Хакеры научились массовой и незаметной рассылке вредоносного ПО через взлом интернет-провайдеров

Китайская хакерская группировка StormBamboo, она же Evasive Panda, взломала интернет-провайдера и начала заражать компьютеры его абонентов вредоносным ПО. Такое открытие сделали эксперты по кибербезопасности из компании Volexity, расследуя взлом ресурсов некой организации.

Источник изображения: Cliff Hang / pixabay.com

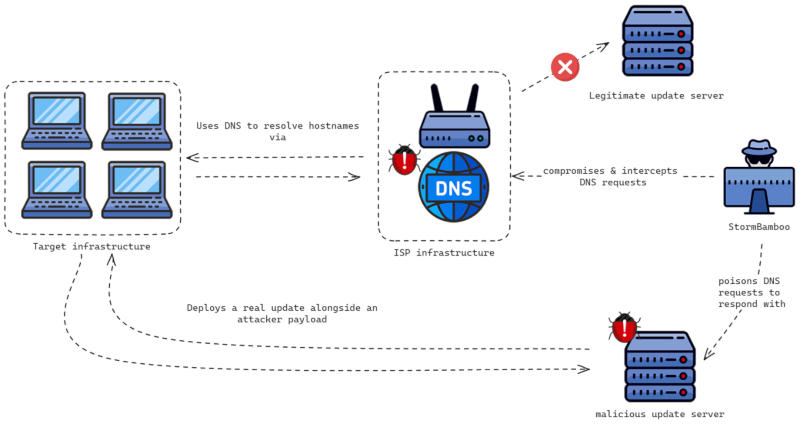

Первоначально эксперты Volexity предположили, что скомпрометирован был брандмауэр подвергшейся атаке организации, но дальнейшее расследование показало, что происхождение вредоносного ПО прослеживается «вверх по течению на уровне интернет-провайдера». Источником проблемы оказалось «отравление DNS» — атака, при которой хакер манипулирует системой доменных имён и перенаправляет трафик пользователей на вредоносные ресурсы.

Volexity уведомила провайдера о проблеме, и тот изучил работу оборудования, которое осуществляет маршрутизацию трафика в сети — провайдер произвёл перезагрузку и отключил часть компонентов сети, после чего симптомы отравления DNS прекратились. Ответственность за атаку эксперты возложили на китайскую хакерскую группировку StormBamboo, также известную как Evasive Panda.

Источник изображения: volexity.com

Перехватив управление системой DNS в сети провайдера, злоумышленники подменили ресурсы, к которым обращаются пользовательские программы за обновлениями — в частности, бесплатный проигрыватель медиафайлов 5KPlayer. Когда приложения пытались получить обновления, они получали вместо них пакеты вредоносного ПО. Эту схему атаки хакеры StormBamboo применили к нескольким программным продуктам, в которых используются небезопасные механизмы обновления.

В Volexity не назвали ни интернет-провайдера, ни число пострадавших в результате атаки компьютеров, но сообщили, что речь идёт о «множественных инцидентах», которые датируются серединой 2023 года. Компьютеры жертв работали под управлением Windows и macOS, а среди вредоносов отметились MACMA и MGBot — они позволяют злоумышленникам удалённо делать снимки экрана, перехватывать нажатия клавиш, красть файлы и пароли. При атаке на ресурсы провайдера предположительно использовался предназначенный для работе в среде Linux зловред CATCHDNS.