Угрозы на три буквы

Ярчайший пример подобных казусов имел место весной 2003 года, когда госадминистрация США устроила международное военное вторжение в Ирак. Для общего именования этого мероприятия по свержению режима Саддама Хуссейна вашингтонские политтехнологи придумали специальное благородное название — Operation Iraqi Liberty, то есть «Операция «Иракская свобода».

Но затем красивое имя пришлось поспешно менять. Лишь после того, как исходное название операции уже было озвучено и растиражировано в средствах массовой информации, до лидеров великой державы дошло, наконец, что его первые буквы складываются в слово OIL, или «НЕФТЬ». То есть в прямое указание на истинную цель новой войны, развязанной США абсолютно без всяких законных оснований и даже без сколь-нибудь убедительного повода.

История, о которой будет рассказано здесь, закручена вокруг совершенно других, казалось бы, вещей — типа цифровых мобильных устройств, компьютерной безопасности и тому подобного. Но если посмотреть на тему под определенным углом, то несложно заметить, что и здесь речь идет, в сущности, все о том же...

* * *

Для начала — два свежих известия из ленты ИТ-новостей за апрель 2014 года.

Новость первая пришла из канадского города Ванкувера, от базирующейся там компании Absolute Software, которая выпускает наиболее широко распространенное в мире «противоугонное» средство для компьютеров под бренд-названием Computrace (также известное под брендом LoJack).

С технической же точки зрения компания предпочитает именовать свою нынешнюю продукцию термином Absolute Persistence Technology, что на русский можно перевести как «Неискоренимая и постоянно возобновляемая технология фирмы Absolute». Ибо на деле это означает особое ПО и комплекс микрокодов, которые по соглашению с производителями оборудования на этапе фабричного изготовления прошиваются в микросхемы компьютеров, ноутбуков, планшетов и смартфонов.

Начиная с середины 2000-х годов, сразу же после ключевого соглашения Absolute Software с производителями чипов BIOS, количество всевозможных устройств, оснащаемых программой Computrace, неуклонно растет год от года. Последняя же новость этого ряда посвящена продукции гиганта Samsung. В частности, объявлено, что корпорация Samsung встроила противоугонную технологию Absolute в прошивки еще целого ряда своих планшетов и смартфонов, включая Galaxy S5, Note PRO и Tab PRO. Иначе говоря, во всех этих аппаратах программные агенты Computrace будут неискоренимо присутствовать в системе на протяжении всей ее жизни, даже если память устройства «прочищается» до фабричных установок.

Так что отныне и здесь «клиенты фирмы Absolute всегда будут иметь возможность отслеживать устройство, управлять его содержимым и защищать свои активы»...

Новость вторая поступила от финской антивирусной компании F-Secure — она посвящена угрозам для устройств на базе ОС Android. Не секрет, что эта платформа, разработанная корпорацией Google на базе открытых исходных кодов, сейчас уверенно занимает позиции самой популярной в мире ОС для мобильных систем. Обратной же стороной такой популярности, увы, является то, что Android-устройства стали естественной и наиболее частой мишенью для атак злоумышленников. Так вот, согласно результатам аналитических исследований F-Secure, опубликованным в «Отчете о мобильных угрозах» (Mobile Threat Report), свыше 99 процентов новых «мобильных» программ-вредоносов, выявленных за первый квартал 2014 года, нацелены на пользователей ОС Android...

Понятно, что даже на самом поверхностном уровне между двумя этими новостями имеются достаточно прозрачные связи — коль скоро успехи Android все последние годы в немалой степени прирастали благодаря туче популярнейших мобильных устройств от Samsung. Однако имеется тут и еще одна, куда более глубокая, далеко не столь очевидная и даже крайне настораживающая, можно сказать, взаимосвязь. Сводящаяся к тому, что и программу Absolute Computrace, неискоренимо и повсеместно внедряемую в компьютеры, есть все основания считать не только широко распространенным, но и чрезвычайно опасным вредоносным ПО.

Наиболее содержательную информацию на данный счет в феврале нынешнего года предоставила российская антивирусная компания Kaspersky Lab (см. их технический отчет «Угроза из BIOS»). В краткой и более доступной форме суть той же работы популярно изложена в блоге компании: «Когда 'антивор' против вас».

Все исследования аналитиков Касперского, правда, были сконцентрированы на работе Computrace в условиях платформы Windows, однако на суть проблемы это не влияет практически никак. Потому что изначальный, самый глубокий программный код Computrace — обеспечивающий «туннель» или тайный ход в систему — работает на более низком аппаратном уровне BIOS-UEFI и по самой природе своей является кросс-платформенным агентом. Иначе говоря, не зависит от конкретной ОС, управляющей работой компьютерного устройства на уровне пользователей или администраторов.

Ну и дабы вся суть «тревожных открытий» относительно программы Absolute Computrace дошла до читателей в ее концентрированном и незамутненном виде, рассказать об исследовании Kaspersky Lab полезно не так, как это обычно делают ИТ-издания, а с помощью известного в литературе приема под названием «остранение». То есть как бы взглянуть на происходящее глазами малого ребенка, неискушенного во всех этих замысловатых тонкостях и условностях современного мира. А потому способного увидеть вещи такими, какими они являются на самом деле, — чрезвычайно «странными», на взгляд пусть и наивного, но куда более нормального в своих восприятиях человека, нежели все эти «взрослые люди».

Одна из самых удивительных, пожалуй, особенностей данной истории заключается в том, что «противоугонная» компания Absolute Software работает на компьютерном рынке вот уже два десятка лет, все эти годы занимаясь примерно одним и тем же — встраивая в компьютеры «черный ход» (также известный как backdoor), который «не ловят» антивирусы и который обеспечивает отыскание-возврат компьютера в случае его кражи или потери.

То есть странно не то, конечно, что на рынке есть такая компания (хватает там и других аналогичных фирм, просто Absolute — самая из них успешная и пробивная настолько, что обеспечила фабричное зашивание кода своего агента Computrace в BIOS компьютеров практически всех ведущих в мире производителей).

Удивительно тут другое. Хотя специалистам по инфозащите давным-давно (лет пять как минимум) известно, что «законный бэкдор» Computrace имеет серьезные потенциальные уязвимости, которыми вполне могут воспользоваться злоумышленники, никто и ничего реально не делает, чтобы исправить ситуацию. Соответственно, на присутствие бэкдора Computrace в системе не реагирует — не говоря уже о «лечении» — ни одна из распространенных на рынке антивирусных программ. Включая и антивирус Касперского. Так что и нынешний конфликт между Absolute Software и Kaspersky Lab возник отнюдь не по той причине, что антивирус Касперского вдруг прибавил в бдительности и начал реагировать на шпионскую активность Computrace. Ничего такого не было.

А было все куда более прозаично, по-семейному можно сказать. Просто в компьютере жены одного из сотрудников Kaspersky Lab откровенно забарахлила операционная система. А когда спецы «Лаборатории» стали разбираться с причиной регулярных сбоев, то ею оказалась программа Computrace, тайно работающая на компьютере абсолютно без ведома его владельцев.

Особого выделения заслуживает такой факт. Когда аналитики Касперского впервые увидели и проанализировали Computrace, то поначалу они приняли его за типичный вредоносный код — поскольку агент применяет множество приемов, характерных для зловредного ПО. В нем были отмечены антиотладочные и затрудняющие обратное восстановление кода техники. При работе агента совершаются инъекции в память других процессов. Агент устраивает скрытые сетевые соединения, модифицирует системные модули на диске, шифрует и прячет конфигурационные файлы. Ну и всякое прочее, что положено бэкдору-вредоносу.

Тут же надо подчеркнуть, что, согласно официальной и очень твердой позиции фирмы-изготовителя, ее программу Computrace может активировать только оператор Absolute Software — по просьбе владельца компьютера или администратора корпоративной сети, в которой компьютер работает. Причем делается сия процедура и последующее обслуживание клиента далеко не бесплатно. Но это в теории.

А на практике, когда заинтересовавшиеся аналитики Kaspersky Lab решили посмотреть, а не работает ли втихаря еще на каких-то из их компьютеров бэкдор Computrace, было сделано очень неприятное открытие. На множестве не только личных, но и корпоративных компьютеров в сети Kaspersky Lab действительно было выявлено присутствие неведомо как «самозапустившейся» легальной шпионской программы. Ну а поскольку компетентные представители Absolute Software вполне ответственно заверили, что ни один из этих компьютеров не зарегистрирован в их базе данных по клиентам, получалась совсем нехорошая вещь. Кто-то еще, помимо техников Absolute, способен инициализировать работу «невидимого» шпионского бэкдора, встроенного ныне чуть ли не во все современные компьютеры.

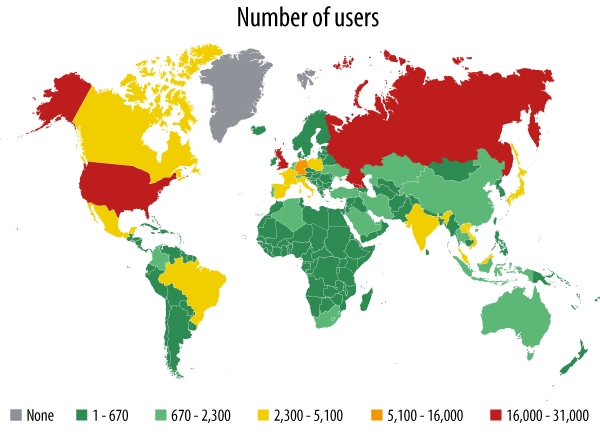

Более того, столь могущественный неведомый «кто-то» не только потенциально способен на подобные вещи, но и реально этим занимается в массовых масштабах. Поскольку собственный облачный сервис «Лаборатории Касперского» под названием KSN позволяет собирать анонимную статистику о программах, работающих на компьютерах пользователей их антивируса, были собраны примерные цифры о числе машин с активным агентом Absolute Computrace. И цифры эти впечатляют.

Даже при сдержанной экстраполяции собранных результатов на общую картину (сервисом KSN пользуются далеко не все клиенты Kaspersky Lab) оценки показали, что количество компьютеров с активированным бэкдором Computrace исчисляется, похоже, миллионами... И есть сильные основания полагать, что большинство владельцев подобных машин, как и сами сотрудники Касперского до недавнего времени, не имеют ни малейшего понятия о работающем в их системе «агенте неизвестно кого».

В первых числах февраля 2014 года ведущий эксперт Kaspersky Lab Виталий Камлюк, возглавлявший исследование Computrace, отправил в Absolute Software на ознакомление аналитический отчет — о слабостях и странной работе «агента» и о тех потенциальных угрозах, которые легальная шпионская программа от Absolute может представлять в руках злоумышленников, захватывающих управление бэкдором.

На это письмо, для надежности доставки отправленное сразу в три адреса компании, противоугонная фирма ответила гордым молчанием. То есть абсолютно никакой содержательной реакции на свое послание в Kaspersky Lab не получили. Вскоре после этого, в середине февраля, на международной конференции по инфобезопасности Security Analyst Summit 2014, тот же Виталий Камлюк и его коллега Сергей Белов устроили на сцене публичный перформанс с наглядной демонстрацией того, сколь вредоносная и неприлично опасная природа скрывается под личиной Computrace.

Исследователи извлекли из коробки только что купленный ноутбук ASUS, запустили Windows, а затем — с другого компьютера — для начала с помощью Computrace дистанционно активировали на новом ноутбуке веб-камеру, после чего сделали и кое-что посерьезнее, инициировав процедуру полного уничтожения файлов с общей зачисткой диска на машине. Все это вредительство, подчеркнем, было сделано благодаря слабостям «законного шпиона» — перехватом незашифрованных сетевых пакетов и отправкой обратно нужных инструкций, имитирующих команды легитимного сервера Computrace.

В течение следующих нескольких дней — когда Kaspersky Lab провела наглядную демонстрацию вопиющей уязвимости, опубликовала подробный отчет и соответствующий пресс-релиз о том, что обнаружено, — происходила очередная чрезвычайно странная вещь. По сути, абсолютно никто в ИТ-индустрии и в компьютерной прессе не стал бить в набат и призывать к радикальному исправлению крайне неблагополучной ситуации с защитой основной массы компьютеров на рынке. Или, на худой конец, хотя бы к тщательному изучению аналитических результатов далеко не рядовой фирмы Kaspersky Lab.

Ничего подобного не было. А было лишь то, что на очень краткое время несколько ИТ-изданий уделили внимание единственному аспекту конфликта — каким образом на произошедшее отреагировала скомпрометированная «противоугонная» компания Absolute Software. Которая — по давно заведенной традиции — тут же все претензии отвергла, причем в самых решительных выражениях. Хотя ежу понятно, что это чистое вранье, в Absolute Software первым делом заявили, что никогда не получали никаких отчетов от Kaspersky Lab (неважно, что «у Касперских» на данный счет есть документальное подтверждение, главное, что у них такого письма нет).

А если бы даже и получали, то недоумевают, зачем опять поднимать старый вопрос, когда еще пять лет назад всю эту проблему с непониманием работы Computrace успешно утрясли (на самом деле, в анализах Kaspersky Lab особо отмечается, что уязвимости Computrace, впервые озвученные аргентинскими исследователями Альфредо Ортегой и Анибалом Сакко еще в 2009 году, по-прежнему отмечаются и в совершенно новых компьютерах).

А если даже и не утрясли, то все равно в Kaspersky Lab неправильно интерпретируют особенности их фирменной фишки Absolute Persistence Technology, и вообще Computrace — это законная программа защиты от уважаемого всеми изготовителя, а запустить полноценную работу агента на компьютере могут исключительно сотрудники Absolute Software (и никак иначе быть не может, потому что не может быть никогда).

В общем, такая вот примерно отповедь с таким вот уровнем аргументации. Но даже в подобном смехотворном виде реакция Absolute всех удовлетворила и как бы даже успокоила. Ну а дальше жизнь пошла так, как шла и прежде. Программу Absolute Computrace — согласно текущим пресс-релизам ИТ-индустрии — все шире и шире продолжают зашивать в микросхемы новых линеек продукции. Соответственно, ни один из мало-мальски известных антивирусов на нее по-прежнему не реагирует (для такого рода «законных шпионов» у всех имеются специальные белые списки). Ну а то, что кто-то там (не ясно как, не ясно зачем) неавторизованно запускает неискоренимый бэкдор Computrace на миллионах компьютеров по всему миру — это как бы никого в мире абсолютно не волнует. То есть нескольких аналитиков Kaspersky Lab все еще волнует, наверное. Но только вот кто их слушает?

* * *

Для финала этой совсем невеселой истории осталось разве что рассказать что-нибудь смешное или забавное — для подъема у читателей настроения, так сказать. И еще раз вспомнить историю, упомянутую в самом начале, — о трехбуквенной операции OIL, затеянной вождями США ради обеспечения Америке свободного доступа к иракской нефти.

В приложении к саге о Computrace, рассказанной здесь, пора, наконец, отметить, что фирменная хитрость под названием Absolute Persistence Technology, лежащая в основе легального шпионского бэкдора, при складывании имени превращается в краткую трехбуквенную аббревиатуру A.P.T. Но именно под этим кратким наименованием — APT — в сообществе компьютерной безопасности уже давно закрепился другой термин, «Advanced Persistent Threat», то есть «Сложная постоянная угроза»...

Если поподробнее, этим словосочетанием принято обозначать одновременно две вещи: во-первых, APT — это весьма продвинутая и очень трудно отражаемая кибератака; и во-вторых, под APT понимают также группу, которую спонсирует государство либо иной могущественный покровитель, оплачивающий данную целевую атаку.

Вдумавшись в это определение термина APT, не так уж сложно постичь, что под него практически идеально подходит и «операция Computrace» со всеми ее «странными и загадочными» особенностями. Такими особенностями, которые очень богатому и могущественному государству (все знают какому, на три буквы) дают практически неисчерпаемые возможности для тайного и беспрепятственного проникновения в миллионы компьютеров по всему миру...

Ну как, настроение поднялось?

ДОПОЛНИТЕЛЬНОЕ ЧТЕНИЕ

- Об «антиворовском» компьютерном бизнесе вообще и об особенностях добровольно-принудительного сервиса Absolute Software в частности: Против угона

- Куда ведет логика тотальных шпионских проникновений в BIOS: Трындец, приехали, или Йожик здох

- Большая обзорная история о том, как недоступные для антивирусов вредоносы заводились в кодах прошивок микросхем: BadBIOS, или Большие Проблемы