|

Опрос

|

реклама

Быстрый переход

ИИ помог Google выявить 26 уязвимостей в открытом ПО, включая двадцатилетнюю

21.11.2024 [08:54],

Анжелла Марина

Google с помощью искусственного интеллекта выявила 26 новых уязвимостей в проектах с открытым исходным кодом (Open Source), включая баг в OpenSSL, который оставался незамеченным в течение двух десятилетий. Этот баг, получивший название CVE-2024-9143, связан с «выходом за границы памяти», вызывал сбои программы, а в редких случаях запускал вредоносный код.

Источник изображения: AI-генерация Для поиска уязвимостей и автоматизации процесса разработчики Google применили метод «фаззинг-тестирование» (fuzz testing), при котором в код загружаются случайные данные для выявления возможных сбоев. В блоге компании отмечается, что подход заключался в использовании возможностей больших языковых моделей (LLM) для генерации большего количества целей фаззинга. Как выяснилось, LLM оказались «высокоэффективными в эмуляции всего рабочего процесса типичного разработчика по написанию, тестированию и сортировке обнаруженных сбоев». В результате искусственный интеллект был применён для тестирования 272 программных проектов, где и были обнаружены 26 уязвимостей, включая «древний» баг в OpenSSL. По словам исследователей, причина, по которой баг оставался незамеченным 20 лет, заключается в сложности тестирования отдельных сценариев кода, а также из-за того, что данный код считался уже тщательно протестированным и, соответственно не привлекал к себе большого внимания. «Тесты не способны измерять все возможные пути выполнения программы. Разные настройки, флаги и конфигурации могут активировать и разное поведение, которое выявляют новые уязвимости», — пояснили специалисты. К счастью, ошибка имеет низкий уровень опасности из-за минимального риска эксплуатации процесса. Ранее разработчики вручную писали код для фаззинг-тестов, но теперь Google планирует научить ИИ не только находить уязвимости, но и автоматически предлагать исправления, минимизируя участие человека. «Наша цель — достичь уровня, при котором мы будем уверены в возможности обходиться без ручной проверки», — заявили в компании. Инструмент GrayKey научился «частично» взламывать iPhone 16 — но не справляется с бета-версиями iOS 18

20.11.2024 [19:37],

Анжелла Марина

В Сеть утекли документы, раскрывающие возможности хакерского инструмента GrayKey, используемого правоохранительными органами США, способного получить доступ к iPhone вплоть до iPhone 16. Однако доступ к устройствам возможен только в том случае, если на них не установлена какая-либо из бета-версий iOS 18.

Источник изображения: Nicolas Thomas/Unsplash Инструмент GrayKey, созданный компанией Magnet Forensics (ранее известной как Grayshift), является конкурентом Cellebrite на рынке инструментов для правоохранительных органов. Обе компании разрабатывают оборудование и программное обеспечение для доступа к заблокированным iPhone, используя уязвимости нулевого дня и различные эксплойты. Согласно информации, GrayKey может получить полный доступ к iPhone 11 и частичный доступ к моделям от iPhone 12 до 16 включительно, что явно указывает на значительный аппаратный барьер безопасности начиная с iPhone 12. При этом точное понимание, что подпадает под «частичный» доступ, остаётся неизвестным, так как документы не содержат подробностей. Возможно, речь идёт лишь о доступе к незашифрованным файлам и метаданным для зашифрованных файлов. Также стоит отметить, что недавнее обновление Apple автоматически переводит iPhone в режим Before First Unlock (BFU) после трёх дней бездействия, что значительно усложняет несанкционированный доступ к данным. Инструменты Cellebrite и GrayKey требуют физического доступа к устройству и, по заявлениям обеих компаний, продаются исключительно правоохранительным органам, что минимизирует риски для обычных пользователей. Тем не менее, по мнению специалистов, лучший способ защиты от любых эксплойтов заключается в своевременном обновлении устройств до последней версии iOS, будь то релизная или бета-версия. Однако известно, что в некоторых случаях новые обновления могут содержать уязвимости, как это произошло с iPad mini 5, в котором версия операционной системы iPadOS 18.0.1 неожиданно позволила получить полный доступ к устройству, в то время как предыдущая версия обеспечивала надёжную защиту. Российские госструктуры потратили на VPN в этом году 14,1 млрд рублей — почти в семь раз больше, чем в прошлом

24.10.2024 [13:27],

Владимир Мироненко

В России значительно выросли затраты госорганов на подключение VPN. Как пишет «Коммерсантъ» со ссылкой на данные сервиса «Контур. Закупки». За 9 месяцев текущего года рост затрат на эти цели составил 683 %. Большая часть затрат, увеличившихся до 14,1 млрд рублей, пришлась на Департамент информационных технологий (ДИТ) Москвы, потративший на услуги VPN 9,8 млрд рублей.

Источник изображения: Privecstasy/unsplash.com При этом госкомпании, действующие на основании закона «О закупках товаров, работ, услуг отдельными видами юридических лиц» от 18.07.2011 N 223-ФЗ, регулирующем закупки компаний с долей государства не менее 50 %, увеличили за этот период затраты на VPN на 122 %, до 311 млн рублей, а количество закупок — на 33 %, до 56. Общее количество тендеров выросло на 20 %, до 490. Услуги по контрактам ДИТ будут предоставляться в 2024–2026 годах поставщиками «Акадо телеком» (принадлежит «ЭР-Телекому»), «Ситроникс» и «Ростелеком». До этого, в 2023 году крупнейшими заказчиками были Социальный фонд и ФТС с общей суммой наибольших заключённых контрактов на подключение VPN в 1,6 млрд рублей, а победил в тендерах «Ростелеком». «В последние пару лет мы наблюдаем значительный рост потребителей услуги, а также фиксируем кратный рост передачи данных по защищенным каналам VPN», — отметил вице-президент по работе с крупными корпоративными клиентами «Ростелекома» Владимир Волков. Волков объяснил рост спроса на такие услуги резким увеличением количества DDoS-атак, попыток хищения персональных данных и уничтожения ценной информации за последние пару лет. Рост спроса на подключение VPN подтвердили и в «МегаФоне», отметив его значительное увеличение среди государственных заказчиков. По словам ведущего инженера CorpSoft24 Михаила Сергеева, технология VPN может использоваться представителями госсектора для обеспечения безопасности своей внутренней сети, а шифрование трафика защищает данные от перехвата злоумышленниками. Это поможет обеспечить безопасность доступа к медицинским данным, а также взаимодействия филиалов банков и работы сотрудников министерств с удаленными системами, добавил директор по продуктам Servicepipe Михаил Хлебунов. Как полагает заместитель директора АНО «Платформа НТИ» Никита Уткин, в нынешних условиях потребность в таких сервисах «едва ли будет уменьшаться». Компании РФ с начала года допустили не менее 200 крупных утечек данных своих клиентов

15.10.2024 [06:26],

Анжелла Марина

В 2024 году на различных интернет-форумах и Telegram-каналах хакерами было опубликовано не менее 210 баз данных клиентов российских компаний. Как сообщают «Ведомости» со ссылкой на аналитиков департамента киберразведки Threat Intelligence компании F.A.С.С.T. (известная ранее как Group IB), количество утечек возросло.

Источник изображения: Lewis Kang'ethe Ngugi/Unsplash По сравнению с 2023 годом рост числа «слитых» данных возросло на 37,25 %, однако следует учесть, что в первые девять месяцев того же года было опубликовано 153 базы. F.A.C.C.T. подтверждает увеличение скомпрометированных записей в базах в текущем году на 7,76 %, при этом число строк составило 250,5 миллионов. По расчётам за прошедший год было опубликовано 397 млн строк, годом ранее — 1,4 млрд, и наименьшие цифры показал 2021 год — всего 33 млн. Отмечается, что злоумышленники интересуются в первую очередь информацией, содержащей телефонные номера граждан, паспортные данные, дату рождения, Email- и IP-адреса, пароли и место трудоустройства. «Ведомости» также ссылаются на аналитиков российского сервиса разведки уязвимостей и утечек данных Dlbi (Data Leakage & Breach Intelligence), которые сообщили, что в открытый доступ были выложены, предположительно, данные клиентов сети ресторанов быстрого питания «Бургер Кинг». В целом отмечается, что инциденты чаще фиксируются в сфере торговли и услуг. Новый вид мошенничества с использованием ИИ нацелен на захват миллионов аккаунтов Gmail

15.10.2024 [05:13],

Анжелла Марина

Сотрудник Microsoft предупредил о новой «сверхреалистичной» схеме мошенничества с использованием ИИ, которая способна обмануть «даже самых опытных пользователей». Целью аферы, связанной с поддельными звонками и электронными письмами якобы от Google, является захват учётных записей Gmail.

Источник изображения: Andras Vas/Unsplash С появлением искусственного интеллекта злоумышленники находят новые способы использования технологии в своих интересах. Консультант по решениям Microsoft Сэм Митрович (Sam Mitrovic) чуть сам не попался на обман и рассказал в своём блоге, как всё происходит. Недавно он получил СМС-уведомление с просьбой подтвердить попытку восстановления доступа к своему аккаунту Gmail. Запрос пришёл из США, но он отклонил его. Однако спустя 40 минут был обнаружен пропущенный звонок с идентификатором Google Sydney. Через неделю Митрович снова получил уведомление о попытке восстановления доступа к своему аккаунту Gmail. И вновь, спустя 40 минут, получил звонок, который на этот раз решил принять. По его словам, звонивший говорил с американским акцентом, был крайне вежлив, а номер звонившего оказался австралийским. Собеседник представился и сообщил, что на аккаунте зафиксирована подозрительная активность и спросил, не находится ли Митрович в поездке? После отрицательного ответа задал ещё пару уточняющих вопросов. В процессе разговора сотрудник Microsoft решил проверить номер, используя данные Google. К его удивлению, официальная документация Google подтвердила, что некоторые звонки действительно могут поступать из Австралии, при этом номер казался подлинным. Однако, зная о возможной подмене номеров, Митрович продолжил проверку, попросив звонившего отправить ему электронное письмо. Тот согласился. При этом на линии во время ожидания были слышны звуки клавиатуры и шумы, характерные для колл-центра, что не должно было вызвать сомнений в подлинности разговора. Однако всё раскрылось в тот момент, когда звонивший повторил «Алло» несколько раз. Митрович понял, что разговаривает с ИИ, так как «произношение и паузы были слишком идеальными». Бросив трубку, он попытался перезвонить на номер, однако услышал автоматическое сообщение: «Это Google Maps, мы не можем принять ваш звонок». Далее он проверил активность входа в свой аккаунт Gmail (это можно сделать, нажав на фото профиля в правом верхнем углу, выбрав «Управление аккаунтом Google», затем перейдя в раздел «Безопасность» и проверив «Недавнюю активность безопасности»). Все входы в систему, к счастью, оказались его собственными. Далее Митрович изучил заголовки полученного письма и обнаружил, что мошенник подделал адрес отправителя с помощью системы Salesforce CRM, которая позволяет пользователям устанавливать любой адрес и отправлять письма через серверы Google Gmail. Итог истории в том, что мошенники с помощью ИИ и поддельного Email могут быть настолько убедительны в своих действиях, что даже опытные пользователи могут быть подвергнуты обману. С учётом технологических реалий сегодняшнего дня, единственной защитой является бдительность. Архив интернета взломали — похищены данные 31 млн пользователей

10.10.2024 [10:15],

Дмитрий Федоров

Архив интернета или archive.org — уникальная платформа, сохраняющая всю историю интернета, подверглась хакерской атаке, что привело к утечке данных 31 млн пользователей. Утечка затронула электронные адреса, имена пользователей и пароли. Вскоре после инцидента пользователи социальных сетей начали активно делиться скриншотами главной страницы Archive.org, на которой появилось тревожное сообщение.

Источник изображения: abbiefyregraphics / Pixabay Около 00:00 по московскому времени пользователи увидели на главной странице Archive.org следующее сообщение: «Вам когда-нибудь казалось, что Internet Archive держится на честном слове и постоянно находится на грани катастрофической утечки данных? Это только что случилось. Увидим 31 миллион из вас на HIBP!».

Источник изображения: Archive.org После публикации этого сообщения сайт оказался временно недоступен. Позже Брюстер Кейл (Brewster Kahle), основатель Archive.org, сообщил через социальные сети, что платформа подверглась DDoS-атаке. Сайт восстановил свою работу, но обсуждения последствий утечки не утихают. Хотя DDoS-атака вызвала кратковременные сбои, наибольший резонанс вызвала именно утечка данных, подтверждённая онлайн-сервисом Have I Been Pwned (HIBP), который помогает пользователям проверить, были ли их данные скомпрометированы. HIBP подтвердил, что взлом Archive.org произошёл месяц назад. В результате хакеры похитили 31 млн записей, содержащих электронные адреса, имена пользователей и хэшированные пароли. Алгоритм bcrypt, который использовался для хэширования паролей, считается одним из самых надёжных методов защиты данных. Однако даже его применение не гарантирует полной безопасности, если пользователи выбирали слабые пароли или использовали их на других платформах. В связи с этим пользователям Archive.org рекомендуется немедленно сменить свои пароли и включить двухфакторную аутентификацию для дополнительной защиты учётных записей. Выяснилось, кто взломал серверы «Доктор Веб» — хакеры DumpForums заявили о похищении 10 Тбайт информации

09.10.2024 [15:02],

Николай Хижняк

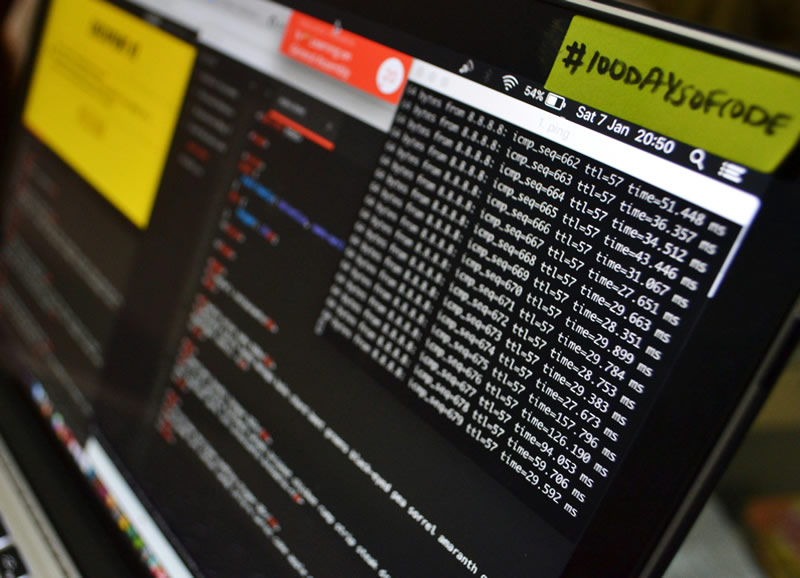

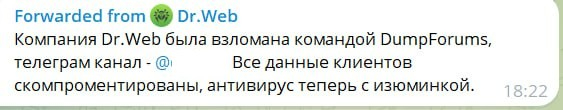

Ответственность за взлом внутренней инфраструктуры российского разработчика антивирусного ПО «Доктор Веб» (Dr.Web) взяла на себя хакерская группировка DumpForums. Об этом в своём Telegram-канале сообщили эксперты сервиса поиска утечек и мониторинга даркнета DLBI.

Источник изображения: Bleeping Computer Через официальный Telegram-бот компании «Доктор Веб» (@DrWebBot) пользователям приходят сообщения о взломе.  В качестве подтверждения хакеры предоставили несколько дампов баз данных внутренних ресурсов, таких как, ldap.dev.drweb.com, vxcube.drweb.com, bugs.drweb.com, antitheft.drweb.com, rt.drweb.com и др. Судя по информации из дампов, данные в них актуальны на 17.09.2024. Хакеры заявляют, что взломали и выгрузили сервер корпоративного GitLab, где хранились внутренние разработки и проекты, сервер корпоративной почты, Confluence, Redmine, Jenkins, Mantis, RocketChat — системы, где велась разработка и обсуждались задачи. Общий объём полученных данных составил около 10 Тбайт. Злоумышленники добавляют, что после проникновения во внутреннюю инфраструктуру компании «Доктор Веб», они оставались незамеченными на протяжении целого месяца. О взломе своей инфраструктуры «Доктор Веб» сообщила в середине сентября. В компании пояснили, что атака началась 14-го числа, а признаки внешнего воздействия на инфраструктуру обнаружены 16-го, тогда же «оперативно отключили серверы». На протяжении этого времени исследователи Dr.Web «внимательно наблюдали за угрозой». «В субботу 14 сентября специалисты "Доктор Веб" зафиксировали целевую атаку на ресурсы компании. Попытка навредить нашей инфраструктуре была своевременно пресечена. На данный момент в соответствии с протоколом безопасности все ресурсы отключены от сети с целью проверки. В связи с этим временно приостановлен выпуск вирусных баз Dr.Web. Следуя установленным политикам безопасности, мы отключили все наши серверы от сети и начали комплексную диагностику безопасности». Позже Dr.Web сообщила, что обновление вирусной базы данных возобновилось. В компании добавили, что нарушение безопасности не затронуло ни одного из её клиентов. «Для анализа и устранения последствий инцидента мы реализовали ряд мер, включая использование Dr.Web FixIt! для Linux. Собранные данные позволили нашим экспертам по безопасности успешно изолировать угрозу и гарантировать, что наши клиенты не пострадают от неё». Google установит противоугонную систему на все Android-смартфоны — развёртывание началось

06.10.2024 [01:56],

Анжелла Марина

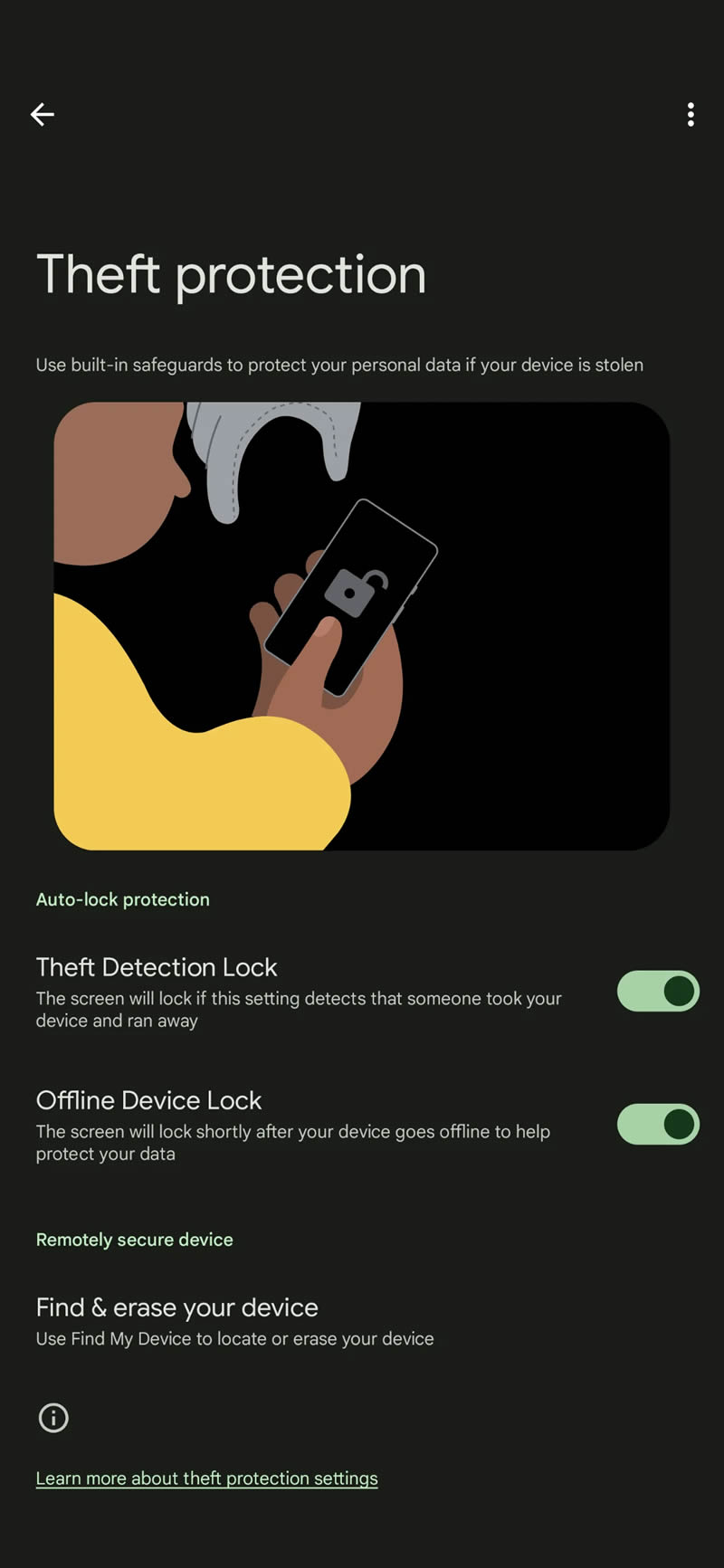

Google запускает набор новых функций, анонсированный ещё в мае, для защиты Android-телефонов от кражи. Согласно информации TheVerge, две из трёх функций, такие как Theft Detection Lock и Offline Device Lock, уже появились на некоторых смартфонах. Третья, Remote Lock, также появилась, но не у всех пользователей.

Источник изображения: Denny Müller/Unsplash Наиболее заметной функцией станет Theft Detection Lock, которая использует искусственный интеллект для блокировки экрана, если обнаружит на устройстве «типичные движения, связанные с кражей». Например, когда телефон резко выхватывают из рук. Offline Device Lock автоматически заблокирует экран устройства, если оно длительное время находится в оффлайн-режиме, а Remote Lock позволит владельцам заблокировать свой смартфон с помощью номера телефона в тех случаях, когда они не смогут войти в сервис Find My Device по паролю.

Источник изображения: MishaalRahman/Reddit На данный момент функции Theft Detection Lock и Offline Device Lock поддерживаются на любых устройствах Android 10 и выше, в то время как для использования Remote Lock достаточно Android 5. Если обновление ещё не доступно, можно попробовать обновить Google Play Services. Однако известно, что Google часто выпускает новые функции постепенно, и надо просто немного подождать. Скриншоты настроек Theft Detection Lock и Offline Device Lock можно увидеть в Threads. Концепция изменилась: пароли из наборов случайных символов больше не считаются хорошими

05.10.2024 [10:21],

Анжелла Марина

Использование сложных паролей с комбинацией различных типов символов и регулярная смена паролей признана Национальным институтом стандартов и технологий США (NIST) малоэффективной практикой, сообщает Forbes. Хакеры легко взламывают такие пароли. NIST опубликовал новые рекомендации для пользователей и компаний в рамках второго публичного документа NIST SP 800-63-4 по цифровой идентификации.

Источник изображения: Copilot Многие годы считалось, что для надёжности пароли должны быть максимально сложными, включать заглавные и строчные буквы, цифры и специальные символы. Предполагалось, что такие пароли будет сложнее угадать или взломать с помощью специальных программ. Однако со временем эксперты пришли к выводу, что чрезмерная сложность паролей приводит к обратному эффекту. Согласно новому руководству, NIST больше не настаивает на соблюдении строгих правил, касающихся сложности паролей, а вместо этого рекомендует делать их длиннее. Причин для этого оказалось несколько. Во-первых, как показали исследования, пользователям сложно запоминать сложные пароли, что часто приводит к тому, что они начинают использовать один и тот же пароль на разных сайтах или придумывают слишком простую комбинацию символов, лишь бы соответствовать минимальным требованиям. Примером может служить пароль вроде «P@ssw0rd123», который технически соответствует сложным условиям, но легко поддаётся угадыванию. Во-вторых, требование менять пароли каждые 60-90 дней, которое ранее было распространённой практикой во многих организациях, также больше не рекомендуется. Это требование часто только ухудшало ситуацию, так как приводило к созданию менее надёжных паролей из-за необходимости их частой смены. NIST рекомендует отказаться от сложных паролей в пользу длинных и простых, и объясняет почему. Сила пароля часто измеряется понятием энтропии — количеством непредсказуемой комбинации символов. Чем выше энтропия, тем сложнее злоумышленникам взломать пароль методом подбора. Хотя сложность пароля может увеличивать энтропию, длина пароля на основе простых символов, как выяснилось, играет гораздо более важную роль. NIST предлагает использовать длинные пароли, которые легко запомнить, в частности, фразы из нескольких простых слов. Например, пароль в форме фразы «bigdogsmallratfastcatpurplehatjellobat» будет как безопасным, так и удобным для пользователя, хорошо знающим английский язык. Такой пароль сочетает в себе высокую энтропию и лёгкость использования, что помогает избежать небезопасных привычек, таких как записывание паролей или повторное их использование. Хотя современные технологии значительно упростили взлом коротких, но сложных паролей, тем не менее даже самые продвинутые алгоритмы сталкиваются с трудностями при попытке взлома длинных паролей из-за огромного числа возможных комбинаций. В качестве недавнего примера можно привести изменение пароля мэра Нью-Йорка Эрика Адамса (Eric Adams). Он заменил свой четырёхзначный код на шестизначный на личном смартфоне перед тем, как передать его правоохранительным органам. Это изменение увеличило количество возможных комбинаций подбора символов с 10 тысяч до 1 миллиона. На сегодняшний день NIST рекомендует компаниям разрешить пользователям создавать пароли длиной до 64 символов. Такой длинный пароль, даже если он состоит только из строчных букв и знакомых слов, будет чрезвычайно сложен для взлома. А если добавить к нему заглавные буквы и символы, взлом такого пароля станет практически невозможным. Таким образом, в новых рекомендациях NIST сделал акцент на длину пароля как на главный фактор его безопасности. Google ввела новые правила безопасности для доступа к почте Gmail

01.10.2024 [02:20],

Анжелла Марина

С 30 сентября компания Google ввела новые правила для почты Gmail, направленные на улучшение защиты аккаунтов. Миллионы пользователей столкнутся с тем, что доступ к данным Gmail из приложений, которые считаются менее безопасными, а также с устройств, не поддерживающих современные протоколы безопасности, то есть использующие для входа только логин и пароль, больше поддерживаться не будет.

Источник изображения: Solen Feyissa/Unsplash Как пишет Forbes, данное решение является частью масштабной кампании Google по повышению уровня безопасности своих сервисов, которое было анонсировано ещё год назад, давая пользователям и разработчикам приложений время на адаптацию. Весь последний месяц компания активно внедряла новую технологию защиты, включая ключи доступа для браузера Chrome на всех популярных платформах (Windows, macOS, Linux, Android). Новая система безопасности подразумевает переход на протокол авторизации OAuth, который обеспечивает более надёжную защиту данных. Теперь доступ к Gmail через сетевые протоколы CalDAV, CardDAV, IMAP, POP и Google Sync с использованием только имени пользователя и пароля будет невозможен. Важно отметить, что изменения затронут только пользователей сервиса Google Workspace. Владельцы личных аккаунтов Gmail могут не беспокоиться о доступе к своей почте, однако им стоит учитывать, что доступ по IMAP с помощью почтового клиента теперь будет осуществляться исключительно через протокол OAuth (Open Authorization), который позволяет стороннему приложению получить ограниченный доступ к данным пользователя на другом сервисе без передачи логина и пароля. Google рекомендует выполнить ряд действий, чтобы избежать проблем с доступом к Gmail после вступления новых правил в силу. В частности, пользователям почтового клиента Outlook 2016 и более ранних версий необходимо перейти на Microsoft 365 или актуальные версии Outlook для Windows и Mac. Также пользователям Thunderbird и других почтовых клиентов потребуется заново добавить свой аккаунт Google и настроить его для работы с IMAP через OAuth. Наконец, пользователи приложения «Почта» на iOS и macOS должны будут воспользоваться опцией входа через аккаунт Google для активации OAuth, что потребует удаления и повторного добавления аккаунта. Новый Outlook передаёт всю вашу почту в облако Microsoft — отказаться от этого нельзя

27.09.2024 [23:47],

Анжелла Марина

Недавно представленная компанией Microsoft новая версия Outlook для Windows вызвала опасения относительно конфиденциальности. Как сообщает издание XDA со ссылкой на исследование, новый Outlook гораздо теснее интегрирован с облаком, что потенциально расширяет возможности Microsoft по сбору пользовательских данных.

Источник изображения: xda-developers.com Несмотря на то, что новый клиент предлагает современный дизайн и функции генеративного ИИ, такие как помощь в написании текстов и другие продвинутые опции, основанные на искусственном интеллекте, исследование, проведённое немецким ресурсом Heise, ставит под сомнение уровень защиты личной информации. Сообщается, что после прохождения стандартной аутентификации пользователи сталкиваются с неприметным окном, в котором Microsoft предлагает синхронизировать их электронные письма, события и контакты с облаком. Выяснилось, что функции, позволяющей отказаться от этой синхронизации и продолжить использование клиента, не существует, а в предоставленной официально информации указано, что «доступ к данным позволяет использовать поиск в почте пользователя», но при этом не раскрываются границы сбора этих данных.

Источник изображения: xda-developers.com После авторизации Outlook фактически передаёт учётные данные в облако Microsoft, что означает, что вся обработка, включая получение писем, осуществляется в облаке. Это было подтверждено тестированием с помощью специального прокси-сервера, который показал, что аутентификация происходит через IP-адреса Microsoft, а не напрямую через почтовый сервер пользователя. Это вызвало у специалистов вопрос, является ли новый Outlook действительно независимым почтовым клиентом или это по своим функциям «обёртка» для облачных сервисов? Получается, что, подписавшись в Outlook на вынужденную синхронизацию с облаком, а также приняв лицензионное соглашение, позволяющее компании собирать данные для улучшения своих продуктов, пользователи фактически предоставляют Microsoft безусловный доступ ко всей своей электронной почте. В связи с этим возникает множество вопросов о прозрачности и условиях, при которых Microsoft будет получать доступ к данным. Ситуация особенно критична для корпоративных пользователей, которые могут случайно предоставить Microsoft доступ к конфиденциальной информации своей компании, нарушив тем самым внутренние нормы безопасности. Кроме того, просочившиеся в сеть эти данные могут быть использованы для обучения ИИ-моделей. Как отмечает сайт XDA, «важно, чтобы как обычные пользователи, так и системные администраторы понимали последствия использования нового Outlook и защищали свою конфиденциальность в условиях растущего контроля со стороны облачных технологий». Google вводит кроссплатформенную синхронизацию ключей доступа с помощью PIN-кодов

19.09.2024 [22:57],

Анжелла Марина

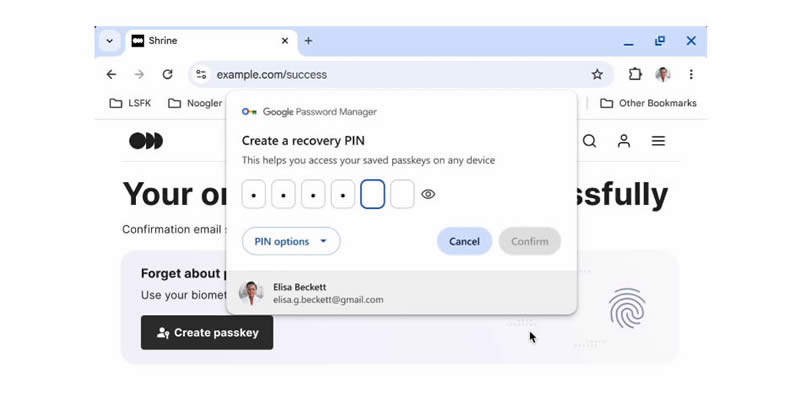

Компания Google представила безопасную синхронизацию ключей доступа (passkeys) с расширенной поддержкой различных платформ. Помимо устройств Android теперь можно сохранять ключи доступа в Google Password Manager из Windows, macOS, Linux и Android с помощью PIN-кода.

Источник изображения: Copilot Одним из главных нововведений, пишет The Verge, стала упрощённая синхронизация ключей доступа между различными устройствами. Ранее для их использования на других платформах требовалось сканирование QR-кода. Теперь этот процесс заменён вводом PIN-кода, что должно значительно упростить сохранение и использование паролей на устройствах, отличных от Android. «Сегодня мы выпускаем обновления, которые ещё больше упростят использование ключей доступа на ваших устройствах. Теперь вы можете сохранять их в Google Password Manager из Windows, macOS, Linux и Android, а также ChromeOS в бета-версии. После сохранения ключи доступа автоматически синхронизируются на всех устройствах, что делает вход в систему таким же простым, как сканирование отпечатка пальца», — говорится в блоге Google.

Источник изображения: Google Новый PIN-код не только делает процесс аутентификации более удобным, но и сохраняет высокий уровень безопасности. Ключи доступа по-прежнему защищены сквозным шифрованием, что гарантирует их недоступность даже для Google. Чтобы их использовать на новом устройстве пользователю достаточно будет разблокировать экран своего Android-устройства или ввести PIN-код для Google Password Manager. Ожидается, что технология PIN-кодов позволит забыть о сложных паролях и сосредоточиться на более простых, но безопасных методах аутентификации. В компании отмечают, что уже с сегодняшнего дня можно создавать пароли для популярных сайтов и приложений, таких как Google, Amazon, PayPal и WhatsApp, так как Google Password Manager встроен в устройства Chrome и Android. Хакеры атаковали «Доктор Веб» — компания отключила серверы и приостановила обновление вирусных баз

18.09.2024 [23:45],

Николай Хижняк

Российский разработчик антивирусного ПО «Доктор Веб» (Dr.Web) сообщил о кибератаке на свою внутреннюю сеть, осуществлённой неизвестной стороной в минувшие выходные. После обнаружения «признаков несанкционированного вмешательства» в свою ИТ-инфраструктуру компания отключила все серверы от внутренней сети. Dr.Web также была вынуждена прекратить доставку обновлений вирусных баз клиентам в понедельник на время расследования инцидента.

Источник изображения: Bleeping Computer «В субботу 14 сентября специалисты "Доктор Веб" зафиксировали целевую атаку на ресурсы компании. Попытка навредить нашей инфраструктуре была своевременно пресечена. На данный момент в соответствии с протоколом безопасности все ресурсы отключены от сети с целью проверки. В связи с этим временно приостановлен выпуск вирусных баз Dr.Web. Следуя установленным политикам безопасности, мы отключили все наши серверы от сети и начали комплексную диагностику безопасности», — заявил разработчик антивирусного ПО. В новом заявлении, опубликованном в среду, Dr.Web сообщила, что обновление вирусной базы данных возобновилось во вторник. В компании добавили, что нарушение безопасности не затронуло ни одного из её клиентов. «Для анализа и устранения последствий инцидента мы реализовали ряд мер, включая использование Dr.Web FixIt! для Linux. Собранные данные позволили нашим экспертам по безопасности успешно изолировать угрозу и гарантировать, что наши клиенты не пострадают от неё», — заявила компания. Dr.Web не первая российская компания, занимающаяся вопросами кибербезопасности, которая сама подверглась кибератакам за последние годы. Как пишет портал Bleeping Computer, в июне этого года хакеры взломали серверы российской компании по информационной безопасности Avanpost, украли и опубликовали, как они утверждали 390 Гбайт данных и зашифровали более 400 её виртуальных машин. В июне 2023 года компания Kaspersky Lab также сообщила, что использующиеся её сотрудниками смартфоны iPhone были заражены шпионским ПО через эксплойты iMessage zero-click, нацеленные на уязвимости iOS нулевого дня в рамках кампании, которая теперь известна как «Операция “Триангуляция”». На тот момент в компании также заявили, что атаки, затрагивающие её московский офис и сотрудников в разных странах, начались ещё с 2019 года и продолжаются до сих пор. Microsoft исправила пять уязвимостей нулевого дня и десятки других проблем с безопасностью Windows

11.09.2024 [22:58],

Николай Хижняк

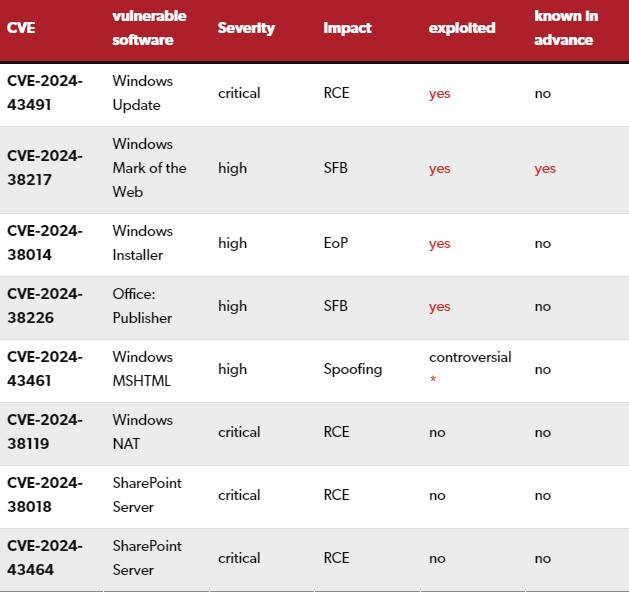

Microsoft выпустила обновление безопасности для операционных систем Windows. В этот раз компания закрыла 79 уязвимостей, большинство из которых относятся к категориям «критическая» и «высокий риск». По словам Microsoft, четыре уязвимости из этого списка уже эксплуатируются в реальных условиях, поэтому компания советует скачать обновление безопасности как можно скорее.

Источник изображения: geralt / Pixabay Большинство уязвимостей (67) встречаются на разных версиях Windows, включая Windows 10, Windows 11 и Windows Server. Версии Windows 7 и 8.1 больше не отображаются в отчётах безопасности Microsoft, но они также потенциально могут быть подвержены риску. При отсутствии веских причин, всё же следует рассмотреть возможность обновления до Windows 10 (22H2) или Windows 11 (23H2), чтобы продолжать получать актуальные обновления безопасности, отмечает Microsoft. Правда, следует помнить, что поддержка Windows 10 прекратится в 2025 году. Последний патч безопасности также включает некоторые обновления для Windows 11 24H2, однако указанное крупное обновление операционной системы, чей выпуск ожидается этой осенью, по-прежнему проходит тестирование в рамках программы Windows Insider и пока недоступно для всех пользователей Windows 11. Закрытые уязвимости нулевого дня Как уже отмечалось выше, несколько уязвимостей безопасности уже эксплуатируются в реальных атаках. На данный момент идут споры о том, активно ли применяется одна из них, а именно CVE-2024-43461. Microsoft не предоставила дополнительную информацию об этих уязвимостях нулевого дня в своём последнем отчёте безопасности, однако о них рассказал эксперт по кибербезопасности Дастин Чайлдс (Dustin Childs) в блоге Zero Day Initiative. Чайлдс утверждает, что специалисты нашли уязвимость, позволяющую использовать поддельные данные. Об этом они сообщили в Microsoft, однако компания не включила её в список уязвимостей, которые используются в реальных условиях. Ниже в таблице отмечены самые опасные уязвимости безопасности в отчёте Patch Day от Microsoft за сентябрь 2024 года. Примечание: RCE: Remote Code Execution — удалённое выполнение кода; EoP: Elevation of Privilege — повышение привилегий доступа; SFB: Security Feature Bypass — обход функций безопасности. Красным в таблице отмечены уязвимости, которые уже эксплуатируются в реальных условиях.  По словам Microsoft, уязвимость CVE-2024-38217 (обход функций безопасности) не только эксплуатируется, но и была известна заранее. Эта уязвимость затрагивает функцию Mark of the Web (MotW) в загруженных файлах, что позволяет обходить защитные механизмы. Что касается CVE-2024-43491, то это единственная уязвимость, связанная с удалённым выполнением кода (RCE) среди четырех уязвимостей нулевого дня. Она влияет только на некоторые старые версии Windows 10 и может быть устранена только путём установки обновления KB5043936, а затем установки обновления KB5043083. Microsoft заявляет, что более новые версии Windows 10 не подвержены этой уязвимости. Уязвимость CVE-2024-38014 (угроза повышения привилегий, EoP) существует в установщике Windows для всех поддерживаемых в настоящее время версий Windows, включая серверные выпуски. Злоумышленник используя эту уязвимость, может получить системные разрешения без взаимодействия с пользователем. Точный механизм неясен, но обычно злоумышленники объединяют уязвимости EoP с уязвимостями RCE для удаленного запуска вредоносного кода. Другие критические уязвимости Windows В отчёте также указаны несколько критических уязвимостей, одна из которых связана c Windows. Эти уязвимости пока не эксплуатировались в реальных условиях. RCE-уязвимость CVE-2024-38119 связана с функцией Network Address Translation (NAT) и требует, чтобы злоумышленник находился в той же сети, что и жертва. Это связано с тем, что NAT, как правило, не поддерживает маршрутизацию, что означает, что её нельзя эксплуатировать за пределами границы сети. С Windows Remote Desktop Services связано семь уязвимостей, включая четыре уязвимости RCE (удалённое выполнение кода). Также в отчёте указаны по одной уязвимости в Microsoft Management Console (CVE-2024-38259) и Power Automate для десктопов (CVE-2024-43479). Уязвимости Microsoft Office Новый патч безопасности также исправляет 11 уязвимостей, связанных с продуктами Microsoft Office, включая одну уязвимость нулевого дня и две критические. Уязвимость обхода функций безопасности (CVE-2024-38226) была обнаружена неизвестным исследователем безопасности в Microsoft Publisher. Злоумышленники сразу же начали её эксплуатировать. Как сообщается, для этого злоумышленнику необходимо убедить пользователя открыть специально подготовленный файл в Publisher. В случае успеха макросы Office обходят правила и выполняется вредоносный код. Microsoft также выделила две RCE-уязвимости в SharePoint Server (CVE-2024-38018, CVE-2024-43464), как «критические». Ещё одна RCE-уязвимость (CVE-2024-38227) в SharePoint Server и одна в Visio (CVE-2024-43463) отмечены, как «обладающие высоким риском». Уязвимости SQL Server В SQL Server было закрыто 13 проблем безопасности. Шесть из них относились к RCE-уязвимостям с рейтингом CVSS 8.8. Также компания закрыла три EoP-уязвимости и четыре утечки данных. Обновления браузеров Последнее обновление безопасности для браузера Microsoft Edge — версия 128.0.2739.63 от 3 сентября на основе Chromium 128.0.6613.120. Однако оно пока не появилось в отчёте по обновлению безопасности. Обновление Edge 128.0.2739.67 от 5 сентября исправляет только несколько ошибок. Google выпустила новое обновление безопасности Chrome 10 сентября. Оно закрывает несколько уязвимостей с высоким риском. WhatsApp признал уязвимость функции «Просмотр один раз»

11.09.2024 [15:05],

Анжелла Марина

В WhatsApp обнаружена серьёзная уязвимость в функции конфиденциальности «Просмотр один раз». Согласно сообщению издания PCMag, баг в веб-версии мессенджера даёт возможность пользователям обходить ограничения и скачивать медиафайлы, отправленные с помощью этой функции.

Источник изображения: Grant Davies/Unsplash Обычно при отправке фото или видео с помощью «Просмотра один раз» получатель может открыть его только через приложение WhatsApp на Android или iOS. Сохранение, пересылка или создание скриншотов при этом невозможны. При попытке открыть такое сообщение через веб-версию или десктопное приложение WhatsApp пользователь видит уведомление: «Вы получили фото для однократного просмотра. Для дополнительной конфиденциальности вы можете открыть его только на своём телефоне». Однако, несмотря на заверения WhatsApp о дополнительной конфиденциальности, эта функция может быть легко взломана. Об этом заявил специалист по кибербезопасности Таль Беэри (Tal Be'ery), продемонстрировавший уязвимость в своём видео, записанном на macOS, и предоставившем результаты изданию TechCrunch. Суть недоработки заключается в том, что ссылка на медиафайл видна в коде страницы и может быть скопирована для последующего скачивания данных. «Единственное, что может быть хуже отсутствия конфиденциальности, так это ложное чувство безопасности, когда пользователи верят в приватность определённых функций, хотя на самом никакой приватности нет, — заявил Беэри в своём отчёте. — В настоящее время функция "Просмотр один раз" в WhatsApp является примером несуществующей конфиденциальности и должна быть либо полностью исправлена, либо удалена». Команда Беэри и издание TechCrunch уведомили компанию Meta✴ о проблеме. В ответ на запрос представитель Meta✴ заявил: «Мы уже работаем над обновлением функции "Просмотр один раз" в веб-версии и по-прежнему рекомендуем пользователям отправлять сообщения с ограниченным сроком действия только тем, кому они доверяют». |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |