|

Опрос

|

реклама

Быстрый переход

Phison пообещала разобраться с ломающим SSD обновлением Windows 11 24H2

19.08.2025 [20:24],

Сергей Сурабекянц

Как недавно выяснилось, августовское обновление KB5063878 для Windows 11 24H2 приводит к серьёзным сбоям в работе накопителей. В результате интенсивной записи данных на SSD и HDD часть дисков переставала определяться системой, а данные подвергались риску повреждения. Сегодня компания Phison, один из производителей затронутых контроллеров, сообщила редакции Tom's Hardware свою позицию по этому вопросу.

Источник изображения: Phison Microsoft выпустила важное обновление безопасности KB5063878 для Windows 11 24H2 в рамках «вторника патчей» (Patch Tuesday) за август 2025 года. Оно было призвано противостоять вредоносному ПО Lumma и аналогичным программам и эксплойтам. В ходе тестирования, проведённого сообществом, была выявлена воспроизводимая закономерность: некоторые SSD при продолжительной последовательной записи объёмом около 50 Гбайт становились недоступными и отображали нечитаемые данные SMART-телеметрии. Кроме того, при нагрузке контроллера 60 % и выше большинство твердотельных накопителей выходили из строя. Хотя Microsoft оперативно устранила ошибку установки с кодом 0x80240069, новый баг оказался более серьёзным. Анализ показал, что особенно уязвимы SSD на базе контроллеров Phison, включая безбуферные модели. При этом даже при меньших объёмах записи у них наблюдались сбои. В связи с этим компания Phison, как один из производителей затронутых контроллеров, сообщила изданию Tom's Hardware следующее: «Компания Phison недавно узнала о масштабных последствиях обновлений KB5063878 и KB5062660 для Windows 11, которые потенциально затронули несколько моделей устройств хранения данных, в том числе поддерживаемые Phison. Мы понимаем, какой ущерб это могло вызвать, и оперативно обратились к заинтересованным сторонам отрасли. Мы твёрдо намерены обеспечивать целостность продукта и успех наших партнёров и конечных пользователей. В настоящее время мы проводим проверку контроллеров, которые могли быть затронуты, и работаем с партнёрами. Мы продолжим предоставлять обновления и рекомендации партнёрам, которых это могло коснуться, чтобы оказать поддержку и обеспечить все необходимые меры по устранению неполадок». Автономность планшетов Surface Pro 11 снизилась вдвое — Microsoft изучает проблему

16.08.2025 [16:27],

Владимир Фетисов

На этой неделе некоторые владельцы планшетных компьютеров Microsoft Surface Pro 11 столкнулись с серьёзной проблемой: время автономной работы их устройств сократилось почти вдвое. В сети появилось множество сообщений пользователей, которые отмечают, что самостоятельно устранить неисправность они не могут.

Источник изображения: Daniel Rubino / Windows Central «Режим “Ограничение заряда батареи” исчез из UEFI в моём Surface Pro (11-я версия), но он по-прежнему заряжается только до 50 %. Похоже, на прошлой неделе вышло обновление (прошивки?), и система продолжает автоматически устанавливать лимит на уровне 50 % — даже при отсутствии соответствующей опции», — написал один из владельцев устройства. Аналогичные жалобы публикуют и другие пользователи. По данным источников, Microsoft уже обратила внимание на проблему и занимается её изучением. Судя по всему, неполадка связана с функцией «Ограничение заряда батареи», которая предусмотрена в некоторых устройствах семейства Surface. Обычно её можно включать и отключать в UEFI с помощью специального переключателя, однако по какой-то причине эта настройка исчезла, и деактивировать режим стало невозможно. «Это серьёзная проблема, которая делает наши ноутбуки практически непригодными для использования в дороге — а именно ради этого мы их и покупали. Microsoft слишком медленно решает ситуацию, что абсолютно неприемлемо», — отмечает один из владельцев Surface Pro 11. При этом сама по себе автономность Surface Pro 11 достаточно высока благодаря процессору Qualcomm Snapdragon X. В обычном режиме заряда батареи хватает на целый день работы. По данным источника, устройство способно функционировать без подзарядки более 15 часов при стандартном использовании и свыше 6 часов в играх. В режиме ожидания за ночь батарея теряет лишь около 2 % заряда — показатель, который можно считать очень хорошим. Однако при принудительном ограничении заряда до 50 % фактическое время автономной работы сокращается примерно вдвое. Microsoft закрыла более 100 уязвимостей в Windows и Office, включая критические RCE-дыры

13.08.2025 [21:38],

Анжелла Марина

Microsoft выпустила пакет исправлений в рамках «вторника патчей» (Patch Tuesday), устранив 107 уязвимостей в Windows, Office, браузере Edge и других сервисах. Среди багов есть несколько критических, однако, по данным компании, ни один из них пока не использовался злоумышленниками в реальных атаках.

Источник изображения: Triyansh Gill/Unsplash Среди исправлений — 67 затрагивают различные поддерживаемые версии операционной системы Windows, включая Windows 10, Windows 11 и Windows Server. При этом ряд уязвимостей, как сообщает PCWorld, классифицированы как критические. В их числе CVE-2025-53766, представляющая собой уязвимость удалённого выполнения кода (RCE) в интерфейсе графических устройств (Graphics Device Interface API), и CVE-2025-50165 в Windows Graphics Component. Обе позволяют выполнить произвольный код на устройстве пользователя без его участия, для чего жертве достаточно просто посетить специально созданный сайт. В компонентах виртуализации Hyper-V исправлены три критические уязвимости. Первая, CVE-2025-48807, позволяла выполнять код на хост-системе из гостевой виртуальной машины; вторая, CVE-2025-53781, приводила к утечке конфиденциальных данных; а CVE-2025-49707 является уязвимостью подмены идентификации, позволяющей виртуальной машине имитировать другое сетевое устройство при взаимодействии с внешними системами. Также устранены 12 уязвимостей в службе маршрутизации и удалённого доступа (Routing and Remote Access Service, RRAS), половина из которых относится к типу RCE, а другая половина — к утечкам данных. Все они оценены как высокорисковые. В пакете Microsoft Office устранено 18 уязвимостей, из которых 16 относятся к типу удалённого выполнения кода. Четыре из них, включая две в приложении Word, признаны критическими, поскольку эксплуатация возможна через окно предварительного просмотра и не требует от пользователя открытия файла или выполнения каких-либо действий. Остальные уязвимости в Office классифицируются как высокорисковые и, наоборот, требуют от пользователя открытия специального файла. Браузер Microsoft Edge для ПК также получил обновление до версии 139.0.3405.86 (на базе Chromium 139.0.7258.67) с исправлениями безопасности, а в версии для Android устранены две специфические ошибки. Следующий «вторник патчей» запланирован на 9 сентября 2025 года. Microsoft рекомендует пользователям устаревших систем Windows 7 и Windows 8.1, которые уже не получают регулярных обновлений, перейти на Windows 11 24H2 для продолжения поддержки и получения актуальных обновлений. ИИ от Google самостоятельно обнаружил 20 уязвимостей в открытом ПО

05.08.2025 [00:44],

Анжелла Марина

Искусственный интеллект Google впервые самостоятельно выявил 20 уязвимостей в открытом программном обеспечении (Open Source). Баги были обнаружены с помощью системы Big Sleep в таких проектах, как мультимедийная библиотека FFmpeg и графический редактор ImageMagick. Об этом сообщил TechCrunch со ссылкой на заявление в X вице-президента компании по безопасности Хизер Адкинс (Heather Adkins).

Источник изображения: AI Система Big Sleep была разработана совместно подразделением DeepMind и командой экспертов по кибербезопасности Project Zero. Google пока не раскрывает деталей найденных уязвимостей, так как они ещё не устранены. Однако сам факт успешной работы Big Sleep подтверждает, что ИИ-инструменты начинают приносить реальные результаты. По словам представителя компании Кимберли Самры (Kimberly Samra), каждый баг был найден и воспроизведён ИИ без участия человека, хотя перед отправкой отчётов эксперты, конечно же, перепроверили все данные. Вице-президент Google по инженерии Роял Хансен (Royal Hansen) назвал это прорывом в автоматизированном поиске уязвимостей. При этом Big Sleep — не единственный подобный инструмент: на рынке уже действуют и другие ИИ-системы, такие как RunSybil и XBOW. Последний, в частности, занимает верхние позиции в рейтинге платформы HackerOne, специализирующейся на поиске уязвимостей. Сооснователь и технический директор RunSybil Влад Ионеску (Vlad Ionescu) оценил Big Sleep как серьёзный и продуманный проект, подчеркнув, что за ним стоят опытнейшие специалисты. При этом он отметил растущую проблему: некоторые ИИ-системы генерируют ложные отчёты, имитируя реальные уязвимости. По его словам, разработчики всё чаще получают сообщения, которые выглядят убедительно, но на деле не содержат настоящих ошибок. Это явление он назвал цифровым «мусором» в сфере Bug Bounty — программы вознаграждений разработчикам за найденные ошибки. В Google нашли брешь, позволявшую кому угодно навсегда удалять из поиска любые ссылки

01.08.2025 [11:06],

Анжелла Марина

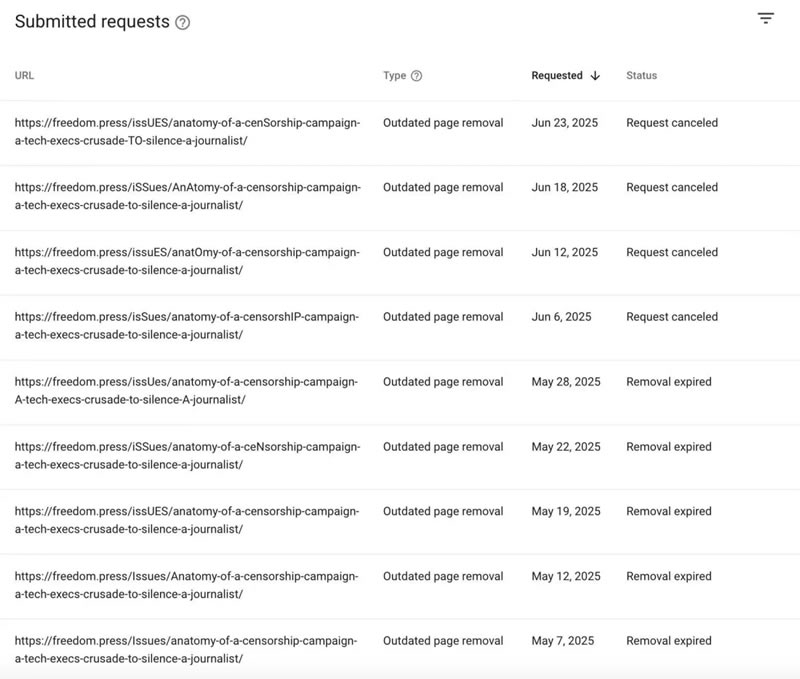

Злоумышленники воспользовались уязвимостью в поисковой системе Google для исключения из выдачи ссылок на статьи независимого журналиста Джека Полсона (Jack Poulson). Как пишет TechSpot, механизм, изначально предназначенный для обновления устаревших ссылок, оказался подвержен манипуляциям, что приводит к исчезновению материалов без их фактического удаления с сайтов.

Источник изображения: AI Полсон, освещавший в 2021 году арест генерального директора компании Premise Data Делвина Мориса Блэкмана (Delwin Maurice Blackman) по обвинению в домашнем насилии, обнаружил, что его материалы перестали отображаться в результатах поиска, даже при точном вводе заголовков в кавычках. Он сообщил о проблеме в Фонд защиты свободы прессы (Freedom of the Press Foundation), где расследованием занялся заместитель директора по аудитории организации Ахмед Зидан (Ahmed Zidan).

Источник изображения: techspot.com Выяснилось, что злоумышленник многократно подавал запросы через инструмент Google, указывая в них URL статей с изменённым регистром букв, например, с заглавной вместо строчной. Каждый такой запрос ссылался на несуществующую страницу, что приводило к ошибке 404, а далее, вместо того, чтобы просто проигнорировать неработающую ссылку, поисковый робот Google исключал её из индекса. Таким образом, действующие материалы перестали показываться в поиске, хотя сами сайты оставались доступными. Представители Google подтвердили существование бага, но не раскрыли, сколько всего было подано подобных запросов. Специалисты предполагают, что подобную тактику могли использовать интернет-агентства по управлению репутацией компаний или просто технически подкованные пользователи, действующие от имени заинтересованной стороны ради того, чтобы скрыть нежелательные публикации под видом технического обновления. Google выпустила экстренное обновление для Chrome, закрывшее опасную уязвимость

30.07.2025 [19:48],

Анжелла Марина

Google выпустила обновление Chrome 138, устраняющее несколько уязвимостей, включая одну высокого уровня опасности. Новая версия уже доступна для Windows (138.0.7204.183), macOS (138.0.7204.184) и Linux (138.0.7204.183), а также для мобильной платформы Android (138.0.7204.179). Согласно данным Google, ни одна из уязвимостей пока не использовалась в реальных атаках.

Источник изображения: AI Одна из устранённых уязвимостей, обозначенная под кодом CVE-2025-8292, классифицируется как ошибка высокого уровня риска (high risk) и представляет собой класс уязвимости use-after-free в компоненте Media Stream, который отвечает за обработку видео и аудио в браузере. По сообщению PCWorld, баг был обнаружен внешними исследователями безопасности и передан в Google. Об этом сообщил Сринивас Систа (Srinivas Sista) в блоге Chrome Releases, не раскрывая детали уязвимостей. Разработчики других браузеров на базе Chromium, включая Microsoft Edge, Brave и Vivaldi, пока не выпустили обновления и остаются на предыдущей версии Chromium. Что касается Opera, то версия 120.0.5543.93 основана на устаревшем ядре Chromium 135, выпущенном ещё в апреле, и включает десятки незакрытых уязвимостей. Однако разработчики добавили патч для устранения уязвимости нулевого дня CVE-2025-6558. В то же время Opera 121 в канале разработки уже перешла на Chromium 137, пропустив одну версию, но её стабильный релиз ожидается не раньше, чем через несколько недель. Google планирует выпустить Chrome 139 уже 5 августа. WinRAR экстренно устранила опасный баг, позволявший через архив запускать вредоносное ПО

26.06.2025 [06:40],

Анжелла Марина

Компания WinRAR выпустила важное обновление, которое закрывает уязвимость, позволявшую злоумышленникам запускать вредоносный код через специально созданные архивы. Версия 7.12 устраняет проблему, которая могла привести к заражению компьютера даже без ведома пользователя.

Источник изображения: WinRAR Проблема затрагивает все предыдущие версии популярного архиватора на Windows, которым пользуются более 500 миллионов человек по всему миру. Уязвимость позволяла злоумышленникам манипулировать путями файлов во время распаковки, за счёт чего вредоносный код мог быть записан за пределами целевой папки. Это давало возможность размещать исполняемые файлы в чувствительных каталогах, например, в папке автозагрузки Windows, что приводило к автоматическому запуску вирусов при следующем входе в систему. Как пишет PCMag, для успешной атаки требовалось, чтобы пользователь самостоятельно открыл заражённый архив, что делало угрозу менее автоматизированной, но всё равно опасной. Уязвимость, получившая идентификатор CVE-2025-6218 и оценку 7,8 балла по шкале CVSS, считается угрозой высокой степени опасности и затрагивает, как отмечено выше, операционную систему Windows. WinRAR для Unix, Android, а также исходный код UnRAR не представляет угрозы. Компания уже выпустила исправление, однако, поскольку WinRAR не поддерживает автоматические обновления, пользователям придётся вручную загрузить и установить новую версию 7.12. Пока нет информации о том, успели ли хакеры воспользоваться этой уязвимостью в реальных атаках, но риск остаётся до тех пор, пока приложение не будет обновлено. В драйвере ISA-звуковой карты Creative Sound Blaster AWE32 исправили ошибку, найденную 25 лет назад

21.06.2025 [23:19],

Николай Хижняк

Разработчики Linux продолжают удивлять своей настойчивой поддержкой ретро-оборудования. Свежий пример — запрос на включение в ядро Linux 6.16-rc3 исправлений для драйвера звуковой карты Creative Sound Blaster AWE32, дебютировавшей в далёком 1994 году и использующей разъём ISA.

Источник изображения: Wikipedia К запросу приложено примечание, что первый отчёт об ошибке поступил ещё 25 лет назад. Между тем, последние материнские платы с ISA-слотами (например, под сокет LGA775) выпускались около 20 лет назад. Исправление затрагивает функцию DMA (Direct Memory Access) — теперь при смене режима DMA он принудительно отключается, что позволяет избежать появления шумов. Второе важное изменение запрещает смену режима DMA, если устройство уже воспроизводит PCM-поток. Эти два ключевых патча драйвера snd-sbawe.ko устраняют ошибку №218185, из-за которой использование Sound Blaster AWE32 в связке со звуковым стеком PipeWire/WirePlumber приводило к зависаниям системы. Последний отчёт об этой проблеме датируется 2023 годом, а исправление вошло в Linux 6.16-rc3 в середине 2025 года и ожидается в стабильной версии ядра, которая должна выйти в июле–августе. Фактически, это означает, что кто-то как минимум в 2023 году запускал Fedora 39 на системе с процессором Pentium P54C, 1 Гбайт ОЗУ и той самой AWE32 — но с современным звуковым стеком система стабильно зависала из-за багов старого драйвера snd-sbawe. Среди прочих звуковых обновлений в Linux 6.16 также упоминаются улучшения поддержки кодеков Cirrus, цифровых процессоров i.MX8, HD Audio и USB-аудио на платформе AMD, а также некоторые мелкие исправления сборки. Microsoft выпустила экстренный патч для Windows 11, который создал новые проблемы

17.06.2025 [20:01],

Владимир Фетисов

На прошлой неделе Microsoft в рамках программы Patch Tuesday выпустила обновление KB5060842 для Windows 11. Вскоре стало известно, что установка патча вызывает ряд проблем, в том числе несовместимость с играми, использующими античит Easy Anti-Cheat. Для исправления ситуации разработчики выпустили экстренный патч KB5063060, но на деле оказалось, что его установка приводит к появлению новых проблем.

Источник изображения: Joshua Hoehne / Unsplash По данным источника, установка пакета KB5063060 в некоторых случаях приводит к появлению в процессе установки ошибок 0x800f0922, 0x80070002, 0x80070306 и 0x800f0991. На затронутых проблемой компьютерах загрузка обновления может зависать, а иногда процесс останавливается на этапе установки обновления во время перезагрузки операционной системы. Пользователи также сообщают о проблемах с производительностью ОС и сбоях в играх. В сообщении сказано, что пользователи, которые столкнутся с проблемой установки патча KB5063060, могут загрузить обновление из каталога Microsoft. В этом случае установка пакета проходит успешно, но отмечается, что проблемы могут возникнуть после установки июньского обновления. Один из пользователей сообщил, что июньское обновление нарушило работу панели задач на его компьютере. Также может быть нарушена работа проводника, но, по всей видимости, эти проблема затрагивают небольшой процент пользователей. Кроме того, установка KB5063060, по всей видимости, не решает всех проблем с Easy Anti-Cheat. В некоторых случаях пользователи сообщали, что после установки KB5063060 их компьютеры с Windows 11 перестали распознавать Bluetooth-устройства. Microsoft пока никак не комментирует проблемы, вызванные патчем KB5063060. Некоторые пользователи высказывают мнение, что лучшим решением проблемы является удаление этого пакета. Ошибка в прошивке UEFI ставит под угрозу безопасную загрузку Windows, но уже вышло обновление

12.06.2025 [06:40],

Анжелла Марина

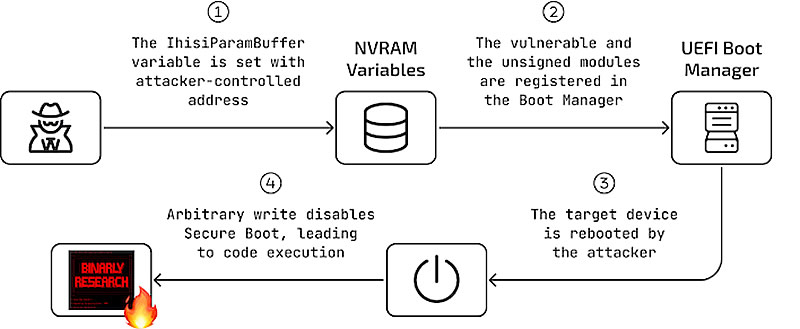

Исследователи из компании Binarly обнаружили опасную уязвимость в механизме безопасной загрузки (Secure Boot), которая позволяет злоумышленникам отключать защиту и запускать вредоносный код до загрузки операционной системы. Проблема, получившая идентификатор CVE-2025-3052, связана с подписанным UEFI-модулем, используемым для обновления BIOS.

Источник изображения: Muha Ajjan / Unsplash Уязвимость затрагивает модуль, изначально разработанный для защищённых устройств DT Research, но подписанный доверенным сертификатом Microsoft UEFI CA 2011. Поскольку этот сертификат используется в большинстве современных систем, включая загрузчик Linux shim (маленький, но важный компонент загрузочного процесса), уязвимый код может выполняться на огромном количестве компьютеров, отмечает HotHardware. Проблема возникает из-за некорректной обработки переменной NVRAM с именем IhisiParamBuffer. Модуль использует её содержимое как указатель памяти без проверки, позволяя атакующему получить контроль над памятью и полностью отключить протокол Secure Boot. Это открывает путь для скрытых буткитов (вредоносные программы, модифицирующие загрузочный сектор), которые работают на уровне прошивки и остаются невидимыми для антивирусов и систем мониторинга.

Источник изображения: Binarly По данным Binarly, уязвимость затронула не только один модуль. Microsoft в ходе совместного исследования выявила как минимум 14 проблемных компонентов. Однако всё не так плохо, ибо уже вышло исправление в рамках июньского обновления Patch Tuesday 2025 года, которое включает обновлённый список отзыва (dbx), блокирующий выполнение опасных модулей. Специалисты рекомендуют установить последние обновления Windows, поскольку именно через них осуществляется актуализация списка dbx. Без этого хакер, получивший административные права, может отключить Secure Boot и установить вредоносное ПО, удаление которого потребует полного форматирования диска и сброса параметров UEFI. В классическом Outlook обнаружилась ошибка — из-за неё нагрузка на процессор при наборе текста возрастает до 50 %

16.04.2025 [15:51],

Владимир Фетисов

Microsoft подтвердила наличие ошибки в классическом почтовом клиенте Outlook, из-за которой пользователи могут наблюдать увеличение нагрузки на процессор компьютера до 50 % при простом наборе текста в приложении. Любопытно, что первые сообщения об этом появились ещё в ноябре прошлого года, но до сих пор софтверный гигант не выпустил патч для её исправления. Вместо этого Microsoft в качестве временного решения продолжает рекомендовать сменить канал получения обновлений для Outlook.

Источник изображения: Microsoft Спустя примерно шесть месяцев с момента появления первых жалоб Microsoft приступила к изучению данного вопроса и даже смогла воспроизвести проблему в одной из версий приложения, выпущенной в середине 2024 года. Разработчики сообщили, что действительно в процессе набора текста в классической версии Outlook может наблюдаться повышение нагрузки на процессор в диапазоне от 30 % до 50 %, что особенно заметно на не самых производительных ПК. При этом конкретного решения проблемы в виде патча, возвращающего нормальную работоспособность классическому Outlook, на данный момент нет. Вместо этого Microsoft рекомендует пользователям сменить канал обновления на тот, где упомянутая проблема не наблюдается. Для организаций софтверный гигант подготовил подробную инструкцию, в которой описан процесс перехода с использованием групповых политик, средств развёртывания Office на пользовательские ПК, а также средств управления инфраструктурой System Center Configuration Manager. Обычным пользователям будет достаточно внести ряд изменений в реестр Windows. Microsoft сломала Windows Hello последним обновлением безопасности

09.04.2025 [19:50],

Владимир Фетисов

Microsoft сообщила, что установка пакета накопительных обновлений KB5055523, распространение которого началось в апреле 2025 года, может нарушить работоспособность функции Windows Hello, которая используется для авторизации на компьютерах. Проблема затрагивает устройства с Windows 11 24H2, а также Windows Server 2025, но проявляется только в некоторых сценариях использования.

Источник изображения: bleepingcomputer.com По данным представителя Microsoft, сбой в работе Windows Hello наблюдается на устройствах, на которых перед установкой KB5055523 были включены функции Dynamic Root of Trust for Measurement (DRTM) или System Guard Secure Launch. Пользователи могут увидеть следующее сообщение при попытке авторизации через Windows Hello: «Что-то произошло, и ваш PIN-код недоступен». В дополнение к этому появляется предложение повторить попытку входа в систему. Согласно имеющимся данным, Microsoft уже работает над устранением данной проблемы и, вероятно, в ближайшее время выпустит соответствующий патч. До этого момента пользователям рекомендуется использовать обходные пути. Тем, кто использует PIN-код, рекомендуется воспользоваться подсказками для повторной регистрации в Windows Hello. Тем, кто использует авторизацию по лицу, необходимо повторно активировать функцию распознавания. Отметим, что накопительное обновление KB5055523 не распространяется принудительно, поэтому от его установки лучше воздержаться до тех пор, пока Microsoft не устранит проблему с Windows Hello. Позднее этот пакет станет частью ежемесячных обновлений, распространяемых в рамках программы Patch Tuesday. Microsoft исправила баг в Windows, побуждавший USB-принтеры печатать белиберду

26.03.2025 [22:52],

Владимир Фетисов

Ранее в этом месяце Microsoft подтвердила, что выпущенный в конце января пакет обновлений для Windows может приводить к тому, что USB-принтеры будут печатать произвольный текст. Теперь же разработчики объявили об устранении этой ошибки.

Источник изображения: Bleepin Computer Соответствующий патч вошёл в состав пакетов KB5053643 и KB5053657 для Windows 10 22H2 и Windows 11 22H2 и 23H2 соответственно. Позднее это исправление также станет частью накопительного пакета обновлений, распространение которого начнётся в апреле. Любопытно, что Windows 11 24H2 данная проблема не затрагивает. «Мы рекомендуем вам установить последнее обновление для вашего устройства, поскольку оно содержит важные улучшения и решения проблем, включая эту», — сказано в сообщении Microsoft. После обнаружения проблемы с печатью на USB-принтерах Microsoft пришлось задействовать механизм Known Issue Rollback, чтобы вернуть затронутые компьютеры к состоянию до установки проблемного обновления. Чаще всего USB-принтеры, затронутые этой ошибкой, самопроизвольно начинали печатать случайный текст, начинающийся с заголовка «POST /ipp/print HTTP/1.1». Далее следовал произвольный текст, обычно связанный с протоколом Internet Printing Protocol. Чаще всего самопроизвольная печать начиналась при включении принтера или после его повторного подключения. Samsung обновила прошивку саундбаров так, что теперь им требуется ремонт

23.03.2025 [14:00],

Владимир Фетисов

Компания Samsung признала, что неудачное обновление программного обеспечения привело к тому, что «некоторые» модели прошлогодней линейки саундбаров потеряли работоспособность. Это подтвердил Джим Кичек (Jim Kiczek), глава подразделения аудиоустройств Samsung Electronics America.

Источник изображения: techspot.com В беседе с журналистами Кичек связал возникшую проблему с «ошибкой программного обеспечения», затрагивающей некоторые саундбары компании, выпущенные в 2024 году. Он также добавил, что Samsung готова бесплатно отремонтировать повреждённые устройства, независимо от статуса их гарантийного обслуживания. Несколько дней назад в интернете появились сообщения, авторы которых утверждали, что их флагманские саундбары Samsung HW-Q990D вышли из строя после обновления прошивки. Владельцы жаловались на то, что устройства включались, но зависали при попытке изменить настройки. Позднее они стали полностью невосприимчивы к командам пользователей, а также потеряли связь с приложением Samsung SmartThings. Никакие сбросы настроек устройства до заводских и перезагрузки не помогали. Проблема не ограничена флагманской системой HW-Q990D. Жалобы пользователей на форумах поддержки Samsung и других площадках указывают на то, что та же участь постигла саундбары HW-Q800D и HW-S801D. Пользователи отмечали, что сотрудники техподдержки Samsung не могли дать каких-либо разъяснений по данному вопросу. Проблема с саундбарами Samsung осложняется тем, что решить её с помощью распространения программного патча не удастся. По всей видимости, для восстановления работоспособности пострадавших саундбаров требуется физический ремонт, поэтому пользователям придётся обращаться в сервисные центры Samsung. Многие саундбары компании настроены на автоматическое получение обновлений, поэтому проблема быстро охватила несколько стран, включая США, Австрию, Малайзию и др. Пользователям прошлогодних саундбаров Samsung, которые не успели обновить программное обеспечение устройств, рекомендуется временно воздержаться от этого. Microsoft исправила баг с автоматическим удалением ИИ-помощника Copilot из Windows 11

19.03.2025 [19:30],

Владимир Фетисов

Copilot возвращается на компьютеры вскоре после того, как Microsoft случайно удалила его с некоторых устройств под управлением операционной системы Windows 11. Софтверный гигант обновил информацию на соответствующей странице поддержки, сообщив, что затронутые проблемой устройства «возвращаются в исходное состояние». Тем самым компания положила конец тому, что некоторые могли посчитать кратковременной передышкой от ИИ-помощника Microsoft.

Источник изображения: Microsoft В начале недели Microsoft заявила о наличии ошибки, из-за которой ИИ-помощник Copilot автоматически удалился с панели задач на компьютерах некоторых пользователей Windows 11. В сообщении говорилось, что это происходило после установке пакета обновлений, распространение которого началось 11 марта. Пока разработчики занимались созданием патча, пользователям, которые хотели продолжить взаимодействовать с Copilot, предлагалось вручную установить ИИ-помощника повторно из Microsoft Store и закрепить ярлык на панели задач. В начале этого месяца Microsoft начала распространять Copilot в виде отдельного приложения для Windows. ИИ-помощник получил обновлённый пользовательский интерфейс. В дополнение к этому в приложении реализована возможность начать быстрый голосовой чат с Copilot, удерживая клавиши Alt+Space. |