|

Опрос

|

реклама

Быстрый переход

Российские операторы связи начали продавать «чистые» номера — их нет в спам-рассылках

03.10.2025 [07:27],

Владимир Фетисов

Операторы связи приступили к реализации так называемых «чистых» номеров, которых нет в спам-рассылках. По мнению отраслевых экспертов, такие номера будут защищены от мошенников. По данным источника, в «Мегафоне» такая услуга стоит 600 рублей. Оператор реализует номера, которые прежде никем не использовались. Аналогичная услуга есть у МТС и её стоимость в четыре раза дешевле. Перед продажей номера осуществляется проверка на предмет нахождения его в базах утечек данных.

Источник изображения: Luis Villasmil / Unsplash Телеком-аналитик Алексей Бойко считает, что такая мера будет востребована и эффективна. «Сейчас очень много чёрных списков, которые ведут различные приложения, платформы и организации. Номер, который получил чёрную метку, может терять в правах и в возможностях. Грубо говоря, я пользуюсь приложением, которое мне подсказывает рейтинг номера, с которого поступает вызов, и если он низкий, то я просто не беру трубку. Естественно, будут желающие приобретать номер, у которого этот рейтинг изначально высок», — добавил эксперт. Что касается появления «чистых» номеров у операторов связи, то они могли закупать их у государства целыми пулами, часть которых прежде попросту не использовалась. Кроме того, один оператор может реализовывать ранее не зарегистрированные в сети номера, а другой — номера, на которые не поступали спам-звонки. При условии, что в процессе эксплуатации на номер не поступали спам-звонки, он вполне может считаться «чистым». «Конечно, все хотели бы всегда получать новый номер, операторы поняли, что это может быть платной услугой и запустили такое предложение. На мой взгляд, оно актуально и востребовано», — подвёл итог господин Бойко. В T2 сообщили о намерении запустить услугу по продаже «чистых» номеров в ближайшее время. Отмечается, что наличие таких номеров не даёт гарантию от утечек. Соучредитель Сообщества профессионалов в области приватности Алексей Мунтян считает, что всё зависит от действий самих пользователей. «Чтобы снизить ценность номера для спамеров и мошенников, нужно максимально ограничить сценарии его использования. Вводить его только для регистрации на портале «Госуслуги» и других важных сервисах. Известны случаи, когда люди приобретали такого рода номера и использовали их для регистрации в системе банков, этот номер они нигде не демонстрируют, никому не раскрывают, только для собственных нужд», — рассказал эксперт. Он также добавил, что среди корпоративных клиентов спрос на такие номера будет особенно высок. В дополнение к этому росту спроса помогут обеспеченные слои населения, желающие получить дополнительную степень конфиденциальности. Отмечается, что такие номера могут использовать и злоумышленники для собственных нужд. По данным Минцифры, в настоящее время операторам выделено около 670 млн номеров, предназначенных для мобильной связи. При этом активно используется не более двух третей номеров. С апреля нынешнего года МВД заблокировало около 120 тыс. номеров, принадлежащих мошенникам. Миллионы Wi-Fi-устройств по-прежнему подвержены уязвимости Pixie Dust, обнаруженной более десяти лет назад

19.09.2025 [05:07],

Николай Хижняк

Компания NetRise, специализирующаяся на защите прошивок и программных компонентов устройств Интернета вещей, сообщила, что многие сетевые устройства по-прежнему уязвимы для метода атаки через Wi-Fi, раскрытого более десяти лет назад. Об этом пишет SecurityWeek.

Источник изображения: SecurityWeek Атака, получившая название Pixie Dust, была обнаружена в 2014 году, когда было продемонстрировано, что уязвимость, связанная с протоколом Wi-Fi Protected Setup (WPS), может быть использована для получения PIN-кода WPS маршрутизатора и подключения к целевой беспроводной сети без ввода пароля. Атака Pixie Dust предполагает, что злоумышленник, находящийся в зоне действия целевой сети Wi-Fi, перехватывает начальное WPS-рукопожатие, содержащее данные между клиентом и точкой доступа для аутентификации, которые затем можно взломать в офлайн-режиме для получения PIN-кода WPS. Атака полагается на тот факт, что на некоторых устройствах случайные числа (передающиеся между клиентом и точкой доступа) генерируются с использованием предсказуемых или низкоэнтропийных методов. Злоумышленнику требуется всего несколько секунд, чтобы перехватить WPS-рукопожатие, а затем в течение нескольких минут или даже секунд — получить PIN-код в офлайн-режиме. Компания NetRise провела анализ 24 моделей сетевых устройств, использующихся в настоящее время, на предмет их уязвимости к атакам Pixie Dust. Устройства были приобретены у шести производителей, но половина из них была произведена компанией TP-Link. Анализ NetRise показал, что из 24 маршрутизаторов, точек доступа, усилителей сигнала и гибридных систем Powerline/Wi-Fi только четыре были защищены от атак Pixie Dust, но во многих случаях исправления появились спустя 9-10 лет. Среди неисправленных продуктов семь уже сняты с производства, но 13 всё ещё поддерживаются. В ходе тестов специалисты NetRise смогли восстановить PIN-код WPS затронутых уязвимостью устройств за 1-2 секунды. Если говорить в масштабе, то речь может идти о миллионах затронутых уязвимостью Pixie Dust устройств. «Существование уязвимых реализаций WPS отражает системный недостаток в цепочках поставок прошивок. Поставщики повторно используют небезопасные библиотеки, не обеспечивают соблюдение безопасных настроек по умолчанию и обеспечивают низкую прозрачность. Это создаёт для производителей риски репутационного ущерба, потенциального вмешательства со стороны регулирующих органов и юридической ответственности. Устройства, подверженные уязвимости, могут казаться безопасными из-за настроек пользовательского интерфейса, которые внешне скрывают или отключают WPS, но остаются уязвимыми на уровне прошивки. Это создает скрытые пути для эксплойтов в средах с высоким уровнем доверия, таких как филиалы компаний, розничная торговля и здравоохранение. Предприятия не могут надежно обнаружить эту уязвимость самостоятельно, а потому остаются в зависимости от раскрытия информации поставщиками, которые часто этого не делают», — отметила NetRise. Исследование NetRise было проведено после недавнего предупреждения Агентством по кибербезопасности и защите инфраструктуры США (CISA) о том, что старая уязвимость, связанная с отсутствием аутентификации, затрагивающая усилители сигнала Wi-Fi-диапазона TP-Link, эксплуатируется в реальных условиях. Масштабный слив данных «Великого китайского файрвола» раскрыл механизм работы системы

14.09.2025 [05:31],

Анжелла Марина

В Китае произошла крупнейшая утечка данных системы интернет-цензуры, известной как «Великий китайский файрвол». Исследователи подтвердили, что в открытый доступ попало более 500 ГБ внутренних документов, исходного кода, рабочих журналов и сообщений, связанных с этой системой.

Источник изображения: Krzysztof Kowalik/Unsplash Утечка, обнаруженная 11 сентября, включает материалы, предположительно принадлежащие компании Geedge Networks, связанной с Фан Биньсином (Fang Binxing), которого называют «отцом» «Великого китайского файрвола», и лаборатории MESA Института информационной инженерии Китайской академии наук. По сообщению Tom's Hardware со ссылкой на независимую команду исследователей Great Firewall Report (GFW Report), в документах содержатся полные сборочные системы для платформ глубокого анализа пакетов (DPI), а также модули кода, предназначенные для выявления и ограничения работы инструментов обхода цензуры, включая VPN, SSL-фингерпринтинг (метод анализа характеристик SSL/TLS-соединений) и регистрацию сессий. По данным GFW Report, материалы раскрывают архитектуру коммерческой платформы Tiangou, предназначенную для интернет-провайдеров и пограничных шлюзов. Эта система, которую называют «Великим файрволом в коробке», изначально работала на серверах HP и Dell, но позже перешла на китайское оборудование из-за санкций. Документы показывают, что система развёрнута в 26 дата-центрах Мьянмы, где государственная телекоммуникационная компания использует её для мониторинга 81 млн одновременных TCP-соединений и массовой блокировки контента. Технологии компании Geedge Networks также экспортируются в Пакистан, Эфиопию и Казахстан для интеграции в системы законного перехвата данных, включая систему WMS 2.0 в Пакистане, которая обеспечивает слежку за мобильными сетями в реальном времени и перехват незашифрованных HTTP-сессий. Исследователи продолжают анализировать архив, который включает журналы сборки и заметки разработчиков, способные выявить уязвимости протоколов или ошибки в работе системы, которые могут быть использованы для обхода цензуры. Архив уже дублируется хакерскими группами, такими как Enlace Hacktivista, но специалисты рекомендуют использовать изолированные среды для его изучения. Хакеры научились обходить защиту Passkey с помощью вредоносных скриптов и расширений

15.08.2025 [15:37],

Анжелла Марина

Специалисты по безопасности из компании SquareX на ежегодной конференции Def Con продемонстрировали метод атаки, позволяющий злоумышленникам получить доступ к аккаунтам, защищённым технологией Passkey. Этот механизм, разработанный как более безопасная альтернатива паролям, хранит закрытый ключ на устройстве пользователя и позволяет входить в систему с помощью PIN-кода, Face ID или отпечатка пальца.

Источник изображения: AI Крупные технологические компании, включая Microsoft, Amazon и Google, активно внедряют Passkey, поскольку он устойчив к фишингу и, в отличие от паролей, его нельзя украсть через поддельный сайт. Атака не затрагивает криптографию самого ключа, но использует уязвимости в браузерной среде, манипулируя процессом аутентификации WebAuthn — стандарта, на котором основана работа Passkey. По словам Шоурии Пратапа Сингха (Shourya Pratap Singh), ведущего инженера SquareX, хакеры могут подменить процесс регистрации и входа, внедрив вредоносный JavaScript через уязвимость на сайте или с помощью вредоносного расширения для браузера. Как поясняет портал SecurityWeek, для успешной атаки необходимо убедить жертву установить вредоносное расширение, замаскированное под полезный инструмент, либо воспользоваться уязвимостью на целевом сайте, например, XSS-багом (межсайтовый скриптинг). После этого атакующий может перехватить процесс регистрации Passkey или заставить систему переключиться на аутентификацию по паролю, чтобы украсть учётные данные. По факту жертве достаточно просто посетить сайт, на котором используется Passkey, с установленным вредоносным расширением или попасть на ресурс с уязвимостью для внедрения кода — дополнительные действия не требуются. Это открытие подчёркивает риски, связанные с безопасностью браузерных расширений и клиентских уязвимостей, даже при использовании современных методов аутентификации. Хотя Passkey остаётся более защищённой технологией по сравнению с паролями, его безопасность зависит от корректной реализации WebAuthn и отсутствия компрометирующих факторов в окружении пользователя. Chrome начнёт блокировать скрипты для слежки, но только в режиме «Инкогнито»

12.08.2025 [23:07],

Анжелла Марина

Google начала тестировать в Chrome новую функцию, призванную повысить приватность в режиме «Инкогнито» в Windows. Она блокирует сторонние скрипты, использующие методы цифрового «отпечатка» (fingerprinting) для отслеживания действий пользователей в браузере, при котором сайты и рекламные сети собирают информацию даже при включённом режиме «Инкогнито» и отключённых cookies.

Источник изображения: AI Как сообщает PCWorld со ссылкой на портал Windows Latest, который ознакомился с внутренними документами Google, реализация основана на обновлении спецификации Fetch, позволяющем браузеру блокировать или модифицировать запросы после проверок, связанных с механизмом обеспечения безопасности CSP (Content Security Policy). Согласно документам, функция не блокирует все потенциально вредоносные домены, а только те, что внесены в специальный список (Marked Domain List, MDL), и лишь в случаях, когда они выполняются как сторонние скрипты и пытаются извлечь данные. В настоящее время режим «Инкогнито» в Chrome не обеспечивает полной анонимности: сайты могут определять тип браузера и другие параметры. Google пытается улучшить защиту, внедрив механизм блокировки скриптов, которые используют такие API, как Canvas, WebGL, шрифты и аудио, для создания цифрового «отпечатка» пользователя.

Источник изображения: windowslatest.com На практике это означает, что если, например, пользователь посещает сайт с ресторанами, где работает сторонний скрипт, собирающий данные через Canvas или WebGL, Chrome предотвратит его загрузку, не давая сформировать уникальный идентификатор для показа таргетированной рекламы. Функция будет доступна исключительно в режиме «Инкогнито», а её работу можно отследить по иконке в виде глаза в адресной строке. Пользователи смогут отключать защиту для отдельных сайтов или полностью, если некоторые страницы перестанут работать из-за блокировки необходимых скриптов. Сообщается, что Google пока не планирует распространять эту систему на другие браузеры на базе Chromium. Попытка Microsoft переосмыслить интернет с помощью ИИ натолкнулась на брешь в безопасности протокола NLWeb

06.08.2025 [16:53],

Анжелла Марина

Microsoft обнаружила и устранила критическую уязвимость в своём новом открытом протоколе NLWeb, разработанном для интеграции систем искусственного интеллекта в сайты и веб-приложения, и анонсированном на конференции Build несколько месяцев назад. Уязвимость, обнаруженная исследователями по безопасности Аонаном Гуанем (Aonan Guan) и Лэй Ваном (Lei Wang), позволяла удалённым пользователям без аутентификации получать доступ к конфиденциальным файлам, включая системные конфигурации и API-ключи к OpenAI и Gemini.

Источник изображения: AI Уязвимость основана на классической ошибке path traversal, также известной как обход каталога. Для её эксплуатации достаточно просто перейти по специально сформированному URL. Хотя исправление было выпущено 1 июля, Microsoft до сих пор не присвоила проблеме идентификатор CVE, что является стандартной практикой в индустрии для отслеживания уязвимостей. При этом, как пишет The Verge, исследователи неоднократно призывали компанию опубликовать CVE, подчёркивая, что это позволило бы разработчикам быстрее и надёжнее отреагировать на угрозу, особенно учитывая, что протокол NLWeb пока не получил широкого распространения. Гуань, старший инженер по облачной безопасности в компании Wyze, который проводил исследование независимо от своей основной работы, отметил, что утечка файла .env в традиционных веб-приложениях в любом случае представляет серьёзную опасность, но в случае с ИИ-агентами последствия становятся катастрофическими. По его словам, такие файлы содержат ключи доступа к языковым моделям, включая GPT-4, которые формируют «когнитивный механизм» агента, и их компрометация означает, что злоумышленник может не просто украсть учётные данные, но и подменить или клонировать поведение ИИ, что чревато масштабным финансовым ущербом из-за несанкционированного использования API-интерфейса. Представитель Microsoft Бен Хоуп (Ben Hope) заявил, что компания оперативно исправила проблему в открытом репозитории. По его словам, сама Microsoft не использует уязвимый код в своих продуктах, а клиенты, применяющие репозиторий, автоматически получат защиту после обновления. Тем не менее, Гуань предупредил, что разработчики, использующие NLWeb, обязаны самостоятельно обновить сборку, иначе любое публичное развёртывание останется подверженным атакам. Microsoft представила прототип ИИ-агента для автономного поиска вирусов и прочего зловредного ПО

06.08.2025 [00:26],

Анжелла Марина

Microsoft представила прототип автономного ИИ-агента Project Ire, способного анализировать программные файлы и выявлять скрытое вредоносное ПО. Разработка, созданная совместно командами Microsoft Research, Microsoft Defender Research и Microsoft Discovery & Quantum, классифицирует ПО без предварительных данных методом реверс-инжиниринга, автоматизируя сложный процесс, который обычно требует участия специалистов.

Источник изображения: AI Система использует декомпиляторы и другие инструменты, включая API-интерфейс на основе Project Freta, а также сторонние и внутренние утилиты. Это позволяет Project Ire собирать данные, определять, является ли файл безопасным или вредоносным, и формировать проверяемую цепочку доказательств. Архитектура поддерживает анализ на разных уровнях — от низкоуровневой обработки бинарного кода до восстановления потоков управления и интерпретации поведения программ, сообщает SecurityWeek со ссылкой на Microsoft. Цель Project Ire — снижение нагрузки и количества ошибок среди специалистов, ускорение реагирования на угрозы и усиление защиты от новых атак. В ходе тестов на наборе данных драйверов Windows система правильно классифицировала 90 % файлов, при этом всего 2 % легитимных файлов были ошибочно помечены как вредоносные. В другом тесте, включавшем 4000 файлов, отобранных для ручного анализа, Project Ire верно определил 9 из 10 опасных файлов с уровнем ложных срабатываний 4 %. Однако при этом было обнаружено только около четверти всего реально вредоносного ПО. Microsoft признала, что в целом эффективность ИИ-агента пока умеренная, однако подчеркнула, что условия тестирования были сложными, а результаты демонстрируют реальный потенциал для дальнейшего внедрения. На основе достигнутых результатов прототип будет использоваться в подразделении Microsoft Defender в качестве анализатора бинарных файлов для выявления угроз и классификации программ. В компании также заявили, что в будущем планируют повысить скорость и точность системы, чтобы она могла корректно оценивать файлы с первого взаимодействия, а в перспективе — распознавать новые виды вредоносного ПО непосредственно в памяти. Безинтернетный мессенджер Bitchat от основателя Twitter провалил первую проверку безопасности

10.07.2025 [11:07],

Анжелла Марина

Недавно запущенный мессенджер Bitchat, созданный генеральным директором Block и соучредителем Twitter Джеком Дорси (Jack Dorsey), позиционируется как средство безопасного общения без использования интернета. Но исследователи заявили, что приложение содержит критические уязвимости, которые ставят под угрозу конфиденциальность данных.

Источник изображения: GitHub Bitchat позиционируется как безопасный и приватный продукт без централизованной инфраструктуры, использующий только Bluetooth и сквозное шифрование вместо интернет-соединения. В техническом описании Дорси подчёркивал, что система мессенджера разработана с приоритетом на защиту данных. Однако уже в первые дни заявление о безопасности приложения подверглось сомнению, сообщает TechCrunch. Сам Дорси признал, что код Bitchat не проходил независимого аудита, и разместил на GitHub предупреждение о возможных уязвимостях. Разработчик прямо рекомендовал не использовать приложение для важной переписки, пока его безопасность не будет подтверждена экспертами. Однако изначально этого предупреждения не было — оно появилось позже, а затем Дорси добавил пометку «Work in progress», что говорит о незавершённости проекта. Поводом для корректировок стали выводы исследователя Алекса Радочи (Alex Radocea), который обнаружил критическую уязвимость в системе идентификации пользователей. Оказалось, что злоумышленник может перехватить цифровые ключи и выдать себя за доверенный контакт, отмеченный в Bitchat как «Избранный». Радочи сообщил об этом через тикет на GitHub, но Дорси сначала закрыл запрос без комментариев, а затем вновь открыл, предложив публиковать подобные отчёты напрямую в репозитории. Другие специалисты также нашли проблемы. Один из них усомнился в реализации функции Forward secrecy, которая должна защищать старые сообщения даже при компрометации ключа. Другой обратил внимание на потенциальную уязвимость переполнения буфера (buffer overflow), возникающую, когда программа пытается записать больше данных в буфер (область памяти), чем этот буфер может вместить. Это позволяет стороннему лицу получить доступ к памяти устройства. В итоге Радочи заявил, что текущая версия Bitchat не готова для использования теми, кто всерьёз полагается на защищённую связь. По его словам, базовые проверки криптографии идентификационных ключей не проводились, а громкие заявления о безопасности могут ввести пользователей в заблуждение. Исследователь иронично отметил, что приложение уже прошло внешний аудит силами энтузиастов, и результаты оказались неутешительными. Сам Дорси не ответил на запрос издания TechCrunch относительно выявленных проблем. Исследователи обнаружили опасный метод взлома Android через невидимый интерфейс

09.07.2025 [05:11],

Анжелла Марина

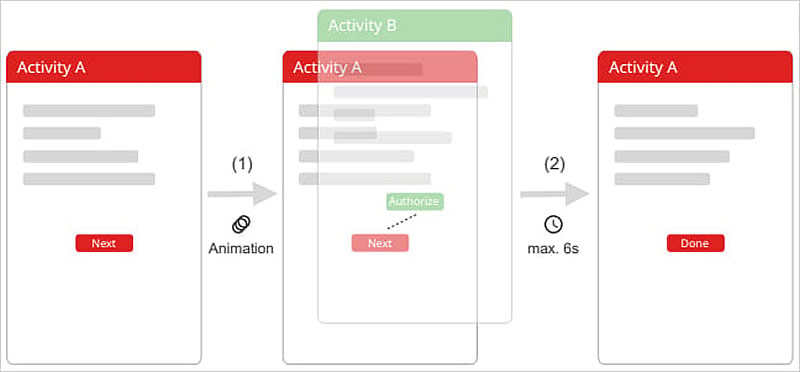

Исследователи в области кибербезопасности обнаружили новый метод взлома Android, который позволяет злоумышленникам получать доступ к конфиденциальным данным, обходя систему аутентификации. Атака, получившая название TapTrap, использует нестандартную анимацию интерфейса, создавая расхождение между тем, что видит пользователь, и тем, что на самом деле происходит на экране.

Источник изображения: IndiaBlue Photos/Unsplash В отличие от традиционных методов перехвата нажатий (tapjacking), TapTrap работает даже с приложениями, не имеющими никаких разрешений. Злоумышленники могут запускать прозрачные системные окна, маскируя их под обычные элементы интерфейса. Пользователь, думая, что взаимодействует с безобидным приложением, на самом деле нажимает на невидимые кнопки, которые могут, например, предоставить доступ к камере или сбросить устройство к заводским настройкам.

Источник изображения: bleepingcomputer.com Суть атаки заключается в манипуляции системными анимациями Android. Вредоносное приложение может запускать важные системные окна, такие как запросы разрешений или настройки, с почти нулевой прозрачностью. По словам исследователей, ключевая особенность TapTrap — использование анимации, которая делает целевое окно практически невидимым. Этого можно добиться, задав начальную и конечную прозрачность на уровне 0,01 (на Android прозрачность задаётся в числах от 0 до 255). Дополнительно злоумышленники могут масштабировать интерфейс, увеличивая, например, кнопку подтверждения на весь экран, чтобы повысить вероятность нажатия. Разработчиками смоделированной атаки являются исследователи из Венского технического университета и Университета Байройта Филипп Бир (Philipp Beer), Марко Скуарчина (Marco Squarcina) и другие. Они уже опубликовали техническое описание уязвимости и собираются представить свои выводы на симпозиуме по безопасности USENIX в следующем месяце. Проверив около 100 000 приложений из Google Play, исследователи выяснили, что 76 % из них уязвимы к TapTrap. Проблема сохраняется даже в Android 16, как подтвердил Скуарчина, протестировавший атаку на Google Pixel 8a. Разработчики мобильной операционной системы GrapheneOS, ориентированной на безопасность операционной системы, также подтвердили уязвимость и пообещали исправить её в следующем обновлении. Представитель Google по запросу издания Bleeping Computer заявил, что компания работает над устранением проблемы и готовит патч, закрывающий уязвимость. Однако сроки выхода обновления неизвестны. Microsoft устранила 137 уязвимостей, включая 14 критических и одну нулевого дня

08.07.2025 [22:24],

Анжелла Марина

В рамках июльского «вторника патчей» (Patch Tuesday) 2025 года компания Microsoft выпустила обновления своих продуктов, устранив 137 уязвимостей, включая одну уязвимость нулевого дня в Microsoft SQL Server. Эта проблема была связана с некорректной проверкой входных данных и позволяла злоумышленникам получать доступ к неинициализированной памяти сервера, предоставляя, таким образом, возможность удалённого раскрытия информации без аутентификации.

Источник изображения: bleepingcomputer.com Среди исправленных уязвимостей 14 имеют статус критических, причём десять из них позволяют удалённое выполнение кода. Остальные включают утечку информации (одна ошибка) и две уязвимости, связанные с атаками через побочные каналы (скрытые каналы утечки информации) процессоров AMD. Распределение по категориям выглядит следующим образом: 53 связаны с повышением привилегий, 8 — с обходом механизмов безопасности, 41 — с удалённым выполнением кода, 18 — с раскрытием информации, 6 — с отказами в обслуживании и 4 с подменой данных. Издание Bleeping Computer также отмечает, что здесь не включены семь исправлений для Microsoft Edge и Mariner, выпущенные ранее в этом месяце. Особое внимание Microsoft уделила уязвимости CVE-2025-49719 в SQL Server, обнаруженной Владимиром Алексичем (Vladimir Aleksic) из самой компании. Для её устранения администраторам рекомендуется установить последнюю версию SQL Server или обновить драйвер Microsoft OLE DB до версии 18 или 19. Помимо этого, в списке критических проблем оказались несколько уязвимостей в Microsoft Office, которые можно эксплуатировать через открытие специально подготовленного документа или даже через панель предпросмотра. Также была устранена уязвимость CVE-2025-49704 в Microsoft SharePoint, позволяющая удалённое выполнение кода при наличии учётной записи на платформе. При этом обновления для Microsoft Office LTSC для Mac 2021 и 2024 пока не готовы — их выпуск ожидается в ближайшее время. OpenAI усилила режим секретности, опасаясь утечки передовых ИИ-разработок

08.07.2025 [11:19],

Владимир Фетисов

По сообщениям сетевых источников, компания OpenAI ужесточила меры, направленные на защиту от корпоративного шпионажа. Это произошло после того, как в начале года китайский стартап DeepSeek выпустил гораздо более дешёвую, но конкурентоспособную ИИ-модель. OpenAI обвинила стартап в копировании своей языковой модели с применением методов «дистилляции», т.е. сжатия большой модели в меньшую.

Источник изображения: Oleksandr Chumak / Unsplash Усиление системы безопасности включает принятие политики «защиты информации», которая ограничивает доступ персонала к конфиденциальным данным и новым продуктам. Например, в процессе разработки алгоритма o1 только проверенные сотрудники, вовлечённые в проект, имели право обсуждать рабочие вопросы в офисах компании. Вместе с этим OpenAI стала изолировать проприетарные технологии внутри автономных компьютерных систем. Внедряется биометрический контроль доступа в офисные помещения, а также строгое ограничение на подключение к внутренним IT-системам компании из вне. Для повышения эффективности предпринимаемых мер OpenAI расширила штат сотрудников отдела кибербезопасности. По данным источника, изменения в политике безопасности OpenAI отражают опасения по поводу попыток иностранных конкурентов похитить принадлежащую компании интеллектуальную собственность. Если учитывать всё более обостряющуюся конкуренцию в сфере ИИ на рынке США, можно предположить, что усиление безопасности также является попыткой компании решить внутренние проблемы. Официальные представители OpenAI пока никак не комментируют данный вопрос. В Android 16 появится детектор поддельных вышек сотовой связи

27.06.2025 [18:43],

Сергей Сурабекянц

Google добавит в Android 16 функцию «сетевого уведомления», которая предупредит владельца, если его смартфон подключается к поддельной или небезопасной мобильной сети. Пользователь также получит сообщение, если соединение не зашифровано или сеть запрашивает идентификаторы телефона — это поможет защититься от слежки. Из-за требований к оборудованию функция, скорее всего, будет доступна только на новых устройствах, таких как предстоящий Pixel 10.

Источник изображения: unsplash.com Существует несколько простых правил, которые помогают сохранить персональные данные в безопасности: использование надёжных паролей, проверка разрешений приложений и установка их только из надёжных источников. Однако от некоторых видов атак защититься гораздо сложнее. Одна из таких атак заключается в том, что злоумышленники обманом подключают смартфон жертвы к поддельной мобильной сети. Подобную атаку крайне трудно обнаружить даже специалисту, не говоря уже об обычном пользователе. Устройство, используемое в таких атаках, известно под названием Stingray («скат»). Злоумышленник устанавливает его поблизости от потенциальной жертвы, после чего Stingray начинает имитировать реальную вышку сотовой связи. Если находящиеся рядом мобильные устройства подключаются к имитатору, злоумышленник получает уникальные идентификаторы смартфона (например, IMEI), а также детальную информацию о нём. Кроме того, Stingray может инициировать использование незашифрованного протокола связи, что позволяет перехватывать текстовые сообщения и телефонные звонки. Подобные устройства печально известны тем, что используются правоохранительными органами, однако их технология с лёгкостью копируется злоумышленниками. Хотя в ряде случаев применение Stingray оправдано необходимостью отслеживания преступников, потенциал для злоупотреблений значителен — такие устройства могут использоваться для скрытого сбора данных об обычных людях. Google последовательно работает над способами предупреждения пользователей или предотвращения отправки ими данных через небезопасные сотовые сети. В Android 12 компания добавила возможность отключения устаревшего протокола связи 2G на уровне модема. В Android 14 появилась поддержка отключения соединений, использующих нулевое шифрование. Android 15 добавил уведомления о запросе сетью уникальных идентификаторов устройства или попытке принудительно изменить алгоритм шифрования. К сожалению, из этих трёх функций сегодня реально доступна лишь возможность отключения 2G. Реализация остальных мер требует внесения изменений в драйвер модема смартфона. Например, для уведомления о запросе идентификаторов устройство должно поддерживать версию 3.0 уровня абстракции оборудования Android IRadio (HAL). Именно эти аппаратные требования являются причиной отсутствия большинства перечисленных функций на текущих моделях Pixel и других устройствах под управлением Android. Вероятно, по этой же причине Google отложила запуск отдельной страницы настроек «безопасности мобильной сети», которую она планировала для Android 15. Конгресс США запретил сотрудникам пользоваться высокорискованным WhatsApp

23.06.2025 [23:26],

Анжелла Марина

Палата представителей США запретила своим сотрудникам использовать мессенджер WhatsApp на служебных устройствах. Решение было принято после оценки рисков безопасности, проведённой специалистами по кибербезопасности, которые сочли приложение потенциальной угрозой.

Источник изображения: Jainam Sheth / Unsplash Как стало известно порталу The Verge, главный административный офицер Палаты представителей (CAO) сообщил, что служба кибербезопасности сочла WhatsApp высокорискованным из-за недостаточной прозрачности в защите пользовательских данных, отсутствия шифрования хранимой информации и возможных уязвимостей, которые могут быть использованы злоумышленниками. Согласно отчёту, всем сотрудникам Конгресса запрещено скачивать и использовать любые версии WhatsApp (мобильные и десктопные) на устройствах, принадлежащих государственным структурам. В случае обнаружения установленного приложения сотрудники будут уведомлены и обязаны удалить его. Те, кто уже используют WhatsApp на рабочих устройствах, получат соответствующее напоминание от технической службы.

Источник изображения: Grant Davies / Unsplash Представитель Meta✴ Энди Стоун (Andy Stone) раскритиковал это решение в своём посте в социальной сети X. Он отметил, что компания категорически не согласна с оценкой мессенджера со стороны CAO, подчеркнув, что все сообщения в WhatsApp по умолчанию защищены сквозным шифрованием, которое делает невозможным их прочтение кем-либо, включая саму Meta✴. По его словам, уровень безопасности WhatsApp выше, чем у большинства приложений, разрешённых к использованию администрацией Конгресса. Вместе с запретом на WhatsApp сотрудникам предложили перейти на другие приложения для обмена сообщениями, среди которых — Microsoft Teams, Signal, iMessage, FaceTime и сервис Wickr, принадлежащий Amazon. При этом официальный ответ от офиса CAO на запрос издания The Verge пока не поступил. Также отмечается, что WhatsApp — не единственный мессенджер, ограниченный к использованию в Палате представителей США. Ранее там был запрещён TikTok на государственных устройствах и введены ограничения на использование бесплатной версии искусственного интеллекта ChatGPT. Старые устройства Apple получают обновления безопасности спустя годы, вопреки официальным срокам поддержки

01.06.2025 [06:14],

Анжелла Марина

Apple является лидером по времени поддержки своих устройств. Последняя версия iOS 18 работает на iPhone XS и XR 2018 года, которым скоро исполнится 7 лет. Но даже после прекращения основных обновлений компания продолжает выпускать важные исправления безопасности для устаревших моделей.

Источник изображения: 9to5mac.com Например, iPhone 6s, iPhone 7, первый iPhone SE, iPad Air 2, iPad mini 4 и iPod touch 7 не получили iOS 16. Вместо этого они регулярно получают обновления в рамках iOS 15, включая последний патч безопасности iOS 15.8.4 от 31 марта 2025 года. Учитывая, что большинство этих устройств вышли в 2015 году, можно констатировать, что пользователи получают защиту от уязвимостей спустя 10 лет после покупки устройств. То же самое касается и других моделей. Например, iPhone 8, iPhone X, iPad 5 и первые iPad Pro получили iOS 16.7.11, а для второго поколения iPad Pro и iPad 6 вышло обновление до iPadOS 17.7.6. Все эти патчи вышли одновременно с iOS 18.4 весной 2025 года. Ещё дальше пошла Apple в случае с macOS. Компания регулярно выпускает обновления безопасности не только для актуальных версий, но и для предыдущих двух релизов системы. Недавно стали доступны macOS Sonoma 14.7.6 и macOS Ventura 13.7.6, а также Safari 18.5, причём не только для новых, но и для старых Mac. Это позволяет устройствам оставаться в защищённом состоянии, даже если они не получили самую свежую версию ОС. Другие производители, например, Google, тоже заговорили о длительной поддержке своих устройств. В частности, семь лет для Pixel, начиная с модели 8 и других новейших гаджетов. Однако владельцы Android-устройств прошлых лет, таких как Pixel 3 или Samsung Galaxy S10, всё ещё ограничены в сроках: обычно от двух до четырёх лет. В этом плане Apple остаётся вне конкуренции, особенно если учитывать, как тщательно компания заботится о безопасности даже самых старых устройств. У россиян стали вдвое чаще угонять аккаунты от ChatGPT и других ИИ-сервисов

30.05.2025 [15:38],

Вячеслав Ким

Количество взломов аккаунтов пользователей нейросетей в России за первые четыре месяца 2025 года увеличилось на 90 % по сравнению с аналогичным периодом прошлого года. Об этом «Известиям» сообщили в компании «Информзащита». Главной причиной роста инцидентов эксперты называют популярность ИИ-приложений и недостаточную осторожность пользователей при работе с ними.

Источник: Unsplash Пользователи активно делятся с нейросетями конфиденциальной информацией: паролями от банковских счетов и платежных сервисов, персональными данными и рабочей информацией. Как сообщил директор Центра противодействия мошенничеству «Информзащиты» Павел Коваленко, граждане используют иностранные номера и специализированные сервисы-прослойки для регистрации в популярных ИИ-ассистентах, таких как ChatGPT, Grok или DeepSeek. Это, по его словам, создает дополнительные риски для безопасности. Важным каналом утечек данных стали так называемые промпт-инъекции (внедрение вредоносных инструкций в запросы). Руководитель департамента информационно-аналитических исследований компании T.Hunter Игорь Бедеров сообщил, что подобные атаки могут привести к компрометации ИИ-инфраструктуры и раскрытию защищённых данных. С начала 2025 года специалисты Bi.Zone Brand Protection обнаружили 2105 доменов, использующих темы ИИ для сбора персональных данных и распространения вредоносного ПО. Эксперты рекомендуют пользователям придерживаться простых правил безопасности: использовать проверенные ресурсы, не делиться чувствительной информацией с чат-ботами и регулярно менять пароли. Аналитик Positive Technologies Роман Резников рекомендует обезличивать данные, заменяя реальные сведения на фиктивные, чтобы минимизировать риски в случае взлома. Рост взломов в сфере ИИ отражает глобальную тенденцию: чем больше пользователей используют нейросети, тем активнее киберпреступники осваивают новые методы атак и мошенничества. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |