|

Опрос

|

реклама

Быстрый переход

В Android появится ИИ-защита от кражи — смартфон заблокируется, если его кто-то схватит и убежит

15.05.2024 [21:57],

Николай Хижняк

Компания Google выпустила вторую бета-версию своей будущей операционной системы Android 15, в которой реализовала ряд новых функций безопасности. Одна из них, например, позволяет определить момент, когда ваш телефон кто-то крадёт или выхватывает из рук, после чего устройство автоматически блокируется.

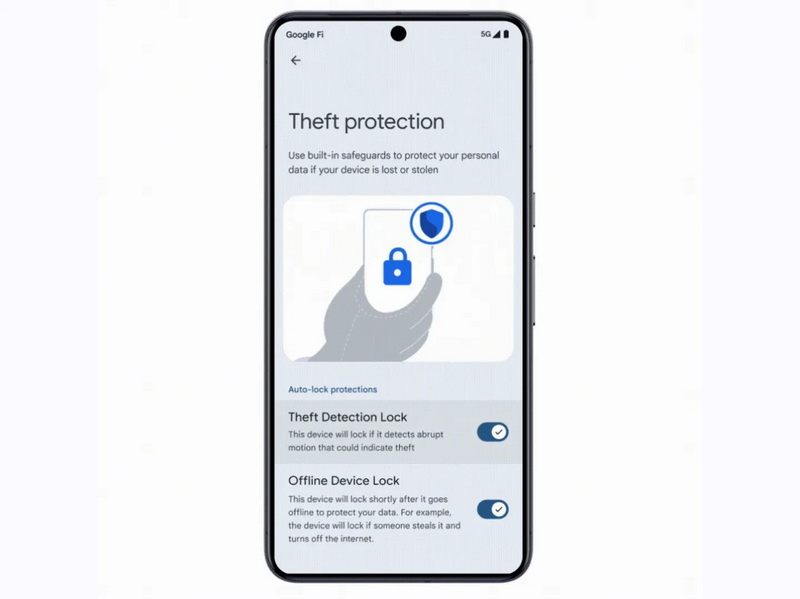

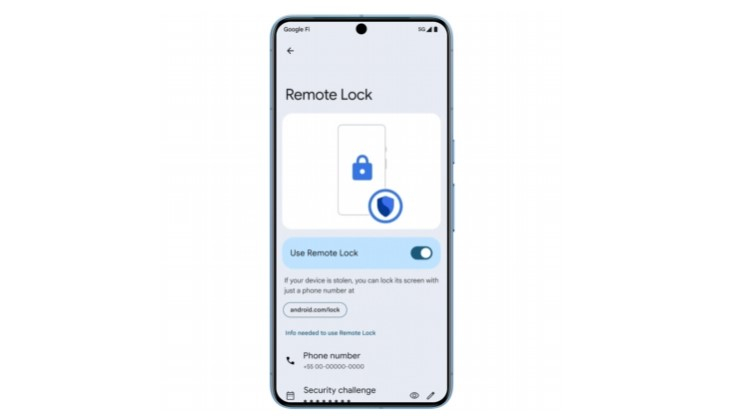

Источник изображений: Google Некоторые новые функции безопасности Android 15 также в перспективе появятся и в составе более старых версий операционной системы Android, что сделает их доступными для гораздо большего количества пользователей.  Новая функция Theft Detection Lock распознаёт необычные резкие движения мобильным устройством, которые могут указывать на то, что кто-то вырывает телефон из рук пользователя или хватает устройство со стола перед ним. Чтобы потенциальный злоумышленник не мог получить доступ к информации на устройстве, экран последнего автоматически блокируется. Система также следит за потенциальными попытками удалённого взлома устройства и автоматически отключает его от сети.  Google также предлагает новый способ удалённой блокировки экрана телефона, на тот случай если он попадёт в чужие руки. Для этого необходимо, например, с телефона друга, посетить сайт android.com/lock, где нужно ввести свой номер телефона и ответить на вопрос системы безопасности. После этого устройство будет заблокировано. Эти функции станут доступны с будущим обновлением сервисов Google Play для смартфонов под управлением Android 10 и более поздних версий. В Android 15 также представлена новая функция безопасности «Личные пространства», которая позволяет размещать приложения и данные в отдельной скрытой области памяти смартфона, которую можно заблокировать с помощью уникального PIN-кода. Google также добавила защиту от принудительной перезагрузки устройства и сброса на заводские настройки. В этом случае система запросит учётные данные владельца смартфона при следующей настройке. Функция Android Play Protect также получила обновление. Она проверяет, как приложения используют запрошенные разрешения на устройстве, чтобы отслеживать признаки фишинга и мошенничества. Информация о потенциально вредоносных приложениях отправляется в Google для дальнейшей проверки. Релиз Android 15 ожидается этой осенью. Защищённые смартфоны «Ростеха» AYYA T1 начали собирать в России на предприятии «Ростелекома»

03.05.2024 [22:27],

Николай Хижняк

В России запущена производственная линия по сборке трастфонов AYYA T1 — российских безопасных смартфонов с защитой от утечек данных, созданных структурой «Ростеха». Об этом сообщает ТАСС со ссылкой на разработчика российской мобильной операционной системы «Аврора», которая используется в данном аппарате. Устройства, собранные на мощностях отечественного предприятия ООО «НПО РТТ» (входит в «Ростелеком»), уже доступны для заказа.

Источник изображений: Auroraos.ru Главным преимуществом «трастфона» AYYA T1 над конкурентами, по мнению производителя, являются возможность аппаратной блокировки камеры и микрофона устройства для предотвращения несанкционированного сбора данных. Доступ в Сеть и использование мессенджеров при этом сохраняется. Смартфон доступен в двух версиях: с операционной системой Android 11 и с российской ОС «Аврора» для корпоративных заказчиков. Пятая версию «Авроры», адаптированная для офисных работников, была представлена в конце 2023 года. В составе смартфона применяется восьмиядерный процессор MediaTek Helio P70 на базе ядер Arm Cortex-A73 и Cortex-A53. Устройство предлагает 4 Гбайт оперативной и 64 Гбайт постоянной памяти. Объём последней можно увеличить за счёт поддержки карт памяти microSD. AYYA T1 оснащён 6,55-дюймовым дисплеем с поддержкой разрешения 1600 × 720 пикселей и частоты обновления 60 Гц. На фронтальной стороне устройства расположена 13-Мп камера. Основной блок камер состоит из датчиков на 12 и 5 Мп. Питается смартфон от батареи на 4000 мА·ч. Устройство собрано в пластиковом корпусе с металлической рамкой. В его оснащение также входят модуль NFC, разъём Type-C и различные датчики. AYYA T1 доступен в чёрном, синем и тёмно-зелёном цветах корпуса. Хакеры украли почти все данные пользователей сервиса цифровой подписи Dropbox Sign

03.05.2024 [01:16],

Анжелла Марина

Хакеры взломали сервис электронной подписи Dropbox Sign — в результате произошла масштабная утечка личных данных пользователей, в том числе имена, номера телефонов и хешированные пароли.

Источник изображения: Kandinsky Компания Dropbox, разработчик популярного облачного хранилища файлов, заявила о взломе своего сервиса электронной подписи документов Dropbox Sign, ранее известного как HelloSign. Как сообщается в официальном блоге компании, недавно злоумышленники получили несанкционированный доступ к внутренней инфраструктуре Dropbox Sign. В результате была скомпрометирована информация о пользователях сервиса, включая адреса электронной почты, имена пользователей, номера телефонов, хешированные пароли, а также ключи API, токены доступа и данные для многофакторной аутентификации. Данные пользователей (адреса электронной почты и имена), которые только получали или подписывали документы через Dropbox Sign, но не регистрировали учётную запись, также были раскрыты. Платёжная информация и содержимое подписанных документов, по заявлению компании, скомпрометированы не были. По результатам расследования стало известно, что злоумышленники взломали одну из служебных учётных записей, используемых для автоматизированного управления инфраструктурой, и через неё получили доступ к базе данных пользователей Dropbox Sign. В ответ на инцидент команда безопасности Dropbox сбросила пароли пользователей Dropbox Sign, отозвала маркеры доступа и инициировала ротацию криптографических ключей, а пострадавшим были разосланы инструкции по дополнительной защите их данных. Как заверили в компании, инцидент затронул только инфраструктуру сервиса Dropbox Sign и не повлиял на другие продукты и сервисы Dropbox, включая популярное облачное хранилище файлов. Тем не менее, данный инцидент ставит перед Dropbox серьезный вопрос по обеспечению безопасности конфиденциальных данных своих клиентов. Компания пообещала провести тщательное расследование произошедшего и принять дополнительные меры для предотвращения подобных инцидентов в будущем. Исследование: флагманские видеокарты Nvidia могут взламывать сложные пароли менее чем за час

01.05.2024 [17:44],

Анжелла Марина

Новое исследование компании Hive Systems показало, что мощные видеокарты могут быть использованы не только для игр и машинного обучения, но и для взлома паролей.

Источник изображения: Nvidia Видеокарты последнего поколения, такие как GeForce RTX 4090 от Nvidia, обеспечивают невероятную производительность в играх. Однако их мощные вычислительные возможности могут быть использованы не только для развлечений. Как показало недавнее исследование компании Hive Systems, специализирующейся по кибербезопасности, подобные видеокарты способны довольно быстро взламывать пароли с помощью хеширования. Как поясняет издание Tom's Hardware, в отличие от использования искусственного интеллекта для подбора паролей, хеширование подразумевает преобразование пароля в уникальную комбинацию символов — хеш. Серверы хранят пароли именно в таком зашифрованном виде. Даже если злоумышленники получат доступ к базе хешей, они не смогут узнать реальные пароли. Чтобы все же их взломать, хакеры перебирают различные варианты паролей, генерируют из них хеши и сравнивают с украденными хешами из базы данных. Когда хеши совпадают — пароль найден. Этот метод называется Brute Force атакой (атака грубой силой). Хотя такой подбор можно осуществить и на обычном ПК, использование мощных видеокарт типа RTX 4090 или серверных GPU A100 от Nvidia значительно ускоряет этот процесс. Для оценки производительности различных GPU в контексте взлома паролей, Hive Systems использовала популярное ПО Hashcat. В отличие от предыдущих тестов Hive Systems, основанных на устаревшем алгоритме хеширования MD5, в этот раз также тестировался более современный и стойкий алгоритм Bcrypt. Для теста использовались сложные пароли длиной 8 символов, содержащие строчные и прописные буквы, цифры и специальные символы. Оказалось, что при взломе хешей MD5, GeForce RTX 4090 справилась за 59 минут. Восемь видеокарт A100 сократили это время до 20 минут. Гипотетически, у системы типа ChatGPT, имеющей доступ к десяткам тысяч A100, хватило бы мощностей выполнить полный перебор всего за несколько секунд. Однако современный алгоритм Bcrypt значительно усложнил задачу взлома. Для RTX 4090 время возросло до 99 лет! Даже восемь A100 потребовали бы 17 лет. Практически, лишь массивное распараллеливание на сотнях тысяч GPU могло бы обеспечить приемлемое время взлома в несколько месяцев. Однако поводов для паники нет. Во-первых, злоумышленникам нужен доступ к базе хешей, что возможно лишь при серьезных утечках персональных данных. Во-вторых, при правильной настройке систем безопасности, взлом одного только пароля не принесет пользы, так как необходимо еще обойти многофакторную аутентификацию пользователя. Тем не менее, исследование Hive Systems еще раз демонстрирует растущие возможности GPU в контексте взлома паролей. Google заблокировала 2,28 млн небезопасных приложений в магазине «Play Маркет» в прошлом году

30.04.2024 [22:36],

Николай Хижняк

Компания Google сообщила, что в течение 2023 года заблокировала размещение 2,28 млн Android-приложений в своём магазине «Play Маркет» за нарушения правил по обеспечению безопасности пользователей.

Источник изображения: HotHardware Компания также ужесточила проверку безопасности в Google Play для разработчиков. Процесс их регистрации на платформе и проверка личности стали строже. Google внедрила проверку безопасности приложений для новых разработчиков, а также добавила функцию сканирования приложений для блокировки вредоносных программ. Компания также полностью заблокировала 333 тыс. аккаунтов разработчиков Google Play, которые загружали вредоносное ПО, мошеннические приложения или неоднократно нарушали политику магазина приложений. Вместе с этим Google отклонила или потребовала исправить около 200 тыс. заявок на размещение приложений, которые запрашивали доступ к чувствительным данным без уважительной причины. Речь идёт, например, об SMS или данных о местоположении пользователя. Google также сообщила, что заблокировала размещение более 1,5 миллионов приложений, предназначенных для новейших Android-устройств, поскольку это ПО работало со старыми API, что делало их менее безопасными. Для дополнительной защиты пользователей, устанавливающих на свои устройства приложения за пределами Google Play, компания внедрила систему сканирования ПО в реальном времени с использованием ИИ. С её помощью было выявлено более 5 млн вредоносных приложений не из Google Play. В 2024 году Google продолжит бороться за безопасность пользователей и сообщила, что в том числе будет удалять из Google Play приложения, которые не раскрывают свои правила конфиденциальности. В механизме предсказания переходов процессоров AMD и Intel нашлась Spectre-подобная уязвимость

27.04.2024 [14:04],

Геннадий Детинич

Группа специалистов по безопасности во главе с учёными из Калифорнийского университета в Сан-Диего на конференции ACM ASPLOS 2024 представила доклад о двух новых найденных уязвимостях в новейших процессорах Intel и AMD. Уязвимость затрагивает неисчислимое множество процессоров, а её устранение грозит катастрофическим снижением производительности.

Источник изображения: Hosein Yavarzadeh Никогда такого не было и вот опять. Со времён обнаружения уязвимостей Meltdown и Spectre в процессорах Intel, AMD и других компаний в январе 2018 года, когда об этом было широко объявлено, исследователи обнаружили множество других разновидностей этих дыр в старых, новых, и новейших процессорах обеих компаний и не только. Проблема выявилась в механизме спекулятивного выполнения команд, без чего наращивание производительности процессоров было бы затруднительно. Беда в том, что ограничение подобных механизмов ощутимо снижало производительность процессоров и с этим приходилось мириться. Новые уязвимости, обнаруженные в новейших процессорах, также имеют отношение к механизмам предсказания и, конкретно, используют механизмы предсказания ветвлений (переходов). Доклад по проблеме называется «Pathfinder: атаки с потоком управления высокого разрешения, использующие предсказатель ветвления», а сама уязвимость получила название Pathfinder. Компании Intel и AMD были уведомлены об уязвимости заблаговременно, что произошло в ноябре 2023 года. Вчера обе они выпустили объявления по поводу доклада учёных. Компания Intel сообщила, что ничего нового по сравнению с уязвимостями Spectre v1 не открыто и у неё нет никаких новых рекомендаций по проблеме, кроме ранее озвученных. Защита против Spectre v1 уже встроена в новые процессоры компании и не требует коррекции. Копания AMD, в свою очередь, сообщила об отсутствии эксплойтов, эксплуатирующих новые уязвимости, поэтому говорить, в общем-то, не о чем. По словам безопасников, найденная ими уязвимость стала перовой, которая нацелена на такую функцию в предсказателе ветвления, как регистр истории путей (Path History Register, PHR), который отслеживает как порядок ветвления, так и адреса ветвлений. В результате злоумышленником раскрывается больше информации с большей точностью, чем при предыдущих атаках, которым для большей эффективности не хватало понимания точной структуры предсказания ветвления. Знание о путях ветвления команд, вне зависимости, принятые они или не принятые, даёт хорошее представление о данных выполняемой программы. Во всём этом ведущую роль играет история ветвлений, данные о которой хранятся в таблицах прогнозирования. Предыдущие атаки, анализируя записи в таблицах, использовали этот механизм, чтобы выявить последние операции по конкретным адресам. Регистр истории PHR в последних архитектурах Intel записывает адреса и точный порядок последних 194 ветвей кода. Учёные показали, что они могут не только фиксировать самые последние результаты переходов, но и результаты каждой ветви в последовательном порядке. Более того, новая уязвимость раскрывает глобальный порядок всех ветвей и даёт доступ не только к последним 194 переходам, но и восстанавливает значительно более длинную историю ветвлений. «Мы успешно захватили последовательности из десятков тысяч ветвей в точном порядке, используя этот метод для утечки секретных изображений во время обработки широко используемой библиотекой изображений libjpeg», — сказал Хосейн Яварзаде (Hosein Yavarzadeh), аспирант кафедры компьютерных наук и инженерии Калифорнийского университета в Сан-Диего и ведущий автор статьи. Исследователи также представили исключительно точную атаку типа Spectre, позволяющую злоумышленникам создавать сложные шаблоны неверных предсказаний ветвей в коде жертвы. «Эта манипуляция приводит жертву к выполнению кода по непреднамеренному пути, вынужденно раскрывая её конфиденциальные данные», — добавил профессор компьютерных наук Калифорнийского университета в Сан-Диего Дин Таллсен (Dean Tullsen). «В то время как предыдущие атаки могли перенаправлять одну ветвь или первый объект ветви, выполняемый несколько раз, у нас теперь есть такой точный контроль, что мы можем перенаправлять, например, 732-й экземпляр ветви, выполняемый тысячи раз», — пояснил Таллсен. Команда представила доказательство концепции, в котором они заставили алгоритм шифрования временно завершать работу раньше, чем требуется, что привело к раскрытию зашифрованного текста. С помощью этой демонстрации они показали возможность извлечения секретного ключа шифрования AES. «Pathfinder может выявить результат практически любой ветви практически любой программы-жертвы, что делает его самой точной и мощной атакой с извлечением микроархитектурного потока управления, которую мы видели до сих пор», — говорят исследователи. Но Intel и AMD, как сказано выше, предлагают не беспокоиться по поводу новых уязвимостей, хотя новые бюллетени по безопасности, скорее всего, они выпустят. Microsoft хранила пароли и учётные данные сотрудников на незащищённом сервере

10.04.2024 [17:28],

Дмитрий Федоров

Microsoft в очередной раз столкнулась с крупным проколом в области кибербезопасности. Её сервер, связанный с поисковой системой Bing, на котором хранились учётные данные сотрудников для доступа к внутренним системам, содержащиеся в различных скриптах, коде и файлах конфигурации, не был защищён паролем и оставался открытым для свободного доступа из интернета.

Источник изображения: methodshop / Pixabay Уязвимость была обнаружена 6 февраля тремя специалистами компании SOCRadar, специализирующейся на обнаружении слабых мест в кибербезопасности корпораций, и уже 5 марта Microsoft закрыла доступ к злополучному серверу. Тем не менее, остаётся неясным, успели ли злоумышленники воспользоваться уязвимостью до её устранения. Ситуация вызвала беспокойство среди специалистов по кибербезопасности, поскольку использование злоумышленниками этих учётных данных могло бы открыть им дорогу к более чувствительной информации. Джан Йолери (Can Yoleri), один из специалистов SOCRadar, выразил опасения, что такой инцидент может привести к более значительным утечкам данных и, возможно, скомпрометировать используемые сервисы. В настоящее время Microsoft пересматривает свои практики информационной безопасности и активно работает над усилением защиты своих систем и данных. Проблемы с кибербезопасностью в Microsoft не новы. В начале месяца компания столкнулась с критикой Совета по оценке кибербезопасности (CSRB) США за недостаточную защиту данных. Так, в 2023 году из-за уязвимостей в программном обеспечении Exchange Online китайские хакеры смогли получить доступ к системам электронной почты американского правительства. Ещё один инцидент произошёл в 2022 году, когда сотрудники Microsoft загрузили на платформу GitHub секретные учётные данные для входа в системы Microsoft. Cloudflare защитит искусственный интеллект при помощи искусственного интеллекта

05.03.2024 [21:00],

Сергей Сурабекянц

Cloudflare разрабатывает собственный межсетевой экран для генеративных ИИ-моделей с целью защитить их от потенциальных кибератак или других вредоносных угроз. Кроме поддержки современных стандартов сетевой безопасности, брандмауэр с помощью нейросети будет анализировать запросы, отправленные пользователями генеративного ИИ, чтобы попытаться заранее обнаружить потенциальные эксплойты.

Источник изображения: blog.cloudflare.com «Некоторые уязвимости, затрагивающие традиционные веб-приложения и API-приложения, применимы и к миру LLM (больших языковых моделей), включая инъекции или кражу данных, — сообщил менеджер по продукту Cloudflare Group Даниэле Молтени (Daniele Molteni). — Однако существует новый набор угроз, которые теперь актуальны из-за того, как работают программы LLM». Вводимые пользователем данные на сайтах и в инструментах ИИ сначала подвергнутся фильтрации через Cloudflare и лишь затем достигнут самого генеративного ИИ. Брандмауэр также сможет прерывать генеративные запросы ИИ и сканировать их на наличие потенциальных угроз. Данные, отправленные в общедоступные модели ИИ, такие как ChatGPT или Claude, могут быть доступны практически любому, поэтому брандмауэр Cloudflare будет очищать запросы пользователей от потенциально конфиденциальной информации. Брандмауэр Cloudflare с ИИ может также подвергать цензуре вводимые пользователем данные другими способами. Брандмауэр разрабатывается для предотвращения «манипулирования» моделями ИИ с помощью входных данных, которые могут привести к галлюцинациям модели и другим ложным или опасным реакциям. Согласно сообщению Cloudflare, клиенты также смогут «блокировать запросы, которые попадают в неуместные категории», если у них есть опасения, что такие запросы могут привести к тому, что ИИ будет использовать «токсичную, оскорбительную или проблемную лексику». Хотя компания называет такие случаи примерами «атак быстрого внедрения», неясно, в какой степени будут подвергаться цензуре подлинные запросы пользователей. На этой неделе Cloudflare также представила сервис «Защитный искусственный интеллект» для бизнеса, который использует нейросеть для анализа веб-сайтов на предмет потенциальных угроз, основанных на искусственном интеллекте. В Android нашли критическую уязвимость, которая позволяет удалённо взламывать устройства

05.12.2023 [10:41],

Николай Хижняк

Google в понедельник сообщила, что обнаружила критическую уязвимость безопасности в операционной системе Android, которая потенциально позволяет злоумышленнику удалённо выполнять код на устройстве, «без необходимости в наличии дополнительных привилегий для его выполнения». Проблеме был присвоен идентификатор CVE-2023-40088. В ближайшее время компания выпустит обновление безопасности, которое должно исправить эту брешь.

Источник изображения: neotam / Pixabay Google не раскрывает подробностей об уязвимости с идентификатором CVE-2023-40088. Известно, что она относится к категории System и, похоже, может быть использована для удалённой загрузки и установки на устройство через Wi-Fi, Bluetooth или NFC вредоносного ПО без ведома владельца гаджета. Хотя указанной уязвимостью можно воспользоваться удалённо, стоит отметить, что злоумышленнику необходимо находиться относительно близко к устройству потенциальной жертвы. Google не сообщила, как была обнаружена уязвимость, и имеются ли случаи её эксплуатации злоумышленниками. Компания в течение ближайших дней выпустит исправления, устраняющие уязвимость CVE-2023-40088 для версий Android 11, 12, 12L, 13 и последней версии Android 14 через проект Android Open Source. После этого производители устройств могут распространить патч через свои каналы обновлений. Обновление будет разослано производителям устройств в течение следующих нескольких дней. После этого каждый OEM-производитель Android-устройств должен будет выслать исправление для своих пользователей. Телефоны Google Pixel могут быть первыми, кто получит исправление, но для других брендов сроки могут отличаться. В примечаниях к декабрьскому бюллетеню безопасности Google также сообщила, что обнаружила несколько других критических уязвимостей в мобильной операционной системе Android, которые приводят к повышению прав и раскрытию информации, затрагивая компоненты Android Framework и System. Учитывая серьёзность проблем, владельцам устройств на базе Android рекомендуется внимательнее следить за декабрьскими обновлениями безопасности и установить их, как только они станут доступны. Хакеры заразили игры десятков разработчиков в Steam вредоносным ПО

13.10.2023 [00:41],

Николай Хижняк

Компания Valve сообщила, что некоторое время назад злоумышленники взломали учётные записи нескольких десятков разработчиков на платформе Steam и добавили в их игры вредоносное ПО. Отмечается, что атака затронула менее 100 пользователей Steam. Valve оперативно предупредила их об опасности по электронной почте.

Источник изображения: Valve На этой неделе Valve также объявила, что усилит меры безопасности Steam, чтобы подобные инциденты больше не повторялись. С 24 октября компания начнёт требовать от разработчиков использовать двухфакторную аутентификацию с привязкой номера телефона к аккаунту Steamworks для публикации сборки в стандартной ветке приложения. «Теперь, если вы попытаетесь обновить сборку выпущенного приложения в ветке default, Steam отправит вам СМС с кодом подтверждения. Его также нужно будет ввести, чтобы сделать стандартной другую ветку. Обратите внимание, что код не потребуется, если приложение ещё не выпущено или если вы обновляете ветку бета-версии», — говорится на сайте Steam. Приглашать пользователей в группу могут только аккаунты, администрирующие партнёрскую группу разработчика в Steamworks. А для приглашения нового пользователя необходимо, чтобы он подтвердил свой адрес электронной почты. С обновлением системы безопасности перед отправкой приглашения новому пользователю администратор также должен будет ввести код из СМС. В Valve отметили, что никаких исключений в отношении нового правила не будет. Это означает, что разработчикам, у которых нет телефона, потребуется обзавестись им или найти другой способ получения СМС. Как пишет портал PCMag, двухфакторная аутентификация с СМС не является панацеей и в свою очередь тоже может быть уязвима для атак с подменой SIM-карты, а также других форм фишинга, с помощью которых злоумышленники способны украсть коды доступа. По этой причине ряд разработчиков в комментариях к записи об обновлении системы безопасности высказались против введения двухфакторной аутентификации на основе СМС, призвав Valve подумать над более безопасными вариантами решения вопроса. |