|

Опрос

|

реклама

Быстрый переход

Microsoft узнала о критической уязвимости SharePoint ещё два месяца назад, но не смогла её исправить

22.07.2025 [19:33],

Анжелла Марина

Компании по всему миру начали срочно обновлять свои системы после того, как службы безопасности Google и Microsoft сообщили о масштабной кибератаке, использующей критическую уязвимость в программном обеспечении Microsoft SharePoint. Уязвимость CVE-2025-53770 была обнаружена на прошлой неделе и сразу же получила классификацию «нулевого дня». Это означает, что хакеры начали её эксплуатировать до того, как Microsoft успела выпустить патч.

Источник изображения: Luther.M.E. Bottrill/Unsplash По сообщению TechCrunch, проблема затронула программное обеспечение сервера SharePoint, который широко используются организациями по всему миру для хранения и обмена внутренними документами. Уязвимость позволяет злоумышленникам похищать закрытые ключи, а затем устанавливать вредоносное ПО, с помощью которого происходит проникновение к корпоративным файлам и другим системам в пределах одной сети. Впервые «дыра» в SharePoint была обнаружена в мае на конкурсе хакеров в Берлине, организованный компанией по кибербезопасности Trend Micro с целью обнаружения ошибок в популярном программном обеспечении. После чего, в прошлом месяце, Microsoft выпустила исправляющий патч. Однако, как утверждает Reuters, патч оказался неэффективен и не устранил проблему. По крайне мере, представители компании во вторник не смогли предоставить агентству комментарий относительно исправления ошибки и эффективности патча. Microsoft в своём блоге сообщила, что за атаками стоят как минимум три хакерские группы, связанные с Китаем. Две из них — Linen Typhoon и Violet Typhoon — ранее уже фигурировали в расследованиях компании. Первая специализируется на краже интеллектуальной собственности, вторая — на сборе конфиденциальной информации для целей шпионажа. Третья группа, которую Microsoft обозначила как Storm-2603, менее изучена, но, по данным компании, ранее была замешана в атаках с использованием вымогательского ПО. Активность этих групп в связи с эксплуатацией уязвимости в SharePoint зафиксирована как минимум с 7 июля, то есть за несколько недель до публичного раскрытия уязвимости. Чарльз Кармакал (Charles Carmakal), технический директор подразделения реагирования на инциденты Mandiant, входящего в Google, в письме изданию TechCrunch также подтвердил, что по меньшей мере один из участников атак связан с хакерскими группами, действующими в интересах Китая. По его словам, угроза продолжает нарастать, а число скомпрометированных систем может быть значительным. Десятки организаций, в том числе в государственном секторе, уже подтвердили факт взлома. Представитель посольства Китая в Вашингтоне пока не ответил на запрос о комментарии. При этом ранее китайское правительство неоднократно отвергало обвинения в проведении кибератак, хотя и не всегда прямо опровергало свою причастность к отдельным инцидентам. Хакеры научились обходить многофакторную авторизацию FIDO

22.07.2025 [16:09],

Павел Котов

Киберпреступники нашли способ кражи учётных данных для авторизации на сайтах даже в тех случаях, когда такая авторизация первоначально предусматривает работу с физическими ключами. Для этого они подключают резервный механизм входа через QR-коды — он срабатывает лишь в определённых сценариях.

Источник изображения: charlesdeluvio / unsplash.com Ключи FIDO представляют собой аппаратные или программные средства аутентификации, которые при помощи криптографических решений обеспечивают безопасный вход на сайты и в приложения. Они выступают в качестве инструментов многофакторной авторизации, не позволяющих хакерам получать доступ к целевым аккаунтам, даже если они завладели учётными данными. Чтобы использовать аутентификатор, в большинстве случаев его необходимо физически подключить; но в некоторых случаях предусмотрен механизм сканирования QR-кода — он подвержен взлому при помощи атаки типа «посредник-злоумышленник» (AitM). Начальный этап атаки — фишинговое письмо, рассказали эксперты по кибербезопасности из компании Expel. Переход по ссылке из этого письма ведёт на целевую страницу, имитирующую внешний вид и функции стандартной процедуры авторизации. Обычно после ввода учётных данных требуется подключить физический ключ FIDO, но в сценарии хакеров потенциальной жертве выводится QR-код. Аварийное срабатывание резервного способа входа провоцируется искусственно — в фоновом режиме злоумышленники запрашивают «вход с нескольких устройств». Когда жертва сканирует QR-код, производится вход, и киберпреступники успешно входят в систему. Лучший способ защититься от такой атаки — включить функцию проверки непосредственной близости через Bluetooth, чтобы QR-коды срабатывали только на смартфоне, который находится рядом с компьютером пользователя. Можно также обучить работников компании выявлять подозрительные страницы входа, например, по URL-адресу. Наконец, ещё одним индикатором взлома могут служить подозрительные авторизации с помощью QR-кодов и новые регистрации FIDO — их можно отследить силами профильного отдела в компании. Хакеры взломали тысячи серверов по всему миру через уязвимость в Microsoft SharePoint

21.07.2025 [15:39],

Владимир Фетисов

Microsoft опубликовала предупреждение, в котором говорится об активных атаках хакеров на серверное оборудование компании, а также о выпуске патча для исправления сложившейся ситуации. Речь идёт об уязвимости нулевого дня в программном обеспечении SharePoint, которая подвергает риску десятки тысяч серверов по всему миру.

Источник изображения: Bender / Unsplash Специалисты компании Eye Security, работающей в сфере информационной безопасности, обнаружили упомянутую уязвимость 18 июля. С её помощью злоумышленники могут получить доступ к локальным серверам SharePoint с целью кражи криптографических ключей, что даёт им несанкционированный доступ к инфраструктуре жертв. Наличие криптографических ключей позволяет злоумышленникам выдавать себя за легитимных пользователей даже после перезагрузки скомпрометированного сервера или установки патча. Это означает, что уже скомпрометированные серверы могут представлять опасность для бизнеса даже после установки исправления. Отмечается, что проблема не затрагивает облачную версию сервиса SharePoint Online, которая доступна на платформе Microsoft 365. Хакеры могут использовать уязвимость SharePoint для кражи конфиденциальных данных, включая учётные данные пользователей. Они также могут перемещаться внутри скомпрометированной сети, используя сервисы, которые часто подключаются к SharePoint, такие как Outlook, Teams и OneDrive. Предполагается, что эксплойт создан на основе двух уязвимостей, которые были продемонстрированы на конкурсе хакеров Pwn2Own в мае. К настоящему моменту Microsoft выпустила исправление для серверов SharePoint 2019 и SharePoint Subscription Edition, а также продолжает работать над патчем для SharePoint 2016. Агентство по кибербезопасности и защите инфраструктуры (CISA) США продолжает оценку масштабов проблемы. В ведомстве заявили, что все скомпрометированные серверы необходимо отключить от интернета до тех пор, пока не станет ясен масштаб проблемы. По данным The Washington Post, уязвимость SharePoint активно используется хакерами для атак на федеральные агентства и муниципальные учреждения США и других стран, а также на энергетические и телекоммуникационные компании, университеты и другие организации по всему миру. США потребовали от Великобритании отозвать указ, заставляющий Apple создать бэкдор в iCloud

21.07.2025 [11:53],

Анжелла Марина

Правительство Великобритании во главе с Киром Стармером (Keir Starmer) пытается найти решение в споре с администрацией Дональда Трампа (Donald Trump) из-за требований к Apple предоставить доступ к зашифрованным данным пользователей. По сообщению Financial Times со ссылкой на слова двух высокопоставленных британских чиновников, Лондон, скорее всего, будет вынужден отступить под давлением Вашингтона.

Источник изображения: Omid Armin/Unsplash В январе Министерство внутренних дел Великобритании (Home Office) потребовало от Apple создать бэкдор для доступа правоохранительных органов и служб безопасности к защищённому облачному хранилищу, к которому даже сама компания не имеет полного доступа. Это было сделано через специальное «уведомление о технической возможности» в рамках закона о следственных полномочиях. Однако теперь британские власти оказались в сложном положении, так как эти действия могут затруднить заключение технологических соглашений между странами. Один из чиновников отметил, что вопрос шифрования стал красной линией для США, которые не готовы допустить вмешательства извне в работу своих технологических компаний. Apple отказалась выполнять требования и в феврале отключила в Великобритании свой защищённый сервис облачного хранилища, а затем оспорила решение Home Office. К ней присоединился WhatsApp, принадлежащий Meta✴, что стало редким случаем сотрудничества между конкурентами из Кремниевой долины. Ситуацию осложняет резкая реакция со стороны США. Дональд Трамп сравнил требования Лондона к Apple с методами Китая и заявил, что лично предупредил Стармера о недопустимости таких действий. Одновременно директор национальной разведки США Тулси Габбард (Tulsi Gabbard) назвала это решение грубым нарушением приватности американцев, которое может поставить под угрозу соглашение о передаче данных между странами. Министерство внутренних дел Великобритании ранее заявляло, что подобные меры применяются исключительно в случаях, связанных с расследованием тяжких преступлений, и сопровождаются строгим контролем. Однако теперь, по словам одного из чиновников, ведомство оказалось в нелёгкой ситуации и ищет решение. Apple со своей стороны ранее в феврале 2025 года заявила, что никогда не создавала и не будет создавать бэкдоров в своих продуктах Британские власти активно продолжают судебное разбирательство, но внутри правительства нет единого мнения о дальнейших действиях. Тем временем один из чиновников сообщил, что вице-президент США Джей Ди Вэнс (James David Vance) назвал ситуацию крайне раздражающей и требующей срочного разрешения. Microsoft прекратила привлекать китайских инженеров к обслуживанию облачных систем Пентагона

20.07.2025 [05:05],

Алексей Разин

В конце этой недели в США разразился скандал, поскольку журналистское расследование выявило использование труда находящихся в Китае технических специалистов для обслуживания облачных систем Пентагона, работающих на вычислительных мощностях Microsoft. Компании пришлось пообещать, что подобная практика прекращена.

Источник изображения: Unsplash, Sam Torres Представитель Microsoft Фрэнк Шоу (Frank Shaw) со страниц социальной сети X в конце рабочей недели заявил, что корпорация изменила подход к обслуживанию американских правительственных клиентов, чтобы обеспечить отсутствие китайских инженеров среди лиц, выполняющих данные виды работ для систем, используемых Пентагоном. Напомним, ранее обнаружилось, что китайским субподрядчикам разрешалось работать с облачными системами Пентагона при условии, что их курируют американские специалисты с необходимым уровнем доступа. Выяснилось, что последние чаще всего не обладали достаточной технической квалификацией, чтобы понять характер осуществляемых китайскими подрядчиками действий и вовремя выявить возможную угрозу для национальной безопасности. Microsoft пришлось столкнуться с парламентским запросом одного из американских сенаторов, который назвал недопустимым использование китайских инженеров в столь чувствительной сфере. Министр обороны США Пит Хегсет (Pete Hegseth) накануне заявил, что запущено двухнедельное расследование, целью которого является исключение доступа китайских инженеров к любым облачным системам, имеющим отношение к деятельности ведомства. Он добавил, что иностранные инженеры в целом, включая китайских, никогда не должны иметь доступа к системам Министерства обороны США. Пентагон будет постоянно отслеживать угрозы для своей военной инфраструктуры и противодействовать им адекватно. Microsoft уличили в допуске китайцев к секретным облачным системам Пентагона

18.07.2025 [20:47],

Анжелла Марина

Американский сенатор Том Коттон (Tom Cotton) направил письмо министру обороны США с требованием предоставить подробную информацию о привлечении китайских инженеров компанией Microsoft к работе с военными облачными системами. С копией письма ознакомилось агентство Reuters. Поводом для запроса стало расследование издания ProPublica, в котором утверждается, что корпорация использовала специалистов из Китая для обслуживания критической инфраструктуры Пентагона.

Источник изображения: Simon Ray/Unsplash Согласно материалам ProPublica, китайские инженеры работали с американскими военными облачными системами под наблюдением так называемых «цифровых сопровождающих » (digital escorts) — сотрудников, имеющих допуск к секретной информации. Однако, как отмечает издание, эти сопровождающие зачастую не обладали достаточной технической квалификацией, чтобы оценить, представляет ли деятельность китайских специалистов угрозу в каком-либо плане. Microsoft отказалась комментировать Reuters как расследование ProPublica, так и письмо сенатора. Однако ранее компания заявляла изданию, что раскрывала свои методы работы правительству США в рамках процедуры авторизации. При этом, являясь крупным подрядчиком американских госструктур, Microsoft неоднократно становилась жертвой хакерских атак со стороны Китая и некоторых других стран. В своём письме Коттон, возглавляющий комитет по разведке Сената и входящий в состав комитета по вооружённым силам, потребовал от Министерства обороны предоставить список всех подрядчиков, использующих китайский персонал, а также информацию о подготовке «цифровых сопровождающих». Сенатор подчеркнул, что кибервозможности Китая представляют одну из самых серьёзных угроз для США, о чём свидетельствуют случаи проникновения в критическую инфраструктуру, телекоммуникационные сети и цепочки поставок. Военное ведомство, по его словам, обязано учитывать все потенциальные риски, включая угрозы со стороны субподрядчиков. В Meta✴ починили уязвимость, позволявшую читать чужие ИИ-диалоги

16.07.2025 [08:19],

Анжелла Марина

Специалист по кибербезопасности выявил уязвимость в системе Meta✴ AI, позволявшую получать доступ к чужим запросам и ответам ИИ. Проблему обнаружил Сандип Ходкасиа (Sandeep Hodkasia), основатель компании AppSecure, который сообщил о ней Meta✴ и получил $10 000 в рамках программы поощрения за обнаружение багов.

Источник изображения: AI Как пишет TechCrunch, Ходкасиа выявил проблему ещё 26 декабря 2024 года, изучая механизм редактирования запросов в Meta✴ AI. Оказалось, что при изменении текста или изображения серверы Meta✴ присваивали каждому запросу и ответу уникальный номер (ID). Однако исследователь заметил, что, подменив этот номер в сетевом запросе, можно получить доступ к чужим диалогам с искусственным интеллектом (ИИ). Проблема заключалась в том, что система не проверяла, имеет ли пользователь право просматривать конкретный запрос. Ходкасиа отметил, что номера запросов были предсказуемыми, что теоретически позволяло злоумышленникам массово собирать данные, автоматически перебирая возможные комбинации. Meta✴ устранила уязвимость 24 января 2025 года. При этом представитель компании Райан Дэниелс (Ryan Daniels) заявил изданию TechCrunch, что не было обнаружено каких-либо свидетельств злонамеренного использования бага. Стоит сказать, что инцидент произошёл на фоне активного развития ИИ-продуктов крупными технологическими компаниями, которые нередко сталкиваются с проблемами безопасности. Ранее Meta✴ AI уже оказывался в центре скандала, когда пользователи по ошибке публиковали приватные диалоги с чат-ботом, ошибочно полагая, что они остаются конфиденциальными. Работники отрасли связи — главный источник сливов персональных данных россиян

14.07.2025 [13:12],

Владимир Мироненко

Чаще всего персональные данные россиян раскрывают третьим лицам сотрудники отрасли связи, сообщили «Ведомости» со ссылкой на исследование компании «Серчинформ». Аналитики изучили более сотни судебных актов за 2024–2025 годы по уголовным делам, связанным с инцидентами в сфере информационной безопасности, виновниками которых стали сотрудники организаций.

Источник изображения: Kevin Ku/unsplash.com Более половины судебных дел (63 %) были связаны с неправомерным доступом к компьютерной информации по статье 272 УК РФ. Из них значительная часть (68 %) приходится на отрасль связи. В 55 % случаев к уголовной ответственности за нарушения в сфере информационной безопасности привлекались сотрудники из отрасли связи, в 16 % — представители органов власти, в 15 % — сотрудники финансового сектора. В четверти случаев ограничивались наказанием в виде штрафа или лишения права занимать определённые должности, и лишь в 9 % — лишением свободы. Почти половина правонарушений (47 %) приходилась на так называемый пробив — продажу данных абонентов и детализации их звонков. Этот вид правонарушения может квалифицироваться по статьям 272 и 183 УК РФ (незаконное получение и разглашение сведений, составляющих коммерческую, налоговую или банковскую тайну). По последней статье предусмотрено наказание — от штрафа в размере от 500 тыс. до 5 млн рублей (или в размере дохода осуждённого за период до пяти лет) до лишения свободы сроком от двух до семи лет. Согласно данным «Серчинформа», в 33 % инцидентов правонарушение заключалось во внесении ложных данных в системы, в том числе для выпуска SIM-карт, а в 16 % — в выгрузке и передаче иных данных. В большинстве случаев (87 %) виновниками нарушений становились рядовые сотрудники, которым, как правило, выносился обвинительный приговор. В 45 % случаев применялся штраф, в 26 % — условное лишение свободы, в 23 % — лишение права занимать определённые должности, и в 6 % — лишение свободы. В этом году была законодательно повышена ответственность операторов, собирающих и обрабатывающих персональные данные, отметил руководитель направления «Разрешение IT & IP споров» юрфирмы «Рустам Курмаев и партнёры» Ярослав Шицле. В частности, были введены оборотные штрафы для компаний за повторные утечки — в размере от 1 до 3 % от годовой выручки, но не более 0,5 млрд рублей. Директор департамента методологии ИБ «Ростелекома» Михаил Савельев уточнил, что у бывших сотрудников нет возможности осуществлять пробив, поскольку в день увольнения они лишаются доступа ко всей инфраструктуре и данным компании. Мелкие инциденты, зачастую связанные с ошибками и невнимательностью пользователей, происходят регулярно, но, как правило, не приводят к разглашению персональных данных клиентов. «Ростелеком» придерживается концепции «минимальных полномочий», которая ограничивает доступ сотрудников как к отдельным системам, так и к конкретным данным клиентов, добавил Савельев. Отрасль связи действительно входит в число наиболее уязвимых с точки зрения вербовки сотрудников и выманивания персональных и коммерческих данных, подтвердили в ГК «Солар». Пробив уже давно перестал быть единичным криминальным эпизодом — это полукриминальный рынок, в котором взаимодействуют сотрудники операторов, посредники, сборщики информации и заказчики, сообщил представитель разработчика технологий для борьбы с киберпреступностью F6. По данным источника «Ведомостей» на рынке информационной безопасности, средняя цена пробива в тематических Telegram-каналах составляет от 5000 до 20 000 рублей за данные одного человека. По словам директора департамента расследований T.Hunter Игоря Бедерова, за эту сумму можно получить ФИО, дату рождения, паспортные данные, номер мобильного телефона, адрес регистрации и проживания, детализацию звонков и SMS (информация о входящих и исходящих вызовах, их времени, номерах собеседников), банковские реквизиты (номера счетов, остатки, сведения по картам, история операций), СНИЛС, ИНН и водительское удостоверение. В F6 назвали одной из причин устойчивой популярности услуги пробива её востребованность не только у мошенников, но и у служб безопасности российских компаний, часто выступающих основными заказчиками. Также к этому приводит недостаточный контроль за движением персональных данных у операторов сотовой связи. В большинстве AMD Ryzen и EPYC обнаружена уязвимость TSA, позволяющая красть пароли и другие секретные данные

10.07.2025 [11:52],

Дмитрий Федоров

AMD предупредила о новом классе атак по побочному каналу — Transient Scheduler Attack (TSA), основанном на особенностях микроархитектуры её процессоров. Подобно атакам Meltdown и Spectre, TSA использует аппаратные уязвимости, позволяющие обойти системные механизмы защиты. Уязвимости были выявлены специалистами AMD после изучения отчёта Microsoft.

Источник изображения: Rubaitul Azad / Unsplash Новый класс уязвимостей состоит из четырёх компонентов: две проблемы получили средний уровень критичности, две другие — низкий. Несмотря на такую формальную классификацию, эксперты из Trend Micro и CrowdStrike оценивают угрозу как критическую. Причина не в легкости эксплуатации, а в глубинной природе самих атак, которые затрагивают фундаментальные механизмы выполнения команд внутри процессора и при определённых условиях позволяют злоумышленнику получать доступ к защищённым данным, включая данные ядра операционной системы (ОС) и изолированных виртуальных машин. Атака TSA применима ко многим моделям процессоров AMD, включая мобильные, настольные и серверные решения. Особенно подвержены чипы EPYC третьего и четвёртого поколений, используемые в облачных средах и дата-центрах. Для реализации атаки требуется локальный доступ к машине — через вредоносное ПО, пользовательскую сессию или скомпрометированную виртуальную машину. При этом достаточно минимальных пользовательских прав. Уязвимость нельзя эксплуатировать через вредоносные сайты — в отличие от ранее известных атак типа Spectre. Чтобы извлечь данные, злоумышленнику необходимо многократное воспроизведение атаки на целевом оборудовании. Это обусловлено её природой: атака использует механизм ложного завершения инструкций загрузки, когда процессор предполагает, что данные успешно загружены, хотя на самом деле они ещё недоступны. Такие ошибки становятся основой таймингового побочного канала: инструкции, зависящие от загрузки, выполняются с иной задержкой, и это позволяет определить, какие данные были затронуты.

Источник изображения: Wesley Tingey / Unsplash В TSA выделены два типа атак: TSA-L1 и TSA-SQ. Первая использует ложные попадания в кеш первого уровня (L1), возникающие из-за ошибок в работе микротегов. Процессор ошибочно считает, что нужные данные находятся в кеше, и производит загрузку ложного значения, на основании которого можно восстановить содержимое памяти. Вторая атака — TSA-SQ — связана с тем, что инструкция загрузки преждевременно обращается к очереди хранения и извлекает данные, которые могли быть записаны ранее в другом потоке или контексте. Это позволяет обойти изоляцию между виртуальными машинами или процессами. По наихудшему сценарию, TSA позволяет получить доступ к данным ядра ОС, что открывает возможности для повышения привилегий, отключения защитных механизмов, внедрения бэкдоров и обеспечения долговременного присутствия в системе. Даже уязвимости с низкой формальной оценкой, которые позволяют определить поведение внутренних буферов или очередей, могут повысить точность более сложных атак. Поэтому специалисты по информационной безопасности (ИБ) рекомендуют отнестись к проблеме максимально серьёзно. AMD опубликовала подробный технический отчёт с описанием TSA и перечнем затронутых процессоров. В него входят серверные EPYC, пользовательские Ryzen, ускорители вычислений Instinct и чипы Athlon. Компания рекомендует системным администраторам как можно скорее установить последние версии Windows, содержащие обновления микрокода и патчи ядра. Альтернативно можно задействовать инструкцию VERW, которая очищает критические буферы процессора, но такая мера может снизить производительность. Выбор подхода требует отдельной оценки соотношения рисков и ресурсов в каждом конкретном случае.

Источник изображения: Tadas Sar / Unsplash Согласно заявлению Microsoft, по состоянию на 10 июля в открытом доступе отсутствует какой-либо эксплойт, способный использовать TSA. Более того, успешное проведение атаки требует значительных технических ресурсов и глубокого понимания архитектуры процессоров AMD. Это делает её доступной лишь для самых подготовленных злоумышленников — например, прогосударственных APT-групп (Advanced Persistent Threat). Тем не менее, само наличие таких уязвимостей требует оперативного реагирования и обновления ПО и аппаратного стеков защиты. Безинтернетный мессенджер Bitchat от основателя Twitter провалил первую проверку безопасности

10.07.2025 [11:07],

Анжелла Марина

Недавно запущенный мессенджер Bitchat, созданный генеральным директором Block и соучредителем Twitter Джеком Дорси (Jack Dorsey), позиционируется как средство безопасного общения без использования интернета. Но исследователи заявили, что приложение содержит критические уязвимости, которые ставят под угрозу конфиденциальность данных.

Источник изображения: GitHub Bitchat позиционируется как безопасный и приватный продукт без централизованной инфраструктуры, использующий только Bluetooth и сквозное шифрование вместо интернет-соединения. В техническом описании Дорси подчёркивал, что система мессенджера разработана с приоритетом на защиту данных. Однако уже в первые дни заявление о безопасности приложения подверглось сомнению, сообщает TechCrunch. Сам Дорси признал, что код Bitchat не проходил независимого аудита, и разместил на GitHub предупреждение о возможных уязвимостях. Разработчик прямо рекомендовал не использовать приложение для важной переписки, пока его безопасность не будет подтверждена экспертами. Однако изначально этого предупреждения не было — оно появилось позже, а затем Дорси добавил пометку «Work in progress», что говорит о незавершённости проекта. Поводом для корректировок стали выводы исследователя Алекса Радочи (Alex Radocea), который обнаружил критическую уязвимость в системе идентификации пользователей. Оказалось, что злоумышленник может перехватить цифровые ключи и выдать себя за доверенный контакт, отмеченный в Bitchat как «Избранный». Радочи сообщил об этом через тикет на GitHub, но Дорси сначала закрыл запрос без комментариев, а затем вновь открыл, предложив публиковать подобные отчёты напрямую в репозитории. Другие специалисты также нашли проблемы. Один из них усомнился в реализации функции Forward secrecy, которая должна защищать старые сообщения даже при компрометации ключа. Другой обратил внимание на потенциальную уязвимость переполнения буфера (buffer overflow), возникающую, когда программа пытается записать больше данных в буфер (область памяти), чем этот буфер может вместить. Это позволяет стороннему лицу получить доступ к памяти устройства. В итоге Радочи заявил, что текущая версия Bitchat не готова для использования теми, кто всерьёз полагается на защищённую связь. По его словам, базовые проверки криптографии идентификационных ключей не проводились, а громкие заявления о безопасности могут ввести пользователей в заблуждение. Исследователь иронично отметил, что приложение уже прошло внешний аудит силами энтузиастов, и результаты оказались неутешительными. Сам Дорси не ответил на запрос издания TechCrunch относительно выявленных проблем. Браузеры почти 1 млн пользователей превратились в скрытых ботов для скрапинга

10.07.2025 [06:16],

Анжелла Марина

Браузерные расширения, казалось бы, полезные и безобидные, оказались замешаны в масштабном проекте по превращению пользовательских устройств в ботов. 909 000 браузеров по всему миру стали невольными участниками нелегальной сети по сбору данных. Исследователь Джон Такнер (John Tuckner) из SecurityAnnex, обнаружил, что 245 популярных расширений для Chrome, Firefox и Edge отключали защиту, чтобы тайно скрапить сайты по заказу сервиса Olostep.

Источник изображения: Philipp Katzenberger/Unsplash Эти расширения выполняли функцию управления закладками, увеличением громкости звука, генерации случайных чисел и другими полезными задачами, но при этом использовали скрипт MellowTel-js, представляющий из себя JavaScript-библиотеку с открытым исходным кодом, которая позволяет разработчикам тайно монетизировать свои расширения. Как пишет издание Ars Technica, заработок был возможен за счёт скрапинга — автоматического сбора информации с веб-страниц (по заказу клиентов Olostep). По данным Такнера, библиотека MellowTel тесно связана с Olostep, позволяя обходить системы обнаружения ботов и параллельно обрабатывать до 100 000 запросов за считанные минуты. Клиенты указывают, какие страницы нужно открывать, и далее система использует устройства пользователей, установивших подходящие расширения, для выполнения задачи. Основатель MellowTel пояснил, что библиотека предназначена для распределённого использования интернет-канала пользователей без сбора их личных данных. По его словам, компании платят за доступ к публичной информации на сайтах, а разработчики расширений получают 55 % дохода. Однако Такнер считает, что MellowTel создаёт риски для пользователей, так как библиотека активирует скрытое соединение с сервером Amazon Web Services, передавая ему данные о местоположении, скорости интернета и активности пользователя. Кроме того, она внедряет невидимый iframe, который загружает сторонние сайты без ведома владельцев устройств. Обычно браузеры блокируют такие действия с помощью встроенных механизмов безопасности типа Content-Security-Policy и X-Frame-Options. Но MellowTel использует разрешение под названием declarativeNetRequest, чтобы временно отключать эти ограничения, одновременно делая устройства уязвимыми к межсайтовым атакам. Проблема усугубляется ещё и тем, что пользователи не знают, какие именно сайты открываются в фоновом режиме, и вынуждены полагаться на добросовестность MellowTel. Отмечается, что ситуация особенно опасна для корпоративных сетей с жёсткими политиками безопасности. Как сообщает Ars Technica, ссылаясь на слова Такнера, часть опасных расширений уже удалена. Из 45 выявленных дополнений для Chrome 12 уже перестали работать. Среди 129 расширений для Edge неактивны восемь, а в Firefox неактивны два из 71. При этом некоторые разработчики добровольно убрали библиотеку MellowTel из обновлённых версий своих расширений. Полный список расширений опубликован в отчёте исследователя в «Google Документах». Роскомнадзор заявил, что каждый день выявляет 1,2 млн звонков с подменой номера

09.07.2025 [10:07],

Владимир Фетисов

Роскомнадзор ежедневно выявляет среди 455 млн звонков 1,2 млн вызовов с подменой номера, используемых мошенниками. Об этом сообщил зампредседателя правительства, руководитель аппарата правительства Дмитрий Григоренко.

Источник изображения: NordWood Themes / Unsplash «Правительство ведёт системную работу по повышению уровня безопасности граждан в цифровой среде, и Роскомнадзор играет в ней ключевую роль. Ведомство оперативно выявляет и блокирует схемы злоумышленников», — добавил господин Григоренко во время выступления на рабочем совещании в ведомстве. Он также рассказал, что среди мер, направленных на борьбу с мошенниками, в Роскомнадзоре используют блокировку используемых злоумышленниками ресурсов. В прошлом году ведомство заблокировало около 44 тыс. веб-сайтов, которые использовались преступниками для кражи личных данных и денежных средств граждан. Григоренко напомнил, что в начале текущего года был принят и уже начал действовать пакет из 30 мер, направленных на защиту граждан от киберпреступников. В числе прочего в пакет вошел запрет на использование мессенджеров для сотрудников госорганов, банков и операторов связи при общении с клиентами. На этой неделе в МВД РФ напомнили, что преступники во время общения в мессенджерах или в телефонных разговорах с жертвами часто представляются сотрудниками операторов связи, банков или госорганов, правоохранителями, знакомыми и коллегами. Злоумышленники используют разные уловки в зависимости от выбранной роли, чтобы заставить жертву установить на свой смартфон вредоносное ПО или иным образом попытаться украсть личные данные или денежные средства. Исследователи обнаружили опасный метод взлома Android через невидимый интерфейс

09.07.2025 [05:11],

Анжелла Марина

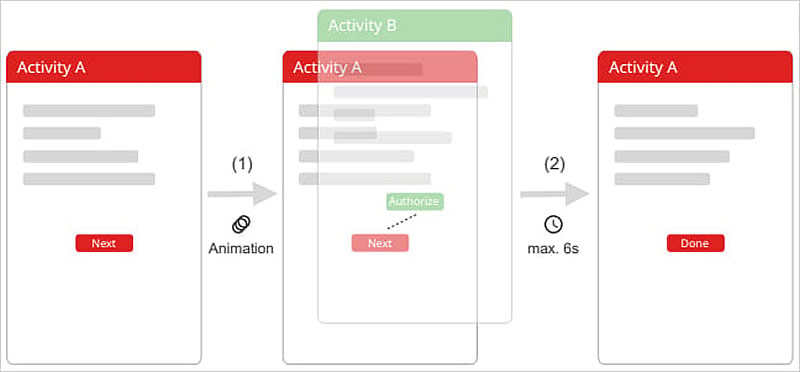

Исследователи в области кибербезопасности обнаружили новый метод взлома Android, который позволяет злоумышленникам получать доступ к конфиденциальным данным, обходя систему аутентификации. Атака, получившая название TapTrap, использует нестандартную анимацию интерфейса, создавая расхождение между тем, что видит пользователь, и тем, что на самом деле происходит на экране.

Источник изображения: IndiaBlue Photos/Unsplash В отличие от традиционных методов перехвата нажатий (tapjacking), TapTrap работает даже с приложениями, не имеющими никаких разрешений. Злоумышленники могут запускать прозрачные системные окна, маскируя их под обычные элементы интерфейса. Пользователь, думая, что взаимодействует с безобидным приложением, на самом деле нажимает на невидимые кнопки, которые могут, например, предоставить доступ к камере или сбросить устройство к заводским настройкам.

Источник изображения: bleepingcomputer.com Суть атаки заключается в манипуляции системными анимациями Android. Вредоносное приложение может запускать важные системные окна, такие как запросы разрешений или настройки, с почти нулевой прозрачностью. По словам исследователей, ключевая особенность TapTrap — использование анимации, которая делает целевое окно практически невидимым. Этого можно добиться, задав начальную и конечную прозрачность на уровне 0,01 (на Android прозрачность задаётся в числах от 0 до 255). Дополнительно злоумышленники могут масштабировать интерфейс, увеличивая, например, кнопку подтверждения на весь экран, чтобы повысить вероятность нажатия. Разработчиками смоделированной атаки являются исследователи из Венского технического университета и Университета Байройта Филипп Бир (Philipp Beer), Марко Скуарчина (Marco Squarcina) и другие. Они уже опубликовали техническое описание уязвимости и собираются представить свои выводы на симпозиуме по безопасности USENIX в следующем месяце. Проверив около 100 000 приложений из Google Play, исследователи выяснили, что 76 % из них уязвимы к TapTrap. Проблема сохраняется даже в Android 16, как подтвердил Скуарчина, протестировавший атаку на Google Pixel 8a. Разработчики мобильной операционной системы GrapheneOS, ориентированной на безопасность операционной системы, также подтвердили уязвимость и пообещали исправить её в следующем обновлении. Представитель Google по запросу издания Bleeping Computer заявил, что компания работает над устранением проблемы и готовит патч, закрывающий уязвимость. Однако сроки выхода обновления неизвестны. Microsoft устранила 137 уязвимостей, включая 14 критических и одну нулевого дня

08.07.2025 [22:24],

Анжелла Марина

В рамках июльского «вторника патчей» (Patch Tuesday) 2025 года компания Microsoft выпустила обновления своих продуктов, устранив 137 уязвимостей, включая одну уязвимость нулевого дня в Microsoft SQL Server. Эта проблема была связана с некорректной проверкой входных данных и позволяла злоумышленникам получать доступ к неинициализированной памяти сервера, предоставляя, таким образом, возможность удалённого раскрытия информации без аутентификации.

Источник изображения: bleepingcomputer.com Среди исправленных уязвимостей 14 имеют статус критических, причём десять из них позволяют удалённое выполнение кода. Остальные включают утечку информации (одна ошибка) и две уязвимости, связанные с атаками через побочные каналы (скрытые каналы утечки информации) процессоров AMD. Распределение по категориям выглядит следующим образом: 53 связаны с повышением привилегий, 8 — с обходом механизмов безопасности, 41 — с удалённым выполнением кода, 18 — с раскрытием информации, 6 — с отказами в обслуживании и 4 с подменой данных. Издание Bleeping Computer также отмечает, что здесь не включены семь исправлений для Microsoft Edge и Mariner, выпущенные ранее в этом месяце. Особое внимание Microsoft уделила уязвимости CVE-2025-49719 в SQL Server, обнаруженной Владимиром Алексичем (Vladimir Aleksic) из самой компании. Для её устранения администраторам рекомендуется установить последнюю версию SQL Server или обновить драйвер Microsoft OLE DB до версии 18 или 19. Помимо этого, в списке критических проблем оказались несколько уязвимостей в Microsoft Office, которые можно эксплуатировать через открытие специально подготовленного документа или даже через панель предпросмотра. Также была устранена уязвимость CVE-2025-49704 в Microsoft SharePoint, позволяющая удалённое выполнение кода при наличии учётной записи на платформе. При этом обновления для Microsoft Office LTSC для Mac 2021 и 2024 пока не готовы — их выпуск ожидается в ближайшее время. Магазин Chrome заполонили опасные расширения для браузера — их скачали уже 1,7 млн раз

08.07.2025 [18:39],

Алексей Селиванов

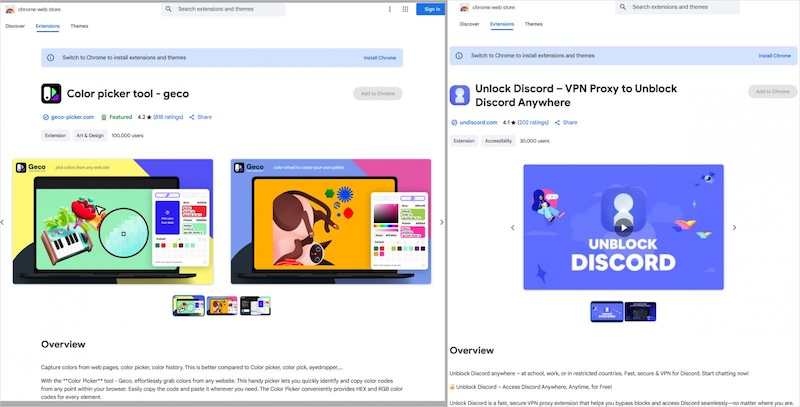

Одиннадцать вредоносных расширений для браузера, скачанных более 1,7 млн раз из магазина Chrome, могли следить за пользователями, перехватывать историю браузера и перенаправлять на небезопасные сайты, выяснили эксперты по кибербезопасности.

Источник изображения: BleepingComputer При этом большая часть дополнений выполняет заявленную функциональность — они маскируются под легитимные утилиты вроде прогноза погоды, инструментов для определения цветов или увеличения громкости, средств обхода блокировок сайтов или эмодзи-клавиатуры, пишет Bleeping Computer со ссылкой на исследователей из компании Koi Security. Часть расширений удалили вскоре после жалоб на них, но некоторые по-прежнему доступны. Некоторые дополнения имеют верификацию, сотни положительных отзывов и продвигаются на главной странице магазина, что вводит пользователей в заблуждение относительно их безопасности. Вот лишь некоторые из опасных расширений, которые стоит удалить из своего браузера: Color Picker, Eyedropper — Geco colorpick, Emoji keyboard online — copy&paste your emoji, Free Weather Forecast, Video Speed Controller — Video manager, Volume Max — Ultimate Sound Booster, а с полным списком можно ознакомиться на сайте Koi Security. По словам исследователей, вредоносный код скрывается в фоновых службах расширений через Chrome Extensions API. В них регистрируется обработчик, срабатывающий при каждой загрузке новой страницы. Он считывает URL и вместе с уникальным ID пользователя отправляет данные на удалённый сервер. В ответ сервер может отдавать команды на перенаправление. Таким образом злоумышленники получают возможность перехватить сессии и отправить жертву на фишинговые или заражённые сайты. Хотя в тестах Koi Security фактических редиректов не обнаружили, потенциал для атаки есть. Важно отметить, что изначальные версии этих расширений были «чистыми» — вредоносный код в них появился позже через автоматические обновления. Пока нет официальных комментариев от разработчиков, но не исключено, что их аккаунты были взломаны сторонними злоумышленниками, вставившими вредоносный код. Кроме того, Koi Security выявила аналогичную кампанию с теми же расширениями в официальном магазине Microsoft Edge: они суммарно набрали 600 тысяч установок. «В общей сложности эти расширения заразили более 2,3 млн пользователей браузеров, став одной из крупнейших известных операций по перехвату трафика», — отметили эксперты. Эксперты дают следующие рекомендации на случай обнаружения опасного расширения:

|

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |