|

Опрос

|

реклама

Быстрый переход

В Ubuntu и ещё несколько ОС на Linux внедрили опасный код — его нашёл разработчик из Microsoft

01.04.2024 [20:47],

Сергей Сурабекянц

Red Hat на этой неделе сообщила, что последние версии операционных систем Fedora содержат вредоносный код, обеспечивающий доступ к системе через бэкдор, а затем аналогичное предупреждение последовало от Debian и Ubuntu. Наткнулся на опасный эксплойт разработчик Microsoft Андрес Фройнд (Andres Freund) в результате череды совпадений и случайностей, заинтересовавшись нетипично высокой нагрузкой центрального процессора со стороны процесса sshd.

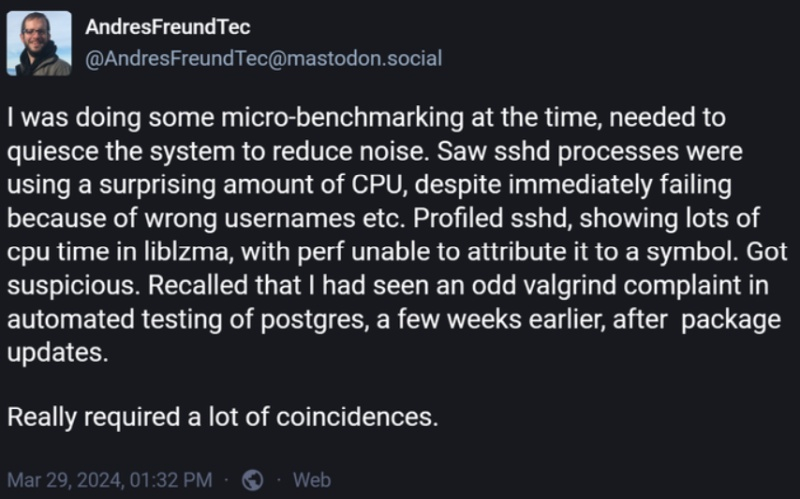

Источник изображения: Pixabay 29 марта Фройнд проводил тестирование своих систем, в ходе которого он заметил, что процесс sshd использует слишком много вычислительных ресурсов, а вход в систему через протокол удалённого доступа из командной строки занимает примерно на 0,5 секунды больше времени, чем обычно. Заинтересовавшись, он начал углублённое изучение проблемы и обнаружил, что большая часть вычислительных ресурсов была потрачена на некий процесс liblzma, являющийся частью пакета xz-utils. Это положило начало изучению сложного бэкдора в xz-utils, авторство которого приписывается неизвестному злоумышленнику c псевдокитайским именем Цзя Тан (Jia Tan). Особый интерес вызывает запутанная история внедрения этого эксплойта, основанная на принципах социальной инженерии. По словам исследователя Эвана Боеса (Evan Boehs), Тан создал учётную запись на GitHub в 2021 году и начал вносить в различные проекты «несколько подозрительные коммиты». В 2022 году Тан отправил в проект xz-utils свой первый коммит. Хотя он не предлагал серьёзных изменений, но после его появления на владельца xz-utils Лассе Коллина (Lasse Collin) стало оказываться давление со стороны нескольких участников проекта с требованиями добавить в него ещё одного куратора по причине якобы некачественного сопровождения. Поддавшись напору, Коллин добавил Тана в качестве ещё одного сопровождающего проекта xz-utils, что позволило Тану добавлять код. Со временем Тан стал довольно авторитетной фигурой в проекте, и увеличил контроль над ним. Это позволило Тану внедрить в код проекта окончательные компоненты бэкдора при помощи нескольких тестовых файлов. Через некоторое время новая версия xz-utils с вредоносным кодом вошла в такие операционные системы, как Fedora, Debian и Ubuntu. Неизвестно, сколько вреда мог бы принести этот бэкдор, если бы Фройнд оказался менее внимательным человеком.

Источник изображения: Andres Freund Эксперты по безопасности полагают, что Цзя Тан не является реальным человеком, а скорее представляет собой виртуального персонажа с именем, созвучным китайскому. Некоторые исследователи считают, что за попыткой внедрения эксплойта стоит государство, и что это была попытка заложить основу для некоторых вредоносных и почти необнаружимых активностей. Теперь Коллину предстоит разобраться с этой проблемой и убедиться в отсутствии других вредоносных фрагментов кода в своём проекте. Возможно, другим кураторам проектов на GitHub также стоит внимательно изучить историю их изменений. |