|

Опрос

|

реклама

Быстрый переход

Миллионы Mercedes-Benz, Volkswagen и Škoda оказалось можно взломать по Bluetooth

11.07.2025 [20:33],

Алексей Селиванов

Исследователи из компании PCA CyberSecurity обнаружили уязвимость в компьютерных системах автомобилей Mercedes-Benz, Volkswagen и Škoda, которая позволяет взломать их «в один клик». Она затрагивает модели, которые используют систему BlueSDK от OpenSynergy, отвечающую за информационно-развлекательные системы и системы управления в автомобилях указанных брендов.

Источник изображения: Zakaria Bouzia / Unsplash Под угрозой также находятся машины еще одного бренда, однако его название не указывается, пишет PCWorld. В системах этих авто возможно удалённое выполнение кода, то есть установка вредоносного ПО, отслеживание местоположения по GPS, и даже запись звука с микрофона с помощью подключенных по Bluetooth устройств. OpenSynergy и партнёры-производители автомобилей знают о проблеме уже больше года, утверждает BleepingComputer. Более того, OpenSynergy выпустила обновление BlueSDK, которое устраняет уязвимость. Однако многие автопроизводители за это время так и не обновили ПО своих машин. Потенциально угроза может затрагивать миллионы автомобилей. Правда, из-за использования закрытого ПО сложно определить, в каких именно моделях установлена уязвимая версия BlueSDK. Хорошая новость в том, что для использования «лазейки» злоумышленник должен находиться в зоне действия Bluetooth-соединения. То есть дальность атаки ограничена примерно 10 метрами от заведённого автомобиля. «Крупнейшая утечка в истории» оказалась устаревшим сборником архивов паролей

21.06.2025 [11:24],

Геннадий Детинич

19 июня 2025 года источники сообщили о попадании в открытый доступ 16 млрд учётных записей многих популярных интернет-сервисов. Согласно сообщениям экспертов, большинство данных были опубликованы впервые. Подобное должно было заставить всех неравнодушных к своим аккаунтам пользователей отреагировать на угрозу, поменяв пароли и логины. Но когда страсти немного улеглись, выяснилось, что данная утечка — это всего лишь многолетний сборник устаревших архивов.

Источник изображения: ИИ-генерация Grok 3/3DNews Разбор ситуации с огромной базой, названной по горячим следам «матерью всех взломов», заставил быстро охладить горячие головы. Во всём массиве этой информации так и не нашли признаков свежих взломов, что позволяет говорить, что ни один из популярных интернет-сервисов в последние недели или месяцы не подвергался результативной атаке. Обнаруженный массив представляет собой сформированную за многие годы обширную подборку, которая была создана с помощью ворующего пароли вредоносного программного обеспечения. В частности, по стилю формирования логов в базе специалисты сделали вывод, что информация собрана инфостилерами. Они заражают компьютеры под управлением Windows и операционных систем Apple, перехватывают нажатия клавиш и методично собирают информацию обо всех логинах и паролях, которые введены в системе. Затем злоумышленник загружает журналы отчётов себе на компьютер, в результате чего вся личная информация становится скомпрометированной. База на 16 млрд учётных записей, судя по всему, годами собиралась из тысяч или даже сотен тысяч небольших баз, созданных после взломов за несколько последних лет. Её могли собирать как злоумышленники, так и компании по кибербезопасности, чтобы держать руку на пульсе. Кто выложил базу в открытый доступ, сегодня неизвестно. Но непосредственной угрозы для граждан, скорее всего, она не несёт, хотя это хороший случай лишний раз убедиться, что приватность и защищённость в интернете — это миф. Ещё раз подчеркнём, что в данном инциденте с публикацией огромной базы учётных данных речь не идёт о факте взлома в виде единого инцидента, в ходе которого была похищена сверхкрупная база данных. В то же время подборка весьма внушительная: 16 млрд учётных записей — это осязаемые риски для многих пользователей. Как минимум это даёт понять, что мишенью может стать каждый просто по законам больших чисел. Паниковать не нужно, но оставаться беспечным тоже нельзя. Производитель гигантских ИИ-чипов Cerebras оказался втянут в скандал с криптомошенничеством

19.06.2025 [18:31],

Сергей Сурабекянц

Cerebras, занимающаяся разработкой чипов для систем машинного обучения и других ресурсоёмких задач, сообщила, что её аккаунт в соцсети X был взломан и использован для продвижения выпущенной киберпреступниками фальшивой криптовалюты. Монета Cerebras, стартовавшая 15 июня с токеном $CEREBRAS, сразу же вызвала подозрения у отраслевых аналитиков. Руководители компании опровергли выпуск каких-бы то ни было криптотокенов, подтвердив взлом аккаунта Cerebras.

Источник изображения: unsplash.com «Официальный аккаунт Cerebras Systems в соцсети X был захвачен злоумышленниками для продвижения мошеннической криптовалютной схемы, — сообщила компания. — Обратите внимание: Cerebras не запускает и никогда не будет запускать или поддерживать какую-либо криптовалюту или токен. Мы работаем над тем, чтобы вернуть себе контроль над аккаунтом. Будьте бдительны и защитите себя от мошенничества». На данный момент Cerebras, похоже, восстановила контроль над своим аккаунтом X, не зафиксировав никаких подозрительных действий за последние 24 часа.

Источник изображения: Cerebras Cerebras является ведущим производителем крупнейших чипов ИИ и утверждает, что является единственной компанией в мире, создающей аппаратное обеспечение ИИ в масштабе полупроводниковых пластин. Она удерживает мировой рекорд по скорости инференса большой языковой модели Llama 4 Maverick с 400 млрд параметров — более 2500 транзакций/с, что в два с лишним раза превышает производительность флагманского решения Nvidia. Cerebras также может похвастаться такими поразительными аппаратными средствами, как процессор ИИ с 900 тыс. ядер, эквивалентный 62 графическим процессорам Nvidia H100. Критическая дыра в Google: номер телефона любого пользователя можно было узнать за 20 минут

09.06.2025 [19:48],

Анжелла Марина

Независимый исследователь в области кибербезопасности обнаружил критическую уязвимость в системе Google, которая позволяла узнать номер телефона, привязанный к аккаунту для восстановления, без ведома владельца. С помощью скрипта исследователь смог получить номер телефона менее чем за 20 минут.

Источник изображения: Firmbee.com / Unsplash Уязвимость, как поясняет издание TechCrunch, заключалась в использовании так называемой цепочки атак, включающей несколько этапов. С её помощью исследователь под ником Brutecat мог определить полное имя владельца аккаунта и обойти защиту от автоматизированных запросов, установленную Google для предотвращения злоупотреблений. После этого он перебирал возможные комбинации телефонных номеров в течение нескольких минут и определял правильный вариант. Журналисты TechCrunch решили проверить, как всё это работает. Они создали новый аккаунт Google с ранее неиспользованным телефонным номером и передали Brutecat только адрес электронной почты. Через короткое время исследователь сообщил им точный номер, привязанный к учётной записи. Следующим этапом потенциальной атаки мог бы стать метод подмены SIM-карты (SIM-своп), при котором злоумышленник перехватывает контроль над номером телефона. После этого можно сбросить пароли практически во всех сервисах, где он указан. Проблема была решена в апреле после того, как исследователь сообщил о ней в Google. Представитель компании Кимберли Самра (Kimberly Samra) поблагодарила Brutecat за найденную уязвимость и отметила важность сотрудничества с экспертами по безопасности. В рамках программы поощрения за обнаруженные ошибки исследователь получил $5000. Примечательно, что с учётом потенциального риска TechCrunch держал эту историю в тайне до тех пор, пока уязвимость не была устранена. По данным Google, на момент публикации статьи не было подтверждённых случаев использования данного эксплойта в реальных атаках. На долю взлома аккаунтов на «Госуслугах» приходится 90 % от общего числа преступлений с неправомерным доступом к данным

01.06.2025 [07:04],

Владимир Фетисов

Количество преступлений, связанных с неправомерным доступом к компьютерной информации, по итогам прошлого года увеличилось почти втрое. Около 90 % таких инцидентов было связано со взломом аккаунтов на «Госуслугах», тогда как раскрыть удалось всего 2 % преступлений. Такую информацию сообщили в пресс-центре МВД России.

Источник изображения: Max Bender / Unsplash «Неправомерный доступ к учётным записям пользователей «Госуслуг» составляет около 90 % всех зарегистрированных преступлений, предусмотренных ст. 277 УК РФ (неправомерный доступ к компьютерной информации)», — говорится в сообщении пресс-службы МВД. За весь прошлый год было зарегистрировано 104 653 преступления, связанных с неправомерным доступом к компьютерной информации. Это почти втрое больше показателя за 2023 год, когда было зафиксировано 36 274 подобных инцидента. При этом раскрыть удалось только 2 167 преступлений данной категории (чуть более 2 %). В пресс-службе МВД сообщили, что рост преступлений данной категории связан с «применением схемы мошенничества в отношении микрофинансовых организаций с использованием неправомерного доступа к учётным записям пользователей» на «Госуслугах». Для выяснения абонентских номеров, на которые зарегистрированы учётные записи на портале, злоумышленники применяют приёмы социальной инженерии. Они действуют от имени транспортных компаний, медицинских учреждений, муниципальных служб или органов государственной власти, чтобы получить одноразовые коды для доступа на «Госуслуги». В дополнение к этому злоумышленники нередко приобретают абонентские номера с зарегистрированным учётными записями, которые операторы связи продают через услугу по замене номера как неиспользуемые владельцами. У россиян стали вдвое чаще угонять аккаунты от ChatGPT и других ИИ-сервисов

30.05.2025 [15:38],

Вячеслав Ким

Количество взломов аккаунтов пользователей нейросетей в России за первые четыре месяца 2025 года увеличилось на 90 % по сравнению с аналогичным периодом прошлого года. Об этом «Известиям» сообщили в компании «Информзащита». Главной причиной роста инцидентов эксперты называют популярность ИИ-приложений и недостаточную осторожность пользователей при работе с ними.

Источник: Unsplash Пользователи активно делятся с нейросетями конфиденциальной информацией: паролями от банковских счетов и платежных сервисов, персональными данными и рабочей информацией. Как сообщил директор Центра противодействия мошенничеству «Информзащиты» Павел Коваленко, граждане используют иностранные номера и специализированные сервисы-прослойки для регистрации в популярных ИИ-ассистентах, таких как ChatGPT, Grok или DeepSeek. Это, по его словам, создает дополнительные риски для безопасности. Важным каналом утечек данных стали так называемые промпт-инъекции (внедрение вредоносных инструкций в запросы). Руководитель департамента информационно-аналитических исследований компании T.Hunter Игорь Бедеров сообщил, что подобные атаки могут привести к компрометации ИИ-инфраструктуры и раскрытию защищённых данных. С начала 2025 года специалисты Bi.Zone Brand Protection обнаружили 2105 доменов, использующих темы ИИ для сбора персональных данных и распространения вредоносного ПО. Эксперты рекомендуют пользователям придерживаться простых правил безопасности: использовать проверенные ресурсы, не делиться чувствительной информацией с чат-ботами и регулярно менять пароли. Аналитик Positive Technologies Роман Резников рекомендует обезличивать данные, заменяя реальные сведения на фиктивные, чтобы минимизировать риски в случае взлома. Рост взломов в сфере ИИ отражает глобальную тенденцию: чем больше пользователей используют нейросети, тем активнее киберпреступники осваивают новые методы атак и мошенничества. Nvidia GeForce RTX 5090 способна взламывать пароли вдвое быстрее, чем RTX 4090

10.05.2025 [14:27],

Павел Котов

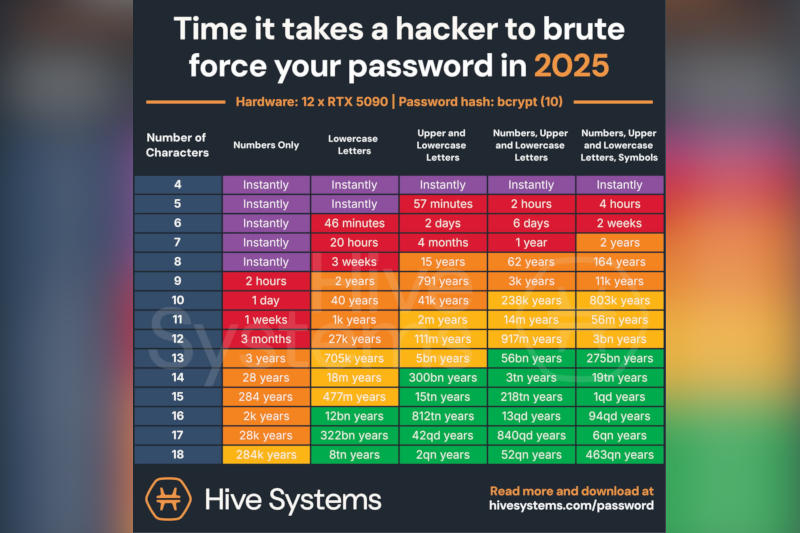

Последняя версия доклада «Таблица паролей» компании Hive Systems, специализирующейся на кибербезопасности, дала тревожный результат: современные видеокарты взламывают хешированные пароли быстрее, чем когда-либо. Производительность оборудования растёт, простые пароли почти не обеспечивают защиту, а длинные и сложные становятся всё более важными для безопасности.

Источник изображения: nvidia.com Функции хеширования преобразуют текст любой длины в набор символов фиксированного размера — списки паролей превращаются в зашифрованные таблицы. Даже если такая таблица будет украдена с сервера, расшифровать хеш напрямую невозможно — исходные пароли остаются скрытыми. Однако хакеры могут попытаться подобрать их методом грубой силы, то есть перебором множества комбинаций символов с последующим сравнением результатов с имеющимися хешами.

Источник изображения: Hive Systems Этот метод Hive Systems имитирует в ежегодном докладе. В 2025 году эксперты собрали кластер из двенадцати видеокарт Nvidia GeForce RTX 5090 и протестировали его на скорость работы с хеширующей функцией bcrypt. Пароль из восьми символов, состоящий только из цифр, такая система взламывает за 15 минут. Если использовать только строчные буквы, время взлома возрастает до трёх недель. При сочетании цифр и букв взлом занимает уже 62 года. А при добавлении специальных символов подбор может занять до 164 лет. Средний прирост производительности Nvidia GeForce RTX 5090 по сравнению с прошлогодней RTX 4090 составляет 33 %, однако при работе с паролями, содержащими цифры, заглавные и строчные буквы, а также специальные символы, ускорение достигает двукратного значения: вместо 2000 лет на взлом потребуется «всего» 1000. На практике, конечно, обе цифры остаются за пределами реальной угрозы, так что причин для паники пока нет. К тому же такой способ взлома возможен только в случае, если у злоумышленника уже есть украденная база хешей паролей. Это лишь ещё одно напоминание о том, что длинные и сложные пароли всегда безопаснее, чем бесконечные «qwerty» и «1234», лидирующие в соответствующих рейтингах из года в год. Хакеры взломали одну из функций протокола IPv6 и перехватывают обновления ПО

06.05.2025 [17:25],

Павел Котов

Хакерская группировка TheWizards развернула кампанию с использованием уязвимости в SLAAC — одной из функций сетевого протокола IPv6, которая активно применяется злоумышленниками для взлома ресурсов определённых организаций и перехвата обновлений ПО. Кампанию обнаружили эксперты ESET.

Источник изображения: Glen Carrie / unsplash.com В ходе атаки злоумышленники используют программное средство Spellbinder, которое отправляет на ресурсы своих целей поддельные сообщения Router Advertisement (RA). Получив такое сообщение, целевое устройство воспринимает подконтрольный хакерам сервер как маршрутизатор и направляет через него весь свой трафик. Атака построена на манипулировании процессом Stateless Address Autoconfiguration (SLAAC), поэтому она получила название «подмена SLAAC» (SLAAC spoofing). Получив контроль над трафиком, хакеры TheWizards при помощи Spellbinder перехватывают запросы устройств к доменам с обновлениями ПО и перенаправляют их. В результате жертвы получают обновления с троянами, в частности, с бэкдором WizardNet. Злоумышленники пользуются удалённым доступом к устройствам цели, осуществляют взаимодействие с ними через зашифрованные сокеты TCP или UDP и используют SessionKey на основе системных идентификаторов для шифрования AES. WizardNet загружает и выполняет в памяти модули .NET, извлекает системные данные, составляет список запущенных процессов и поддерживает присутствие. Кампания активна как минимум с 2022 года, утверждают эксперты ESET; целями являются частные лица и организации преимущественно в Китае, Гонконге, Камбодже, ОАЭ и на Филиппинах. Есть версия, что сервер с поддельными обновлениями продолжает работать и в настоящий момент. Программа Spellbinder отслеживает обращения к доменам Tencent, Baidu, Xunlei, Youku, iQIYI, Kingsoft, Mango TV, Funshion, Yuodao, Xiaomi, Xiaomi Miui, PPLive, Meitu, Quihoo 360 и Baofeng. Единственный способ защититься от атаки — отслеживать трафик IPv6 или отключать протокол, если в нём нет явной потребности, заявили в ESET. Взломан защищённый мессенджер TeleMessage — им пользовались в правительстве США

06.05.2025 [16:02],

Павел Котов

Неизвестный хакер воспользовался уязвимостью в TeleMessage — защищённой надстройке служб мгновенных сообщений Signal, Telegram и WhatsApp — и сумел похитить историю переписки и другие данные, связанные с использовавшими этот инструмент американскими должностными лицами и компаниями, узнал ресурс 404 Media.

Источник изображения: Jonas Leupe / unsplash.com Приложение оказалось в центре внимания после инцидента, когда теперь уже бывший советник президента США по национальной безопасности по неосторожности предоставил в системе Signal американскому журналисту доступ к секретным сведениям. Израильская компания TeleMessage предлагает клиентам возможность архивировать сообщения, в том числе голосовые заметки, из приложений с шифрованием. Сообщения чиновника и других членов правительства США скомпрометированы не были, утверждает издание, но злоумышленнику удалось похитить другую информацию: контакты должностных лиц, учётные данные для входа на серверную часть TeleMessage и многое другое. Украдены данные, относящиеся к Погранично-таможенной службе США, криптовалютной бирже Coinbase и кредитным организациям, в том числе Scotiabank. Архивные журналы переписки в модифицированном варианте Signal, который предлагает TeleMessage, не подвергаются сквозному шифрованию. Владеющая TeleMessage компания Smarsh заявила, что приостановила действие данных услуг. «После обнаружения [взлома] мы отреагировали оперативно, чтобы остановить его, и привлекли стороннюю компанию, которая занимается кибербезопасностью, чтобы она поддержала наше расследование. Из соображений предосторожности все услуги TeleMessage временно приостановлены. Все остальные продукты и услуги Smarsh остаются полностью работоспособными», — заявили в Smarsh ресурсу TechCrunch. Особое внимание в расследовании уделяется инциденту с Coinbase, но в администрации криптобиржи заверили, что её сотрудники не передавали через мессенджер паролей, кодовых фраз и прочих необходимых для доступа к учётным записям данных. ИИ с помощью мощных GPU научился взламывать пароли быстрее, чем их успевают менять

30.04.2025 [22:48],

Анжелла Марина

Современные хакеры с помощью искусственного интеллекта и мощных видеокарт (GPU) могут взламывать даже сложные пароли за считанные дни, а в некоторых случаях — мгновенно. Новое исследование по кибербезопасности, о котором сообщил HotHardware, показало, что традиционные комбинации символов больше не обеспечивают надёжной защиты.

Источник изображения: AI Системы безопасности давно используют метод хеширования — преобразование пароля в случайную последовательность символов. Например, пароль «Hot2025hard@» может храниться в базе данных сайта как зашифрованная строка вида «M176рге8739sheb647398nsjfetwuha63». Однако злоумышленники научились обходить эту защиту, создавая огромные списки возможных комбинаций и сравнивая их с утёкшими в сеть хешами. Согласно исследованию Hive Systems, такие нейросети, как ChatGPT-3, в сочетании с 10 000 видеокарт Nvidia A100 способны за короткое время подобрать 8-символьный пароль, состоящий из цифр, заглавных и строчных букв. Если же пароль ранее уже утёк в сеть, содержит словарные слова или повторяется на разных сайтах, взлом происходит ещё быстрее. Особую угрозу представляют мощные GPU-кластеры. Так, получив доступ, например, к 20 000 чипов Nvidia A100, хакеры могут взламывать даже длинные пароли. При этом исследователи подчёркивают, что речь идёт о случайно сгенерированных комбинациях, а простые пароли вроде «123456» или «qwerty» взламываются моментально. Вывод исследования очевиден: привычные способы защиты становятся неэффективными. Некоторые крупные компании, такие как Microsoft, уже переходят на passkey — более безопасную форму аутентификации без использования паролей. Она представляет собой защищённый цифровой ключ, хранящийся в специальном аппаратном или программном модуле непосредственно на устройстве пользователя, например, в Trusted Platform Module (TPM) или в облаке Microsoft с шифрованием. Тем не менее большинство пользователей всё ещё полагаются на устаревшую систему паролей. Пока же эксперты советуют использовать пароли длиной не менее 12 символов, включающие цифры, спецсимволы (например, «@» или «~») и буквы разного регистра. Также важно не применять один и тот же пароль на разных сайтах и, по возможности, активировать двухфакторную аутентификацию. Скандальный форум 4chan восстановил работу после взлома и утечки данных

28.04.2025 [11:31],

Дмитрий Федоров

Анонимный веб-форум 4chan частично возобновил работу после масштабной хакерской атаки, из-за которой он оставался недоступным почти две недели. Инцидент привёл к утечке базы данных с личными данными модераторов и их помощников, а также к хищению части исходного кода ресурса. Администрация заявила о тяжёлых последствиях атаки и многолетней нехватке финансирования.

Источник изображения: 4chan.org 14 апреля 2025 года 4chan подвергся кибератаке, в ходе которой злоумышленник с британским IP-адресом получил доступ к одному из серверов сайта. Для проникновения был использован поддельный PDF-файл, посредством которого атакующий загрузил вредоносный код. В результате были украдены база данных, значительная часть исходного кода платформы и другие данные форума. После возникновения проблем в работе платформы модераторы обнаружили кибератаку и остановили серверы, чтобы предотвратить дальнейший ущерб. В прошлую пятницу сайт возобновил работу. По официальным данным, были запущены главная страница и доски, однако функции публикации сообщений, загрузки изображений и отображения миниатюр остались недоступными. Администрация заявила, что взломанный сервер был заменён, а ряд функций ограничен: временно отключены возможность загрузки PDF-файлов и раздел для публикации flash-анимаций. Команда пояснила, что на данный момент отсутствует способ предотвратить аналогичные атаки через SWF-файлы. В официальном блоге 4chan администрация указала на системные причины инцидента. Проблема, по их заявлению, заключается в хроническом дефиците квалифицированных специалистов для обновления кода платформы и её инфраструктуры. Финансовые трудности связаны с тем, что рекламодатели, платёжные платформы и поставщики услуг под внешним давлением массово прекращали сотрудничество с сайтом. При этом подчёркивается, что те немногие компании, которые соглашаются работать с 4chan, вскоре также вынуждены разрывать контракты под тем же давлением. Все популярные модели генеративного ИИ оказалось легко взломать по схеме Policy Puppetry

26.04.2025 [12:33],

Павел Котов

Универсальная техника составления запросов к моделям генеративного искусственного интеллекта Policy Puppetry способна выступать как средство взлома крупнейших и наиболее популярных систем, утверждают эксперты компании HiddenLayer, которая специализируется на вопросах безопасности ИИ.

Источник изображения: hiddenlayer.com Схема атаки Policy Puppetry предполагает составление запросов к ИИ таким образом, что большие языковые модели воспринимают их как политики поведения — базовые инструкции определяются заново, а средства защиты перестают работать. Модели генеративного ИИ обучены отклонять запросы пользователей, если ответы на них могут привести к опасным результатам: к возникновению химических, биологических, радиационных или ядерных угроз, к насилию или к тому, что пользователь причинит сам себе вред. Метод обучения с подкреплением на этапе тонкой настройки моделей не позволяет им восхвалять или выводить такие материалы ни при каких обстоятельствах, даже если недобросовестный пользователь предлагает гипотетические или вымышленные сценарии, говорят в HiddenLayer. Но в компании разработали методику атаки Policy Puppetry, позволяющую обходить эти защитные механизмы — для этого создаётся запрос, который выглядит как один из нескольких типов файлов политики: XML, INI или JSON. В результате гипотетический злоумышленник легко обходит системные настройки модели и любые развёрнутые на этапе обучения средства безопасности. Авторы проекта протестировали атаку Policy Puppetry на популярнейших моделях ИИ от Anthropic, DeepSeek, Google, Meta✴, Microsoft, Mistral, OpenAI и Alibaba — она оказалась эффективной против всех них, хотя в отдельных случаях требовались незначительные корректировки. Если существует универсальный способ обходить средства защиты моделей ИИ, значит, последние неспособны контролировать себя на предмет выдачи недопустимых материалов, и им требуются дополнительные средства безопасности, указывают эксперты. 4chan «превратился» в 404chan — скандальный мемный форум взломали, и теперь он не открывается

15.04.2025 [19:30],

Сергей Сурабекянц

Неоднозначный, скандально известный форум 4chan, породивший раннюю интернет-культуру мемов, был взломан. Согласно данным Downdetector, первые сообщения о сбое в работе ресурса появились поздно вечером в понедельник, на текущий момент проблемы с доступом сохраняются, попытки перейти по прямым ссылкам приводят к тайм-ауту. Предположительно, в Сеть утекли персональные данные модераторов и большинства пользователей.

Источник изображения: unsplash.com Похоже, что хакерам удалось взломать оболочку сервера хостинга 4chan. Затем они использовали утилиту phpmyadmin для доступа к базе данных форума и, по-видимому, слили данные как модераторов, так и большинства зарегистрированных пользователей сайта. Судя по наличию в списке утёкших данных многочисленных адресов электронной почты из доменов .edu и .gov, многие участники форума использовали для регистрации свои реальные данные, что ставит их конфиденциальность под угрозу. Хакеры выложили в открытый доступ скриншоты панелей статистики, админ-панели и базы данных, сопроводив надписью «I fucking own 4chan». Многие пользователи социальных сетей и Reddit предполагают, что этот взлом может стать концом самого печально известного форума в интернете. Появились сообщения о полном сливе исходного кода движка сайта.

Источник изображения: pexels.com 4chan существует с 1 октября 2003 года. Похоже, что использованные хакерами дыры в безопасности ведут свою историю с тех самых пор и не были исправлены даже после передачи форума его создателем Кристопером Пулом (Christoper Poole) покупателю Хироюки Нисимура (Hiroyuki Nishimura). На восстановление 4chan и устранение уязвимостей могут потребоваться месяцы. 4chan считается отправной точкой популяризации мема об Анонимусе, так как большинство постов по умолчанию подписываются как «Анонимус». Oracle признала взлом и кражу медицинских данных американцев со своих серверов

29.03.2025 [16:40],

Владимир Мироненко

Компания Oracle сообщила своим клиентам в сфере здравоохранения о взломе, произошедшем 22 января, в результате которого хакеры получили доступ к её серверам и скопировали данные пациентов, пишет Bloomberg. Согласно данным его источника, хакеры затем пытались вымогать деньги у нескольких провайдеров медицинских услуг в США, угрожая опубликовать похищенную информацию в открытом доступе.

Источник изображения: Oracle Oracle поставляет программное обеспечение для управления записями пациентов больницам и другим медицинским учреждениям. Расследованием инцидента занимается ФБР. На данный момент неизвестно, сколько данных хакеры успели скопировать и у скольких провайдеров они пытались вымогать деньги. Oracle заявила, что узнала о взломе примерно 20 февраля. Компания сообщила клиентам, что хакеры получили доступ к старым серверам Cerner, где хранились данные, ещё не перенесённые в облачную службу хранения Oracle. «Имеющиеся доказательства свидетельствуют о том, что злоумышленник незаконно получил доступ к среде, используя украденные учётные данные клиентов», — указано в уведомлении компании. В сообщении для клиентов также говорится, что украденные данные могли включать информацию о пациентах из электронных медицинских карт. По словам источника Bloomberg, похищенные сведения касались недавних обращений пациентов к врачам. «Oracle поддержит вашу организацию в проверке информации о пациентах, чьи данные были украдены», — сообщила компания клиентам. Следует отметить, что ещё несколько дней назад Oracle категорически отрицала факт взлома, несмотря на то, что хакер опубликовал в даркнете доказательства того, что ему удалось завладеть данными, хранившимися на серверах Oracle Cloud. Хакер заявил о краже миллионов паролей и ключей клиентов Oracle — компания отрицает утечку

24.03.2025 [23:02],

Николай Хижняк

Oracle отрицает факт кибератаки и утечки данных после заявлений хакера о краже миллионов записей с серверов компании. В середине марта злоумышленник под псевдонимом rose87168 заявил о похищении 6 миллионов записей с серверов Oracle Cloud Federated SSO Login. Архив, размещённый им в даркнете в качестве примера, включал образец базы данных, информацию LDAP и список компаний, использующих Oracle Cloud.

Источник изображения: Oracle Oracle категорически отрицает взлом. В заявлении компании говорится: «Никакого взлома Oracle Cloud не было. Опубликованные учётные данные не относятся к Oracle Cloud. Ни один из клиентов Oracle Cloud не столкнулся со взломом или потерей данных». Тем временем rose87168 выставил архив с данными на продажу. Хакер готов обменять его на неназванную сумму денег либо на эксплойты нулевого дня. Злоумышленник утверждает, что данные включают зашифрованные пароли SSO, файлы хранилища ключей Java (JKS), файлы ключей, ключи Enterprise Manager JPS и многое другое. «Пароли SSO зашифрованы, но их можно расшифровать с помощью доступных файлов. Также можно взломать хешированный пароль LDAP. Я перечислю домены всех компаний, упомянутых в этой утечке. Компании могут заплатить определённую сумму, чтобы удалить информацию о своих сотрудниках из списка до его продажи», — заявил rose87168. Как пишет SecurityLab, если утечка действительно произошла, последствия могут оказаться масштабными. Похищенные JKS-файлы, содержащие криптографические ключи, представляют особую опасность — их можно использовать для дешифровки конфиденциальной информации и вторичного доступа к системам. Компрометация SSO- и LDAP-паролей также повышает риск каскадных атак на организации, использующие Oracle Cloud. Прежде чем выставить украденный архив на продажу, злоумышленник, судя по всему, потребовал у Oracle 100 000 XMR (криптовалюта Monero) в качестве выкупа. Однако компания, в свою очередь, запросила у хакера «всю информацию, необходимую для исправления и разработки патча безопасности». Поскольку rose87168 её не предоставил, переговоры сорвались, пишет BleepingComputer. Чтобы доказать подлинность украденных файлов, злоумышленник передал порталу BleepingComputer URL-адрес интернет-архива, подтверждающий, что он загрузил файл .txt с адресом своей электронной почты в ProtonMail на сервер login.us2.oraclecloud.com. Эксперты предполагают, что взлом был осуществлён через уязвимость CVE-2021-35587, затрагивающую Oracle Access Manager, входящий в состав Fusion Middleware. Она позволяет неавторизованному злоумышленнику получить контроль над системой через HTTP-доступ. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |