|

Опрос

|

реклама

Быстрый переход

Петя вернулся: обнаружен опасный вирус-вымогатель HybridPetya, который обходит UEFI Secure Boot

13.09.2025 [19:28],

Павел Котов

Эксперты компании ESET обнаружили новый вирус-вымогатель, которому присвоили название HybridPetya — он напоминает уже известные варианты Petya/NotPetya, но при этом обладает способностью обходить механизм безопасной загрузки в системах с UEFI, эксплуатируя уже исправленную в этом году уязвимость.

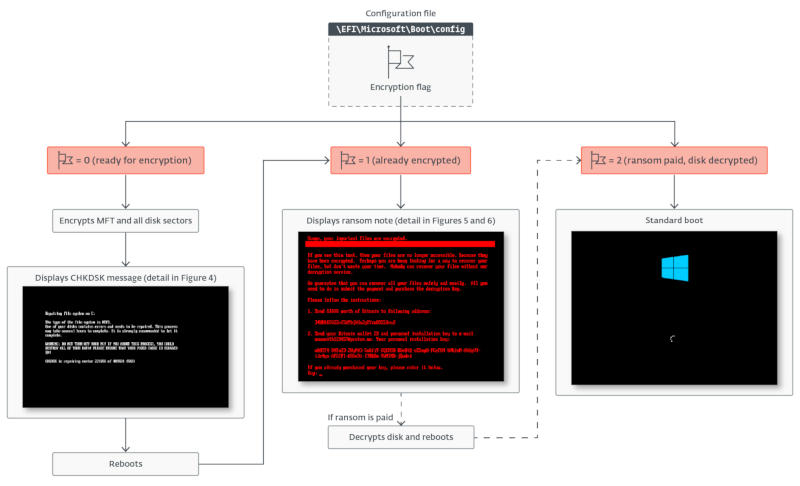

Источник изображений: welivesecurity.com Образцы HybridPetya были загружены на платформу VirusTotal в феврале 2025 года. Вирус устанавливает вредоносное приложение в системный раздел EFI. Установщик вносит изменения в загрузчик UEFI, чтобы внедрить буткит. Это вызывает «синий экран смерти» (BSoD) — сбой в системе гарантирует, что после перезагрузки буткит автоматически запустится, и начнётся процесс шифрования. Вирус включает в себя два компонента: установщик и буткит, то есть вредонос, который исполняется ещё до загрузки операционной системы. Буткит отвечает за загрузку конфигурации и проверяет статус шифрования, который может принимать три значения:

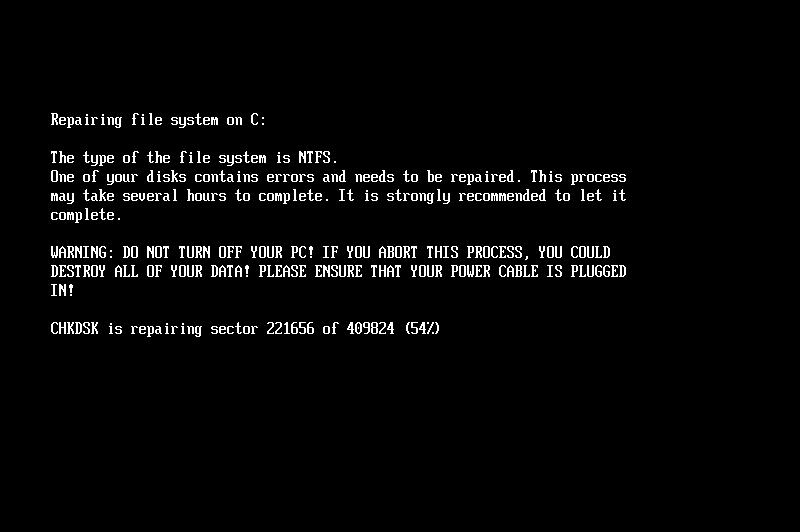

Если значение равно «0», буткит меняет его на «1» и шифрует файл «\EFI\Microsoft\Boot\verify» алгоритмом Salsa20, используя указанные в конфигурации ключ и одноразовый код. Он также создаёт файл «\EFI\Microsoft\Boot\counter» в системном разделе EFI, после чего шифрует файл Master File Table (MFT), содержащий метаданные всех файлов в разделе формата NTFS, а затем и остальные данные всех разделов NTFS; файл «counter» используется для отслеживания уже зашифрованных кластеров диска. В это время пользователю выводится имитация экрана CHKDSK — у жертвы создаётся иллюзия, что система исправляет ошибки на диске.

Имитация экрана CHKDSK Если буткит обнаруживает, что диск зашифрован, то есть статус шифрования равен «1», он выводит жертве сообщение с требованием выкупа — $1000 в биткоинах на указанный адрес кошелька. Сейчас кошелёк пуст, хотя с февраля по май 2025 года на него поступили $183,32. На том же экране есть поле для ввода ключа, который жертва покупает у оператора вируса. Если его ввести, буткит пытается расшифровать файл «\EFI\Microsoft\Boot\verify»; если указан правильный ключ, статусу шифрования присваивается значение «2», и начинается расшифровка; на первом этапе считывается содержимое файла «\EFI\Microsoft\Boot\counter». Когда количество расшифрованных кластеров достигает значения из файла «counter», процесс расшифровки останавливается; при расшифровке файла MFT показывается текущий статус всего процесса. На этапе расшифровки также из созданных ранее резервных копий восстанавливаются легитимные загрузчики: «\EFI\Boot\bootx64.efi» и «\EFI\Microsoft\Boot\bootmgfw.efi». По окончании процесса жертве предлагают перезагрузить компьютер.

Схема работы HybridPetya Некоторые варианты HybridPetya эксплуатируют уязвимость CVE-2024-7344 (рейтинг 6,7 из 10) в приложении Reloader UEFI (файл «reloader.efi»), позволяющую запускать удалённое выполнение кода в обход безопасной загрузки. Для маскировки буткит переименовывает файл приложения в «bootmgfw.efi» и загружает файл «cloak.dat» с зашифрованным XOR кодом буткита. Когда во время загрузки запускается переименованный в «bootmgfw.efi» файл, он ищет «cloak.dat» в системном разделе EFI и «загружает из него встроенное приложение UEFI крайне небезопасным способом, полностью игнорируя все проверки целостности, тем самым обходя UEFI Secure Boot», отметили в ESET. Microsoft закрыла эту уязвимость в январе 2025 года. В отличие от варианта NotPetya, который просто уничтожает данные, HybridPetya позволяет их восстановить: заплатив выкуп, жертва получает от оператора уникальный ключ, на основе которого формируется ключ для расшифровки данных. Свидетельств того, что HybridPetya использовался на практике, экспертам ESET обнаружить не удалось — есть версия, что это исследовательский проект, не имеющий цели заработка на противоправной деятельности. Тем не менее, его появление свидетельствует, что обойти UEFI Secure Boot не просто возможно — такие средства распространяются и становятся всё более привлекательными как для исследователей, так и для злоумышленников, заключили в ESET. Обнаружен первый ИИ-вирус — он запускает на локальном ПК нейросеть от OpenAI и просит её написать вредоносный код

28.08.2025 [08:32],

Антон Чивчалов

Компания Eset выявила, вероятно, первую в мире программу-вымогатель со встроенной языковой моделью искусственного интеллекта. Программа, получившая название PromptLock, способна динамически создавать скрипты Lua с помощью ИИ, пишет CyberInsider.

Источник изображения: Flipsnack / unsplash.com По данным исследователей, в PromptLock используется локальная реализация модели gpt-oss:20b через API Ollama, что позволяет ей работать в средах Windows, macOS и Linux без необходимости создания отдельных версий. Такие способности повышают гибкость вируса и затрудняют его обнаружение. Код PromptLock написан на языке Go и классифицируется как Filecoder.PromptLock.A. Вредонос сканирует файловую систему и затем осуществляет выборочную эксфильтрацию данных и их шифрование по 128-битному алгоритму Speck. В самом коде PromptLock нет языковой модели, он подключается к ней через собственный сервер посредством прокси, что позволяет обходить сетевые ограничения. В коде программы присутствуют элементы, указывающие на потенциально разрушительные действия, однако они пока не реализованы до конца. По этой причине в Eset считают, что программа может быть экспериментальным образцом, не предназначенным для массового распространения. Что, впрочем, не уменьшает серьёзность находки — появление подобных решений говорит о новом этапе в развитии киберугроз, где ИИ становится инструментом уже не только защиты, но и атаки, отмечают в Eset. Интересно, что в коде PromptLock имеется жёстко заданный биткоин-адрес, связанный с автором биткоина Сатоси Накамото (Satoshi Nakamoto). По мнению специалистов, это может быть некой данью уважения к человеку со стороны создателей вируса, но также может быть отвлекающим манёвром. Специалисты отмечают аналогию PromptLock с другой программой — Lamehug, в которой также используется языковая модель HuggingFace для генерации команд. Однако PromptLock отличается полной автономией и независимостью от внешних API. За счёт подобной интеграции ИИ вирус умеет адаптироваться к окружению в реальном времени, подчёркивают в Eset. Администраторам сетей рекомендуется отслеживать выполнение Lua-скриптов, особенно связанных с шифрованием, и проверять исходящие соединения на наличие прокси с инфраструктурой Ollama. В Google Play устранили 77 опасных приложений — их скачали 19 млн раз

25.08.2025 [23:42],

Анжелла Марина

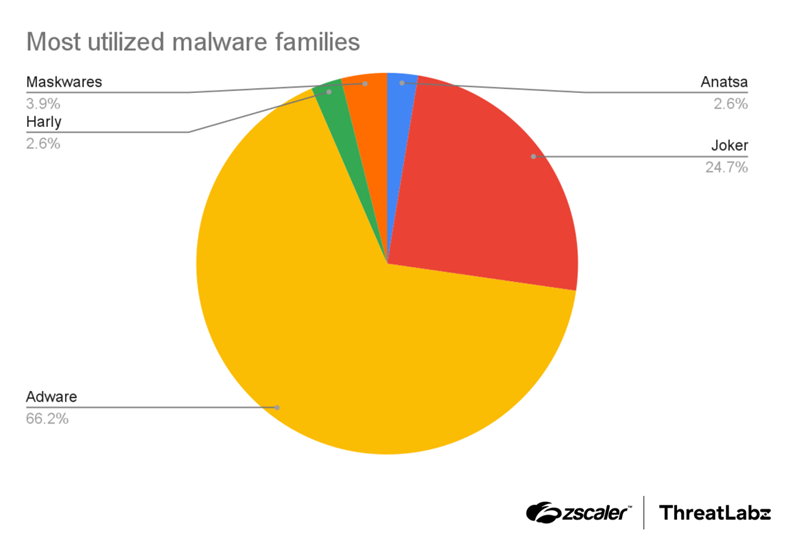

Семьдесят семь вредоносных приложений для Android с совокупным числом установок свыше 19 миллионов были обнаружены в Google Play и впоследствии удалены. Угроза была выявлена специалистами исследовательской группы Zscaler ThreatLabs в ходе анализа новой волны заражений, связанной с банковским трояном Anatsa (известным также как Tea Bot).

Источник изображения: Tofan Teodor/Unsplash Анализ показал, что более 66 % вредоносных приложений содержали компоненты adware, однако наиболее распространённым типом вредоносного ПО стал троян Joker, обнаруженный почти в 25-% проверенных приложений, пишет издание BleepingComputer. После установки Joker получает доступ к чтению и отправке SMS, может делать скриншоты, совершать звонки, копировать списки контактов, собирать данные об устройстве и автоматически подключать платные подписки.

Источник изображения: Zscaler ThreatLabs Часть приложений относилась к категории maskware — вредоносов, маскирующихся под легитимные приложения, которые внешне работают как заявлено, но в фоновом режиме похищают учётные данные, банковскую информацию, данные о местоположении и SMS, а также могут загружать дополнительные вредоносные модули. Исследователи Zscaler также обнаружили вариант трояна Joker под названием Harly, который, в отличие от классического Joker, не загружает вредоносный код с сервера, а хранит его внутри APK в зашифрованном виде — например, в ресурсах или нативной библиотеке. Это позволяет обходить проверку Google Play. Согласно отчёту компании Human Security, Harly маскируется под популярные приложения — игры, обои, фонарики и редакторы фото — и уже успел проникнуть в магазин с десятками подобных загрузок. Последняя версия трояна Anatsa расширила список целевых приложений: теперь он атакует 831 банковское и криптовалютное приложение, тогда как ранее их число составляло 650. При этом злоумышленники использовали приложение Document Reader – File Manager в качестве приманки: после установки оно загружает вредоносный модуль Anatsa, обходя проверку кода. Для маскировки Anatsa использует битые APK-архивы, что нарушает статический анализ, а также шифрование строк на основе DES в режиме выполнения, обнаружение эмуляторов и регулярную смену имён пакетов и хешей. Троян злоупотребляет разрешениями службы доступности (Accessibility Service), автоматически предоставляя себе расширенные привилегии. Он загружает фишинговые формы со своего сервера для более чем 831 сервиса, включая приложения из Германии и Южной Кореи, и оснащён модулем кейлоггера для сбора произвольных данных. Исследователь Zscaler Химаншу Шарма (Himanshu Sharma) отметил, что команда ThreatLabz зафиксировала резкий рост числа приложений с рекламным ПО в Google Play на фоне активности таких угроз, как Joker, Harly и банковские трояны, в то время как количество вредоносов вроде Facestealer и Coper, напротив, снизилось. Microsoft представила прототип ИИ-агента для автономного поиска вирусов и прочего зловредного ПО

06.08.2025 [00:26],

Анжелла Марина

Microsoft представила прототип автономного ИИ-агента Project Ire, способного анализировать программные файлы и выявлять скрытое вредоносное ПО. Разработка, созданная совместно командами Microsoft Research, Microsoft Defender Research и Microsoft Discovery & Quantum, классифицирует ПО без предварительных данных методом реверс-инжиниринга, автоматизируя сложный процесс, который обычно требует участия специалистов.

Источник изображения: AI Система использует декомпиляторы и другие инструменты, включая API-интерфейс на основе Project Freta, а также сторонние и внутренние утилиты. Это позволяет Project Ire собирать данные, определять, является ли файл безопасным или вредоносным, и формировать проверяемую цепочку доказательств. Архитектура поддерживает анализ на разных уровнях — от низкоуровневой обработки бинарного кода до восстановления потоков управления и интерпретации поведения программ, сообщает SecurityWeek со ссылкой на Microsoft. Цель Project Ire — снижение нагрузки и количества ошибок среди специалистов, ускорение реагирования на угрозы и усиление защиты от новых атак. В ходе тестов на наборе данных драйверов Windows система правильно классифицировала 90 % файлов, при этом всего 2 % легитимных файлов были ошибочно помечены как вредоносные. В другом тесте, включавшем 4000 файлов, отобранных для ручного анализа, Project Ire верно определил 9 из 10 опасных файлов с уровнем ложных срабатываний 4 %. Однако при этом было обнаружено только около четверти всего реально вредоносного ПО. Microsoft признала, что в целом эффективность ИИ-агента пока умеренная, однако подчеркнула, что условия тестирования были сложными, а результаты демонстрируют реальный потенциал для дальнейшего внедрения. На основе достигнутых результатов прототип будет использоваться в подразделении Microsoft Defender в качестве анализатора бинарных файлов для выявления угроз и классификации программ. В компании также заявили, что в будущем планируют повысить скорость и точность системы, чтобы она могла корректно оценивать файлы с первого взаимодействия, а в перспективе — распознавать новые виды вредоносного ПО непосредственно в памяти. Найден способ заражать DNS-записи вредоносным ПО

18.07.2025 [16:56],

Павел Котов

Киберпреступники придумали способ скрывать вредоносное ПО в записях системы доменных имён (DNS), что позволяет таким вирусам оставаться незамеченными для защитных средств. О проблеме рассказали эксперты службы DomainTools — они обнаружили в DNS-записях вредонос Joke Screenmate.

Источник изображения: Ed Hardie / unsplash.com Если упростить, DNS — это адресная книга интернета, которая помогает преобразовывать доменные имена в IP-адреса. DNS-записи бывают разных типов, в том числе типа TXT — они используются для хранения описательного текста. Хакеры придумали, как можно разбивать вредоносное ПО на небольшие закодированные фрагменты и помещать их в DNS-записи типа TXT для разных поддоменов. Получается своего рода цифровая головоломка, разбросанная по разным адресам. Каждая часть сама по себе безвредна, но если их собрать, образуется полноценный вредоносный файл. С помощью скриптов злоумышленники заставляют компьютер жертвы запрашивать эти DNS-записи и таким образом восстанавливать вредоносное ПО, оставаясь вне поля зрения средств безопасности. DNS-трафик обычно считается доверенным и не вызывает подозрений. Joke Screenmate — это программа, которая имитирует системные ошибки и вызывает непредсказуемое поведение курсора мыши. Что менее приятно, эксперты DomainTools обнаружили также скрытый аналогичным образом скрипт PowerShell Stager, способный загружать и выполнять более опасные вредоносные программы. Существуют и способы защититься от таких коварных атак: специалистам по безопасности рекомендуют внедрить мониторинг DNS-трафика, выявлять в нём необычные закономерности и повторяющиеся TXT-запросы. Помогут также инструменты, проверяющие DNS-записи, выходящие за рамки простых функций сопоставления имён, а также средства аналитики угроз — в том числе анализ вредоносных доменов и поддоменов. Фактических атак, основанных на этом способе, пока выявлено не было, но, учитывая его простоту и своеобразное изящество, это лишь вопрос времени. Хакеры приспособили GitHub для массового распространения вредоносов как услуги

18.07.2025 [12:55],

Павел Котов

Эксперты отдела безопасности Cisco Talos раскрыли оператора вредоносных программ как услуги (Malware-as-a-Service, MaaS), который использовал публичные учётные записи на GitHub для распространения различных вредоносов.

Источник изображения: Rubaitul Azad / unsplash.com GitHub стал для хакерского сервиса простой и надёжной платформой, которая воспринимается как доверенная во многих корпоративных сетях: компании сами используют её как репозиторий кода при разработке собственного ПО, поэтому домен сервиса, как правило, не блокируется веб-фильтрами. Во многих организациях с отделами разработки доступ к GitHub необходим в той или иной форме. После получения уведомления от Talos администрация GitHub удалила три учётные записи, на которых размещалось вредоносное ПО. Инцидент связан с кампанией, продолжающейся с февраля. В ней используется загрузчик вредоносного ПО, известный под названиями Emmenhtal и PeakLight, который ранее распространялся через электронную почту. Эксперты Talos обнаружили тот же вариант Emmenhtal в рамках коммерческой операции MaaS — только теперь источником распространения стал GitHub. Отличительной чертой этой атаки стала установка на компьютеры жертв платформы Amadey. Эту вредоносную программу впервые обнаружили в 2018 году, и изначально она использовалась для создания ботнетов. Основная функция Amadey — сбор системной информации с заражённых устройств и загрузка вторичных полезных нагрузок в зависимости от конфигурации системы и целей конкретной атаки. После заражения системы вредоносом Amadey операторы кампании определяли, какие именно нагрузки направить на устройство, используя простой URL-адрес GitHub. Скрипты Emmenhtal в данном случае отличались одинаковой четырёхслойной структурой: три слоя служили для обфускации, а четвёртый выполнял функцию загрузчика, реализованного в виде скрипта PowerShell. Вредоносное ПО на GitHub маскировалось под MP4-файлы, а загрузчик на Python носил имя checkbalance.py. Созданные ИИ вирусы научились обходить защиту Microsoft Defender, но пока с переменным успехом

11.07.2025 [12:57],

Павел Котов

Исследователи в области кибербезопасности сообщили о намерении показать модель искусственного интеллекта, способную обходить антивирусную защиту Microsoft Defender примерно в 8 % случаев. Демонстрация пройдёт на конференции Black Hat USA 2025, которая откроется 2 августа.

Источник изображения: Glen Carrie / unsplash.com С появлением мощного генеративного ИИ эксперты всё чаще предупреждают, что он способен пошатнуть основы отрасли кибербезопасности, хотя революции в этой области пока не случилось. Зато наглядным примером может служить ИИ, который разрабатывает вредоносное ПО, способное успешно обходить Microsoft Defender — его создали в нидерландской компании Outflank. Для достижения цели эксперты потратили три месяца и $1500 на дополнительное обучение открытой модели ИИ Alibaba Qwen 2.5 способам обхода защиты Microsoft Defender. Проект обошёлся недёшево, но это вполне посильная цена для киберпреступников, которые решат заручиться подобным средством. Полученная в результате обучения производная модель ИИ преодолевает защиту Microsoft Defender for Endpoint примерно в 8 % случаев. Для сравнения, взятые без дополнительной подготовки модели Anthropic и DeepSeek добиваются в той же задаче успеха в 1 % и 0,5 % случаев соответственно. Есть основания допустить, что со временем подобные модели будут совершенствоваться. Располагающий комплектом графических процессоров хакер может потратить на эту задачу больше времени и средств. Проект Outflank подтверждает опасения, которые высказывали эксперты в области кибербезопасности в отношении ИИ. Выпущена обновлённая версия AMOS — распространённый вирус для macOS стал ещё опаснее

09.07.2025 [12:12],

Павел Котов

Atomic Stealer (AMOS) — одна из самых опасных вредоносных программ для кражи информации с компьютеров под управлением Apple macOS — только что получила крупное обновление, сделавшее её ещё опаснее.

Источник изображения: apple.com Вредонос с бэкдором не только обеспечивает злоумышленникам постоянный доступ к компьютеру жертвы и сохраняет активность даже после перезагрузки, но и позволяет устанавливать на скомпрометированное устройство любое другое вредоносное ПО. AMOS существует уже много лет и зарекомендовал себя как эффективный инструмент для кражи данных, используемый во многих крупных хакерских кампаниях. До настоящего времени он был способен извлекать широкий спектр данных — в том числе сохранённые в браузере пароли, информацию автозаполнения, данные криптовалютных кошельков, системные сведения и различные файлы. AMOS успешно обходит защиту macOS, включая Gatekeeper и другие механизмы безопасности платформы. Обновлённый вариант с бэкдором теперь может получить доступ к тысячам компьютеров Mac по всему миру. AMOS распространяется на подпольных форумах как продукт класса MaaS (malware-as-a-service) и часто внедряется через поддельные приложения и вредоносные сайты. В январе была зафиксирована вредоносная кампания, в рамках которой через Google продвигалась поддельная версия менеджера пакетов с открытым исходным кодом Homebrew для macOS и Linux — на деле распространялся AMOS. К настоящему моменту кампании с использованием AMOS охватили более 120 стран; больше всего пострадавших зафиксировано в США, Франции, Италии, Великобритании и Канаде. Магазин Chrome заполонили опасные расширения для браузера — их скачали уже 1,7 млн раз

08.07.2025 [18:39],

Алексей Селиванов

Одиннадцать вредоносных расширений для браузера, скачанных более 1,7 млн раз из магазина Chrome, могли следить за пользователями, перехватывать историю браузера и перенаправлять на небезопасные сайты, выяснили эксперты по кибербезопасности.

Источник изображения: BleepingComputer При этом большая часть дополнений выполняет заявленную функциональность — они маскируются под легитимные утилиты вроде прогноза погоды, инструментов для определения цветов или увеличения громкости, средств обхода блокировок сайтов или эмодзи-клавиатуры, пишет Bleeping Computer со ссылкой на исследователей из компании Koi Security. Часть расширений удалили вскоре после жалоб на них, но некоторые по-прежнему доступны. Некоторые дополнения имеют верификацию, сотни положительных отзывов и продвигаются на главной странице магазина, что вводит пользователей в заблуждение относительно их безопасности. Вот лишь некоторые из опасных расширений, которые стоит удалить из своего браузера: Color Picker, Eyedropper — Geco colorpick, Emoji keyboard online — copy&paste your emoji, Free Weather Forecast, Video Speed Controller — Video manager, Volume Max — Ultimate Sound Booster, а с полным списком можно ознакомиться на сайте Koi Security. По словам исследователей, вредоносный код скрывается в фоновых службах расширений через Chrome Extensions API. В них регистрируется обработчик, срабатывающий при каждой загрузке новой страницы. Он считывает URL и вместе с уникальным ID пользователя отправляет данные на удалённый сервер. В ответ сервер может отдавать команды на перенаправление. Таким образом злоумышленники получают возможность перехватить сессии и отправить жертву на фишинговые или заражённые сайты. Хотя в тестах Koi Security фактических редиректов не обнаружили, потенциал для атаки есть. Важно отметить, что изначальные версии этих расширений были «чистыми» — вредоносный код в них появился позже через автоматические обновления. Пока нет официальных комментариев от разработчиков, но не исключено, что их аккаунты были взломаны сторонними злоумышленниками, вставившими вредоносный код. Кроме того, Koi Security выявила аналогичную кампанию с теми же расширениями в официальном магазине Microsoft Edge: они суммарно набрали 600 тысяч установок. «В общей сложности эти расширения заразили более 2,3 млн пользователей браузеров, став одной из крупнейших известных операций по перехвату трафика», — отметили эксперты. Эксперты дают следующие рекомендации на случай обнаружения опасного расширения:

Обнаружен вирус-шпион BrowserVenom, маскирующийся под приложение DeepSeek

13.06.2025 [12:55],

Павел Котов

Эксперты «Лаборатории Касперского» обнаружили вирус BrowserVenom, который заражает компьютеры под управлением Windows, маскируясь под приложение чат-бота с искусственным интеллектом DeepSeek. Вредонос тайно следит за пользователем компьютера и манипулирует его трафиком.

Источник изображений: securelist.ru Киберпреступники распространяют вирус через поисковую рекламу Google, которая появляется в выдаче, в частности, по запросу «deep seek r1». Они рассчитывают, что новые пользователи системы генеративного ИИ могут не знать об официальных доменах, на которых размещена рассуждающая модель R1. При переходе по рекламному объявлению пользователь оказывается на поддельном сайте DeepSeek с кнопкой для якобы загрузки модели R1 — цель в том, чтобы обманом заставить пользователя загрузить вредоносный исполняемый файл.

Фишинговый сайт «Мы изучили исходный код фишингового сайта и страницы доставки и обнаружили комментарии на русском языке, относящиеся к функциональности сайтов. Это даёт основания полагать, что сайты разработаны русскоговорящими злоумышленниками», — говорится в публикации блога «Лаборатории Касперского». После запуска вредоносного файла на экране появляется окно с имитацией установки DeepSeek R1. В действительности на компьютер попадает вирус BrowserVenom, который перенастраивает установленные браузеры на маршрутизацию через контролируемый злоумышленниками прокси-сервер — он позволяет перехватывать конфиденциальные данные, отслеживать просмотр сайтов жертвой и расшифровывать её трафик. Сейчас связанный с вредоносной кампанией домен заблокирован, но эксперты «Лаборатории Касперского» зафиксировали факты заражения вирусом компьютеров в Бразилии, Кубе, Мексике, Индии, Непале, Южной Африке и Египте. Пользователям напоминают, что перед загрузкой каких-либо файлов следует убедиться, что открытый сайт действительно принадлежит искомому разработчику. Кроме того, запуск открытой модели DeepSeek R1 на ПК требует нескольких шагов, и это не один простой в обращении исполняемый файл для Windows. Разработчики MATLAB пострадали от атаки шифровальщика — часть сервисов не работает больше недели

27.05.2025 [20:59],

Анжелла Марина

Компания MathWorks, разработчик популярных программ MATLAB и Simulink, применяемых в науке и инженерии, официально подтвердила, что причиной сбоя в работе её сервисов стала масштабная атака шифровальщика. Сбой затронул как внутренние корпоративные системы, так и онлайн-сервисы для пользователей.

Источник изображения: bleepingcomputer.com По сообщению BleepingComputer, с 18 мая часть приложений стала недоступна, в том числе, центр лицензирования, облачный центр, магазин и система обмена файлами. Пользователи сообщали о проблемах с авторизацией, которые частично решились 21 мая после восстановления MFA и SSO. Однако некоторые клиенты до сих пор не могут создать новые аккаунты или войти в учётные записи, особенно те, кто не заходил с 11 октября 2024 года. MathWorks пока не раскрывает дополнительную информацию, включая название программы-вымогателя и то, были ли похищены какие-либо данные клиентов. Интересно, что ни одна из известных хакерских группировок пока не взяла на себя ответственность за эту атаку, что, по мнению BleepingComputer, может указывать на то, что компания либо уже заплатила требуемый злоумышленниками выкуп, либо на то, что переговоры ещё продолжаются. Официальный представитель MathWorks пока не прокомментировал ситуацию. Для справки, американская компания MathWorks, основанная в 1984 году и имеющая более 6500 сотрудников в 34 офисах по всему миру, обслуживает свыше 100 тысяч организаций и 5 миллионов пользователей. Хотя локальные версии программ, такие как MATLAB и Simulink, продолжают работать, сбои в онлайн-сервисах могут серьёзно повлиять на научные и инженерные проекты, зависящие от облачных функций и лицензирования. В своём отчёте MathWorks подчёркивает, что расследование продолжается, и приносит извинения за неудобства. Пока неизвестно, как долго продлится восстановление всех онлайн-сервисов и будут ли затронуты локальные версии программ. Компания рекомендует пользователям следить за обновлениями на официальной странице статуса сервисов. Вирус-вымогатель впервые встроили прямо в процессор — избавиться от такого почти невозможно

13.05.2025 [12:55],

Павел Котов

Исследователь в области кибербезопасности Кристиан Бик (Christiaan Beek) из компании Rapid7 создал образец вируса-вымогателя, который напрямую заражает центральный процессор компьютера. Работающий на этом уровне вредонос не обнаруживается практически ни одним существующим антивирусом и остаётся на машине, даже если заменить системный диск.

Источник изображения: Glen Carrie / unsplash.com Вредоносное ПО, работающее на уровне процессора, уже встречалось ранее — существуют руткиты, поражающие прошивку UEFI, но впервые удалось успешно запустить таким образом вирус-вымогатель. Идея посетила автора проекта, когда он изучил одну из уязвимостей процессоров AMD Zen, которая дала злоумышленникам возможность загружать вредоносный микрокод, взламывать шифрование на аппаратном уровне и изменять поведение процессора по своему усмотрению. В 2022 году огласку получили журналы чатов хакерской группировки Conti, в которых киберпреступники уже обсуждали эту идею, но рабочего решения так и не получили — по крайней мере, сообществу кибербезопасности об этом не известно. «Если они работали над этим несколько лет назад, готов спорить, что некоторым из них в какой-то момент хватит ума, чтобы начать создание этой штуки», — рассудил Кристиан Бик. Видимо, по этой же причине он принял решение не выкладывать код своего проекта в общий доступ, хотя и назвал образец «потрясающим». За минувший год от вирусов-вымогателей в той или иной мере пострадали почти три четверти предприятий в Америке, Европе и Австралии, показало проведённое недавно компанией Veeam Software исследование. В России арестовали создателей вируса Mamont — он помогал красть деньги через SMS

29.03.2025 [16:36],

Павел Котов

МВД России провело задержание троих подозреваемых в разработке и распространении вредоносного мобильного приложения «Мамонт», которое использовалось для перехвата SMS и кражи из банков средств граждан. Задержанные, по версии ведомства, причастны к более чем 300 эпизодам кибермошенничества.

Источник изображения: t.me/IrinaVolk_MVD Вирус распространялся через Telegram-каналы — его выдавали за легитимные приложения и видеофайлы, рассказала официальный представитель МВД Ирина Волк. Жертвы обмана устанавливали приложение на свои устройства, и оно начинало вредоносную деятельность: SMS-сообщения от банков перехватывались, что позволяло злоумышленникам переводить средства россиян на электронные кошельки и подконтрольные номера. Задержание в Саратовской области провели сотрудники управления «К» МВД, которым оказывали поддержку коллеги из Саратовской, Тульской и Ульяновской областей, а также сотрудники департамента «Сбербанка» по противодействию мошенничеству. В следственной части УМВД по Саратову возбудили дела по признакам преступлений, предусмотренных статьями 159.6 («Мошенничество в сфере компьютерной информации») и 272 («Неправомерный доступ к компьютерной информации») уголовного кодекса РФ. По результатам обысков у подозреваемых изъяты сервер, прочая компьютерная техника, носители данных, средства связи, банковские карты и другие предметы, которые могут иметь доказательственное значение. Использовавшиеся в мошеннической схеме ресурсы заблокированы; в качестве меры пресечения фигурантам выбрана подписка о невыезде и надлежащем поведении. Вредоносное ПО распространялось в виде файлов APK. Рассылка файлов сопровождалась сообщениями, которые обычно содержали слово «видео» — это, например, мог быть вопрос: «Это ты на видео?» или иной вариант. Обнаружен вредоносный загрузчик CoffeeLoader — он прячется от антивирусов на видеокарте и прибегает к другим уловкам

28.03.2025 [18:12],

Павел Котов

Обнаружена опасная программа CoffeeLoader — загрузчик вредоносного ПО, который скрывается от антивирусного программного обеспечения, используя набор хитроумных методов, вплоть до выполнения на видеокарте. Её обнаружили эксперты в области кибербезопасности компании Zscaler ThreatLabz.

Источник изображения: threatlabz.zscaler.com Чтобы оставаться незамеченным, CoffeeLoader прибегает сразу к нескольким ухищрениям: подменяет стек вызовов, использует обфускацию сна и применяет пользовательские потоки Windows. Стек вызовов можно описать как «хлебные крошки», в которых записывается, какие функции вызывала программа. Средства безопасности проверяют их, чтобы отследить поведение программы и выявить вредоносную активность, но CoffeeLoader подменяет эти «хлебные крошки», маскируя своё присутствие. Обычно задача загрузчика вредоносного ПО состоит в том, чтобы проникнуть в систему и загрузить вредоносные программы — например, вымогатели или шпионское ПО. Обфускация сна помогает сделать код и данные вредоносного ПО зашифрованными, пока оно неактивно, то есть находится в состоянии сна. В незашифрованном виде фрагменты вредоносного кода появляются в памяти только при его выполнении. Для этого программа использует пользовательские потоки (fibers) Windows — контексты выполнения, переключение между которыми производится вручную. Однако наиболее тревожным аспектом CoffeeLoader оказался упаковщик Armoury, код которого выполняется на графическом процессоре, что затрудняет его анализ в виртуальных средах. «После того как графический процессор выполняет функцию, декодированный выходной буфер содержит самомодифицирующийся шелл-код, который затем передаётся в центральный процессор для расшифровки и выполнения основной вредоносной программы», — сообщили в Zscaler ThreatLabz. Этот упаковщик используется для защиты полезных нагрузок у SmokeLoader и CoffeeLoader. На практике CoffeeLoader применялся для развёртывания шелл-кода Rhadamanthys в кампаниях по краже информации. Северокорейских хакеров обвинили в публикации вредоносов в Google Play

12.03.2025 [18:04],

Павел Котов

Хакерская группировка, предположительно связанная с властями КНДР, разместила несколько вредоносных приложений для Android в Google Play и обманом заставила некоторых пользователей платформы установить заражённое ПО. Об этом сообщила специализирующаяся на кибербезопасности компания Lookout.

Источник изображений: lookout.com Кампания включала несколько образцов вредоносного ПО KoSpy; по крайней мере одно из заражённых приложений было скачано более десяти раз, гласит снимок экрана из магазина Google Play. Северокорейские хакеры, утверждают эксперты, часто используют свои навыки для кражи средств, но в данном случае их задачей является сбор данных — KoSpy является приложением-шпионом. Оно собирает «огромный объём конфиденциальной информации», в том числе SMS-сообщения, журналы вызовов, данные о местоположении устройства, файлы на устройстве, вводимые с клавиатуры символы, сведения о сетях Wi-Fi и списки установленных приложений. KoSpy записывает звук, делает снимки с помощью камер и скриншоты. Для получения «начальных конфигураций» использовалась облачная база данных Firestore в инфраструктуре Google Cloud.  Lookout сообщила о своих открытиях в Google, после чего проекты Firebase были деактивированы, приложения с KoSpy удалены, а сам вредонос добавили в систему автоматического обнаружения. Некоторые приложения с KoSpy эксперты Lookout обнаружили в альтернативном магазине приложений APKPure, но его администрация не подтвердила факта обращения специалистов по кибербезопасности. Предполагаемыми жертвами кампании являются лица из Южной Кореи — некоторые из обнаруженных заражённых приложений имели корейские названия, а также интерфейс на корейском и английском языках. В коде приложений обнаружены ссылки на доменные имена и IP-адреса, ранее связанные с другими вредоносными кампаниями, в которых обвиняли хакеров из КНДР. |