|

Опрос

|

реклама

Быстрый переход

Жертвы утечки данных Facebook✴ через Cambridge Analytica начали получать выплаты от Цукерберга

17.09.2025 [19:46],

Владимир Фетисов

Вероятно, многие ещё помнят скандал с британской компанией Cambridge Analytica, получившей доступ к данным миллионов пользователей Facebook✴ без их согласия во время президентской кампании Дональда Трампа (Donald Trump) в 2016 году и использовавшей их для политической рекламы. Похоже, что компания Meta✴ Platforms (в то время Facebook✴) начала выплачивать компенсации пострадавшим пользователям платформы в рамках судебного урегулирования.

Источник изображения: Michael Candelori / Shutterstock.com Рассмотрение этого дела закончилось ещё несколько лет назад. Facebook✴ выплатила штраф в размере $5 млрд после иска Федеральной торговой комиссии (FTC) в 2019 году. В 2022 года для урегулирования другого коллективного иска компания согласилась выплатить $725 млн пострадавшим пользователям. Теперь же стало известно, что затронутые инцидентом пользователи начали получать компенсацию. В недавнем сообщении одного из участников иска против Facebook✴ сказано, что он получил на этой неделе около $38. По сути, все пользователи Facebook✴, у которых была учётная запись в социальной сети в период с 7 мая 2007 года по 22 декабря 2022 года, могут претендовать на получение выплаты, поскольку они, вероятно, пострадали от утечки данных. Однако для получения компенсации необходимо было присоединиться к коллективному иску и подать претензию до 25 августа 2023 года. Пользователи платформы, которые не сделали этого, более не имеют права на получение компенсации. Размер выплаты зависит от количества людей, присоединившихся к коллективному иску, а также от продолжительности периода активности в Facebook✴. Другими словами, пользователь, который имел аккаунт Facebook✴ в течение нескольких лет, получит больше пользователя, активного всего несколько недель. По данным источника, процесс распределения средств продлится в течение следующих двух с половиной месяцев. Денежные средства будут поступать на счёт, который каждый пользователь указал в коллективном иске. Масштабный слив данных «Великого китайского файрвола» раскрыл механизм работы системы

14.09.2025 [05:31],

Анжелла Марина

В Китае произошла крупнейшая утечка данных системы интернет-цензуры, известной как «Великий китайский файрвол». Исследователи подтвердили, что в открытый доступ попало более 500 ГБ внутренних документов, исходного кода, рабочих журналов и сообщений, связанных с этой системой.

Источник изображения: Krzysztof Kowalik/Unsplash Утечка, обнаруженная 11 сентября, включает материалы, предположительно принадлежащие компании Geedge Networks, связанной с Фан Биньсином (Fang Binxing), которого называют «отцом» «Великого китайского файрвола», и лаборатории MESA Института информационной инженерии Китайской академии наук. По сообщению Tom's Hardware со ссылкой на независимую команду исследователей Great Firewall Report (GFW Report), в документах содержатся полные сборочные системы для платформ глубокого анализа пакетов (DPI), а также модули кода, предназначенные для выявления и ограничения работы инструментов обхода цензуры, включая VPN, SSL-фингерпринтинг (метод анализа характеристик SSL/TLS-соединений) и регистрацию сессий. По данным GFW Report, материалы раскрывают архитектуру коммерческой платформы Tiangou, предназначенную для интернет-провайдеров и пограничных шлюзов. Эта система, которую называют «Великим файрволом в коробке», изначально работала на серверах HP и Dell, но позже перешла на китайское оборудование из-за санкций. Документы показывают, что система развёрнута в 26 дата-центрах Мьянмы, где государственная телекоммуникационная компания использует её для мониторинга 81 млн одновременных TCP-соединений и массовой блокировки контента. Технологии компании Geedge Networks также экспортируются в Пакистан, Эфиопию и Казахстан для интеграции в системы законного перехвата данных, включая систему WMS 2.0 в Пакистане, которая обеспечивает слежку за мобильными сетями в реальном времени и перехват незашифрованных HTTP-сессий. Исследователи продолжают анализировать архив, который включает журналы сборки и заметки разработчиков, способные выявить уязвимости протоколов или ошибки в работе системы, которые могут быть использованы для обхода цензуры. Архив уже дублируется хакерскими группами, такими как Enlace Hacktivista, но специалисты рекомендуют использовать изолированные среды для его изучения. Злоумышленники стали проявлять повышенный интерес к доменам российских компаний

09.09.2025 [11:12],

Владимир Фетисов

Анализ данных whois-сервиса «Руцентр» за первые шесть месяцев нынешнего года показал повышенный интерес к доменам российских компаний. При суммарном показателе в 51,8 млн запросов более 39 млн запросов пришлись на принадлежащие юрлицам домены. По мнению экспертов, это связано не столько со спросом на конкурентную разведку, сколько с действиями злоумышленников, для которых корпоративные домены являются отправной точкой атак.

Источник изображения: Glenn Carstens-Peters / Unsplash В сообщении сказано, что в первом полугодии показатель средней интенсивности мониторинга на один корпоративный домен вдвое превышал аналогичный показатель за такой же период прошлого года. Количество уникальных IP-адресов, с которых осуществлялись запросы, достиг 3,2 млн единиц. При этом только 3 % IP-адресов являлись российскими, а основной объём активности генерировался из США (30 %). Около 15 тыс. IP-адресов за квартал ИБ-служба «Руцентра» классифицировала как сомнительные. Из них 65 % ассоциированы со средствами анонимизации трафика, 30 % связаны с известной вирусной активностью, а 5 % пришлись на IP-адреса, связанные со спам-рассылками, центрами управления ботнетами и хакерскими группировками. В «Руцентре» считают, что такая активность говорит о систематическом сборе информации о принадлежащих бизнесу доменах, что может создавать ряд серьёзных угроз. Речь идёт не только о возможности легитимного перехвата домена (киберсквоттинг) после истечения срока его регистрации с целью последующей перепродажи изначальному владельцу. Одна из главных угроз заключается в возможности компрометации аккаунта администратора. «Это даёт злоумышленнику не только доступ к домену, но и возможность перехвата корпоративной почты бизнеса. Результатом становится утечка критических данных о компании и её клиентах. Скомпрометировать аккаунт можно разными путями: от взлома почты ответственного сотрудника до методов социальной инженерии», — отмечает директор по ИБ «Руцентра» Сергей Журило. Директор по продуктам Servicepipe Михаил Хлебунов добавил, что средства сбора данных и анализа таких активов позволяют узнать не только IP-адреса, домены и поддомены организации. С их помощью можно собрать данные об адресах почтовых ящиков, телефонах, ASN-номерах (глобальные идентификаторы для ускорения маршрутизации трафика), CIDR-диапазонах (обозначения блоков IP-адресов, относящихся к деятельности одной организации) и др. Он отметил, что подобный анализ могут проводить конкуренты, но обычно в таких случаях разведка носит точечный характер. Если же наблюдается массовый мониторинг интенсивности, то это, вероятно, имеет злонамеренный характер. В США впервые испытали лазерную систему связи между спутником и летящим самолётом

07.09.2025 [20:01],

Владимир Фетисов

В ходе недавних лётных испытаний в США протестировали лазерную систему связи General Atomics Electromagnetic Systems (GA-EMS) между находящимся в воздухе самолётом и спутником Kepler Communications, перемещающимся по низкой околоземной орбите. В результате удалось установить стабильное соединение между самолётом De Havilland Canada DHC-6 Twin Otter и телекоммуникационным спутником.

Источник изображения: General Atomics Появление радио произвело революцию в мире, поскольку люди получились возможность передачи информации не просто на километры, но и на тысячи километров. Сейчас люди воспринимают радио как должное, но оно имеет определённые недостатки, такие как ограниченная полоса пропускания, из-за чего может передаваться не больше определённого объёма данных в секунду. В сфере освоения космоса это серьёзная проблема, поскольку для сбора передаваемых зондами из дальнего космоса данных уходит много времени. Для ускорения передачи данных аэрокосмические агентства разных стран давно экспериментируют с оптическими системами связи, в которых задействованы лазерные лучи вместо радиоволн. Однако эта технология может оказаться полезной не только в сфере освоения космоса, она имеет большой потенциал для использования на Земле. Прежде всего оптические системы могут найти применение в военной промышленности, поскольку они способны обеспечить солдат надёжными каналами связи. В то время как для наземных станций, транспорта и военных кораблей относительно просто поддерживать точную линию в прямой видимости, которая необходима для лазеров, для летящих самолётов эта задача значительно более трудная. Для решения этой задачи компания General Atomic разработала оптический терминал связи (OCT), который разместили на самолёте De Havilland Canada DHC-6 Twin Otter для установления контакта со спутником Kepler, находящимся на низкой околоземной орбите. Разработанный в рамках широко распространённой космической архитектуры SDA Warfighter 30-сантиметровый терминал OCT использует 10-ваттный лазер, способный передавать данные со скоростью до 2,5 Гбит/с на расстояние до 5500 км. Однако входе проведённого тестирования удалось добиться скорости передачи данных на скорости лишь в 1 Гбит/с. «Наша команда достигла важного этапа в разработке концепции. Бортовой терминал OCT выполнил наведение, захват цели, слежение и захват линии связи со спутником, совместимым с созвездием Tranche 0, после чего передал пакеты данных для подтверждения возможности организации восходящей и нисходящей линий связи. Наш OCT предназначен для устранения пробелов в коммуникациях, обеспечивая безопасную и надёжную передачу данных для поддержки тактических и оперативных задач», — заявил Скотт Форни (Scott Forney), президент GA-EMS. Новая статья: Полная гомоморфность — и никакого доверия!

29.08.2025 [00:09],

3DNews Team

Данные берутся из публикации Полная гомоморфность — и никакого доверия! ФСБ и МВД накрыли крупнейший в Рунете сервис по продаже персональных данных россиян

25.08.2025 [12:41],

Владимир Мироненко

Сотрудники УБК МВД России и ФСБ пресекли работу одного из крупнейших в Рунете интернет-ресурсов по торговле персональными данными россиян, пишет «Коммерсантъ» со ссылкой на Telegram-канал официального представителя МВД Ирины Волк.

Источник изображения: charlesdeluvio / unsplash.com По словам Ирины Волк, сервис располагал большими массивами данных, собранных по результатам утечек из различных структур. Среди его пользователей — коммерческие организации, детективные и коллекторские агентства. Также правоохранителями были зафиксированы факты получения конфиденциальной информации аферистами для последующего хищения денежных средств населения. Злоумышленники предоставляли по запросу подробные досье на граждан, включая анкетные и паспортные данные, сведения об адресах проживания и местах работы, доходах, кредитной истории и т.д. Доступ к ресурсу осуществлялся по подписке через веб-форму или интерфейс АPI. Стоимость подписки зависела от объёма услуг и статуса клиента, нередко превышая один миллион рублей в месяц. Из-за высокой цены клиенты зачастую перепродавали подписку через объявления в специализированных Telegram-каналах и в даркнете. Предполагаемый организатор криминальной схемы и его сообщник, который отвечал за программную и техническую поддержку сервиса, уже задержаны на территории столичного региона и заключены под стражу. Им предъявлено обвинение по статье 272.1 Уголовного кодекса Российской Федерации — незаконное использование, сбор, передача и хранение персональной информации. В ходе обысков было изъято серверное оборудование с базами данных общим объёмом более 25 Тбайт, а также средства связи, компьютерная техника, договорная и бухгалтерская документация. Сообщается, что с декабря 2024 года только по двум счетам подконтрольных злоумышленникам юридических лиц зафиксировано поступление 66 млн руб. В настоящее время правоохранителями проверяется информация о более чем двух тысячах пользователей сервиса, а также приняты меры к установлению других возможных соучастников, в том числе иностранных граждан и спецслужб. Apple случайно сама раскрыла информацию о семёрке готовящихся новинок

17.08.2025 [13:58],

Владимир Фетисов

Похоже, Apple случайно раскрыла информацию о новых аппаратных продуктах разных категорий. Идентификаторы устройств были обнаружены в общедоступном программном коде. Эти данные указывают на чипы нового поколения, предназначенные для использования в iPhone, смарт-часах Apple Watch, компьютерах Mac и гарнитурах смешанной реальности Vision Pro.

Источник изображения: Alireza Khoddam / unsplash.com В программном обеспечении Apple регулярно обнаруживаются строки кода, указывающие на конкретные устройства или чипы. Как правило, сведения о будущих новинках появляются в коде раньше, чем соответствующие аппаратные устройства поступают в продажу. На этот раз были выявлены идентификаторы большого количества устройств, которые Apple ещё не анонсировала. Это означает, что в дальнейшем характеристики новинок и сроки запуска могут быть скорректированы. Новый HomePod mini. В коде упоминается устройство под кодовым названием B525, а также есть ссылки на микроархитектуру Apple T8310, использовавшуюся в смарт-часах компании. Очевидно, речь идёт о существенном обновлении HomePod mini, нынешняя версия которого известна под кодовым именем B520 и работает на базе чипа S5. Ожидается, что новый HomePod mini получит фирменный 64-битный двухъядерный чип Apple A16 с нейронным сопроцессором, что позволит повысить производительность и реализовать поддержку функций на базе искусственного интеллекта. Что касается цены, то модель HomePod mini текущего поколения вышла на рынок по цене $99 и продолжает удерживаться на этом уровне. Вероятно, появление нового чипа в сочетании с ИИ-функциями сделает будущий HomePod mini несколько дороже. Новая ТВ-приставка Apple TV. Обновлённый медиаплеер должен выйти «позднее в этом году». Его основой станет микропроцессор A17 Pro, использовавшийся в iPhone 15 Pro. Такой шаг заметно повысит производительность Apple TV и позволит добавить ИИ-функции Apple Intelligence. Apple TV 4K нынешнего поколения построен на базе чипа A15, поэтому новая модель с A17 Pro станет значительно мощнее. Сейчас ТВ-приставка Apple стоит в диапазоне $129–149. Вероятно, цена устройств нового поколения останется в этих пределах, но она может различаться в зависимости от объёма хранилища, наличия интерфейса Ethernet и других факторов. Новые мониторы Apple Studio Display 2. Согласно сообщению, два новых монитора Apple Studio Display с кодовыми названиями J427 и J527 находятся в разработке. Ожидается, что модель с подсветкой mini-LED будет представлена в начале 2026 года и станет парой для первого компьютера Mac на чипе Apple M5. Выпущенный в 2022 году 27-дюймовый Studio Display оснащается стандартной LED-панелью с частотой обновления 60 Гц. Появление версии с подсветкой mini-LED позволит повысить максимальную яркость, контрастность и качество HDR-изображения. Сейчас Studio Display стоит не менее $1599, и ожидать, что новая версия с mini-LED будет дешевле, вряд ли стоит. Новый iPad mini. Следующий iPad mini (модели J510/J511) получит чип A19 Pro. За счёт этого планшет станет значительно производительнее по сравнению с текущим поколением, где используется чип A17 Pro. Помимо перехода на более мощный процессор, устройство могут оснастить панелью mini-OLED, но сроки выхода пока неизвестны. Ожидается, что чип A19 Pro будет иметь больше графических ядер, чем базовый A19. Apple также может выпустить версии с меньшим количеством ядер для отдельных устройств. Таким образом, iPad mini превратится в компактный планшет премиального уровня, но его цену предсказать пока сложно. Новый iPad начального уровня. Следующая доступная версия iPad (модели J581/J582) получит чип A18, который сменит используемый сейчас A16. Вместе с новым процессором устройство обзаведётся поддержкой ИИ-функций Apple Intelligence. Текущая цена iPad начального уровня стартует с $349. Если главным обновлением станет переход на чип A18, то, вероятно, стоимость нового планшета останется прежней. Гарнитура Vision Pro 2. Новая версия гарнитуры смешанной реальности будет оснащена чипом M5. Остальные изменения окажутся менее значительными: улучшат ременное крепление для повышения комфорта. Дебют устройства может состояться уже в конце нынешнего года. Переход на чип M5 заметно повысит производительность гарнитуры и её подсистемы для ИИ-функций, но дизайн устройства сохранится. Розничная цена обновлённой модели, как ожидается, останется на уровне оригинальной Vision Pro — $3499. Новые Apple Watch. Смарт-часы Series 11, Ultra 3 и Watch SE 3 получат чип S11 SiP на базе архитектуры T8310, использовавшейся в моделях Series 9 и Series 10. В этом году серьёзных изменений не ожидается, однако обновления появятся в моделях Series 12, которые выйдут в следующем году. Цена Apple Watch текущего поколения начинается с $399, и если материалы корпуса и дисплей останутся прежними, то стоимость новых моделей, вероятно, не изменится. То же самое касается и флагманских Watch Ultra, которые с момента дебюта стоят $799. Хакеры научились обходить защиту Passkey с помощью вредоносных скриптов и расширений

15.08.2025 [15:37],

Анжелла Марина

Специалисты по безопасности из компании SquareX на ежегодной конференции Def Con продемонстрировали метод атаки, позволяющий злоумышленникам получить доступ к аккаунтам, защищённым технологией Passkey. Этот механизм, разработанный как более безопасная альтернатива паролям, хранит закрытый ключ на устройстве пользователя и позволяет входить в систему с помощью PIN-кода, Face ID или отпечатка пальца.

Источник изображения: AI Крупные технологические компании, включая Microsoft, Amazon и Google, активно внедряют Passkey, поскольку он устойчив к фишингу и, в отличие от паролей, его нельзя украсть через поддельный сайт. Атака не затрагивает криптографию самого ключа, но использует уязвимости в браузерной среде, манипулируя процессом аутентификации WebAuthn — стандарта, на котором основана работа Passkey. По словам Шоурии Пратапа Сингха (Shourya Pratap Singh), ведущего инженера SquareX, хакеры могут подменить процесс регистрации и входа, внедрив вредоносный JavaScript через уязвимость на сайте или с помощью вредоносного расширения для браузера. Как поясняет портал SecurityWeek, для успешной атаки необходимо убедить жертву установить вредоносное расширение, замаскированное под полезный инструмент, либо воспользоваться уязвимостью на целевом сайте, например, XSS-багом (межсайтовый скриптинг). После этого атакующий может перехватить процесс регистрации Passkey или заставить систему переключиться на аутентификацию по паролю, чтобы украсть учётные данные. По факту жертве достаточно просто посетить сайт, на котором используется Passkey, с установленным вредоносным расширением или попасть на ресурс с уязвимостью для внедрения кода — дополнительные действия не требуются. Это открытие подчёркивает риски, связанные с безопасностью браузерных расширений и клиентских уязвимостей, даже при использовании современных методов аутентификации. Хотя Passkey остаётся более защищённой технологией по сравнению с паролями, его безопасность зависит от корректной реализации WebAuthn и отсутствия компрометирующих факторов в окружении пользователя. Chrome начнёт блокировать скрипты для слежки, но только в режиме «Инкогнито»

12.08.2025 [23:07],

Анжелла Марина

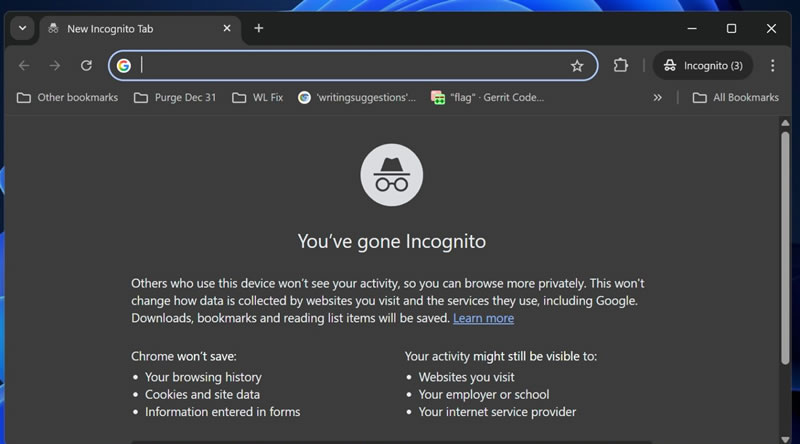

Google начала тестировать в Chrome новую функцию, призванную повысить приватность в режиме «Инкогнито» в Windows. Она блокирует сторонние скрипты, использующие методы цифрового «отпечатка» (fingerprinting) для отслеживания действий пользователей в браузере, при котором сайты и рекламные сети собирают информацию даже при включённом режиме «Инкогнито» и отключённых cookies.

Источник изображения: AI Как сообщает PCWorld со ссылкой на портал Windows Latest, который ознакомился с внутренними документами Google, реализация основана на обновлении спецификации Fetch, позволяющем браузеру блокировать или модифицировать запросы после проверок, связанных с механизмом обеспечения безопасности CSP (Content Security Policy). Согласно документам, функция не блокирует все потенциально вредоносные домены, а только те, что внесены в специальный список (Marked Domain List, MDL), и лишь в случаях, когда они выполняются как сторонние скрипты и пытаются извлечь данные. В настоящее время режим «Инкогнито» в Chrome не обеспечивает полной анонимности: сайты могут определять тип браузера и другие параметры. Google пытается улучшить защиту, внедрив механизм блокировки скриптов, которые используют такие API, как Canvas, WebGL, шрифты и аудио, для создания цифрового «отпечатка» пользователя.

Источник изображения: windowslatest.com На практике это означает, что если, например, пользователь посещает сайт с ресторанами, где работает сторонний скрипт, собирающий данные через Canvas или WebGL, Chrome предотвратит его загрузку, не давая сформировать уникальный идентификатор для показа таргетированной рекламы. Функция будет доступна исключительно в режиме «Инкогнито», а её работу можно отследить по иконке в виде глаза в адресной строке. Пользователи смогут отключать защиту для отдельных сайтов или полностью, если некоторые страницы перестанут работать из-за блокировки необходимых скриптов. Сообщается, что Google пока не планирует распространять эту систему на другие браузеры на базе Chromium. Новая статья: Хранение данных на молекулах ДНК: блажь или неизбежность?

08.08.2025 [00:08],

3DNews Team

Данные берутся из публикации Хранение данных на молекулах ДНК: блажь или неизбежность? Google признала, что хакеры украли данные её клиентов через взлом базы данных Salesforce

06.08.2025 [16:58],

Николай Хижняк

Google сообщила о взломе одной из её баз данных. По имеющейся информации, злоумышленники получили доступ к данным некоторых клиентов компании.

Источник изображения: Glen Carrie / unsplash.com В сообщении в блоге компании специалисты Google Threat Intelligence Group сообщили, что одна из систем баз данных Salesforce, используемая для хранения контактной информации и сопутствующих заметок для малого и среднего бизнеса, была взломана хакерской группой ShinyHunters, официально обозначенной как UNC6040. «Данные, полученные злоумышленниками, ограничивались базовой и в основном общедоступной деловой информацией, такой как названия организаций и контактная информация», — заявила компания. Google не сообщила, сколько клиентов пострадали от взлома. Представитель компании на запрос TechCrunch не ответил. На данный момент неизвестно, получала ли компания какие-либо сообщения, например, с требованием выкупа. Сообщается, что ShynyHunters известна своими атаками на крупные предприятия и их облачные базы данных. Недавний взлом стал одним из последним в серии атак, нацеленных на облачные системы Salesforce. По данным Bleeping Computer, ранее хакеры похитили данные клиентов у компании Cisco, австралийской авиакомпании Qantas, розничного гиганта Pandora и других. Согласно сообщению в блоге Google, группировка ShinyHunters использует методы голосового фишинга, чтобы обманом заставить сотрудников компании предоставить им доступ к облачным базам данных Salesforce. Google заявила, что группировка ShinyHunters, вероятно, собирается опубликовать украденные данные на одном из сайтов, где публикуется подобная скомпрометированная информация. Обычно это делается с целью получения выкупа от своих корпоративных жертв. Утверждается, что группировка пересекается с другими группами, включая The Com — известное сообщество киберпреступников, которые используют различные тактики взлома сетей. Попытка Microsoft переосмыслить интернет с помощью ИИ натолкнулась на брешь в безопасности протокола NLWeb

06.08.2025 [16:53],

Анжелла Марина

Microsoft обнаружила и устранила критическую уязвимость в своём новом открытом протоколе NLWeb, разработанном для интеграции систем искусственного интеллекта в сайты и веб-приложения, и анонсированном на конференции Build несколько месяцев назад. Уязвимость, обнаруженная исследователями по безопасности Аонаном Гуанем (Aonan Guan) и Лэй Ваном (Lei Wang), позволяла удалённым пользователям без аутентификации получать доступ к конфиденциальным файлам, включая системные конфигурации и API-ключи к OpenAI и Gemini.

Источник изображения: AI Уязвимость основана на классической ошибке path traversal, также известной как обход каталога. Для её эксплуатации достаточно просто перейти по специально сформированному URL. Хотя исправление было выпущено 1 июля, Microsoft до сих пор не присвоила проблеме идентификатор CVE, что является стандартной практикой в индустрии для отслеживания уязвимостей. При этом, как пишет The Verge, исследователи неоднократно призывали компанию опубликовать CVE, подчёркивая, что это позволило бы разработчикам быстрее и надёжнее отреагировать на угрозу, особенно учитывая, что протокол NLWeb пока не получил широкого распространения. Гуань, старший инженер по облачной безопасности в компании Wyze, который проводил исследование независимо от своей основной работы, отметил, что утечка файла .env в традиционных веб-приложениях в любом случае представляет серьёзную опасность, но в случае с ИИ-агентами последствия становятся катастрофическими. По его словам, такие файлы содержат ключи доступа к языковым моделям, включая GPT-4, которые формируют «когнитивный механизм» агента, и их компрометация означает, что злоумышленник может не просто украсть учётные данные, но и подменить или клонировать поведение ИИ, что чревато масштабным финансовым ущербом из-за несанкционированного использования API-интерфейса. Представитель Microsoft Бен Хоуп (Ben Hope) заявил, что компания оперативно исправила проблему в открытом репозитории. По его словам, сама Microsoft не использует уязвимый код в своих продуктах, а клиенты, применяющие репозиторий, автоматически получат защиту после обновления. Тем не менее, Гуань предупредил, что разработчики, использующие NLWeb, обязаны самостоятельно обновить сборку, иначе любое публичное развёртывание останется подверженным атакам. Microsoft представила прототип ИИ-агента для автономного поиска вирусов и прочего зловредного ПО

06.08.2025 [00:26],

Анжелла Марина

Microsoft представила прототип автономного ИИ-агента Project Ire, способного анализировать программные файлы и выявлять скрытое вредоносное ПО. Разработка, созданная совместно командами Microsoft Research, Microsoft Defender Research и Microsoft Discovery & Quantum, классифицирует ПО без предварительных данных методом реверс-инжиниринга, автоматизируя сложный процесс, который обычно требует участия специалистов.

Источник изображения: AI Система использует декомпиляторы и другие инструменты, включая API-интерфейс на основе Project Freta, а также сторонние и внутренние утилиты. Это позволяет Project Ire собирать данные, определять, является ли файл безопасным или вредоносным, и формировать проверяемую цепочку доказательств. Архитектура поддерживает анализ на разных уровнях — от низкоуровневой обработки бинарного кода до восстановления потоков управления и интерпретации поведения программ, сообщает SecurityWeek со ссылкой на Microsoft. Цель Project Ire — снижение нагрузки и количества ошибок среди специалистов, ускорение реагирования на угрозы и усиление защиты от новых атак. В ходе тестов на наборе данных драйверов Windows система правильно классифицировала 90 % файлов, при этом всего 2 % легитимных файлов были ошибочно помечены как вредоносные. В другом тесте, включавшем 4000 файлов, отобранных для ручного анализа, Project Ire верно определил 9 из 10 опасных файлов с уровнем ложных срабатываний 4 %. Однако при этом было обнаружено только около четверти всего реально вредоносного ПО. Microsoft признала, что в целом эффективность ИИ-агента пока умеренная, однако подчеркнула, что условия тестирования были сложными, а результаты демонстрируют реальный потенциал для дальнейшего внедрения. На основе достигнутых результатов прототип будет использоваться в подразделении Microsoft Defender в качестве анализатора бинарных файлов для выявления угроз и классификации программ. В компании также заявили, что в будущем планируют повысить скорость и точность системы, чтобы она могла корректно оценивать файлы с первого взаимодействия, а в перспективе — распознавать новые виды вредоносного ПО непосредственно в памяти. Хакеры похитили личные данные клиентов Cisco, выманив пароль по телефону

05.08.2025 [19:50],

Сергей Сурабекянц

Сегодня компания Cisco сообщила, что 24 июля хакеры получили доступ и экспортировали «подмножество базовой информации профиля» из базы данных сторонней облачной системы управления взаимоотношениями с клиентами (предположительно CRM компании Salesforce). По утверждению Cisco, киберпреступники воспользовались голосовым фишингом (вишингом — vishing, от voice phishing), обманом убедив представителя Cisco предоставить им доступ.

Источник изображений: unsplash.com Cisco сообщила, что украденные данные включали «имя клиента, название организации, адрес, назначенный Cisco идентификатор пользователя, адрес электронной почты, номер телефона и метаданные, связанные с учётной записью», такие как дата создания учётной записи. Компания не уточнила, сколько её пользователей пострадало от этой утечки. Cisco является известным клиентом Salesforce. По мнению специалистов Bleeping Computer, утечка данных Cisco может оказаться результатом одной из целой серии атак, нацеленных на данные компаний, пользующихся услугами сервисов Salesforce. Среди целей преступников — американский страховой гигант Allianz Life, ритейлер предметов роскоши Tiffany, австралийская авиакомпания Qantas и многие другие известные компании.  Salesforce — американская компания, разработчик одноимённой CRM-системы, предоставляемой заказчикам исключительно по модели SaaS (software as a service — «программное обеспечение как услуга»). Под наименованием Force.com компания предоставляет PaaS-систему для самостоятельной разработки приложений, а под брендом Database.com — облачную систему управления базами данных. SSD в восемь раз быстрее нынешних появятся после 2028 года — с принятием PCIe 8.0

05.08.2025 [18:00],

Андрей Созинов

Организация PCI Special Interest Group (PCI-SIG) объявила, что разработка спецификации интерфейса PCI Express 8.0 будет завершена к 2028 году. Новый стандарт обеспечит удвоение пропускной способности по сравнению с PCIe 7.0 и принесёт ряд улучшений, направленных на повышение скорости, энергоэффективности и надёжности передачи данных. Текущая версия стандарта — PCIe 7.0 — была окончательно утверждена в июне 2025 года. Она обеспечивает теоретическую скорость передачи до 128 ГТ/с на линию и двустороннюю пропускную способность до 512 Гбайт/с в конфигурации x16. Среди ключевых особенностей — использование схемы амплитудно-импульсной модуляции с четырьмя сигнальными уровнями (PAM4), повышение энергоэффективности, обеспечение низкой задержки и повышенной надёжности, а также полная обратная совместимость с предыдущими поколениями PCIe. В PCIe 8.0 скорость передачи данных вырастет до 256 ГТ/с на линию, а двусторонняя пропускная способность для конфигурации x16 достигнет 1 Тбайт/с. SSD с интерфейсом PCIe 8.0 x4 теоретически смогут обеспечивать скорость последовательного чтения и записи до 128 Гбайт/с — в восемь раз больше, чем предлагают актуальные модели с PCIe 5.0. Стандарт PCIe 8.0 сохранит обратную совместимость, но при этом получит доработанный протокол для повышения эффективности передачи данных и снижения задержек. Особое внимание будет уделено снижению энергопотребления при сохранении заданных показателей надёжности. В спецификации также упомянуто использование кодирования PAM4. В первую очередь PCIe 8.0 будет ориентирован на применение в задачах искусственного интеллекта и машинного обучения, периферийных и квантовых вычислений, а также в системах, работающих с большими объёмами данных — от гиперскейл дата-центров и HPC-комплексов до автомобильных и аэрокосмических платформ. Параллельно PCI-SIG продолжает развивать технологию кабелей CopprLink для PCIe. Весной 2024 года организация представила спецификации электрических кабелей и разъёмов для внешних и внутренних подключений PCIe 5.0 и PCIe 6.0 со скоростью до 32 и 64 ГТ/с соответственно. Максимальная длина соединения внутри одной системы составляет 1 м, а между стойками — 2 м, однако для высокопроизводительных конфигураций требуются более длинные кабели. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |