|

Опрос

|

реклама

Быстрый переход

Хакеры похитили «почти всю» базу абонентов AT&T — одного из крупнейших сотовых операторов в США

12.07.2024 [19:42],

Владимир Фетисов

Американская телекоммуникационная компания AT&T подтвердила факт взлома своей облачной платформы, в результате чего хакеры получили доступ к номерам телефонов «почти всех» абонентов, а также данным учёта звонков и SMS-сообщений за несколько месяцев. Похищенные данные в основном касаются звонков и сообщений, сделанных в период с мая по октябрь 2022 года, и представляют собой беспрецедентную утечку для AT&T и телекоммуникационной отрасли в целом.

Источник изображения: TheDigitalArtist / Pixabay В США метаданные, показывающие, с какими номерами взаимодействуют клиенты, обычно доступны только правоохранительным органам и только в рамках установленного юридического процесса при проведении расследований. В данном случае злоумышленникам удалось получить доступ к этой информации и похитить её. В сообщении AT&T отмечается, что полиции уже удалось задержать человека, который, предположительно, причастен ко взлому. «В апреле AT&T узнала, что данные клиентов были незаконно загружены из нашего рабочего пространства на стороннюю облачную платформу. Мы начали расследование и привлекли ведущих экспертов по кибербезопасности, чтобы понять характер и масштаб преступной деятельности. Мы также приняли меры, чтобы закрыть незаконную точку доступа. Расследование показало, что скомпрометированные данные включают в себя файлы, содержащие записи о звонках и текстовых сообщениях AT&T почти всех клиентов сотовой связи AT&T и клиентов операторов мобильных виртуальных сетей (MVNO) в сети AT&T, а также клиентов стационарных линий AT&T, которые взаимодействовали с этими сотовыми операторами в период с 1 мая 2022 года по 31 октября 2022 года», — сказано в заявлении AT&T. В дополнение к этому, некоторые украденные хакерами данные связаны со звонками, которые абоненты AT&T совершали со 2 января 2023 года, но в этом случае речь идёт об «очень небольшом количестве клиентов». В этом случае украденные метаданные не включали в себя временные метки звонков и SMS-сообщений, т.е. хакеры не могут видеть, когда именно абонент набирал тот или иной номер или отправлял сообщения. При этом злоумышленники могут видеть на какие номера совершались звонки и отправлялись сообщения. Данные не включают ФИО абонентов, но зачастую связать номер телефона с определённым человеком можно с помощью общедоступных онлайн-инструментов. В компании также отметили, что не располагают информацией о том, были ли украденные данные опубликованы публично. 1,5 миллиона почтовых серверов оказались под угрозой взлома из-за уязвимости в Exim

12.07.2024 [08:54],

Анжелла Марина

Исследователи безопасности обнаружили критическую уязвимость в популярном серверном почтовом клиенте Exim, которая позволяет злоумышленникам обходить защиту и отправлять вредоносные вложения. Под угрозой находятся более 1,5 миллиона серверов по всему миру.

Источник изображения: Aaron McLean / Unsplash Специалисты по кибербезопасности выявили 10 дней назад серьёзную уязвимость в программном обеспечении Exim — одном из самых распространённых почтовых серверов в мире, сообщает Ars Technica. Уязвимость, получившая идентификатор CVE-2024-39929, позволяет злоумышленникам обходить стандартные механизмы защиты и отправлять электронные письма с исполняемыми вложениями, которые могут представлять серьёзную угрозу для конечных пользователей. По данным компании Censys, специализирующейся на анализе киберугроз, в настоящее время из присутствующих в сети более 6,5 миллионов общедоступных SMTP-серверов, 4,8 миллиона (около 74 %) работают под управлением Exim. Более 1,5 миллиона серверов Exim (примерно 31 %) используют уязвимые версии программного обеспечения. Уязвимость CVE-2024-39929 получила оценку критичности 9,1 из 10 по шкале уровня опасности CVSS и возникает из-за ошибки в обработке многострочных заголовков, описанных в стандарте RFC 2231. Хейко Шлиттерманн (Heiko Schlittermann), член команды разработчиков Exim, подтвердил наличие уязвимости, назвав её «серьёзной проблемой безопасности». Хотя на данный момент нет сообщений об активном использовании ошибки, эксперты предупреждают о высокой вероятности целенаправленных атак в ближайшее время. Они напомнили о случае 2020 года, когда хакерская группа Sandworm эксплуатировала другую уязвимость в Exim (CVE-2019-10149) для массовых атак на серверы. Несмотря на то, что для успешной атаки требуется, чтобы конечный пользователь запустил вредоносное вложение, эксперты подчёркивают, что методы социальной инженерии остаются одними из самых эффективных способов компрометации систем. Специалисты рекомендуют администраторам серверов Exim в кратчайшие сроки обновить программное обеспечение до последней версии, чтобы защитить свои системы от потенциальных атак. Уязвимость CVE-2024-39929 присутствует во всех версиях Exim до 4.97.1 включительно. Исправление доступно в Release Candidate 3 версии 4.98. В сети опубликована крупнейшая база паролей с 10 млрд уникальных записей

05.07.2024 [19:29],

Владимир Фетисов

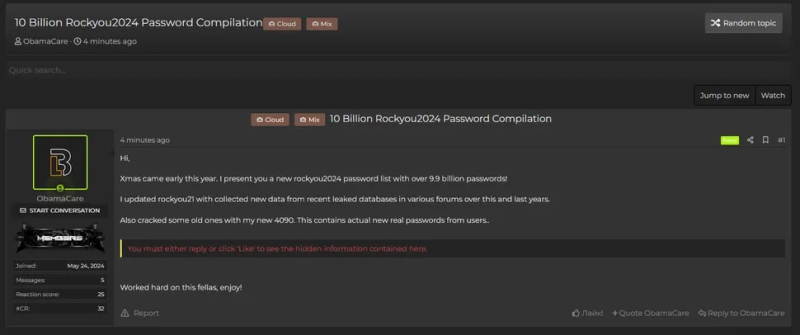

Исследователи из Cybernews обнаружили крупнейшую подборку паролей, состоящую из 9 948 575 739 уникальных комбинаций, хранящихся в открытом виде. Файл с паролями rockyou2024.txt был замечен на одном из хакерских форумов и, по сути, он является желанной целью для злоумышленников, которые используют метод перебора паролей для взлома аккаунтов.

Источник изображения: Shutterstock «По своей сути утечка RockYou2024 представляет собой компиляцию реальных паролей, используемых людьми по всему миру. Раскрытие такого количества паролей существенно повышает риск проведения атак, связанных с подбором паролей», — говорится в сообщении Cybernews. Согласно имеющимся данным, упомянутый файл был опубликован 4 июля пользователем с ником ObamaCare, который с момента регистрации на форуме уже публиковал данные из более ранних утечек. Исследователи отмечают, что база RockYou2024 может быть задействована злоумышленниками для проведения атак методом перебора с целью получения несанкционированного доступа к разным онлайн-аккаунтам, которыми пользуются люди, чьи пароли попали в этот список.

Источник изображения: Cybernews В сообщении сказано, что файл RockYou2024 сформирован на основе нескольких утечек данных, которые произошли за последние два десятилетия. При этом в файл добавлено 1,5 млрд паролей, которые утекли в сеть в период с 2021 по 2024 годы. Эксперты предупреждают, что столь обширная база паролей может использоваться злоумышленниками для проведения разного рода атак, причём в опасности могут оказаться не только онлайн-сервисы, но и промышленное оборудование, камеры видеонаблюдения и др. «Более того, в сочетании с данными из других утечек на хакерских форумах и торговых площадках, которые, например, содержат адреса электронной почты пользователей и другие данные, RockYou2024 может способствовать появлению целого каскада новых утечек данных, случаев финансового мошенничества и краж личной информации», — говорится в сообщении Cybernews. Британский хакер, специалист по подмене сим-карт, арестован за взломы криптокошельков

17.06.2024 [06:03],

Анжелла Марина

Хакер и предполагаемый лидер группировки Scattered Spider арестован при попытке бежать из Испании. Члены хакерской группы вели в Telegram закрытый рейтинг лидеров по количеству взлома криптовалютных аккаунтов, хвастаясь украденными активами.

Источник изображения: krebsonsecurity.com Как сообщается на сайте известного американского журналиста Брайана Кребса (Brian Krebs), занимающегося расследованиями IT-преступлений, 22-летний мужчина из Великобритании Тайлер Бьюкенен (Tyler Buchanan), также известный как «Tyler», был арестован на этой неделе в Испании. По данным властей, он является главой группы киберпреступников Scattered Spider, которая подозревается во взломе таких компаний как Twilio, LastPass, DoorDash, Mailchimp и около 130 других организаций за последние два года. Испанская газета Murcia Today сообщает, что Бьюкенен разыскивался ФБР и был задержан в аэропорту Пальма-де-Майорки, когда пытался сесть на рейс в Италию. По данным полиции, на момент ареста он контролировал криптовалюту на сумму 27 миллионов долларов, полученную в результате взломов. Бьюкенен считается специалистом по атакам путём подмены сим-карт. С помощью таких атак злоумышленники получают контроль над номером телефона жертвы и перехватывают одноразовые пароли и ссылки для сброса паролей, отправленные по SMS. Это позволяет им получить доступ к аккаунтам жертвы. Scattered Spider совершила ряд громких кибератак, начав со взлома компании Twilio в 2022 году. Затем они взломали как минимум 163 клиента Twilio, включая приложение Signal и компанию Mailchimp. В результате были украдены конфиденциальные данные и криптовалюта на миллионы долларов. Помимо этого, группировка подозревается во взломах сервиса хранения паролей LastPass, службы доставки еды DoorDash и десятков других технологических компаний. Для совершения атак они использовали фишинг по SMS и взлом учётных записей сотрудников. Бьюкенена и других членов Scattered Spider связывают также с сообществом киберпреступников «The Com», которое известно громкими кражами криптовалюты и рейтингом таблицы лидеров этих краж в закрытых Telegram-каналах. Некоторые из участников, в том числе и Бьюкенен, подвергались физическому насилию от конкурирующих группировок. В частности, конкуренты наняли бандитов для вторжения в его дом, угрожали сжечь его, если он не отдаст ключи от своих криптовалютных кошельков. Считается, что Бьюкенен после этого нападения бежал из Соединённого Королевства. Европол отключил 2000 вредоносных доменов киберпреступников

01.06.2024 [21:42],

Анжелла Марина

В результате крупнейшей в истории международной операции правоохранительных органов под кодовым названием «Операция Финал» были отключены самые влиятельные ботнеты, использовавшиеся для распространения вредоносного ПО и вымогательства денежных средств в крупном размере.

Источник изображения: Kandinsky Среди отключенных ботнетов — IcedID, SystemBC, Pikabot, SmokeLoader, Bumblebee и Trickbot. Эти вредоносные программы использовались как минимум 15 группами вымогателей, такими как BlackBasta, Revil и Conti, для распространения шифровальщиков и кражи данных. Дропперы (семейство вредоносных программ под видом полезных приложений) заражали компьютеры и сети, а затем загружали настоящее вредоносное ПО. По информации портала Therecord.media, в операции участвовали сотни сотрудников правоохранительных органов из разных стран. Им удалось отключить или вывести из строя 100 серверов, используемых злоумышленниками, а также конфисковать более 2000 вредоносных доменов. Теперь на заблокированных интерполом доменах можно увидеть такую заглушку:

Источник изображения: Therecord.media Кроме того, был арестован один подозреваемый в Армении и трое на территории Украины. А в Германии выданы ордера на арест ещё 8 человек, предположительно связанных с Trickbot и Smokeloader. Злоумышленники использовали фишинг и шпионское ПО для проникновения в сети жертв для последующего вымогательства денежных средств, исчисляемых миллионами долларов. Полиция также выяснила, что один из главных подозреваемых заработал не менее €69 млн в криптовалюте на сдаче в аренду инфраструктуры по размещению сайтов вымогателей. Всего в ходе рейда было заблокировано около 100 криптокошельков на сумму более €70 млн. В рамках операции проводились обыски и изъятие улик в нескольких странах. Полученные доказательства изучаются и могут привести к новым расследованиям. Представители Европола заявили, что операция продолжится, и другие причастные будут привлечены к ответственности. Также на этой неделе в США были введены санкции против операторов ботнета 911 S5, который использовался для совершения крупномасштабных преступлений, а его предполагаемый администратор арестован. Данная операция стала мощным ударом по организованной киберпреступности. Владелец Ticketmaster подтвердил утечку данных 560 млн пользователей спустя 11 дней

01.06.2024 [14:06],

Дмитрий Федоров

Компания Live Nation Entertainment подтвердила утечку данных клиентов сервиса по продаже билетов Ticketmaster спустя 11 дней после её обнаружения. База данных 560 млн пользователей Ticketmaster объёмом 1,3 Тбайт была выставлена на продажу хакерской группировкой ShinyHunters за $500 тыс. Компания начала расследование и сотрудничает с правоохранительными органами, но уверена, что инцидент не повлияет на её финансовое положение.

Источник изображения: deeznutz1 / Pixabay В течение недели данные 560 млн пользователей Ticketmaster, включая имена, домашние адреса, адреса электронной почты, номера телефонов и номера банковских карт, продавались на хакерских форумах, но только в пятницу вечером Live Nation, компания, владеющая Ticketmaster, признала факт их утечки. До настоящего времени единственным официальным сообщением, подтверждающим утечку данных, было заявление МВД Австралии, которое сообщило о сотрудничестве с компанией для выяснения обстоятельств случившегося. Live Nation, которая ранее привлекла внимание из-за жалоб фанатов Тейлор Свифт (Taylor Swift) и судебного антимонопольного иска Минюста США, подтвердила, что 20 мая обнаружила несанкционированную активность в облачной среде базы данных третьей стороны. Компания немедленно начала расследование с участием ведущих экспертов в области кибербезопасности. Уже 27 мая злоумышленники выставили на продажу в даркнете украденные данные пользователей. Live Nation предпринимает меры по снижению рисков для своих пользователей и сотрудничает с правоохранительными органами. Кроме того, компания уведомила регулирующие органы и пользователей о несанкционированном доступе к персональной информации. Live Nation не предоставила конкретных подробностей о взломе, числе пострадавших пользователей или предпринимаемых мерах, но по данным экспертов по кибербезопасности Hudson Rock, злоумышленники взломали аккаунт компании на облачном хранилище Snowflake, а также аккаунты других компаний. Тем не менее, Live Nation утверждает, что произошедшее не окажет влияния на её финансовое положение и результаты деятельности, что вполне логично, если верить обвинениям её в монополизме. Google обвинила Microsoft в неспособности защитить клиентов от кибератак

20.05.2024 [17:42],

Владимир Фетисов

Специалисты по информационной безопасности из Google проанализировали несколько последних кибератак на сервисы Microsoft. В результате они пришли к выводу, что софтверный гигант «не способен обеспечить безопасность своих систем и, следовательно, данных своих клиентов».

Источник изображения: Tada Images / Shutterstock В отчёте Google сказано, что Microsoft не смогла должным образом донести до общественности информацию об уязвимости в системе безопасности, которую в прошлом году использовали китайские хакеры для атаки на почтовые серверы Exchange. В результате той атаки хакеры получили доступ к содержимому почтовых ящиков госслужащих США, включая работающих в сфере национальной безопасности. Google ссылается на выводы Совета по оценке кибербезопасности (CSRB) США, входящего в состав Министерства внутренней безопасности (DHS). Ранее специалисты ведомства пришли к выводу, что у клиентов Microsoft не было достаточно информации о киберинциденте, возникшем в ходе атаки на почтовые серверы. Из-за этого клиенты софтверного гиганта не могли объективно оценить степень воздействия атаки хакеров на них. Напомним, в ходе той атаки хакеры использовали ключ подписи потребительских аккаунтов Microsoft для генерации поддельных токенов, открывающих доступ к аккаунтам в веб-версии почтового сервиса Outlook (OWA) и Outlook.com. Примечательно, что Microsoft так и не смогла установить, каким образом хакерам удалось похитить ключ подписи аккаунтов. В своём отчёте Google подчеркнула, что неспособность Microsoft установить то, как злоумышленники получили доступ к этой информации, является «чётким доказательством» того, что компания не сможет защитить себя и своих клиентов от будущих кибератак. «Повторяющиеся проблемы безопасности, возникающие при работе с Microsoft, требуют лучшей альтернативы, как для организаций, так и для государственных заказчиков», — говорится в сообщении Google. В компании уверены, что платформа Google Workspace является более безопасной альтернативой. В дополнение к этому Google предлагает скидки корпоративным и государственным клиентам при переходе с сервисов Microsoft. Предприятия могут получить 18 месяцев бесплатного использования Workspace при подписании трёхлетнего контракта. На GitHub обнаружен вредонос Keyzetsu Clipper, угрожающий криптоактивам пользователей

12.04.2024 [07:44],

Дмитрий Федоров

На платформе GitHub зафиксировано распространение нового вредоносного программного обеспечения (ПО) для Windows под названием Keyzetsu Clipper, нацеленного на пользовательские криптовалютные кошельки. Чтобы обмануть пользователей, злоумышленники создают фальшивые репозитории с названиями популярных проектов, которые выглядят легитимно, обманом заставляя жертв скачивать вредонос, угрожающий безопасности их криптоактивов.

Источник изображения: Vilkasss / Pixabay Компания Checkmarx, специализирующаяся на кибербезопасности, подчёркивает, что такие действия не только маскируют угрозы, но и способствуют их распространению через злоупотребление результатами поиска на GitHub. Вредоносные репозитории могут выглядеть легитимно, появляясь в начале результатов поисковой выдачи, и иметь множество фальшивых звёздочек, а также частые модификации, чтобы казаться активными, что помогает им подняться в результатах поиска GitHub. Вредонос Keyzetsu Clipper атакует до 12 различных адресов криптовалютных кошельков, причём эти атаки происходят ежедневно в заданное время. Эта программа способна украсть широкий спектр криптовалют, включая Bitcoin и Ethereum, за счёт подмены адресов кошельков в момент совершения транзакций жертвой. Криптовалютные транзакции осуществляются через сети блокчейна, которые настолько децентрализованы, что совершённую транзакцию уже невозможно отменить. Поэтому пострадавший не может потребовать возврата средств, если злоумышленнику удалось получить доступ к криптокошельку или совершить нежелательную транзакцию. Юхуда Гельб (Yahuda Gelb), инженер-исследователь из Checkmarx, сообщает, что данный вредонос не только перенаправляет финансовые средства на контролируемые злоумышленниками адреса, но также передаёт личные данные жертв специальному Telegram-боту. Это усугубляет риски, поскольку кража данных сопровождается их дальнейшим использованием в мошеннических схемах. Keyzetsu Clipper также определяет геолокацию жертвы и имеет другие инструкции, если пользователь находится в России, хотя Гельб отмечает, что для России эта функция, похоже, ещё не активирована. Неактивированное состояние российского сценария вредоноса указывает на потенциальное расширение атак в будущем. Создан мировой индекс киберпреступности — его лидерами стали Россия, Украина, Китай и США

11.04.2024 [15:46],

Геннадий Детинич

Группа учёных во главе со специалистами из Оксфордского университета потратила три года на разработку первого в истории «Мирового индекса киберпреступности» (World Cybercrime Index, WCI). Индекс снимает маску анонимности с киберпреступников и раскрывает их географию. Это нужно, чтобы служащие, бизнес и специалисты понимали, в каких странах необходима предельная бдительность, а в каких на киберзащите можно сэкономить. Это первое такое исследование, и оно будет расширено. Индекс WCI показывает, что крайне серьёзная киберпреступность обнаружилась в ограниченном числе стран. Россия возглавляет список, за ней следуют Украина, Китай, США, Нигерия и Румыния. Великобритания занимает восьмое место. «Исследование, лежащее в основе [разработки] индекса WCI, поможет снять завесу анонимности с киберпреступников, и мы надеемся, что это поможет в борьбе с растущей угрозой киберпреступности, направленной на получение прибыли, — говорят авторы исследования. — Теперь у нас есть более глубокое понимание географии киберпреступности и того, как разные страны специализируются на разных видах киберпреступности». Появление индекса WCI позволит государственному и частному секторам сосредоточить свои ресурсы на ключевых центрах киберпреступности, тратить меньше времени и средств на противодействие киберпреступности в странах, где проблема не столь значительна. «Продолжая собирать данные, мы сможем отслеживать появление любых новых горячих точек, и, возможно, в странах, подверженных риску, можно будет предпринять ранние меры вмешательства ещё до того, как возникнет серьёзная проблема киберпреступности», — считают разработчики индекса. Лежащие в основе индекса WCI данные были собраны в ходе опроса 92 ведущих экспертов по киберпреступности со всего мира, которые занимаются сбором и анализом соответствующей информации и расследованиями киберпреступлений. В ходе опроса экспертам было предложено рассмотреть пять составленных учёными основных категорий киберпреступности и назвать страны, которые, по их мнению, являются наиболее значимыми источниками каждого из этих видов киберпреступности. Также специалистов попросили ранжировать каждую страну в соответствии с влиянием, профессионализмом и техническими навыками киберпреступников. По мнению изобретателей индекса WCI, анонимный характер киберпреступлений не позволяет эффективно провести исследование людьми не в теме. Поэтому обращение к специалистам стало лучшим и единственным решением, поскольку те зарабатывают на разборе преступной деятельности. Что касается пяти пунктов, по которым необходимо было создать критерий для оценки степени киберпреступлений в той или иной стране, то они следующие:

«Мы надеемся расширить исследование, чтобы мы могли определить, связаны ли с киберпреступностью национальные особенности, такие как уровень образования, проникновение интернета, ВВП или уровень коррупции. Многие люди думают, что киберпреступность глобальна и изменчива, но это исследование подтверждает мнение о том, что, подобно формам организованной преступности, она встроена в определенные контексты», — говорят разработчики индекса. Microsoft хранила пароли и учётные данные сотрудников на незащищённом сервере

10.04.2024 [17:28],

Дмитрий Федоров

Microsoft в очередной раз столкнулась с крупным проколом в области кибербезопасности. Её сервер, связанный с поисковой системой Bing, на котором хранились учётные данные сотрудников для доступа к внутренним системам, содержащиеся в различных скриптах, коде и файлах конфигурации, не был защищён паролем и оставался открытым для свободного доступа из интернета.

Источник изображения: methodshop / Pixabay Уязвимость была обнаружена 6 февраля тремя специалистами компании SOCRadar, специализирующейся на обнаружении слабых мест в кибербезопасности корпораций, и уже 5 марта Microsoft закрыла доступ к злополучному серверу. Тем не менее, остаётся неясным, успели ли злоумышленники воспользоваться уязвимостью до её устранения. Ситуация вызвала беспокойство среди специалистов по кибербезопасности, поскольку использование злоумышленниками этих учётных данных могло бы открыть им дорогу к более чувствительной информации. Джан Йолери (Can Yoleri), один из специалистов SOCRadar, выразил опасения, что такой инцидент может привести к более значительным утечкам данных и, возможно, скомпрометировать используемые сервисы. В настоящее время Microsoft пересматривает свои практики информационной безопасности и активно работает над усилением защиты своих систем и данных. Проблемы с кибербезопасностью в Microsoft не новы. В начале месяца компания столкнулась с критикой Совета по оценке кибербезопасности (CSRB) США за недостаточную защиту данных. Так, в 2023 году из-за уязвимостей в программном обеспечении Exchange Online китайские хакеры смогли получить доступ к системам электронной почты американского правительства. Ещё один инцидент произошёл в 2022 году, когда сотрудники Microsoft загрузили на платформу GitHub секретные учётные данные для входа в системы Microsoft. Microsoft могла бы помешать китайским хакерам взломать почту правительства США в прошлом году

03.04.2024 [19:22],

Владимир Фетисов

Компания Microsoft могла бы предотвратить прошлогоднюю хакерскую атаку на свои сервисы, в рамках которой злоумышленникам удалось получить доступ к содержимому почтовых ящиков госслужащих США, в том числе работающих в сфере национальной безопасности. Об этом сказано в опубликованном на этой неделе докладе Совета по оценке кибербезопасности (CSRB) США, входящего в состав Министерства внутренней безопасности (DHS).

Источник изображения: Franz Bachinger / pixabay.com Речь идёт об инциденте, который описывался как «каскад сбоев в системе безопасности» Microsoft и позволил предположительно китайским правительственным хакерам получить доступ к электронным почтовым ящикам сотрудников 22 государственных организаций. В общей сложности инцидент затронул более 500 госслужащих. В сообщении CSRB сказано, что взлом можно было «предотвратить», а ряд принимаемых внутри Microsoft решений способствовал формированию «корпоративной культуры, не придающей приоритетного внимания инвестированию в корпоративную безопасности и принятию жёстких мер по снижению рисков». В ходе той атаки злоумышленники задействовали ключ подписи потребительских аккаунтов Microsoft для генерации поддельных токенов, открывающих доступ к аккаунтам в веб-версии почтового сервиса Outlook (OWA) и Outlook.com. В отчёте CSRB сказано, что Microsoft до сих пор точно не установила, как именно хакерам удалось украсть ключ подписи аккаунтов. По одной из версий, он являлся частью аварийного дампа, но специалисты так и не смогли его найти. Не имея доступа к этому дампу Microsoft не может точно установить, как именно был похищен ключ. «Наша основная гипотеза заключается в том, что в результате операционных ошибок ключ покинул защищённую среду подписания токенов, и позднее к нему был получен доступ в среде отладки через взломанную учётную запись инженера», — говорится в сообщении Microsoft. «Совет считает, что это вторжение можно было предотвратить и оно не должно было произойти. Совет также пришёл к выводу, что культура безопасности Microsoft не отвечает современным требованиям и требует пересмотра, особенно в свете центральной роли компании в технологической экосистеме и уровня доверия клиентов к компании в плане защиты своих данных и операций», — сказано в заявлении CSRB. По данным источника, Microsoft работает над пересмотром системы безопасности в своём программном обеспечении, и эта деятельность началась вскоре после инцидента со взломом почтовых ящиков правительственных чиновников в прошлом году. Новая инициатива Microsoft Secure Future Initiative (SFI) призвана полностью изменить методы проектирования, сборки, тестирования и эксплуатации своего программного обеспечения и услуг. 1,12 млрд записей с данными россиян утекли в интернет в прошлом году — на 60 % больше, чем в 2022 года

11.03.2024 [14:21],

Владимир Фетисов

Объём утёкших персональных данных россиян составил 1,12 млрд записей в 2023 году. Это почти на 60 % больше по сравнению с аналогичным показателем 2022 года, когда было скомпрометировано 702 млн записей. Об этом пишет РБК со ссылкой на данные исследования экспертно-аналитического центра ГК InfoWatch.

Источник изображения: pixabay.com «Если говорить о количестве инцидентов, то в 2023 году оно сократилось на 15 % и составило 656 эпизодов. Однако это незначительное снижение с лихвой компенсируется растущим ущербом, который организации получают от результативных утечек», — прокомментировал данный вопрос руководитель направления аналитики и спецпроектов экспертно-аналитического центра ГК InfoWatch Андрей Арсентьев. Он также добавил, что среднее количество слитых за один инцидент данных в прошлом году увеличилось почти вдвое, с 0,9 млн до 1,7 млн записей. В общей сложности за год из российских компаний утекли 95 крупных баз данных, что на 28 % больше по сравнению с показателем 2022 года. Результатом кибератак стали более 80 % утечек. При этом каждая десятая утечка напрямую связана с действиями персонала, но относительно 2022 года этот показатель снизился на 45 %. Опрос InfoWatch указывает на то, что 35 % представителей компаний относят утечки, вызванные действиями персонала, к наиболее актуальным угрозам. Масштаб ущерба от утечек персональных данных может быть недооценён, поскольку более чем в 35 % таких случаев объём украденной информации остался неизвестен. По мнению экспертов, эта тенденция связана с появлением крупных хранилищ персональных данных в рамках ускоренной цифровизации экономики страны. В настоящее время основными мишенями для кибератак становятся социальные сервисы, операторы связи, маркетплейсы и другие интернет-платформы. По данным источника, с 2022 года российскую инфраструктуру регулярно атакуют так называемые хактивисты, которые не пытаются извлечь финансовую выгоду, а стремятся скомпрометировать как можно больше данных по политическим мотивам. В последнее время количество таких атак неуклонно растёт. Представители малого и среднего бизнеса наиболее уязвимы перед такими атаками, поскольку в их распоряжении значительно меньше ресурсов для обеспечения информационной безопасности, чем у крупных компаний. На этом фоне аналитики зафиксировали увеличение доли ИП и компаний малого бизнеса в структуре утечек с 18,5 % до 34,1 %. При этом доли крупных и средних игроков снизились с 54,3 % до 47,3 % и с 27,2 % до 18,6 % соответственно. С точки зрения отраслевого распределения за год выросла доля банков с 7,5 % до 10 %. При этом доля компаний из IT-сферы и информационной безопасности сократилась с 27,1 % до 18,8 %. В InfoWatch также отметили увеличение доли утечек государственной тайны в 2023 году с 1,8 % до 6,6 % (из них 73,6 % информации относились к персональным данным). Общий объём утёкших из госорганов данных вырос до 19,2 % (рост на 5,3 % относительно 2022 года). Для обеспечения более надёжной защиты данных в прошлом году 59 % организаций провели обучение сотрудников основам информационной безопасности и цифровой гигиены, 27 % — внедрили системы защиты от кибератак, 17 % — установили DLP-системы, помогающие предотвращать утечки данных. Белый дом рекомендовал отказаться от C и C++ в пользу безопасных языков программирования

29.02.2024 [08:15],

Дмитрий Федоров

Офис национального директора по кибербезопасности (ONCD) Белого дома США призвал разработчиков отказаться от использования языков программирования C и C++ в разработке критически важного ПО. Этот совет основывается на опасениях, связанных с безопасностью управления памятью — аспекте, играющем критическую роль в предотвращении уязвимостей, таких как переполнение буфера и висячие указатели.

Источник изображения: xusenru / Pixabay Неправильное управление памятью в программном коде может привести к серьёзным уязвимостям, позволяя злоумышленникам осуществлять кибератаки. Языки программирования, такие как Java, благодаря своим механизмам обнаружения ошибок во время выполнения, считаются безопасными в отношении управления памятью. В отличие от них, C и C++ позволяют разработчикам выполнять операции с указателями и обращаться непосредственно к адресам в памяти компьютера. Это включает в себя чтение и запись данных в любом месте памяти, к которому они могут получить доступ через указатель. Однако эти языки не проводят автоматической проверки на то, выходят ли эти операции за пределы выделенного для данных или структур пространства в памяти. Такая проверка называется «проверкой границ». Отсутствие такой проверки означает, что программист может случайно или намеренно записать данные за пределы выделенного блока памяти, что может привести к перезаписи других данных, испорченным данным или, в худшем случае, к уязвимостям безопасности, которые злоумышленники могут использовать для выполнения вредоносного кода или получения контроля над системой. Отчёт ONCD подчёркивает, что около 70 % всех уязвимостей в системе безопасности, выявленных инженерами Microsoft в 2019 году и Google в 2020 году, были связаны именно с нарушениями безопасности памяти. Эта статистика ясно демонстрирует необходимость переосмысления подходов к разработке ПО в контексте нынешней стратегии кибербезопасности США. В отчёте не только указывается на проблемы с C и C++, но и предлагается ряд альтернатив — языков программирования, признанных «безопасными для памяти». Среди рекомендованных Агентством национальной безопасности (NSA) языков находятся: Rust, Go, C#, Java, Swift, JavaScript и Ruby. Эти языки включают в себя механизмы, предотвращающие распространённые типы атак на память, тем самым повышая безопасность разрабатываемых систем.

Индекс TIOBE на февраль 2024 года (источник изображения: tiobe.com) Анализ популярности языков программирования по версии индекса TIOBE показывает, что из предложенных NSA языков C# занимает пятое место по популярности, Java — четвёртое, JavaScript — шестое, а Go — восьмое. Эти данные указывают на то, что часть рекомендуемых языков уже имеет широкое распространение и признание в профессиональном сообществе разработчиков. Инициатива Белого дома выходит за рамки простого перечисления рекомендаций. Она включает в себя стратегический план по укреплению кибербезопасности на национальном уровне, что отражено в исполнительном приказе президента Джо Байдена (Joe Biden) от марта 2023 года. Этот документ задаёт направление для всестороннего сотрудничества между государственным сектором, технологическими компаниями и общественностью в целях разработки и внедрения безопасного ПО и аппаратных решений. Заключение отчёта ONCD призывает к сознательному выбору языков программирования с учётом их способности обеспечивать безопасное управление памятью. Это не только техническое руководство для разработчиков, но и стратегическое направление для организаций, занимающихся разработкой критически важного ПО. Переход на использование языков программирования, гарантирующих безопасность памяти, может существенно снизить риск возникновения уязвимостей, повысить надёжность и безопасность цифровой инфраструктуры. Мошенники вооружились ИИ для вымогательства с помощью фейковых голосовых сообщений

10.01.2024 [14:43],

Дмитрий Федоров

Злоумышленники стали практиковать новый метод вымогательства через социальные сети и мессенджеры с использованием ИИ для создания поддельных голосовых сообщений. Получив доступ к аккаунту пользователя, они рассылают его знакомым и во все чаты, где он состоит, поддельные голосовые сообщения с просьбами о переводе денег.

Источник изображения: B_A / Pixabay При этом мошенники не ограничиваются созданием с помощью ИИ поддельных голосовых сообщений: они также используют фотографии банковских карт, указывая на них имя и фамилию владельца украденного аккаунта. Это делается для придания дополнительной достоверности их просьбам о переводе денег. Так, один из пользователей социальной сети «ВКонтакте» потерял 200 000 рублей, а другой — 3000 рублей. Важно отметить, что в некоторых случаях злоумышленники использовали данные паспорта пользователя украденного аккаунта, которые отличались от информации в его социальных сетях, что дополнительно затрудняло выявление обмана. Это свидетельствует о высокой степени изощрённости и планирования таких атак. Представители «ВКонтакте» подчеркнули, что подобные массовые мошеннические схемы на их платформе отсутствуют. Для борьбы с такими угрозами компания использует системы безопасности, в том числе автоматические инструменты на основе ИИ, которые способны оперативно реагировать на обращения пользователей. По словам Евгения Егорова, ведущего специалиста департамента Digital Risk Protection компании F.A.C.C.T., взлом аккаунтов в Telegram или WhatsApp чаще всего происходит через фишинговые атаки, в том числе с использованием фейковых голосований. После кражи аккаунта мошенники скачивают сохранённые голосовые сообщения пользователя и с помощью ИИ создают поддельные аудиозаписи с нужным содержанием. Диана Селехина, эксперт центра мониторинга внешних цифровых угроз Solar AURA ГК «Солар», сообщила о значительном росте числа случаев мошенничества в Telegram, связанных с кражей аккаунтов. Она добавила, что за последние 30 дней было выявлено более 500 новых доменных имён, созвучных с названием мессенджера, что указывает на активизацию мошенников. Селехина отметила, что в Telegram наряду с фейковыми голосованиями и схемами подписки Premium активно распространяются и другие мошеннические методы. Общим элементом всех этих схем является требование от пользователей вводить свой номер телефона и SMS-код, которые затем используются для несанкционированного доступа к аккаунтам. В последнее время эксперты фиксируют участившееся использование дипфейков в Telegram, часто сочетаемых с поддельными голосовыми сообщениями. Упомянутая ситуация требует повышенного внимания со стороны пользователей социальных сетей и мессенджеров. Важно быть бдительным и критически подходить к любым просьбам о переводе финансовых средств, в том числе от знакомых лиц. Развитие ИИ открывает новые горизонты не только для положительных инноваций, но и для мошеннических схем. Всё это подчёркивает важность осведомлённости и предосторожности в цифровом мире. В Китае арестовали хакеров, которые использовали вымогательский софт, написанный с ChatGPT

29.12.2023 [21:29],

Николай Фрей

Четыре киберпреступника в Китае были арестованы за разработку программ-вымогателей с помощью ChatGPT и их применение, что стало первым подобным случаем в стране. И это при том, что популярный чат-бот от OpenAI официально не доступен в Китае, да и Пекин ужесточает меры в отношении иностранного ИИ.

Источник изображения: pexels.com Согласно сообщению государственного информагентства Синьхуа, об атаке первой сообщила малоизвестная компания из Ханчжоу, системы которой были заблокированы вымогательским ПО. Хакеры потребовали 20 000 стэйблкоинов Tether, что эквивалентно 20 тыс. долларов, за восстановление доступа. Вероятно, это был не единственный подобный случай. В конце ноября полиция арестовала двух подозреваемых в Пекине и ещё двух во Внутренней Монголии. Они признались, что «писали версии программ-вымогателей, оптимизировали программу с помощью ChatGPT, проводили сканирование уязвимостей, получали доступ путём проникновения, внедряли программы-вымогатели и занимались вымогательством», — говорится в сообщении. В отчёте не говорится, было ли использование ChatGPT частью обвинений. В Китае он находится в серой правовой зоне, поскольку Пекин стремится ограничить доступ к иностранным продуктам генеративного искусственного интеллекта. После того как в конце 2022 года OpenAI представила своего чат-бота, вызвав «гонку вооружений» в этой области среди технологических гигантов, ChatGPT и подобные продукты заинтересовали китайских пользователей. Вместе с тем OpenAI заблокировала работу чат-бота в Китае, Гонконге и ряде других стран, таких как Россия, Северная Корея и Иран. Однако с помощью виртуальных частных сетей и телефонного номера из поддерживаемого региона можно обойти блокировку. Судебные дела, связанные с генеративным ИИ, участились, учитывая популярность технологии. В том числе и в Китае. В феврале полиция Пекина предупредила, что ChatGPT может «совершать преступления и распространять слухи». В мае полиция северо-западной провинции Ганьсу задержала человека, который якобы использовал ChatGPT для создания фальшивой новости о крушении поезда и распространил её в интернете, получив более 15 000 переходов по ссылке с новостью. В августе полиция Гонконга арестовала шесть человек в рамках борьбы с мошенническим синдикатом, который использовал дипфейк для создания поддельных изображений идентификационных документов, используемых для мошенничества с кредитами, направленного на банки и кредиторов. Споры вокруг этой технологии возникают и на Западе. Брайан Худ (Brian Hood), мэр австралийского города Хепберн-Шайр, в марте направил OpenAI судебное уведомление после того, как ChatGPT ошибочно обвинила его во взяточничестве и коррупционном скандале. В этом году Федеральная торговая комиссия США выпустила предупреждение о мошенниках, использующих клонированные ИИ голоса для выдачи себя за людей, что можно сделать с помощью всего лишь короткого аудиоклипа голоса человека. В последнее время люди и организации, чьи работы были использованы для обучения больших языковых моделей, выступают против того, что они считают массовым нарушением интеллектуальной собственности. На этой неделе газета The New York Times подала в суд на OpenAI и Microsoft, главного спонсора ИИ-компании, утверждая, что нейросети компании использовали миллионы статей для обучения без разрешения. |