|

Опрос

|

реклама

Быстрый переход

Американку осудили на 8,5 лет тюрьмы за помощь северокорейцам в проникновении в компании США

29.07.2025 [17:54],

Антон Чивчалов

Жительница Аризоны Кристина Чапман (Christina Chapman) была осуждена на восемь с половиной лет лишения свободы за организацию «фермы ноутбуков», с помощью которых граждане КНДР удалённо работали в американских компаниях посредством украденных персональных данных. Об этом пишут BBC и The Record.

«Ферма ноутбуков» в доме Кристины Чапман. Источник изображения: BBC Согласно материалам дела, 50-летняя Чапман играла ключевую роль в «серой» схеме трудоустройства. Она помогла специалистам из Северной Кореи получить работу на IT-позициях в 309 компаниях США, среди которых была компания Nike, несколько фирм из списка Fortune 500, крупные СМИ, медиахолдинг и автопроизводитель. В результате этой деятельности правительство КНДР получило прибыль в размере $17 млн. Суд признал Чапман виновной в мошенничестве, отмывании денег и краже персональных данных. В схеме использовались десятки ноутбуков, которые физически отправлялись в Китай, Пакистан, ОАЭ и Нигерию, где их получали северокорейцы. Правоохранители насчитали 49 таких ноутбуков. Эту деятельность Чапман вела в двух своих домах в Аризоне и Миннесоте. Помимо лишения свободы, суд также приговорил Чапман к штрафу в $175 тыс. Судебное разбирательство длилось больше года, впервые оперативники обыскали дом Чапман осенью 2023 года — тогда они конфисковали больше 90 ноутбуков. В мае 2024 года Чапман арестовали. На суде она заявила, что не знала, что работает именно на КНДР. Не все северокорейские хакеры находятся непосредственно в Северной Корее. Как отмечает источник, некоторые работают из Китая, других стран Юго-Восточной Азии и даже России. Работая удалённо, они перечисляют заработанные деньги в бюджет КНДР, а в некоторых случаях также крадут конфиденциальные данные своих работодателей, что особенно тревожит американские судебные органы. Северокорейские хакеры освоят ИИ для взлома и разведки

21.03.2025 [13:45],

Павел Котов

Власти КНДР начали формировать новое подразделение специалистов по киберборьбе — оно будет специализироваться на взломе с использованием искусственного интеллекта. Подразделение получило название «Научно-исследовательский центр 227», и входить оно будет в Разведывательное управление Генерального штаба Корейской народной армии. Об этом сообщил ресурс Daily NK.

Источник изображения: Micha Brändli / unsplash.com «Научно-исследовательский центр 227» был создан для улучшения сбора разведывательной информации у иностранных источников, но его непосредственной задачей является не собственно сбор информации, а разработка технологий и программ наступательного назначения, то есть используемых при взломе систем. Специалистам подразделения будет поручено находить новые способы нейтрализации систем кибербезопасности других стран, и усиливать средства, направленные на кражу данных, активов и нарушение работы компьютерных сетей. Основными задачами «Научно-исследовательского центра 227» значатся: изучение методов нейтрализации средств сетевой безопасности, разработка технологий для кражи данных на основе ИИ, взлом финансовых систем, а также создание программ для автоматизации сбора и анализа информации. Подразделение будет работать в круглосуточном режиме, благодаря чему сможет в реальном времени реагировать на информацию, которая поступает от других хакерских группировок КНДР, развёрнутых за рубежом. Его ресурсы будут сосредоточены на разработке сложных хакерских программ. Сейчас Разведывательное управление отбирает специалистов для «Научно-исследовательского центра 227» — на начальном этапе это будут около 90 экспертов, показавших лучшие результаты в крупных университетах и прошедших послевузовскую научную подготовку. Северная Корея стала третьим в мире держателем биткоинов

19.03.2025 [18:03],

Павел Котов

КНДР стала третьей в мире страной — держателем биткоинов после США и Великобритании, пишет газета Times со ссылкой на аналитиков Arkham Intelligence. В достижении этого статуса Пхеньяну помогла кибератака на криптовалютную биржу Bybit, закончившаяся крупнейшей в истории кражей на $1,4 млрд.

Источник изображения: Micha Brändli / unsplash.com Хакерская группировка Lazarus, которая считается крупнейшей и наиболее успешной в КНДР, в настоящее время, по подсчётам аналитиков, располагает в общей сложности 13 580 биткоинами на сумму $1,152 млрд. Крупнейшей страной — держателем биткоинов считается США с капиталом на $16,5 млрд; второе место занимает Великобритания с активами на $5,07 млрд. Оба правительства утверждают, что изъяли эти активы у преступников. Lazarus, также известная под названием TraderTraitor, может считаться самой успешной преступной группировкой в мире, — американские власти возложили на неё ответственность за кражу средств в криптовалюте Ethereum у Bybit. Хакеры, как считается, добились своего, используя фишинговые атаки по электронной почте, обманом заставив пользователей криптобиржи предоставить доступ к своим сетям. После этого злоумышленники произвели подмену показываемых пользователям экранных сообщений и создали у них впечатление, что они одобряют добросовестные транзакции. В действительности они давали согласие на перевод огромных сумм через несколько анонимных счетов с помощью децентрализованных бирж. Несмотря на попытки Bybit отменить транзакции, бо́льшая часть криптовалюты была переведена в другие криптовалюты, включая биткоин, и фиатные (традиционные) денежные средства. За прошлый год хакеры из КНДР предположительно украли криптовалюту на $800,1 млн; всего же за этот срок в мире были похищены цифровые средства на $2,21 млрд. Северокорейские киберпреступники также считаются ответственными за крупную кражу из центробанка Бангладеш. До 40 % ядерной и баллистической программ Пхеньяна финансируются за счёт «незаконных киберсредств», подсчитали в прошлом году эксперты ООН. Северокорейских хакеров обвинили в публикации вредоносов в Google Play

12.03.2025 [18:04],

Павел Котов

Хакерская группировка, предположительно связанная с властями КНДР, разместила несколько вредоносных приложений для Android в Google Play и обманом заставила некоторых пользователей платформы установить заражённое ПО. Об этом сообщила специализирующаяся на кибербезопасности компания Lookout.

Источник изображений: lookout.com Кампания включала несколько образцов вредоносного ПО KoSpy; по крайней мере одно из заражённых приложений было скачано более десяти раз, гласит снимок экрана из магазина Google Play. Северокорейские хакеры, утверждают эксперты, часто используют свои навыки для кражи средств, но в данном случае их задачей является сбор данных — KoSpy является приложением-шпионом. Оно собирает «огромный объём конфиденциальной информации», в том числе SMS-сообщения, журналы вызовов, данные о местоположении устройства, файлы на устройстве, вводимые с клавиатуры символы, сведения о сетях Wi-Fi и списки установленных приложений. KoSpy записывает звук, делает снимки с помощью камер и скриншоты. Для получения «начальных конфигураций» использовалась облачная база данных Firestore в инфраструктуре Google Cloud.  Lookout сообщила о своих открытиях в Google, после чего проекты Firebase были деактивированы, приложения с KoSpy удалены, а сам вредонос добавили в систему автоматического обнаружения. Некоторые приложения с KoSpy эксперты Lookout обнаружили в альтернативном магазине приложений APKPure, но его администрация не подтвердила факта обращения специалистов по кибербезопасности. Предполагаемыми жертвами кампании являются лица из Южной Кореи — некоторые из обнаруженных заражённых приложений имели корейские названия, а также интерфейс на корейском и английском языках. В коде приложений обнаружены ссылки на доменные имена и IP-адреса, ранее связанные с другими вредоносными кампаниями, в которых обвиняли хакеров из КНДР. На северокорейских хакеров пришлись 61 % всей украденной в 2024 году криптовалюты

19.12.2024 [18:06],

Павел Котов

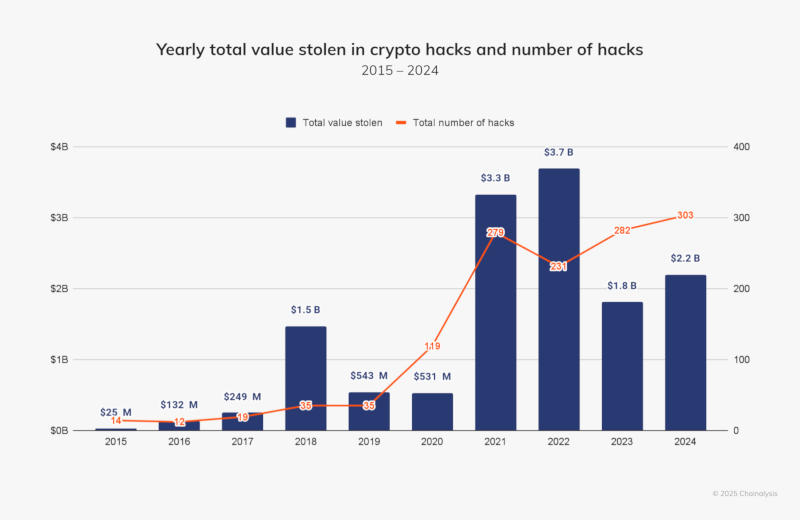

Общая стоимость украденной в 2024 году криптовалюты выросла на 21 % и достигла $2,2 млрд. Более половины этой суммы было похищено киберпреступниками, предположительно связанными с КНДР, гласит доклад Chainalysis.

Источник изображения: Traxer / unsplash.com В период с 2017 по 2023 год северокорейские хакеры украли криптовалютные активы на $3 млрд, сообщили в совете безопасности ООН. В 2024 году на долю киберпреступников из этой страны пришлись 61 % от общей суммы украденных активов — $1,34 млрд и 47 инцидентов, уточнили в Chainalysis. Большинство взломов, которые привели к кражам криптовалют, произошло в период с января по июль этого года — сумма украденных за это время средств превысила $1,58 млрд, что на 84,4 % больше, чем за тот же период годом ранее. С июля подобные инциденты стали происходить значительно реже, что эксперты соотнесли с изменением геополитической обстановки, связанной с КНДР.

Источник изображения: chainalysis.com За последнее десятилетие объёмы годовых краж криптовалюты четырежды превышали миллиард долларов: в 2018 ($1,5 млрд), 2021 ($3,3 млрд), 2022 ($3,7 млрд) и 2023 ($1,8 млрд) годах. Самыми уязвимыми представляются платформы децентрализованных финансов (DeFi) — за последние три года сервисы с недостаточной защитой стали наиболее частыми целями атак; наибольшей «популярностью» у хакеров они пользовались и в I квартале 2024 года, а во II и III кварталах киберпреступники переключились на централизованные платформы. Самыми громкими случаями атак на централизованные сервисы в этом году стали взломы японской криптобиржи DMM Bitcoin, которая в результате инцидента потеряла $305 млн, и индийской WazirX — она после взлома системы безопасности в июле приостановила вывод средств. Компания из США случайно наняла северокорейского хакера, и тот сразу начал загружать вирусы

25.07.2024 [12:45],

Павел Котов

Американская компания KnowBe4, которая специализируется на вопросах кибербезопасности, невольно наняла хакера из КНДР, который попытался загрузить вредоносное ПО в сеть компании сразу же, как приступил к «работе». Об этом рассказал её основатель и директор Стю Сьюверман (Stu Sjouwerman).

Источник изображения: B_A / pixabay.com KnowBe4 работает в 11 странах мира, а её штаб-квартира располагается во Флориде. Компания проводит тренинги по вопросам кибербезопасности и защиты от фишинга для корпоративных клиентов. Однажды KnowBe4 разместила вакансию и получила резюме от кандидата на должность — он предоставил фотографию, которая была изготовлена на основе стокового снимка при помощи редактора с искусственным интеллектом. Кадровики провели удалённое собеседование, проверили биографию соискателя, рекомендации и приняли его на должность главного инженера-программиста. Приложенная к резюме фотография была подделкой, но проходивший все четыре собеседования человек был достаточно похож на это изображение, и подозрений он не вызвал. Ему удалось успешно пройти проверку, потому что в документах использовалась украденная личность реально существующего человека. На указанный адрес ему отправили рабочую станцию Apple Mac.

Снимок из фотобанка (слева) и созданная ИИ подделка (справа). Источник изображения: blog.knowbe4.com Как только новый сотрудник приступил к работе, он начал совершать в сети предприятия подозрительные действия, на которые отреагировала система безопасности. Сотрудники компании связались с новым работником, чтобы прояснить ситуацию — тот заявил, что у него наблюдаются проблемы со скоростью подключения, он настраивает маршрутизатор, и, возможно, это привело ко взлому. В реальности он попытался манипулировать файлами с историей сеансов, передать в сеть потенциально опасные файлы и даже запустить несанкционированное ПО. Для загрузки вредоносов он воспользовался одноплатным компьютером Raspberry Pi. Сотрудники службы безопасности продолжали контролировать происходящее и даже попытались позвонить этому работнику, но тот ответил, что не может ответить, а впоследствии и вовсе перестал выходить на связь. Через 25 минут после начала атаки его компьютер был заблокирован в сети. Последующий анализ показал, что попытки загрузить вредоносное ПО, вероятно, были намеренными, а сам подозрительный сотрудник был «внутренней угрозой или субъектом [другого] государства». KnowBe4 поделилась информацией с экспертами по кибербезопасности компании Mandiant, а также уведомила об инциденте ФБР — выяснилось, что это действительно был фальшивый работник из Северной Кореи. У них есть отлаженная схема. Работодатели отправляют рабочие станции на адреса, где находятся целые «фермы» таких компьютеров. Хакеры подключаются к ним через VPN из КНДР или Китая и выходят в ночную смену, чтобы казалось, будто они работают днём в США. Некоторые из них действительно выполняют задачи, получают хорошую оплату, которая уходит на финансирование деятельности Пхеньяна. Северная Корея осуществила неудачный запуск спутника-шпиона

28.05.2024 [10:49],

Павел Котов

Северная Корея попыталась вывести на орбиту собственный разведывательный спутник, но миссия закончилась неудачей — из-за неисправности первой ступени ракета взорвалась, передаёт Associated Press со ссылкой на официальные СМИ страны.

Источник изображения: yna.co.kr Северокорейская ракета стартовала 27 мая примерно в 22:44 по местному времени (15:44 мск) с полигона Тунчанри (Tongchang-ri) в провинции Пхёнан-Пукто — она взяла южное направление над Жёлтым морем, но уже две минуты спустя её обломки оказались в территориальных водах КНДР, сообщает информагентство Yonhap со ссылкой на Объединённый комитет начальников штабов (JCS) Южной Кореи. Власти японской префектуры Окинава разослали местным жителям предупреждение о ракетной опасности и эвакуации через систему оповещения J-Alert. Аэропорт Наха в Окинаве приостановил работу, но после крушения ракеты предупреждение было отменено. В ноябре минувшего года КНДР успешно запустила свой первый спутник-разведчик «Манригён-1», за стартом которого наблюдал лично глава государства. Аппарату удалось сделать снимки Белого дома и Пентагона, а также некоторых американских военных баз. В этом году КНДР рассчитывала запустить ещё три таких аппарата. Северокорейские хакеры похитили секреты производства чипов у компаний из Южной Кореи

04.03.2024 [13:28],

Алексей Разин

Китайские производители чипов остро нуждаются в зарубежном оборудовании и технологиях, но их от силы подозревают в обходе санкций США и союзников, либо в скандалах с торговлей коммерческой тайной. Южная Корея обвиняет своего северного соседа в хакерской атаке на двух производителей оборудования для выпуска чипов, причём делает это с высокой политической трибуны.

Источник изображения: Samsung Electronics Агентство Reuters в понедельник сообщило, что силовые ведомства Южной Кореи подозревают КНДР в хакерской атаке на две компании, занимающихся поставками оборудования для производства чипов. Ещё с конца прошлого года, как сообщает Национальная разведывательная служба Южной Кореи, северокорейские хакеры предпринимают попытки добыть необходимую информацию о технологиях производства чипов, атакуя южнокорейских производителей оборудования. Хакерские атаки были осуществлены в отношении серверов двух компаний из Южной Кореи в декабре и феврале. Среди похищенной информации упоминаются фотографии производственных помещений и чертежи оборудования для производства чипов. Как заявили представители южнокорейского ведомства, у них есть основания полагать, что Северная Корея предпринимает попытки наладить самостоятельный выпуск полупроводниковых компонентов в условиях существующих сложностей с их получением из-за рубежа, возникших из-за санкционных ограничений. По мнению южнокорейской разведки, потребность северных соседей в чипах растёт по мере развития спутниковой и ракетной отраслей, а также оборонной сферы в целом. Как поясняют источники, хакеры из Северной Кореи использовали существующие уязвимости в серверной инфраструктуре, чтобы вызывать минимум подозрений и не оставлять следов, минимизируя использование специального программного обеспечения. |