|

Опрос

|

реклама

Быстрый переход

Дуров призвал сообщать ему о вымогателях в Telegram, охотящихся за подарками — но это не бесплатно

21.07.2025 [21:40],

Владимир Мироненко

Основатель Telegram Павел Дуров отметил, что цена некоторых подарков и юзернеймов в мессенджере выросла с нескольких долларов до более чем $100 тыс. В связи с этим мошенники с помощью шантажа и давления стремятся заставить пользователей отдать эти ценные цифровые активы. Чтобы пресечь такие действия, Дуров призвал сообщать о подобных попытках либо в его телеграм-канал, либо в службу поддержки.

Источник изображения: Dima Solomin/unsplash.com «Мы наблюдаем, как мошенники шантажируют пользователей, пытаясь заставить их передать им эти ценные предметы коллекционирования. Есть также сообщения о каналах, вымогающих деньги, угрожая разглашением личной информации или конфиденциальных данных. Некоторые даже превратили это в бизнес-модель — публикуют компрометирующие посты и берут плату за их удаление. Это незаконно и аморально, и мы не будем это терпеть», — подчеркнул Дуров. «Если вы подверглись угрозам или шантажу со стороны мошенников или каналов, пожалуйста, немедленно сообщите об этом. Отправьте мне личное сообщение в этом канале с как можно большим количеством доказательств. Мы удалим этих злоумышленников с нашей платформы и сохраним Telegram безопасным местом для всех.», — попросил он всех, кто столкнулся с угрозами или шантажом на платформе. Правда, отправка сообщения лично Дурову платная — 5000 звёзд (внутренняя валюта Telegram) или около $100. Без этого основатель Telegram получает тысячи сообщений ежеминутно. Поэтому он посоветовал обращаться в службу поддержки @notoscam, чтобы сообщить о попытках шантажа. «Добавьте в свое сообщение хэштег #blackmail, чтобы оно попало к нужному сотруднику», — отметил Дуров. Подарки в Telegram, представляющие собой анимированные изображения, к которым можно добавить сообщение, появились прошлой осенью. Подарок можно продать за внутреннюю валюту Telegram — Stars или сделать коллекционным NFT. Именно поэтому они стали цениться — некоторые редкие подарки продаются за тысячи долларов. Два американца ответят в суде за хищение $650 млн через криптовалютную пирамиду OmegaPro — они обещали доход до 300 %

09.07.2025 [15:50],

Владимир Мироненко

Власти США предъявили обвинения двум гражданам страны в использовании мошеннической схемы OmegaPro с обещанием доходов до 300 % на вложения в криптовалюте, в рамках которой они похитили у доверчивых граждан более $650 млн. Обвиняемым грозит наказание в виде тюремного заключения на 20 лет, пишет ресурс CNBC.

Источник изображения: Kanchanara/unsplash.com Как сообщает Министерство юстиции США, в федеральном суде Пуэрто-Рико было обнародовано обвинительное заключение против Майкла Шеннона Симса (Michael Shannon Sims) — предполагаемого основателя, стратегического консультанта и промоутера OmegaPro — и Хуана Карлоса Рейносо (Juan Carlos Reynoso), который, как утверждается, руководил деятельностью компании в Латинской Америке. Симсу и Рейносу предъявлены обвинения в сговоре с целью мошенничества с использованием электронных средств и отмывания денег. OmegaPro представляет собой международную многоуровневую маркетинговую схему, организаторы которой обещали инвесторам, купившим «инвестиционный пакет» за криптовалюту, до 300 % дохода в течение 16 месяцев. Мошенники проводили рекламные мероприятия и тренинги по всему миру, рекламировали OmegaPro на мероприятии в Дубае, проецируя изображение логотипа компании на небоскрёб Бурдж-Халифа, самое высокое здания Дубая, а также выставляли напоказ в соцсетях своё богатство, дорогие автомобили и роскошные дизайнерские наряды, чтобы убедить инвесторов в законности своей деятельности и прибыльности проекта. По данным Министерства юстиции США, с 2019 по 2023 год Симс, Рейносо и их сообщники обманом убедили тысячи жертв по всему миру, чтобы те приобрели «инвестиционные пакеты» с использованием криптовалюты, утверждая, что средствами будут эффективно управлять элитные форекс-трейдеры. В январе 2023 года компания OmegaPro объявила о взломе, в связи с чем средства клиентов были переведены на другую платформу под названием Broker Group. Инвесторов заверили, что их активы находятся в безопасности, однако они не смогли вывести деньги ни с одной из платформ, сообщили в Минюсте США. Соучредитель OmegaPro Андреас Сакач (Andreas Szakacs) был арестован в Турции в июле 2024 года по обвинению в обмане инвесторов на $4 млрд. Межведомственное расследование деятельности OmegaPro возглавили Министерство юстиции США, ФБР, Управление уголовных расследований Налоговой службы США (IRS) и Управление расследований Министерства внутренней безопасности США при поддержке международных партнёров. Программист, взломавший удалёнку: как один человек разом работал в десяти стартапах и не делал ничего

03.07.2025 [13:58],

Павел Котов

Индийский технический специалист Сохам Парекх (Soham Parekh) оказался в центре скандала, прогремевшего на всю Кремниевую долину. Его обвинили в одновременной работе на несколько американских стартапов — ни одной из компаний он не сообщил, что параллельно трудится в других, передаёт Mint. Его уже называют одним из самых дерзких мошенников в сфере удалённой работы.

Источник изображения: Daniele D'Andreti / unsplash.com Инцидент предал огласке соучредитель и бывший гендиректор аналитической платформы Mixpanel Сухаил Доши (Suhail Doshi). Он написал в соцсети X, что Парекх тайно устраивался сразу в три или четыре стартапа (по другим данным он устроился сразу в 10 компаний), обманывая таким образом своих работодателей — некоторые из этих компаний получили поддержку от Y Combinator. Доши опубликовал резюме Парекха и выразил сомнение в подлинности его портфолио. Он также сообщил, что пытался решить проблему в частном порядке до того, как вынести ситуацию на публику. Когда другие пользователи соцсети поинтересовались у Доши, почему он считает совместительство неэтичным, если сотрудник справляется с задачами, тот ответил, что за всё время работы в Mixpanel Парекх «не сделал ничего» и неоднократно лгал о своей занятости. «Это было не просто совместительство. Это была ложь, имитация успехов и обман сразу нескольких работодателей», — написал он. Согласно опубликованному резюме, Сохам Парекх получил степень бакалавра в Мумбайском университете (Индия), а степень магистра — в Технологическом институте Джорджии (США); среди мест работы он указал Dynamo AI, Union AI, Synthesia и Alan AI, где занимал технические должности. Все эти сведения вызывают сомнения.

Источник изображения: Firosnv. Photography / unsplash.com Парекх опубликовал ответ на серию скандальных постов: «Сейчас обо мне говорят многое, но большинство из вас не знает всей правды. Если и есть нечто, что стоит знать обо мне, так это то, что я люблю разработку. Вот и всё. Меня изолировали, списали со счетов и отстранили почти все, кого я знал, и все компании, в которых я работал. Но разработка — единственное, что я когда-либо по-настоящему умел, и я продолжу ей заниматься». По его словам, эксклюзивное соглашение он подписал только с одной компанией — на должность ведущего инженера стартапа. «Они были единственными, кто тогда был готов на меня поставить. Команда развалилась, они поддерживают неудачников и разрабатывают нечто абсолютно безумное в области ИИ и видео. Запускаемся в конце месяца. Подробности завтра — в моём интервью TBPN. Я в ярости. И у меня есть доказательства», — добавил он. Скандал стремительно набрал обороты в соцсетях, а в Индии имя Парекха стало самой обсуждаемой темой. Вирусным стал хэштег #SohamGate, сопровождаемый шутками, мемами и другими материалами на тему скандала. Инцидент вызвал также серьёзные дискуссии о будущем удалённой работы, давлении на стартапы, доверии при найме сотрудников на ранних стадиях развития компаний, а также о «серых зонах» подработки в мировой технологической экосистеме. Российских хакеров из группировки REvil осудили на 5 лет тюрьмы и сразу же освободили

25.06.2025 [10:32],

Сергей Сурабекянц

Дзержинский районный суд Санкт-Петербурга вынес приговор четырём участникам хакерской группировки REvil. Все они признаны виновными в неправомерном обороте платежей и распространении вредоносного софта. Осужденные были освобождены в зале суда в связи с отбытием срока наказания. Одна из самых известных в мире хакерских группировок REvil была ликвидирована ФСБ в январе 2022 года.

Источник изображений: unsplash.com Приговор суда был вынесен в отношении Андрея Бессонова, Михаила Головачука, Романа Муромского и Дмитрия Коротаева. Всем им было назначено наказание в виде 5 лет лишения свободы в колонии общего режима. Суд учёл время содержания обвиняемых под стражей, поэтому они были освобождены прямо в зале суда. У Бессонова суд конфисковал два автомобиля BMW и денежные средства в размере 51,85 млн рублей и $497 435. Коротаев по приговору суда лишился автомобиля Mercedes. Дополнительных штрафов фигурантам назначено не было. Все четверо признали себя виновными в совершении преступлений, предусмотренных частью 2 статьи 187 («Неправомерный оборот средств платежей в составе организованной группы», до семи лет лишения свободы) и частью 2 статьи 273 УК России («Создание, использование и распространение вредоносных компьютерных программ по предварительному сговору и в составе группы», до пяти лет лишения свободы). От дачи показаний фигуранты отказались.  Ранее, в октябре 2024 года Петербургский гарнизонный военный суд приговорил к лишению свободы на сроки от четырёх с половиной до шести лет других четырёх участников хакерской группировки REvil, не признавших свою вину. Сейчас Артем Заец, Алексей Малоземов, Руслан Хансвяров и Даниил Пузыревский отбывают наказание в исправительных учреждениях. Хакерская группировка REvil прославилась требованием рекордно больших выкупов — криминальные доходы преступников в 2020 году достигали $100 млн. Группу ассоциируют с Россией, так как её участники общались между собой на русском языке. По версии обвинения, REvil, созданная Даниилом Пузыревским в 2015 году, занималась неправомерным приобретением и хранением электронных средств платежей. Большинство жертв группировки составили граждане США. 14 января 2022 года пресс-служба ФСБ сообщила о ликвидации хакерской группировки REvil при содействии компетентных органов США. Суд приговорил криптоблогера Битмаму к семи годам колонии за мошенничество

25.06.2025 [04:45],

Анжелла Марина

Известный криптоблогер Валерия Федякина, выступавшая в сети под псевдонимом Битмама, проведёт семь лет в колонии за мошенничество в особо крупном размере. Суд установил, что она обманывала инвесторов, обещая повышенные доходы от вложений в криптовалютные операции, однако просто присваивала их деньги.

Источник изображения: AI Пресненский районный суд Москвы вынес приговор 30-летней Валерии Федякиной, больше известной в сети как Битмама. Женщину признали виновной в мошенничестве в особо крупном размере (ч. 4 ст. 159 УК РФ) и приговорили к семи годам колонии общего режима. По сообщению ТАСС, блогер привлекала средства инвесторов, обещая высокие прибыли от операций с криптовалютой, однако вместо этого просто присваивала деньги. Общая сумма ущерба составила ни много ни мало 2,2 млрд рублей. В рамках дела суд арестовал её счета и активы для частичного возмещения потерь пострадавшим. Уголовное дело было возбуждено после заявления бизнес-партнёра Федякиной — Галика Гулакяна. Также стало известно, что во время следствия, находясь в СИЗО, женщина родила дочь, которая сейчас остаётся с ней в следственном изоляторе. Россиянам запретят менять IMEI и создадут единую базу мобильных устройств

23.06.2025 [12:20],

Владимир Фетисов

В России планируют создать единую базу мобильных устройств для борьбы с мошенниками. Власти намерены взять под контроль использование идентификаторов мобильных устройств (IMEI), а также вести чёрные списки IMEI, которые применялись при перепрошивке устройств.

Источник изображения: Joseph Frank / Unsplash Пользователям на законодательном уровне запретят смену IMEI, что следует из текста поправок к закону «О связи», разработанных Минцифры. Поправки регулятора являются частью объёмного законопроекта, направленного на борьбу с киберпреступностью. «При наличии признаков недостоверности сведений об идентификаторе или совершения противоправных действий указанные сведения направляются в государственную информационную систему противодействия правонарушениям», — сказано в документе. Напомним, IMEI — это уникальный 15-значный код, который производители присваивают всем гаджетам. Он позволяет операторам определять, какое устройство находится в сети, и делает возможным отслеживание его местоположения. Службы безопасности банков также используют IMEI, например, для того чтобы определить, что в мобильное приложение заходит именно клиент, а не мошенник, подменивший SIM-карту. «Подмена IMEI — один из инструментов киберпреступников, который позволяет, например, скрыть устройство, послужившее инструментом мошенничества. Кроме того, меняют IMEI и владельцы SIM-боксов, служащих для спам-обзвонов, рассылок и опять-таки применяющихся в мошеннических контакт-центрах. После этой процедуры устройство, с которого исходил подозрительный трафик, операторы и банки «видят» совершенно новый гаджет», — рассказал директор Института исследований интернета Карен Казарян. В предложенных Минцифры поправках не указываются конкретные санкции в отношении лиц, меняющих IMEI. Законопроект продолжает дорабатываться, поэтому, вероятнее всего, в скором времени в нём появятся поправки в Кодекс об административных правонарушениях и Уголовный кодекс с наказаниями за нарушение запрета. Важно уже само появление запрета на смену IMEI, поскольку сейчас манипуляции с идентификаторами никак не регулируются. Источник отмечает, что запрет на смену IMEI соотносится с другими предложениями по борьбе с кибермошенниками и незаконными манипуляциями с кодами гаджетов. Ранее СМИ писали, что в мае у вице-премьера Дмитрия Григоренко прошло совещание, на котором обсуждалась разработка антифродовых мер, в том числе единого реестра IMEI. Эксперты считают, что наличие государственной информационной системы позволит блокировать по IMEI украденные и нелегально ввезённые в страну смартфоны. В компании T.Hunter рассказали, что изменение IMEI с помощью специального программного обеспечения — задача несложная. Проблема в том, что такой аппарат практически невозможно вычислить операторам и службам безопасности организаций, особенно если IMEI меняется регулярно. Ситуацию усугубляет и то, что злоумышленники стали использовать гаджеты без SIM-карты, например, выходя в интернет по Wi-Fi и взаимодействуя с жертвами через мессенджеры. В компании считают, что запрет на смену IMEI мог бы стать действенным инструментом борьбы с киберпреступностью. Там также добавили, что технически достаточно сложно понять, менялся ли IMEI. Сделать это можно, в том числе с помощью алгоритмов на базе искусственного интеллекта. «В вопросах регулирования IMEI важно придерживаться комплексного подхода в части необходимости контролировать всю цепочку применения IMEI, в том числе при ввозе телефонных аппаратов в страну. Необходимо создавать централизованную базу и обеспечивать уникальность IMEI применительно к каждому мобильному телефону», — считают в «Вымпелкоме». В МВД сообщили об изъятии более 1,5 млн сим-карт из незаконного оборота

19.06.2025 [08:22],

Владимир Мироненко

МВД России изъяло более 1,5 млн незаконно распространяющихся сим-карт и свыше 1,5 тыс. сим-боксов, сообщил начальник управления по организации борьбы с противоправным использованием информационно-коммуникационных технологий МВД России генерал-майор полиции Филипп Немов на Петербургском международном экономическом форуме, о чём пишет ТАСС.

Источник изображения: freestocks/unsplash.com Немов рассказал, что злоумышленники используют для поиска потенциальных жертв и общения с гражданами услугу виртуальной АТС, которую предоставляют операторы связи, а также обращаются к ним с помощью мессенджеров. «И тема, связанная с приземлением трафика, -— это сим-боксы и сим-банки. Нами проводится масса мероприятий, направленных на пресечение возможности коммуникации кол-центров с нашими гражданами», — сообщил представитель МВД России. В ходе ПМЭФ на сессии «Единый фронт: год коренного перелома в борьбе с мошенничеством» представитель МВД России сообщил, что мошенники также используют игры, чтобы толкать несовершеннолетних к хищению денег с банковских карт родителей. Игры с развитой внутриигровой экономикой стали идеальной средой для киберпреступников, пишут «Ведомости». В МВД рекомендуют настроить родительский контроль и ограничить доступ детей к смартфонам, а также просматривать с ними сообщения в играх. В России заработала система блокировки мошеннических сайтов и приложений

05.06.2025 [20:23],

Владимир Фетисов

В России начал реализовываться пилотный проект по автоматическому выявлению и блокировке фейковых сайтов и приложений, которые используются злоумышленниками для кражи личных и платёжных данных пользователей. В тестовом режиме этот механизм будет действовать до 1 марта 2026 года. Сообщение об этом появилось в Telegram-канале «Вестник Киберполиции России».

Источник изображения: Peter Conrad / Unsplash «Сегодня стартует важный пилотный проект: новая система для мгновенного выявления и блокировки поддельных сайтов и приложений, которые крадут логины, пароли и личные, и платёжные данные граждан. В тестовом режиме система будет функционировать до 1 марта 2026 года», — говорится в сообщении МВД. Что касается целей проекта, он позволит сформировать эффективный механизм защиты пользователей от интернет-мошенничества, отработать слаженное взаимодействие ключевых ведомств, а также поможет подготовить законодательные решения для закрепления лучших практик. В реализации проекта участвуют Минцифры, МВД, ЦБ, ФСБ, Генпрокуратура и другие ведомства. Инициатива является частью национальной программы по кибербезопасности и цифровой трансформации, направленных на повышение защиты граждан в цифровой среде. На долю взлома аккаунтов на «Госуслугах» приходится 90 % от общего числа преступлений с неправомерным доступом к данным

01.06.2025 [07:04],

Владимир Фетисов

Количество преступлений, связанных с неправомерным доступом к компьютерной информации, по итогам прошлого года увеличилось почти втрое. Около 90 % таких инцидентов было связано со взломом аккаунтов на «Госуслугах», тогда как раскрыть удалось всего 2 % преступлений. Такую информацию сообщили в пресс-центре МВД России.

Источник изображения: Max Bender / Unsplash «Неправомерный доступ к учётным записям пользователей «Госуслуг» составляет около 90 % всех зарегистрированных преступлений, предусмотренных ст. 277 УК РФ (неправомерный доступ к компьютерной информации)», — говорится в сообщении пресс-службы МВД. За весь прошлый год было зарегистрировано 104 653 преступления, связанных с неправомерным доступом к компьютерной информации. Это почти втрое больше показателя за 2023 год, когда было зафиксировано 36 274 подобных инцидента. При этом раскрыть удалось только 2 167 преступлений данной категории (чуть более 2 %). В пресс-службе МВД сообщили, что рост преступлений данной категории связан с «применением схемы мошенничества в отношении микрофинансовых организаций с использованием неправомерного доступа к учётным записям пользователей» на «Госуслугах». Для выяснения абонентских номеров, на которые зарегистрированы учётные записи на портале, злоумышленники применяют приёмы социальной инженерии. Они действуют от имени транспортных компаний, медицинских учреждений, муниципальных служб или органов государственной власти, чтобы получить одноразовые коды для доступа на «Госуслуги». В дополнение к этому злоумышленники нередко приобретают абонентские номера с зарегистрированным учётными записями, которые операторы связи продают через услугу по замене номера как неиспользуемые владельцами. В Telegram резко участились случаи угона аккаунтов

15.05.2025 [16:45],

Владимир Мироненко

В мессенджере Telegram резко выросло число краж аккаунтов. Как сообщили «Известиям» эксперты компании F6, только одна из русскоязычных групп злоумышленников похитила в первом квартале 2025 года более 887 тыс. аккаунтов пользователей из России и других стран, что ненамного меньше, чем ими было похищено во втором полугодии 2024 года — более 1,2 млн аккаунтов.

Источник изображения: Towfiqu barbhuiya/unsplash.com Подобных групп было обнаружено компанией не менее шести. По словам экспертов, злоумышленники стремятся убедить пользователя указать свой номер телефона, пароль от учётной записи и код из SMS от Telegram на фишинговом ресурсе, внешне выглядящем как официальная страница мессенджера. Для этого они используют различные уловки, включая обещание денежных призов и бесплатных подписок, участие в голосовании, предложение доступа в приватный канал и т.д. Компания недавно впервые выявила «комбо-схему», когда похищенный аккаунт автоматически начинает распространять мошеннические ссылки. После кражи аккаунта мошенники могут, например, использовать его для рассылки по списку контактов сообщений с предложением за деньги пройти опрос, для участия в котором нужно скачать мобильное приложение с Android-трояном. После его установки преступники получают возможность вывести деньги со счетов жертвы. Также могут рассылаться сообщения с просьбой о финансовой помощи или ссылки на фишинговые и мошеннические страницы. Кроме того, украденные аккаунты продаются. Средняя цена аккаунта, зарегистрированного на российские номера, составляет около 160 руб. В «Лаборатории Касперского» подтвердили «Известиям» рост краж аккаунтов Telegram в I квартале 2025 года, составивший по оценкам компании 10 % год к году. По словам старшего контент-аналитика компании Ольги Свистуновой, при реализации фишинговых схем преступники используют и нейросети, например, для создания обманных страниц, автоматизируя свою работу. ИИ применяется для создания вредоносного ПО, текстов для мошеннических схем — сайтов, писем, сообщений, а также для сложных, многоуровневых атак с выходом на конкретную жертву. По мнению члена комитета Госдумы по информационной политике, информационным технологиям и связи Антона Немкина, одной из причин уязвимости пользователей является недостаточный уровень защиты аккаунтов. Поэтому разработчикам Telegram необходимо продолжать развивать инструменты защиты, такие как уведомления о входе, расширенные настройки приватности и борьба с фишингом. Депутат добавил, что самим пользователям также необходимо осознанно относиться к защите своих данных: включать двухфакторную аутентификацию, регулярно проверять активные сеансы и не передавать коды или пароли третьим лицам. Без этого любые технические меры будут иметь ограниченный эффект, считает он. В «Лаборатории Касперского» рекомендовали не переходить по ссылкам из сомнительных сообщений, и не вводить на подозрительных ресурсах свои данные и коды подтверждения. В Android появятся новые средства защиты от телефонных мошенников

13.05.2025 [23:24],

Владимир Фетисов

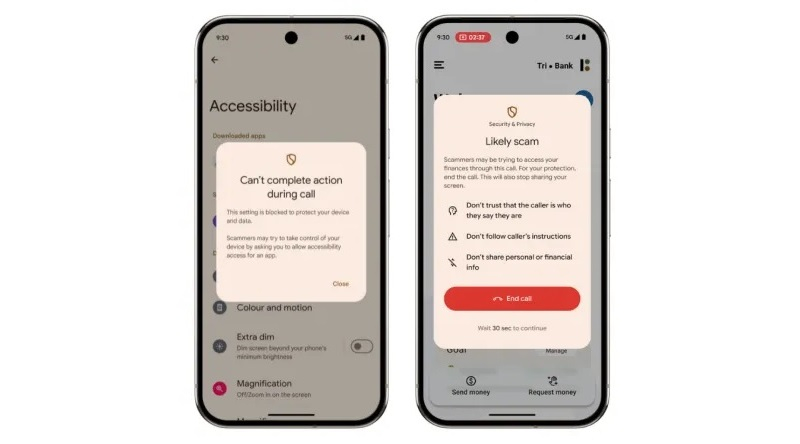

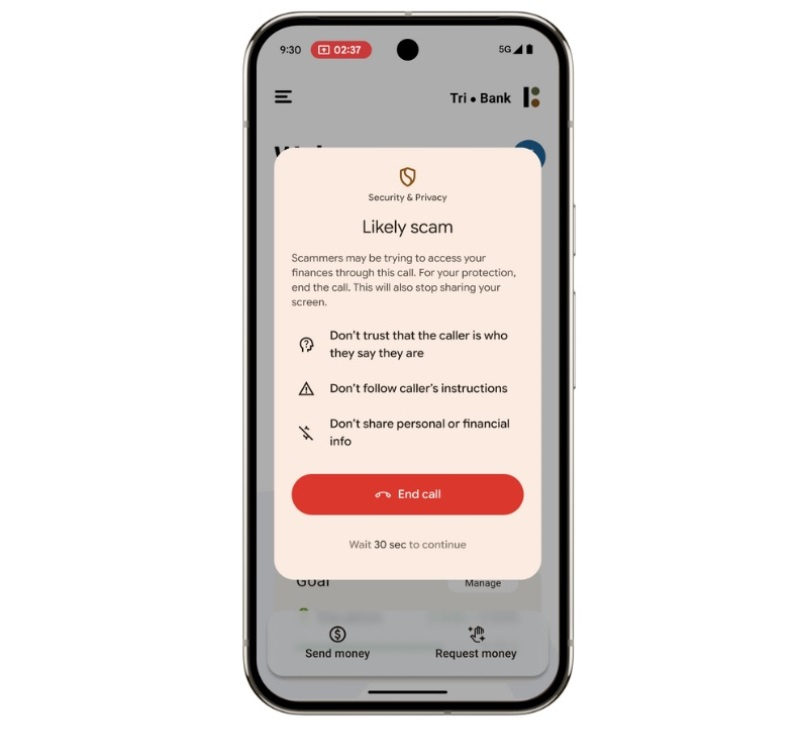

Компания Google внедряет в мобильную платформу Android несколько новых функций, направленных на защиту пользователей от телефонных мошенников. Разработчики продолжают создавать инструменты борьбы с обманом, стремясь обеспечить всестороннюю защиту Android-устройств.

Источник изображений: Google Одним из нововведений станет блокировка загрузки приложений из браузеров, мессенджеров и других источников во время общения с незнакомыми людьми. Кроме того, Android не позволит предоставлять приложениям доступ к чувствительным разрешениям в процессе телефонного разговора. Это должно предотвратить получение потенциально опасными приложениями контроля над устройством и кражу личных данных.  При попытке изменить настройки в ходе разговора на экране появится сообщение: «Эта настройка заблокирована для защиты вашего устройства». Google также предупредит, что «мошенники могут попытаться завладеть вашим устройством, попросив вас разрешить доступ к приложению». Уже сейчас Android не позволяет отключать службу безопасности приложений Play Protect во время звонков. По данным Google, новые функции работают локально на устройстве пользователя и предназначены для пресечения попыток злоумышленников обманом заставить жертву установить вредоносное приложение или предоставить ему доступ. Обе функции вскоре станут доступны на устройствах с Android 16.  Дополнительно Google начала тестирование функции, блокирующей запуск банковских приложений во время телефонных разговоров. Этот инструмент предназначен для борьбы с мошенниками, представляющимися сотрудниками банковской техподдержки. Также запуск банковских приложений будет блокироваться в режиме совместного использования экрана при разговоре с незнакомыми собеседниками. При попытке запуска приложение выдаст предупреждение о «возможном мошенничестве» и предложит завершить звонок. Эта функция позднее станет доступна на устройствах с Android 11 и более поздними версиями операционной системы. Минцифры пообещало не запрещать мессенджеры в России, но регулирование ужесточит

24.04.2025 [15:54],

Владимир Фетисов

Минцифры в рамках борьбы с мошенниками не планирует вводить запрет на использование мессенджеров, но намерено обеспечивать безопасность пользователей с помощью регуляторных мер. Об этом на конференции «Телеком будущего 2025» рассказал глава ведомства Максут Шадаев. Министр также добавил, что ужесточение работы с коммуникационными сервисами уже началось.

Источник изображения: Penghao Xiong / Unsplash В ходе выступления было сказано, что Минцифры продолжает работать над мерами, которые позволят снизить активность мошенников, «не запрещая мессенджеры в целом как класс». «Таких планов нет у нас. Это приятная новость сегодняшнего утра. Мы пытаемся найти баланс между сохранением комфортности использования привычных сервисов для наших граждан и снижением возможностей для мошенников по обману», — добавил Максут Шадаев. Ещё было сказано, что внедрение технологии борьбы с подменными номерами повлияло на снижение числа «простых» мошеннических звонков, но теперь «всё уходит в мессенджеры». «IM-клиенты становятся нашим главным источником коммуникации с мошенниками. При этом понятно, что мессенджеры выполняют огромную социальную функцию», — сообщил Максут Шадаев, добавив, что Минцифры продолжает работать над повышением уровня прозрачности оборота SIM-карт. Министр добавил, что одного простого решения в борьбе с мошенничеством нет, поскольку злоумышленники регулярно находят новые способы обмана граждан. Он также напомнил, что в стране уже принят направленный на защиту граждан от злоумышленников закон, который президент подписал 1 апреля. В течение лета Минцифры планирует доработать второй пакет, но какие именно меры в него войдут, сказано не было. ИИ-стартап выдавал филиппинцев за ИИ — теперь основатель компании ответит за это в суде

11.04.2025 [13:40],

Павел Котов

Альберту Санигеру (Albert Saniger), основателю и бывшему генеральному директору компании Nate, выпустившей приложение якобы с искусственным интеллектом для совершения покупок и «универсальной» схемой оформления заказа, предъявлено обвинение в мошенничестве в отношении инвесторов, гласит пресс-релиз Минюста США.

Источник изображения: Hack Capital / unsplash.com Компания Nate была основана в 2018 году — она привлекла более $50 млн от инвесторов, в том числе от Coatue и Forerunner Ventures; в ходе последнего раунда финансирования во главе с Renegade Partners в 2021 году были привлечены $38 млн. Руководство компании заявляло, что приложение Nate позволяет совершать покупки на любых торговых площадках в один щелчок мыши — оформление заказа якобы берет на себя ИИ. В действительности покупки вручную оформляли подрядчики в кол-центре на Филиппинах, утверждает прокуратура Южного округа штата Нью-Йорк. Санигер привлёк многомиллионные инвестиции, уверяя, что Nate может совершать транзакции онлайн «без вмешательства человека» за исключением редких случаев. Компания действительно приобрела несколько решений в области ИИ, но в действительности уровень автоматизации в работе приложения, по версии ведомства, был нулевым. В 2022 году издание The Information провело расследование и установило, что сервис использовал труд нанятых людей. В итоге у Nate закончились средства, в январе 2023 года компания была вынуждена продать активы, а инвесторы «почти полностью» потеряли вложенные средства, гласит обвинительное заключение минюста США. Подобные мошеннические схемы с мнимым ИИ реализовывали и другие стартапы, пишет TechCrunch. Операторы заблокировали более миллиарда звонков мошенников россиянам только в первом квартале

10.04.2025 [10:56],

Павел Котов

По итогам I квартала 2025 года только МТС заблокировал 915 млн звонков от мошенников, сообщают «Ведомости» со ссылкой на заявление гендиректора компании Инессу Галактионову. Общее число мошеннических звонков в компании не уточнили, но около половины приходятся на три региона: Москву, Санкт-Петербург и Краснодар.

Источник изображения: Thom Holmes / unsplash.com Количество мошеннических и несанкционированных рекламных вызовов в сети Т2 за I квартал показало годовой рост на 73 % до 558,2 млн — из них система защиты от мошенников заблокировала 212,5 млн — на 3 % меньше, чем за аналогичный период прошлого года. При этом более чем втрое больше — 345 млн — были заблокированы и переведены на голосового ассистента. «Билайн» за тот же период заблокировал 113 млн звонков от мошенников — это годовой рост на 79 %; больше всего их зафиксировано в Москве, Санкт-Петербурге и Ставропольском крае. На виртуального помощника оператор перевёл 150,2 млн звонков — на 72 % больше, чем в прошлом году. «МегаФон» в I квартале 2025 года заблокировал 87 млн мошеннических звонков — за аналогичный период прошлого года он блокировал 279 млн таких вызовов. Такую динамику оператор объяснил переходом мошенников в мессенджеры. Владимир Путин 1 апреля подписал пакет мер, направленных на борьбу с мошенничеством, предусматривающий 30 поправок в различные нормативные акты. Госслужащим, сотрудникам операторов и торговых площадок запретили переписываться с гражданами через иностранные мессенджеры; отправку кода подтверждения при смене пароля на «Госуслугах» стали задерживать на 10–15 минут; появился период «охлаждения» при запросе на перевод суммы выше 50 000 руб. Злоумышленники стали звонить активнее из-за того, что механизмы борьбы с ними усложняются и автоматизируются, говорят опрошенные «Ведомостями» эксперты. Некоторые граждане оказались не готовы к телефонным мошенническим схемам, что сделало этот род занятий очень прибыльным — преступники усложнили свои средства и методы. С одной стороны, им выгодно атаковать жителей крупных городов, где больше платёжеспособного населения; с другой, жителей небольших населённых пунктов легче обмануть, предложив им социальные льготы. Полностью искоренить мошенничество пакет принятых государством мер не сможет, но улучшить ситуацию ему по силам. Смарт-часы Pixel Watch научились предупреждать о мошеннических звонках

08.04.2025 [13:17],

Павел Котов

В марте смартфоны серии Google Pixel 9 получили новую функцию — обнаружение мошенников в реальном времени. Уведомления об этом теперь будут появляться и на подключённых к телефону умных часах Pixel Watch 2 и 3. «Так что если вы в пути, то можете получать предупреждения о мошеннических звонках, не доставая телефон», — рассказали в Google. Источник изображения: google.com Запущенная локально на смартфонах Google Pixel 9, 9 Pro, 9 Pro XL и 9 Pro Fold мультимодальная модель искусственного интеллекта Gemini Nano в реальном времени анализирует то, что говорит собеседник пользователя во время телефонного разговора и оповещает владельца устройства, если обнаруживаются признаки мошеннических схем. Когда система срабатывает, телефон подаёт звуковой и вибросигнал и выводит на экран предупреждение: «Вероятно, мошенничество». Функция работает в реальном времени на устройстве. Если пользователь принял входящий вызов на часы, и собеседник с высокой вероятностью является злоумышленником, «Pixel Watch предупредит вас о мошенничестве во время звонка, получив сигнал по Bluetooth от вашего Pixel 9+». Звонок, поступающий сразу на часы по сети LTE такому анализу не подвергается — обработка данных должна производиться на смартфоне. Функция появилась для Pixel Watch 2 и 3 накануне, 7 апреля 2025 года, только в США и только для звонков на английском языке — её придётся включать отдельно в настройках смартфона. Когда она активна, в начале звонка и каждые несколько минут в ходе разговора раздаётся звуковой сигнал. |