|

Опрос

|

реклама

Быстрый переход

«Лаборатория Касперского» впервые нашла в App Store троян — он ищет фотографии паролей и отправляет их куда-то

04.02.2025 [13:01],

Павел Котов

Эксперты «Лаборатории Касперского» обнаружили в магазинах Apple App Store и Google Play троянец SparkCat, внедрённый в поддельные приложения: службы обмена сообщениями, помощники с искусственным интеллектом, сервисы доставки еды и клиенты криптовалютных бирж. Встроенный в эти приложения вредоносный фреймворк сканирует сохранённые на устройствах фотографии, находит конфиденциальные данные на них и осуществляет их кражу. Только с Google Play такие приложения были скачаны более 242 тыс. раз, передают «Ведомости».

Источник изображения: NordWood Themes / unsplash.com Когда пользователь скачивает и устанавливает такое приложение, оно запрашивает доступ к к фото и производит их сканирование, используя алгоритм оптического распознавания символов (OCR) и анализируя текст на снимках. Обнаружив ключевые слова, троянец отправляет картинку злоумышленникам. При помощи этого инструмента хакеры стремятся завладеть фразами для восстановления доступа к криптовалютным кошелькам с целью последующей кражи средств. Не исключается кража и других данных — содержания сообщений или паролей. Инцидент с обнаружением SparkCat примечателен по нескольким причинам. Он означает, что киберпреступники активно интересуются решениями в области машинного обучения; кроме того, впервые стало известно об интеграции крадущего данные вредоноса в приложения в App Store. «Эта кампания разрушает стереотипы о том, что вредоносных приложений под iOS не существует, а Android-угрозы не актуальны для владельцев устройств Apple», — рассказали в «Лаборатории Касперского». Ранее подобные вредоносы обнаруживались только в приложениях под Android: в 2023 году были обнаружены троянцы CherryBloss и FakeTrade; в 2024 году устройства пользователей из Южной Кореи заражал SpyAgent.

Источник изображения: Priscilla Du Preez / unsplash.com Появление SparkCat свидетельствует об изменении поведения пользователей, отмечают опрошенные «Ведомостями» эксперты. Для восстановления доступа к криптокошелькам создаются фразы из 12, 18 или 24 слов — они достаточно объёмны, и безответственные пользователи сохраняют их прямо на устройствах. Если раньше идея такой кампании представлялась сомнительной, то сейчас её эффективность может оказаться высокой. Пользователь сам даёт вредоносному приложению доступ к галерее, и это порой представляется оправданным, например, при обращении в службу поддержки. Экспертам «Лаборатории Касперского» не удалось установить, стало ли попадание троянца в приложение намеренным, или это были действия сторонних разработчиков. Сейчас жертвами SparkCat оказываются преимущественно жители других стран из Европы и Азии, но не исключается, что троянец начнёт похищать конфиденциальные данные и россиян. Компания уже уведомила о своём открытии Apple и Google, но отмечается, что их реакция может занять какое-то время. Ущерб от подобных кампаний может составлять от $50 тыс. до $5 млн, подсчитали эксперты. Троян FakeCall для перехвата звонков на Android получил ворох новых функций для кражи данных пользователей

31.10.2024 [11:10],

Павел Котов

Новая версия трояна FakeCall для мобильной ОС Android самыми изощрёнными способами перехватывает входящие и исходящие голосовые вызовы, транслирует злоумышленникам изображение экрана на телефоне, присылает им скриншоты, может разблокировать устройство и совершать многое другое. Об этом рассказали в компании Zimperium, которая специализируется на мобильной кибербезопасности.

Источник изображения: Gerd Altmann / pixabay.com Троян FakeCall впервые был обнаружен «Лабораторией Касперского» ещё в 2022 году — уже тогда он осуществлял атаки типа Overlaying, показывая собственное окно поверх легитимных приложений, и прибегал к другим уловкам, чтобы убедить жертв, что они разговаривают по телефону с работниками своего банка. В конце прошлого года эксперты CheckPoint опубликовали доклад об обновлённой версии вредоноса, который к тому времени маскировался под приложения двадцати финансовых организаций. Сейчас возможности трояна расширились — он может перехватывать входящие и исходящие звонки. FakeCall распространяется через вредоносные приложения, которые пользователь сам загружает на свой телефон. Его прежние версии заставляли жертв звонить хакерам, а окно поверх телефонного приложения показывало номер банка, в котором обслуживается клиент. Новая версия трояна, используя службы специальных возможностей, сама становится обработчиком телефонных вызовов по умолчанию, получая разрешение пользователя, и уже не прибегает к Overlaying. Контролирующие вредоносную кампанию хакеры могут перехватывать входящие и исходящие вызовы. В одних случаях окно FakeCall показывает интерфейс стандартного телефонного приложения для Android и выводит на экран имена наиболее частых контактов жертвы; но если жертва пытается позвонить в банк или другое финансовое учреждение, троян направляет её на контролируемый злоумышленником номер телефона. Жертва думает, что разговаривает с сотрудником банка, и может сообщить ему конфиденциальную информацию, которая впоследствии может использоваться в мошеннических схемах.

Источник изображения: Pexels / pixabay.com Последняя версия FakeCall обзавелась и другими новыми функциями: прямая трансляция происходящего на экране, отправка скриншотов злоумышленникам, разблокировка телефона и временное отключение автоблокировки — это неполный список возможностей трояна. Предполагается, что вредонос до сих пор активно разрабатывается и обрастает новыми возможностями. Чтобы защититься от FakeCall, рекомендуется соблюдать стандартные меры цифровой безопасности: избегать установки приложений из файлов APK из непроверенных источников; чаще пользоваться крупными магазинами приложений и искать новые наименования прямо через них, а не переходить по ссылкам из внешних источников. Эксперты советуют включать на телефоне Google Play Protect — средство проверки загружаемых приложений — и параллельно пользоваться проверенными антивирусами. Не рекомендуется предоставлять приложениям доступ к ресурсам, которые не нужны для их непосредственной работы. Наконец, следует периодически перезагружать устройство, что поможет защититься от некоторых атак с использованием уязвимостей нулевого дня, которые осуществляются без участия пользователя. Троян Necro пробрался в Google Play и заразил 11 миллионов Android-устройств

24.09.2024 [16:51],

Павел Котов

Троян Necro заразил 11 млн устройств под управлением Android — он обнаружился в модификациях популярных приложений и даже в магазине Google Play, где были выявлены два заражённых Necro приложения, сообщили в «Лаборатории Касперского».

Источник изображения: Denny Müller / unsplash.com Вредонос Necro внедряется в приложения через заражённые SDK для разработки ПО. Он встречается в модифицированных версиях популярных приложений, в том числе Spotify, WhatsApp и Minecraft. Будучи запущенным, троян заражает системы другими вредоносами: рекламным софтом, мошенническим ПО и инструментами, которые позволяют использовать мобильные устройства качестве прокси-серверов при осуществлении других атак. В магазине Google Play заражёнными Necro оказались приложения Wuta Camera и Max Browser. У Wuta Camera насчитываются более 10 млн установок; троян содержала версия 6.3.2.148, а в более свежих версиях он уже удалён. Но даже после удаления трояна на устройствах пострадавших пользователей может оставаться полезная нагрузка — установленные с его помощью вредоносные приложения. Wuta Camera и Max Browser были заражены через набор рекламных инструментов Coral SDK. Поскольку большинство заражённых Necro приложений являются взломанными или модифицированными, рекомендуется пользоваться ПО только из официальных источников. Хотя всегда остаётся вероятность, что небезопасны и они, если вспомнить размещённое в Google Play приложение Wuta Camera, поэтому рекомендуется устанавливать на гаджеты и антивирусное ПО. В России обнаружен Android-троян для точечного шпионажа

05.08.2024 [14:19],

Владимир Фетисов

Специалисты «Лаборатории Касперского» обнаружили Android-троян, используемый злоумышленниками для кибершпионажа за владельцами смартфонов из России. Он получил имя LianSpy и использовался как минимум с середины 2021 года. Шпионаж носил не массовый характер, а обнаружить вредонос было трудно, поскольку атакующие активно скрывали следы его деятельности.

Источник изображения: TheDigitalArtist / Pixabay Обнаружить LianSpy впервые удалось весной этого года. С тех пор специалисты «Лаборатории Касперского» выявили более 10 жертв вредоноса. В компании не уточнили, на кого именно были нацелены использующие троян злоумышленники, поскольку эксперты оперируют анонимизированными данными, полученными на основе срабатывания сервиса компании. «LianSpy маскируется под системные приложения и финансовые сервисы. При этом атакующих не интересует финансовая информация жертв. Функциональность зловреда включает сбор и передачу атакующим списка контактов с заражённого устройства, а также данных журналов звонков, списка установленных приложений», — рассказал эксперт по кибербезопасности «Лаборатории Касперского» Дмитрий Калинин. Он добавил, что троян может записывать экран смартфона при открытии определённых приложений, преимущественно мессенджеров. В дополнение к этому троян способен обходить уведомления, показывающие, что в данный момент на смартфоне используется камера или микрофон, путём отключения появляющихся во время записи экрана предупреждений. В сообщении сказано, что устройства могли заражаться удалённо путём эксплуатации нескольких неустановленных уязвимостей или при получении физического доступа к устройству. Однако точно определить способ распространения вредоноса не удалось, поскольку в распоряжении экспертов для анализа был только сам троян. Активация LianSpy не требует каких-либо действий со стороны жертвы. При запуске троян функционирует в фоновом режиме, получая практически полный контроль над устройством. В «Лаборатории Касперского» отметили, что LianSpy использует необычные для мобильного шпиона техники. Кроме того, для передачи данных с заражённых устройств злоумышленники задействуют только публичные сервисы, что затрудняет процесс атрибуции кампании к конкретной группировке. Не исключено, что в данном случае злоумышленников интересуют какие-то конфиденциальные данные, которые есть в распоряжении определённого круга людей. Telegram устранил уязвимость нулевого дня, позволявшую отправлять заражённые APK-файлы под видом видеороликов

23.07.2024 [04:32],

Анжелла Марина

Специалисты по кибербезопасности обнаружили уязвимость нулевого дня в мессенджере Telegram, которая позволяла злоумышленникам отправлять вредоносные APK-файлы, маскируя их под видеофайлы. Уязвимость затрагивала пользователей Android и была успешно использована для распространения вредоносного программного обеспечения.

Источник изображения: Dima Solomin/Unsplash По сообщению ресурса BleepingComputer, 6 июня на хакерском форуме XSS злоумышленник под ником Ancryno выставил на продажу эксплойт нулевого дня (метод, основанный на атаке с не выявленными ранее уязвимостями ПО) для мессенджера Telegram. Уязвимость, получившая название «EvilVideo», была обнаружена специалистами ESET и затрагивала версии приложения до 10.14.4 для пользователей Android. Злоумышленники создавали специальные APK-файлы, которые при отправке через Telegram отображались как встроенные видео. При попытке воспроизведения такого видео Telegram предлагал использовать внешний плеер, что могло побудить жертву нажать кнопку «Открыть», тем самым запустив вредоносный код. ESET протестировала эксплойт и подтвердила его работоспособность. 26 июня и 4 июля специалисты компании сообщили о проблеме руководству Telegram. В ответ на это 11 июля Telegram выпустил версию своего приложения 10.14.5, в которой уязвимость была устранена. Хотя для успешной атаки требовалось несколько действий со стороны жертвы, хакеры имели как минимум пять недель для эксплуатации уязвимости до выпуска патча. Интересно, что несмотря на заявление хакеров об «одном клике», фактический процесс требует нескольких шагов, что снижает риск успешной атаки. ESET также проверила эксплойт на Telegram Desktop, но он не сработал там, поскольку вредоносный файл обрабатывался как MP4-видео, а не как APK-файл. Исправление в версии 10.14.5 теперь корректно отображает APK-файлы в предварительном просмотре, что исключает возможность обмана получателей. ESET рекомендует пользователям, которые недавно получали видеозаписи с запросом на открытие с помощью внешнего приложения, выполнить сканирование файловой системы с использованием мобильного антивирусного ПО для поиска и удаления вредоносных файлов. Напомним, файлы Telegram обычно хранятся в «/storage/emulated/0/Telegram/Telegram Video/» (внутреннее хранилище) или в «/storage/<SD Card ID>/Telegram/Telegram Video/» (внешнее хранилище). Microsoft одобрила поддельный блокировщик рекламы, который внедрял вредоносное ПО на уровне ядра

19.07.2024 [12:26],

Анжелла Марина

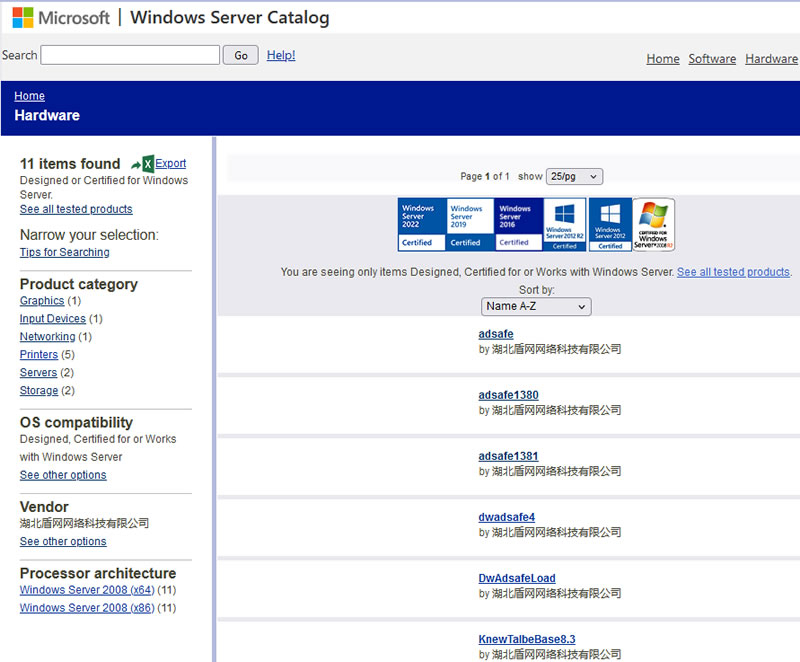

Киберпреступникам удалось обманом проникнуть в защищённую экосистему Microsoft, используя вредоносное программное обеспечение, замаскированное под обычное приложение. Об этом стало известно благодаря расследованию, проведённому экспертами по кибербезопасности из компании Eset.

Источник изображения: Copilot Вредоносное ПО, получившее название DWAdsafe и первоначально обнаруженное в конце 2023 года, маскируется под установщик HotPage.exe, который якобы улучшает работу веб-сайтов и блокирует рекламу. Однако на самом деле DWAdsafe внедряет код в системные процессы и перехватывает трафик браузера, перенаправляя пользователей на рекламу, связанную с играми. Как сообщает издание TweakTown со ссылкой на исследование разработчиков антивирусного ПО Eset, вредоносная программа могла изменять, заменять или перенаправлять веб-трафик и открывать новые вкладки, в зависимости от определённых условий. При этом интересно, что встроенный драйвер HotPage.exe был одобрен и подписан Microsoft, хотя принадлежал китайской компании Hubei Dunwang Network, о которой практически ничего не было известно.

Источник изображения: Welivesecurity.com В ходе расследования было также обнаружено, что программное обеспечение, рекламируемое как «решение по безопасности интернет-кафе», предназначалось для пользователей, говорящих на китайском языке и собирало данные о компьютере для статистических целей, которые затем перенаправлялись на сервер разработчиков DWAdsafe. Беспокойство вызывает тот факт, что процесс проверки и одобрения Microsoft позволил вредоносному приложению попасть в каталог Windows Server. Ромен Дюмон (Romain Dumont), один из исследователей Eset, прокомментировал ситуацию так: «Я не думаю, что существует абсолютно надёжный процесс проверки всех данных компаний, и соответствуют ли заявленные функции ПО фактическим функциям. Microsoft могла бы проводить более тщательные проверки, однако давайте посмотрим правде в глаза: это сложная и трудоёмкая задача». Eset сообщила о вредоносном ПО в Microsoft 18 марта 2024 года. Софтверный гигант удалил проблемный продукт из каталога Windows Server 1 мая 2024 года. С тех пор Eset обозначила эту угрозу как Win{32|64}/HotPage.A и Win{32|64}/HotPage.B. 280 млн человек установили зараженные вредоносным ПО расширения для Google Chrome за три года, выяснили исследователи

25.06.2024 [05:45],

Анжелла Марина

Компания Google заявила, что менее 1 % всех установок из магазина расширений Chrome содержат вредоносное ПО. Однако, группа исследователей из Стэнфордского университета и Центра информационной безопасности имени Гельмгольца (CISPA) опровергла это заявление, утверждая, что за трёхлетний период 280 миллионов человек установили заражённые вредоносным ПО расширения Chrome.

Источник изображения: Growtika/Unsplash Как сообщает издание TechSpot, команда из CISPA представила более подробный анализ ситуации. Согласно их отчёту за трёхлетний период с июля 2020 года по февраль 2023 года, около 346 миллионов пользователей установили расширения Chrome с пометкой «заслуживающие внимания с точки зрения безопасности» (SNE), представляющие из себя потенциальную угрозу. SNE являются расширениями, которые содержат вредоносное ПО, нарушают политику интернет-магазина Chrome или имеют уязвимый код. Исследователи обнаружили, что эти опасные расширения могут оставаться в магазине в течение длительного времени. Например, самое «долгоживущее» SNE под названием TeleApp было доступно в магазине в течение 8,5 лет, прежде чем его наконец удалили в июне 2022 года. Исследователи также обнаружили, что рейтинги пользователей не помогают определить, является ли расширение вредоносным. В случае с SNE пользователи не давали низких оценок, и это позволяет предположить, что распознать, является ли расширение опасным, невозможно без специальных знаний. Также существует вероятность того, что положительные отзывы ставят боты, хотя половина SNE вообще не имеет никаких отзывов. Google же утверждает, что специальная группа безопасности предоставляет пользователям персонализированную сводку установленных ими расширений, проверяет их перед публикацией в магазине и осуществляет непрерывный мониторинг опубликованных расширений. Однако в отчёте, наоборот, отмечается отсутствие необходимого мониторинга, из-за которого опасные расширения остаются в магазине ещё долгое время после обнаружения уязвимостей. Исследователи предложили Google простой способ по отслеживанию расширений на предмет сходства кода для обнаружения вредоносного ПО, так как большая их часть основана на открытых библиотеках. На iOS начал распространяться вирус, выманивающий у пользователей биометрические данные

15.02.2024 [18:22],

Владимир Чижевский

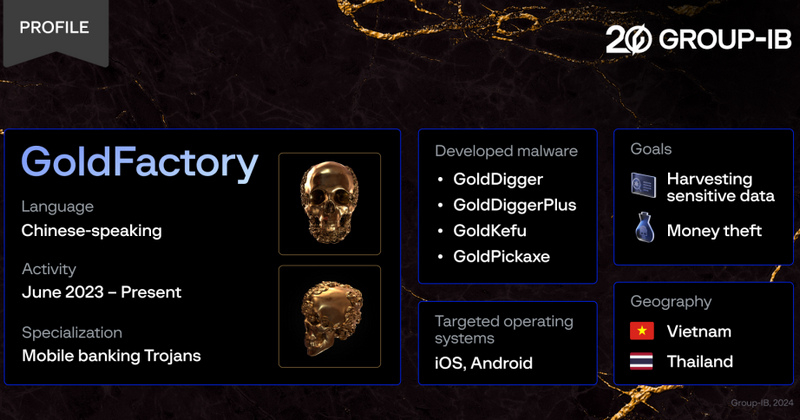

Специализирующаяся на услугах кибербезопасности компания Group-IB обнаружила первый троян для iOS, похищающий биометрические данные пользователей. Причём, фактически, люди сами передают злоумышленникам сканы своих лиц — приложение маскируется под легитимное.

Источник изображения: Group-IB Получившая название GoldPixaxe вредоносная программа атаковала пользователей iOS в Тайланде. Троян маскируется под приложения госуслуг Тайланда и просит пользователей сфотографировать удостоверение личности, а также пройти процедуру сканирования лица. Также похожий случай зарегистрирован во Вьетнаме. Похищенные данные могут быть использованы для прохождения проверок в банках и государственных учреждениях при помощи технологии синтеза изображения Deep Fake. Существует версия GoldPixaxe для Android. Троян не распространяется через официальные магазины приложений и не использует уязвимости операционных систем. Вместо этого злоумышленники обманом убеждают жертву установить вредоносное приложение на смартфон и предоставить необходимые им права доступа. Group-IB подозревает, что троян разработан китайской хакерской группой GoldFactory, ранее промышлявшей созданием нацеленных на вьетнамских пользователей фальшивых банковских приложений. Вирус Chameleon эволюционировал и научился обходить блокировку по отпечатку пальца на Android

25.12.2023 [18:15],

Сергей Сурабекянц

Вредоносное ПО Chameleon для Android появилось в начале 2023 года в Австралии и Польше, а затем распространилось и на другие страны, включая Великобританию и Италию. Ранние версии Chameleon могли выполнять действия от имени владельца, после чего киберпреступники получали контроль над устройством жертвы. Новая версия трояна научилась включать службы специальных возможностей на устройствах под управлением Android 13 и обходить биометрические запросы.

Источник изображения: pexels.com Новый вариант Chameleon сканирует устройство, чтобы определить, установлена ли на нём ОС Android версии 13 или новее. Если это так, вредоносная программа предлагает пользователю включить службы специальных возможностей, ассистируя в процессе. После этого вредоносное ПО уже может выполнять несанкционированные действия от имени пользователя. Сама по себе подобная способность не является уникальной для подобного класса вредоносных программ, но в новой версии трояна к этому добавилась возможность прерывать биометрические операции на целевом устройстве и обходить блокировки по отпечатку пальца. Этот метод использует программный интерфейс приложения KeyguardManager и событие системного уровня AccessibilityEvent, которое предоставляет информацию об изменениях в пользовательском интерфейсе для оценки состояния экрана и защиты клавиатуры. Keyguard — это системный компонент, отвечающий за управление безопасностью устройства, например, за блокировку экрана и механизмы аутентификации. Вредоносная программа оценивает состояние защиты клавиатуры относительно различных механизмов блокировки, таких как графический ключ, PIN-код или пароль. Такой подход облегчает кражу ПИН-кодов, паролей или графических ключей с помощью функций кейлогинга в обход биометрических данных и возможность разблокировать устройства с использованием ранее украденных ПИН-кодов или паролей. При выполнении определённых условий вредоносная программа использует действие AccessibilityEvent для перехода от биометрической аутентификации к аутентификации по PIN-коду, что позволяет трояну разблокировать устройство. «Появление нового банковского трояна Chameleon — ещё один пример сложного и адаптивного ландшафта угроз в экосистеме Android, — считают исследователи из ThreatFabric. — Этот более продвинутый вариант, по сравнению с ранней версией, демонстрирует повышенную отказоустойчивость и расширенные новые функции». Чтобы избежать заражения, пользователям следует руководствоваться здравым смыслом — не устанавливать приложения с сомнительных неофициальных сайтов и использовать меры безопасности на устройствах под управлением Android, такие как функция безопасности Play Protect, которая сканирует и проверяет приложения, чтобы предотвратить установку вредоносного программного обеспечения. В пиратских сборках Windows 10 обнаружен троян для кражи криптовалюты

14.06.2023 [16:21],

Владимир Фетисов

Специалисты компании «Доктор Веб» обнаружили в нескольких неофициальных сборках Windows 10, которые распространялись через торрент-трекер, троянскую программу-стилер. Речь идёт о вредоносе Trojan.Clipper.231, который подменяет адреса криптовалютных кошельков в буфере обмена на заданные мошенниками адреса. По подсчётам экспертов, к настоящему моменту злоумышленникам удалось похитить с помощью этого вредоноса около $19 тыс. в криптовалюте.

Источник изображения: Pixabay В сообщении сказано, что в мае этого года в компанию «Доктор Веб» обратился один из клиентов, который предполагал, что его компьютер с Windows 10 заражён вредоносным ПО. Специалисты провели анализ и обнаружили в системе Trojan.Clipper.231, а также Trojan.MuIDrop22.7578 и Trojan.Inject4.57873, которые осуществляют запуск стилера. Специалистам компании удалось локализовать угрозу и справиться с обезвреживанием троянских программ. Также удалось установить, что целевая ОС являлась неофициальной сборкой, а вредоносное ПО было встроено в неё изначально. В дальнейшем было выявлено несколько неофициальных сборок Windows 10 с интегрированным вредоносным ПО:

Отмечается, что все упомянутые сборки были доступны для скачивания на одном торрент-трекере, но не исключено, что злоумышленники использовали другие каналы распространения. После распаковки в системе жертвы троян начинает отслеживать буфер обмена и подменяет адреса криптовалютных кошельков на заданные злоумышленниками адреса. Отмечается, что троян может определять опасные для него приложения и в случае их выявления не производит подмену адреса кошелька в буфере обмена. По подсчётам аналитиков «Доктор Веб», злоумышленники смогли похитить 0,73406362 биткоина и 0,07964773 Ethereum, что примерно эквивалентно $18 976. Чтобы избежать подобных проблем, специалисты рекомендуют использовать только официальные сборки Windows. «Лаборатория Касперского» выявила скрытную атаку вируса-шпиона на iPhone своих сотрудников

01.06.2023 [21:10],

Владимир Мироненко

Евгений Касперский, глава «Лаборатории Касперского» (Kaspersky Lab), сообщил о выявленной «крайне сложной, профессиональной» кибератаке, целью которой было незаметное внедрение шпионского модуля в смартфоны iPhone сотрудников компании.  Касперский рассказал, что такая атака проводится при помощи невидимого iMessage-сообщения с вредоносным вложением, которое благодаря ряду уязвимостей в операционной системе iOS устанавливает шпионскую программу Triangulation. Этот процесс происходит абсолютно скрытно от пользователя и без какого-либо его участия. Тем не менее факт заражения был обнаружен системой мониторинга и анализа сетевых событий KUMA. В итоге выяснилось, что заражению Triangulation подверглось несколько десятков iPhone сотрудников компании. Касперский отметил, что из-за закрытости iOS не существует стандартных средств операционной системы для выявления и удаления этой шпионской программы на заражённых смартфонах. Для этого приходится использовать внешние инструменты. Удалить трояна можно лишь только при помощи сброса зараженного iPhone до заводских настроек и установки последней версии операционной системы и всего окружения пользователя с нуля. В противном случае троян-шпион Triangulation может вновь появиться в смартфоне через уязвимости в устаревшей версии iOS. «Мы считаем, что главной причиной этого инцидента является закрытость iOS. Данная операционная система является “чёрным ящиком”, в котором годами могут скрываться шпионские программы, подобные Triangulation. Обнаружение и анализ таких угроз осложняется монополизацией Apple исследовательских инструментов, что создаёт для шпионских программ идеальное убежище», — заявил Касперский. Ранее о попытке слежки за российскими дипломатами по всему миру с помощью шпионского ПО, устанавливаемого на iPhone компании Apple, сообщила ФСБ России. В Google Play нашли трояны с тайными платными подписками — их скачали более полумиллиона раз

05.05.2023 [11:50],

Павел Котов

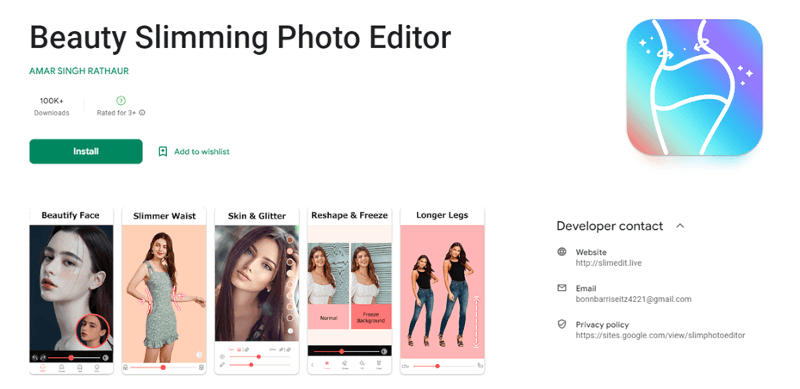

Эксперты «Лаборатории Касперского» обнаружили в магазине Google Play Маркет 11 троянских приложений, предлагавших редактирование фото и обои для Android-устройств и оформлявших пользователям платные подписки.

Источник изображений: securelist.ru Обнаруженные специалистами «Лаборатории Касперского» приложения, загруженные около 630 тыс. раз, добросовестно выполняли заявленные функции — в них действительно можно было редактировать изображения, но они также запускали вредоносную полезную нагрузку. Троян связывался с управляющим сервером злоумышленника, отправляя на него коды страны пребывания и мобильного оператора, а тот в ответ присылал страницу платной подписки, которая открывалась в фоновом режиме, и вредонос пытался её оформить, перехватывая сообщения с её подтверждением. Всё это время пользователь не знал, что происходило на его телефоне.  Жертвами кампании были преимущественно пользователи из Азии — в код зашита привязка к Таиланду, а на страницах приложений преобладали отзывы от тайцев. Хотя жертвы кампании обнаружены также в Индонезии, Малайзии, Сингапуре и даже в Польше. В «Лаборатории Касперского» семейству троянцев присвоили название Fleckpe — к настоящему моменту Google удалила все 11 приложений из Play Маркета, но эксперты по кибербезопасности говорят, что хакеры могли распространить и другие неопознанные вредоносы: пользователям рекомендовали проявлять осторожность при установке приложений от малоизвестных разработчиков. |