|

Опрос

|

реклама

Быстрый переход

Автомобили стали взламывать и угонять через CAN-шину — достаточно разбить фару

06.04.2023 [17:54],

Павел Котов

Эксперты по автомобильной безопасности доложили об обнаружении нового способа угона машин — он основывается на прямом доступе к системной шине транспортного средства через проводку фары. Изготавливаются даже устройства для осуществления такого взлома, и выглядят они как Bluetooth-динамики.

Источник изображения: twitter.com/mintynet На принадлежащем одному из экспертов Toyota RAV4 однажды появились странные повреждения переднего крыла и корпуса фары, а несколько дней спустя машину угнали. В результате расследования выяснилось, что автомобиль был взломан при помощи так называемой CAN-инъекции. CAN-шина (Controller Area Network) присутствует почти во всех современных автомобилях и используется установленными на машине контроллерами и устройствами для координации работы. При взломе посредством CAN-инъекции злоумышленник подключается к локальной сети контроллеров автомобиля и рассылает служебные сообщения, как если бы их отправителем был владелец машины. Разблокирует транспортное средство, отключает иммобилайзер двигателя, после чего автомобиль легко угнать. Для получения доступа к сети угонщик, например, взламывает корпус фары и подсоединяется к разъёму CAN-шины, впоследствии манипулируя устройствами на машине.

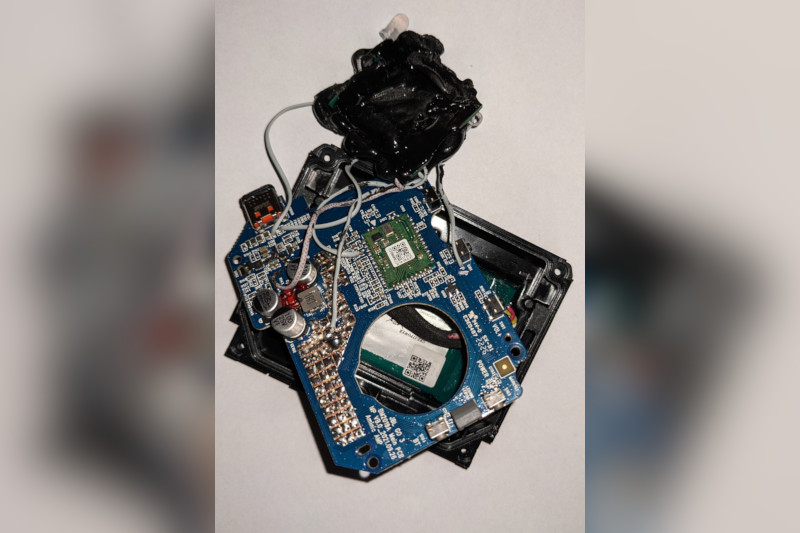

Так выглядит устройство для CAN-инъекций. Источник изображения: kentindell.github.io Когда была угнана Toyota RAV4, владелец провёл техническое расследование инцидента, начав его с анализа данных в приложении MyT от Toyota — незадолго до кражи автомобиля в журнале было зарегистрировано несколько подозрительных сбоев. При дальнейшем анализе стало ясно, что это был не выход компонентов из строя, а разрыв связи между ними. Общим же фактором оказалась CAN-шина. При дальнейшем расследовании выяснились весьма тревожные подробности, например, тот факт, что в большинстве современных автомобилей служебные сообщения в сети CAN лишены какой-либо защиты — выступающие получателями контроллеры просто им доверяют. Но куда большую обеспокоенность вызвал анализ ресурсов в даркнете: «народные умельцы» изготавливают устройства для взлома машин через CAN-инъекции и прячут их внутри обычного беспроводного динамика.

Компоненты для взлома распаиваются прямо на плате колонки. Источник изображения: kentindell.github.io Дополнительные компоненты себестоимостью около $10 распаиваются прямо на системной плате колонки. Гаджет поставляется с кабелями, которые подключаются в открытый разъём шины, а по нажатии кнопки «Play» на корпусе система отправляет в сеть все необходимые команды на разблокировку. |