|

Опрос

|

реклама

Быстрый переход

Microsoft исправила серьёзную уязвимость Windows, о которой стало известно полгода назад

11.03.2024 [18:34],

Владимир Фетисов

В прошлом месяце компания Microsoft выпустила исправления для уязвимости CVE-2024-21338, которая позволяла повышать привилегии пользователя в Windows. Примечательно, что о проблеме стало известно около полугода назад и, по данным компании Avast, последние несколько месяцев эту уязвимость активно использовали северокорейские хакеры из группировки Lazarus.

Источник изображения: Pete Linforth / pixabay.com Упомянутая уязвимость была выявлена специалистами Avast в драйвере appid.sys утилиты AppLocker. Эксплуатация бага позволяет злоумышленникам, имеющим доступ к атакуемой системе, повысить уровень прав до уровня SYSTEM, не взаимодействуя с жертвой. Проблема затрагивает устройства с Windows 11 и Windows 10, а также Windows Server 2022 и Windows Server 2019. В сообщении Avast говорилось, что для эксплуатации уязвимости CVE-2024-21338 злоумышленник должен авторизоваться в системе, а затем запустить особым образом сконфигурированное приложение, которое использует уязвимость, чтобы взять под контроль устройство. Несмотря на то, что патч для исправления уязвимости вышел в середине прошлого месяца, Microsoft лишь несколько дней назад обновила информацию на странице поддержки, подтвердив, что уязвимость CVE-2024-21338 использовалась хакерами. По данным Avast, группировка Lazarus эксплуатировала баг как минимум с августа прошлого года. Злоумышленники использовали уязвимость для получения привилегий уровня ядра и отключения защитных механизмов на атакуемых системах. В конечном счёте им удавалось скрытно внедрять в атакуемые системы руткит FudModule для выполнения разных манипуляций с объектами ядра. Вирус-вымогатель LockBit стали распространять через уязвимость в ПО для удалённого доступа ConnectWise

23.02.2024 [18:31],

Павел Котов

Киберпреступники эксплуатируют две опасные уязвимости программы удалённого доступа ConnectWise ScreenConnect для развёртывания вируса-вымогателя LockBit. Это свидетельствует, что ресурсы одноимённой хакерской группировки продолжают работать, хотя бы и частично.

Источник изображения: kalhh / pixabay.com Эксперты по кибербезопасности в компаниях Huntress и Sophos накануне доложили, что зафиксировали атаки LockBit, производимые через уязвимости популярной программы удалённого доступа ConnectWise ScreenConnect. Атаки осуществляются через две уязвимости. Ошибка CVE-2024-1709 относится к уязвимостям обхода аутентификации и считается «неприлично простой» в эксплуатации — она активно используется с минувшего вторника, то есть с того момента, как ConnectWise выпустила закрывающее её обновление программы и призвала клиентов установить его. Вторая ошибка за номером CVE-2024-1708 позволяет удалённо передать вредоносный код на уязвимую систему. Эксперты подчёркивают, что, во-первых, уязвимости ScreenConnect активно эксплуатируются киберпреступниками на практике; во-вторых, несмотря на проведённую правоохранительными органами нескольких стран операцию, часть ресурсов группировки LockBit продолжает работать. В начале недели правоохранительные органы нескольких стран доложили о проведении крупномасштабной операции, в результате которой были отключены 34 сервера в Европе, Великобритании и США, конфискованы более 200 криптовалютных кошельков, а также арестованы двое предполагаемых участников LockBit в Польше и на Украине. Обнаружившие новую волну атак эксперты заявили, что не могут отнести её к деятельности непосредственно LockBit, но группировка имеет большой охват и разветвлённую партнёрскую сеть, которую невозможно быстро уничтожить даже в рамках крупномасштабной международной операции. В компании ConnectWise заявили, что сейчас массовое внедрение вируса-вымогателя через программу не наблюдается. Но, по данным некоммерческой организации Shadowserver Foundation, занимающейся анализом вредоносной интернет-активности, уязвимости программы продолжают эксплуатироваться — накануне угроза исходила от 643 IP-адресов, а уязвимыми оставались более 8200 серверов. В приложении Apple Shortcuts нашли уязвимость, позволяющую похищать данные без участия пользователя

23.02.2024 [14:12],

Павел Котов

В популярном приложении Apple «Быстрые команды» (Apple Shortcuts) обнаружена уязвимость CVE-2024-23204, которая может открыть злоумышленникам доступ к конфиденциальным данным на устройствах под управлением macOS и iOS без запроса разрешения у пользователя.  Приложение «Быстрые команды» для macOS и iOS предназначается для автоматизации задач: оно позволяет создавать макросы с последовательностями различных действий, включая экспорт данных в iCloud и на другие платформы. Компания Bitdefender опубликовала информацию об уязвимости CVE-2024-23204, позволяющей создавать вредоносные файлы сценариев «Быстрых команд» в обход системы безопасности Apple Transparency, Consent and Control (TCC), предназначенной, чтобы следить, что приложения в явном виде запрашивают у пользователей разрешения для доступа к определённым данным или функциям. Добавив такой файл в библиотеку жертвы, злоумышленник получает возможность незаметно похищать конфиденциальные данные и системную информацию без запроса разрешения. Уязвимость присутствует в платформах версий до macOS Sonoma 14.3, iOS 17.3 и iPadOS 17.3, и ей присвоен рейтинг 7,5 из 10 («высокий»), поскольку её можно эксплуатировать удалённо без каких-либо привилегий. В актуальных версиях ОС Apple уже исправила ошибку, и эксперты по кибербезопасности рекомендуют обновить приложение «Быстрые команды» до последней версии. Microsoft признала, что эксплойты обходят функции безопасности Windows

15.02.2024 [14:26],

Владимир Фетисов

На этой неделе Microsoft выпустила очередной пакет исправлений безопасности в рамках программы Patch Tuesday. В нём содержатся исправления для 72 уязвимостей в разных продуктах экосистемы Windows, в том числе позволяющих злоумышленникам осуществлять удалённое выполнение кода, обходить функции безопасности и повышать уровень привилегий в системе.

Источник изображения: securityweek.com Среди 72 задокументированных Microsoft уязвимостей особо выделяются 3, которые, по данным софтверного гиганта, используются злоумышленниками для проведения атак. Речь, в том числе, идёт о фишинговых и спуфинговых атаках с целью обхода инструментов безопасности Windows. Одна из упомянутых уязвимостей CVE-2021-43890 датируется 2021 годом. По данным Microsoft, эта уязвимость эксплуатируется хакерами с помощью соответствующего вредоносного программного обеспечения, известного как Emotet, Trickbot и Bazaloader. «В последние месяцы Microsoft Threat Intelligence фиксирует рост активности злоумышленников, использующих методы социальной инженерии и фишинга для атак на пользователей Windows», — говорится в сообщении софтверного гиганта. Там также отмечается, что Microsoft была вынуждена по умолчанию отключить протокол ms-appinstaller в Windows для повышения уровня безопасности. Ещё Microsoft призвала администраторов Windows обратить внимание на уязвимости CVE-2024-21412 и CVE-2024-21351, которые позволяют обойти функции безопасности Windows и используются злоумышленниками при проведении реальных атак. Нынешний патч также включает в себя исправление уязвимости CVE-2024-21413, которая позволяет осуществить удалённое выполнение кода в Microsoft Office. Примечательно, что эта уязвимость получила оценку 9,8 балла из 10 возможных, что говорит о высоком уровне её опасности. Intel раскрыла информацию о 34 уязвимостях в своих процессорах, чипсетах и утилитах

15.02.2024 [07:51],

Алексей Разин

Компания Intel периодически раскрывает информацию о найденных уязвимостях в своей продукции, но уже после того, как были приняты меры по их устранению. По крайней мере, разработчики ПО и производители материнских плат работают в тесной связке с Intel над решением таких проблем. Недавно компания обнародовала информацию о 34 новых уязвимостях.

Источник изображения: Unsplash, Thufeil M Как поясняет Tom’s Hardware, в упоминаемой группе оказались разнородные уязвимости с точки зрения информационной безопасности, касающиеся различных компонентов клиентских систем, начиная от процессоров и чипсетов, и заканчивая контроллерами Wi-Fi и Thunderbolt. В последнем случае обезопасить себя от действий злоумышленников пользователь может путём обновления драйверов для профильного контроллера. Именно на уровне драйверов Thunderbolt были обнаружены 20 уязвимостей, которые позволяют злоумышленникам при наличии физического доступа к атакуемому ПК повышать уровень своих привилегий, совершать атаки типа «отказ в обслуживании» и похищать данные. Лишь одна из указанных уязвимостей в Thunderbolt позволяет использовать удалённый доступ к атакуемому ПК, но её опасность классифицируется как средняя. Утилиты XTU, oneAPI Toolkit и Intel Unison тоже оказались подвержены различным типам уязвимостей, но все они в новейших версиях устранены. Ряд служебных утилит Intel, с которыми непосредственно пользователь обычно не взаимодействует, также оказались подвержены уязвимостям, которые в ходе обновления были устранены. По сути, Intel отказалась лишь от устранения прорехи в информационной безопасности при работе с утилитой System Usage Report for Gameplay, но она уже не распространяется, а потому пользователям просто рекомендуется её удалить. AMD решила проблему Zenbleed у процессоров Zen 2, но нашла ещё четыре уязвимости у чипов на архитектурах с Zen по Zen 4

15.02.2024 [06:45],

Николай Хижняк

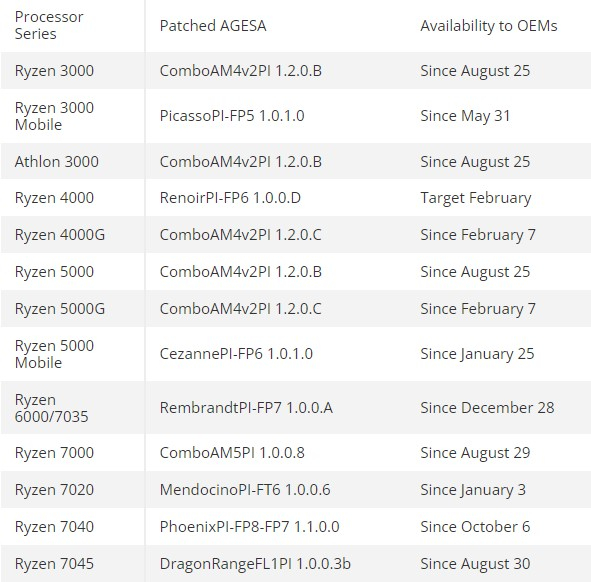

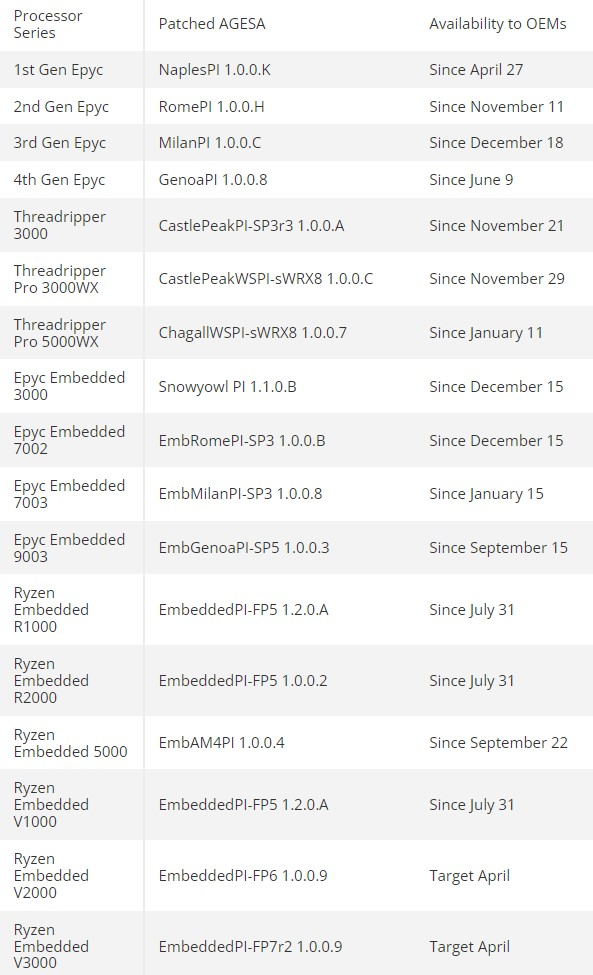

AMD сообщила о четырёх уязвимостях процессоров на архитектурах Zen со статусом «высокий риск» по классификации CVE. Затронутыми оказались многие, но не все процессоры AMD, начиная с чипов на архитектуре Zen и заканчивая моделями на архитектуре Zen 4. Для многих процессоров уже доступны свежие прошивки BIOS, которые исправляют эти проблемы в безопасности.

Источник изображения: AMD AMD поясняет, что уязвимости CVE-2023-20576, CVE-2023-20577, CVE-2023-20579 и CVE-2023-20587 ставят под угрозу безопасности интерфейс SPI, с помощью которого процессоры связываются с микросхемами BIOS на материнских платах. Злоумышленники могут использовать эти уязвимости для выполнения атак типа «отказ в обслуживании», а также для удалённого выполнения кода. Правда, для того чтобы воспользоваться этими уязвимостями, хакеру потребуется локальный доступ к ПК на базе затронутых процессоров. Не каждый чип AMD на архитектурах Zen–Zen 4 подвержен четырём указанным уязвимостям безопасности. AMD исправляет бреши в безопасности своих процессоров с помощью новых версий библиотек AGESA, являющихся базовым кодом для прошивок BIOS материнских плат. Для большинства своих чипов компания уже выпустила свежие версии AGESA. В частности, для моделей на архитектуре Zen 2 последняя версия библиотек AGESA также устраняет уязвимость Zenbleed, обнаруженную в прошлом году. Для защиты от четырёх последних указанных уязвимостей у тех же чипов Zen 2 требуется BIOS на базе библиотек AGESA 1.2.0.B, а для устранения уязвимости Zenbleed — прошивки на библиотеках AGESA 1.2.0.C. К сожалению, не все производители материнских плат выпустили новые прошивки с исправленной AGESA. Ниже в таблицах указаны версии прошивок для различных моделей процессоров AMD, в которых уже исправлены упоминаемые уязвимости.

Источник изображения: Tom's Hardware Последние версии AGESA, выпущенные несколько месяцев назад, устраняют уязвимости у процессоров EPYC. Чипы Threadripper получили нужные обновления в январе. Однако в списке затронутых процессоров нет моделей Threadripper 7000, что может говорить о том, что AMD заранее могла исправить возможные проблемы с их безопасностью. Пока не получили нужные прошивки встраиваемые процессоры Ryzen Embedded V2000 и Ryzen Embedded V3000. Новые BIOS для них ожидаются в апреле этого года.

Источник изображения: Tom's Hardware Как уже говорилось выше, новые версии библиотек AGESA распространяются через новые версии BIOS, за выпуск которых отвечают разработчики материнских плат. Это означает, что с момента выпуска AMD новых библиотек может пройти некоторое время, пока производители не разработают свежие версии прошивок на их основе для своих материнских плат. Оценить масштаб уже выпущенных обновлений BIOS для серверного, встраиваемого и мобильного сегментов процессоров весьма сложно, но для потребительских плат для чипов Ryzen и Threadripper такую оценку провести можно. Портал Tom’s Hardware проанализировал выпуск прошивок BIOS у четырёх ведущих поставщиков материнских плат — ASUS, ASRock, Gigabyte и MSI. Судя по всему, платы Socket AM5 на чипсетах AMD 600-й серии получили необходимые обновления безопасности. Иными словами, те же процессоры Ryzen 7000 и Ryzen 8000G не подвержены указанным уязвимостям. AMD также не упоминает процессоры Threadripper 7000. Таким образом, платы с чипсетами TRX50 и WRX90 тоже имеют нужную защиту. К сожалению, для владельцев плат Socket AM4 предыдущего поколения обновления прошивок производители выпускают не так быстро, как для новейших чипов платформы AM5. По данным Tom’s Hardware, ни один из указанных четырёх производителей плат пока не выпустил BIOS на новейшей библиотеке AGESA 1.2.0.C. Это значит, что те же процессоры серий Ryzen 4000G и 5000G подвержены указанным уязвимостям независимо от моделей плат и их производителя. Самой широко распространённой версией библиотеки AGESA для плат на чипсетах AMD 500-й серии является 1.2.0.B. Прошивки BIOS на её основе доступны у всех четырёх производителей. Платы ASUS и MSI с чипсетами AMD 300-й серии по-прежнему используют AGESA 1.2.0.A, как и платы MSI на чипсетах AMD 400-й серии. В свою очередь большинство плат на чипсете TRX40 для процессоров Threadripper 3000 безопасны. Исключением являются платы MSI, в BIOS которых по-прежнему используется старая версия AGESA 1.0.0.4. Для процессоров Threadripper Pro 3000WX и 5000WX для платформы WRX80 производители пока не выпустили обновления BIOS на свежих версиях AGESA. В некоторых принтерах Canon i-Sensys нашли ряд критических уязвимостей

12.02.2024 [19:14],

Николай Хижняк

В некоторых моделях принтеров и МФУ серии i-Sensys компании Canon обнаружено несколько критических уязвимостей, которые потенциально позволяют злоумышленникам через интернет получить к ним доступ. Все прошивки затронутых принтеров до версии 3.07 включительно считаются уязвимыми.

Источник изображения: Canon В зону риска попали принтеры Canon i-Sensys MF750 и LBP670 серии Color Laser, а также несколько моделей серии i-Sensys X (X C1333i, C1333iF, X C1333P). У указанных принтеров обнаружено семь уязвимостей безопасности. В частности, некоторые позволяют удалённо выполнять произвольного программного кода, приводить к сбою устройства, а также проводить атаки типа «отказ в обслуживании» (DoS). Согласно стандарту CVSS (Common Vulnerability Scoring System), большинство этих уязвимостей характеризуются как «критические». Они получили рейтинг 9,8 из 10 по шкале серьёзности. В обнаружении этих уязвимостей в принтерах Canon приняли участие сразу несколько организаций, включая Nguyen Quoc, Team Viettel, ANHTUD, Connor Ford, а также анонимные исследователи в сфере кибербезопасности. До установки обновления, решающего проблемы с безопасностью, владельцам указанных принтеров Canon рекомендуется не подключать их к интернету. Производитель уже приступил к выпуску новых прошивок для затронутых принтеров и МФУ. Например, обновления доступны для таких моделей устройств, как MF754Cdw и MF752Cdw. Новое ПО рекомендуется устанавливать с помощью свежего установочного программного обеспечения Firmware Update Tool V03.09. Хакеры стали атаковать жертв через уязвимости в VPN-сервисе Ivanti Connect Secure

09.02.2024 [11:49],

Павел Котов

Ivanti сообщила о наличии в её VPN-сервисе пяти уязвимостей. Они отслеживаются под номерами CVE-2024-21888, CVE-2024-21893, CVE-2023-46805, CVE-2024-21887 и CVE-2024-21893. Последняя активно эксплуатируется многочисленными злоумышленниками, поскольку существует общедоступный сценарий реализации атаки.

Источник изображения: Pete Linforth / pixabay.com Первоначально Ivanti сообщила о наличии в её VPN-сервисе Connect Secure уязвимостей CVE-2023-46805 и CVE-2024-21887. Этим сервисом пользуется множество государственных и частных организаций по всему миру — работники корпораций, банков, образовательных и медицинских учреждений подключаются к виртуальной сети и входят во внутренние системы организаций, находясь вне офисов. По сведениям компании, эти уязвимости с декабря эксплуатировали хакеры, связанные с китайскими властями, для взлома сетей её клиентов и кражи данных. Впоследствии Ivanti добавила, что существуют ещё две уязвимости Connect Secure, известные под номерами CVE-2024-21888 и CVE-2024-21893. Сторонние эксперты по кибербезопасности добавили, что есть ещё одна уязвимость VPN-сервиса Ivanti — она зарегистрирована под номером CVE-2024-21893. Разработчик исправил все ошибки, но последняя уязвимость продолжает массово использоваться различными злоумышленниками, и число связанных с ней инцидентов пока будет расти, поскольку в общем доступе есть код эксплойта, а обновления установлены не у всех клиентов. На минувшей неделе некоммерческая организация Shadowserver Foundation зафиксировала 170 IP-адресов, с которых производились попытки эксплуатировать данную уязвимость, а накануне их число превысило 630. При этом если на прошлой неделе отслеживались 22 500 подключённых к интернету устройств Ivanti Connect Secure, то к настоящему моменту их осталось 20 800, и неизвестно, сколько из них уязвимы для взлома. В Ivanti не стали комментировать сообщения, что уязвимость подвергается массовой эксплуатации, но и выводов Shadowserver компания тоже не оспорила. Примечательно, что Ivanti до сих пор не развернула обновление для всех клиентов. За несколько дней до этого американское Агентство по кибербезопасности и защите инфраструктуры (CISA) предписало всем федеральным ведомствам отключить все клиентские системы Ivanti в двухдневный срок, ссылаясь на «серьёзную угрозу», связанную с эксплуатируемой уязвимостью. «Яндекс» увеличил до 1 млн рублей гонорары за обнаружение ошибок в её умных устройствах

07.02.2024 [13:56],

Павел Котов

«Яндекс» сообщил о расширении действия программы «Охота за ошибками» для умных устройств — теперь она распространяется на продукты, которые компания выпустила в прошлом году: «Станция Дуо Макс», «Станция Миди» и «ТВ Станция». Размер вознаграждения вырос с 600 тыс. до 1 млн руб.

Источник изображения: «Яндекс» Приоритетной целью обновлённой программы компания обозначила поиск ошибок в новых устройствах. До миллиона рублей получат эксперты, которые смогут обойти защиту этих гаджетов и обнаружить критичные уязвимости. Вознаграждение также увеличилось за выявление уязвимостей в представленных ранее продуктах, включая «Станцию Мини с часами» и «Станцию Макс» — конечная сумма будет зависеть от критичности обнаруженной ошибки. Подробная информация представлена на сайте программы. За 2023 год «Яндекс» удвоил инвестиции в цифровую безопасность своих продуктов до 6 млрд руб. Средства направлены на создание защищённых систем хранения данных, новые решения в области защиты от мошенничества и DDoS-атак, системы управления доступом и прочие направления. В программе «Охота за ошибками» может принять участие любой желающий — для этого нужно найти уязвимость в продукте «Яндекса» и сообщить о ней компании. Инженер Microsoft нашёл серьёзную уязвимость в ИИ-художнике DALL-E 3, но компания замолчала проблему

31.01.2024 [17:01],

Павел Котов

Старший инженер по искусственному интеллекту Microsoft Шейн Джонс (Shane Jones) обнаружил уязвимость в генераторе изображений OpenAI DALL-E 3, которая позволяет обходить защитные механизмы нейросети и генерировать недопустимый контент. Но в Microsoft и OpenAI отвергли факт наличия этой уязвимости и воспрепятствовали огласке проблемы.

Источник изображения: efes / pixabay.com Инженер пояснил, что решил предать проблему огласке после того, как на прошлой неделе в соцсетях была опубликована серия сгенерированных ИИ фотореалистичных изображений известной исполнительницы Тейлор Свифт (Taylor Swift), имеющих деликатный характер. Инцидент вызвал возмущение в среде её поклонников, а Шейн Джонс призвал OpenAI изъять DALL-E 3 из открытого доступа. По одной из версий, создавшие эту серию изображений злоумышленники пользуются инструментом Microsoft Designer, частично основанным на этом ИИ-генераторе. Инженер также направил письмо двум сенаторам, одному члену Палаты представителей и генпрокурору штата Вашингтон, отметив, что «Microsoft знала об этих уязвимостях и возможностях злоупотреблений». Джонс сообщил Microsoft об обнаруженной им проблеме ещё 1 декабря 2023 года, направив соответствующее обращение через внутреннюю систему компании. В тот же день он получил ответ от работающего с такими обращениями сотрудника, который отметил, что проблема не касается ни внутренней сети Microsoft, ни учётных записей клиентов компании, и порекомендовал направить своё обращение в OpenAI. Инженер направил его 9 декабря, представив подробную информацию об уязвимости, но так и не получил ответа. Джонс продолжил изучать проблему и «пришёл к выводу, что DALL-E 3 представляет угрозу общественной безопасности и должен быть изъят из общественного доступа, пока OpenAI не сможет устранить связанные с этой моделью риски».

Источник изображения: ilgmyzin / unsplash.com Две недели спустя, 14 декабря, инженер перевёл общение в публичную плоскость, разместив на своей странице в LinkedIn публикацию с призывом отозвать DALL-E 3 с рынка. Он уведомил об этом руководство компании, и с ним быстро связался его непосредственный начальник — он заявил, что юридический отдел Microsoft требует немедленно удалить публикацию, а обоснования своего требования он предоставит позже. Джонс удалил публикацию, но никаких сообщений от юристов Microsoft так и не получил. В итоге он 30 января был вынужден направить письмо властям. OpenAI отреагировала только 30 января, заявив, что она изучила обращение инженера сразу после того, как оно поступило, и описанный им метод якобы не позволяет обходить средств безопасности. «Безопасность является нашим приоритетом, и мы применяем многосторонний подход. В основополагающей модели DALL-E 3 мы разработали фильтр наиболее откровенного контента из её обучающих данных, включая изображения сексуального характера и насилия, разработали надёжные классификаторы изображений, не позволяющие модели создавать пагубные картинки. Мы также внедрили дополнительные меры безопасности для наших продуктов, ChatGPT и DALL-E API, включая отклонение запросов, содержащих имя публичного деятеля. Мы выявляем и отклоняем изображения, которые нарушают нашу политику, и фильтруем все созданные изображения, прежде чем они показываются пользователю. Для усиления наших мер безопасности и для проверки на злоупотребления мы привлекаем команду сторонних экспертов», — заверили в OpenAI. В Opera нашли уязвимость, которая позволяла запускать любые файлы на компьютерах с Windows и macOS

17.01.2024 [17:37],

Павел Котов

В браузере Opera обнаружена уязвимость, которая позволяет хакерам запускать практически любые файлы на компьютерах под управлением операционных систем Windows и macOS. Ошибку выявили эксперты Guardio Labs, которые уведомили разработчиков и помогли закрыть уязвимость.

Источник изображения: opera.com Проблема связана со встроенной в браузер функцией My Flow, которая является частью расширения Opera Touch Background и не удаляется. My Flow позволяет пользователям делать заметки и обмениваться файлами между настольной и мобильной версиями браузера — современные разработчики ПО часто предлагают средства обмена данными между ПК и мобильными устройствами, но в данном случае это было сделано в ущерб безопасности. Похожий на чат интерфейс при обмене файлами предлагает функцию «Открыть» для любого сообщения с прикреплённым файлом, то есть файлы могут выполняться непосредственно из веб-интерфейса, обратили внимание в Guardio Labs. Это значит, что контекст веб-страницы получил средства взаимодействия с системным API для выполнения файла из файловой системы — вне браузера, без песочницы и ограничений. Более того, к My Flow могут подключаться веб-страницы и расширения. Это значит, что злоумышленник может создать вредоносное расширение, которое выдаёт себя за мобильное устройство, к которому может подключаться компьютер жертвы. После этого он может передать вредоносный файл при помощи JavaScript, и этот файл запустится по клику в любой точке экрана. Разработчики Opera получили сообщение об уязвимости 17 ноября 2023 года, а 22 ноября ошибка была исправлена. В графике AMD, Apple и Qualcomm нашли уязвимость, через которую можно «подслушивать» ответы ИИ

17.01.2024 [15:56],

Павел Котов

Эксперты по кибербезопасности компании Trail of Bits обнаружили уязвимость LeftoverLocals, которая затрагивает графические процессоры AMD, Apple и Qualcomm, позволяя злоумышленникам перехватывать данные из памяти при взаимодействии жертвы и запущенной локально модели искусственного интеллекта.

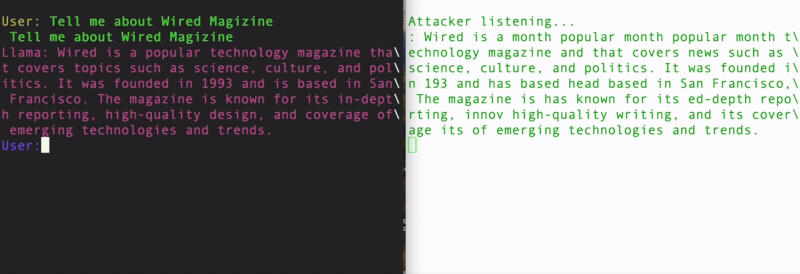

Источник изображения: Gerd Altmann / pixabay.com Разработчики центральных процессоров потратили годы на совершенствование средств их защиты и предотвращение утечек данных из памяти, даже когда в приоритете оказывается высокая производительность. Графические процессоры первоначально проектировались для собственно графических приложений без учёта конфиденциальности данных. Но сегодня они используются в качестве ускорителей работы алгоритмов ИИ, и уязвимости графических процессоров становятся всё более актуальной проблемой. Для эксплуатации уязвимости LeftoverLocals злоумышленнику необходимо получить некоторый доступ к операционной системе на целевом устройстве. Современные рабочие станции и серверы проектируются для совместной работы и совместного хранения данных нескольких пользователей — они предусматривают средства их изоляции друг от друга, но атака LeftoverLocals разрушает эти барьеры. В результате хакер получает возможность извлекать данные, к которым у него не должно быть доступа, из локальной памяти, выделенной для графического процессора. Авторы исследования продемонстрировали, как работает эта атака — они локально запустили большую языковую модель LLaMA с 7 млрд параметров, использовав видеокарту AMD Radeon RX 7900 XT, задали ИИ вопрос и «подслушали» ответ. Полученные ими данные почти полностью совпали с действительным ответом системы. Для осуществления атаки потребовались менее десяти строк кода.

Источник изображения: wired.com Минувшим летом они протестировали 11 чипов от 7 производителей графических процессоров в нескольких программных средах. Уязвимость LeftoverLocals обнаружилась в графике AMD, Apple и Qualcomm; впоследствии Google подтвердила её наличие в некоторых моделях от Imagination; наличие уязвимости для графики NVIDIA, Intel и Arm подтвердить не удалось. Представитель Apple признал проблему и сообщил, что уязвимость была закрыта для чипов M3 и A17 — вероятно, имеется в виду, что более ранние модели так и останутся уязвимыми. В Qualcomm сообщили Wired, что компания находится «в процессе» передачи обновлений безопасности своим клиентам; по сведениям Trail of Bits, компания выпустила все необходимые обновления прошивок. AMD сообщила на своём сайте, что в марте выйдет обновление ПО, которое поможет «выборочно смягчить последствия» LeftoverLocals. Google доложила, что выпустила обновление ChromeOS для устройств на чипах AMD и Qualcomm. Тем не менее, в Trail of Bits предупреждают, что конечным пользователям может быть непросто получить все эти обновлённые варианты ПО. Производители чипов выпускают новые версии прошивок, а выпускающие ПК и комплектующие компании внедряют их в свежие версии собственного ПО, которое впоследствии передаётся конечным владельцам оборудования. Учитывая большое число игроков на мировом технологическом рынке, координировать действия всех сторон непросто. Для эксплуатации LeftoverLocals требуется определённый уровень доступа к целевым устройствам, но современные взломы осуществляются через целые цепочки уязвимостей, и данная может быть лишь одним из звеньев. С другой стороны, исследователи установили, что организация атаки через LeftoverLocals представляется маловероятной в сценариях облачных провайдеров, мобильных приложений и взломов через веб-ресурсы. Но производителям графических процессоров придётся привыкать к мысли, что и им придётся учитывать фактор конфиденциальности данных, поскольку видеокарты сейчас используются не только для обработки графики. По миру начал распространяться вирус, крадущий пароли и секретные данные у пользователей Windows

16.01.2024 [17:51],

Павел Котов

Обнаружен вирус Phemedrone Stealer, который крадёт со скомпрометированных устройств конфиденциальные данные, в том числе пароли и cookie-файлы аутентификации — они отправляются оператору вредоноса, сообщили эксперты по кибербезопасности Trend Micro.

Источник изображения: Robinraj Premchand / pixabay.com Вирус производит поиск конфиденциальной информации, которая хранится в веб-браузерах, криптовалютных кошельках и клиентах систем обмена сообщениями, таких как Telegram, Steam и Discord. Он делает снимки экрана и создаёт сводки данных об оборудовании, местоположении и операционной системе. Похищенная информация передаётся на управляющий сервер или уходит через Telegram. Phemedrone Stealer эксплуатирует уязвимость фильтра SmartScreen «Защитника Windows» — она отслеживается под номером CVE-2023-36025 и имеет рейтинг 8,8 балла из 10. Чтобы воспользоваться этой уязвимостью, злоумышленнику требуется создать файл URL и заставить жертву его открыть. Microsoft исправила уязвимость в ноябре 2023 года, но хакеры продолжают искать системы, не получившие соответствующего обновления. «Внимание общественности привлекли распространившиеся в соцсетях демо-версии и код проверки концепции, подробно описывающие эксплуатацию CVE-2023-36025. С тех пор, как впервые всплыли подробности об этой уязвимости, стало расти число вредоносных кампаний, распространяющих полезную нагрузку Phemedrone Stealer, которые включили эту уязвимость в свои цепочки атак», — пояснили в Trend Micro. Операция «Триангуляция»: раскрыт самый сложный механизм взлома Apple iPhone за всю историю

28.12.2023 [12:03],

Павел Котов

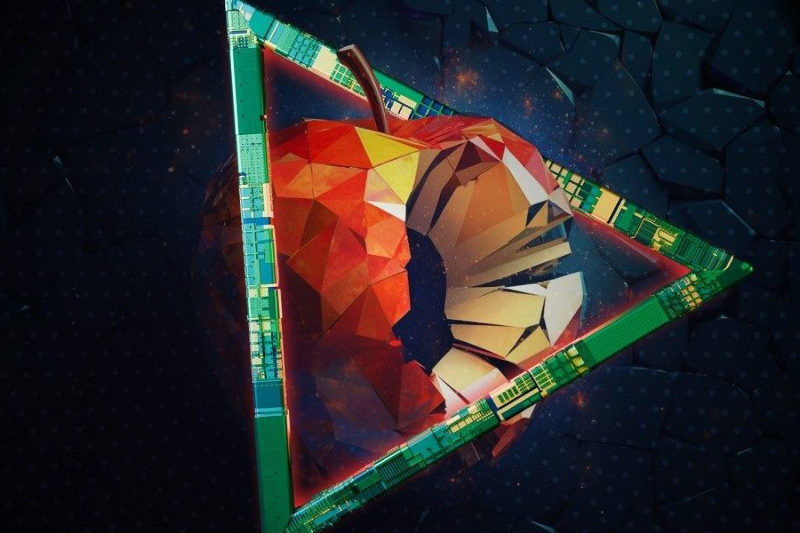

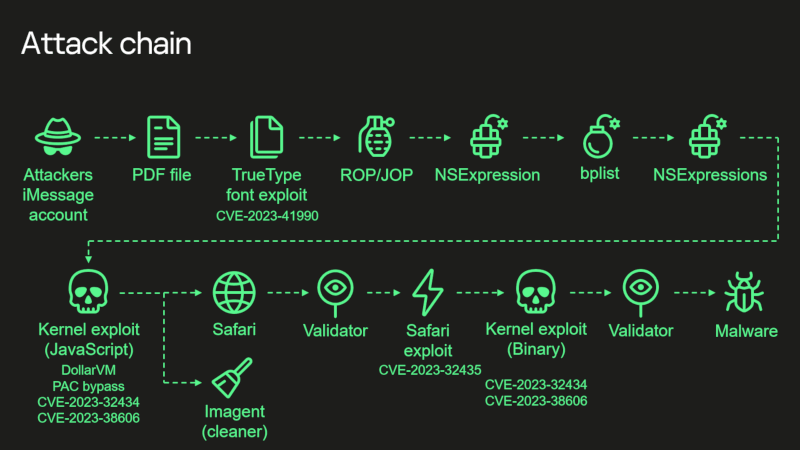

Эксперты «Лаборатории Касперского» накануне представили на 37 конгрессе хакеров Chaos Communication Congress (37C3) в Гамбурге доклад, посвящённый серии эксплойтов «Триангуляция» и основанной на ней кампании по взлому Apple iPhone. Механизм взлома, по мнению авторов доклада, может оказаться самым сложным за всю историю — в нём используются четыре ныне закрытые уязвимости нулевого дня. Информация об одной из них едва ли могла происходить из какого-либо источника за исключением самой Apple или Arm.

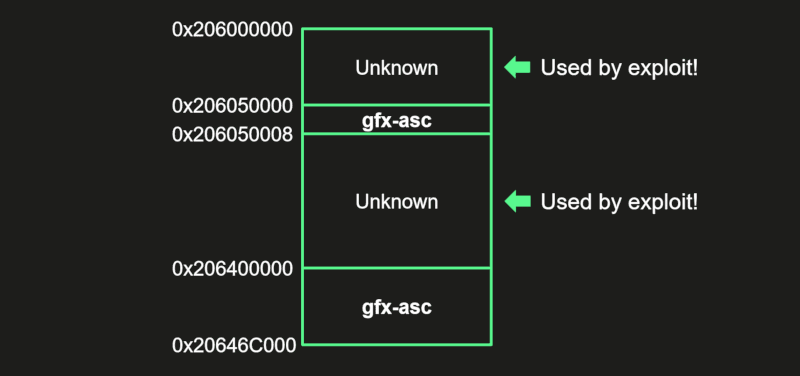

Источник изображений: securelist.ru О массовой кампании по взлому iPhone ФСБ сообщила в начале июня: неизвестные заразили вредоносным ПО тысячи телефонов, включая устройства, принадлежащие сотрудникам посольств и дипломатических миссий. Кампания работала в течение как минимум четырёх лет — заражение начиналось с отправки сообщения iMessage, после чего на телефон через сложную цепочку эксплойтов устанавливалось вредоносное ПО, не требуя от жертвы каких-либо действий. Устройства заражались мощным шпионским ПО, способным передавать записи с микрофона, фотографии, геолокацию и другие данные. При реализации цепочки эксплойтов использовались уязвимости CVE-2023-32434, CVE-2023-32435, CVE-2023-38606 и CVE-2023-41990, которые в настоящий момент значатся как закрытые — в частности, с обновлением Apple iOS 16.2. Эти критические уязвимости нулевого дня присутствовали не только на iPhone, но также на Mac, iPod, iPad, Apple TV и Apple Watch. Обнаруженные экспертами «Лаборатории Касперского» эксплойты были специально разработаны для запуска на этих устройствах. До сих пор самой загадочной из этих уязвимостей остаётся CVE-2023-38606 — она основана на незадокументированной аппаратной функции, благодаря которой злоумышленники обходили расширенную аппаратную защиту памяти. Этот механизм предназначается для защиты целостности устройства даже после того, как злоумышленник получил доступ к ядру системы — на большинстве других платформ хакер при таком сценарии получает полный контроль над ней. На устройствах Apple с этой защитой злоумышленники даже при получении доступа к ядру не могут менять его код, получать конфиденциальные данные ядра или внедрять вредоносный код в любые процессы. Уязвимость незадокументированной аппаратной функции позволила обойти эту мощную защиту, присутствующую также в процессорах Apple M1 и M2.  Исследователям «Лаборатории Касперского» удалось узнать о секретной аппаратной функции спустя несколько месяцев изучения заражённых «Триангуляцией» устройств при помощи методов обратного проектирования. При изучении MMIO (Memory Mapped Input/Output) — механизма взаимодействия устройств с процессором через интерфейс обращения к памяти — они выявили несколько адресов, которые не идентифицировались в дереве устройств. Это машиночитаемый набор оборудования, к которому обращаются в процессе обратного проектирования: после изучения исходных кодов, образов ядра и прошивки исследователи не обнаружили никаких упоминаний о некоторых адресах MMIO. Из-за этой особенности злоумышленники получили возможность записывать нужные данные, адреса назначения и хеши в аппаратные регистры чипа, которые не использовались прошивкой, и система о них «не знала». Экспертам так и не удалось определить, как возникла эта аппаратная особенность — к примеру, она могла использоваться инженерами Apple или системой Arm CoreSight в целях отладки и тестирования. Но поскольку функция не используется прошивкой, непонятно, как о ней узнали злоумышленники, и как они нашли способ её эксплуатировать. В «Лаборатории Касперского» также не знают, кому можно приписать настолько изощрённую кибератаку — цепочка эксплойтов «Триангуляция» обладает уникальными характеристиками, не совпадающими ни с одной из известных кампаний.  На начальном этапе взлома на устройство жертвы через iMessage поступало сообщение с вредоносными данными, эксплуатирующими уязвимость CVE-2023-41990 в реализации Apple обработки шрифтов TrueType — соответствующая инструкция существовала с девяностых годов — здесь злоумышленники удалённо выполняли код с минимальными привилегиями и переходили на следующий этап, целью которого был доступ к ядру iOS. Манипуляции с ядром осуществлялись с использованием уязвимостей CVE-2023-42434 и CVE-2023-39606. Эксплуатация первой открывала доступ на чтение и запись ко всей физической памяти устройства, использование второй через секретные регистры MMIO позволяло обходить механизм Page Protection Layer (PPL) после компрометации ядра. Здесь запускался процесс IMAgent с полезной нагрузкой, стирающей следы атаки с устройства и параллельно эксплуатировалась уязвимость CVE-2023-32435 в браузере Safari, связанная с выполнением шелл-кода. Далее запускался второй эксплойт ядра, основанный на тех же уязвимостях CVE-2023-32434 и CVE-2023-38606, который позволял получить root-доступ, необходимый для установки последней полезной нагрузки — шпионского ПО. «Мы обнаружили в реальной среде уже более тридцати уязвимостей нулевого дня в продуктах Adobe, Apple, Google и Microsoft и уведомили об этом производителей, однако в данном случае речь идёт, безусловно, о самой изощрённой цепочке атак, которую мы когда-либо наблюдали», — отметили в «Лаборатории Касперского». Google закрыла восьмую за 2023 год уязвимость нулевого дня в Chrome

23.12.2023 [11:06],

Павел Котов

Google выпустила срочное обновление, устраняющее недавно обнаруженную уязвимость CVE-2023-7024 в браузере Chrome. Это уже восьмая в этом году уязвимость нулевого дня в браузере, и она активно эксплуатируется злоумышленниками, признал разработчик.

Источник изображения: Growtika / unsplash.com Уязвимость за номером CVE-2023-7024 вызывает ошибку переполнения буфера в модуле Chrome WebRTC и позволяет выполнять код удалённо. WebRTC предназначается для установки связи в реальном времени через API и, этот проект пользуется широкой поддержкой среди ведущих разработчиков браузеров. При эксплуатации уязвимости удалённое выполнение кода производится в процессе рендеринга за пределами изолированной программной среды JavaScript. Это может стать первым шагом в цепочке эксплойтов, но потребуется эксплуатация и других уязвимостей для выхода из песочницы либо в браузере, либо на уровне ОС. Самой же CVE-2023-7024 из-за «многопроцессной архитектуры Chrome» недостаточно ни для получения доступа к файлам, ни для развёртывания вредоносного ПО — точка опоры злоумышленника исчезает при закрытии соответствующей вкладки. Присутствующая в Chrome функция Site Isolation не позволит при эксплуатации уязвимости получить банковскую информацию жертвы, но не исключается атака с одного сайта на другой, если оба отдаются по разным поддоменам одного и того же домена второго уровня. Уязвимость может эксплуатироваться сайтом, не требуя каких-либо действий пользователя, кроме открытия вредоносной страницы — его согласие требуется для доступа к микрофону или веб-камере, а доступ к среде WebRTC оказывается уже открытым. В случае мобильного Chrome открывается дополнительная угроза: в некоторых сценариях из-за небольших объёмов оперативной памяти в едином процессе рендеринга оказываются несколько сайтов. Учитывая популярность и открытую кодовую базу Chromium, уязвимость затрагивает и другие браузеры на той же платформе. Учитывая, что ошибка активно эксплуатируется, уже могут быть скомпрометированы системы некоторого числа пользователей — некоторые не спешат с обновлением ПО, а значит, хакеры могут продолжать атаки не один месяц. |