|

Опрос

|

реклама

Быстрый переход

Google предупредила, что уязвимость в WinRAR версий до 6.23 активно эксплуатируется хакерами

19.10.2023 [16:07],

Павел Котов

Эксперты по кибербезопасности в Google, по их словам, располагают доказательствами, что связанные с российскими и китайскими властями хакеры эксплуатируют ранее выявленную и уже исправленную разработчиком уязвимость популярного архиватора WinRAR.

Источник изображения: B_A / pixabay.com Уязвимость за номером CVE-2023-38831 обнаружила в этом году специализирующаяся на кибербезопасности компания Group-IB — она позволяет внедрять в архивы вредоносные скрипты, маскируя их под кажущиеся безобидными файлы изображений и текстовые документы. Ошибка была классифицирована как уязвимость нулевого дня (то есть ещё не закрытая разработчиком) ещё в апреле — её эксплуатировала группа злоумышленников, которая скомпрометировала компьютеры как минимум 130 трейдеров. Ответственная за архиватор компания Rarlab выпустила обновление WinRAR 6.23, закрывающее уязвимость, ещё 2 августа. Но, по версии подразделения Google Threat Analysis Group (TAG), связанные с властями России и Китая хакеры продолжают её эксплуатировать, поскольку многие пользователи до сих пор не обновили программу, а значит, их ПК остаются уязвимыми. Кибератаки с использованием этой уязвимости приписывают: группировке Sandworm, ответственной, по одной из версий, за инцидент с вирусом-вымогателем NotPetya в 2017 году; группировке APT28, она же Fancy Bear, которую ранее обвиняли в кибератаке на ресурсы одной из американских политических партий в 2016 году; а также предположительно связанной с Пекином группировке APT40 — она осуществляет кибератаку на пользователей в Папуа — Новой Гвинее. Все эти группировки развернули фишинговые кампании, в которых расчёт делается на то, что жертва самостоятельно откроет заражённый архив. Эти инциденты, говорят эксперты TAG, указывают на эффективность кибератак, даже если они нацелены на уже известные и исправленные разработчиками ПО уязвимости — злоумышленники строят расчёт на том, что потенциальные жертвы не спешат обновлять программы. Microsoft выплатит вознаграждение до $15 000 за обнаружение уязвимостей в ИИ-сервисах Bing

14.10.2023 [05:50],

Дмитрий Федоров

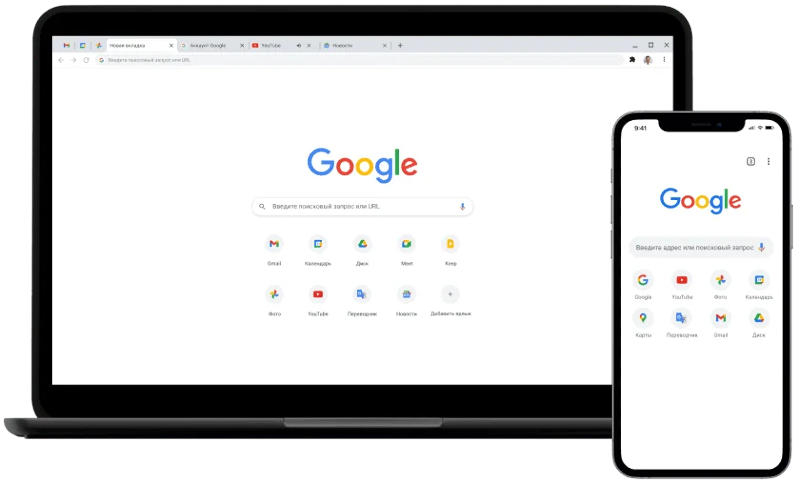

Компания Microsoft объявила о запуске программы поиска уязвимостей в сфере ИИ. Основная цель этой инициативы — выявление уязвимостей, которые могут существенно сказаться на безопасности пользовательского опыта при использовании ИИ-ориентированного сервиса Bing. Программа предоставляет исследователям со всего мира возможность получить вознаграждение в размере от $2 000 до $15 000 за квалифицированные отчёты о найденных уязвимостях.

Источник изображения: Microsoft Целью Microsoft является привлечение внимания экспертов в области безопасности к анализу работы генеративного чат-бота Bing и его интеграции в другие продукты компании. В программе могут участвовать исследователи не младше 14 лет, при условии получения разрешения от законного представителя для несовершеннолетних участников. Сотрудники государственного сектора также имеют право на участие в программе. Однако в этом случае вознаграждение будет перечислено на счёт их организации, что должно быть подтверждено подписью уполномоченного лица. Программа поиска уязвимостей охватывает работу ИИ Bing на сайте bing.com, его интеграцию в браузер Microsoft Edge, приложение Microsoft Start и мобильное приложение Skype. Исследователи должны удостовериться, что уязвимость не была зарегистрирована ранее, относится к категории «критическая» или «важная» по классификации Microsoft и может быть воспроизведена на последней версии продукта с чёткими инструкциями по воспроизведению уязвимости. Все выявленные уязвимости в указанных продуктах принимаются к рассмотрению и могут принести участникам значимое вознаграждение. В плагине WordPress нашли уязвимость, которая позволила взломать более 9000 сайтов

10.10.2023 [11:10],

Павел Котов

Вьетнамский эксперт по кибербезопасности Труок Фан (Truoc Phan) обнаружил уязвимость плагина tagDiv Composer для CMS WordPress. Уязвимости присвоен номер CVE-2023-3169, а её эксплуатация позволила разместить вредоносный код на более чем 9000 сайтов.

Источник изображения: Pexels / pixabay.com Плагин tagDiv Composer является обязательным для установки тем Newspaper и Newsmag для WordPress — они продаются на популярных площадках Theme Forest и Envato, а скачали их уже более 155 000 раз. XSS-уязвимость CVE-2023-3169 позволяет злоумышленникам внедрять вредоносный код в веб-страницы. Ей присвоен рейтинг 7,1 из 10. Разработчики tagDiv Composer частично закрыли её с выпуском версии плагина 4.1, а полностью она была ликвидирована в версии 4.2. На практике злоумышленники эксплуатируют эту уязвимость для внедрения скриптов, которые перенаправляют пользователей на другие сайты с имитацией интерфейса технической поддержки, сообщениями о выигрыше в лотерею и призывами подписаться на сомнительные push-уведомления. Атаки, связанные с уязвимостью плагина tagDiv Composer, являются частью крупной кампании вредоносного ПО Balada — она отслеживается специалистами по кибербезопасности компании Sucuri ещё с 2017 года. За последние шесть лет в рамках кампании Balada были взломаны более 1 млн сайтов; только в сентябре зафиксированы более 17 тыс. инцидентов, а из-за уязвимости CVE-2023-3169 вредоносный код был размещён более чем на 9 тыс. сайтов. Целью атаки Balada является получение контроля над скомпрометированным сайтом. Самый распространённый способ — внедрение вредоносного кода для создания учётной записи с правами администратора. Настоящим администраторам при обнаружении такого взлома рекомендуется полностью уничтожить все признаки вредоносной активности: чаще всего это вредоносный код и новые учётные записи с администраторскими правами в списке пользователей. Если удалить только вредоносный код, но оставить на сайте нелегитимного администратора, вредоносный код вернётся в новом виде. Сейчас особо рекомендуется проверить признаки взлома владельцам сайтов на WordPress с установленными темами Newspaper и Newsmag. Схемы взлома WhatsApp выросли в цене до миллионов долларов

08.10.2023 [15:28],

Владимир Фетисов

Непрерывное улучшение механизмов безопасности, а также устранение различных уязвимостей и применение других мер делают взлом мобильных устройств на базе iOS и Android, а также крупных приложений для них дорогостоящим занятием. Поэтому методы взлома популярных приложений, таких как WhatsApp, в настоящее время стоят миллионы долларов.

Источник изображения: Pixabay В конце прошлого месяца компания Operation Zero, позиционирующая себя как российская платформа, скупающая у исследователей в сфере информационной безопасности новые схемы взлома, объявила о готовности платить от $200 тыс. до $20 млн за схемы компрометации устройств с iOS и Android. Речь идёт об эксплойтах высшего уровня, эксплуатация которых возможна благодаря тому, что разработчики ещё не устранили связанные с ними уязвимости в своих продуктах. Источник также отмечает рост стоимости взлома отдельных мобильных приложений. В сообщении сказано, что по состоянию на 2021 год цена свежей схемы взлома Android-версии мессенджера WhatsApp, позволяющей получить доступ к чатам жертвы, колебалась в диапазоне от $1,7 млн до $8 млн. WhatsApp стал популярной мишенью для так называемых правительственных хакеров, которые чаще всего используют для взлома уязвимости нулевого дня. В 2019 году исследователи обнаружили нескольких клиентов NSO Group, которые использовали программное обеспечение израильской компании для взлома WhatsApp на устройствах жертв. Вскоре после этого WhatsApp подала в суд на NSO Group, обвинив компанию в создании и распространении инструментов, использовавшихся для слежки за сотнями пользователей мессенджера. По данным источника, в 2021 году компания продавала уязвимость для удалённого выполнения кода, о которой не было известно разработчикам, примерно за $1,7 млн. В случае WhatsApp такая уязвимость позволяет создать эксплойт, использование которого не требует от хакеров взаимодействия с жертвой. Эксплойт NSO Group работал в мобильных клиентах WhatsApp для Android с 9 по 11 версию и использовал уязвимость в библиотеке рендеринга изображений. В период с 2020 по 2021 годы разработчики из WhatsApp исправили три уязвимости, касающиеся обработки изображений мессенджером. Однако неизвестно, была ли исправлена уязвимость, которую использовал эксплойт NSO Group. Официальные представители компании отказались комментировать данный вопрос. В старых контроллерах Supermicro нашли семь уязвимостей, позволяющих создавать неубиваемые руткиты

05.10.2023 [15:27],

Павел Котов

Компания Binarly обнаружила в старых контроллерах управления основной платой (BMC) от Supermicro семь уязвимостей, посредством которых злоумышленники могут установить контроль над серверами.

Источник изображений: Pete Linforth / pixabay.com Контроллеры управления основной платой представляют собой небольшие чипы на материнской плате сервера. BMC служат для удалённого управления серверами и предлагают широкий набор возможностей: установку обновлений, мониторинг температуры и контроль скорости вращения вентиляторов, а также возможность перепрошивки UEFI. BMC открывает доступ даже к выключенному серверу — достаточно того, чтобы он был подключён к сети питания. Семь серьёзных уязвимостей были обнаружены в прошивке IPMI (Intelligent Platform Management Interface) для старых BMC от Supermicro — производитель отметил, что они затрагивают «некоторые материнские платы X11, H11, B11, CMM, M11 и H12», и подчеркнул, что сведения о фактах эксплуатации этих уязвимостей отсутствуют. Центральной из уязвимостей присвоен номер CVE-2023-40289 — она позволяет выполнять на BMC вредоносный код, но для её эксплуатации необходимы права администратора в веб-интерфейсе, чего можно достичь посредством шести оставшихся уязвимостей. Они, в свою очередь, позволяют реализовывать XSS-атаки или межсайтовый скриптинг.  В общем случае схема атаки представляет собой следующую последовательность:

Подключение к BMC от Supermicro производится через различные протоколы, включая SSH, IPMI, SNMP, WSMAN и HTTP/HTTPS. Обнаруженные Binarly уязвимости могут эксплуатироваться через HTTP. Эксперты по кибербезопасности настоятельно рекомендуют изолировать интерфейсы BMC от интернета, но на практике эта рекомендация часто игнорируется. Поисковая служба Shodan обнаружила более 70 тыс. экземпляров BMC Supermicro с общедоступным IPMI. Примечательно, что все обнаруженные Binarly уязвимости касаются прошивки IPMI, которую для Supermicro разработал сторонний подрядчик ATEN. Компания ATEN исправила CVE-2023-40289 шесть месяцев назад, но в прошивку этот патч не включён до сих пор. Наконец, Supermicro присвоила уязвимостям рейтинги от 7,2 до 8,3 из 10, тогда как Binarly оценила их от 8,3 до 9,6 из 10. Хакеры украли личные данные тысяч сотрудников Sony через уязвимость нулевого дня

05.10.2023 [14:59],

Владимир Мироненко

Подразделение Sony Interactive Entertainment (SIE) сообщило о крупной утечке данных, произошедшей из-за взлома злоумышленниками компьютерных сетей компании с использованием уязвимости нулевого дня CVE-2023-34362 в платформе MOVEit Transfer. По этому поводу компания уведомила примерно 6800 человек, включая нынешних и бывших сотрудников и членов их семей.

Источник изображения: Pixabay В уведомлении сообщается, что взлом произошёл 28 мая, за три дня до того, как Progress Software (поставщик MOVEit) известила SIE об уязвимости, но его обнаружили в начале июня. «2 июня 2023 года мы обнаружили несанкционированные загрузки, немедленно отключили платформу и устранили уязвимость», — сообщила Sony Interactive Entertainment, отметив, что взлом был ограничен конкретной программной платформой и не затронул другие системы, и что о случившемся извещена полиция, а также начато расследование инцидента с привлечением экспертов по кибербезопасности. В уведомлении пострадавшим предлагается воспользоваться сервисами кредитного мониторинга и восстановления личности через Equifax, доступ к которым они могут получить до 29 февраля 2024 года, используя свой уникальный код. В конце прошлого месяца на хакерских форумах появились сообщения об ещё одном взломе систем Sony, в результате которого было украдено 3,14 Гбайт. Утекшие данные, хранившиеся как минимум у двух отдельных хакеров, содержали подробную информацию о платформе SonarQube, сертификатах, Creators Cloud, политиках реагирования на инциденты, эмуляторе устройств для генерации лицензий и т.д. Компания подтвердила ресурсу BleepingComputer.com факт взлома, отметив, что при содействии внешних экспертов была выявлена активность на одном сервере, расположенном в Японии, который используется для внутреннего тестирования в сфере развлечений, технологий и услуг (ET&S). Sony отключила на время расследования этот сервер. Как сообщается, нет никаких признаков того, что данные клиентов и деловых партнёров хранились на данном сервере, и что были затронуты какие-либо другие системы компании. Также не было отмечено никаких негативных последствий для Sony. В драйверах графики Arm нашли опасные уязвимости — они затрагивают миллионы смартфонов и уже вовсю используются хакерами

03.10.2023 [10:29],

Павел Котов

Arm сообщила об уязвимостях, обнаруженных в драйверах графических процессоров серии Mali — они эксплуатируются злоумышленниками и затрагивают широкий ассортимент устройств, включая смартфоны Google Pixel и другие под управлением Android, а также хромбуки и другие Linux-устройства.

Источник изображения: Pete Linforth / pixabay.com «Локальный непривилегированный пользователь может выполнить запрещённую операцию, связанную с обработкой памяти графическим процессором, чтобы получить доступ к уже освобождённой памяти. Проблема исправлена для Bifrost, Valhall и в драйвере ядра для архитектуры графического процессора Arm 5 поколения. Есть свидетельства, что уязвимость может ограниченно целенаправленно эксплуатироваться», — говорится в заявлении Arm. Уязвимость позволяет злоумышленнику получить доступ к освобождённой памяти — это распространённый механизм загрузки вредоносного кода для эксплуатации других уязвимостей или установки шпионского ПО. Стоит отметить, что в заявлении Arm говорится о драйверах, а не о прошивке графических процессоров. Уязвимости присвоен номер CVE-2023-4211 — она затрагивает драйверы для графических подсистем семейств Midgard, Bifrost, Valhall и чипов пятого поколения. Предполагается, что уязвимости подвержены смартфоны Google Pixel 7, Samsung Galaxy S20 и S21, Motorola Edge 40, OnePlus Nord 2, ASUS ROG Phone 6, Redmi Note 11 и 12, Honor 70 Pro, Realme GT, Xiaomi 12 Pro, Oppo Find. X5 Pro и Reno 8 Pro, а также ряд телефонов на платформах MediaTek. В сентябрьском обновлении Google закрыла уязвимость для устройств линейки Pixel, а также для хромбуков — она устранена с патчами, датированными 1 сентября 2023 года и более поздними. Arm выпустила обновления драйверов под Linux. Разработчик, кроме того, упомянул уязвимости CVE-2023-33200 и CVE-2023-34970, которые тоже открывают доступ к уже освобождённой памяти. Для эксплуатации всех трёх уязвимостей хакеру необходим локальный доступ к устройству, либо, заставить жертву самостоятельно установить вредоносное приложение из неофициального репозитория. Пока неизвестно, на каких платформах и для каких устройств выпущены патчи, поэтому рекомендуется обращаться к производителю устройства. В Chrome и Firefox нашли опасную уязвимость нулевого дня, и ей уже пользуются хакеры

29.09.2023 [23:04],

Владимир Мироненко

Google выпустила 'экстренное обновление для браузера Google Chrome за номером 117.0.5938.132 для операционных систем Windows, macOS и Linux, призванное устранить критическую уязвимость нулевого дня с идентификатором CVE-2023-5217, которая может привести к переполнению буфера в кодеке VP8 в библиотеке libvpx. Хакеры уже эксплуатируют данную уязвимость.

Источник изображения: Pixabay Согласно исследованию безопасности Google, уязвимость связана с распространённой системой кодирования мультимедиа для формата файлов WebM открытого типа, в разработке которого принимала участие Google. Это может сделать уязвимыми для атак множество программ, от Chrome и Firefox до Skype и VLC, практически во всех основных операционных системах, а также программ, связанных с аппаратным обеспечением от AMD, NVIDIA и Logitech. Ресурс Ars Technica сообщил о том, что Mozilla уже подтвердила, что браузер Firefox имеет такую же уязвимость, отметив, что формат VP8 WebM используется в таком большом количестве программного обеспечения по всему миру, что это может превратиться в серьёзную проблему. Следует отметить, что уже вышло обновление Firefox 118.0.1, которым была устранена уязвимость CVE-2023-5217. Как указал ресурс PCWorld, конкретная уязвимость, по-видимому, существует только тогда, когда медиа-файлы кодируются, а не декодируются, поэтому в списке затронутых программ не обязательно должны быть все программы из числа использующих библиотеку libvpx. Российская компания предложила до $20 млн за уязвимости нулевого дня в iPhone и Android

28.09.2023 [12:07],

Павел Котов

Малоизвестная российская компания Operation Zero предложила вознаграждение до $20 млн за схемы атак, которые могут скомпрометировать iPhone или устройство под Android.

Источник изображения: opzero.ru Operation Zero позиционирует себя как российская платформа, скупающая у исследователей из сферы кибербезопасности схемы взлома устройств. Выплаты в размере от $200 тыс. до $20 млн компания готова перечислить за «мобильные эксплойты высшего уровня» в связи с «высоким спросом на рынке» — речь идёт о не известных прежде уязвимостях и ошибках, которые ещё не были исправлены разработчиком. Operation Zero интересует «полная цепочка» атаки, которая приводит к исполнению вредоносного кода на смартфоне, к повышению привилегий хакера или к обходу проверок безопасности ПО. Полученную информацию компания планирует передать покупателю в «стране, не входящей в НАТО». Отмечается также, что клиентами Operation Zero являются «только российские частные и правительственные организации», а эксплойты «не попадут не в те руки». Примечательно, что только в сентябре дважды поступали сообщения о том, что Apple закрывала по нескольку уязвимостей нулевого дня кряду, причём две из них под общим кодовым именем BLASTPASS эксплуатировались коммерческим шпионским ПО, а ещё три использовались злоумышленниками. В графике AMD, NVIDIA, Apple и других найдена уязвимость, которая позволяет одним сайтам похищать данные с других

27.09.2023 [17:48],

Павел Котов

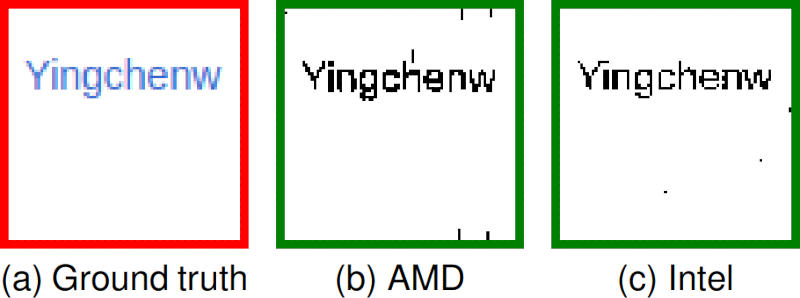

Американские исследователи обнаружили в графических процессорах Apple, Intel, AMD, Qualcomm, Arm и NVIDIA уязвимость, из-за которой сайты с вредоносным кодом могут осуществлять кражу данных с других сайтов — это могут быть логины, пароли и любая другая отображаемая конфиденциальная информация.

Источник изображения: nvidia.com Основанный на обнаруженной уязвимости тип атаки получил название GPU.zip — он позволяет использовать ресурсы графических процессоров для кражи данных с сайтов, страницы которых вставляются через элементы iframe на другие ресурсы, вредоносные. Исследователи обнаружили, что сжатие данных, которое обрабатывается интегрированными и дискретными видеокартами для повышения производительности, может оказаться побочным каналом кражи информации — она осуществляется попиксельно. Современные графические процессоры автоматически пытаются сжимать эти визуальные данные без участия ПО, которое этими данными оперирует — это делается для экономии ресурсов памяти и повышения производительности. Примечательно, что атака осуществляется в браузерах Chrome или Edge, но не работает в Firefox и Safari. В качестве условной жертвы исследователи взяли сайт «Википедия», код которого встроили через iframe на страницу собственного ресурса. Атака сработала на графических процессорах Apple, Intel, AMD, Qualcomm, Arm и NVIDIA. В случае с AMD Ryzen 7 4800U потребовалось около 30 минут для рендеринга целевых пикселей с точностью 97 %. В случае с Intel Core i7-8700 время увеличилось до 215 минут.

Разница между исходными и восстановленными данными. Источник изображения: hertzbleed.com Все графические процессоры используют собственные методы сжатия данных при выводе содержимого — они не документируются, но учёным удалось задействовать обратную инженерию в каждом случае. Для этого они воспользовались форматом векторной графики SVG и зафиксировали различия между чёрными и белыми пикселями в трафике DRAM. В работе описан способ кражи данных через встроенную графику, но аналогичный способ реализуется и через дискретную. Для осуществления атаки в браузере должны исполняться три условия:

В ответ за запрос представитель Google заявил, что защитить свои ресурсы от атаки веб-мастер может при помощи HTTP-заголовков X-Frame-Options и Content Security Policy. Кроме того, реализовать атаку довольно сложно технически, и она требует продолжительного времени, что снижает величину угрозы для обычных пользователей. В Intel и Qualcomm заявили, что уязвимость, связанная с GPU.zip, относится не к графическим процессорам, а к стороннему ПО, поэтому никаких мер в компаниях предпринимать не собираются. Apple, NVIDIA, AMD и Arm комментариев не предоставили. Возможно, атака GPU.zip действительно не представляет значительной угрозы для рядового пользователя, но, как отметили обнаружившие её исследователи, она может лечь в основу других, более опасных эксплойтов. Кроме того, она в очередной раз указывает, что аппаратная оптимизация способна создавать побочные каналы кражи данных, которые невозможно смягчить программными средствами. Apple устранила три уязвимости нулевого дня, которые эксплуатировали злоумышленники

23.09.2023 [11:02],

Павел Котов

Apple выпустила экстренное обновление ПО, закрывающее три уязвимости нулевого дня, которые активно эксплуатировались злоумышленниками. Ошибки касались браузера Safari, а также программных платформ для Apple Watch, iPhone, iPad и компьютеров Mac.

Источник изображения: Matias Cruz / pixabay.com Первой уязвимости присвоен номер CVE-2023-41991 — она связана с инструментами Security Framework и позволяет «обходить проверку подписи». Вторая, за номером CVE-2023-41992, является брешью в защите Kernel Framework — её можно использовать для повышения привилегий в системе. Наконец, третья, CVE-2023-41993, находится в движке браузера WebKit и позволяет «выполнять произвольный код через вредоносные страницы». Уязвимости затронули широкий ассортимент устройств Apple: iPhone 8 и все более поздние модели; iPad mini 5-го поколения и более поздние модели; смарт-часы, начиная от Apple Watch Series 4; а также компьютеры Mac под управлением macOS Monterey и более поздних версий системы. Ошибки ПО исправлены в обновлениях iOS 16.7, iOS 17.0.1, iPadOS 16.7, iPadOS 17.0.1, macOS Monterey 12.7, macOS Ventura 13.6, watchOS 9.6.3, watchOS 10.0.1 и Safari 16.6.1. Бреши в защите ПО Apple обнаружили Билл Марчак (Bill Marczak) из Citizen Lab при университете Торонто (Канада) и Мэдди Стоун (Maddie Stone) из Threat Analysis Group в Google. Google экстренно обновила Chrome для устранения уязвимости, которая позволяла взламывать пользователей через изображения WebP

13.09.2023 [15:53],

Павел Котов

Google выпустила срочное обновление браузера Chrome, закрывающее уязвимость, на которую компании указали специалисты Citizen Lab при университете Торонто (Канада). Уязвимость связана с форматом изображений WebP, и известно, что она эксплуатировалась киберпреступниками.

Источник изображения: google.com/chrome Критическая уязвимость за номером CVE-2023-4863 связана с переполнением буфера при обработке WebP. Этот формат изображений разработала сама Google — он активно используется в интернете, обеспечивая эффективное сжатие как без потери качества, так и с ней. К сожалению, распространители вредоносного ПО нашли уязвимость, связанную с этим открытым форматом. WebP поддерживается многочисленными браузерами на базе Chromium, включая Edge, Opera и Vivaldi, а также редакторами изображения. В Google заявили, что пока не станут публиковать подробности о выявленной уязвимости — компании придётся подождать, когда Chrome обновится у большинства пользователей. Впрочем, и этим дело не ограничится: разработчик будет какое-то время хранить молчание, если выяснится, что уязвимость коснулась библиотеки для обработки WebP, которая используется в других проектах. Из разработчиков сторонних браузеров комментарий предоставил только представитель проекта Vivaldi — он заявил, что проект внимательно отслеживает базу Chromium и предпринимает срочные меры при выпуске обновлений безопасности, иногда реагируя в тот же день. Что же касается природы уязвимости, эксплойты, связанные с переполнением буфера, обычно приводят к сбоям в работе ПО или позволяют запускать произвольный код. Apple устранила уязвимости, позволявшие незаметно подселять на iOS и macOS шпионское ПО

08.09.2023 [11:26],

Павел Котов

Apple выпустила обновления безопасности для iOS, iPadOS, macOS и watchOS, закрывающие уязвимости нулевого дня, которые можно было использовать для внедрения вредоносного и шпионского ПО при помощи «злонамеренно подготовленного изображения» или вложения иного формата.

Источник изображения: apple.com Уязвимости закрыты в обновлениях Apple iOS 16.6.1, iPadOS 16.6.1, macOS 13.5.2 и watchOS 9.6.2. Для более старых версий — iOS 15 и macOS 12 — обновлений не было. Уязвимости под номерами CVE-2023-41064 и CVE-2023-41061 обнаружили в Гражданской лаборатории (Citizen Lab) Школы глобальных отношений и государственной политики Мунка при Университете Торонто — им присвоено общее обозначение BLASTPASS. Ошибки ПО представляют довольно серьёзную угрозу: для атаки достаточно просто отправить пользователю через iMessage специальное изображение или вложение иного формата, которое загрузится на устройство жертвы — каких-либо дополнительных действий со стороны пользователя для заражения устройства не требовалось. Поэтому такие уязвимости относятся к классу zero-click. В Citizen Lab добавили, что уязвимость BLASTPASS «использовалась для установки шпионского ПО Pegasus от NSO Group» — у израильского разработчика целый комплект эксплойтов для атак на устройства под iOS и Android. Для защиты от подобных уязвимостей, даже если они ещё не были обнаружены и исправлены, Apple внедрила в iOS и macOS так называемый «режим блокировки» (Lockdown Mode) — он, в частности, блокирует многие типы вложений и отключает предварительный просмотр ссылок, не позволяя тем самым эксплуатировать подобные ошибки. В популярных Wi-Fi-роутерах ASUS нашли критические уязвимости безопасности — прошивки с исправлениями уже вышли

06.09.2023 [16:19],

Николай Хижняк

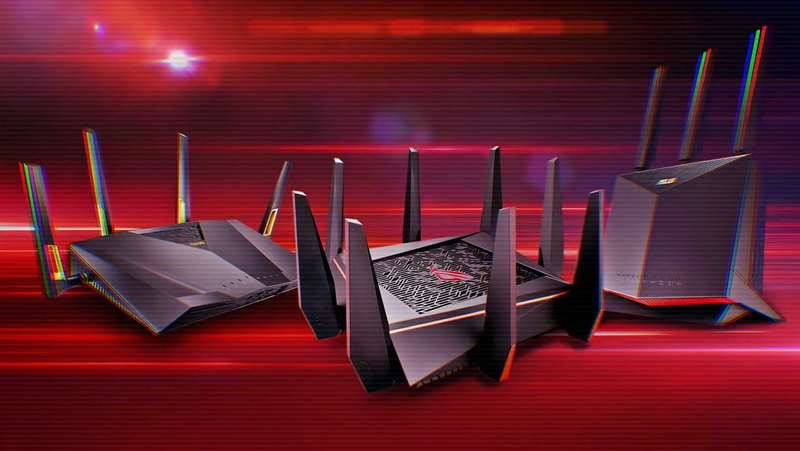

Компания ASUS исправила три критические уязвимости своих роутеров RT-AX55, RT-AX56U_V2 и RT-AC86U, потенциально позволявших злоумышленникам захватывать управление этими устройствами при отсутствии необходимых обновлений безопасности. Все три указанные модели Wi-Fi-маршрутизаторов являются очень популярными среди геймеров и обычных пользователей, по-прежнему доступны на сайте ASUS и продаются в розничных магазинах, сообщает ресурс Bleeping Computer.

Источник изображения: BleepingComputer Все уязвимости по системе рейтинга опасности CVSS v3.1 получили оценки 9,8 из 10. Это один из самых высоких рейтингов опасности, что объясняется характером проблем. Все три уязвимости являются так называемыми уязвимостями неконтролируемого форматирования строки. Через них злоумышленники могут удалённо и без аутентификации получить контроль над маршрутизатором ASUS. Для этого достаточно отправить на уязвимое устройство специально созданную командную инструкцию. Маршрутизаторы ASUS подвержены следующим трём уязвимостям: CVE-2023-39238, CVE-2023-39239 и CVE-2023-39240. Детальная информация о проблемах безопасности недоступна, но известно, что все три уязвимости представляют собой уязвимости форматирования строки ввода в модуле API ser_iperf3_svr.cgi и общей функции настройки. Подобная уязвимость может быть вызвана некорректной проверкой инструкций, например, пользовательского ввода. Компания ASUS выпустила патчи для исправления всех трех уязвимостей маршрутизаторов. Владельцам этих устройств рекомендуется немедленно установить обновления прошивки, чтобы защитить свои устройства от потенциальных атак. Ниже приведены ссылки на страницы загрузки обновлений:

Также рекомендуется отключить возможность удаленного администрирования (WAN Web Access) на устройствах. Это позволит предотвратить многие удалённые атаки на роутер. Intel грозит судебный иск из-за уязвимости Downfall — патч чрезмерно уронил производительность

30.08.2023 [17:18],

Павел Котов

После раскрытия информации об уязвимости Downfall компания Intel может столкнуться с коллективным иском, сообщает ресурс Tom’s Hardware со ссылкой на данные агрегатора коллективных исков. Это неудивительно, поскольку проблема коснулась миллиардов процессоров, а патч в отдельных рабочих нагрузках может снижать их производительность на 39 %.  Коллективный иск инициирован юридической фирмой Bathaee Dunne, которая пока собирает жалобы владельцев уязвимых процессоров и всю необходимую информацию — компания хочет заставить Intel компенсировать клиентам «потерю ценности, снижение производительности, меры безопасности и другие убытки, возникшие из-за уязвимости Downfall». Уязвимость Downfall затронула процессоры Intel от 6-го (Skylake) до 11-го (Rocket Lake) поколения, включая основанные на тех же архитектурах чипы Xeon — общее их количество действительно может исчисляться миллиардами. Производитель признал, что в отдельных рабочих нагрузках просадка производительности после установки закрывающего уязвимость патча может составлять до 50 %. Проведённая вскоре после раскрытия информации о Downfall серия тестов показала потерю до 39 % производительности. В итоге владельцы чипов Intel, заплатившие 100 % их стоимости, оказались перед выбором: сохранить скорость их работы, но оставить машины уязвимыми; либо обеспечить безопасность систем, но пожертвовать их быстродействием, — неприятными представляются оба варианта. Примечательно, что в тот же день была раскрыта информация об уязвимости Inception у процессоров AMD Zen. Закрывающий её патч тоже вызывает снижение производительности, а значит, коллективный иск может грозить и «красным». |