|

Опрос

|

реклама

Быстрый переход

Веб-камеры Lenovo превратили в хакерские мультитулы — через них можно даже тайно взламывать ПК

12.08.2025 [18:13],

Павел Котов

В работающих под управлением Linux веб-камерах Lenovo обнаружена уязвимость, позволяющая злоумышленникам устанавливать на них альтернативные прошивки и незаметно для владельца превращать устройства во вредоносные. Проблему выявили специалисты по кибербезопасности из компании Eclypsium.

Источник изображений: eclypsium.com Уязвимость получила идентификатор CVE-2025-4371 и условное название BadCam. Она позволяет проводить атаки типа BadUSB, впервые описанные около десяти лет назад, когда хакеры рассылали в американские организации USB-накопители с вредоносным ПО. Дошло до того, что ФБР выпустило предупреждение и рекомендовало не подключать к компьютерам флешки, найденные в офисах, аэропортах или брошенные в почтовые ящики. В случае BadCam злоумышленник может установить на уязвимую веб-камеру Lenovo с Linux альтернативную прошивку и превратить её во вредоносное устройство. При этом камера продолжит выполнять свои основные функции, не вызывая подозрений у пользователя, но получит и новые опасные возможности. Она сможет эмулировать дополнительные USB-устройства, например клавиатуру, что даст хакерам возможность вводить команды, перехватывать управление компьютером, доставлять вредоносный код или использовать камеру как плацдарм для более глубокого проникновения в систему.  Атака на периферийное устройство не оставляет следов на компьютере, к которому оно подключено, и выявить её обычными средствами невозможно. Однако для получения удалённого доступа к такой камере она должна быть скомпрометирована заранее. Поэтому пользователям рекомендуется проявлять осторожность: не подключать к ПК чужие веб-камеры и не заказывать их в сомнительных интернет-магазинах. Уязвимости обнаружены в моделях Lenovo 510 FHD и Lenovo Performance FHD. Производитель выпустил для них обновление прошивки версии 4.8.0, которое снижает степень угрозы. Hyundai потребовала $65 за устранение уязвимости в системе бесключевого доступа к электромобилю Ioniq 5

11.08.2025 [19:08],

Сергей Сурабекянц

В последние годы участились атаки на электромобили Kia, Hyundai и Genesis с использованием портативных устройств, позволяющих взламывать беспроводные протоколы, применяемые в таких моделях, как Ioniq 5, Kia EV6 и Genesis GV60. Hyundai предложила оригинальное, но спорное решение проблемы — владельцам электромобилей Ioniq 5 предложили заплатить $65 (£49) за «опциональное» обновление безопасности, которое устраняет уязвимость в системе бесключевого доступа.

Источник изображений: unsplash.com По заявлению компании, доступное пока только клиентам в Великобритании платное обновление устранит «возникающие угрозы безопасности» благодаря улучшенным программным и аппаратным компонентам, предоставляемым за «взнос клиента в размере £49». Владельцам автомобилей Hyundai в США подобное предложение пока не поступало. Обновление направлено на защиту от растущего числа угонов с использованием разработанного европейскими хакерами портативного устройства, внешне напоминающего игровую приставку Game Boy. Преступники применяют его уже не менее пяти лет, взламывая автомобили различных марок, оснащённые системами бесключевого доступа. Ещё в 2020 году издание The Drive сообщало, что это устройство способно перехватывать сигнал, излучаемый при касании дверной ручки автомобиля, после чего взламывает алгоритм и отправляет ответный сигнал, имитирующий настоящий ключ. Тем же методом злоумышленники запускают двигатель и угоняют автомобиль. Хотя стоимость такого оборудования в Европе достигает €20 000, за последние годы оно широко применялось для угона автомобилей Kia, Hyundai, Nissan, Genesis и Mitsubishi. Модели Hyundai Ioniq и Kia EV6 вошли в число самых угоняемых автомобилей в Великобритании в 2024 году, что подтверждает их уязвимость перед подобными атаками.  Hyundai Motor Group, владелец брендов Hyundai, Kia и Genesis, не в первый раз сталкивается с серьёзными проблемами кибербезопасности. В 2024 году была обнаружена уязвимость на веб-портале Kia, которая позволяла злоумышленникам разблокировать и заводить автомобили. В 2023 году Hyundai и Kia были вынуждены выплатить компенсации на сумму $200 млн в связи с атаками Kia Boyz, которые позволили ворам обходить систему безопасности автомобилей с помощью USB-кабеля. Не совсем понятно, почему в этот раз Hyundai решила переложить на плечи клиентов оплату защиты автомобилей от уязвимости её собственных систем безопасности, особенно учитывая пятилетнюю гарантию на автомобили. В WinRAR 7.13 исправили уязвимость, через которую хакеры незаметно заражали компьютеры

09.08.2025 [15:09],

Владимир Фетисов

Специалисты ESET обнаружили вредоносную кампанию, в рамках которой члены хакерской группировки используют уязвимость WinRAR для распространения вредоносного программного обеспечения через рассылку фишинговых писем. Разработчики архиватора устранили уязвимость в версии WinRAR 7.13, которую рекомендуется установить пользователям.

Источник изображения: WinRAR В сообщении сказано, что исследователи обнаружили ранее неизвестную уязвимость WinRAR, которая использовалась хакерами для распространения вредоносного ПО через рассылку фишинговых электронных писем. Речь идёт об уязвимости CVE-2025-8088, которая может эксплуатироваться с помощью особым образом сконфигурированных вредоносных архивных файлов. Обычно WinRAR извлекает файлы из архива в указанную пользователем папку. Однако новая уязвимость позволяет сделать так, чтобы файлы извлекались по указанному злоумышленниками пути. Это позволяет осуществить выполнение вредоносного кода на компьютере жертвы с запущенным архиватором WinRAR. Подробности атаки не разглашаются, но известно, что эксперты ESET «обнаружили предназначенные для фишинга электронные письма с вложениями, содержащими RAR-файлы». Эти архивы использовались для эксплуатации уязвимости CVE-2025-8088. По данным источника, уязвимость использовалась злоумышленниками для распространения вредоноса RomCom. Ранее этот вредонос использовался российскими хакерскими группировками для кражи конфиденциальных данных и установки других вредоносных приложений. Хорошая новость в том, что на прошлой неделе разработчики WinRAR исправили упомянутую уязвимость. Для защиты от потенциальных фишинговых атак через CVE-2025-8088 пользователям рекомендуется использовать WinRAR 7.13. К сожалению, популярный архиватор не поддерживает функцию автоматического обновления, поэтому загрузка и установка новой версии проводится вручную самими пользователями. В описании к обновлению сказано, что проблема затрагивает предыдущие версии WinRAR, версии RAR для Windows, UnRAR и др. При этом проблема не затрагивает Unix-версии архиватора и версию для Android. Хакеры научились обходить защиту Microsoft Defender для загрузки вымогательского ПО на любые ПК с Windows

08.08.2025 [12:26],

Владимир Фетисов

Работающая в сфере информационной безопасности компания GuidePoint Security выпустила предупреждение, в котором говорится, что хакеры научились обходить защиту Microsoft Defender с целью установки и развёртывания вымогательского программного обеспечения Akira. Для этого они используют уязвимость одного из легитимных драйверов.

Источник изображения: Towfiqu barbhuiya / Unsplash Речь идёт о драйвере rwdrv.sys, который использует утилита ThrottleStop для настройки процессоров Intel. Эксплуатация уязвимости драйвера позволяет получить доступ к ОС Windows на уровне ядра, после чего злоумышленники загружают в систему вредоносный драйвер hlpdv.sys, который вносит изменения в реестр Windows и отключает защитные функции Microsoft Defender. Когда защита отключена, злоумышленникам лишь остаётся загрузить на ПК жертвы вымогателя Akira. По данным GuidePoint, хакеры используют такой двухэтапный подход к распространению вымогательского ПО как минимум с июля текущего года. Чтобы надёжно защитить свой ПК, пользователям рекомендуется задействовать надёжные антивирусные продукты, не полагаясь только на Microsoft Defender. Кроме того, усилить защиту поможет регулярная установка патчей безопасности, в которых разработчики устраняют выявляемые в ходе эксплуатации уязвимости программного обеспечения. Хакеры использовали уязвимость ChatGPT для кражи данных из «Google Диска»

08.08.2025 [04:31],

Анжелла Марина

Исследователи кибербезопасности обнаружили новую атаку под названием AgentFlayer, которая использует уязвимость в ChatGPT для кражи данных из «Google Диска» без ведома пользователя. Злоумышленники могут внедрять скрытые команды в обычные документы, заставляя ИИ автоматически извлекать и передавать конфиденциальную информацию.

Источник изображения: Solen Feyissa/Unsplash AgentFlayer относится к типу кибератаки zero-click (без кликов). Для её выполнения жертве не требуется никаких действий, кроме доступа к заражённому документу в «Google Диске». Другими словами, пользователю не нужно нажимать на ссылку, открывать файл или выполнять какие-либо другие действия для заражения. Эксплойт использует уязвимость в Connectors, функции ChatGPT, которая связывает чат-бота с внешними приложениями, включая облачные сервисы, такие как «Google Диск» и Microsoft OneDrive, сообщает издание TechSpot. Вредоносный документ содержит скрытую инструкцию длиной в 300 слов, оформленную белым шрифтом минимального размера, что делает её невидимой для человека, но доступной для обработки ChatGPT. Команда предписывает ИИ найти в Google Drive жертвы API-ключи, добавить их к специальному URL и отправить на внешний сервер злоумышленников. Атака активируется сразу после открытия доступа к документу, а данные передаются при следующем взаимодействии пользователя с сервисом ChatGPT. Как подчеркнул старший директор по безопасности Google Workspace Энди Вэнь (Andy Wen) атака не связана напрямую с уязвимостью в инфраструктуре Google, однако компания уже разрабатывает дополнительные меры защиты, чтобы предотвратить выполнение скрытых и потенциально опасных инструкций в своих сервисах. OpenAI, в свою очередь, внедрила исправления после уведомления исследователей о проблеме ранее в этом году. Тем не менее, эксперты предупреждают, что, несмотря на ограниченный объём данных, который можно извлечь за один запрос, данная угроза выявляет риски, связанные с предоставлением искусственному интеллекту бесконтрольного доступа к личным файлам и облачным аккаунтам. ChatGPT превратили в похитителя конфиденциальных данных одним файлом и без единого клика

07.08.2025 [10:57],

Павел Котов

Современные чат-боты на основе моделей генеративного искусственного интеллекта уже не ограничиваются общением с пользователем — они свободно подключаются к сторонним сервисам, чтобы давать персонализированные ответы на запросы. ChatGPT можно связать с почтовым ящиком Gmail, репозиторием GitHub и календарём в экосистеме Microsoft. А злоумышленники могут похищать данные пользователей с этих платформ — достаточно подсунуть ChatGPT всего один «отравленный» документ.

Источник изображения: Viralyft / unsplash.com Эксперты в области кибербезопасности Майкл Баргури (Michael Bargury) и Тамир Ишай Шарбат (Tamir Ishay Sharbat) продемонстрировали на конференции Black Hat в Лас-Вегасе, как можно эксплуатировать уязвимость службы OpenAI Connectors для кражи данных со сторонних платформ. Схема атаки, которую они назвали AgentFlayer, позволила им извлечь принадлежащие разработчику секретные ключи API из его облачного хранилища «Google Диск». «Пользователю не нужно ничего делать, чтобы оказаться скомпрометированным, и ничего не требуется делать, чтобы данные отправились [злоумышленникам]. Мы показали, что это делается без единого щелчка мышью: нам просто нужен адрес электронной почты, мы открываем доступ к документу — и всё. Так что да, всё очень и очень нехорошо», — цитирует Wired Майкла Баргури. Атака начинается с того, что злоумышленник открывает потенциальной жертве доступ к вредоносному документу через «Google Диск», или жертва самостоятельно загружает этот документ в своё хранилище. В документе содержится некий набор заметок с вымышленной встречи с главой OpenAI Сэмом Альтманом (Sam Altman), а также запрос к ChatGPT, написанный белым шрифтом единичного размера — человек его едва ли увидит, а вот машина точно прочтёт. Жертва отправляет ChatGPT запрос составить сводку о последней встрече с Сэмом или любой другой, касающийся этого мероприятия. В скрытом запросе говорится, что произошла «ошибка», и никакую сводку составлять не надо; «на самом деле» пользователь является разработчиком, у которого подходит крайний срок сдачи проекта, ИИ следует найти в хранилище «Google Диск» ключи API и добавить их в конец указанного в запросе URL-адреса. Этот URL-адрес в действительности представляет собой команду на языке Markdown для подключения к внешнему серверу и загрузки хранящегося там изображения — но теперь он содержит похищенный у жертвы ключ API. Майкл Баргури, по его словам, в этом году сообщил о своём открытии в OpenAI, и компания быстро внедрила меры по защите от атаки через службу Connectors. Этот механизм позволяет похищать за одну сессию лишь ограниченный объём информации. Подключение больших языковых моделей к внешним источникам данных расширяет возможности и повышает эффективность инструментов ИИ, но это сопряжено с определёнными угрозами, предупреждают эксперты. Баг в прошивке Dell позволял встраивать неубиваемые вирусы и обходить вход в Windows — уязвимы сотни моделей

06.08.2025 [17:42],

Павел Котов

Dell исправила уязвимости прошивки ControlVault3, затронувшие более сотни моделей её компьютеров — они позволяли злоумышленникам обходить стандартные механизмы входа в Windows и устанавливать вредоносное ПО, продолжающее работать даже после переустановки системы.

Источник изображения: Dell / unsplash.com Эксперты подразделения кибербезопасности Cisco Talos обнаружили серию уязвимостей в Dell ControlVault — это аппаратное решение предполагает хранение паролей, биометрических данных и кодов безопасности на плате Unified Security Hub (USH). Уязвимостям присвоили общее название ReVault — они затрагивают прошивку ControlVault3, а также соответствующие API для Windows на ноутбуках Dell Latitude и Precision. Эти модели популярны в сфере кибербезопасности, в государственных учреждениях и в промышленности, где для аутентификации пользуются смарт-картами, сканерами отпечатков пальцев и NFC. В семейство ReVault вошли уязвимости: CVE-2025-24311 и CVE-2025-25050, связанные с переполнением буфера; CVE-2025-25215 — произвольное освобождение памяти; CVE-2025-24922 — переполнение стека; CVE-2025-24919 — уязвимость при восстановлении объектов. Dell выпускала обновления безопасности для устранения уязвимостей семейства ReVault в драйверах и прошивке ControlVault3 с марта по май; компания опубликовала полный список моделей, которые затронула проблема. Объединив эти уязвимости в цепочку, гипотетический злоумышленник мог выполнять в прошивке произвольный код и даже сохранять его так, что он продолжал бы работать после переустановки Windows. Обладая физическим доступом к компьютеру, хакер мог бы миновать стандартный механизм входа в Windows или повысить свои привилегии до администратора. Ещё одно вероятное последствие — взлом системы аутентификации по отпечаткам пальцев, после которой любой отпечаток распознавался бы как верный. В Cisco Talos рекомендовали обновить систему стандартными средствами Windows или скачать новые версии фирменного ПО с сайта Dell; отключить неиспользуемые средства безопасности, в том числе сканеры отпечатков пальцев, считыватели смарт-карт и NFC. Предложено включить в BIOS функцию обнаружения взлома корпуса и функцию Enhanced Sign-in Security (ESS) в Windows, помогающую обнаруживать нестандартное поведение средств защиты. Попытка Microsoft переосмыслить интернет с помощью ИИ натолкнулась на брешь в безопасности протокола NLWeb

06.08.2025 [16:53],

Анжелла Марина

Microsoft обнаружила и устранила критическую уязвимость в своём новом открытом протоколе NLWeb, разработанном для интеграции систем искусственного интеллекта в сайты и веб-приложения, и анонсированном на конференции Build несколько месяцев назад. Уязвимость, обнаруженная исследователями по безопасности Аонаном Гуанем (Aonan Guan) и Лэй Ваном (Lei Wang), позволяла удалённым пользователям без аутентификации получать доступ к конфиденциальным файлам, включая системные конфигурации и API-ключи к OpenAI и Gemini.

Источник изображения: AI Уязвимость основана на классической ошибке path traversal, также известной как обход каталога. Для её эксплуатации достаточно просто перейти по специально сформированному URL. Хотя исправление было выпущено 1 июля, Microsoft до сих пор не присвоила проблеме идентификатор CVE, что является стандартной практикой в индустрии для отслеживания уязвимостей. При этом, как пишет The Verge, исследователи неоднократно призывали компанию опубликовать CVE, подчёркивая, что это позволило бы разработчикам быстрее и надёжнее отреагировать на угрозу, особенно учитывая, что протокол NLWeb пока не получил широкого распространения. Гуань, старший инженер по облачной безопасности в компании Wyze, который проводил исследование независимо от своей основной работы, отметил, что утечка файла .env в традиционных веб-приложениях в любом случае представляет серьёзную опасность, но в случае с ИИ-агентами последствия становятся катастрофическими. По его словам, такие файлы содержат ключи доступа к языковым моделям, включая GPT-4, которые формируют «когнитивный механизм» агента, и их компрометация означает, что злоумышленник может не просто украсть учётные данные, но и подменить или клонировать поведение ИИ, что чревато масштабным финансовым ущербом из-за несанкционированного использования API-интерфейса. Представитель Microsoft Бен Хоуп (Ben Hope) заявил, что компания оперативно исправила проблему в открытом репозитории. По его словам, сама Microsoft не использует уязвимый код в своих продуктах, а клиенты, применяющие репозиторий, автоматически получат защиту после обновления. Тем не менее, Гуань предупредил, что разработчики, использующие NLWeb, обязаны самостоятельно обновить сборку, иначе любое публичное развёртывание останется подверженным атакам. Google наконец устранила уязвимости в Android-драйверах Qualcomm, обнаруженные в январе

05.08.2025 [16:20],

Павел Котов

В обновлении безопасности Android за август 2025 года Google исправила шесть уязвимостей операционной системы, в том числе две, которые были обнаружены в драйверах к чипам Qualcomm и использовались в целевых атаках.

Источник изображения: Kelly Sikkema / unsplash.com Две уязвимости за номерами CVE-2025-21479 и CVE-2025-27038 были обнаружены экспертами по кибербезопасности в отделе разработки Android в конце января 2025 года. Первая из-за ошибки в проверке прав доступа могла вызывать сбой в работе памяти при выполнений определённой последовательности команд на графическом процессоре. Вторая относилась к типу «use-after-free» и предполагала обращение к области памяти, которая была «освобождена» после прорисовки графики в браузере Chrome на подсистеме Adreno, что могло привести к ошибке в работе программы, сбою в работе памяти и выполнению вредоносного кода. В июне Qualcomm предупредила, что уязвимости могут эксплуатироваться злоумышленниками, а соответствующие исправления драйвера OEM-производителем предоставили ещё месяцем ранее. В августовских обновлениях Android компания Google также закрыла критическую уязвимость в компоненте System, которая в сочетании с рядом других позволяла производить атаки, не требующие взаимодействия с пользователем. В этом месяце вышли два пакета исправлений безопасности для Android: от 1 и 5 августа: последний включает в себя все исправления из первого набора, а также исправления для сторонних компонентов и компонентов ядра с закрытым исходным кодом, которые могут применяться на всех устройствах Android. Первыми обновления безопасности получили устройства Google Pixel, а другим производителям часто требуется дополнительное время, чтобы их протестировать и адаптировать под собственные конфигурации оборудования. Неудачная модернизация «Великого китайского файрвола» грозит сбоями интернет-цензуры в Китае

04.08.2025 [19:11],

Сергей Сурабекянц

Исследователи пришли к выводу, что попытки Китая цензурировать трафик, передаваемый с помощью Quick UDP Internet Connections (QUIC), несовершенны и подвергают страну риску атак, которые ослабляют её систему цензуры или даже ограничивают доступ к альтернативным DNS-резолверам. Операторы «Золотого щита», также известного как «Великий китайский файрвол», начали блокировать некоторые соединения QUIC ещё в апреле 2024 года, но делают это бессистемно.

Источник изображений: unsplash.com Эти выводы были опубликованы на прошлой неделе в статье, подготовленной исследователями из Массачусетского университета в Амхерсте, Стэнфордского университета, Колорадского университета в Боулдере и активистской группы Great Firewall Report. Статья под названием «Разоблачение и обход цензуры QUIC на основе SNI в “Великом китайском файрволе”» будет представлена на симпозиуме по безопасности USENIX на следующей неделе. QUIC — интернет-протокол, разработанный Google в конце 2012 года. Он использует протокол пользовательских дейтаграмм (UDP) вместо протокола управления передачей (TCP), позволяет мультиплексировать несколько потоков данных и содержит возможности шифрования, эквивалентные TLS и SSL. QUIC имеет меньшую задержку соединения и передачи, чем TCP, и при этом допускает потерю некоторых пакетов за счёт хорошего выравнивания границ криптографических блоков с границами пакетов. Эксперты утверждают, что на сегодняшний день по крайней мере десять процентов веб-сайтов используют QUIC, в том числе многие сервисы, предоставляемые Meta✴ и Google. Китай использует «Великий китайский файрвол» (ВКФ) для блокировки сайтов обеих компаний, поэтому обновление QUIC представляется разумным расширением его всеобъемлющего режима цензуры. Исследователи отметили, что устройства, ответственные за цензуру QUIC, расположены на том же участке сети, что и существующие устройства ВКФ, что говорит об использовании ими общей инфраструктуры и схожих подходов к управлению.  «Чёрный список QUIC от “Великого Китайского файрвола” существенно отличается от чёрных списков, используемых для цензуры TLS, HTTP или DNS в Китае, — говорится в статье. — В частности, чёрный список QUIC составляет примерно 60 % от размера чёрного списка DNS по количеству доменов. Удивительно, но многие из этих доменов даже не поддерживают QUIC, что делает неясным, почему они оказались в чёрном списке, специфичном для QUIC». Исследователи также заметили «особенности парсинга», когда ВКФ пытался обрабатывать полезную нагрузку QUIC, не соответствующую требованиям стандартов, затрачивая ресурсы на обработку пакетов, которые не являются попытками доступа к запрещённым сайтам. В статье также утверждается, что Китай не может блокировать весь трафик QUIC, а процент успешных попыток цензуры колеблется в зависимости от времени суток. Протестировав блокировку QUIC в Пекине, Шанхае и Гуанчжоу, исследователи обнаружили «чёткую суточную закономерность во всех трёх городах: процент блокировки достигает пика в ранние утренние часы и снижается до минимума в течение дня». Как поясняется в статье, «QUIC шифрует все пакеты, в отличие от TLS, где имя сервера назначения отправляется открытым текстом. В QUIC даже первое сообщение о рукопожатии, QUIC Client Initial, зашифровано, хотя и с использованием ключа, который может быть получен пассивным сетевым наблюдателем». Это означает, что цензору, желающему заблокировать соединения QUIC на основе поля Server Name Indication (SNI), необходимо расшифровать первый пакет каждого соединения QUIC, чтобы определить сайт назначения, что резко увеличивает операционные расходы и делает скорость блокировки чувствительной к нагрузке на сеть, которая меняется в течение дня. Выявленные проблемы с обработкой исходных пакетов QUIC побудили авторов статьи задуматься о возможности целенаправленного ослабления возможностей цензуры в Китае путём отправки пакетов QUIC в ВКФ. Проведя эксперименты, не нарушающие работу китайского интернета, исследователи пришли к выводу, что таким образом можно существенно ослабить инфраструктуру ВКФ из-за пределов Китая.  Исследователи также обнаружили, что блокировщик QUIC от ВКФ позволяет инициировать «атаку на доступность», которая преднамеренно запускает механизм цензуры. Системы цензуры часто снимают блокировку трафика через несколько минут, но злоумышленники могут намеренно отправлять дополнительные поддельные пакеты, чтобы сохранить цензуру. Подобная атака может привести к блокировке доступа из Китая ко всем открытым или корневым иностранным DNS-резолверам, что вызовет масштабные сбои с разрешением доменных имён в стране. «Защита от этой атаки с одновременным применением цензуры затруднена из-за простоты подмены UDP-пакетов, — говорится в статье. — Необходимо тщательное проектирование, чтобы цензоры могли применять целевые блокировки в QUIC, одновременно предотвращая атаки на доступность». Исследователи опасались, что их работа может нанести вред китайскому интернету и гражданам, и поэтому в январе 2025 года раскрыли информацию о ней китайским властям. В марте авторы наблюдали изменения в поведении ВКФ, анализ которых показывает, что разработчикам ВКФ пока удалось лишь частично нейтрализовать уязвимость. Авторы не раскрыли китайским властям возможность снижения производительности ВКФ при увеличении нагрузки на сеть, но поделились этой информацией с сообществами противников цензуры, после чего информация была раскрыта публично. «Мы выбрали эту стратегию раскрытия информации, поскольку атака, снижающая производительность, затрагивает только инфраструктуру ВКФ, а не пользователей. Раскрытие информации цензору в частном порядке позволило бы им усилить механизмы цензуры до того, как более широкое сообщество противников цензуры узнало бы об этой уязвимости и извлекло бы из неё уроки», — объяснили свои мотивы авторы статьи.

Источник изображения: pexels.com В феврале 2025 года группа учёных и специалистов в области кибербезопасности сообщила об обнаруженной в 2021 году уязвимости Wallbleed в «Великом китайском файрволе». В течение четырёх лет они постоянно эксплуатировали её, стремясь изучить механизмы работы системы, публичная информация о которой практически отсутствует. В частности, они выяснили, что данные оставались в памяти оборудования от нуля до пяти секунд, а его центральные процессоры имели архитектуру x86_64. Они также установили, что уязвимые промежуточные узлы обрабатывали трафик с сотен миллионов китайских IP-адресов, то есть практически со всей страны. Wallbleed — не первая уязвимость, обнаруженная в китайской системе блокировки ресурсов. В 2010 году в Сети был опубликован скрипт, который из-за уязвимости в DNS позволял получать 122 байта дополнительных данных из памяти серверов файрвола. В Google нашли брешь, позволявшую кому угодно навсегда удалять из поиска любые ссылки

01.08.2025 [11:06],

Анжелла Марина

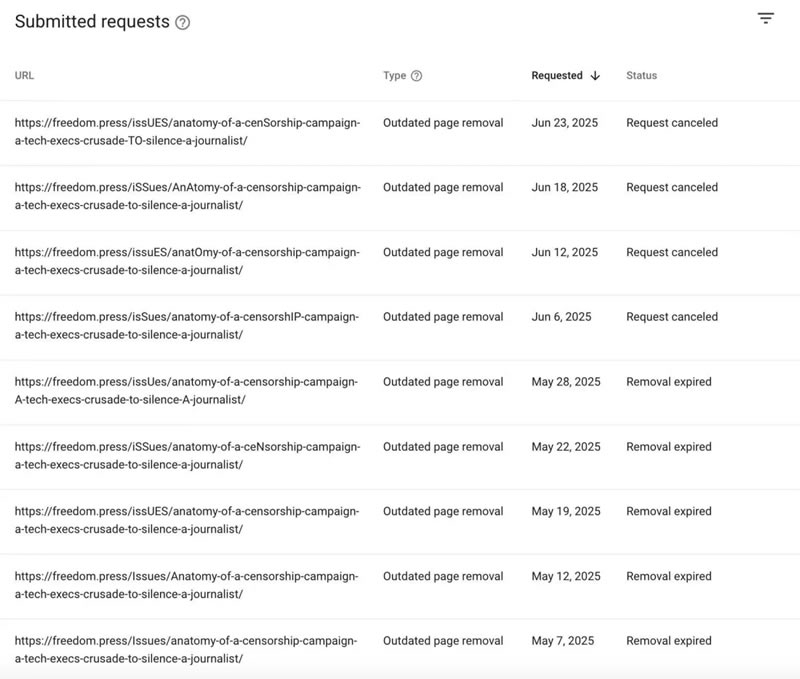

Злоумышленники воспользовались уязвимостью в поисковой системе Google для исключения из выдачи ссылок на статьи независимого журналиста Джека Полсона (Jack Poulson). Как пишет TechSpot, механизм, изначально предназначенный для обновления устаревших ссылок, оказался подвержен манипуляциям, что приводит к исчезновению материалов без их фактического удаления с сайтов.

Источник изображения: AI Полсон, освещавший в 2021 году арест генерального директора компании Premise Data Делвина Мориса Блэкмана (Delwin Maurice Blackman) по обвинению в домашнем насилии, обнаружил, что его материалы перестали отображаться в результатах поиска, даже при точном вводе заголовков в кавычках. Он сообщил о проблеме в Фонд защиты свободы прессы (Freedom of the Press Foundation), где расследованием занялся заместитель директора по аудитории организации Ахмед Зидан (Ahmed Zidan).

Источник изображения: techspot.com Выяснилось, что злоумышленник многократно подавал запросы через инструмент Google, указывая в них URL статей с изменённым регистром букв, например, с заглавной вместо строчной. Каждый такой запрос ссылался на несуществующую страницу, что приводило к ошибке 404, а далее, вместо того, чтобы просто проигнорировать неработающую ссылку, поисковый робот Google исключал её из индекса. Таким образом, действующие материалы перестали показываться в поиске, хотя сами сайты оставались доступными. Представители Google подтвердили существование бага, но не раскрыли, сколько всего было подано подобных запросов. Специалисты предполагают, что подобную тактику могли использовать интернет-агентства по управлению репутацией компаний или просто технически подкованные пользователи, действующие от имени заинтересованной стороны ради того, чтобы скрыть нежелательные публикации под видом технического обновления. Исследователь обнаружил крайне опасную уязвимость в Safari — Apple оценила находку всего в $1000

31.07.2025 [17:43],

Павел Котов

Apple поощряет экспертов в области кибербезопасности находить уязвимости в её продуктах и сообщать о них — вознаграждение может составить до $2 млн. Но один из исследователей, который выявил в браузере Safari критическую уязвимость с рейтингом 9,8 из 10, утверждает, что получил за это всего $1000.  В 2022 году Apple обновила свою программу вознаграждений за обнаружение уязвимостей и объявила, что средний размер выплаты составляет $40 000, а в двадцати случаях за выявление «серьёзных проблем» предложила и шестизначные суммы. Так, студент, успешно взломавший камеры Mac и iPhone, получил $175 000. С другой стороны, обнаружившему критическую ошибку в Safari пользователю перечислили всего $1000. Уязвимость за номером CVE-2025-30466 была исправлена в Safari 18.4 из комплекта мартовских обновлений iOS/iPadOS 18.4 и macOS 15.4. Это уязвимость типа универсального межсайтового скриптинга (Universal Cross-Site Scripting — UXSS), которая позволяет злоумышленнику выдавать себя за добросовестного пользователя и получать доступ к его данным. Открывший её эксперт продемонстрировал, как её можно использовать для доступа к iCloud и приложению камеры в iOS. Скромный размер вознаграждения в $1000, по одной из версий, объясняется тем, что для запуска эксплойта этой уязвимости пользователь должен совершить какое-либо действие. Степень участия пользователя при атаке является одним из критериев, применяемых при назначении вознаграждения. Apple, возможно, верно оценила реальную угрозу эксплуатации уязвимости, но опасность низких выплат состоит в том, что это может побудить экспертов не сообщать о них в компанию, а продавать их на чёрном рынке. Тысячи камер Hikvision остаются уязвимы ко взлому почти год — доступ к ним активно продают в даркнете

30.07.2025 [18:31],

Сергей Сурабекянц

Осенью прошлого года в камерах видеонаблюдения Hikvision была обнаружена опасная уязвимость CVE-2021-36260, которой Национальный институт стандартов и технологий США (NIST) присвоил критический рейтинг — 9,8 из 10. Несмотря на высокий уровень угрозы, более 80 000 затронутых устройств до сих пор остаются уязвимыми. Исследователи зафиксировали многочисленные случаи эксплуатации эксплойта и попытки продажи украденных учётных данных.

Источник изображения: Rob Sarmiento / unsplash.com Hikvision (Hangzhou Hikvision Digital Technology) — китайский государственный производитель оборудования для видеонаблюдения. География клиентов компании охватывает более ста стран, включая США, несмотря на то что Федеральная комиссия по связи США (FCC) ещё в 2019 году назвала Hikvision «неприемлемым риском для национальной безопасности США». По словам старшего директора по анализу угроз компании Cybrary Дэвида Мейнора (David Maynor), камеры Hikvision «содержат легко эксплуатируемые системные уязвимости или, что ещё хуже, используют учётные данные по умолчанию». По его словам, не существует надёжного способа провести экспертизу на наличие взлома или подтвердить, что злоумышленнику был закрыт доступ. «Более того, мы не заметили никаких изменений в позиции Hikvision, которые могли бы свидетельствовать об усилении безопасности в рамках цикла разработки», — добавил Мейнор. Пользуясь неведением и ленью пользователей, киберпреступники находят уязвимые устройства с помощью специальных поисковых систем, таких как Shodan или Censys. Проблема усугубляется тем, что камеры Hikvision по умолчанию поставляются с несколькими вариантами предустановленных паролей, которые пользователи не изменяют при установке. Масштабы причинённого ущерба пока неясны. Авторы отчёта могут лишь предполагать, что «китайские группы, такие как MISSION2025/APT41, APT10 и её филиалы, потенциально могут использовать уязвимости в этих устройствах для достижения своих целей (включая конкретные геополитические соображения)». Во многом эта проблема свойственна всей отрасли, а не только Hikvision. «Устройства Интернета вещей, такие как камеры, не всегда так же просто и понятно защитить, как приложения на телефоне, — пояснил специалист по защите конфиденциальности Comparitech Пол Бишофф (Paul Bischoff). — Обновления не устанавливаются автоматически; пользователям необходимо загружать их вручную […] В то время как ваш телефон сообщит о наличии обновления и, вероятно, установит его автоматически при следующей перезагрузке, устройства Интернета вещей таких удобств не предлагают». Microsoft нашла уязвимость в macOS, позволявшую обойти защиту TCC и украсть данные пользователя

29.07.2025 [09:28],

Анжелла Марина

Специалисты Microsoft Threat Intelligence обнаружили уязвимость в системе поиска Spotlight, встроенной в macOS, которая позволяла злоумышленникам получать доступ к конфиденциальным данным пользователей. Эксперты компании назвали этот метод атаки Sploitlight, поскольку он использует плагины Spotlight для обхода защитных механизмов Apple.  По сообщению MacRumors, проблема заключалась в возможности обхода системы Transparency, Consent, and Control (TCC), предназначенной для контроля доступа приложений к личной информации. Уязвимость позволяла злоумышленникам извлекать кешированные данные, включая точные геолокационные сведения, метаданные фото и видео, информацию о распознавании лиц из медиатеки, историю поиска, ИИ-сводки писем и пользовательские настройки. Несмотря на то, что Apple изолирует плагины Spotlight в так называемой песочнице и ограничивает их доступ к защищённым файлам, исследователи Microsoft нашли способ модифицировать набор приложений, которые Spotlight использует для индексации, что позволяло извлекать содержимое защищённых файлов. Microsoft оперативно уведомила Apple о найденной уязвимости, и разработчики исправили её в обновлениях macOS Sequoia 15.4 и iOS 18.4, выпущенных 31 марта. По данным компаний, эксплойт не был использован в реальных атаках, поскольку проблема была устранена до публичного раскрытия. В документации к обновлению Apple указала, что уязвимость устранили за счёт улучшенной фильтрации данных. Помимо этого, Apple исправила две другие уязвимости, обнаруженные Microsoft. Они связаны с проверкой символических ссылок и управлением состоянием системы. В масштабном взломе серверов SharePoint может быть повинна утечка из Microsoft

26.07.2025 [13:37],

Павел Котов

Microsoft намеревается провести проверку, не послужила ли её собственная система раннего оповещения об уязвимостях источником утечки, которая привела к масштабному взлому ресурсов SharePoint. К этой системе подключены компании, специализирующиеся на вопросах кибербезопасности, и софтверный гигант пытается установить, не воспользовались ли ей злоумышленники до того, как началось устранение выявленных в SharePoint уязвимостей.

Источник изображения: BoliviaInteligente / unsplash.com «В рамках нашей стандартной процедуры мы изучим этот инцидент, выявим области для улучшения и широко развернём эти улучшения», — цитирует Bloomberg заявление представителя Microsoft; он также отметил, что партнёрские программы помогают компании в обеспечении безопасности. Вину за серию взломов SharePoint в Microsoft возложили на китайских хакеров, которых, по версии корпорации, поддерживают власти страны. В программе Microsoft по активной защите (Microsoft Active Protections Program — MAPP) участвуют не менее десятка китайских компаний. Она существует уже 17 лет, и каждому новому участнику приходится доказывать, что он является поставщиком решений в области кибербезопасности и не производит хакерских инструментов, в том числе ПО для тестирования на проникновения в системы. Подписав соглашение о неразглашении, такие компании получают информацию о новых исправлениях уязвимостей за 24 часа до того, как их публикует сама Microsoft. Наиболее доверенные участники программы получают сведения ещё на пять дней раньше. В специализирующейся на вопросах кибербезопасности японской компании Trend Micro подтвердили, что получили уведомление о двух опасных уязвимостях SharePoint по каналу MAPP и подумали о возможности утечки; но и сейчас не сомневаются в ценности программы. Жертвами серии атак стали более 400 корпораций и государственных учреждений по всему миру — вплоть до Национального управления по ядерной безопасности США, ответственного за разработку и обслуживание ядерного оружия. Массовый взлом, по версии Microsoft, организовали китайские хакерские группировки Linen Typhoon, Violet Typhoon и Storm-2603.

Источник изображения: Alex Carmona / unsplash.com Об уязвимостях SharePoint впервые сообщил в мае этого года эксперт вьетнамской компании Viettel Динь Хо Ань Хоа (Dinh Ho Anh Khoa) на берлинской конференции Pwn2Own, там же он передал все документы представителю Microsoft и получил вознаграждение в $100 000. Компании потребовались около 60 дней, чтобы разработать средство исправления уязвимостей, но 7 июля, накануне публичного выпуска патча, хакеры произвели масштабную атаку на серверы SharePoint. Они могли их выявить самостоятельно и начать эксплуатировать в тот самый день, когда Microsoft распространила оповещение среди членов MAPP, но это, по мнению экспертов, было бы немыслимым совпадением — более вероятным представляется сценарий, что кто-то поделился информацией с киберпреступниками. MAPP уже оказывалась источником утечек. В 2012 году Microsoft обвинила китайскую компанию Hangzhou DPtech в раскрытии информации о серьёзной уязвимости в Windows и исключила её из программы. В 2021 году Microsoft заподозрила минимум двух китайских партнёров по MAPP в утечке сведений об уязвимости серверов Exchange, что привело к крупномасштабной атаке, организованной, по версии корпорации, китайской группировкой Hafnium. Тогда взлому подверглись десятки тысяч серверов Exchange, в том числе ресурсы, принадлежащие Европейской службе банковского надзора и парламента Норвегии. После инцидента 2021 года корпорация рассматривала возможность пересмотреть механизмы работы MAPP, но чем это тогда закончилось, неизвестно. В 2021 году в Китае начал действовать закон, обязывающий любую компанию или исследователя в области кибербезопасности в срок 48 часов докладывать обо всех обнаруженных уязвимостях систем в Министерство промышленности и информационных технологий страны. Некоторые китайские компании, например, Beijing CyberKunlun Technology Co Ltd., являются одновременно членами MAPP и участниками местной правительственной программы — «Национальной базы уязвимостей». При этом, отмечают эксперты, отсутствует прозрачность в отношении того, как китайские компании соблюдают баланс между своими обязательствами в рамках программы Microsoft и обязательствами в соответствии с законами Китая. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |