|

Опрос

|

реклама

Быстрый переход

Уязвимость EntrySign в Ryzen 9000 наконец-то будет закрыта — свежие версии BIOS получили заплатку

26.04.2025 [17:44],

Павел Котов

Производители материнских плат начали развёртывать обновления BIOS на основе прошивки AGESA 1.2.0.3C с исправлением критической уязвимости EntrySign процессоров AMD Zen 5. Эта уязвимость затронула процессоры на архитектуре Zen всех поколений — обновления для моделей от Zen 1 до Zen 4 вышли ранее.

Источник изображения: amd.com AMD начала рассылать обновление прошивки производителям материнских плат в конце марта. Каждому требуется какое-то время для её интеграции в свой код BIOS, поэтому обновления BIOS начали выходить только сейчас — в частности, MSI уже выпустила его для некоторых материнских плат серии 800. Обнаруженная экспертами Google уязвимость EntrySign позволяет выполнять на процессоре неподписанный, в том числе вредоносный код — она возникла из-за некорректной работы процесса проверки подписи AMD, в котором использовался слабый алгоритм хеширования AES-CMAC. Для эксплуатации уязвимости требуется доступ к ядру операционной системы (кольцо 0), то есть в большинстве случаев потенциальным злоумышленникам понадобится воспользоваться несколькими другими ошибками, чтобы выйти на этот уровень доступа. Кроме того, такой микрокод с «горячей» загрузкой не сохраняется при перезагрузке. При выключении и перезагрузке компьютера микрокод сбрасывается до встроенного в процессор с завода и позже может изменяться средствами BIOS и ОС, что служит ещё одним защитным барьером. Помимо ПК, эта уязвимость представляет угрозу для серверных процессоров, в том числе семейства AMD Turin (EPYC 9005), позволяет обходить такие средства защиты как SEV и SEV-SNP — и открывать доступ к закрытым данным с виртуальных машин. На данный момент ошибка исправлена для всех процессоров на архитектуре AMD Zen 5, включая Granite Ridge, Turin, Strix Point, Krackan Point и Strix Halo, но не Fire Range (Ryzen 9000HX). В случае обычного пользователя для эксплуатации данной уязвимости потребуется провести атаку иного рода, например, по схеме BYOVD (Bring Your Own Vulnerable Driver) — когда эксплуатируются уязвимости в доверенных и подписанных драйверах на уровне ядра, чтобы выйти на доступ к кольцу 0. Одну из таких уязвимостей ранее обнаружили в античите Genshin Impact — её эксплуатация позволяла получать привилегии на уровне ядра. Поэтому рекомендуется отслеживать обновления BIOS у производителей с указанием использования прошивки AGESA 1.2.0.3C. 4chan «превратился» в 404chan — скандальный мемный форум взломали, и теперь он не открывается

15.04.2025 [19:30],

Сергей Сурабекянц

Неоднозначный, скандально известный форум 4chan, породивший раннюю интернет-культуру мемов, был взломан. Согласно данным Downdetector, первые сообщения о сбое в работе ресурса появились поздно вечером в понедельник, на текущий момент проблемы с доступом сохраняются, попытки перейти по прямым ссылкам приводят к тайм-ауту. Предположительно, в Сеть утекли персональные данные модераторов и большинства пользователей.

Источник изображения: unsplash.com Похоже, что хакерам удалось взломать оболочку сервера хостинга 4chan. Затем они использовали утилиту phpmyadmin для доступа к базе данных форума и, по-видимому, слили данные как модераторов, так и большинства зарегистрированных пользователей сайта. Судя по наличию в списке утёкших данных многочисленных адресов электронной почты из доменов .edu и .gov, многие участники форума использовали для регистрации свои реальные данные, что ставит их конфиденциальность под угрозу. Хакеры выложили в открытый доступ скриншоты панелей статистики, админ-панели и базы данных, сопроводив надписью «I fucking own 4chan». Многие пользователи социальных сетей и Reddit предполагают, что этот взлом может стать концом самого печально известного форума в интернете. Появились сообщения о полном сливе исходного кода движка сайта.

Источник изображения: pexels.com 4chan существует с 1 октября 2003 года. Похоже, что использованные хакерами дыры в безопасности ведут свою историю с тех самых пор и не были исправлены даже после передачи форума его создателем Кристопером Пулом (Christoper Poole) покупателю Хироюки Нисимура (Hiroyuki Nishimura). На восстановление 4chan и устранение уязвимостей могут потребоваться месяцы. 4chan считается отправной точкой популяризации мема об Анонимусе, так как большинство постов по умолчанию подписываются как «Анонимус». Google устранила уязвимость в Chrome, существовавшую 23 года

14.04.2025 [15:21],

Анжелла Марина

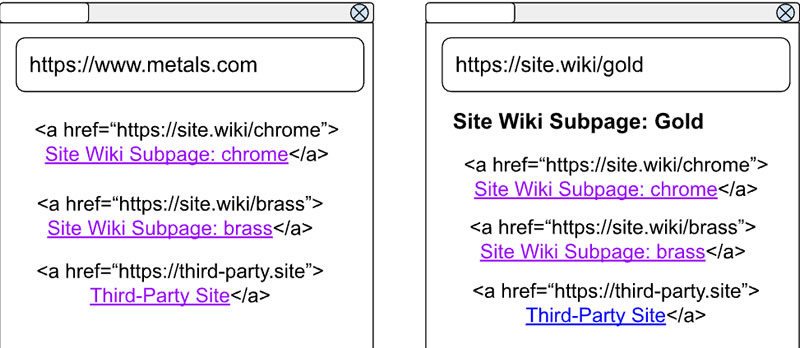

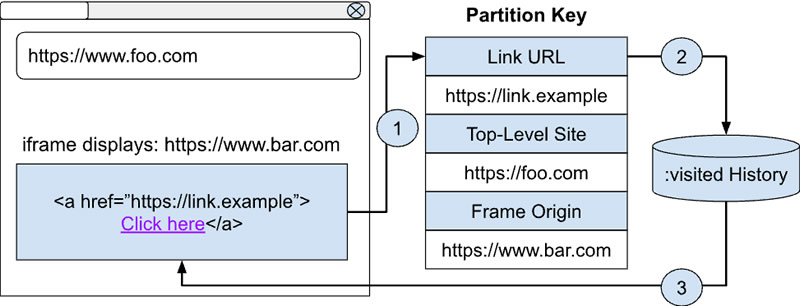

Google закрыла уязвимость в веб-обозревателе Chrome, которая могла раскрывать историю посещённых пользователем сайтов. Проблема существовала с начала 2000-х годов и была связана с тем, как браузеры отображают посещённые ссылки.

Источник изображения: Solen Feyissa / Unsplash Чтобы отобразить ссылки, которые пользователь посещал ранее (они помечаются фиолетовым цветом), браузер должен отслеживать эти страницы с помощью каскадных таблиц стилей через селектор :visited. Как объяснили в Google, суть ошибки заключалась в том, что информация о том, какие ссылки пользователь уже посещал, сохранялась без разделения конфиденциальности между посещаемыми сайтами. То есть, любой сайт мог определить, была ли ранее нажата определённая ссылка, даже если она отображалась на совершенно другом ресурсе.

Источник изображения: developer.chrome.com «Вы просматриваете сайт A и кликаете по ссылке на сайт B. Позже вы заходите на условно вредоносный сайт C, который тоже содержит ссылку на сайт B. Он может узнать, что вы уже были на сайте B, просто определив ссылку по цвету», — пояснили в Google.

Источник изображения: developer.chrome.com

Впервые на проблему обратил внимание исследователь безопасности Эндрю Кловер (Andrew Clover) ещё в 2002 году. Он визуально продемонстрировал все этапы возможной атаки, опираясь на исследовательскую статью Принстонского университета «Timing Attacks on Web Privacy». Исправление уже включено в бета-версию обновления Chrome 136. Теперь информация о посещённых ссылках будет храниться отдельно для каждого сайта и не будет передаваться между ресурсами. AMD признала, что в процессорах Zen 5 имеется опасная уязвимость EntrySign

10.04.2025 [22:49],

Николай Хижняк

Исследователи безопасности Google недавно обнаружили скрытую уязвимость под названием EntrySign, которая позволяет выполнять вредоносный код через неподписанные исправления микрокода на процессорах AMD — от Zen до Zen 4. Сама AMD только что подтвердила, что её новейшие чипы на архитектуре Zen 5 также оказались затронуты этой уязвимостью.

Источник изображения: TechSpot Проблема заключается в ошибке проверки подписи AMD для обновлений микрокода — низкоуровневых исправлений, которые производители чипов выпускают после поставки процессоров для устранения ошибок или уязвимостей. Обычно операционная система или прошивка загружает только микрокод, подписанный и одобренный AMD. EntrySign позволяет злоумышленникам с доступом к кольцу 0 (уровень ядра) обойти эту защиту на уязвимых чипах. В прошлом месяце AMD заявила, что EntrySign затронула первые четыре поколения процессоров Zen во всём ассортименте её продукции. Уязвимыми оказались все чипы — от массовых потребительских Ryzen до высокопроизводительных серверных процессоров EPYC. На этой неделе AMD обновила свой бюллетень безопасности, подтвердив, что даже новые чипы Zen 5 подвержены этой уязвимости. В их числе — настольные Ryzen 9000 (Granite Ridge), серверные EPYC 9005 (Turin), мобильные Ryzen AI 300 (Strix Halo, Strix Point и Krackan Point), а также мобильные Ryzen 9000HX (Fire Range) для мощных игровых ноутбуков. AMD сообщает, что уже предоставила необходимые исправления микрокода поставщикам материнских плат через обновление ComboAM5PI 1.2.0.3c AGESA. Пользователям рекомендуется проверить веб-сайт производителя материнской платы на наличие обновлений BIOS.

Источник изображения: AMD Ситуация с серверными процессорами оказалась немного сложнее. Хотя AMD уже выпустила исправления для потребительских чипов и серверных моделей EPYC предыдущих поколений, обновления для новых моделей EPYC (Turin), затронутых уязвимостью EntrySign, ожидаются не раньше конца этого месяца. Отмечается, что злоумышленнику для использования уязвимости EntrySign требуются системные привилегии высокого уровня. В отличие от постоянных вредоносных программ, которые сохраняются в системе даже после перезагрузки, переустановки программ или выхода пользователя, любой вредоносный микрокод, загруженный через EntrySign, стирается при перезагрузке системы. Хотя реальный риск для обычных пользователей относительно невелик, потенциальная угроза для центров обработки данных и облачной инфраструктуры делает эту уязвимость серьёзной проблемой безопасности, которую AMD и её партнёры стараются оперативно устранить. «Яндекс» привлечёт белых хакеров к проверке безопасности генеративных нейросетей

10.04.2025 [11:11],

Андрей Крупин

Компания «Яндекс» сообщила о расширении программы «Охоты за ошибками» и запуске нового направления, связанного с генеративными нейросетями. Теперь исследователи, которым удастся отыскать технические уязвимости в семействах моделей YandexGPT, YandexART и сопутствующей инфраструктуре, могут получить вознаграждение до миллиона рублей.

Источник изображения: yandex.ru/bugbounty Участникам «Охоты» предстоит искать технические ошибки, которые могут повлиять на результаты работы и процесс обучения нейросетевых моделей: например, привести модель к сбою или изменить её поведение так, чтобы она повлияла на работу других сервисов «Яндекса». В программе участвуют все сервисы и ИИ-продукты «Яндекса», использующие модели семейства YandexGPT и YandexART. В числе таковых: «Алиса», «Поиск с Нейро», «Шедеврум» и другие облачные службы, включая те, где ML-модель используется неявно для ранжирования и поиска. Размер выплаты зависит от серьёзности ошибки и простоты её применения. К критичным относятся уязвимости, которые позволяют раскрыть сведения о внутренней конфигурации модели, её служебный промт с техническими данными или другую чувствительную информацию. Максимальное вознаграждение за такие ошибки — 1 млн рублей. Программу поиска уязвимостей «Яндекс» запустил в 2012 году — компания была первой в России. Теперь программа «Охота за ошибками» действует в «Яндексе» постоянно, а принять в ней участие может любой желающий. Google устранила две опасные уязвимости в Android, которые хакеры уже вовсю использовали

08.04.2025 [20:48],

Анжелла Марина

Google выпустила экстренный патч для Android, устраняющий две уязвимости нулевого дня, которые, по данным компании, уже могут использоваться хакерами в реальных атаках. Атаки возможны благодаря повышению привилегий в устройствах и не требуют от пользователей каких-либо действий.

Источник изображения: Mateusz Tworuszka / Unsplash Одна из уязвимостей, получившая идентификатор CVE-2024-53197, была выявлена при участии Бенуа Севенсом (Benoît Sevens), сотрудником группы безопасности и анализа угроз Google. Эта группа занимается отслеживанием кибератак, которые исходят от государственных структур. Например, в феврале стало известно, что компания Cellebrite, разрабатывающая инструменты для правоохранительных органов, использовала цепочку из трёх уязвимостей нулевого дня для взлома Android-устройств. Как пишет TechCrunch, одна из этих уязвимостей применялась против сербского студента-активиста местными властями, использовавшими технологии Cellebrite. Именно эта уязвимость была устранена в патче, выпущенном на этой неделе. Однако детали второго исправленного бага — CVE-2024-53150 — остаются неясными. Известно лишь, что его обнаружение также приписывается Бенуа Севенсу, а сама проблема затрагивает ядро операционной системы. В своём официальном заявлении компания Google отметила, что «наиболее серьёзной проблемой является критическая уязвимость в компоненте System, которая может привести к удалённому повышению привилегий без необходимости дополнительных прав доступа». Также подчёркивается, что эксплуатация уязвимости не требует никаких действий со стороны пользователя, и он может даже не догадываться о происходящем. В Google сообщили, что исходные коды для устранения двух уязвимостей будут опубликованы в течение 48 часов после выпуска бюллетеня безопасности, а также подчеркнули, что их партнёры — производители устройств на базе Android — традиционно получают информацию о подобных проблемах как минимум за месяц до публичного релиза обновлений. Также отмечается, что так как операционная система Android основана на открытом исходном коде, каждому производителю смартфонов теперь придётся самостоятельно распространять обновления среди своих пользователей. В WinRAR устранили уязвимость, через которую хакеры обходили защиту Windows

08.04.2025 [12:57],

Павел Котов

Эксперты обнаружили в архиваторе WinRAR уязвимость, с помощью которой злоумышленники могли обходить Mark of the Web (MotW), механизм защиты Windows, и развёртывать на компьютерах жертв вредоносное ПО.

Источник изображения: Kevin Ku / unsplash.com Уязвимость обнаружил японский исследователь Симаминэ Тайхэй (Shimamine Taihei) из Mitsui Bussan Secure Directions — ей присвоен номер CVE-2025-31334 и уровень угрозы 6,8 из 10 — средняя. MotW — средство безопасности, благодаря которому при загрузке исполняемого файла из интернета выводится предупреждение. Встроенный в Windows механизм оповещает пользователей, что скачанные из интернета файлы могут быть опасными, но существовал способ обойти это предупреждение, если такой файл представлен в архивном формате. «Если из оболочки WinRAR открывалась указывающая на исполняемый файл символическая ссылка, данные исполняемого файла Mark of the Web игнорировались», — говорится в пояснении на сайте архиватора. Символическая ссылка (Symbolic Link или Symlink) — это ярлык или псевдоним файла или папки. Символическая ссылка — не копия файла, а лишь указание на него. Хакер мог создать символическую ссылку, указывающую на исполняемый файл с MotW, и при её открытии предупреждение MotW не выводилось. Уязвимость была обнаружена во всех старых версиях WinRAR и устранена в версии 7.11, которая сейчас доступна для загрузки. Apple закрыла множество уязвимостей в старых ОС, через которые взламывались iPhone, iPad и Mac

02.04.2025 [15:09],

Павел Котов

Разработчики компании Apple выпустили целую партию обновлений операционных систем, в том числе для платформы предыдущих поколений. Закрыты уязвимости, активно эксплуатируемые злоумышленниками, но первыми ошибки были исправлены в актуальных ОС.  Самая опасная уязвимость имеет номер CVE-2025-24200 и представляет собой ошибку в USB Restricted Mode — эта представленная в 2018 году функция безопасности блокирует порты Lightning или USB Type-C, если само устройство было заблокировано более часа назад. Уязвимость позволяла злоумышленникам с физическим доступом к заблокированному устройству отключать USB Restricted Mode, чтобы впоследствии раскрывать данные пользователя. В феврале Apple закрыла уязвимость в iOS 18.3.1, iPadOS 18.3.1 и iPadOS 17.7.5, предупредив, что она эксплуатировалась в «чрезвычайно сложной атаке против конкретных целевых лиц». Теперь исправления вышли для iOS 16.7.11 и 15.8.4, а также iPadOS 16.7.11 и 15.8.4. Ещё одна эксплуатируемая уязвимость CVE-2025-24201 позволяла вредоносному веб-контенту совершать операции за пределами песочницы браузерного движка Safari WebKit — теперь её закрыли в iOS 16.7.11 и 15.8.4 и соответствующих версиях iPadOS. С очередным обновлением вышедшей в 2019 году macOS Ventura устранена связанная с повышением привилегий уязвимость CoreMedia — её закрыли с обновлением macOS Ventura 13.7.5. Более 90 уязвимостей закрыты с выходом macOS Sonoma 14.7.5; более 120 ошибок в компонентах AirDrop, App Store, Dock и в ядре исправлены в macOS Sequoia 15.4. Для актуальных iOS и iPadOS 18.4 устранены 60 уязвимостей, ни одна из которых не эксплуатировалась хакерами; 35 исправлений включили в обновление visionOS 2.4. В браузере Safari 18.4 закрыты 14 уязвимостей, ни одна из которых не эксплуатировалась, причём семь были связаны с WebKit. Вышли несколько патчей для среды разработки Xcode 16.3; более 40 уязвимостей закрыли в Apple tvOS 18.4. Mozilla закрыла уязвимость Firefox, аналогичную обнаруженной ранее в Google Chrome

28.03.2025 [12:53],

Павел Котов

Mozilla выпустила обновление Firefox, в котором закрыта некая уязвимость, предположительно аналогичная ранее обнаруженной в Google Chrome — она позволяла обходить защиту «песочницы» в браузере.

Источник изображения: mozilla.org На этой неделе Google выпустила экстренное обновление Chrome для Windows, чтобы закрыть уязвимость нулевого дня, эксплуатируемую злоумышленниками. Ошибку обнаружили специалисты «Лаборатории Касперского» — она эксплуатировалась в рамках фишинговой кампании «Форумный тролль», организаторы которой рассылали потенциальным жертвам письма якобы с приглашениями на мероприятие политического характера. Людям, которые пытались перейти по ссылке из письма, не нужно было совершать дополнительных действий — эксплойт пробивался через песочницу Chrome, которая изолирует вкладки и плагины браузера друг от друга. Подробности, касающиеся уязвимости за номером CVE-2025-2783 не разглашаются, но известно, что она могла использоваться совместно с другим эксплойтом, позволяющим запускать удалённое выполнение кода. Google поблагодарила экспертов «Лаборатории Касперского» за выявление проблемы и обновила Chrome, пояснив что ошибка была вызвана «некорректной обработкой дескрипторов в неуказанных обстоятельствах в Mojo для Windows». Mojo — это фреймворк для межпроцессного взаимодействия в Chromium. Разработчики Mozilla изучили механизмы работы песочницы в собственном браузере Firefox и выпустили для него обновление, которое закрывает схожую уязвимость за номером CVE-2025-2857 — она также позволяла обходить защиту песочницы в программе. «Злоумышленники могли нарушить работу родительского процесса, чтобы утечка дескрипторов в непривилегированные дочерние процессы помогла выйти из песочницы», — рассказали в Mozilla. Учитывая, что на движке Chromium работает множество браузеров, в том числе Edge, Opera и Brave, в ближайшее время следует ожидать и их экстренных обновлений, если этого ещё не случилось. Разработчики основанного на Firefox браузера Tor накануне также выпустили срочное обновление версии для Windows. Хакеры уже восемь лет заражают Windows вирусами через поддельные ярлыки, но Microsoft не торопится что-то с этим делать

19.03.2025 [13:35],

Дмитрий Федоров

На протяжении последних восьми лет злоумышленники эксплуатируют уязвимость в Windows, связанную с обработкой ярлыков .LNK, для скрытого распространения вредоносного ПО. Этот метод активно применяли различные хакерские группировки для атак на государственные предприятия и организации финансового сектора. Несмотря на отчёты специалистов, Microsoft отказалась выпускать экстренные патчи для своих систем.

Источник изображения: Tadas Sar / Unsplash Исследователи из Trend Micro обнаружили в Windows уязвимость, позволяющую скрытно исполнять вредоносный код при открытии ярлыков .LNK. По их данным, этот метод использовался как минимум с 2017 года. В сентябре 2023 года специалисты Zero Day Initiative (ZDI) направили в Microsoft официальный отчёт с описанием проблемы, однако корпорация не выпустила исправление, объяснив это тем, что рассматривает уязвимость не как угрозу безопасности, а как особенность пользовательского интерфейса. В Microsoft отметили, что уязвимость не соответствует критериям экстренного исправления, однако её могут устранить в одном из будущих обновлений Windows. По данным Trend Micro, на момент выявления уязвимости в обороте находилось более 1 000 модифицированных LNK-файлов, но исследователи полагают, что реальное количество атак могло быть значительно выше Файлы .LNK в Windows представляют собой ярлыки, указывающие на исполняемые файлы или другие ресурсы. В стандартных условиях пользователь может увидеть путь к файлу и передаваемые командной строке аргументы, однако злоумышленники нашли способ замаскировать вредоносные команды, используя чрезмерное количество пробелов. Подобные LNK-файлы попадают на устройства жертв через подозрительные загрузки или вложения в электронных письмах. Как только пользователь открывает такой ярлык, Windows незаметно исполняет скрытые команды, что приводит к автоматической загрузке и попытке запуска вредоносного кода. Ключевая особенность атаки заключается в маскировке команд: злоумышленники заполняют командную строку мегабайтами пробелов, из-за чего вредоносные инструкции оказываются за пределами видимой части интерфейса и остаются незаметными для пользователя. По данным Trend Micro, около 70 % атак с использованием этой уязвимости осуществлялись хакерскими группировками, специализирующимися на кибершпионаже и краже данных. Ещё 20 % атак были связаны с финансовыми преступлениями. В распределении кибератак ведущую роль играет Северная Корея, на которую приходится 46 % атак, тогда как на Россию, Китай и Иран приходится по 18 % активности. Основными целями атакующих стали государственные учреждения, за ними следуют частный сектор, финансовые организации, аналитические центры, телекоммуникационные компании, военные и энергетические структуры. Это подтверждает, что уязвимость .LNK активно используется в кибервойне и шпионской деятельности, а также в схемах, направленных на финансовую выгоду. По мнению экспертов, одной из возможных причин отказа Microsoft от выпуска исправления является сложность его технической реализации. Устранение уязвимости требует существенного изменения механизма обработки .LNK, что выходит за рамки стандартного обновления безопасности. Такая ситуация оставляет миллионы пользователей Windows под угрозой атак, в которых ярлыки .LNK могут использоваться для скрытого распространения вредоносов. Microsoft, в свою очередь, советует пользователям проявлять осторожность при скачивании файлов из неизвестных источников и обращать внимание на системные предупреждения о потенциально опасных объектах. Apple исправила уязвимость в Passwords, которая подвергала пользователей опасности три месяца

19.03.2025 [12:38],

Владимир Мироненко

Apple исправила уязвимость в приложении Passwords в выпуске обновления iOS 18.2, которая существовала в течение трёх месяцев с момента выхода iOS 18, подвергая пользователей опасности и оставляя их без защиты от фишинговых атак, сообщил ресурс 9to5Mac. Исправление было сделано ещё в декабре, но Apple раскрыла информацию об этом только сейчас.

Источник изображения: 9to5Mac Apple выделила в iOS 18 инструмент управления паролями Keychain, который ранее находился в настройках, в отдельное приложение Passwords. Исследователи безопасности из Mysk первыми выявили уязвимость, обратив внимание на то, что в отчёте о конфиденциальности приложений iPhone указано, что Passwords связывалось со 130 различными веб-сайтами по незащищённому HTTP-протоколу. В результате дальнейшего расследования они обнаружили, что приложение не только извлекало логотипы и значки учётных записей по HTTP, но и по умолчанию открывало страницы сброса пароля с использованием незашифрованного протокола. «Это делало пользователя уязвимым: злоумышленник с привилегированным сетевым доступом мог перехватить HTTP-запрос и перенаправить пользователя на фишинговый сайт», — сообщили в Mysk ресурсу 9to5Mac. Исследователи высказали мнение, что Apple должна была включить поддержку HTTPS по умолчанию для такого «чувствительного приложения», а также предоставить пользователям, заботящимся о безопасности, возможность полностью отключить загрузку значков. Большинство современных веб-сайтов в настоящее время разрешают незашифрованные HTTP-соединения, но автоматически перенаправляют их на HTTPS с помощью 301-го редиректа (Permanent Redirect 301). Следует отметить, что хотя приложение Passwords до выхода iOS 18.2 делало запрос по HTTP, он затем перенаправлялся на защищённую версию HTTPS. Это не несёт угрозы в обычных условиях, поскольку смена пароля происходит на зашифрованной странице, гарантируя, что учётные данные не будут отправлены в открытом виде. Однако это представляет проблему, когда злоумышленник подключён к той же сети, что и пользователь (например, сети Starbucks, аэропорта или Wi-Fi отеля) и перехватывает первоначальный HTTP-запрос до его перенаправления. В этом случае хакер может манипулировать трафиком несколькими способами, включая изменение запроса для перенаправления на фишинговый сайт. С выходом iOS 18.2 приложение Passwords использует HTTPS по умолчанию для всех подключений, поэтому пользователям рекомендуется обновить ОС на своём смартфоне iPhone. Apple исправила критическую уязвимость нулевого дня в Webkit, которую использовали хакеры

12.03.2025 [11:24],

Владимир Мироненко

Компания Apple выпустила обновления операционных систем iOS 18.3.2 и iPadOS 18.3.2 с экстренным исправлением критической уязвимости нулевого дня в браузерном движке Webkit, которая активно эксплуатируется злоумышленниками.

Источник изображения: Florian Olivo/unsplash.com Уязвимость с идентификатором CVE-2025-24201 позволяет хакеру получить доступ к памяти за пределами допустимого диапазона. Apple сообщила, что недоработка в коде ОС могла быть использована в «чрезвычайно сложной атаке против конкретных целевых лиц». «Это дополнительное исправление для компонентов защиты, которые были доработаны с релизом iOS 17.2», — уточнила компания. Уязвимость была устранена с помощью улучшенных проверок для предотвращения несанкционированных действий. В сообщении Apple не указано, была ли уязвимость обнаружена одним из её исследователей или кем-то за пределами компании, а также не раскрывается, когда начались атаки с использованием бага, и как долго они длились. «Для защиты наших клиентов Apple не раскрывает, не обсуждает и не подтверждает проблемы безопасности, пока не будет проведено расследование, и не станут доступны исправления или релизы», — добавила компания. Хотя эта уязвимость нулевого дня, скорее всего, использовалась только в целевых атаках, Apple рекомендовала пользователям в срочном порядке установить обновления безопасности, чтобы заблокировать потенциально продолжающиеся попытки атак. Миллионы компьютеров оказались под угрозой взлома из-за критической уязвимости, связанной с Python

10.03.2025 [19:56],

Сергей Сурабекянц

В популярном пакете объектно-ориентированного языка программирования Python — python-json-logger — обнаружена критическая уязвимость, которой присвоен код CVE-2025-27607. Эксперт по компьютерной безопасности компании «Газинформсервис» Александр Кабанов утверждает, что эта проблема затрагивает миллионы пользователей. На сегодняшний день среда разработки Python развёрнута на более чем 43 миллионах ПК по всему миру.

Источник изображения: unsplash.com Сообщается, что проблема возникла из-за удаления зависимости msgspec-python313-pre из репозитория PyPI (Python Package Index), который содержит тысячи сторонних модулей для Python. Злоумышленники добавили в репозиторий вредоносный пакет с тем же именем, который даёт им возможность удалённого выполнения произвольного кода на уязвимых системах, что может привести к компрометации данных, краже информации и полному контролю над заражённым ПК. «Возможность удалённого доступа к системе и выполнение произвольного кода из-за отсутствующей зависимости показывает, насколько важно при каждой сборке анализировать код и зависимости, а также оперативно обновлять ПО», — отметил Кабанов. «Википедия» определяет Python как «мультипарадигмальный высокоуровневый язык программирования общего назначения с динамической строгой типизацией и автоматическим управлением памятью, ориентированный на повышение производительности разработчика, читаемости кода и его качества, а также на обеспечение переносимости написанных на нём программ». В 2024 году Python впервые обогнал JavaScript и стал самым популярным языком программирования на GitHub. Такой рост объясняется активным развитием науки о данных и ажиотажному росту интереса к ИИ и машинному обучению. Эти изменения в глобальном плане отражают сдвиг в индустрии, где всё больше внимания уделяется применению искусственного интеллекта, включая создание более лёгких моделей, требующих меньших вычислительных ресурсов. Уязвимость в системе Apple Find My открыла путь к слежке за людьми через любое Bluetooth-устройство

27.02.2025 [19:20],

Павел Котов

Сеть Apple Find My позволяет владельцам устройств и аксессуаров Apple отслеживать их — специально для этих целей компания выпустила трекеры AirTag. Но, несмотря на принятые производителем меры защиты, существует способ превратить любое устройство с Bluetooth в средство для слежки за человеком, обнаружили исследователи в Университете Джорджа Мейсона (США).

Источник изображения: apple.com Они нашли способ, по сути, превратить любое устройство, в том числе телефон или ноутбук в AirTag и сделать это так, чтобы его владелец ничего не узнал. В результате злоумышленники могут удалённо отслеживать местоположение данного устройства. Принцип работы сети Apple Find My таков, что AirTag и другие совместимые трекеры отправляют сообщения по Bluetooth на ближайшие устройства Apple — эти устройства через серверы производителя анонимно передают владельцу местоположение трекера. Используя подходящий ключ, можно отслеживать через сеть Find My любое устройство с Bluetooth. Трекер AirTag на основе криптографического ключа может изменять свой адрес в сети Bluetooth, но учёные разработали систему, способную быстро находить такие ключи — для этого требуется ресурс «нескольких сотен» графических процессоров. Получивший название эксплойт nRootTag имеет показатель успешности 90 % и не требует привилегий администратора. Авторы исследования провели эксперимент и установили местоположение заданного компьютера с точностью до 10 футов (3,05 м), а затем отследили движущийся по городу велосипед. В другом опыте они восстановили маршрут полёта человека, которого отследили через игровую консоль. Авторы проекта поделились его результатами с Apple в июле 2024 года и рекомендовали компании изменить механизм работы сети Find My, чтобы повысить защиту при проверке устройств Bluetooth. Компания подтвердила, что изучила доклад, но до сих пор не внесла никаких изменений в архитектуру сети и не сообщила, когда намеревается это сделать. Полноценное исправление ошибки может занять несколько лет, указывают исследователи: даже если Apple выпустит закрывающие уязвимость обновления ПО, пользователи едва ли оперативно их установят. Владельцам устройств Apple рекомендовано не давать разрешений на доступ приложений к Bluetooth, если не уверенности, что это необходимо, и регулярно обновлять прошивку устройств. Хакеры нашли и эксплуатировали брешь в «Великом китайском файрволе» — её не удалось залатать с первой попытки

27.02.2025 [16:21],

Павел Котов

Группа из восьмерых учёных и специалистов в области кибербезопасности обнаружила уязвимость Wallbleed в системе «Золотой щит», также известной как «Великий китайский файрвол». С 2021 года они постоянно эксплуатировали её в стремлении изучить механизмы работы системы, информация о которой практически отсутствует.

Источник изображения: Ricardo / unsplash.com Своё название Wallbleed уязвимость получила по образцу Heartbleed в OpenSSL, обнаруженной более десяти лет назад. Ошибка связана с утечкой памяти и чтением данных за пределами разрешённого диапазона, но авторам исследования удалось заставить китайское оборудование раскрывать данные порциями всего по 125 байтов. Система «Золотой щит» предназначена для блокирования запрещённой в Китае информации и замедления иностранного трафика. Она начала работу ещё в девяностые годы и с течением лет становилась всё более сложной. Для мониторинга онлайн-активности пользователей и фильтрации информации используются различные методы. Wallbleed была обнаружена в подсистеме DNS-инъекций, которая отвечает за генерацию поддельных ответов DNS. Когда китайский пользователь пытается зайти на заблокированный сайт, его компьютер запрашивает через DNS IP-адрес, соответствующий домену сайта, чтобы можно было установить с ним соединение. «Золотой щит» обнаруживает и перехватывает этот запрос и отправляет ответ с поддельным IP-адресом, ведущим в никуда. С точки зрения пользователя доступ, таким образом, блокируется.

Источник изображения: aay / unsplash.com При определённых условиях система возвращала пользователю не только поддельный IP-адрес, но и 125 байтов дополнительных данных. Утечка происходила с любой машины, которая проверяет запрос и в зависимости от его содержания блокирует его. Тщательно подготовив такой запрос, можно было захватить 125 байтов из памяти машины в системе. Для каждого пользователя в системе «Золотой щит» одновременно работают не менее трёх машин с DNS-инъекциями; но существуют и другие подсистемы, которые срабатывают, если пользователь каким-то образом получает правильный IP-адрес. Wallbleed — не первая уязвимость, обнаруженная в китайской системе блокировки ресурсов. В 2010 году некий аккаунт в Twitter (сейчас X) опубликовал однострочный скрипт, который из-за уязвимости в DNS позволял получать 122 байта дополнительных данных из памяти машин. Открывшие Wallbleed непрерывно эксплуатировали уязвимость с октября 2021 по март 2024 года. До сентября-октября 2023 года это была уязвимость Wallbleed v1, которую китайские эксперты уcтранили, но вскоре была обнаружена Wallbleed v2 — её в марте 2024 года закрыли уже окончательно. Исследователи эксплуатировали уязвимость, чтобы получить некоторую информацию об оборудовании в системе «Золотой щит», о котором неизвестно практически ничего. В частности, они выяснили, что данные оставались в памяти оборудования от нуля до пяти секунд, а его центральные процессоры имели архитектуру x86_64. Они также установили, что уязвимые промежуточные узлы обрабатывали трафик с сотен миллионов китайских IP-адресов, то есть практически со всей страны. |