|

Опрос

|

реклама

Быстрый переход

Oracle признала взлом и кражу медицинских данных американцев со своих серверов

29.03.2025 [16:40],

Владимир Мироненко

Компания Oracle сообщила своим клиентам в сфере здравоохранения о взломе, произошедшем 22 января, в результате которого хакеры получили доступ к её серверам и скопировали данные пациентов, пишет Bloomberg. Согласно данным его источника, хакеры затем пытались вымогать деньги у нескольких провайдеров медицинских услуг в США, угрожая опубликовать похищенную информацию в открытом доступе.

Источник изображения: Oracle Oracle поставляет программное обеспечение для управления записями пациентов больницам и другим медицинским учреждениям. Расследованием инцидента занимается ФБР. На данный момент неизвестно, сколько данных хакеры успели скопировать и у скольких провайдеров они пытались вымогать деньги. Oracle заявила, что узнала о взломе примерно 20 февраля. Компания сообщила клиентам, что хакеры получили доступ к старым серверам Cerner, где хранились данные, ещё не перенесённые в облачную службу хранения Oracle. «Имеющиеся доказательства свидетельствуют о том, что злоумышленник незаконно получил доступ к среде, используя украденные учётные данные клиентов», — указано в уведомлении компании. В сообщении для клиентов также говорится, что украденные данные могли включать информацию о пациентах из электронных медицинских карт. По словам источника Bloomberg, похищенные сведения касались недавних обращений пациентов к врачам. «Oracle поддержит вашу организацию в проверке информации о пациентах, чьи данные были украдены», — сообщила компания клиентам. Следует отметить, что ещё несколько дней назад Oracle категорически отрицала факт взлома, несмотря на то, что хакер опубликовал в даркнете доказательства того, что ему удалось завладеть данными, хранившимися на серверах Oracle Cloud. Roblox оказалась антилидером по числу киберпреступлений в 2025 году

22.03.2025 [05:43],

Дмитрий Федоров

С начала 2025 года Roblox, одна из самых популярных онлайн-игр среди несовершеннолетних, стала антилидером по числу зафиксированных преступлений на территории России. МВД сообщает примерно о сорока инцидентах, связанных с попытками получить доступ к аккаунтам, конфиденциальной информации и платёжным данным под видом розыгрышей внутриигровой валюты Robux.

Источник изображения: Wesley Tingey / Unsplash Согласно данным МВД России, в период с января по март 2025 года было зафиксировано около сорока преступлений, в которых использовалась платформа Roblox. Как уточнили в ведомстве, в большинстве случаев действия злоумышленников были направлены на получение доступа к аккаунтам несовершеннолетних, а также к персональной информации и финансовым средствам их родителей. Мошеннические схемы, связанные с Roblox, были впервые официально раскрыты МВД России 3 февраля. Наиболее часто фиксируются два типа обмана. В первом случае ребёнку предлагают приобрести внутриигровую валюту Robux по заниженной цене вне официального магазина, убеждая предоставить реквизиты банковской карты или платёжных средств родителей. Во втором — обещают бесплатное получение Robux или скинов в рамках фальшивого «розыгрыша», после чего просят ввести данные от учётной записи в игре. В результате злоумышленники получают полный контроль над аккаунтом, включая доступ к привязанным платёжным средствам.

Источник изображения: Wesley Tingey / Unsplash Помимо Roblox, в антирейтинг по числу преступлений также вошли Standoff 2 и Minecraft. В Standoff 2 мошенники активно предлагают поддельные скины и аккаунты, тогда как в Minecraft злоумышленники запускают фиктивные серверы с ложными обещаниями «премиум-доступа» или предложениями «о модераторстве». Во всех перечисленных случаях злоумышленники прибегают к методам социальной инженерии с целью получения доступа к личным данным или финансовым средствам. МВД подчёркивает, что все игры с развитой внутриигровой экономикой представляют собой лакомый кусок и благоприятную среду для действий злоумышленников. Ведомство рекомендует родителям настраивать функции родительского контроля, ограничивать доступ к банковским картам и мобильным устройствам, а также объяснять детям, что обещания бесплатного получения цифровых ценностей чаще всего являются обманом. Северокорейские хакеры освоят ИИ для взлома и разведки

21.03.2025 [13:45],

Павел Котов

Власти КНДР начали формировать новое подразделение специалистов по киберборьбе — оно будет специализироваться на взломе с использованием искусственного интеллекта. Подразделение получило название «Научно-исследовательский центр 227», и входить оно будет в Разведывательное управление Генерального штаба Корейской народной армии. Об этом сообщил ресурс Daily NK.

Источник изображения: Micha Brändli / unsplash.com «Научно-исследовательский центр 227» был создан для улучшения сбора разведывательной информации у иностранных источников, но его непосредственной задачей является не собственно сбор информации, а разработка технологий и программ наступательного назначения, то есть используемых при взломе систем. Специалистам подразделения будет поручено находить новые способы нейтрализации систем кибербезопасности других стран, и усиливать средства, направленные на кражу данных, активов и нарушение работы компьютерных сетей. Основными задачами «Научно-исследовательского центра 227» значатся: изучение методов нейтрализации средств сетевой безопасности, разработка технологий для кражи данных на основе ИИ, взлом финансовых систем, а также создание программ для автоматизации сбора и анализа информации. Подразделение будет работать в круглосуточном режиме, благодаря чему сможет в реальном времени реагировать на информацию, которая поступает от других хакерских группировок КНДР, развёрнутых за рубежом. Его ресурсы будут сосредоточены на разработке сложных хакерских программ. Сейчас Разведывательное управление отбирает специалистов для «Научно-исследовательского центра 227» — на начальном этапе это будут около 90 экспертов, показавших лучшие результаты в крупных университетах и прошедших послевузовскую научную подготовку. Хакеры уже восемь лет заражают Windows вирусами через поддельные ярлыки, но Microsoft не торопится что-то с этим делать

19.03.2025 [13:35],

Дмитрий Федоров

На протяжении последних восьми лет злоумышленники эксплуатируют уязвимость в Windows, связанную с обработкой ярлыков .LNK, для скрытого распространения вредоносного ПО. Этот метод активно применяли различные хакерские группировки для атак на государственные предприятия и организации финансового сектора. Несмотря на отчёты специалистов, Microsoft отказалась выпускать экстренные патчи для своих систем.

Источник изображения: Tadas Sar / Unsplash Исследователи из Trend Micro обнаружили в Windows уязвимость, позволяющую скрытно исполнять вредоносный код при открытии ярлыков .LNK. По их данным, этот метод использовался как минимум с 2017 года. В сентябре 2023 года специалисты Zero Day Initiative (ZDI) направили в Microsoft официальный отчёт с описанием проблемы, однако корпорация не выпустила исправление, объяснив это тем, что рассматривает уязвимость не как угрозу безопасности, а как особенность пользовательского интерфейса. В Microsoft отметили, что уязвимость не соответствует критериям экстренного исправления, однако её могут устранить в одном из будущих обновлений Windows. По данным Trend Micro, на момент выявления уязвимости в обороте находилось более 1 000 модифицированных LNK-файлов, но исследователи полагают, что реальное количество атак могло быть значительно выше Файлы .LNK в Windows представляют собой ярлыки, указывающие на исполняемые файлы или другие ресурсы. В стандартных условиях пользователь может увидеть путь к файлу и передаваемые командной строке аргументы, однако злоумышленники нашли способ замаскировать вредоносные команды, используя чрезмерное количество пробелов. Подобные LNK-файлы попадают на устройства жертв через подозрительные загрузки или вложения в электронных письмах. Как только пользователь открывает такой ярлык, Windows незаметно исполняет скрытые команды, что приводит к автоматической загрузке и попытке запуска вредоносного кода. Ключевая особенность атаки заключается в маскировке команд: злоумышленники заполняют командную строку мегабайтами пробелов, из-за чего вредоносные инструкции оказываются за пределами видимой части интерфейса и остаются незаметными для пользователя. По данным Trend Micro, около 70 % атак с использованием этой уязвимости осуществлялись хакерскими группировками, специализирующимися на кибершпионаже и краже данных. Ещё 20 % атак были связаны с финансовыми преступлениями. В распределении кибератак ведущую роль играет Северная Корея, на которую приходится 46 % атак, тогда как на Россию, Китай и Иран приходится по 18 % активности. Основными целями атакующих стали государственные учреждения, за ними следуют частный сектор, финансовые организации, аналитические центры, телекоммуникационные компании, военные и энергетические структуры. Это подтверждает, что уязвимость .LNK активно используется в кибервойне и шпионской деятельности, а также в схемах, направленных на финансовую выгоду. По мнению экспертов, одной из возможных причин отказа Microsoft от выпуска исправления является сложность его технической реализации. Устранение уязвимости требует существенного изменения механизма обработки .LNK, что выходит за рамки стандартного обновления безопасности. Такая ситуация оставляет миллионы пользователей Windows под угрозой атак, в которых ярлыки .LNK могут использоваться для скрытого распространения вредоносов. Microsoft, в свою очередь, советует пользователям проявлять осторожность при скачивании файлов из неизвестных источников и обращать внимание на системные предупреждения о потенциально опасных объектах. Мошенники заразили вирусами миллион компьютеров через рекламу в пиратских кинотеатрах

07.03.2025 [12:01],

Владимир Мироненко

Microsoft сообщила о вредоносной рекламной кампании, обнаруженной в декабре прошлого года, которая «затронула почти миллион устройств по всему миру в ходе атаки с целью кражи информации», пишет ресурс PCMag.com. Атака затронула широкий спектр организаций, включая как потребительские, так и корпоративные устройства, что говорит о её неизбирательном характере, отметила компания.

Источник изображения: Joan Gamell/unsplash.com Команда безопасности Microsoft отследила заражение двух пиратских видеосервисов, movies7 и 0123movie, реклама на которых перенаправляла пользователей на мошеннические сайты технической поддержки, которые затем перенаправляли их на страницы Discord, Dropbox и GitHub, где было размещено вредоносное ПО. Microsoft не уточнила, каким образом мошеннические сайты привлекали пользователей к загрузке программ, которые были скрытым вредоносным ПО, позволявшим похищать системную информацию или даже удалённо брать под контроль компьютер пользователя. Для маскировки хакеры использовали подписанные сертификаты ПО, одновременно доставляя поначалу некоторые легитимные файлы. «По состоянию на середину января 2025 года обнаруженные загрузки первого этапа были подписаны цифровой подписью с помощью недавно созданного сертификата. Всего были идентифицированы двенадцать различных сертификатов, которые все были отозваны», — сообщила Microsoft. Атака была разработана для доставки вредоносного софта, который позволяет собирать информацию о ПК и отправлять её на сервер киберпреступников. С его помощью хакеры также могли устанавливать на компьютер дополнительное вредоносное ПО, чтобы шпионить за «активностью просмотра и взаимодействовать с активным экземпляром браузера», в том числе Firefox, Chrome и Edge, заявила Microsoft. Как сообщает PCMag, GitHub, Discord и Dropbox уже удалили страницы, на которых размещалось вредоносное ПО. Microsoft также отметила, что встроенный в Windows Microsoft Defender может обнаружить и пометить вредоносное ПО, используемое в хакерской атаке. Microsoft накрыла банду хакеров, которая обманом заставляла ИИ рисовать неподобающие фейки со знаменитостями

28.02.2025 [10:36],

Владимир Фетисов

Microsoft заявила об обнаружении американских и зарубежных хакеров, которые обходили ограничения генеративных инструментов на базе искусственного интеллекта, включая службы OpenAI в облаке Azure, для создания вредоносного контента, в том числе интимных изображений знаменитостей и другого контента сексуального характера. По данным компании, в этой деятельности участвовали хакеры из США, Ирана, Великобритании, Гонконга и Вьетнама.

Источник изображения: Mika Baumeister / Unsplash В сообщении сказано, что злоумышленники извлекали логины пользователей сервисов генеративного ИИ из открытых источников и использовали их для собственных целей. После получения доступа к ИИ-сервису хакеры обходили установленные разработчиками ограничения и продавали доступ к ИИ-сервисам вместе с инструкциями по созданию вредоносного контента. Microsoft предполагает, что все идентифицированные хакеры являются членами глобальной киберпреступной сети, которую в компании именуют Storm-2139. Двое из них территориально находятся во Флориде и Иллинойсе, но компания не раскрывает личностей, чтобы не навредить уголовному расследованию. Софтверный гигант заявил, что ведёт подготовку соответствующих запросов в правоохранительные органы США и ряда других стран. Эти меры Microsoft принимает на фоне растущей популярности генеративных нейросетей и опасения людей по поводу того, что ИИ может использоваться для создания фейковых изображений общественных деятелей и простых граждан. Такие компании, как Microsoft и OpenAI, запрещают генерацию подобного контента и соответствующим образом ограничивают свои ИИ-сервисы. Однако хакеры всё равно пытаются обойти эти ограничения, что зачастую им успешно удаётся сделать. «Мы очень серьёзно относимся к неправомерному использованию искусственного интеллекта и признаём серьёзные и долгосрочные последствия злоупотребления изображениями для потенциальных жертв. Microsoft по-прежнему стремится защитить пользователей, внедряя надёжные меры ИИ-безопасности на платформах и защищая сервисы от незаконного и вредоносного контента», — заявил Стивен Масада (Steven Masada), помощник главного юрисконсульта подразделения Microsoft по борьбе с киберпреступлениями. Это заявление последовало за декабрьским иском Microsoft, который компания подала в Восточном округе Вирджинии против 10 неизвестных в попытке собрать больше информации о хакерской группировке и пресечь её деятельность. Решение суда позволило Microsoft взять под контроль один из основных веб-сайтов хакеров. Это и обнародование ряда судебных документов в прошлом месяце посеяло панику в рядах злоумышленников, что могло установить личности некоторых участников группировки. Хакеры 1,5 года оставались незамеченными в сети российской госорганизации

25.02.2025 [14:06],

Владимир Мироненко

Центр исследования киберугроз Solar 4RAYS группы компаний «Солар» обнаружил атаку на сети неназванной российской госорганизации хакерской группировкой Erudite Mogwai (Space Pirates), начавшуюся более полутора лет назад. В течение этого времени злоумышленники собирали конфиденциальные данные, скрывая своё присутствие в системе контроля и управления доступом.

Источник изображения: Mikhail Fesenko/unsplash.com В ГК «Солар» рассказали Forbes, что следы присутствия хакеров обнаружили в системе контроля и управления доступом (СКУД, в нее входят турникеты, кодовые замки и т.п.), которая не была подключена к мониторингу ИБ. Благодаря этому киберпреступникам удалось незаметно проникнуть в марте 2023 года в компьютер этой системы. Далее злоумышленники продвигались по сети жертвы, оставаясь незамеченными, пока они не дошли до систем, контролируемых Solar JSOC. Сначала они взломали публично доступный веб-сервис, через который попали на недоменный компьютер (то есть находящийся вне системы, которая позволяет им централизованно управлять), который подключён к СКУД. По словам представителя центра исследования киберугроз Solar, недоменные компьютеры администрируются, обновляются или настраиваются вручную. Зачастую это делается нерегулярно. «К тому же обычно в таких системах используются локальные учетные записи с привилегиями администратора, пароль от которых может быть даже не установлен. Такие “забытые навеки системы” становятся находкой для злоумышленников», — отметил эксперт. В ГК «Солар» не стали раскрывать название пострадавшей организации, а также сумму ущерба. По словам ИБ-специалистов, группировка имеет восточно-азиатское происхождение, о чём свидетельствуют используемые ею тактики, техники и инструменты. Её назвали Erudite Mogwai (эрудированный дьявол), так как в код своего вредоносного ПО она добавляет отсылки к музыкальным и литературным произведениям. После проникновения в систему хакеры начали развивать атаку, используя видоизмененный инструмент для проксирования трафика Stowaway, помогавший скрывать коммуникации между заражёнными компьютерами и серверами управления. За полтора года хакеры Erudite Mogwai скомпрометировали несколько десятков систем организации с применением более 20 различных инструментов, которые удалялись после использования. Многие из использовавшихся ими Open Source-утилит были созданы китайскими разработчиками, а использованная в атаке версия утилиты Stowaway является собственной модификацией оригинала, разработанной специально под свои нужды. Как отметили в ГК «Солар», столь длительное нахождение хакеров в IT-инфраструктуре — отнюдь не редкость. В мае 2024 года её специалисты выявили деятельность хакерской группы Shedding Zmiy, которая шпионила за российскими организациями минимум с 2022-го года. В её послужном списке — десятки кибератак на госсектор, промышленность, телеком и другие отрасли российской экономики. Подобные группировки хорошо финансируются — суммы, выделяемые им на разработку инструментов для взлома и покупку уязвимостей, могут достигать миллионов долларов. Согласно исследованию F6 (бывшей F.A.C.C.T), количество кибератак и число хакерских групп будут и дальше расти. Если в 2023 году количество прогосударственных APT-групп (Advanced Persistent Threat), атакующих Россию и СНГ, составляло 14, то в 2024-м их число выросло до 27. Bybit заплатит до $140 млн за помощь в возвращении похищенных средств

23.02.2025 [17:27],

Владимир Фетисов

На этой неделе хакеры взломали сингапурскую криптобиржу Bybit, в результате чего им удалось похитить цифровые активы общей стоимостью более $1,4 млрд. Теперь же компания призвала специалистов и компании, работающих в сфере информационной безопасности, присоединиться к программе по поиску и восстановлению украденных активов, обещая выплатить до 10 % от суммы, которую удастся восстановить.

Источник изображения: Copilot Это означает, что в случае возврата всех украденных средств, Bybit должна будет выплатить вознаграждение в размере $140 млн. «Мы хотим официально вознаградить наше сообщество, которое предоставило нам свои знания, опыт и поддержку в рамках программы Recovery Bounty Program. Bybit намерена подняться над неудачей и кардинально изменить нашу инфраструктуру безопасности, повысить ликвидность и быть надёжным партнёром для наших друзей в криптовалютном сообществе», — заявил соучредитель и гендиректор Bybit Бен Чжоу (Ben Zhou). Компания Arkham Intelligence, специализирующаяся на блокчейн-разведке, уже выплатила независимому исследователю ZachXBT вознаграждение в размере 50 тыс. своих токенов ARKM (около $43 тыс.). В компании сообщили, что исследователь предоставил «исчерпывающие доказательства» того, что за взломом Bybit стоит хакерская группировка Lazarus Group, которая якобы связана с Северной Кореей. С тех пор также сообщалось о двух случаях возврата украденных средств. Так, был заблокирован перевод 15 тыс. токенов cmETH стоимостью около $43,5 тыс., после чего они были переведены со счёта хакера на счёт для восстановления. Также компания Tether заявила о заморозке $181 тыс. токенов USDT, связанных со взломом Bybit. Эксперты спрогнозировали рост хакерских атак на российские компании и госорганы в 2025 году

19.02.2025 [15:40],

Дмитрий Федоров

В 2025 году российским компаниям и госструктурам предстоит столкнуться с ростом числа кибератак и увеличением активности хакерских группировок. К такому выводу пришли эксперты компании F6 (бывшая F.A.C.C.T.). Ключевые угрозы останутся прежними: программы-вымогатели, фишинговые схемы, трояны для мобильных устройств и утечки персональных данных. По прогнозам аналитиков, тенденция к масштабированию атак, впервые зафиксированная в 2024 году, сохранится, а ущерб от действий злоумышленников возрастёт.

Источник изображения: KeepCoding / Unsplash В отчёте «Новые риски кибератак в России и СНГ. Аналитика и прогнозы 2024/2025» эксперты F6 отмечают, что продолжающийся геополитический конфликт способствует увеличению числа атак и появлению новых хакерских группировок. В 2023 году было зафиксировано 14 активных групп, действовавших против России и стран СНГ, а уже в 2024 году их число возросло до 27. Эти группы применяют широкий спектр методов: от DDoS-атак, направленных на перегрузку серверов и нарушение работы IT-инфраструктуры, до атак с шифрованием и уничтожением данных жертвы. Помимо традиционных финансово мотивированных злоумышленников активизировались так называемые «хактивисты-диверсанты», которые всё чаще атакуют государственные учреждения и частный бизнес, преследуя политические цели.

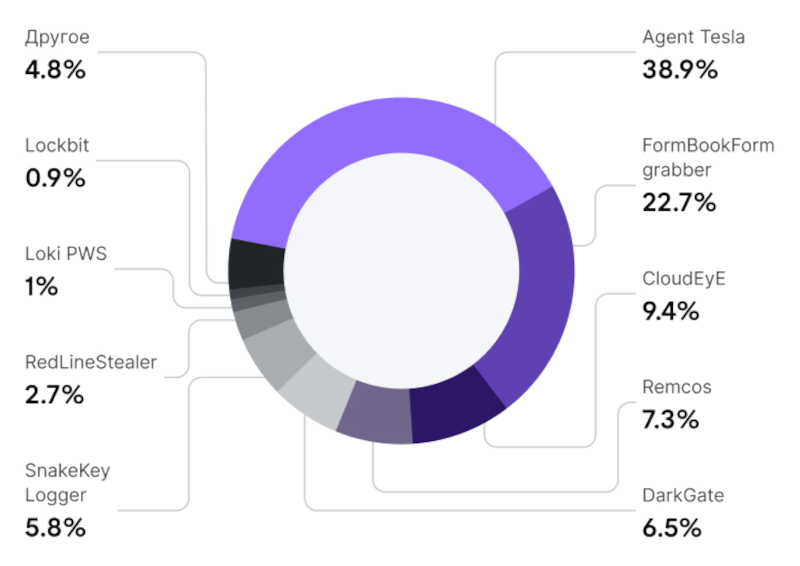

Вредоносные программы в фишинговых рассылках в 2024 году. Источник изображения: f6.ru Программы-вымогатели остаются одной из самых серьёзных угроз для бизнеса. В 2024 году F6 зафиксировала более 500 атак с использованием шифровальщиков — это в полтора раза больше, чем годом ранее. Для малого бизнеса сумма выкупа варьировалась от 100 тыс. до 5 млн руб., а для средних и крупных компаний, на долю которых приходилась каждая пятая атака, минимальные требования хакеров начинались от 5 млн руб. Основными жертвами вымогателей стали компании производственного, строительного и фармацевтического секторов экономики. Также под удар попали IT-компании, предприятия добывающей отрасли и военно-промышленного комплекса. Эксперты подчёркивают, что киберпреступники сначала похищают конфиденциальную информацию, а затем шифруют инфраструктуру жертвы.

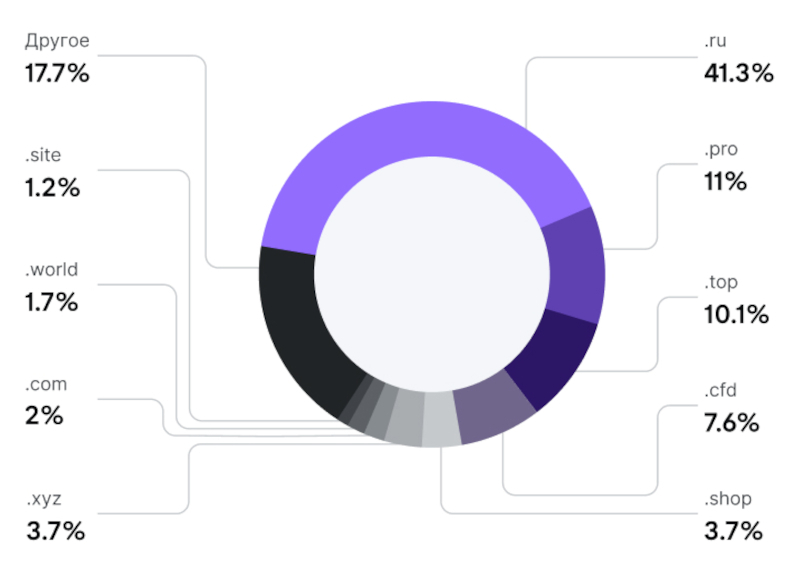

Источник изображения: Wesley Tingey / Unsplash Фишинговые атаки, основанные на социальной инженерии и подмене доверенных ресурсов, продолжают набирать обороты. В 2024 году среднее количество поддельных веб-ресурсов, имитирующих официальные сайты крупных брендов, увеличилось на 28 % — с 7878 до 10 112. При этом число фишинговых сайтов, приходящихся на один бренд, возросло на 52 %, а количество мошеннических ресурсов — на 18 %. Отдельную угрозу представляют шпионские программы, распространяемые по модели Malware-as-a-Service (MaaS) — «вредоносное ПО как услуга». Эта схема позволяет киберпреступникам, не обладающим глубокими техническими знаниями, арендовать вредоносные программы и серверную инфраструктуру для рассылки шпионского ПО. В результате злоумышленники массово распространяют фишинговые ссылки, вредоносные вложения и трояны, расширяя масштабы атак.

Доменные зоны фишинговых и скам-ресурсов. Источник изображения: f6.ru Одним из ключевых трендов 2025 года станет эскалация атак с использованием троянов для Android-устройств. Современные вредоносные программы распространяются через поддельные страницы оплаты, мошеннические ссылки в соцсетях и мессенджерах, а также под видом легитимных обновлений приложений. В результате пользователи заражают свои устройства всего за несколько кликов. Особенность новых троянов заключается в их способности перехватывать SMS-коды двухфакторной аутентификации, похищать финансовые данные и предоставлять злоумышленникам удалённый доступ к заражённому устройству. В 2024 году утечки информации достигли катастрофических масштабов. Так, данные 59 % российских организаций уже оказались в даркнете. В ряде случаев злоумышленники требуют у руководства компаний выкуп до 10 млн руб. за неразглашение информации. Китайские хакеры Salt Typhoon атаковали организации по всему миру через сетевые устройства Cisco

14.02.2025 [07:28],

Дмитрий Федоров

Хакерская группировка «Соляной тайфун» (Salt Typhoon) продолжает атаковать мировые телекоммуникационные сети, игнорируя международные санкции и активное освещение в СМИ. С декабря 2024 года по январь 2025 года злоумышленники активно эксплуатировали уязвимости сетевого оборудования Cisco, атакуя университеты, интернет-провайдеров и телеком-компании в США, Италии, Таиланде, ЮАР и ряде других стран. Эта кибершпионская операция уже стала одной из крупнейших в истории кибератак на американские телекоммуникации.

Источник изображения: Wesley Tingey / Unsplash Попытки американских властей остановить деятельность Salt Typhoon не принесли ощутимого результата. Напротив, группировка, действующая, как предполагается, при поддержке госструктур Китая, не только продолжает свои атаки, но и расширяет географию вторжений, компрометируя организации в разных странах. Аналитическая компания Recorded Future подчёркивает, что злоумышленники адаптируются к мерам киберзащиты, используя проверенные методы и находя новые уязвимости в сетевой инфраструктуре. ФБР и Агентство по кибербезопасности и защите инфраструктуры США (CISA) ещё в 2024 году заявили, что Salt Typhoon ведёт длительную кампанию взломов американских телекоммуникационных провайдеров. Хакеры активно эксплуатируют известные уязвимости, в том числе «специфичные функции» оборудования Cisco, широко используемого в отрасли связи. Основной целью атак, по мнению экспертов, является получение компрометирующей информации о высокопоставленных чиновниках США. В декабре 2024 года крупнейшие телекоммуникационные операторы США, AT&T и Verizon, заявили, что не фиксируют активности Salt Typhoon в своих сетях. Однако исследование Recorded Future, проведённое в декабре 2024 — январе 2025 годов, показало, что злоумышленники продолжают атаки, используя уязвимости незащищённых устройств Cisco. В отчёте отмечается, что хакеры целенаправленно компрометируют телекоммуникационную инфраструктуру, ориентируясь на наиболее уязвимые узлы сети. Среди атакованных организаций — интернет-провайдеры в США и Италии, телекоммуникационные компании в Таиланде и ЮАР, а также американский филиал одной из британских телекоммуникационных корпораций. Масштаб атак свидетельствует о системной и целенаправленной стратегии. Аналитики Insikt Group, подразделения Recorded Future, зафиксировали более 12 000 сетевых устройств Cisco, веб-интерфейсы которых оказались открытыми для доступа из интернета. По данным отчёта, хакеры Salt Typhoon пытались взломать более 1 000 из них, выбирая цели на основе их связи с телекоммуникационными сетями. Помимо телекоммуникационных компаний, хакерские атаки затронули университеты в США, Аргентине, Бангладеше, Индонезии, Малайзии, Мексике, Нидерландах, Таиланде и Вьетнаме. Эксперты предполагают, что целью атак было получение доступа к исследованиям в областях телекоммуникаций, инженерии и высоких технологий. Среди ключевых целей группы выделяются Калифорнийский университет в Лос-Анджелесе (UCLA) и Делфтский технический университет (TU Delft). Компрометация сетевой инфраструктуры телеком-компаний и университетов предоставляет злоумышленникам возможность перехватывать голосовые вызовы, текстовые сообщения и интернет-трафик. Recorded Future характеризует эти атаки как «стратегическую разведывательную угрозу», поскольку они позволяют не только осуществлять перехват конфиденциальной информации, но и вмешиваться в передачу данных, манипулировать информационными потоками и даже дестабилизировать работу коммуникационных систем. Специалисты предупреждают, что телекоммуникационные компании должны незамедлительно устранять уязвимости в своих сетевых устройствах. В отчёте Recorded Future подчёркивается, что отсутствие своевременного обновления оборудования Cisco создаёт критическую брешь в безопасности, превращая эти устройства в уязвимые точки входа для хакеров. CISA и ФБР настоятельно рекомендуют переходить на использование сквозного шифрования для защиты конфиденциальной информации и минимизации рисков несанкционированного перехвата данных. Доходы хакеров от программ-вымогателей упали на треть в прошлом году, хотя атак стало больше

06.02.2025 [19:23],

Владимир Мироненко

В 2024 году число хакерских атак с использованием программ-вымогателей увеличилось, однако, несмотря на это, злоумышленникам удалось получить значительно меньше средств в качестве выкупа за восстановление доступа к заблокированным данным, выяснила аналитическая компания Chainalysis.

Источник изображений: Chainalysis Согласно данным Chainalysis, пострадавшие компании выплатили хакерам-вымогателям за 2024 год $814 млн, что на 35 % меньше, чем в 2023 году, когда эта сумма достигла рекордных $1,25 млрд. Также отмечено, что впервые с 2022 года доходы злоумышленников от программ-вымогателей снизились. Причинами сокращения выплат стали активизация правоохранительных органов в борьбе с киберпреступностью, повышение эффективности международного сотрудничества спецслужб и нежелание пострадавших организаций выплачивать крупные суммы, несмотря на риск потери данных. Запрашиваемые суммы выкупа оказались на 53 % выше, чем в итоге получили хакеры. После ряда операций по изъятию серверов, проведённых в начале 2024 года правоохранительными органами нескольких стран против хакерской группировки LockBit, платежи за снятие блокировки с использованием этого вируса-вымогателя сократились во второй половине года на 79 %. Напомним, что 51-летний Ростислав Панев, один из ключевых разработчиков LockBit, был арестован в Израиле в августе 2024 года. В настоящее время он ожидает экстрадиции в США. Лиззи Куксон (Lizzie Cookson), старший директор Coveware — компании, специализирующейся на реагировании на инциденты с программами-вымогателями, — сообщила Chainalysis, что рынок так и не восстановился после краха группировок LockBit и BlackCat/ALPHV. «Текущая экосистема программ-вымогателей заполнена множеством новичков, которые, как правило, сосредотачивают усилия на малом и среднем бизнесе. В свою очередь, это приводит к более скромным требованиям выкупа», — отметила она. В первом полугодии 2024 года объёмы полученных хакерами выкупов оставались примерно на уровне аналогичного периода 2023 года — около $459,8 млн, что на 2,38 % больше в годовом исчислении. Эта сумма включает рекордный выкуп в размере $75 млн, выплаченный хакерской группировке Dark Angels за восстановление информации. Однако во втором полугодии 2024 года пострадавшие компании стали гораздо реже соглашаться на выплату выкупа, что привело к снижению доходов хакеров на 34,9 % по сравнению с первой половиной года. Северокорейские хакеры наводнили интернет клонами открытого ПО, в которые внедрили бэкдоры

31.01.2025 [13:21],

Павел Котов

Хакерская группировка Lazarus, которую связывают с властями КНДР, провела крупномасштабную операцию Phantom Circuit — они скомпрометировали сотни систем по всему миру с целью кражи секретной информации. Для этого злоумышленники клонировали легитимное ПО с открытым кодом и внедряли в него бэкдоры в надежде, что разработчики и другие потенциальные жертвы, преимущественно работающие в криптовалютной отрасли, случайно воспользуются ими и сделают свои машины уязвимыми. Вредоносные проекты распространялись через крупные платформы, включая GitLab.

Источник изображения: AltumCode / unsplash.com Схему обнаружили эксперты в области кибербезопасности из компании SecurityScorecard. В минувшем ноябре жертвами хакеров стали 181 разработчик преимущественно из европейского технологического сектора. В декабре их число выросло до 1225 человек, включая 284 из Индии и 21 из Бразилии. В январе к их числу добавились ещё 233 жертвы, в том числе 110 из технологического сектора Индии. Киберпреступникам удалось похитить учётные данные своих жертв, токены аутентификации, пароли и другую конфиденциальную информацию. В число клонированных и изменённых хакерами репозиториев вошли такие проекты как Codementor, CoinProperty, Web3 E-Store, менеджер паролей на основе Python, а также другие приложения, связанные с криптовалютой и web3, рассказали в SecurityScorecard. Когда жертва неосознанно загружала и устанавливала такое приложение-форк, на его машину также устанавливался бэкдор, позволяющий злоумышленникам подключаться к ней, похищать конфиденциальные данные и отправлять их на свои ресурсы. Участвующие в схеме Phantom Circuit управляющие (C2) серверы Lazarus Group, как выяснилось, начали работу ещё в сентябре — они использовались для связи с заражёнными системами, доставки вредносного ПО и копирования украденных данных. Экспертам так и не удалось выяснить, «как обрабатывались извлечённые данные, и какая инфраструктура использовалась для управления этим серверами». Эксперты обнаружили скрытую административную систему, размещённую на каждом сервере — она обеспечивала централизованное управление атакой; система была написана на основе React и Node.js. Чтобы скрыть происхождение кампании, хакеры Lazarus Group применяли многослойную обфускацию. Чтобы скрыть географическое происхождение, использовался VPN, а на прокси-уровне вредоносная активность смешивалась с безобидным сетевым трафиком. Серверы размещались в инфраструктуре Stark Industries — специалисты SecurityScorecard установили, что к ним подключались не менее чем с шести северокорейских адресов, один из которых ранее был связан с атаками Lazarus на платформу Codementor. Похищенные данные выгружались в облачное хранилище Dropbox. Google: хакеры из России, Ирана и других стран не преуспели в привлечении ИИ Gemini к своей деятельности

30.01.2025 [11:44],

Павел Котов

Хакерские группировки, предположительно связанные с Ираном, Северной Кореей, Китаем и Россией, пытались использовать искусственный интеллект Google Gemini для развёртывания различных атак. Значительного успеха киберпреступникам добиться не удалось, но система помогла им автоматизировать некоторые задачи, рассказали в Google.

Источник изображения: Kevin Ku / unsplash.com «Хотя ИИ может оказаться полезным средством для злоумышленников, он пока не настолько меняет правила игры, как его порой изображают», — говорится в блоге Google. Хакеры смогли использовать возможности Gemini в противоправных целях: для перевода контента, совершенствования фишинговых атак и написания программного кода. Наиболее активными пользователями Gemini оказались киберпреступники, связанные, по версии Google, с Ираном. Они применяли ИИ для изучения организаций в оборонной отрасли, исследования уязвимостей и генерации контента для фишинговых кампаний. Использовать Gemini для непосредственного взлома систем у них не получилось, но автоматизировать некоторые свои задачи злоумышленники всё-таки смогли: ИИ помог им в исследованиях, разъяснении сложных концепций, создании и отладке кода. При попытке применить систему для захвата учётных записей или взлома самого Gemini сработали защитные механизмы. Система отказалась подготовить руководство по неправомерному использованию продуктов Google, разработать продвинутые методы фишинга, помочь в создании средств кражи информации из браузера Chrome и методов обхода средств проверки при регистрации учётных записей в Google. Gemini не стал создавать вредоносное ПО или другой контент, который можно было бы использовать при реализации атак. Но всё-таки ИИ помог киберпреступникам повысить качество перевода пропагандистских материалов, сопроводительных писем для связи со специалистами через профессиональную соцсеть LinkedIn и получения информации об обмене работниками за рубежом. Схожий доклад в прошлом году опубликовали Microsoft и OpenAI: киберпреступники смогли автоматизировать часть своих задач при помощи ИИ, но не добились каких-то прорывов. В Google заявили, что внимательно изучают случаи злоупотребления продуктами компании, стремятся пресекать подобные инциденты и при необходимости привлекают правоохранительные органы. Число утечек личных данных россиян сократилось, но их объём вырос в прошлом году

24.01.2025 [15:20],

Владимир Мироненко

В 2024 году утечек персональных данных россиян стало гораздо меньше, хотя их объёмы заметно выросли, пишут «Ведомости» со ссылкой на данные компании DLBI и Роскомнадзора.

Источник изображения: Mika Baumeister/unsplash.com Согласно исследованию DLBI, проанализировавшей утечки данных, опубликованные в даркнете, на закрытых и публичных форумах и в Telegram-каналах, в 2024 году были зафиксированы 382 утечки, что меньше 445 утечек в 2023 году. Вместе с тем вырос объём утечек в прошлом году — были скомпрометированы 438 млн телефонных номеров и 227 млн адресов электронной почты, что на 70 % больше, чем годом ранее. Как и в 2023 году, в 2024 году на первом месте по количеству утечек оказалась отрасль электронной коммерции, в которой произошло 148 инцидентов, а доля утечек в общем объёме составила 38 %. Второе место сохранил сегмент развлекательных ресурсов с 33 случаями утечек (8 %) против 49 случаев (11 %) в 2023 году. На третьем месте по утечкам — медицинские сервисы (7 %), тогда как в 2023 году тройку замыкали финансовые организации. Как отметили специалисты DLBI, чем меньше компания, тем меньше у неё возможностей по борьбе с утечками данных, и тем чаще она сталкивается с подобными инцидентами. Сократилось количество утечек и по данным Роскомнадзора, который учитывает только те инциденты, которые были проверены и подтверждены специалистами регулятора. В ведомстве сообщают, что в 2024 году были зафиксированы 135 случаев утечек, в которых содержалось более 710 млн записей, годом ранее — 168 фактов утечек с более 300 млн записей. Как сообщают в DLBI, по объёму скомпрометированных данных в 2024 году лидирует сегмент развлекательных ресурсов с утечкой 37 % общего объёма кражи хакерами телефонных номеров и 47 % e-mail-адресов. На втором месте — финансовый сектор, на долю которого приходится 28 % утёкших номеров телефонов и 17 % адресов электронной почты. На третьем месте — сектор электронной коммерции с 10 % утёкших номеров телефонов и 13 % e-mail-адресов. В 2023 году лидировал по утечкам финансовый сектор (52 % утёкших номеров телефонов и 21 % адресов e-mail) с электронной коммерцией и развлекательными ресурсами на втором и третьем местах соответственно. В DLBI отметили, что в 2023–2024 гг. на распределение утечек по объёму повлияло небольшое число крупных инцидентов. Например, развлекательные ресурсы за два года оказались на втором месте из-за утечки из крупного онлайн-казино (73 млн телефонных номеров и 84 млн e-mail адресов), а сегмент финансовых организаций — благодаря утечке почти 70 млн телефонных номеров и 8 млн e-mail адресов клиентов одного из производителей программного обеспечения для микрофинансовых организаций. В основном утечки данных происходят посредством взлома инфраструктуры благодаря обнаруженным уязвимостям либо с использованием украденных паролей учётных записей с административным доступом, сообщили в DLBI. По словам экспертов, за большинством взломов по-прежнему стоят злоумышленники, которые, как правило, не пытаются продать полученные данные, а спешат выложить их в открытый доступ. Наиболее часто для взлома используются программы-стилеры, похищающие сохранённые пароли с компьютеров или мобильных устройств. Согласно прогнозу аналитиков, в условиях геополитического конфликта в 2025 году будут продолжаться атаки как хактивистов, так и прогосударственных преступных группировок на российские государственные и коммерческие организации. Ожидается, что с развитием технологий, используемых хакерами, новые атаки будут мощнее. У «Ростелекома» произошла утечка данных — клиентам рекомендовано сменить пароли

21.01.2025 [16:24],

Владимир Мироненко

«Ростелеком» прокомментировал появившуюся в интернете информацию об утечке данных пользователей в результате взлома систем хакерской группировкой. В сообщении для ТАСС компания предположила, что утечка могла произойти у одного из подрядчиков, у которого ранее уже фиксировались инциденты в информационной безопасности.

Источник изображения: Arif Riyanto/unsplash.com «В ответ на анонимные сообщения об утечке данных, приписываемой интернет-ресурсам “Ростелекома”, компания сообщает, что ранее фиксировала инциденты информационной безопасности у одного из своих подрядчиков, обслуживавших данные ресурсы. Наиболее вероятно, что утечка произошла из инфраструктуры подрядчика, — сообщили в «Ростелекоме» новостному агентству. — "Ростелеком" предпринял меры по устранению выявленных угроз». Ранее профильные Telegram-каналы сообщили об возможной утечке данных у «Ростелекома», к которой якобы причастна хакерская группа Silent Crow, известная громкими взломами. В частности, канал «Утечки информации» написал, что хакеры заполучили базы данных сайтов company.rt.ru и zakupki.rostelecom.ru, информация в которых датирована сентябрем 2024 года. Всего было скомпрометировано 154 тыс. уникальных адресов электронной почты и 101 тыс. номеров телефонов. Silent Crow ранее заявляла о взломе Росреестра, компаний «Киа Россия и СНГ», «АльфаСтрахование-Жизнь» и «Клуб клиентов Альфа-Банка». В «Ростелекоме» сообщили «Коммерсанту», что данные интернет-ресурсы не предназначены для обслуживания клиентов-физических лиц. «На этих ресурсах не хранятся и не обрабатывается персональные данные частных клиентов», — пояснили в компании. По предварительным данным «Ростелекома», утечки «особо чувствительных» персональных данных не было. Компания сообщила, что были приняты меры по устранению выявленных угроз, и в настоящий момент изучается опубликованная база данных с целью определить, «какая часть данных была скомпрометирована и относится ли она к компании». Как передают «Ведомости» со ссылкой на представителя «Ростелекома», в утекших базах содержатся контактные данные сотрудников и представителей юрлиц, то есть речь о корпоративных данных, а не пользовательских. Вместе с тем пользователям было рекомендовано сбросить пароли и включить двухфакторную аутентификацию. Антон Антропов, технический директор IT Task с более чем 20-летним стажем работы в сфере информационной безопасности, прокомментировал ситуацию следующим образом: «Здесь мы наблюдаем то, что я бы назвал классическим риск-ориентированным подходом из серии "зачем нам защищать все, если можно защитить только важные части сайта?". Учитывая, что информация говорит нам о взломе именно формы обратной связи, это то, о чем меньше всего обычно задумываются компании. Люди оставляют реальные имена, телефоны, почты и, как мы видим, взломщики не гнушаются взламывать никакие разделы сайта. Поэтому здесь можно смело говорить о том, что защита слаба настолько, и защищать необходимо все качественно». Обновлено: В Минцифры РФ заявили, что утечка данных у «Ростелекома» не затронула пользователей Госуслуг. В министерстве подчеркнули, что все данные портала под надежной защитой. В свою очередь Роскомнадзор заявил, что пока не получал официального уведомления от «Ростелекома» об утечке. Согласно закону «О персональных данных», оператор, допустивший утечку персональных данных, обязан уведомить об инциденте Роскомнадзор в течение 24 часов. |