|

Опрос

|

реклама

Быстрый переход

Hewlett Packard Enterprise обвинила русских хакеров во взломе своей электронной почты

25.01.2024 [12:01],

Владимир Мироненко

Компания Hewlett Packard Enterprise (HPE) известила в среду регулирующие органы о взломе своих систем, происшедшем 12 декабря, в результате которого хакеры получили несанкционированный доступ к её электронной почте на базе облака. Как полагает HPE, взлом выполнила якобы поддерживаемая Россией хакерская группировка Midnight Blizzard, также известная как Nobelium, которую ранее Microsoft обвинила во взломе электронных почтовых ящиков ряда руководителей.

Источник изображения: geralt/Pixabay «Не исключено, что взлом выполнен Midnight Blizzard, спонсируемой государством и организацией, также известной как Cozy Bear», — говорится в отчёте HPE. HPE сообщила, что хакерская группа взломала систему электронной почты, благодаря чему получила доступ и украла данные, начиная с мая 2023 года, из небольшого процента её почтовых ящиков, принадлежащих сотрудникам, которые работают в области кибербезопасности и других отделах. HPE считает, что взлом, скорее всего, является продолжением преступной деятельности Midnight Blizzard. В частности, в июне 2023 года компании стало известно о том, что хакеры получили доступ и украли ограниченное количество файлов SharePoint в предыдущем месяце. Эксперты HPE по кибербезопасности расследовали инцидент и «приняли меры по сдерживанию и устранению последствий, направленные на искоренение этой деятельности», говорится в заявлении компании. Как утверждает HPE, на момент подачи заявления в регулирующие органы инцидент не оказал существенного влияния на её деятельность. Microsoft обвинила русских хакеров во взломе электронной почты нескольких руководителей

20.01.2024 [14:58],

Владимир Мироненко

Microsoft сообщила в пятницу, что обнаружила атаку на свои корпоративные системы со стороны хакерской группы Nobelium с российскими корнями, которая считается ответственной за взлом ПО Orion компании SolarWinds в 2020 году. По словам Microsoft, хакеры смогли получить доступ к электронной почте некоторых её руководителей в конце прошлого года. Группа Nobelium, также известная как APT29 и Cosy Bear, получила у Microsoft название Midnight Blizzard.

Источник изображения: Pixabay «Начиная с конца ноября 2023 года, злоумышленник использовал атаку с распылением паролей, чтобы скомпрометировать устаревшую непроизводственную тестовую учётною запись клиента и закрепиться, а затем использовал разрешения учётной записи для доступа к очень небольшому проценту корпоративных учётных записей электронной почты Microsoft, включая членов старшего руководства и сотрудников, отвечающих за кибербезопасность, юридические и другие функции, а также украли некоторые электронные письма и прикреплённые к ним документы», — говорится в сообщении Центра реагирования безопасности Microsoft. Microsoft обнаружила атаку 12 января. На данный момент неизвестно, как долго злоумышленники имели доступ к её системам. Как сообщается, сразу после обнаружения атаки компания запустила процесс реагирования с целью расследования, пресечения вредоносной деятельности и смягчения последствий взлома. Microsoft утверждает, что Nobelium является российской организацией, спонсируемой государством, хотя никаких доказательств этого не приводит. В конце прошлого года компания сообщила о взломе её внутренних сетей, который был совершён с помощью ПО SolarWinds, заражённого вредоносным кодом. Благодаря этому злоумышленники получили доступ к одной учётной записи, которая использовалась для просмотра исходного кода в нескольких репозиториях. Как отметила компания, хакеры могли только просматривать код, но не изменять его. «Мы не нашли доказательств доступа к производственным услугам или данным клиентов и никаких свидетельств, что наши системы использовались для атак на других», — сообщила тогда Microsoft. В Рунете нашли сайты, которые атакуют хакеры уже почти 700 дней без перерыва

18.01.2024 [16:56],

Владимир Мироненко

В Рунете были отмечены сверхпродолжительные DDoS-атаки, длящиеся почти два года, пишут «Ведомости». В пятёрку самых долгих зафиксированных сервисом Servicepipe непрерывных DDoS-атак вошли атаки на окологосударственный ресурс (начались ещё 28 февраля 2022 г.), интернет-представительство региональной власти (с 3 марта 2022 г.), площадку, связанную с АЗС (продолжаются с 26 мая 2022 г.), маркетплейс (с 14 июля 2022 г.) и игровой сервис (с 26 февраля 2023 г.).

Источник изображения: TheDigitalArtist/Pixabay До начала событий на Украине продолжительность атак составляла максимум пару месяцев, сообщил представитель Servicepipe, добавив, что у атак необязательно есть политический мотив. «Как минимум у двух игроков из пятёрки лидеров атака с большой долей вероятности — результат недобросовестной конкурентной борьбы», — заявил собеседник «Ведомостей». В T.Hunter подтвердили, что такие длительные атаки действительно существуют: «Мы наблюдаем их с конца февраля 2022 г.». По словам экспертов, чаще всего в качестве целей выбирались государственные и банковские сервисы, например, «Госуслуги» и «Сбер». Одним из наиболее заметных трендов в DDoS-атаках за последний год в «Лаборатории Касперского» назвали увеличение их мощности. Также с 2022 года отмечен тренд на увеличение продолжительности атак, которые вместо нескольких часов могут составлять дни и даже недели. Впрочем, атак длительностью более года в «Лаборатории Касперского» не зафиксировали. Аналитики Servicepipe также отметили в числе трендов большое количество «заказов» на проведение атак на фиксированный промежуток времени, а также на DDoS-атаки через конкретную уязвимость. «Это говорит о том, что злоумышленники экономят ресурсы и предпочитают атаковать лишь те цели, где могут добиться результата, "положив" сервис», — сообщили в компании. Гендиректор и сооснователь StormWall Рамиль Хантимиров считает одним из наиболее ярких трендов в минувшем году использование смешанных ботнетов, состоящих из нескольких вредоносных программ, а также увеличение на 43 % DDoS-атак для прикрытия других вредоносных активностей. По его словам, общее число DDoS-атак в России выросло в 2023 году на 29 %. Хакеры украли более 360 млн номеров телефонов и адресов e-mail россиян за 2023 год

17.01.2024 [12:59],

Владимир Мироненко

В 2023 году было зафиксировано более 290 утечек персональной информации, в результате которых злоумышленники получили актуальные сведения о 240 млн телефонных номерах и 123 млн адресах электронной почты российских пользователей, сообщили «Известия» со ссылкой на исследование сервиса разведки уязвимостей и утечек данных DLBI. Годом ранее было 270 утечек. Тогда в руки злоумышленников попали 99,8 млн уникальных e-mail-адресов и 109,7 млн телефонных номеров россиян.

Источник изображения: TheDigitalArtist/Pixabay Информация Роскомнадзора отличается от данных DLBI. Регулятор сообщил, что за год было зафиксировано 168 утечек персональных данных, в результате которых в Сеть попали более 300 млн записей. Годом ранее было отмечено более 140 случаев утечек, и в открытом доступе оказались около 600 млн персональных данных. По данным DLBI, почти 40 % утечек пришлось на индустрию электронной коммерции, за которой следуют здравоохранение (9 %) и развлекательные сервисы (8,5 %). По объёму «слитых» данных лидирует банковская сфера (47 % утёкших телефонных номеров) и электронная коммерция (38 % скомпрометированных электронных адресов). В частности, в начале прошлого года была взломана база клиентов «Спортмастера» и, по данным Telegram-канала «Утечки информации», в открытый доступ попали 99,9 млн строк информации (13,4 млн уникальных адресов электронной почты и 45 млн телефонных номеров). Также в Сеть утекли данные пользователей бонусной программы «СберСпасибо», включая почти 48 млн уникальных телефонных номеров и 3,3 млн адресов электронной почты. Помимо переориентации хакеров на сегмент e-commerce, в числе основных трендов в DLBI назвали значительное снижение доли крупных утечек (размером более миллиона уникальных записей) — с 30 до 10 процентов. Также сменился вектор атак. Если раньше практически все утечки происходили благодаря инсайдерам, то с 2022-го стали преобладать хакерские атаки. Для повышения ответственности компаний за обеспечение безопасности личных данных россиян законодатели предлагают ввести оборотные штрафы за утечки. Согласно предложенному законопроекту, штраф за повторное нарушение, если утекли сведения о более 1 тыс. человек, должен составлять от 0,1 до 3 % выручки за предшествующий календарный год. Также предлагается использовать портал «Госуслуги» для обращений пострадавших от утечки персональных данных за получением компенсации ущерба от организаций. Северокорейские хакеры похитили $600 млн в криптовалюте за 2023 год

07.01.2024 [17:04],

Владимир Мироненко

В прошлом году связанные с Северной Кореей хакеры были вовлечены в треть всех крипто-эксплойтов и краж, а также украли криптовалюту на $600 млн, сообщается в исследовании компании TRM Labs, специализирующейся на аналитике в сфере блокчейна и криптовалют. А всего за последние шесть лет хакерам, связанным с правительством КНДР, удалось похитить почти $3 млрд, подсчитали в TRM Labs.

Источник изображения: harshahars/Pixabay Вместе с тем в 2023 году было похищено примерно на 30 % меньше, чем в 2022 году, когда хакерские группировки, связанные с КНДР, украли около $850 млн. Большая часть той суммы пришлась на эксплойт Ronin Bridge, сообщил глава отдела по правовым и государственным вопросам TRM Labs Ари Редборд (Ari Redbord) в интервью CoinDesk. В 2023 году большую часть средств хакеры похитили за последние несколько месяцев. Ещё в августе TRM сообщила о краже хакерами, связанными с Северной Кореей около $200 млн, а по итогам года сумма похищенных ими средств выросла до $600 млн. По словам Редборда, северокорейские хакеры атакуют компьютерные системы с беспрецедентной скоростью, по-прежнему используя во многих случаях социальную инженерию, позволяющую злоумышленникам получать закрытые ключи для доступа к проектам. В целом в 2023 году в результате хакерских атак было похищено $1,7 млрд, что более чем вдвое меньше суммы, похищенной в предыдущем году, составившей $4 млрд. Редборд объяснил падение несколькими факторами. Во-первых, крупных взломов, таких как Ronin Bridge, в минувшем году было меньше. Также аналитик отметил успешные действия правоохранительных органов, улучшение контроля за кибербезопасностью и, в ограниченной степени, волатильность цен за последний год. Киберпреступники похитили криптовалюты на $1,8 млрд в 2023 году — почти вдвое меньше, чем годом ранее

29.12.2023 [14:09],

Павел Котов

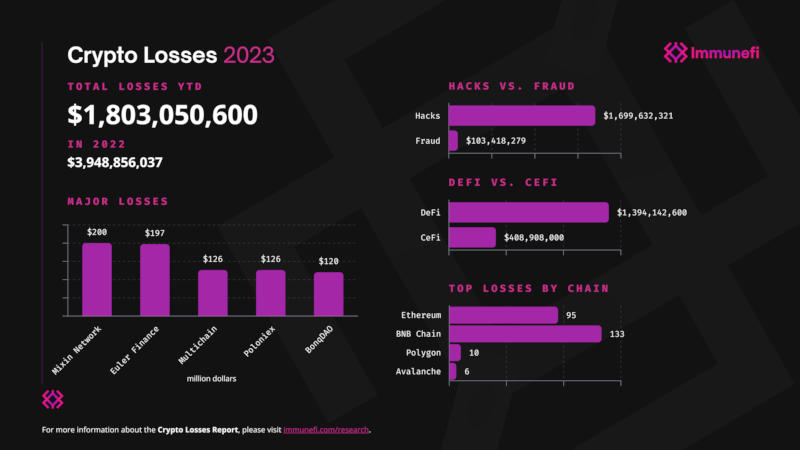

Из-за взломов и мошеннических акций убытки криптовалютной индустрии в 2023 году составили $1,8 млрд, подсчитали аналитики Immunefi (PDF), и это вдвое меньше, чем годом ранее.

Источник изображения: Tumisu / pixabay.com Проект Immunefi располагает фондом в размере $135 млн, из которого выплачиваются вознаграждения этичным «белым» хакерам, обнаруживающим уязвимости в платформах децентрализованных финансов (DeFi). В доклад аналитиков проекта вошли 219 хакерских атак, жертвы которых потеряли активы на $1,69 млрд; и ещё $100 млн убытков пришлись на случаи мошенничества. Самые крупные убытки из-за киберпреступников пришлись на ноябрь ($343 млн), сентябрь ($340 млн) и июль ($320 млн). При этом 2023 год оказался значительно спокойнее предыдущего: в 2022 году по вине киберпреступников были похищены $3,9 млрд, то есть этот показатель снизился на 54,2 %.

Источник изображения: Immunefi Наибольшему числу атак подвергся сектор DeFi: убытки от взломов децентрализованных платформ составили 77,3 % от общего ущерба — остальные 22,7 % пришлись на централизованные платформы (CeFi). Крупнейшим по размеру потерь инцидентом стала атака на Mixin Network, из-за которой были потеряны активы на $200 млн. Отмечены также инциденты с Euler Finance ($197 млн), Multichain ($126 млн), Poloniex ($126 млн) и BonqDAO ($120 млн). Из всех потерянных средств вернуть удалось только $241 млн или 13,4 % от общей суммы. Чаще всего в 2023 году атаковали блокчейн BNB Chain (133 инцидента), Ethereum (95), Polygon (10) и Avalanche (6 случаев). США заподозрили Китай в использовании ИИ для усиления хакерских атак

26.12.2023 [13:24],

Владимир Мироненко

США и Китай давно обвиняют друг друга в попытках кражи интеллектуальной собственности, и технологии искусственного интеллекта не стали исключением. Недавно американские спецслужбы выступили с предупреждением о том, что Китай не только занимается кражей коммерческих секретов в сфере ИИ, но использует упомянутые технологии для сбора и накопления данных о гражданах Соединённых Штатов в масштабах, которые ранее были невозможны, сообщает The Wall Street Journal.

Источник изображения: Pixabay «Сейчас они работают над использованием искусственного интеллекта для улучшения своих и без того масштабных хакерских операций, используя наши собственные технологии против нас», — заявил ранее в этом году директор ФБР Кристофер Рэй (Christopher Wray) в ходе пресс-конференции в Кремниевой долине. Китай отрицает свою причастность к взлому американских сетей, утверждая, что сами США являются «крупнейшей хакерской империей» в мире и «глобальным кибервором». В связи с опасениями по поводу того, как Китай может использовать ИИ, директор ФБР и руководители других западных разведывательных агентств встретились в октябре с технологическими лидерами в сфере ИИ, чтобы обсудить этот вопрос. США обвиняют Китай в причастности к многочисленным взломам компьютерных сетей американских компаний, благодаря которым китайские хакеры стали обладателями громадной базы данных, настолько обширной, что человеку вряд ли по силам найти нужные закономерности. Но у ИИ таких ограничений нет. Microsoft считает, что Китай использует возможности ИИ для обработки этих огромных массивов данных, сообщил президент компании Брэд Смит (Brad Smith) в интервью The Wall Street Journal. «Изначально большой вопрос заключался в том, есть ли у кого-либо, включая китайцев, возможность использовать машинное обучение и, по сути, ИИ для объединения этих наборов данных, а затем использовать их для таргетинга, — сказал он. — За последние два года мы увидели доказательства того, что это на самом деле произошло». Смит назвал в качестве подтверждения своих слов связанную с Китаем атаку в 2021 году на десятки тысяч серверов, на которых работает ПО электронной почты Microsoft. «Мы увидели чёткие признаки очень специфического таргетинга», — отметил он. В США полагают, что китайская разведка может сопоставлять конфиденциальную информацию с базами данных, которые хакеры на протяжении многих лет похищали у американских компаний, медицинских страховщиков и банков, включая отпечатки пальцев, зарубежные контакты, финансовые долги и личные медицинские записи, чтобы находить и отслеживать американских шпионов под прикрытием и выявлять чиновников, имеющих допуск к секретной информации. Хакеры BlackCat отбили у ФБР свой сайт — данные тысяч жертв остаются зашифрованными

20.12.2023 [14:22],

Владимир Мироненко

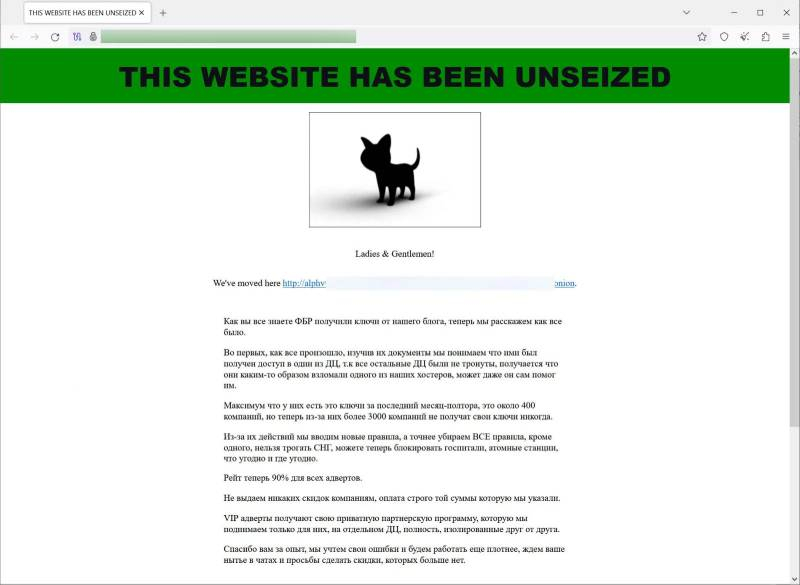

Министерство юстиции США официально объявило о прекращении работы сайта группы хакеров-вымогателей BlackCat (ALPHV) благодаря действиям ФБР. Агентство также выпустило инструмент, который позволил более 500 пострадавшим от этой группировки восстановить доступ к файлам, заблокированным вредоносным ПО, сэкономив на невыплаченном выкупе примерно $68 млн. Однако хакеры вернули себе доступ к ресурсу, а данные ещё тысяч жертв остаются зашифрованными.

Источник изображений: BleepingComputer.com На сайте утечки данных BlackCat появился баннер, сообщающий, что он был конфискован в ходе международной операции правоохранительных органов из ряда стран. ФБР заявило, что на самом деле было конфисковано несколько сайтов, принадлежащих злоумышленникам. Однако, как утверждает ресурс Bleeping Computer, к полудню вторника BlackCat заявила, что восстановила контроль над своим сайтом, отметив, что ФБР получило доступ к центру обработки данных, который она использовала для размещения серверов. Ввиду наличия ключей шифрования у обеих сторон злополучный сайт затем несколько раз в течение дня переходил из рук в руки.  Хакеры сообщили, что у ФБР были ключи дешифрования только для около 400 компаний, а данные 3000 жертв остались заблокированными. Также хакерская группировка заявила, что больше не будет ограничивать филиалы, использующие её программное обеспечение-вымогатель, от атак на критически важную инфраструктуру, включая больницы и атомные электростанции. Как сообщает Минюст США, «за последние 18 месяцев ALPHV/Blackcat стал вторым по распространённости вариантом программы-вымогателя как услуги в мире, основываясь на сотнях миллионов долларов выкупов, уплаченных пострадавшими по всему миру». Согласно распределению ролей, группировка отвечает за создание и обновление программы-вымогателя, в то время как её филиалы находят цели и проводят атаки, после чего делят прибыль. Летом хакеры BlackCat взяли на себя ответственность за взлом платформы Reddit, потребовав выкуп в размере $4,5 млн. Ближе к концу лета по их вине приостановили работу несколько казино и отелей MGM Resorts в Лас-Вегасе (штат Невада, США). Хакеры завладели личными данными сотрудников Insomniac Games и скриншотами Marvel’s Wolverine — злоумышленники готовы продать их за 50 биткоинов

12.12.2023 [12:00],

Дмитрий Рудь

Австралийский портал Cyber Daily сообщил, что разработчики Marvel’s Spider-Man 2 и грядущей Marvel’s Wolverine из принадлежащей Sony Interactive Entertainment американской студии Insomniac Games стали жертвами хакерской атаки. О взломе Insomniac Games сообщили злоумышленники из группировки Rhysida. В качестве доказательства успешной операции оператор программ-вымогателей приложил изображение с некоторыми из добытых данных. В числе украденных Rhysida материалов — личные данные и документы сотрудников Insomniac Games, включая одного бывшего, и актёра озвучения Юрия Ловенталя (Yuri Lowenthal), известного по роли Питера Паркера в дилогии Marvel’s Spider-Man. Кроме того, злоумышленники завладели материалами по экшену Marvel’s Wolverine про Росомаху. На опубликованном Rhysida изображении (см. ниже) можно заметить несколько скриншотов и концепт-артов из будущей игры. Как передаёт Cyber Daily, Rhysida дала Insomniac семь дней перед тем, как опубликует украденные данные целиком, а пока устроила аукцион для потенциальных покупателей. Стартовая цена — 50 биткоинов, что чуть меньше $2,1 млн. «Не упустите возможность сделать ставку на эксклюзивные, уникальные и впечатляющие данные. Откройте свои кошельки и будьте готовы купить эксклюзивные данные», — агитирует Rhysida. Rhysida начала свою деятельность в мае текущего года и, как докладывает Gizmodo, совершила кибератаки более чем на 60 компаний, включая национальную Британскую библиотеку и лондонскую больницу короля Эдуарда VII. Северокорейские хакеры за шесть лет украли $3 млрд в криптовалюте

05.12.2023 [18:44],

Сергей Сурабекянц

Хакеры, которые, как считается, располагают поддержкой правительства Северной Кореи, за последние шесть лет похитили примерно $3 млрд с помощью атак на криптовалютную индустрию. Только за прошлый год Kimsuky, Andariel, Lazarus Group и другие северокорейские хакерские группировки стали причиной 44 % всех хищений криптовалюты, что составляет $1,7 млрд. Это эквивалентно 5 % ВВП Северной Кореи или 45 % её военного бюджета.

Источник изображения: Pixabay «С 2017 года Северная Корея значительно усилила своё внимание к индустрии криптовалют, украв криптовалюту на сумму около 3 миллиардов долларов», — говорится в недавно опубликованном отчёте Insikt Group из аналитической компании Recorded Future. В число целей северокорейских хакеров входят не только биржи криптовалют, но и отдельные пользователи, венчурные компании и другие технологические компании. Исследователи рассказали, что северокорейские киберпреступники начали свою деятельность со взлома банковской сети обмена данными SWIFT, а затем переключили своё внимание на криптовалюту во время бума 2017 года, начав с криптовалютного рынка Южной Кореи, а затем расширяясь по всему миру. Recorded Future утверждает, что кража криптовалюты была основным источником доходов Северной Кореи, используемых для финансирования военных и оружейных программ. Украденная криптовалюта часто конвертируется в фиатные ресурсы (реальные деньги). Северокорейские злоумышленники используют различные методы, в том числе кражу личных данных и изменённые фотографии, чтобы обойти меры по борьбе с отмыванием денег. Recorded Future также сообщила, что персональные данные жертв северокорейских хакеров могут использоваться для создания учётных записей в процессе отмывания украденной криптовалюты. Поскольку большинство вторжений начинается с социальной инженерии и фишинговой кампании, организациям следует обучать своих сотрудников отслеживать эту деятельность и внедрять надёжные меры многофакторной аутентификации. В Северной Корее на сегодняшний день предположительно «трудятся» около 6000 хакеров, которых страна использует для получения финансовой выгоды и сбора разведывательной информации, сообщило ранее в этом году Федеральное бюро расследований США. Полиция Украины арестовала руководство хакерской группировки, атаковавшей компании в 71 стране

28.11.2023 [16:01],

Владимир Мироненко

На Украине прошли аресты основных участников группировки хакеров-вымогателей, причастной к атакам на различные компании в 71 стране. В операции приняли участие правоохранительные органы семи стран в сотрудничестве с Европолом и Евроюстом.

Источник изображения: Pixabay Для совершения атак на крупные корпорации злоумышленники использовали такие программы-вымогатели, как LockerGoga, MegaCortex, HIVE и Dharma. Доступ к сетям намеченных жертв преступники получали с помощью кражи учётных данных пользователей с использованием брутфорса (подбор пароля) и SQL-инъекций, а также фишинговых электронных писем с вредоносными вложениями. Оказавшись внутри компьютерной сети, злоумышленники использовали такие инструменты, как вредоносное ПО TrickBot, или системы пост-эксплуатации, такие как Cobalt Strike или PowerShell Empire, чтобы остаться незамеченными и получить доступ к другим системам, прежде чем запустить программу-вымогатель, блокирующую данную систему. В группировке у каждого участника была своя роль: некоторые из них взламывали ИТ-сети, а другие занимались отмыванием криптовалютных платежей, сделанных пострадавшими в качестве выкупа за восстановление доступа к заблокированным данным. Как сообщается, 21 ноября в результате скоординированных рейдов по 30 объектам в Киеве, Черкассах, Ровно и Виннице был арестован 32-летний руководитель группировки, а также задержаны четыре сообщника. Эта акция последовала за первым раундом арестов в 2021 году в рамках того же расследования, когда было задержано 12 человек. В расследовании Национальной полиции Украины помогали более 20 следователей из Норвегии, Франции, Германии и США. Также Европолом был создан виртуальный командный центр в Нидерландах для обработки данных, изъятых во время обысков домов. Эта международная полицейская акция была инициирована французскими властями в сентябре 2019 года. В созданной совместной следственной группе приняли участие Норвегия, Франция, Великобритания и Украина при финансовой поддержке Евроюста и помощи Европола, а также властей Нидерландов, Германии, Швейцарии и США. Китайские хакеры из Chimera более двух лет крали данные нидерландского производителя чипов NXP Semiconductors

26.11.2023 [06:21],

Николай Хижняк

Китайская хакерская группа Chimera проникла во внутреннюю сеть нидерландской компании NXP Semiconductors и в течение более двух лет, с конца 2017 по начало 2020 года, занималась кражей интеллектуальной собственности полупроводникового гиганта, сообщает издание NRC. Отмечается, что хакеры успели похитить документы NXP, связанные с разработкой и конструкцией микросхем. Общий масштаб преступления ещё не раскрыт. NXP является крупнейшим производителем микросхем в Европе.

Источник изображения: NXP Semiconductors Дыра в системе безопасности сети NXP Semiconductors оставалась незамеченной в течение примерно двух с половиной лет. Она была обнаружена только потому, что аналогичная атака произошла на нидерландского авиаперевозчика Transavia, дочку авиакомпании KLM. Хакеры получили доступ к системам бронирования Transavia в сентябре 2019 года. Расследование взлома Transavia выявило связь с IP-адресами NXP, что привело к обнаружению взлома последней. Сообщается, что взлом имеет все признаки, указывающие на хакерскую группу Chimera, а в процессе проникновения во внутреннюю сеть NXP хакеры использовали в том числе разработанный этой группой инструмент ChimeRAR. Для взлома NXP Semiconductors злоумышленники сначала использовали учётные данные, полученные в рамках предыдущих утечек личной информации сотрудников на таких платформах, как LinkedIn и Facebook✴, а затем просто подбирали пароли для входа во внутреннюю сеть полупроводниковой компании. Хакеры сумели обойти защитные меры двойной аутентификации, изменив привязанные ко входу в систему мобильные номера. Злоумышленники вели себя очень тихо, не привлекая внимания и каждые несколько недель крали новые документы из базы данных NXP. Полученная информация зашифровывались, а затем публиковалась на онлайн-сервисах облачного хранения вроде Microsoft OneDrive, Dropbox и Google Drive. NXP Semiconductors является весьма крупным игроком на мировом рынке полупроводников. Производитель микросхем расширил свою долю рынка и влияние после приобретения американской компании Freescale (тоже занимается производством микросхем) в 2015 году. NXP известна разработкой чипов безопасности Mifare для нидерландского общественного транспорта, а также микросхемами безопасности, связанными с iPhone. В частности, NXP принимала участие в разработке аппаратных компонентов системы платежей Apple Pay. Несмотря на подтверждение кражи своей интеллектуальной собственности, NXP заявляет, что нарушение не привело к материальному ущербу, поскольку украденные данные достаточно сложны, и их нельзя легко использовать для копирования проектов. Вследствие этого компания не видела необходимости информировать об инциденте своих акционеров или широкую общественность. Сообщается, что после взлома NXP приняла меры по повышению безопасности. Компания усовершенствовала свои системы мониторинга и ввела более строгий контроль за доступностью и передачей данных внутри своей сети. Шаги направлены на защиту от подобных инцидентов в будущем, безопасность ценных интеллектуальных активов, а также поддержку целостности её сети. Операторы связи чаще других подвергались DDoS-атакам в третьем квартале

20.11.2023 [12:36],

Владимир Фетисов

Группа компаний «Гарда» провела исследование изменений ландшафта и особенностей DDoS-атак в третьем квартале 2023 года. В результате было установлен существенный рост доли TCP SYN-флуда, т.е. атак на уровне приложений, количество которых составило 60 % от общего числа DDoS-атак. Главными целями атак стали телекоммуникационные операторы.

Источник изображения: markusspiske / Pixabay «Злоумышленники всё чаще организуют атаки, которым сложнее противодействовать: с использованием протоколов уровня приложений и в шифрованном трафике. Распространение такой практики свидетельствует о её успешности и достижении атакующими поставленных целей», — говорится в сообщении исследователей. В сообщении сказано, что чаще всего DDoS-атакам в России за отчётный период подвергались сети телеком-операторов. Это объясняется тем, что операторы интенсивно противостоят DDoS-атакам, осуществляя защиту своих объектов и ресурсов клиентов, которые находятся в той же сетевой инфраструктуре. На втором месте по количеству DDoS-атак в третьем квартале находятся представители сфер транспорта и перевозок. Отмечается, что за три месяца увеличилось количество DDoS-атак на ресурсы авиаперевозчиков и системы бронирования авиабилетов, а также железнодорожных перевозчиков. На третьем месте этого рейтинга находятся ресурсы госсектора. Высокие показатели зафиксированы в топливно-энергетическом комплексе и промышленности. Это может указывать на попытки злоумышленников осуществить воздействие на критический сектор экономики. Являющиеся традиционными целями хакеров представители IT и финансового сектора также подвергались атакам в третьем квартале. Что касается стран, из которых совершаются атаки злоумышленников, то, как и прежде, лидером остаётся Китай (46,45 %). Следом за ним идут Индия (30,41 %) и Южная Корея (3,5 %). Снизились показатели по количеству атак из США, Тайваня и России. При этом выросли показатели Нидерландов (с 1,08 % до 1,53 %) и Боливии (с 0,89 % до 1,46 %). Хакеры превратили «Google Календарь» в инструмент управления вредоносным ПО

08.11.2023 [07:12],

Дмитрий Федоров

Google обнаружил новую угрозу в своём сервисе «Google Календарь»: хакеры могут использовать его для управления вредоносным ПО, замаскировав команды под обычные записи в календаре. Такие действия трудно обнаружить, что создаёт серьёзные риски для кибербезопасности. Что интересно, Google сама предупреждает, что «Календарь» может использоваться для скрытой передачи команд вредоносным программам.

Источник изображения: TheDigitalArtist / Pixabay Многие вирусы после проникновения в систему жертвы нуждаются в управлении со стороны злоумышленников. Для этого создаётся специальная инфраструктура «команд и управления» (Command and Control или C2). Обычно хакеры посылают команды своему вредоносному ПО через так называемый C2-сервер, однако теперь они нашли способ маскировать свою активность, используя легитимные сервисы, такие как облачные хранилища и почтовые службы. В прошлом хакеры уже использовали для этих целей такие сервисы, как Dropbox, Amazon Web Services, Google Drive и Gmail. Это позволяло им скрывать команды для вирусов под видом обычного интернет-трафика, что затрудняло их обнаружение антивирусными программами и специалистами по кибербезопасности. Сейчас Google указывает на потенциальную опасность использования «Календарь» в качестве нового инструмента для C2-коммуникаций. В докладе о будущих угрозах компания ссылается на исследование в сфере кибербезопасности, в котором эксперт под псевдонимом MrSaighnal демонстрирует методику использования «Google Календарь» злоумышленниками.

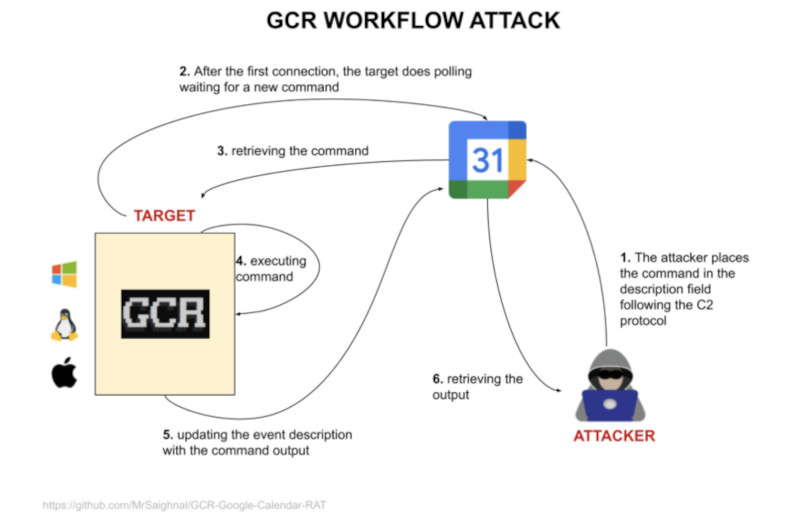

Источник изображения: IT researcher MrSaighnal / GitHub Методика, названная Google Calendar RAT (GCR), предполагает размещение команд C2 в описании событий календаря. Вредоносное ПО, установленное хакерами, может регулярно проверять аккаунт «Google Календарь» на наличие новых команд и выполнять их на заражённом устройстве. «По словам разработчика, GCR взаимодействует исключительно через легитимную инфраструктуру, управляемую компанией Google, что затрудняет обнаружение подозрительной активности защитниками», — отметила Google. Открытие этой уязвимости в «Google Календарь» ставит новые вопросы о том, насколько безопасны на первый взгляд надёжные цифровые сервисы. Это также подчёркивает необходимость постоянного обновления методов киберзащиты и внимательного отношения к любым изменениям в поведении ПО. Уязвимости в 34 драйверах Windows позволяют получить полный контроль над системой

04.11.2023 [13:38],

Владимир Фетисов

Такахиро Хаурияма (Takahiro Hauryama), исследователь в сфере информационной безопасности из VMware Carbon Black, обнаружил и задокументировал 34 уязвимости в драйверах Windows Driver Model (WDM) и Windows Driver Frameworks (WDF) для устаревших устройств. Некоторые из уязвимых драйверов затрагивают продукты AMD, Intel, NVIDIA, Dell и Phoenix Technologies.

Источник изображения: Shutterstock Согласно имеющимся данным, исследователь обнаружил уязвимости, использование которых может дать злоумышленникам возможность взять под полный контроль атакуемую систему. Он создал PoC-эксплойты для некоторых уязвимостей, чтобы продемонстрировать, как они могут использоваться для модификации BIOS или повышения уровня прав в системе. Отмечается, что у некоторых уязвимых драйверов истёк срок действия подписей, но в списке присутствуют драйверы и с действующими подписями. Более детальную информацию касательно проделанной исследователем работы и скрипт IDAPython, используемый для автоматизации поиска уязвимых драйверов, можно найти в блоге разработчиков VMware. Также известно, что исследователь уведомил об обнаруженных уязвимостях вендоров, чьи продукты затрагивает данная проблема. Хотя с тех пор прошло несколько месяцев, только AMD и Phoenix Technologies выпустили патчи для выявленных уязвимостей в двух драйверах с действующими подписями. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |