|

Опрос

|

реклама

Быстрый переход

На северокорейских хакеров пришлись 61 % всей украденной в 2024 году криптовалюты

19.12.2024 [18:06],

Павел Котов

Общая стоимость украденной в 2024 году криптовалюты выросла на 21 % и достигла $2,2 млрд. Более половины этой суммы было похищено киберпреступниками, предположительно связанными с КНДР, гласит доклад Chainalysis.

Источник изображения: Traxer / unsplash.com В период с 2017 по 2023 год северокорейские хакеры украли криптовалютные активы на $3 млрд, сообщили в совете безопасности ООН. В 2024 году на долю киберпреступников из этой страны пришлись 61 % от общей суммы украденных активов — $1,34 млрд и 47 инцидентов, уточнили в Chainalysis. Большинство взломов, которые привели к кражам криптовалют, произошло в период с января по июль этого года — сумма украденных за это время средств превысила $1,58 млрд, что на 84,4 % больше, чем за тот же период годом ранее. С июля подобные инциденты стали происходить значительно реже, что эксперты соотнесли с изменением геополитической обстановки, связанной с КНДР.

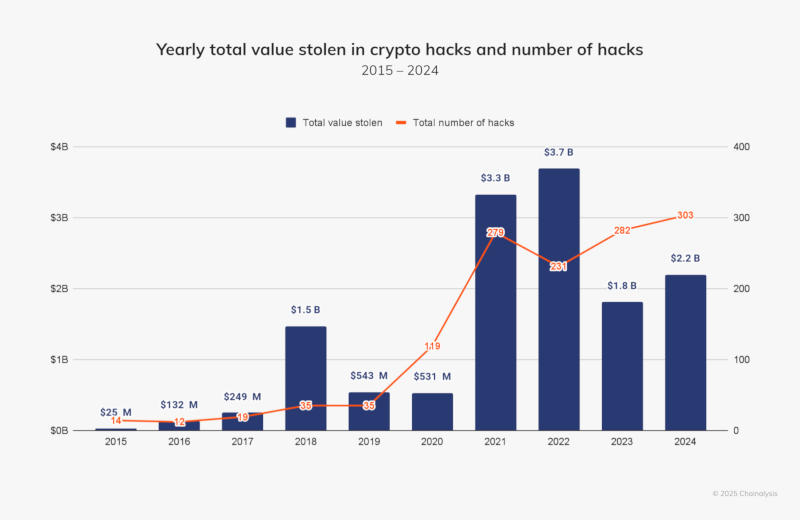

Источник изображения: chainalysis.com За последнее десятилетие объёмы годовых краж криптовалюты четырежды превышали миллиард долларов: в 2018 ($1,5 млрд), 2021 ($3,3 млрд), 2022 ($3,7 млрд) и 2023 ($1,8 млрд) годах. Самыми уязвимыми представляются платформы децентрализованных финансов (DeFi) — за последние три года сервисы с недостаточной защитой стали наиболее частыми целями атак; наибольшей «популярностью» у хакеров они пользовались и в I квартале 2024 года, а во II и III кварталах киберпреступники переключились на централизованные платформы. Самыми громкими случаями атак на централизованные сервисы в этом году стали взломы японской криптобиржи DMM Bitcoin, которая в результате инцидента потеряла $305 млн, и индийской WazirX — она после взлома системы безопасности в июле приостановила вывод средств. Роскомнадзор расставит капканы на хакеров

19.12.2024 [15:58],

Владимир Фетисов

Главный радиочастотный центр (ГРЧЦ, входит в состав Роскомнадзора) закупит лицензии на использование программного обеспечения, предназначенного для генерации приманок и ловушек для хакеров. Данные на портале госзакупок указывают на то, что поставщик таких решений был выбран 13 декабря. Им стал отечественный разработчик ПО в сфере информационной безопасности ООО «Ангара ассистанс».

Источник изображения: KeepCoding / Unsplashроссия Исполнитель должен установить ПО Xello Deception за 13,1 млн рублей. За счёт этого в инфраструктуре ведомства появится несколько серверов-ловушек с сотнями устройств, имитирующих реальные. ГРЧЦ сможет использовать данное решение в течение года. «Xello Deception нужен для обеспечения информационной безопасности предприятия», — прокомментировал данный вопрос представитель Роскомнадзора. Напомним, компания Xello Deception выпускает одноимённый софтверный продукт класса Distributed Deception Platforms, который используется для введения в заблуждение хакеров, получивших доступ к защищённой инфраструктуре. Софтверные продукты такого типа способны имитировать элементы инфраструктуры, делая их реальными для хакеров. В виртуальной среде заказчик разворачивает поддельную инфраструктуру, включая компьютеры, серверы, принтеры, сетевые устройства, разные подключённые к сети промышленные и бытовые устройства. При этом на всех этих устройствах имитируются реальные действия — трафик, вход-выход и др. Для реальных пользователей такие ловушки скрыты, поскольку в их работе взаимодействие с ними не предусмотрено. В этом случае любое использование такой ловушки расценивается как потенциальная активность злоумышленников. Когда злоумышленник пытается получить доступ к ресурсам предприятия, система осуществляет его перенаправление на ловушку — какой-то поддельный сервис, базу данных или что-то иное. За счёт этого хакера удаётся отвлечь от реальных целей, и чем дольше злоумышленник будет отвлечён, тем больше шансов его обнаружить и нейтрализовать. По данным источника, общий объём рынка в категории Deception составит около 1 млрд рублей в 2024 году. По мнению некоторых экспертов, при дальнейшей популяризации технологии объём рынка может удвоиться в ближайшие годы. Кроме Xello Deception на российском рынке в данном направлении работают и другие компании, включая «Гарда Deception», AVSoft, LOKI, R-Vision TDP и др. Некоторые организации продолжают использовать купленные ранее аналоги от иностранных поставщиков, среди которых наибольшей популярностью пользуется израильский продукт TrapX. Хакеры похитили рекордный объём личных данных россиян в 2024 году

16.12.2024 [12:59],

Дмитрий Федоров

2024 год установил антирекорд по утечкам персональных данных граждан России. Эксперты по кибербезопасности компании F.A.C.C.T. обнаружили 259 новых баз данных российских компаний, выложенных на хакерских форумах и в Telegram-каналах. Это на 5 % больше, чем в 2023 году, когда подобных утечек было зарегистрировано 246. Несмотря на ужесточение законодательства, крупные штрафы и уголовную ответственность, бизнес и госструктуры не успевают адаптироваться к новым реалиям.

Источник изображения: KeepCoding / Unsplash Чаще всего кибератакам подвергались компании ретейла, интернет-магазины, медицинские учреждения и образовательные организации. В украденных базах содержались фамилии, имена, отчества, даты рождения, адреса, адреса электронной почты и номера телефонов пользователей. При этом большинство украденных данных распространялось бесплатно, поскольку целью злоумышленников было нанесение максимального ущерба компаниям и их клиентам. В 2024 году в Telegram появилось множество как публичных, так и закрытых каналов, где выкладывались утечки, ранее остававшиеся приватными. Одной из крупнейших стала публикация архива, включавшего 404 базы данных. Масштабы проблемы подчёркивают данные центра мониторинга Solar AURA. За год было зафиксировано 898 сообщений об утечках данных россиян, что вдвое больше показателей 2023 года. Количество строк в опубликованных базах год к году увеличилось до 1 млрд. Среди них — 85 млн адресов электронной почты и 237 млн номеров телефонов. Наибольшее количество утечек зафиксировано в сфере ретейла (248 случаев), услуг (119), госсекторе (56) и образовательных учреждениях (52). По данным Роскомнадзора, за первые девять месяцев 2024 года было зарегистрировано 110 фактов утечек персональных данных, что меньше, чем за тот же период 2023 года (145 случаев). Однако эта статистика отражает только инциденты, по которым регулятор инициировал расследования. Примечательно, что в январе 2024 года было зафиксировано 19 крупных утечек, из-за которых в открытый доступ попали более 510 млн строк персональных данных. 28 ноября 2024 года в России был принят закон, ужесточающий ответственность за утечки персональных данных, вплоть до уголовной. Штрафы для компаний составляют от 5 до 15 млн рублей за первый инцидент и до 3 % от годового оборота компании за повторные нарушения. Максимальная сумма штрафа достигает 500 млн рублей. В то же время предусмотрены послабления: компании, которые в течение трёх лет инвестировали в информационную безопасность не менее 0,1 % от своей выручки и соблюдали требования регулятора, смогут рассчитывать на снижение штрафов. Тем не менее бизнес, по мнению экспертов, не готов к ужесточению требований. Вице-президент по информационной безопасности ПАО «ВымпелКом» Алексей Волков заявил, что компании не успеют адаптироваться к нововведениям до 2025 года. Он подчеркнул, что создание системы информационной безопасности требует не только значительных ресурсов, но и долгосрочного изменения организационной культуры. «Безопасность нельзя купить или построить – её можно только взрастить», — отметил Волков. Количество атак с использованием программ-вымогателей в 2024 году выросло на 44 % по сравнению с предыдущим годом. В 10 % случаев злоумышленники не требовали выкупа, а намеренно наносили ущерб для дестабилизации работы бизнеса. В 50 % инцидентов использовались шифровальщики LockBit 3 Black и Mimic. Средняя сумма выкупа превысила 50 млн рублей, а минимальные требования для малого бизнеса составляли 100 тыс. рублей. Наибольшее количество атак пришлось на строительные, фармацевтические и IT-компании. Прогосударственные хакерские группировки, число которых выросло до 27 в 2024 году (по сравнению с 14 в 2023 году), всё чаще становятся ключевыми инициаторами кибератак. Они используют методы, характерные для спецслужб, и нацеливаются на государственные учреждения, научные институты, промышленные предприятия и объекты критической инфраструктуры страны. Главными целями таких атак остаются шпионаж и диверсии. Аналитики предупреждают, что в 2025 году рост числа утечек данных и кибератак продолжится. Угрозы будут усиливаться за счёт развития технологий, включая ИИ, который начнёт использоваться для создания более изощрённых методов хакерских атак, массового фишинга и поиска уязвимостей в информационных системах. Для противодействия этим вызовам потребуется объединение усилий бизнеса, государства и экспертов. Только системный подход позволит предотвратить дальнейшие репутационные и финансовые потери. «Крупнейший прорыв в пиратстве Windows и Office»: хакеры взломали систему лицензирования Microsoft

03.12.2024 [11:05],

Дмитрий Федоров

Хакерская группа Massgrave объявила о создании эксплойта, который позволяет обойти систему лицензирования Microsoft и активировать практически все современные версии операционной системы Windows и офисного пакета Microsoft Office. Эксплойт поддерживает активацию через облачный сервис Key Management Services (KMS), что значительно упрощает его использование в корпоративной среде и ещё больше ставит под угрозу основы защиты лицензионных продуктов Microsoft.

Источник изображения: KeepCoding / Unsplash Massgrave утверждает, что эксплойт способен активировать широкий спектр продуктов Microsoft, включая Windows Vista, Windows 11, Windows Server 2025 и современные версии Office. На платформе X хакеры назвали свой эксплойт «самым большим прорывом в пиратстве Windows/Office за всю историю». Их проект Microsoft Activation Scripts уже завоевал популярность благодаря надёжности и простоте использования. Новый метод активации, который хакеры называют революционным, позволяет обходить практически всю схему защиты, лежащую в основе модели лицензирования Windows и Office, без изменения системных файлов или установки стороннего ПО. Massgrave утверждает, что эксплойт охватывает не только текущие версии Windows и Office, но и лицензии программы Extended Security Updates (ESU). Это позволяет продлить срок получения обновлений безопасности для Windows 10, официальная поддержка которой завершится в октябре 2025 года. На платформе Reddit представители Massgrave уточнили, что инструмент находится в стадии доработки, а его финальная версия будет представлена в ближайшие месяцы. По словам хакеров, их методика особенно эффективна для старых версий Windows, которые широко применяются в корпоративной среде. Однако, как отмечают разработчики эксплойта, в некоторых сценариях предпочтение всё же следует отдавать традиционным методам, таким как HWID-активация (привязка лицензии к уникальному идентификатору оборудования компьютера), поскольку они обладают рядом преимуществ. Microsoft, вероятно, уже осведомлена о появлении эксплойта, однако пока не предпринимает активных действий для его устранения. Основное внимание компании сосредоточено на развитии ключевых направлений, таких как облачные сервисы Azure, монетизация через рекламу и внедрение решений на базе генеративного ИИ. Поддержка устаревшего кода системы управления цифровыми правами (DRM) для лицензионных продуктов, судя по всему, перестала быть стратегическим приоритетом корпорации, что позволяет хакерам находить и использовать уязвимости в системе защиты лицензионного ПО. Теоретически устранение этой уязвимости возможно, однако это потребует значительных ресурсов. С учётом стратегического фокуса компании на развитии облачных технологий и ИИ, такие изменения в ближайшей перспективе выглядят маловероятными. Российского хакера, за которого в США объявили награду в $10 млн, будут судить в Калининграде

30.11.2024 [12:09],

Владимир Мироненко

Стало известно о передаче в суд в Калининграде дела программиста, обвиняемого в создании вредоносной программы. По данным источника «РИА Новости», это может быть хакер Михаил Матвеев, известный под никнеймами Wazawaka, Boriselcin и Uhodiransomwar, и объявленный в розыск в США. За содействие в его поимке ФБР предлагает награду в $10 млн.

Источник изображения: ФБР В США Матвеева обвиняют в связи с хакерскими группами, занимающимися вымогательством, такими, как Hive, LockBit и Babuk. Он подозревается в причастности к ряду хакерских атак, включая атаку с блокировкой систем столичного полицейского управления Вашингтона в апреле 2021 года. Как утверждают американские правоохранители, спустя более чем год после этого Матвеев помог запустить атаку с использованием вымогателя Hive на неправительственную организацию здравоохранения в Нью-Джерси. В конце 2022 года группа LockBit заразила компьютерные системы 1400 компаний и объектов, включая отель Holiday Inn в Турции. Управление по контролю за иностранными активами Министерства финансов США ввело санкции против Матвеева за его роль в нескольких атаках с использованием вымогателей на службы и объекты критической инфраструктуры США. По данным Минюста США, Матвеев получил в качестве выкупа от своих жертв более $75 млн. По словам источника, в России Матвееву предъявлено обвинение по части 1 статьи 273 УК РФ — создание компьютерной программы, заведомо предназначенной для несанкционированного уничтожения, блокирования, модификации, копирования компьютерной информации или нейтрализации средств защиты компьютерной информации. США будут судить российского хакера за вымогательство миллионов долларов с помощью вируса Phobos

19.11.2024 [20:32],

Сергей Сурабекянц

Вчера стало известно, что 42-летний Евгений Птицын был экстрадирован из Южной Кореи, чтобы предстать перед федеральным судом Мэриленда. Он обвиняется в администрировании масштабной операции по вымогательству при помощи вредоносной программы Phobos. Утверждается, что организованные Птицыным кибератаки нанесли ущерб в размере не менее $16 млн. Жертвами киберпреступника стали более тысячи государственных организаций и частных лиц по всему миру.

Источник изображения: pexels.com Согласно недавно опубликованному обвинительному заключению, среди жертв киберпреступника — консалтинговая компания и несколько поставщиков медицинских услуг из Мэриленда, профсоюз правоохранительных органов из Нью-Йорка, подрядчик Министерства обороны США и Министерства энергетики США из Иллинойса, и детская больница из Северной Каролины. Обвинение считает, что Птицын присоединился к киберпреступникам ещё в 2020 году и с тех пор активно участвовал в разработке и распространении вируса. Также они рекламировали программу-вымогатель Phobos на форумах по киберпреступности. Неназванные компании, перечисленные в обвинительном заключении, заплатили выкупы в размере от $12 000 до $300 000, чтобы получить ключ для восстановления доступа к зашифрованным вирусом-вымогателем файлам. Обвинение подтверждает причастность Птицына тем, что средства за дешифровку переводились на криптовалютный кошелёк «во владении и под контролем Птицына». Птицыну предъявлены обвинения в сговоре с целью мошенничества и преступлениях с использованием электронных средств связи, сговоре с целью совершения компьютерного мошенничества и злоупотребления, а также в многочисленных случаях преднамеренного повреждения защищённых компьютеров и вымогательства. В случае признания виновным ему грозят десятилетия тюремного заключения. «Евгений Птицын вымогал миллионы долларов выкупа у тысяч жертв и теперь предстаёт перед правосудием в Соединённых Штатах благодаря упорной работе и изобретательности правоохранительных органов по всему миру — от Республики Корея до Японии, Европы и, наконец, Балтимора, штат Мэриленд», — заявила заместитель генерального прокурора США Лиза Монако (Lisa Monaco). Известно, что другие киберпреступные группы, включая 8Base, также использовали программу-вымогатель Phobos в своих атаках. Хакеры атаковали проекты на GitHub в попытке подставить эксперта по кибербезопасности

19.11.2024 [17:59],

Павел Котов

Руководители стартапа в области искусственного интеллекта и машинного обучения Exo Labs сообщили, что неизвестное лицо пыталось изменить код их проекта в репозитории GitHub.

Источник изображения: charlesdeluvio / unsplash.com Добавленный неизвестным программистом код имел невинный на первый взгляд заголовок, но чтобы усложнить проверку этого фрагмента, злоумышленник преобразовал его в числовой эквивалент. При анализе кода перед отправкой в репозиторий в нём обнаружилась попытка подключиться к серверу с известным адресом для скачивания полезной нагрузки первого этапа взлома. Самой полезной нагрузки по указанному адресу не оказалось — сервер вернул ошибку «404». Изучив инцидент, исследователи обнаружили, что домен и связанные с атакой учётные записи на GitHub указывали на эксперта в области кибербезопасности Майка Белла (Mike Bell) из Техаса. Он отверг свою причастность к атаке и заявил, что это была попытка опорочить его честное имя. Белый (этичный) хакер подчеркнул, что полезной нагрузки в схеме атаки в действительности не оказалось, а соответствующая учётная запись на GitHub была удалена. Злоумышленник получил и доступ к принадлежащему Беллу доменному имени — эксперт списал инцидент на то, что, возможно, кого-то разозлил. Данные всех россиян уже утекли в даркнет, заявил глава «Ростелекома»

19.11.2024 [16:34],

Дмитрий Федоров

Персональные данные всех россиян уже утекли в Сеть и находятся в даркнете, сообщил глава «Ростелекома» Михаил Осеевский на конференции «Безопасность клиента на первом месте». По его словам, злоумышленники собрали масштабные базы данных, содержащие подробные сведения о каждом гражданине РФ. Такое положение дел свидетельствует об актуальности защиты личной информации.

Источник изображения: KeepCoding / Unsplash Схожее мнение ранее выразил Владимир Дрюков, глава центра противодействия кибератакам Solar JSOC компании «Солар». По его сведениям, у хакеров уже имеется база данных, охватывающая почти всё население России. Её формирование стало возможным благодаря многочисленным утечкам, случившимся за прошедшие годы. Такие сведения активно используются злоумышленниками для целенаправленных кибератак, рассылки фишинговых писем и шантажа, что создаёт серьёзные угрозы как для граждан, так и для организаций. В октябре текущего года издание «Ведомости» сообщало, что за 9 месяцев на теневых интернет-форумах и в Telegram-каналах было выложено 210 баз данных со сведениями клиентов российских компаний. По информации F.A.C.C.T., в общей сложности было скомпрометировано 250,5 млн строк информации, что на 7,76 % больше по сравнению с аналогичным периодом прошлого года. Как отмечают эксперты, злоумышленников особенно интересуют базы данных, содержащие ФИО, паспортные данные, даты рождения, номера телефонов, IP-адреса, пароли, места работы, адреса проживания и электронной почты россиян. Эксперты подчёркивают, что одной из причин увеличения числа утечек данных является недостаточное внимание компаний к модернизации систем защиты. Использование устаревших технологий, слабых протоколов шифрования и отсутствие строгого контроля доступа к чувствительной информации способствуют росту числа кибератак. Россияне ежедневно 2 млн раз пытаются зайти на мошеннические сайты

18.11.2024 [12:08],

Дмитрий Федоров

Каждый день российские интернет-пользователи совершают около 2 млн попыток перехода на фишинговые сайты, причём 83 % из них приходится на смартфоны. За первые 10 месяцев 2024 года «Яндекс Браузер» предотвратил более 437 млн таких переходов благодаря встроенной нейросети, которая в режиме реального времени анализирует сайты на наличие вредоносного контента. Однако растущая сложность киберугроз указывает на необходимость дальнейшего совершенствования технологий кибербезопасности.

Источник изображений: cliff1126 / Pixabay Согласно статистике «Яндекс Браузера», за период с января по октябрь 2024 года было заблокировано свыше 437 млн попыток перехода пользователей на фишинговые ресурсы. Этот впечатляющий результат стал возможным благодаря внедрению в браузер встроенной нейросети, которая оперативно проверяет каждую посещаемую страницу, сопоставляя её с регулярно обновляемой базой данных сервиса. В этой базе содержится более 600 000 фишинговых и других опасных сайтов. Наиболее часто россияне переходили на веб-сайты с треш-новостями (32 %), поддельные инвестиционные платформы (20 %) и ресурсы, имитирующие популярные мессенджеры и социальные сети (12 %). Мошенники создают точные копии известных веб-сайтов, изменяя лишь одну букву или символ в адресе ресурса, что делает подделку практически неотличимой от оригинала для невнимательного интернет-пользователя. Чаще всего злоумышленники создают поддельные веб-сайты, имитирующие предложения товаров и услуг, сбор средств, выгодные инвестиции, а также платформы для участия в лотереях и розыгрышах. Особую популярность у мошенников приобрели страницы, содержащие ложную информацию о компенсациях для населения, и сайты знакомств, где пользователям предлагается оплатить несуществующие подписки или услуги. Таким образом, злоумышленники получают доступ к персональным данным пользователей, их банковской информации и аккаунтам в социальных сетях, с целью дальнейшего шантажа жертвы или оформления займов.  С начала 2024 года Роскомнадзор, основываясь на решениях судов и требованиях Генеральной прокуратуры, удалил или заблокировал более 58 000 фишинговых сайтов. Для сравнения: в 2023 году было заблокировано 43 100 ресурсов, в 2022 году — 13 800, а в 2021 году — всего 3 100. Такой взрывной рост числа блокировок обусловлен активным использованием программы «Антифишинг», запущенной Минцифры в июне 2022 года. За время её работы было заблокировано около 215 000 вредоносных ресурсов, среди которых преобладают всё те же поддельные инвестиционные площадки, интернет-магазины, банковские ресурсы, соцсети и мессенджеры, сервисы онлайн-бронирования, а также поддельные сайты государственных органов. Изощрённость кибератак не ограничивается лишь фантазией злоумышленников. Современные технологии, включая ИИ, активно используются киберпреступниками для повышения эффективности своих преступных действий. Одним из наиболее тревожных трендов является deepfake-фишинг, когда мошенники создают поддельные аудио- и видеоматериалы, имитирующие голоса и образы доверенных лиц жертвы. Это позволяет им обманом получать доступ к конфиденциальной информации и финансовым ресурсам интернет-пользователей. Мобильные устройства россиян становятся главной целью фишинговых атак. Мошеннические сайты оптимизированы под смартфоны и планшеты, а при открытии на компьютере их интерфейс часто искажается, а изображения и формы смещаются. Злоумышленники активно используют рекламу внутри мобильных приложений — от игр до программ для просмотра файлов — для распространения своих вредоносных ссылок. Экономический ущерб от фишинговых атак и других видов интернет-мошенничества продолжает неуклонно расти. По данным «Сбера», в 2024 году потери российской экономики могут достичь 1 трлн руб., из которых 250 млрд руб. приходится на утечки персональных данных и мошеннические звонки. Аналитики отмечают, что около 3,5 млрд записей с персональными данными находятся в открытом доступе, затрагивая примерно 90 % взрослого населения России. При этом лишь 2 % утечек связаны с кредитными организациями, которые обеспечивают высокий уровень кибербезопасности, в то время как основными источниками проблем остаются интернет-магазины, маркетплейсы и медицинские учреждения. Суд приговорил хакера, укравшего почти 120 000 биткоинов, к пяти годам тюремного заключения

15.11.2024 [18:05],

Сергей Сурабекянц

Хакер Илья Лихтенштейн (Ilya Lichtenstein), известный под ником «Голландец», был приговорён федеральным судом Вашингтона к пяти годам тюремного заключения. Ранее он признался во взломе криптовалютной биржи Bitfinex в 2016 году и краже почти 120 000 биткоинов, стоимость которых на сегодняшний эквивалентна более чем $10 млрд.

Источник изображения: unsplash.com Лихтенштейн и его супруга Хизер Морган (Heather Morgan) были арестованы в 2022 году, а в августе прошлого года оба признали себя виновными в сговоре с целью отмывания денег. Украденная криптовалюта, которая на момент кражи стоила около $71 млн, к моменту ареста Лихтенштейна и Морган выросла в цене примерно до $4,5 млрд. По сегодняшним ценам украденные средства стоили бы более $10 млрд. По данным Министерства юстиции США, Лихтенштейн и Морган «использовали многочисленные сложные методы отмывания», чтобы скрыть украденные средства, включая использование фиктивных удостоверений личности, конвертацию биткоинов в другие криптовалюты, покупку золота, а также размещение и получение доходов на различных рынках даркнета и криптовалютных биржах. Пятилетний срок Лихтенштейна заметно ниже максимального 20-летнего наказания за сговор с целью отмывания денег. Приговор Морган, также известной под ником «Razzlekhan», будет вынесен 18 ноября. Как ожидается, ей грозит 18 месяцев тюрьмы. Северокорейские хакеры научились обходить защиту macOS и захватывать удалённый доступ к Mac

12.11.2024 [19:59],

Сергей Сурабекянц

Киберпреступники использовали платформу Flutter от Google для создания вредоносных программ, скрывающихся под видом криптовалютных приложений, которые в конечном итоге позволяют получить удалённый доступ к компьютеру Apple Mac жертвы. Согласно отчёту Jamf Threat Labs, как минимум три вредоносных приложения для macOS, обнаруженных в Сети, связаны с Северной Кореей.

Источник изображения: crypto-news-flash.com По сообщению AppleInsider, вредоносные приложения были разработаны с использованием платформы Flutter от Google и получили названия New Updates in Crypto Exchange («Новые обновления в Crypto Exchange»), New Era for Stablecoins and DeFi, CeFi, («Новая эра для стейблкоинов и DeFi, CeFi») и Runner («Бегун»). Все они совершенно не соответствуют своим названиям — они включают в себя либо игру «Сапёр», либо выдают себя за приложение для создания заметок. На самом деле в каждом из приложений встроено вредоносное ПО, которое способно преодолевать автоматизированные системы безопасности Apple на устройствах macOS, поскольку создано с легитимным идентификатором разработчика. Вредоносные приложения отправляют сетевые запросы на северокорейский домен для загрузки вредоносных скриптов, которые в конечном итоге могут предоставить хакерам доступ к компьютеру жертвы. Apple уже отреагировала на угрозу и отозвала подписи приложений, поэтому macOS больше не будет считать их безопасными. Тем не менее, эксперты советуют предпринять дополнительные меры предосторожности. Настоятельно рекомендуется использовать двухфакторную аутентификацию и специализированное защищённое приложение для управления паролями, особенно при использовании криптовалюты. А саму крипто-фразу вообще не стоит хранить в цифровом виде даже внутри защищённого паролём приложения. Оптимальный вариант — записать её на бумаге и хранить в запертом ящике, сейфе или другом безопасном месте. На сегодняшний день не предоставлено достоверной информации о пострадавших от северокорейских вредоносных приложений. Тем не менее, эксперты полагают, что их активность является ещё одним признаком нацеленности хакеров Северной Кореи на сектор криптовалют. Аналитики утверждают, что Северная Корея украла миллиарды долларов с помощью криптомошенничества, эксплуатации различных уязвимостей и рассылки жертвам фишинговых писем.

Источник изображения: CNN Необходимо отметить, что доказательства этих злодеяний северокорейских хакеров в свободном доступе отсутствуют, но, в соответствии с современными тенденциями, даже голословных обвинений хватает для формирования образа смертельно опасного врага. Количество кибератак на российские банки за год выросло в два раза

07.11.2024 [15:57],

Дмитрий Федоров

Количество кибератак на финансовый сектор России в 2024 году увеличилось более чем в два раза по сравнению с прошлым годом. Как сообщает компания RED Security, за первые 10 месяцев текущего года её специалисты зафиксировали почти 17 000 атак на банки. Финансовая отрасль занимает третье место по числу кибератак, уступая первенство промышленности и IT-сектору, которые расположились на первом и втором местах соответственно. По мнению экспертов, такая динамика свидетельствует о возрастающем интересе киберпреступников к банковской сфере.

Источник изображения: geralt / Pixabay Одним из самых распространённых методов кибератак в 2024 году стал целевой фишинг, направленный против сотрудников банков. Злоумышленники используют ИИ, чтобы создавать более убедительные фишинговые сообщения, что делает их распознавание на ранней стадии сложной задачей. По прогнозам RED Security, в будущем банки начнут активно применять ИИ в целях защиты, чтобы своевременно выявлять угрозы и мониторить сетевую активность. Резкий рост числа атак на финансовые учреждения подтверждают и другие компании, работающие в сфере кибербезопасности. По информации Центра мониторинга кибербезопасности «Лаборатории Касперского», пик активности злоумышленников пришёлся на август 2024 года, когда число атак почти вдвое превысило аналогичный показатель прошлого года. В октябре также наблюдался рост инцидентов: количество атак увеличилось на 17 % по сравнению с октябрём 2023 года, что подчёркивает тревожную тенденцию. Кибератаки на банки подвержены сезонным колебаниям, и летом их число традиционно возрастает. Как пояснил Сергей Солдатов, руководитель Центра мониторинга кибербезопасности «Лаборатории Касперского», финансовая сфера остаётся привлекательной мишенью для преступников благодаря высокому потенциальному ущербу, который они могут нанести. В то же время банки обладают серьёзными механизмами защиты, что вынуждает хакеров прибегать к всё более сложным тактикам и технологиям. Согласно данным Центрального банка России, в 2024 году основные векторы атак на финансовые организации остаются почти неизменными по сравнению с прошлым годом. Наиболее частыми являются DDoS-атаки, эксплуатация уязвимостей, атаки через скомпрометированную инфраструктуру подрядчиков и перебор паролей для компрометации аккаунтов сотрудников и клиентов. По словам представителя Центробанка, преступники продолжают совершенствовать свои тактики, стремясь обходить системы безопасности и снижать заметность атак. По мнению аналитиков, рост числа атак напрямую связан с повышением профессионализма хакеров, которые обладают глубокими знаниями IT-инфраструктуры банков и хорошо понимают бизнес-процессы финансовых учреждений. Представитель Россельхозбанка отмечает, что в последние годы возросла политическая мотивация многих атак, что делает сектор финансовых услуг ещё более уязвимым перед киберугрозами.

Источник изображения: Positive Technologies Среднее число атак на банки остаётся стабильно высоким последние два года, однако кардинально новых методов злоумышленники пока не применяют, сообщает Алексей Плешков, заместитель начальника департамента защиты информации Газпромбанка. Особый интерес хакеры проявляют к компонентам банковской инфраструктуры, которые доступны из интернета. Также приобретают популярность так называемые «атаки на цепочки поставок», направленные на проникновение через доверенных партнёров. Ещё одним из наиболее распространённых видов атак стал http-флуд, когда злоумышленники имитируют легитимный трафик, что значительно усложняет процесс его выявления. Руслан Ложкин, директор департамента кибербезопасности «Абсолют банка», отмечает, что для успешного противодействия подобным атакам требуется умение различать настоящий пользовательский трафик. К тому же растёт интерес преступников к методам социальной инженерии через мессенджеры, что создаёт дополнительные риски для безопасности банков. RED Security подчёркивает, что финансовый сектор привлекателен как для «классических» киберпреступников, так и для политически мотивированных хактивистов. Успешные атаки на процессинговые системы банков позволяют преступникам выводить средства на свои счета, а компрометация даже небольшой части клиентских данных может привести к резонансным материалам в СМИ, нанося серьёзный ущерб репутации финансовой организации. Согласно данным RED Security, финансовый сектор занимает второе место по числу высококритичных инцидентов, уступая только промышленности. К таким инцидентам относятся целенаправленные атаки на ключевые банковские системы, включая атаки через подрядчиков, попытки кражи конфиденциальных данных и дестабилизации бизнес-процессов. С начала 2024 года в финансовом секторе зафиксировано более 3 000 подобных инцидентов. Согласно отчёту аналитического отдела компании Servicepipe, количество атак с использованием ботов в 2024 году увеличилось на 20 % по сравнению с аналогичным периодом прошлого года. В отличие от 2023 года, когда большая часть атак была направлена на крупные кредитные организации, в этом году злоумышленники сосредоточили свои усилия на микрофинансовых компаниях, которые зачастую менее защищены от угроз, исходящих от ботов. Хакер заявил о краже исходного кода Nokia — компания расследует инцидент

05.11.2024 [14:46],

Николай Хижняк

Компания Nokia расследует сообщение о возможном взломе хакером одного из её подрядчиков и получении через него доступа к различным данным финской компании, пишет портал BleepingComputer.

Источник изображений: BleepingComputer «Nokia знает о сообщениях, в которых утверждается, что некий неавторизованный субъект якобы получил доступ к определённым данным стороннего подрядчика и, возможно, данным Nokia. Компания серьёзно относится к этим заявлениям, поэтому мы проводим расследование. На сегодняшний день наше расследование не нашло никаких доказательств того, что какие-либо из наших систем или данных были скомпрометированы. Мы продолжаем внимательно следить за ситуацией», — сообщила компания в разговоре с BleepingComputer. Комментарий компании последовал после того, как хакер или группа злоумышленников, скрывающаяся за псевдонимом IntelBroker, заявил(а) о продаже украденного исходного кода, полученного в результате взлома внутренней сети одного из подрядчиков Nokia. «Сегодня я продаю большую коллекцию исходного кода Nokia, который мы получили от стороннего подрядчика, напрямую работавшего с Nokia, и помогавшего ей в разработке некоторых внутренних инструментов», — заявил злоумышленник на одном из форумов в даркнете. IntelBroker утверждает, что украденная информация содержит ключи SSH, исходный код, ключи RSA, логины BitBucket, аккаунты SMTP, вебхуки, а также жёстко закодированные учётные данные. В разговоре с BleepingComputer злоумышленник заявил, что они получили доступ к серверу SonarQube подрядчика, используя учётные данные по умолчанию, что позволило украсть проекты клиентов данной организации, написанные на Python, включая те, что принадлежат Nokia. Хакер предоставил BleepingComputer изображение файлового дерева якобы похищенных данных. Портал передал эту информацию Nokia с просьбой подтвердить или опровергнуть заявление злоумышленника. Однако в компании не ответили на данный запрос. IntelBroker привлёк к себе внимание после взлома сети страховой компании DC Health Link, которая предоставляет медицинскую страховку законодателям США и жителям Вашингтона. В ходе взлома была раскрыта конфиденциальная информация о 21 действующем члене Конгресса, их помощниках и членах семьи. IntelBroker также приписывают участие во взломе серверов Hewlett Packard Enterprise (HPE) и продуктового сервиса Weee! Хакер также публиковал утечки данных различных компаний, включая T-Mobile, AMD и Apple, которые были похищены у их подрядчиков через SaaS-сервисы. 286 млн телефонных номеров россиян утекли в интернет в 2024 году

21.10.2024 [13:22],

Дмитрий Федоров

С начала 2024 года в интернет утекли 286 млн телефонных номеров и 96 млн почтовых адресов россиян, что вдвое больше, чем за аналогичный период прошлого года. Об этом говорится в исследовании сервиса разведки утечек данных DLBI. Несмотря на снижение количества инцидентов со 145 до 110, по данным Роскомнадзора, объём скомпрометированных данных продолжает увеличиваться.

Источник изображения: TungArt7 / Pixabay Лидером по числу утечек в текущем году стал сектор электронной коммерции, на который пришлось 39 % всех данных, попавших в открытый доступ. На втором месте находятся аптеки и медицинские сервисы с долей в 10 %. Финансовые услуги заняли третье место с 9 %, а ретейлеры — четвёртое с 8 %. Статистика свидетельствует о том, что утечки затрагивают широкий спектр отраслей российской экономики. По объёму утёкших данных первое место занял финансовый сектор, на который пришлось 42 % всех скомпрометированных сведений. Значительная часть этого объёма связана с многочисленными утечками из микрофинансовых организаций в начале года. На втором место фигурирует сектор развлекательных ресурсов (28 %), на третьем — медицинские сервисы. Объёмы утёкших данных поражают воображение. По информации «ТМТ Консалтинг», по итогам 2023 года число активных SIM-карт в России составило 258 млн, притом что население страны превышает 146 млн человек. Учитывая, что у многих людей есть несколько телефонных номеров, можно предположить, что контактные данные практически каждого россиянина уже находятся в открытом доступе. Похищенные данные активно используются для обзвона граждан с предложениями услуг. Более того, мошенники применяют эту информацию для обмана. Как пояснил генеральный директор SafeTech Денис Калемберг, чтобы вызвать доверие у потенциальной жертвы, мошенники сообщают ей информацию, которая может быть известна только компании или банку. Минимально это должно быть ФИО, соответствующее номеру телефона, но чем больше информации (номер паспорта, адрес прописки), тем выше шанс, что жертва поверит и в итоге потеряет свои деньги. Кроме того, с прошлого года участились ботовые атаки. По словам директора по развитию компании Servicepipe Данилы Чежина, злоумышленники активно пытаются подобрать логин и пароль для входа в личные кабинеты, используя утёкшие email-адреса или номера телефонов. Если пользователь использует один и тот же пароль на нескольких платформах, это увеличивает риски взлома важных аккаунтов, таких как банковские или платформы с финансовыми услугами. Для предотвращения подобных атак специалисты рекомендуют придерживаться базовых принципов кибергигиены. Как отметил главный эксперт «Лаборатории Касперского» Сергей Голованов, важно использовать уникальные и сложные пароли для каждого ресурса, включать двухфакторную аутентификацию там, где это возможно, и устанавливать защитные решения на всех устройствах. Эти простые меры могут значительно снизить риск компрометации данных. Несмотря на общий рост объёмов утечек, ситуация с сохранностью персональных данных в России медленно, но стабильно улучшается. Основатель DLBI Ашот Оганесян отметил, что многие утечки касаются лишь телефонных номеров или почтовых адресов, что не так критично, как утечки с паспортными данными или финансовой информацией. Однако остаются риски утечек персональных данных через партнёров и подрядчиков, которые не всегда обеспечивают должный уровень информационной безопасности. Роскомнадзор считает, что для минимизации последствий утечек необходимо дать операторам чёткие инструкции по соблюдению принципов обработки информации. Один из ключевых принципов — не собирать лишние данные. «Совместно с профильными ведомствами необходимо сформулировать, какой конкретно набор сведений действительно минимально необходим для достижения тех или иных целей, и какие особенности работы должны быть именно в каждом конкретном случае», — заявили представители регулятора. Корейские хакеры распространяют вирусы через Internet Explorer

16.10.2024 [23:37],

Анжелла Марина

Северокорейские хакеры нашли способ распространения вредоносного ПО через старый браузер Internet Explorer. Хотя этот обозреватель был официально отключен, его компоненты продолжают существовать благодаря специальному режиму в Microsoft Edge. Атака происходит без какого-либо участия самого пользователя.

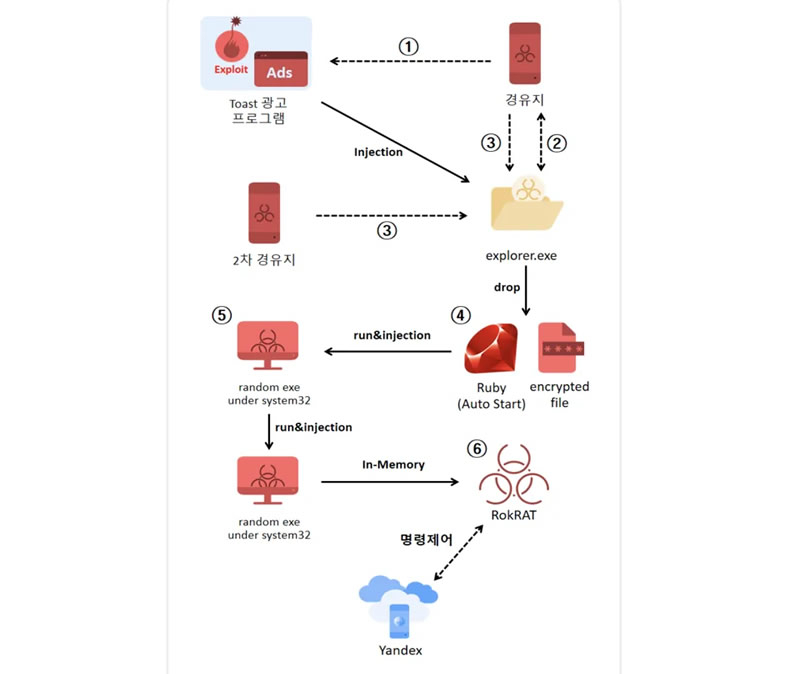

Источник изображения: Rubaitul Azad/Unsplash Согласно совместному отчёту Национального центра кибербезопасности Южной Кореи (NCSC) и местного IT-поставщика безопасности AhnLab, злоумышленники использовали неизвестную ранее уязвимость нулевого дня в Internet Explorer для распространения вредоносного ПО среди пользователей в Южной Корее. Несмотря на отключение Internet Explorer на ПК с Windows, элементы браузера функционируют через сторонние приложения, установленные на компьютере, а также есть режим IE в браузере Edge, открывая тем самым возможность для атаки, поясняет PCMag. Инцидент произошёл в мае этого года. Группа хакеров, известная как APT 37 или ScarCruft, использовала уязвимость Internet Explorer для проведения масштабных злонамеренных действий. Как сообщается в отчёте NCSC и компании AhnLab, хакеры скомпрометировали сервер южнокорейского агентства онлайн-рекламы, что позволило им загрузить вредоносный код через всплывающие рекламные окна. «Эта уязвимость эксплуатируется, когда рекламная программа загружает и отображает рекламное содержимое, — говорится в отчёте AhnLab. — В результате происходит атака нулевого клика, не требующая взаимодействия пользователя».

Источник изображения: AhnLab Исследователи также отметили, что многие южнокорейские пользователи устанавливают бесплатное ПО, такое как антивирусы и другие утилиты, которые отображают рекламное окно в правом нижнем углу экрана. Однако проблема заключается в том, что такие программы часто используют модули, связанные с Internet Explorer, благодаря чему хакеры смогли распространить вредоносное ПО RokRAT, разработанное для выполнения удалённых команд и кражи данных с компьютеров жертв. В августе Microsoft выпустила патч для устранения уязвимости нулевого дня, получившей код CVE-2024-38178. Однако, как отмечает издание BleepingComputer, существует риск, что хакеры могут найти и другие способы эксплуатации компонентов Internet Explorer, поскольку они продолжают использоваться в Windows и сторонних приложениях. |

|

✶ Входит в реестр лиц, организаций и объединений, выполняющих функции иностранного агента; |