|

Опрос

|

реклама

Быстрый переход

Материнские платы ASRock наконец перестанут портить процессоры Ryzen 9000X3D, но это не точно

28.08.2025 [20:37],

Николай Хижняк

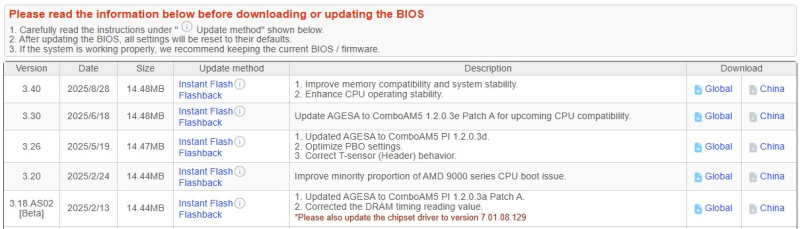

Компания ASRock выпустила новую версию BIOS 3.40 для своих материнских плат AMD 800-й серии. Обновление появилось более чем через два месяца после предыдущего релиза и почти через три месяца после того, как ASRock начала серьёзнее относиться к жалобам пользователей на перегревающиеся и выходящие из строя процессоры AMD.  Материнские платы ASRock AMD 800-й серии оказались связаны с повышенной частотой выхода из строя процессоров Ryzen 9000X3D. AMD недавно заявила, что проблема не в её процессорах, а в том, что некоторые производители материнских плат выпускают для них прошивки BIOS, которые не соответствуют её рекомендованным техническим параметрам. Компания ASRock не брала на себя полную ответственность за повреждение процессоров Ryzen, до этого часто преуменьшая значение жалоб пользователей. Однако в одном из своих комментариев она заявила, что проблемы действительно могли быть вызваны настройками BIOS. На форуме Reddit практически ежедневно появляются сообщения о том, что предыдущее обновление BIOS для плат ASRock не решило проблему. В примечании к последней версии BIOS 3.40 производитель сообщает, что прошивка призвана повысить стабильность работы центрального процессора и оперативной памяти. Однако более подробных данных о том, какие именно изменения внесены, компания не приводит.

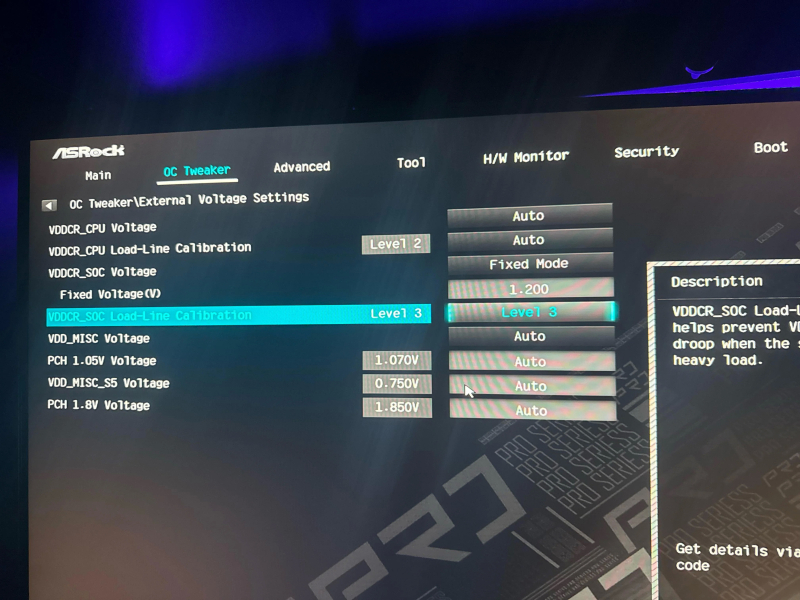

Источник изображения: ASRock Первые пользователи, установившие новую версию BIOS, сообщают, что свежая изменяет настройки LLC (Load Line Calibration), которые стабилизируют напряжение, подаваемое на процессор под нагрузкой, со значения «Авто» на «3». Кроме того, обновление фиксирует напряжение для SoC на уровне 1,2 В в качестве стандартного.

Источник изображения: Reddit Пользователям обычно рекомендуется не перепрошивать BIOS материнских плат, если их система работает стабильно, поскольку эта операция может закончиться плачевно при определённых условиях (например, при неожиданном отключении электричества). Однако, учитывая сохраняющиеся риски выхода из строя процессоров Ryzen на платах ASRock, оставлять всё без изменений тоже может быть небезопасно. Портал VideoCardz рекомендует обновить BIOS или, как минимум, дождаться отзывов других пользователей, чтобы убедиться, что новая версия прошивки действительно содержит необходимые исправления. Ошибка в прошивке UEFI ставит под угрозу безопасную загрузку Windows, но уже вышло обновление

12.06.2025 [06:40],

Анжелла Марина

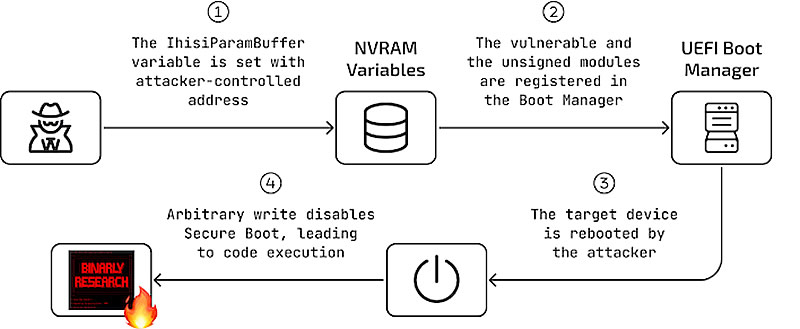

Исследователи из компании Binarly обнаружили опасную уязвимость в механизме безопасной загрузки (Secure Boot), которая позволяет злоумышленникам отключать защиту и запускать вредоносный код до загрузки операционной системы. Проблема, получившая идентификатор CVE-2025-3052, связана с подписанным UEFI-модулем, используемым для обновления BIOS.

Источник изображения: Muha Ajjan / Unsplash Уязвимость затрагивает модуль, изначально разработанный для защищённых устройств DT Research, но подписанный доверенным сертификатом Microsoft UEFI CA 2011. Поскольку этот сертификат используется в большинстве современных систем, включая загрузчик Linux shim (маленький, но важный компонент загрузочного процесса), уязвимый код может выполняться на огромном количестве компьютеров, отмечает HotHardware. Проблема возникает из-за некорректной обработки переменной NVRAM с именем IhisiParamBuffer. Модуль использует её содержимое как указатель памяти без проверки, позволяя атакующему получить контроль над памятью и полностью отключить протокол Secure Boot. Это открывает путь для скрытых буткитов (вредоносные программы, модифицирующие загрузочный сектор), которые работают на уровне прошивки и остаются невидимыми для антивирусов и систем мониторинга.

Источник изображения: Binarly По данным Binarly, уязвимость затронула не только один модуль. Microsoft в ходе совместного исследования выявила как минимум 14 проблемных компонентов. Однако всё не так плохо, ибо уже вышло исправление в рамках июньского обновления Patch Tuesday 2025 года, которое включает обновлённый список отзыва (dbx), блокирующий выполнение опасных модулей. Специалисты рекомендуют установить последние обновления Windows, поскольку именно через них осуществляется актуализация списка dbx. Без этого хакер, получивший административные права, может отключить Secure Boot и установить вредоносное ПО, удаление которого потребует полного форматирования диска и сброса параметров UEFI. ASRock объявила о поддержке «процессоров AMD следующего поколения» платами с AM5 — но никто не знает каких

05.06.2025 [16:57],

Николай Хижняк

Корейский офис компании ASRock опубликовал официальное заявление, в котором говорится, что AMD уже реализует поддержку процессоров Ryzen следующего поколения на своих материнских платах AM5.

Источник изображения: Overclock3d Хотя заявление ASRock в основном касается последних обновлений BIOS компании, которые позволяют предотвратить сбои процессоров Ryzen 9000, в нём также упоминается поддержка «процессоров следующего поколения». По словам ASRock, эта поддержка обеспечивается обновлением библиотек AGESA 1.2.0.3d от AMD. Портал VideoCardz предполагает, что речь может идти об APU Ryzen 9000G (Gorgon Point), информация о которых ранее появилась на сайте компании Gigabyte. Ожидается, что эти чипы станут обновлёнными версиями процессоров серии Strix Point на архитектуре Zen 5 и предложат улучшенную встроенную графику на базе архитектуры RDNA 3.5. Текущие модели процессоров Ryzen 9000 оснащены встроенной графикой на архитектуре RDNA 2. Не исключено также, что речь может идти о совершенно новой серии процессоров Ryzen на архитектуре Zen 6. «ASRock Korea очень серьёзно относится к недавним проблемам с материнскими платами AMD серии 800, с которыми столкнулись некоторые пользователи, и хотела бы проинформировать вас о последующих мерах по защите доверия наших клиентов. Прежде всего, ASRock выпустила новую версию BIOS 3.25. Эта версия прошивки основана на библиотеках AMD AGESA 1.2.0.3d, обеспечивает совместимость с процессорами следующего поколения, а также содержит оптимизации настроек PBO (Precision Boost Overdrive) для обеспечения более стабильной работы системы. BIOS можно загрузить с официального сайта ASRock. ASRock постоянно отслеживает производительность и стабильность платформы и будет оперативно предоставлять обновления прошивки в случае обнаружения каких-либо проблем. Кроме того, если из-за этой проблемы в вашей системе возникнет повреждение, мы обещаем принять ответственные меры как в отношении процессоров, так и материнских плат, распространяемых через официальных внутренних импортёров. Пожалуйста, свяжитесь с официальным дистрибьютором ASRock Korea для оценки проблем и решения вопросов», — говорится в заявлении компании, которое приводит портал Quasar Zone. GeForce RTX 5060 и 5060 Ti оказались несовместимы с некоторыми материнскими платами, но Nvidia всё починила

24.05.2025 [16:10],

Николай Хижняк

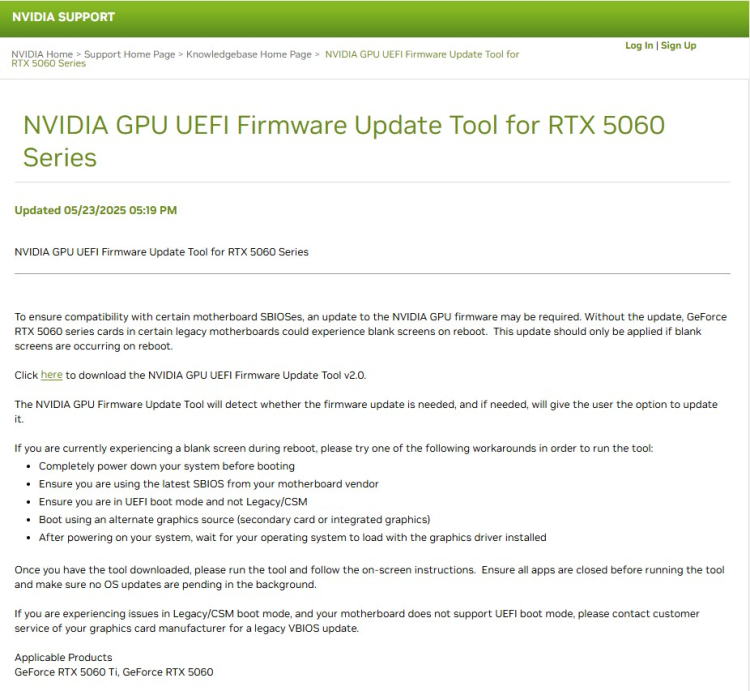

В сочетании с некоторыми материнскими платами видеокарты GeForce RTX 5060 и RTX 5060 Ti могут демонстрировать чёрный экран или вызывать перезагрузку ПК. Nvidia выпустила новую прошивку (vBIOS) для ускорителей, которая должна исправить эти проблемы. Как отмечает VideoCardz, неизвестно, насколько распространена эта проблема, но жалоб от пользователей пока не наблюдается.

Источник изображения: VideoCardz По данным Nvidia, проблема кроется в несовместимости указанных моделей карт с некоторыми версиями прошивок (BIOS) материнских плат. Nvidia отмечает, что установить новый vBIOS рекомендуется только тем пользователям, которые столкнулись с этой проблемой. Если система работает стабильно и без проблем — обновление vBIOS не требуется.

Источник изображения: Nvidia Отмечается, что проблема также может проявляться с теми платами, которые используют версии BIOS в режимах Legacy и CSM, то есть не в режиме UEFI. В данном случае компания рекомендует обратиться в техподдержку производителя материнской платы. Nvidia не поясняет, кто будет нести ответственность за потенциально возможное повреждение GPU в случае неудачного обновления vBIOS, например, из-за отключения электричества во время перепрошивки. Хотя процесс обновления прошивки видеокарт максимально упрощён, он может быть незнаком каждому пользователю. А многие вообще могут не знать о существовании данной проблемы. За дополнительными деталями можно обратиться на сайт Nvidia. Уязвимость EntrySign в Ryzen 9000 наконец-то будет закрыта — свежие версии BIOS получили заплатку

26.04.2025 [17:44],

Павел Котов

Производители материнских плат начали развёртывать обновления BIOS на основе прошивки AGESA 1.2.0.3C с исправлением критической уязвимости EntrySign процессоров AMD Zen 5. Эта уязвимость затронула процессоры на архитектуре Zen всех поколений — обновления для моделей от Zen 1 до Zen 4 вышли ранее.

Источник изображения: amd.com AMD начала рассылать обновление прошивки производителям материнских плат в конце марта. Каждому требуется какое-то время для её интеграции в свой код BIOS, поэтому обновления BIOS начали выходить только сейчас — в частности, MSI уже выпустила его для некоторых материнских плат серии 800. Обнаруженная экспертами Google уязвимость EntrySign позволяет выполнять на процессоре неподписанный, в том числе вредоносный код — она возникла из-за некорректной работы процесса проверки подписи AMD, в котором использовался слабый алгоритм хеширования AES-CMAC. Для эксплуатации уязвимости требуется доступ к ядру операционной системы (кольцо 0), то есть в большинстве случаев потенциальным злоумышленникам понадобится воспользоваться несколькими другими ошибками, чтобы выйти на этот уровень доступа. Кроме того, такой микрокод с «горячей» загрузкой не сохраняется при перезагрузке. При выключении и перезагрузке компьютера микрокод сбрасывается до встроенного в процессор с завода и позже может изменяться средствами BIOS и ОС, что служит ещё одним защитным барьером. Помимо ПК, эта уязвимость представляет угрозу для серверных процессоров, в том числе семейства AMD Turin (EPYC 9005), позволяет обходить такие средства защиты как SEV и SEV-SNP — и открывать доступ к закрытым данным с виртуальных машин. На данный момент ошибка исправлена для всех процессоров на архитектуре AMD Zen 5, включая Granite Ridge, Turin, Strix Point, Krackan Point и Strix Halo, но не Fire Range (Ryzen 9000HX). В случае обычного пользователя для эксплуатации данной уязвимости потребуется провести атаку иного рода, например, по схеме BYOVD (Bring Your Own Vulnerable Driver) — когда эксплуатируются уязвимости в доверенных и подписанных драйверах на уровне ядра, чтобы выйти на доступ к кольцу 0. Одну из таких уязвимостей ранее обнаружили в античите Genshin Impact — её эксплуатация позволяла получать привилегии на уровне ядра. Поэтому рекомендуется отслеживать обновления BIOS у производителей с указанием использования прошивки AGESA 1.2.0.3C. На Radeon RX 9070 получилось установить прошивку RX 9070 XT — это почти уравняло их производительность

07.04.2025 [13:59],

Николай Хижняк

Один из читателей портала PC Games Hardware рассказал об эксперименте, в рамках которого успешно установил прошивку видеокарты Radeon RX 9070 XT на более доступную модель Radeon RX 9070. Благодаря этому у младшей видеокарты повысился предел мощности и выросли тактовые частоты GPU.

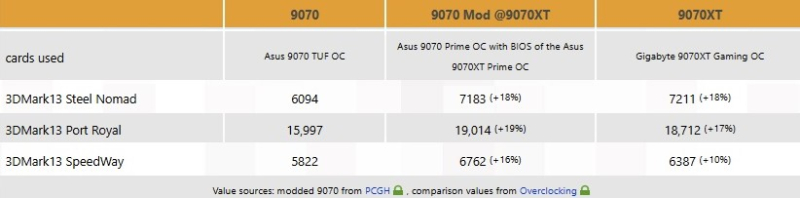

Источник изображения: Asus Хотя подобная модификация не разблокировала у Radeon RX 9070 вычислительные блоки, повышение предела потребляемой мощности и рабочих частот оказало значительное влияние на её производительность. С новой прошивкой Radeon RX 9070 обеспечивает уровень быстродействия, практически соответствующий модели RX 9070 XT, оснащённой графическим процессором с большим количеством исполнительных блоков. Однако старшая модель всё равно может быть быстрее за счёт наличия дополнительных 512 потоковых процессоров и дополнительного разгона. Использование на видеокарте RX 9070 прошивки от модели RX 9070 XT позволило увеличить производительность младшей карты на 18 %, 19 % и 16 % в тестах 3DMark Steel Nomad, Port Royal и SpeedWay соответственно.  Тесты модифицированной Asus Radeon RX 9070 Prime OC с BIOS от RX 9070 XT Prime OC

Смотреть все изображения (3)

Смотреть все изображения (3) Отмечается, что хотя модифицированная карта показывает себя стабильно в играх, в простое её работу пока нельзя назвать ровной, вероятно, из-за высоких тактовых частот GPU. Однако эту проблему могут исправить будущие обновления и оптимизации. ASRock исправила проблемы в работе Ryzen 9000 на своих платах, экстренно выпустив свежие BIOS

25.02.2025 [17:55],

Николай Хижняк

Компания ASRock экстренно выпустила свежие версии BIOS для своих материнских плат, призванные исправить проблемы в работе процессоров Ryzen 9000. Производитель поясняет, что новые прошивки предназначены для исправления проблем с загрузкой ПК и нестабильной работой систем на базе этих процессоров, о которых сообщают пользователи.

Источник изображения: ASRock Некоторые пользователи обратили внимание на аномально высокий уровень проблем в работе процессоров Ryzen 7 9800X3D. В большинстве таких случаев фигурируют материнские платы от ASRock. Сама компания выступила с заявлением, в котором указала, что большинство случаев связано с нестабильной работой или проблемами с запуском ПК. Новые бета-версии BIOS 3.20 должны исправить эти проблемы. В своём официальном пресс-релизе ASRock Global не упоминает конкретно процессоры Ryzen 7 9800X3D, однако японский офис компании подтвердил, что обновления BIOS призваны решить проблемы именно с этими чипами. По словам ASRock Japan, причина нестабильной работы и проблем с запуском ПК связана с несовместимостью некоторых модулей оперативной памяти, а не с возможной поломкой Ryzen 7 9800X3D. «Мы опубликуем более детальное официальное заявление позже, но поскольку сейчас распространяется много дезинформации, отметим следующее: проблема не в процессорах. Некоторые чипы не могут запуститься из-за проблем совместимости с ОЗУ. Появилось много сообщений о неожиданно выходящих из строя Ryzen 7 9800X3D. Как минимум известно о 40 подобных случаях. В большинстве из них отмечается, что чипы запускались на платах ASRock», — заявила ASRock Japan. Компания выпустила бета-версии BIOS для своих материнских плат на чипсетах AMD A620, B850 и X870. Также новая прошивка доступна для двух плат с чипсетом AMD B650. С полным списком доступных обновлений прошивок можно ознакомиться на сайте ASRock. Asus, ASRock и MSI выпустили BIOS с финальным исправлением нестабильности Raptor Lake

30.09.2024 [20:33],

Николай Хижняк

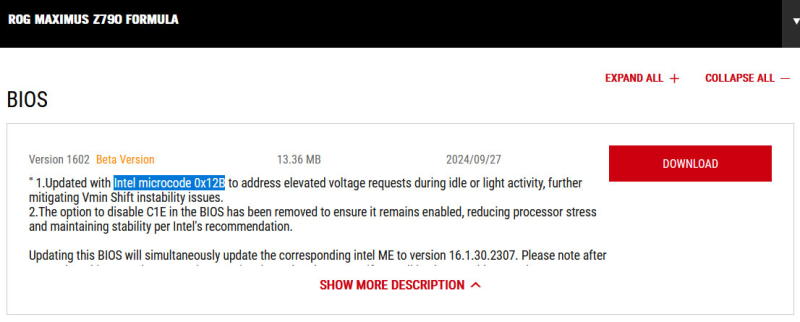

Партнёры Intel среди производителей материнских плат начали выпуск обновлений BIOS для решения проблемы нестабильной работы процессоров Raptor Lake и Raptor Lake Refresh, известной как Vmin Shift Instability. Сама Intel рассказала об окончательно установленном источнике проблемы и её последствиях на прошлой неделе, а также сообщила о выпуске нового микрокода 0x12B, который должен её исправить.

Источник изображения: MSI Как было ранее установлено, материнские платы подавали на процессоры Intel напряжение выше безопасных лимитов. Новый микрокод 0x12B, как утверждается, должен исправить эту ситуацию и в целом решить проблему нестабильной работы процессоров Core 13-го и 14-го поколений. Компании Asus, ASRock и MSI уже начали оперативный выпуск новых версий BIOS на основе нового микрокода Intel, хотя с момента последних заявлений Intel прошло всего несколько дней, а сама компания говорила, что нужных обновлений, возможно, «придётся ждать ещё несколько недель».

Источник изображения: Asus Как пишет портал Tom’s Hardware, проанализировавший выпуски новых версий BIOS производителями материнских плат, все модели плат Asus Z790, похоже, получили «обновление микрокода Intel 0x12B для решения проблемы завышенного напряжения в режиме простоя или лёгкой активности», призванные устранить нестабильность процессоров. Однако эти версии BIOS выпущены в формате бета-релизов. Для плат на чипсетах Intel B760 и Z690 новые версии BIOS производитель пока не выпустил. Последние обновления для моделей этих плат основаны на микрокоде 0x129, выпущенном ещё в августе, когда Intel пыталась исправить нестабильность работы своих процессоров в прошлый раз. Компания ASRock тоже выпустила новые версии BIOS на микрокоде 0x12B для материнских плат Z790. Обновление доступно для моделей плат Taichi, Riptide, Steel Legend и других. Для плат на основе младшего чипсета B760 и чипсета предыдущего поколения Z690 новых версий BIOS пока нет. Из этого следует, что производители стараются как можно быстрее выпустить сперва обновления для своих флагманских решений, а затем уже для всех остальных. MSI выпустила новые версии BIOS пока только для избранных моделей плат на чипсете Z790. Новые прошивки тоже имеют статус «беты». Для плат на чипсете B760 обновлений пока нет, как и для плат на чипсетах Intel 600-й серии. Gigabyte, а также Biostar на момент публикации данного текста не выпускали новых прошивок BIOS. Ноутбуки HP начали превращаться в «кирпич» после принудительного обновления BIOS

10.06.2024 [14:28],

Алексей Разин

Традиционно процедура обновления микрокода материнской, графической платы или ноутбука подразумевало наличие у пользователя не только соответствующих технических навыков, но и осознания степени ответственности этой операции. Пытаясь автоматизировать эту процедуру, HP Inc стала внедрять принудительное обновление микрокода, и недавно столкнулась с дефектным BIOS, который выводил ноутбуки из строя.  Сообщения от пострадавших пользователей стали появляться на страницах конференции сайта HP Inc в конце прошлого месяца. Первый очевидец жаловался на то, что автоматическое обновление BIOS вывело из строя ноутбук HP ProBook 455 G7. Последующая перезагрузка демонстрировала владельцам ноутбуков, решившихся на автоматическое обновление, чёрный экран без признаков жизни. Столкнувшись с подобными жалобами, компания прекратила распространять это обновление, а пострадавшим пользователям было рекомендовано обратиться в фирменные сервисные центры, где специалисты при помощи аппаратного программатора восстановят микрокод материнской платы ноутбука, вернув ему работоспособность. Все прочие рекомендации специалистов службы технической поддержки в данном случае оказались бесполезными. Модель 2020 года во многих случаях уже вышла за пределы гарантийного срока, а потому обращение за бесплатным ремонтом оказалось возможным не всегда. Остаётся только надеяться на добрую волю компании, которая попытается искупить вину за распространение дефектного микрокода, и отремонтирует все пострадавшие от него ноутбуки бесплатно. Кстати, от дефекта пострадал и ряд настольных систем производства HP Inc, но больше всего досталось именно ноутбукам. Российские ПК получат отечественный BIOS — его разработку запустил основатель «Мой Офис»

17.05.2024 [12:16],

Владимир Фетисов

Основатель компании-разработчика офисного пакета приложений «Мой Офис» Дмитрий Комиссаров организовал компанию для разработки BIOS-систем для производимых в России компьютеров. ООО «Биос-защита» зарегистрировано в марте 2024 года, а его единственным владельцем и гендиректором является Комиссаров.

Источник изображения: Pexels / Pixabay По данным источника, на данный момент объём инвестиций в этот проект составил 30 млн рублей, а к концу года сумма вырастет до 80 млн рублей. Сейчас штат сотрудников компании состоит из 12 человек, но постепенно он будет расширяться до 25 человек. По словам Комиссарова, уже сейчас идёт тестирование созданного в компании продукта с одним из производителей аппаратных решений. Ожидается, что осенью этого года данный продукт станет доступен другим участникам рынка. «Создание отечественного BIOS позволит заместить ещё один класс системного программного обеспечения на полностью российское решение. Прежде всего, это те BIOS, которые разрабатывают американские компании American Megatrends, Award, Phoenix», — рассказал гендиректор консорциума «Базис» Давид Мартиросов. Напомним, программное обеспечение Basic Input/Output System (BIOS) используется для тестирования аппаратных компонентов устройства при запуске и последующей загрузки операционной системы. В 2000-х годах на смену BIOS стала приходить аналогичная по задачам Unified Extensible Firmware Interface (UEFI), но термин BIOS продолжает использоваться как обобщённое название системы, отвечающей за начальный этап загрузки устройств. В марте 2022 года президент РФ Владимир Путин подписал указ, в соответствии с которым с 1 января 2025 года объекты критической информационной инфраструктуры, которыми владеют, например, операторы связи, госорганы, операторы транспортной инфраструктуры и др., должны полностью перейти на использование отечественного ПО. Перечень конкретных объектов, подпадающих под действие этого указа, должно утвердить правительство РФ. «Адекватных оценок российского рынка BIOS-разработчиков сейчас нет, думаю, что будет примерно ситуация, как с российскими операционными системами на базе Linux: в реестре отечественного софта их более 40, а реальных игроков на рынке четыре», — считает господин Комиссаров. В настоящее время разработкой BIOS в России также занимаются компании «Нуматех», RDW и др. Гендиректор «Нуматех» Павел Смоленский отметил, что выход на этот рынок сопряжён с двумя сложностями. Первая из них связана с получением от производителей чипов (Intel и AMD) закрытой документации по устройству чипсетов и процессоров, а также документации по настройке и программированию BIOS, референсных исходных кодов. Вторая проблема, по мнению Смоленского, заключается в дефиците квалифицированных кадров. Intel обязала производителей плат ограничить мощность Raptor Lake — от этого пострадает производительность

06.05.2024 [19:14],

Николай Хижняк

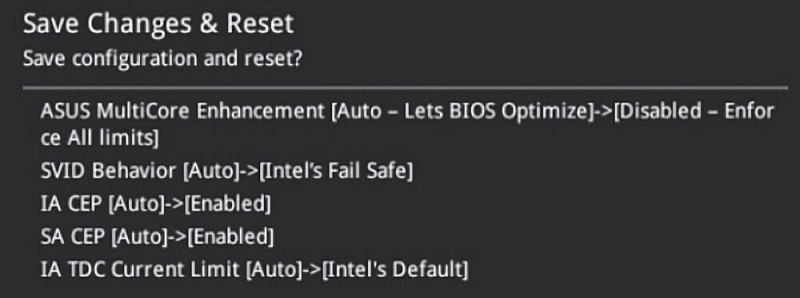

Компания Intel призвала производителей материнских плат реализовать в BIOS новый профиль настроек, который ограничит предел мощности PL2 (Power Limit 2/Maximum Turbo Power) процессоров Core 14-го поколения с разблокированным множителем до 188 Вт. При этом Intel требует, чтобы данный профиль настроек использовался по умолчанию на всех материнских платах, оснащённых процессорным разъёмом LGA 1700.

Источник изображения: VideoCardz Как сообщалось ранее, у флагманских процессоров Intel Core 13-го и 14-го поколений Intel наблюдаются проблемы со стабильностью работы. По мнению Intel, виноваты в этом производители материнских плат, которые при разработке BIOS не следователи спецификациям процессоров и направленным им рекомендациям. Портал VideoCardz пишет, что большинство производителей плат, судя по всему, стремились использовать так называемый «экстремальный» профиль настроек BIOS, в котором не только повышался допустимый предел мощности процессоров, но также завышался показатель допустимого рабочего напряжения для CPU. Теперь же Intel требует, чтобы производители плат использовали новый базовый профиль настроек BIOS (Intel Baseline Profile) или профиль по умолчанию (Intel Default Settings), который ограничивает максимальную мощность процессора PL2 до 188 Вт. Это значительно ниже 253 Вт, предусмотренных профилями Performance и Extreme. Компания также требует от производителей плат, чтобы новый профиль настроек был установлен в BIOS, а прошивки должны быть выпущены до конца текущего месяца. «Intel просит производителей систем и материнских плат предоставить конечным пользователям профиль BIOS по умолчанию, соответствующий рекомендуемым Intel настройкам. Предлагаемое имя профиля: "Настройки Intel по умолчанию" (Intel Default Settings). Intel просит партнёров реализовать профиль "Настройки Intel по умолчанию" в качестве профиля BIOS по умолчанию до 31 мая 2024 года», — говорится в свежем заявлении Intel. Базовый показатель мощности процессора PL1 (Power Limit 1/Processor Base Power) останется без изменений. В то же время снижение предела мощности PL2 до 188 Вт негативно сказывается на производительности. Примером этого могут служить результаты тестирования материнских плат Asus и Gigabyte, о которых рассказал YouTube-канал Hardware Unboxed. В видео отмечается, что Asus и Gigabyte используют разные настройки базового профиля Intel для BIOS своих материнских плат. У первой лимиты мощности PL1 и PL2 ограничены значениями 253 Вт. Gigabyte, в свою очередь, использовала значения 125 Вт для PL1 и 188 Вт для PL2. Чем объясняется такая разница в показателях — неизвестно. Вполне ожидаемо производительность системы на базе Intel Core-14900K с платой Gigabyte в играх и синтетических тестах оказалась значительно ниже, чем у системы с платой Asus, не говоря уже о ПК, где применялись настройки BIOS без ограничений по мощности и напряжению для процесса. Тесты плат проводились как минимум за неделю до последнего заявления Intel, в которых были указаны новые требования для производителей плат. Таким образом, Asus до конца текущего месяца придётся ещё раз пересмотреть стандартные настройки BIOS, где значения мощности процессора PL1 и PL2 должны быть снижены до 125 и 188 Вт соответственно. Как пишет портал Benchlife, производители материнских плат прибегают к практике использования «экстремальных профилей настроек BIOS» ещё со времён процессоров Intel Core 9-го поколения (Coffee Lake). Однако до выхода процессоров Core 13-го и 14-го поколений каких-либо широко распространённых проблем, связанных с этим фактом, у чипов Intel не наблюдалось. В то же время Intel не отговаривала производителей материнских плат от добавления таких профилей настроек или их использования по умолчанию. По данным Uniko’s Hardware, компания Biostar стала первым производителем материнских плат, реализовавшим «Настройки Intel по умолчанию» в качестве стандартных. Другими словами, пользователю после обновления BIOS не нужно самостоятельно менять профиль настроек на рекомендованные Intel. Обновлено: Восьмого мая компания Intel выступила с обращением к пользователям и представила правильные настройки BIOS, которые позволят одновременно добиться стабильной работы Raptor Lake и не урежут производительность CPU. По словам Intel, производители предложили неправильные настройки, которые бы зазря урезали производительность. «Intel не рекомендует производителям материнских плат использовать “базовые” настройки электропитания на тех материнских платах, которые способны работать с более высокими значениями по электропитанию», — отметила компания. Не прошло и года: системы на AMD Zen 2 получили прошивки, устраняющие уязвимость Zenbleed

03.05.2024 [01:11],

Анжелла Марина

Производители наконец начали выпускать обновления BIOS для материнских плат, предназначенных для процессоров AMD Ryzen на архитектуре Zen 2, которые закрывают уязвимость Zenbleed. О данной бреши в безопасности стало известно ещё в июле прошло года. Она затрагивает процессоры на архитектуре Zen 2 и позволяет удалённо воровать пароли и другую информацию.

Источник изображения: AMD Компания MSI выпустила обновления BIOS для материнских плат, направленные на устранение уязвимости безопасности Zenbleed в процессорах AMD Ryzen 4000. Новая прошивка на базе AGESA 1.2.0.Ca закрывает угрозу среднего уровня CVE-2023-20593, которая теоретически может предоставить злоумышленникам доступ к конфиденциальным данным, сообщает Tom's Hardware. Обновления доступны для большинства материнских плат MSI на чипсете X570, а также некоторых моделей на системной логике AMD 400-й серии. Конкретные детали уязвимости Zenbleed не разглашаются (по понятным причинам), однако AMD утверждает, что она может сработать лишь при определенном стечении микроархитектурных обстоятельств. Несмотря на то, что обновление нацелено на APU Ryzen 4000, сама уязвимость присутствует во всех процессорах на Zen 2. Как выяснилось, ранее AMD уже устранила её в CPU Ryzen 3000 с помощью микрокода AGESA 1.2.0.C и 1.0.0.B, выпустив также исправления для Threadripper, EPYC и некоторых мобильных чипов Ryzen 4000-7000. Единственной оставшейся незащищённой платформой Zen 2 остаются встраиваемые процессоры AMD Ryzen Embedded V2000. Для них запланирован выход прошивки EmbeddedPi-FP6 1.0.0.9 AGESA в ближайшее время. По заявлению AMD, новое обновление безопасности не повлияет на производительность. Однако ранее тесты показали, что устранение уязвимости Zenbleed может привести к падению скорости работы системы на величину до 15 % в некоторых приложениях. Еще раз отметим, проблема затрагивает исключительно чипы Zen 2. Владельцам CPU других архитектур, таких как Zen+ или Zen 3, обновлять BIOS не требуется. Intel обвинила в нестабильности флагманских Raptor Lake производителей материнских плат

27.04.2024 [13:26],

Николай Хижняк

Intel выступила с первым официальным заявлением относительно проблем со стабильностью работы у флагманских процессоров Core 13-го и 14-го поколений. Компания переложила вину на производителей материнских плат, которые при разработке BIOS не последователи спецификациям процессоров и направленным им рекомендациям.

Источник изображения: VideoCardz Разница между современными материнскими платами была бы едва заметна, если бы каждый производитель не старался добавить к своему решению определённый набор функций и настроек, позволяющих пользователям самостоятельно менять значения напряжения, мощности и частот различных компонентов. С одной стороны, в тех же обзорах это позволяет той или иной плате выделяться на фоне остальных. Проблемы возникает тогда, когда производители плат игнорируют рекомендации разработчиков платформы при подборе настроек BIOS по умолчанию. В заявлении о проблемах со стабильностью флагманских процессоров Core 13-го и 14-го поколений Intel прямо обвинила производителей материнских плат. Как отмечается, они внедряют в BIOS такие настройки, которые заставляют процессоры Intel работать за пределами спецификаций. Intel по-прежнему занимается поиском первопричины, которая приводит к нестабильной работе её чипов, однако она сообщила, что большинство жалоб связаны именно с оверклокерскими материнскими платами для энтузиастов. Ниже можно ознакомиться с полным заявлением Intel: «Наблюдение Intel показало, что проблема может быть связана с условиями эксплуатации, выходящими за пределы технических характеристик, а именно за счёт постоянного поддержания высокого напряжения и частоты [процессора] в периоды повышенного нагрева. Анализ затронутых процессоров также показывает, что в некоторых компонентах наблюдаются изменения минимального рабочего напряжения, которые могут быть связаны с работой за пределами установленных Intel условий эксплуатации. Хотя основной источник проблемы ещё не определён, Intel заметила, что большинство сообщений о проблеме исходят от пользователей с материнскими платами, оснащёнными функциями разгона. Intel также отмечает, что платы на чипсетах серий 600/700 часто используют настройки BIOS по умолчанию, в которых отключены защиты от перегрева и изменены настройки питания, предназначенные для ограничения воздействия на процессор длительных периодов высокого напряжения и частоты, например:

Дополнительные настройки, которые могут повышать риск системной нестабильности:

Intel просит производителей систем и материнских плат предоставить конечным пользователям профиль BIOS по умолчанию, соответствующий рекомендуемым настройкам Intel. Intel также настоятельно рекомендует, чтобы настройки BIOS по умолчанию, установленные клиентом, обеспечивали работу в пределах рекомендованных Intel настроек. Кроме того, Intel настоятельно рекомендует производителям материнских плат внедрять предостережения для конечных пользователей, предупреждающие их о рисках использования любых функций разблокировки или разгона. Intel продолжает активно исследовать эту проблему, чтобы определить первопричину, и предоставит о ней дополнительную информацию по мере её получения. Компания выступит с публичным заявлением о статусе расследования и рекомендациях по настройке BIOS в мае 2024 года». Следует отметить, что некоторые производители материнских плат уже выпустили свежие версии BIOS с рекомендованным профилем настроек Intel Baseline Profile. В частности, такие прошивки для своих плат выпустили компании Asus и Gigabyte. Новый BIOS для плат Asus Z790 повышает стабильность работы чипов Intel, но снижает их производительность

20.04.2024 [18:54],

Николай Хижняк

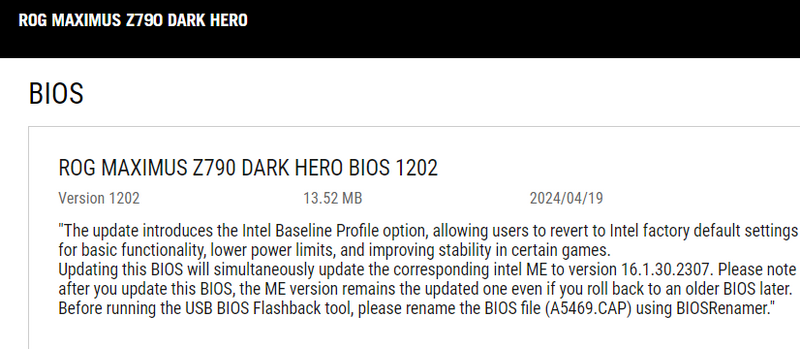

Компания Asus выпустила новую версию BIOS для материнских плат на чипсете Intel Z790, в которой добавлен базовый профиль настроек Intel. Он сбрасывает все параметры для материнской платы на рекомендованные Intel, что повышает стабильность работы процессоров Core 13-го и 14-го поколений, о проблемах с которыми сообщалось ранее. Однако флагманские чипы Core i9 после применения этого профиля настроек теряют в производительности.

Источник изображения: VideoCardz Как выяснилось, причиной нестабильной работы процессоров Intel Core 13-го и 14-го поколений являются настройки материнских плат. Некоторые производители последних позволяют чипам Intel работать за пределами озвученных Intel спецификаций. В прошивках таких плат выставлены настройки, которые повышают показатель предела допустимой мощности ЦП, а также разрешают процессорам работать в режиме высокого энергопотребления более продолжительное время, чем было заявлено самой Intel. Кроме того, такие прошивки отключают некоторые важные функции, влияющие на стабильность работы. В частности, такая проблема наблюдается у плат Asus.

Источник изображения: Asus Производитель выпустил новую версию BIOS для своих материнских плат на чипсете Intel Z790, в котором добавлены базовые настройки Intel (Intel Baseline Profile). Эти настройки снижают предел допустимой мощности ЦП до рекомендованных значений и повышают стабильность процессоров в играх.

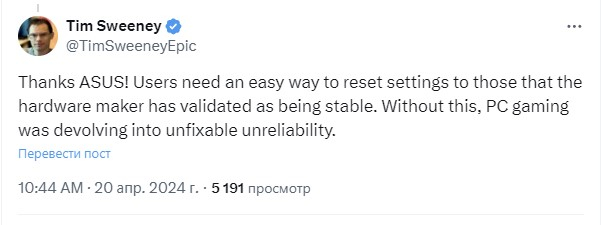

Источник изображений: X / HXL Согласно данным одного из пользователей социальной сети X, новый профиль включает все ранее отключенные ограничения в параметре Asus MultiCore Enhancements, а также изменяет значение параметра SVID Behavior на Intel Fail Safe. Кроме того, новая прошивка включает параметры защит IA CEP и SA CEP (Current Excursion Protection). К сожалению, вместе с повышением стабильности после применения новых настроек BIOS наблюдается и снижение производительности. Например, быстродействие Core i9-14900KS в тесте многопоточной производительности Cinebench R23 снижается на 12,6 % — с 40 998 баллов до 35 851 баллов. Следует отметить, что компания Intel до сих пор не обратилась с официальным заявлением по поводу нестабильной работы её процессоров. Производитель лишь в комментариях СМИ отметил, что ему известно об этой проблеме и он изучает данный вопрос. Для разработчиков, использующих игровой движок Unreal Engine, проблемы со стабильностью чипов Intel стали настоящей головной болью. Глава Epic Games (владелец движка) Тим Суини (Tim Sweeney) даже выразил благодарность Asus за то, что она предложила вариант исправления ситуации.  Правда, само по себе наличие новой прошивки автоматически не решает все вопросы, поскольку её сперва необходимо установить. Производители материнских плат начали выпуск BIOS с поддержкой процессоров на Zen 5

20.04.2024 [16:58],

Николай Хижняк

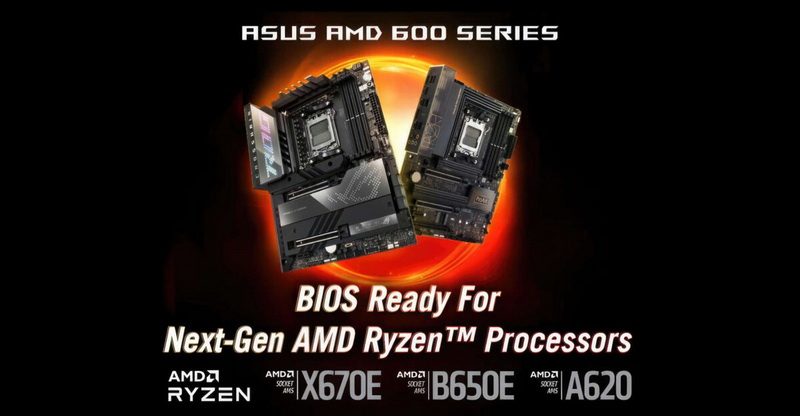

Производители материнских плат начали готовиться к анонсу процессоров Ryzen нового поколения для платформы AMD Socket AM5. К настоящему моменту об этом отчитались только компании Asus и MSI, сообщившие о выпуске новых версий BIOS для материнских плат на чипсетах AMD 600-й серии с поддержкой «чипов AMD нового поколения». Очевидно, что в ближайшее время к ним присоединятся другие ключевые производители материнских плат.

Источник изображения: Asus Новая прошивка BIOS с поддержкой будущих процессоров AMD Ryzen основана на библиотеке AGESA ComboPI 1.1.7.0 Patch A. MSI и Asus сообщили, что выпустили новые версии BIOS для своих плат на базе чипсетов AMD X670E, X670, B650 и A620. Узнать, для каких моделей плат производители уже выпустили новые прошивки, можно на их официальных сайтах. Хотя официальное название будущих процессоров AMD на архитектуре Zen 5 пока неизвестно, предполагается, что новые чипы будут выпускаться в рамках серии Ryzen 9000. Они будут поддерживаться всеми материнскими платами с процессорным разъёмом Socket AM5, но для этого потребуется обновить BIOS. Согласно слухам, новые чипы AMD Ryzen 9000 с кодовым именем Granite Ridge смогут предложить до 16 вычислительных ядер на архитектуре Zen 5. Последняя, как ожидается, будет использоваться как в настольном, так и в мобильном сегменте процессоров. С учётом того, что производители уже начали выпуск новых прошивок для материнских плат, вполне возможно, что AMD анонсирует новые процессоры на выставке Computex 2024, которая будет проходить в июне. Компания уже подтвердила своё участие в этом мероприятии. |