|

Опрос

|

реклама

Быстрый переход

В Microsoft Defender нашли давние уязвимости, позволяющие обойти аутентификацию и загружать вредоносные файлы

13.10.2025 [15:15],

Владимир Мироненко

В сетевом взаимодействии между Microsoft Defender для конечных точек (Microsoft Defender for Endpoint, DFE) и его облачными сервисами обнаружены критические уязвимости, позволяющие злоумышленникам обходить аутентификацию, подделывать данные, раскрывать конфиденциальную информацию и даже загружать вредоносные файлы в пакеты для проверок, сообщил ресурс Cyber Security News со ссылкой на исследование экспертов блога InfoGuard Labs.

Источник изображения: Ed Hardie/unsplash.com Перечисленные уязвимости указывают на сохраняющиеся риски в системах обнаружения атак на конечные точки (EDR), потенциально подрывая усилия по реагированию на инциденты, отметил Cyber Security News. В июле 2025 года InfoGuard Labs сообщил центру реагирования на инциденты безопасности Microsoft (MSRC) об обнаружении уязвимостей, которые тот признал низкокритичными, и по состоянию на октябрь 2025 года исправления не были подтверждены. Данное исследование было основано на предыдущем анализе атак на EDR с упором на взаимодействие агента с облачными серверными компонентами. Обойдя закрепление сертификатов с помощью изменения функции CRYPT32!CertVerifyCertificateChainPolicy таким образом, чтобы она всегда возвращала корректный результат, злоумышленники обеспечивают передачу HTTPS-трафика без шифрования открытым текстом. Аналогичные исправления были применены к SenseIR.exe, компоненту DFE, для полного перехвата данных, включая загрузку в хранилище Azure Blob. В итоге, злоумышленник получает возможность перехвата доступных команд до того, как их получит легитимный агент. Это позволяет подделывать ответы, например, подделывать статус «Уже изолирован» для команды изоляции, оставляя устройство неизолированным, в то время как портал Microsoft Defender сообщает о его безопасности. Формат сериализации, часто используемый в Microsoft Bond, усложняет ручную разработку, но для эксплойтов, основанных на этой концепции, достаточно перехвата и изменения легитимных ответов, пишет Cyber Security News. Уязвимость также затрагивает конечные точки /senseir/v1/actions/ для Live Response и Automated Investigations, где токены CloudLR также игнорируются и доступны без аутентификации, используя только идентификатор машины. Уязвимость позволяет злоумышленникам декодировать полезные данные действий с помощью пользовательских скриптов, использующих большие языковые модели для десериализации Bond, и загружать сфабрикованные данные в предоставленные URI BLOB-объектов Azure через токены SAS, которые остаются действительными в течение нескольких месяцев. После взлома злоумышленники могут перечислить пакеты проверки в файловой системе, доступные для чтения любому пользователю, содержащие данные об автозапуске, установленных программах и сетевых подключениях. Поддельные загрузки в эти пакеты позволяют внедрять вредоносные файлы с безобидными названиями, обманывая аналитиков во время проверки. Созданные ИИ вирусы научились обходить защиту Microsoft Defender, но пока с переменным успехом

11.07.2025 [12:57],

Павел Котов

Исследователи в области кибербезопасности сообщили о намерении показать модель искусственного интеллекта, способную обходить антивирусную защиту Microsoft Defender примерно в 8 % случаев. Демонстрация пройдёт на конференции Black Hat USA 2025, которая откроется 2 августа.

Источник изображения: Glen Carrie / unsplash.com С появлением мощного генеративного ИИ эксперты всё чаще предупреждают, что он способен пошатнуть основы отрасли кибербезопасности, хотя революции в этой области пока не случилось. Зато наглядным примером может служить ИИ, который разрабатывает вредоносное ПО, способное успешно обходить Microsoft Defender — его создали в нидерландской компании Outflank. Для достижения цели эксперты потратили три месяца и $1500 на дополнительное обучение открытой модели ИИ Alibaba Qwen 2.5 способам обхода защиты Microsoft Defender. Проект обошёлся недёшево, но это вполне посильная цена для киберпреступников, которые решат заручиться подобным средством. Полученная в результате обучения производная модель ИИ преодолевает защиту Microsoft Defender for Endpoint примерно в 8 % случаев. Для сравнения, взятые без дополнительной подготовки модели Anthropic и DeepSeek добиваются в той же задаче успеха в 1 % и 0,5 % случаев соответственно. Есть основания допустить, что со временем подобные модели будут совершенствоваться. Располагающий комплектом графических процессоров хакер может потратить на эту задачу больше времени и средств. Проект Outflank подтверждает опасения, которые высказывали эксперты в области кибербезопасности в отношении ИИ. Microsoft Defender определяет текстовый файл с одной строкой как троянца

24.06.2024 [19:33],

Владимир Фетисов

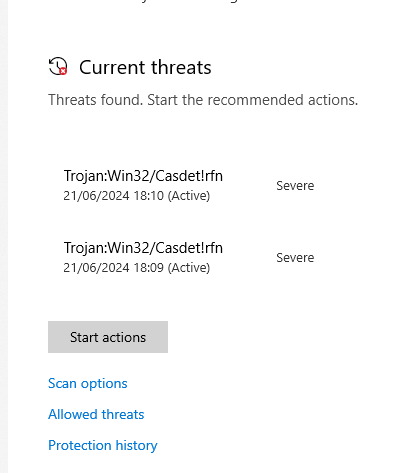

Штатное антивирусное решение Microsoft Defender, используемый в операционных системах Windows, считается достаточно надёжным, но и оно может чрезмерно усердствовать в процессе работы. Оказалось, что антивирус определяет текстовый файл всего с одной строкой как троянскую программу Trojan:Win32/Casdet!rfn.

Источник изображения: Shutterstock На эту особенность обратил внимание пользователь социальной сети X с ником yappy. Если ввести в блокноте фразу «This content is no longer available» (Этот контент больше недоступен) или «This content is no longer available!», и сохранить его в виде текстового файла на компьютере, то Microsoft Defender незамедлительно пометит его как троянскую программу и удалит с устройства, независимо от того, под каким именем файл был сохранён. Заинтересовавшиеся подобным поведением антивируса пользователи изучили вопрос более детально и пришли к выводу, что причиной ложного срабатывания Microsoft Defender могла стать коллизия SHA-256. Они предполагают, что антивирус распознаёт обычный текстовый файл как вредоносный из-за того, что упомянутая фраза неоднократно использовалась злоумышленниками в различном вредоносном ПО.

Источник изображения: X / yappy Вероятно, в скором времени Microsoft исправит ошибку, из-за которой антивирус распознаёт текстовый файл как троян. Что именно стало причиной такого поведения Microsoft Defender, пока неизвестно. |