|

Опрос

|

реклама

Быстрый переход

Ошибка в прошивке UEFI ставит под угрозу безопасную загрузку Windows, но уже вышло обновление

12.06.2025 [06:40],

Анжелла Марина

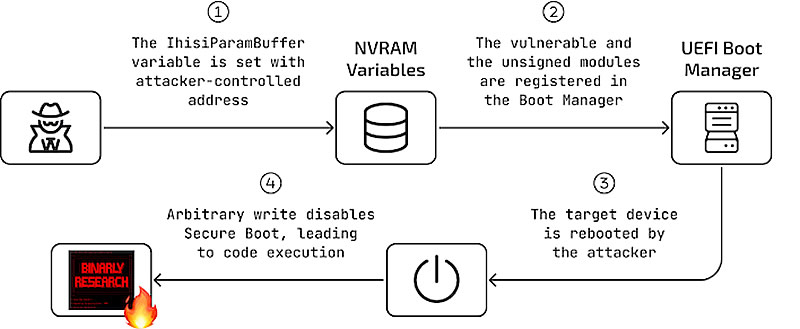

Исследователи из компании Binarly обнаружили опасную уязвимость в механизме безопасной загрузки (Secure Boot), которая позволяет злоумышленникам отключать защиту и запускать вредоносный код до загрузки операционной системы. Проблема, получившая идентификатор CVE-2025-3052, связана с подписанным UEFI-модулем, используемым для обновления BIOS.

Источник изображения: Muha Ajjan / Unsplash Уязвимость затрагивает модуль, изначально разработанный для защищённых устройств DT Research, но подписанный доверенным сертификатом Microsoft UEFI CA 2011. Поскольку этот сертификат используется в большинстве современных систем, включая загрузчик Linux shim (маленький, но важный компонент загрузочного процесса), уязвимый код может выполняться на огромном количестве компьютеров, отмечает HotHardware. Проблема возникает из-за некорректной обработки переменной NVRAM с именем IhisiParamBuffer. Модуль использует её содержимое как указатель памяти без проверки, позволяя атакующему получить контроль над памятью и полностью отключить протокол Secure Boot. Это открывает путь для скрытых буткитов (вредоносные программы, модифицирующие загрузочный сектор), которые работают на уровне прошивки и остаются невидимыми для антивирусов и систем мониторинга.

Источник изображения: Binarly По данным Binarly, уязвимость затронула не только один модуль. Microsoft в ходе совместного исследования выявила как минимум 14 проблемных компонентов. Однако всё не так плохо, ибо уже вышло исправление в рамках июньского обновления Patch Tuesday 2025 года, которое включает обновлённый список отзыва (dbx), блокирующий выполнение опасных модулей. Специалисты рекомендуют установить последние обновления Windows, поскольку именно через них осуществляется актуализация списка dbx. Без этого хакер, получивший административные права, может отключить Secure Boot и установить вредоносное ПО, удаление которого потребует полного форматирования диска и сброса параметров UEFI. Уязвимость PKfail в Secure Boot оказалась более распространённой, чем ожидалось

19.09.2024 [06:39],

Дмитрий Федоров

Масштабная уязвимость в системе безопасности Secure Boot, получившая название PKfail, оказалась гораздо более распространённой, чем предполагалось ранее. Проблема, названная PKfail, затрагивает банкоматы, платёжные терминалы, медицинские устройства, игровые консоли, корпоративные серверы и даже машины для голосования. Использование тестовых ключей платформы в производственных системах на протяжении более 10 лет поставило под угрозу безопасность устройств от ведущих производителей отрасли.

Источник изображения: geralt / Pixabay Исследователи компании Binarly обнаружили, что количество моделей устройств, использующих скомпрометированные тестовые ключи платформы, возросло с 513 до 972. Среди затронутых производителей — Acer, Dell, Gigabyte, Intel, Supermicro, Aopen, Fornelife, Fujitsu, HP и Lenovo. Ключи, помеченные фразами «DO NOT TRUST» (НЕ ДОВЕРЯТЬ) в сертификатах, никогда не предназначались для использования в промышленных системах, однако оказались внедрены в сотни моделей устройств. Платформенные ключи формируют криптографический якорь доверия (root-of-trust anchor) между аппаратным обеспечением и прошивкой. Они являются фундаментом для Secure Boot — отраслевого стандарта, обеспечивающего криптографическую защиту в предзагрузочной среде устройства. Интегрированный в UEFI (Unified Extensible Firmware Interface), Secure Boot использует криптографию с открытым ключом для блокировки загрузки любого кода, не подписанного предварительно одобренной цифровой подписью. Компрометация этих ключей подрывает всю цепочку безопасности, установленную Secure Boot. Ситуация усугубилась после публикации в 2022 году на GitHub закрытой части одного из тестовых ключей. Это открыло возможность для проведения сложных атак с внедрением руткитов в UEFI устройств, защищённых Secure Boot. Количество моделей, использующих этот конкретный скомпрометированный ключ, выросло с 215 до 490. Всего исследователи выявили около 20 различных тестовых ключей, четыре из которых были обнаружены недавно. Анализ 10 095 уникальных образов прошивок, проведённый с помощью инструмента Binarly, показал, что 8 % (791 образ) содержат непроизводственные ключи. Проблема затрагивает не только персональные компьютеры, но и медицинские устройства, игровые консоли, корпоративные серверы и критически важную инфраструктуру. Ранее все обнаруженные ключи были получены от компании AMI, одного из трёх основных поставщиков комплектов средств разработки (SDK) программного обеспечения (ПО), которые производители устройств используют для настройки прошивки UEFI, чтобы она работала на их конкретных аппаратных конфигурациях. С июля Binarly обнаружил ключи, принадлежащие конкурентам AMI — компаниям Insyde и Phoenix. Binarly также обнаружила, что следующие три производителя также продают устройства, пострадавшие от PKfail:

Уязвимости присвоены идентификаторы CVE-2024-8105 и VU#455367. PKfail не представляет угрозы для устройств, не использующих Secure Boot, но подрывает безопасность систем, где эта защита обязательна — например, у государственных подрядчиков и в корпоративных средах. Microsoft сломала ПК с двойной загрузкой Windows и Linux в последнем обновлении безопасности

21.08.2024 [18:08],

Павел Котов

С последним ежемесячным обновлением безопасности Microsoft посеяла хаос на ПК с двойной загрузкой Windows и Linux. Оно было призвано исправить двухлетнюю уязвимость в загрузчике с открытым исходным кодом GRUB, не затронув компьютеры с двумя ОС, но апдейт всё-таки стал мешать системам семейства Linux нормально загружаться.

Источник изображения: BoliviaInteligente / unsplash.com Пользователи, у которых на одной машине установлены Windows и Linux, начали жаловаться, что при попытке загрузить вторую систему стали выводиться сообщения о «нарушении политики безопасности», или что «что-то всерьёз пошло не так». Ошибки зафиксированы в работе дистрибутивов Ubuntu, Debian, Linux Mint, Zorin OS и Puppy Linux. Обновление было призвано устранить уязвимость, которая позволяла хакерам обходить Secure Boot — защиту от запуска вредоносного ПО до загрузки ОС, которая широко применяется в Windows и дистрибутивах Linux. Microsoft обещала, что обновление заблокирует уязвимые загрузчики Linux, способные повлиять на безопасность Windows, но не будет применяться к ПК с двойной загрузкой, поэтому оно «не должно влиять на эти системы». Комментариев от Microsoft о неполадках в последнем обновлении не поступало, но пользователи Ubuntu уже нашли решающий проблему обходной путь. Необходимо отключить Secure Boot в BIOS, войти в учётную запись пользователя Ubuntu и через терминал удалить политику Microsoft SBAT (Secure Boot Advanced Targeting). Microsoft использует Secure Boot уже много лет, и поддержка этого протокола необходима для работы Windows 11 для защиты от руткитов BIOS. Правда, за последние годы в Secure Boot было обнаружено множество уязвимостей, а недавно выяснилось, что протокол скомпрометирован на большом числе ПК. Secure Boot оказалась скомпрометирована на более чем 200 моделях ПК крупных производителей, и это только начало

26.07.2024 [16:38],

Павел Котов

Эксперты по вопросам кибербезопасности компании Binarly обнаружили, что используемый в прошивках UEFI протокол Secure Boot скомпрометирован на более чем 200 моделей ПК и серверов крупнейших мировых производителей. Причиной проблемы называется безответственное отношение производителей к управлению криптографическими ключами, обеспечивающими защиту Secure Boot.

Источник изображения: Pete Linforth / pixabay.com Технология Secure Boot стала отраслевым стандартом в 2012 году, когда сформировалось понимание, что может появиться вредоносное ПО, способное заражать BIOS —набор низкоуровневых микропрограмм, которые выполняются до загрузки операционной системы. Накануне исследователи из компании Binarly объявили, что протокол Secure Boot полностью скомпрометирован на более чем 200 моделях компьютеров, выпускаемых под марками Acer, Dell, Gigabyte, Intel и Supermicro, потому что в 2022 году в одном из репозиториев GitHub был скомпрометирован криптографический ключ, обеспечивающий доверие между аппаратной частью компьютера и работающей на ней прошивкой. Исследователи Binarly обнаружили утечку в январе 2023 года. Вскоре стало ясно, что под угрозой ещё более 300 моделей компьютеров от практически всех крупных производителей — был обнаружен ещё 21 ключ с пометками «DO NOT SHIP» («не отгружать») и «DO NOT TRUST» («не доверять»). Эти ключи созданы компанией AMI (American Megatrends Incorporated) — одним из трёх крупнейших разработчиков ПО, с помощью которого производители оборудования создают собственные прошивки UEFI для конкретных конфигураций. Пометки указывают, что эти ключи не предназначались для использования в серийно выпускаемой продукции — они поставлялись AMI актуальным или потенциальным клиентам для тестирования, но в действительности использовались на продукции в серийном производстве. Проблема коснулась Aopen, Foremelife, Fujitsu, HP, Lenovo и Supermicro.

Источник изображения: Gerd Altmann / pixabay.com Эксперты по безопасности рекомендуют, чтобы эти криптографические ключи были уникальными для каждой линейки продукции или как минимум для каждого производителя. А в идеале их следует даже время от времени менять. В реальности обнаруженные Binarly ключи использовались более чем десятком различных производителей более десяти лет. Идентичные тестовые ключи обнаруживались как в потребительских ПК, так и в серверах; и по меньшей мере один использовался тремя разными производителями. Компания озаглавила своё открытие PKfail, чтобы подчеркнуть неспособность всей отрасли обеспечить должное управление ключами шифрования, в результате чего возникла угроза для всей цепочки поставок. Обход защиты Secure Boot означает возможность запускать любые исполняемые файлы на уязвимой машине ещё до загрузки ОС. Инциденты меньших масштабов отмечались и раньше. В 2016 году в продукции Lenovo был обнаружен ключ AMI с пометкой «DO NOT TRUST» — тогда была зарегистрирована уязвимость CVE-2016-5242. В прошлом году хакеры группировки Money Message похитили два ключа MSI, из-за чего под угрозой оказались 57 моделей ноутбуков компании. Ресурс Ars Technica направил в упомянутые в связи с PKfail компании запросы и получил ответы не от всех. Только в Supermicro заявили, что решили проблему, выпустив обновления BIOS. В Intel, HP, Lenovo и Fujitsu дали очень похожие ответы, отметив, что потенциально уязвимая продукция уже снята с производства, продаж и больше не поддерживается. Полный список уязвимой продукции Binarly опубликовала на GitHub. Миллионы ПК на чипах Intel под угрозой взлома — в прошивке Phoenix UEFI обнаружена опасная уязвимость

25.06.2024 [10:07],

Павел Котов

В прошивках Phoenix UEFI присутствует уязвимость, которая затронула широкий спектр ПК, выпущенных крупнейшими производителями на широком ассортименте процессоров Intel разных поколений. Рекомендовано установить последнюю версию BIOS.

Источник изображения: Thomas / pixabay.com Уязвимость CVE-2024-0762 обнаружена в прошивке Phoenix SecureCore UEFI экспертами по кибербезопасности компании Eclypsium на ноутбуках Lenovo ThinkPad X1 Carbon 7 поколения и X1 Yoga 4 поколения. Дальнейшее её изучение показало, что она затрагивает машины на широком спектре процессоров Intel, включая Alder Lake, Coffee Lake, Comet Lake, Ice Lake, Jasper Lake, Kaby Lake, Meteor Lake, Raptor Lake, Rocket Lake и Tiger Lake — под ударом могут оказаться ПК производства Lenovo, Dell, Acer и HP. Уязвимость связана с ошибкой переполнения буфера в конфигурации Trusted Platform Module (TPM) — она позволяет злоумышленникам повышать привилегии и выполнять код в UEFI. Само наличие TPM для эксплуатации уязвимости не обязательно. Прошивка UEFI считается более безопасной из-за функции Secure Boot, которая поддерживается современными ОС, включая Windows, macOS и Linux. Но, пользуясь ошибками в её реализации, хакеры создают буткиты, такие как BlackLotus, CosmicStrand и MosaicAggressor — они срабатывают на ранних этапах загрузки UEFI и предоставляют потенциальным злоумышленникам низкоуровневый доступ к системе, обнаружить который чрезвычайно сложно. Lenovo начала выпуск обновлений прошивки для затронутых уязвимостью устройств. Пока обновления доступны не для всех моделей, но значительную часть ассортимента компания надеется охватить до конца года. Phoenix Technologies сообщила, что закрыла уязвимость в апреле, а в мае предала огласке информацию о ней. |