|

Опрос

|

реклама

Быстрый переход

Приложения для слежки допустили слив личных данных миллионов людей по всему миру

21.02.2025 [06:30],

Анжелла Марина

Эксперты по кибербезопасности раскрыли масштабную утечку данных в приложениях-трекерах Cocospy и Spyic, связанную с китайскими разработчиками и затрагивающую миллионы пользователей. Эти приложения предназначены для скрытого мониторинга смартфонов, относятся к категории сталкерского ПО и позволяют злоумышленникам собирать данные жертв — сообщения, фотографии, звонки и другую информацию.

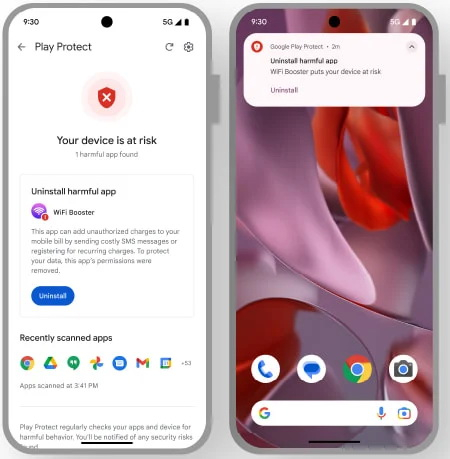

Источник изображения: Kandinsky Из-за выявленного бага личные данные миллионов пользователей, включая электронные адреса тех, кто установил эти приложения, оказались доступны в публичном пространстве. Исследователь, выявивший уязвимость, собрал 1,81 млн электронных адресов пользователей Cocospy и 880 тысяч адресов пользователей Spyic. Как пишет TechCrunch, эти данные переданы Трою Ханту (Troy Hunt), создателю сервиса Have I Been Pwned, где их добавили в базу утечек. В общей сложности выявлено 2,65 млн уникальных адресов. Сталкерское ПО, включая Cocospy и Spyic, часто продаётся под видом родительского или корпоративного контроля, но на практике используется для нелегального слежения за бизнес-партнёрами и другими людьми. TechCrunch выяснил, что обе программы связаны с китайским разработчиком приложений 711.icu, сайт которого сейчас не работает. Cocospy и Spyic маскируются под системные приложения на Android, а данные пользователей передаются через серверы Amazon Web Services и Cloudflare. Анализ сетевого трафика показал, что серверы периодически отвечают на запросы сообщениями на китайском языке. Для установки подобных приложений обычно требуется физический доступ к устройству Android, часто со знанием пароля этого устройства. В случае с iPhone и iPad сталкерское ПО может получить доступ к данным устройства без физического доступа через облачное хранилище Apple iCloud, что, правда, потребует использования украденных учётных данных Apple. Предлагается способ определения наличия в смартфоне этих приложений и их удаления. На Android устройствах Cocospy и Spyic можно выявить, набрав ✱✱001✱✱ на клавиатуре телефона. Также можно найти их непосредственно через настройки системы. Пользователям iPhone и iPad рекомендуется проверить настройки Apple ID, включить двухфакторную аутентификацию и убедиться, что в учётной записи нет незнакомых данных. Для Android полезной функцией будет активация Google Play Protect. Стоит сказать, что любые шпионские приложения запрещены в официальных магазинах приложений и требуют физического доступа к устройству для установки. Установка таких приложений является противозаконной и влечёт за собой правовые последствия, так как нарушает персональную конфиденциальность. Microsoft исправила 55 уязвимостей, включая две критические нулевого дня

12.02.2025 [05:11],

Анжелла Марина

В рамках февральского пакета обновлений безопасности Patch Tuesday 2025 компания Microsoft выпустила обновления, устраняющие 55 уязвимостей, включая четыре уязвимости нулевого дня, две из которых уже активно эксплуатируются злоумышленниками в реальных атаках.

Источник изображения: Andras Vas / Unsplash Кроме того, как сообщает BleepingComputer, в обновлении исправлены три критические уязвимости, связанные с удалённым выполнением кода. Помимо перечисленных проблем, обновление включает исправления для широкого спектра ошибок, разделённых по категориям:

Следует отметить, что указанные цифры не включают критическую уязвимость повышения привилегий в Microsoft Dynamics 365 Sales и 10 уязвимостей в Microsoft Edge, которые были устранены отдельным обновлением 6 февраля. Две активно эксплуатируемые уязвимости нулевого дня, устранённые в этом месяце, представляют собой наибольшую угрозу. Одна из них, CVE-2025-21391, является уязвимостью повышения привилегий в Windows Storage. По словам Microsoft, злоумышленник, использующий эту «дыру», сможет удалять целевые файлы на устройстве, и хотя это не приводит к раскрытию конфиденциальной информации, может привести к недоступности системы. Второй активно эксплуатируемой уязвимостью является CVE-2025-21418 — повышение привилегий в драйвере Ancillary Function Driver для WinSock. Эта уязвимость позволяла атакующим получить права SYSTEM в Windows. Microsoft не предоставила подробностей о том, как это конкретно использовалось в атаках. Две другие уязвимости нулевого дня, устранённые в этом выпуске, были раскрыты публично до выхода исправления. CVE-2025-21194 — это ошибка обхода функций безопасности в Microsoft Surface, которая позволяла обойти защиту UEFI и скомпрометировать защищённое ядро. Microsoft заявила, что данная уязвимость связана с виртуальными машинами в UEFI хост-машинах, а сотрудники из французской компании по кибербезопасности Quarkslab также уточнили, что это может быть также связано с серией уязвимостей PixieFail, влияющих на стек сетевых протоколов IPv6. Последняя спуфинг-уязвимость CVE-2025-21377 позволяла атакующим раскрывать NTLM-хэши пользователей Windows для удалённого входа или атак типа pass-the-hash, которая позволяет хакеру авторизоваться на удалённом сервере, на котором аутентификация осуществляется с использованием протокола LM или NTLM. Microsoft объясняет, что «минимальное взаимодействие пользователя с вредоносным файлом, такое как одиночный клик или клик правой кнопкой мыши, а также выполнение действия, отличного от открытия или выполнения файла, вызывает эту уязвимость». Apple выпустила для iPhone и iPad экстренное обновление безопасности

11.02.2025 [08:30],

Анжелла Марина

Apple выпустила обновление для iOS 18.3.1, iPadOS 18.3.1 и iPadOS 17.7.5 для устранения уязвимости нулевого дня, позволяющей обойти парольную защиту и получить физический доступ к данным на заблокированных iPhone и iPad. Обновление касается функции USB Restricted Mode, впервые внедрённой в iOS 11.4.1 в 2018 году для предотвращения попыток обхода средств защиты шифрования.

Источник изображения: Daniel Romero / Unsplash Компания подтвердила, что уязвимость могла быть использована в «чрезвычайно сложной атаке против отдельных конкретных лиц» и, по сообщению The Verge со ссылкой на слова исследователя Билла Марчака (Bill Marczak) из The Citizen Lab, предоставляла физический доступ к данным на заблокированном устройстве в обход защитного механизма USB Restricted Mode. Apple уточнила, что проблема была связана с ошибкой в управлении авторизацией, которую удалось устранить с помощью улучшенного управления состоянием системы. Уязвимость затрагивала устройства, начиная с iPhone XS, iPad Pro 3-го поколения и более поздних моделей. Ранее Apple уже исправляла недостатки USB Restricted Mode, добавив в iOS 18 функцию перезагрузки при бездействии, которая автоматически перезапускает неиспользуемые устройства через несколько дней, требуя для доступа ввод пароля. Новое обновление также включает патчи для платформ Mac, Apple Watch и Vision Pro, однако подробности и пояснения к патчам пока не опубликованы. Компания настоятельно рекомендует пользователям обновить свои устройства, чтобы защитить данные. Обновление уже доступно для загрузки. Google заблокировала 2,36 млн опасных приложений для Android в Google Play в 2024 году

31.01.2025 [05:17],

Николай Хижняк

Google заблокировала более 2,3 млн приложений Android для магазина Google Play в 2024 году. Они нарушили политику платформы, что делало их потенциально опасными для пользователей. Кроме того, компания заблокировала 158 тыс. аккаунтов разработчиков за попытку публикации вредоносных приложений, включая шпионское ПО.

Источник изображения: Bleeping Computer Для сравнения, в 2023 году Google заблокировал 2,28 млн опасных приложений, а в 2022-м — 1,5 млн. В те же годы компания лишила доступа к платформе 333 тыс. и 173 тыс. разработчиков соответственно. Возросшее количество заблокированных приложений в 2024 году на платформе частично объясняется тем, что в поиске вредоносного ПО сотрудникам компании помогала система искусственного интеллекта. «Сегодня более 92 % наших человеческих обзоров вредоносных приложений проводятся с помощью искусственного интеллекта, что позволяет нам принимать более быстрые и точные меры для предотвращения проникновения вредоносных приложений в Google Play. Благодаря этому мы смогли заблокировать доступ к Google Play для значительно большего, чем когда либо, количества вредоносных приложений», — пояснили в Google. Компания также сообщила, что предотвратила 1,3 случаев получения приложениями чрезмерных прав и разрешений, которые предоставили бы ПО ненужный доступ к конфиденциальным пользовательским данным. В 2024 году встроенная в Android система безопасности под названием Google Play Protect получила значительное обновление защиты в реальном времени даже для приложений, устанавливающихся за пределами платформы Google Play. Google утверждает, что стандартная защита Android ежедневно сканировала более 200 миллиардов приложений, выполняя анализ на уровне кода в реальном времени. В течение 2024 года эти сканирования выявили более 13 миллионов новых вредоносных приложений, полученных за пределами Google Play.  Разработчики приложений также получили новые инструменты для лучшей защиты своего ПО от вредоносных SDK и случаев неправомерной эксплуатации, а индекс Google Play SDK в прошлом году расширился на 80 новых доверенных SDK. Более широкое внедрение API Play Integrity привело к снижению нарушений из ненадёжных источников на 80 %. Теперь 91 % установок приложений используют функции безопасности и защиты конфиденциальности, доступные в Android 13 и более поздних версиях операционной системы. Система блокировки установки ненадёжных APK от Google, впервые запущенная в качестве пилотного проекта в Сингапуре в феврале 2024 года, теперь расширена на Бразилию, Гонконг, Индию, Кению, Нигерию, Филиппины, Южную Африку, Таиланд и Вьетнам. Её успех в 2024 году отражается в предотвращении 36 миллионов попыток установки 200 000 уникальных приложений на 10 миллионах устройств Android. Google прокачала защиту Android-смартфонов от воров — вне дома придётся чаще сканировать отпечатки пальцев

24.01.2025 [06:45],

Анжелла Марина

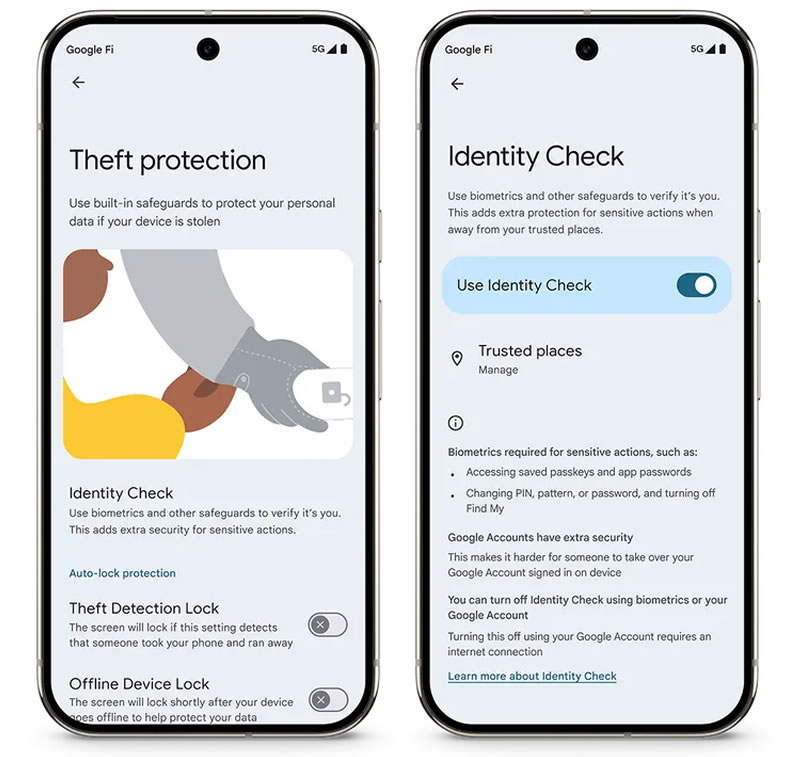

Google запустила новую функцию безопасности для Android 15, которая поможет защитить цифровые аккаунты пользователей от кражи телефона. Функция под названием Identity Check требует прохождения биометрической аутентификации для доступа к определённым настройкам аккаунта и устройства, когда пользователь находится вне доверенного места, например, не у себя дома или не на работе.

Источник изображения: Google Identity Check защищает такие важные настройки, как изменение PIN-кода устройства, отключение защиты от кражи, выключение функции Find My Device, сброс устройства к заводским настройкам и изменение биометрических данных. «Украденное устройство, попавшее в чужие руки, может раскрыть конфиденциальные данные, сделав вас уязвимыми для кражи личных данных, финансового мошенничества и нарушений конфиденциальности», — объясняет Google в своём блоге, посвящённом запуску функции. Отметим, функция впервые появилась в тестовом режиме в декабре прошлого года в рамках обновления Pixel Drop и в ближайшие недели станет доступна для устройств Samsung Galaxy с последней версией обновления прошивки One UI 7 с функциями искусственного интеллекта Galaxy AI. Позднее, в этом же году, появится на устройствах других производителей. Ранее Apple представила аналогичную функцию, получившую название Stolen Device Protection, для предотвращения случаев, когда злоумышленники наблюдают за вводом пароля на iPhone с последующей кражей устройства, а затем используют пароль для доступа к личной информации или блокировки владельца из его аккаунта. Nvidia закрыла уязвимости в ПО для своих GPU, позволявшие красть данные и ломать системы

20.01.2025 [21:57],

Николай Хижняк

Компания Nvidia сообщила об исправлении нескольких критических уязвимостей безопасности в своих графических драйверах и программном обеспечении для управления виртуальными GPU. Эти уязвимости затрагивают операционные системы Windows и Linux.

Источник изображения: Nvidia Последние обновления программного обеспечения Nvidia нацелены на устранение нескольких уязвимостей безопасности, которые позволяют злоумышленникам с локальным доступом выполнять вредоносный код, красть данные или вызывать сбои в работе затронутых систем. Среди исправлений выделяются две уязвимости высокой степени опасности. Первая с маркировкой CVE-2024-0150 связана с переполнением буфера в драйвере дисплея GPU, что может привести к компрометации системы вследствие подделки данных, и раскрытию информации. Вторая критическая проблема с маркировкой CVE-2024-0146 затрагивает диспетчер виртуального GPU, где скомпрометированная гостевая система может вызвать повреждение памяти, что потенциально может привести к выполнению вредоносного кода и захвату системы. Nvidia рекомендует пользователям систем Windows обновиться как минимум до версии драйвера 553.62 (ветвь R550) или до версии 539.19 (ветвь R535). Пользователям Linux необходимо установить версию драйвера 550.144.03 или 535.230.02 в зависимости от ветви драйвера. Обновления охватывают линейки продуктов Nvidia RTX, Quadro, NVS и Tesla. Корпоративные среды, использующие технологии виртуализации Nvidia, могут столкнуться с дополнительными рисками без установки последних обновлений безопасности. В частности, уязвимость с маркировкой CVE-2024-53881 позволяет гостевым системам прерывать соединение хост-машин, что может привести к сбоям в работе всей системы. Чтобы исправить эти уязвимости безопасности, пользователи программного обеспечения виртуальных графических процессоров должны обновиться до версии драйвера 17.5 (550.144.02) или 16.9 (535.230.02). Компания поясняет, что уязвимости нацелены на системы, к которым злоумышленники имеют локальный доступ. Однако в виртуальных средах, где несколько пользователей совместно используют ресурсы графических процессоров, эти уязвимости представляют значительную угрозу безопасности. Системные администраторы могут загрузить обновления безопасности со страницы загрузки драйверов Nvidia. Корпоративные клиенты сред vGPU должны получить исправления через портал лицензирования Nvidia. Компания рекомендует немедленно установить эти обновления на всех затронутых системах. Meta✴ заплатила $100 000 независимому тестировщику за обнаружение уязвимости в Facebook✴

10.01.2025 [04:50],

Анжелла Марина

Компания Meta✴ выплатила $100 000 независимому специалисту в области кибербезопасности Бену Садегипуру (Ben Sadeghipour) за обнаружение серьёзной уязвимости на платформе. Анализируя систему показа рекламы, Садегипур нашёл брешь, которая позволила ему выполнить команду в закрытой части серверной инфраструктуры Facebook✴, фактически получив над сервером полный контроль.

Источник изображения: Shutter Speed / Unsplash Как сообщает TechCrunch, уязвимость была связана с одним из серверов, используемых Facebook✴ для создания и показа рекламы. Этот сервер оказался подвержен ранее известной и исправленной ошибке в браузере Chrome, который Facebook✴ использует в своей рекламной системе. Садегипур объяснил, что с помощью облегчённой версии браузера Chrome, запускаемой через терминал, он смог взаимодействовать с внутренними серверами компании и получить доступ к управлению ими в качестве администратора. «Я предположил, что это критическая уязвимость, которую стоит исправить, поскольку она находится прямо внутри вашей инфраструктуры», — написал Садегипур в своём письме для Meta✴. Компания быстро отреагировала на ситуацию и попросила исследователя воздержаться от дальнейших тестов до устранения проблемы. Исправление заняло всего один час. Садегипур также подчеркнул опасность обнаруженной ошибки. Хотя он не стал проверять всю возможную функциональность, которую можно было бы использовать, находясь внутри инфраструктуры Facebook✴, он предупредил, что данная уязвимость позволяет потенциально получить доступ к другим сайтам и системам внутри инфраструктуры компании. «С помощью уязвимости удалённого выполнения кода можно обойти ограничения и напрямую извлекать данные как с самого сервера, так и с других устройств, к которым он подключен», — пояснил он. Meta✴ отказалась предоставить комментарий по запросу журналистов, однако факт устранения бага был подтверждён. Садегипур также добавил, что аналогичные проблемы существуют у других компаний, чьи рекламные платформы он тестировал. ИИ научили генерировать тысячи модификаций вирусов, которые легко обходят антивирусы

25.12.2024 [20:13],

Геннадий Детинич

Специалисты по безопасности из Palo Alto Networks Unit 42 обнаружили, что большие языковые модели (LLM) успешно генерируют модификации вредоносного кода JavaScript практически в неограниченном объёме, при этом делая код менее распознаваемым антивирусными программами. В качестве примера ИИ создал более 10 тыс. копий кода, уклонявшегося от обнаружения в 88 % случаев. Однако у этой медали есть и обратная сторона.

Источник изображения: ИИ-генерация Кандинский 3.1/3DNews «Хотя LLM с трудом создают вредоносное ПО с нуля, преступники могут легко использовать их для перезаписи или маскировки существующего вредоносного ПО, что затрудняет его обнаружение, — сообщили исследователи из Palo Alto Networks Unit 42 в новом докладе. — Преступники могут побудить LLM выполнить преобразования, которые выглядят гораздо более естественно, что усложняет обнаружение такого ПО». Нельзя сказать, что ситуация оставлена без внимания. Разработчики LLM вводят меры безопасности, чтобы предотвратить использование моделей в деструктивных целях. Однако злоумышленники уже представили инструменты, такие как WormGPT, для автоматизации создания убедительных фишинговых писем и разработки новых вредоносных программ. Исследователи из подразделения Unit 42 компании Palo Alto Networks, название которого, кстати, взято из произведения Дугласа Адамса «Автостопом по галактике», где число 42 — это ответ на «главный вопрос жизни, Вселенной и всего такого», протестировали работу LLM как модификатора вредоносного кода. Они обнаружили, что ИИ создал 10 000 разновидностей кода, который не смогли обнаружить такие средства, как Innocent Until Proven Guilty (IUPG) и PhishingJS. Более того, вредоносный код оказался более естественным и на вид безобидным, чем тот, что модифицировался с помощью стандартного механизма obfuscator.io. При этом способность кода наносить вред после обфускации с помощью ИИ не уменьшилась. ИИ не оригинален в своих методах запутывания следов. Он использует множество стандартных приёмов: переименование переменных, разделение строк, вставку лишнего кода, удаление ненужных пробелов и даже полное переопределение кода. И так 10 000 раз подряд, что заставляет антивирусное ПО считать новые версии безвредными. Это действительно вызывает тревогу, отмечают исследователи. Однако такой механизм может быть полезен для обучения алгоритмов, способных находить неизвестные ранее модификации вредоносного кода. Усиление атак стимулирует развитие защиты. Один ИИ создаёт вирусы, другой их ловит. Человеку в этой схеме, похоже, остаётся лишь «подносить снаряды» то одной стороне, то другой. Хакеры нашли способ отключать антивирус Avast с помощью его же драйвера

25.11.2024 [17:06],

Анжелла Марина

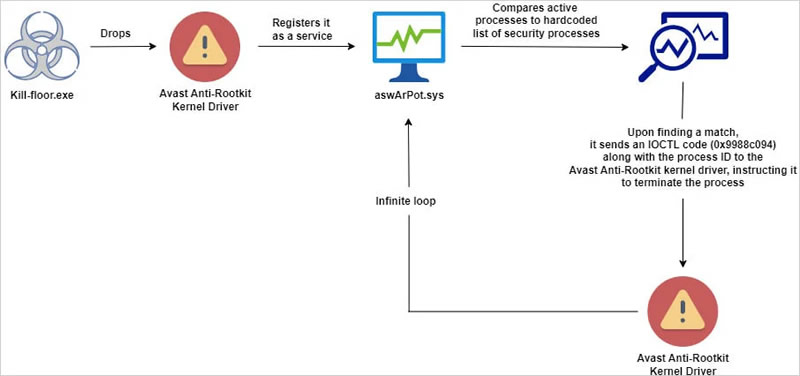

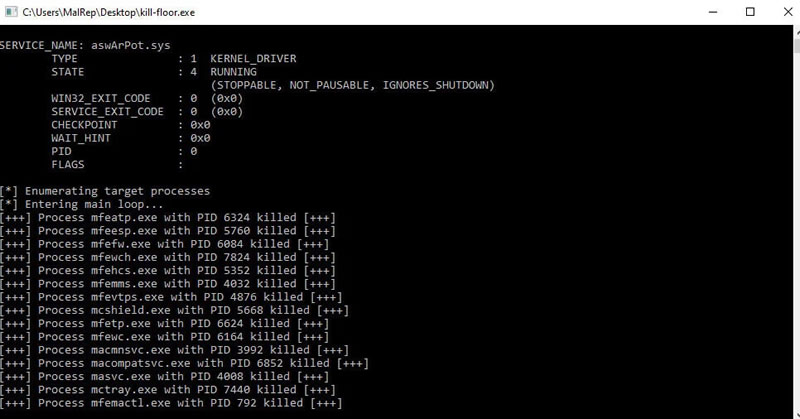

Специалисты по кибербезопасности из компании Trellix обнаружили, что хакеры нашли новый способ отключения антивирусных программ в целевых системах через использование легитимного, но старого драйвера Avast. Злоумышленники эксплуатируют уязвимость, позволяющую драйверу завершать процессы на уровне ядра.

Источник изображения: Ed Hardie / Unsplash Согласно информации, атака, использует метод «принеси свой уязвимый драйвер» (BYOVD). Атакующие применяют старую версию драйвера антируткита Avast для остановки работы различных продуктов безопасности. Вредоносное ПО, известное как AV Killer, устанавливает драйвер под именем ntfs.bin в стандартную папку пользователя Windows.

Цепочка атак. Источник изображения: Trellix После установки драйвера вредоносная программа создаёт сервис aswArPot.sys, используя утилиту Service Control (sc.exe). После этого, сверяются активные процессы системы с заранее заготовленным списком из 142 процессов, связанных с антивирусными приложениями. «Когда вирус находит совпадение, он самостоятельно создаёт идентификатор для взаимодействия с установленным драйвером Avast», — поясняет исследователь Тришан Калра (Trishaan Kalra) из компании Trellix.

Список процессов. Источник изображения: Trellix Далее с помощью программного интерфейса API DeviceIoControl, вредоносное ПО отправляет команды IOCTL, необходимые для завершения работы целевых процессов. Среди целей атаки называются антивирусы от таких ведущих компаний, как McAfee, Symantec, Sophos и других. При этом способ отключения позволяет хакерам проводить вредоносные действия без оповещения пользователя или блокировки со стороны систем безопасности.

Список процессов. Источник изображения: Trellix Стоит отметить, что сам по себе метод относительно архаичен. Аналогичные случаи были зафиксированы в начале 2022 года при анализе атак с использованием вымогателя AvosLocker. В ответ на обнаруженные уязвимости Avast выпустила обновления безопасности своего драйвера, а Microsoft для защиты от подобных атак предлагает использовать политику блокировки уязвимых драйверов, активно обновляемую с каждым крупным релизом Windows. ИИ помог Google выявить 26 уязвимостей в открытом ПО, включая двадцатилетнюю

21.11.2024 [08:54],

Анжелла Марина

Google с помощью искусственного интеллекта выявила 26 новых уязвимостей в проектах с открытым исходным кодом (Open Source), включая баг в OpenSSL, который оставался незамеченным в течение двух десятилетий. Этот баг, получивший название CVE-2024-9143, связан с «выходом за границы памяти», вызывал сбои программы, а в редких случаях запускал вредоносный код.

Источник изображения: AI-генерация Для поиска уязвимостей и автоматизации процесса разработчики Google применили метод «фаззинг-тестирование» (fuzz testing), при котором в код загружаются случайные данные для выявления возможных сбоев. В блоге компании отмечается, что подход заключался в использовании возможностей больших языковых моделей (LLM) для генерации большего количества целей фаззинга. Как выяснилось, LLM оказались «высокоэффективными в эмуляции всего рабочего процесса типичного разработчика по написанию, тестированию и сортировке обнаруженных сбоев». В результате искусственный интеллект был применён для тестирования 272 программных проектов, где и были обнаружены 26 уязвимостей, включая «древний» баг в OpenSSL. По словам исследователей, причина, по которой баг оставался незамеченным 20 лет, заключается в сложности тестирования отдельных сценариев кода, а также из-за того, что данный код считался уже тщательно протестированным и, соответственно не привлекал к себе большого внимания. «Тесты не способны измерять все возможные пути выполнения программы. Разные настройки, флаги и конфигурации могут активировать и разное поведение, которое выявляют новые уязвимости», — пояснили специалисты. К счастью, ошибка имеет низкий уровень опасности из-за минимального риска эксплуатации процесса. Ранее разработчики вручную писали код для фаззинг-тестов, но теперь Google планирует научить ИИ не только находить уязвимости, но и автоматически предлагать исправления, минимизируя участие человека. «Наша цель — достичь уровня, при котором мы будем уверены в возможности обходиться без ручной проверки», — заявили в компании. Инструмент GrayKey научился «частично» взламывать iPhone 16 — но не справляется с бета-версиями iOS 18

20.11.2024 [19:37],

Анжелла Марина

В Сеть утекли документы, раскрывающие возможности хакерского инструмента GrayKey, используемого правоохранительными органами США, способного получить доступ к iPhone вплоть до iPhone 16. Однако доступ к устройствам возможен только в том случае, если на них не установлена какая-либо из бета-версий iOS 18.

Источник изображения: Nicolas Thomas/Unsplash Инструмент GrayKey, созданный компанией Magnet Forensics (ранее известной как Grayshift), является конкурентом Cellebrite на рынке инструментов для правоохранительных органов. Обе компании разрабатывают оборудование и программное обеспечение для доступа к заблокированным iPhone, используя уязвимости нулевого дня и различные эксплойты. Согласно информации, GrayKey может получить полный доступ к iPhone 11 и частичный доступ к моделям от iPhone 12 до 16 включительно, что явно указывает на значительный аппаратный барьер безопасности начиная с iPhone 12. При этом точное понимание, что подпадает под «частичный» доступ, остаётся неизвестным, так как документы не содержат подробностей. Возможно, речь идёт лишь о доступе к незашифрованным файлам и метаданным для зашифрованных файлов. Также стоит отметить, что недавнее обновление Apple автоматически переводит iPhone в режим Before First Unlock (BFU) после трёх дней бездействия, что значительно усложняет несанкционированный доступ к данным. Инструменты Cellebrite и GrayKey требуют физического доступа к устройству и, по заявлениям обеих компаний, продаются исключительно правоохранительным органам, что минимизирует риски для обычных пользователей. Тем не менее, по мнению специалистов, лучший способ защиты от любых эксплойтов заключается в своевременном обновлении устройств до последней версии iOS, будь то релизная или бета-версия. Однако известно, что в некоторых случаях новые обновления могут содержать уязвимости, как это произошло с iPad mini 5, в котором версия операционной системы iPadOS 18.0.1 неожиданно позволила получить полный доступ к устройству, в то время как предыдущая версия обеспечивала надёжную защиту. Российские госструктуры потратили на VPN в этом году 14,1 млрд рублей — почти в семь раз больше, чем в прошлом

24.10.2024 [13:27],

Владимир Мироненко

В России значительно выросли затраты госорганов на подключение VPN. Как пишет «Коммерсантъ» со ссылкой на данные сервиса «Контур. Закупки». За 9 месяцев текущего года рост затрат на эти цели составил 683 %. Большая часть затрат, увеличившихся до 14,1 млрд рублей, пришлась на Департамент информационных технологий (ДИТ) Москвы, потративший на услуги VPN 9,8 млрд рублей.

Источник изображения: Privecstasy/unsplash.com При этом госкомпании, действующие на основании закона «О закупках товаров, работ, услуг отдельными видами юридических лиц» от 18.07.2011 N 223-ФЗ, регулирующем закупки компаний с долей государства не менее 50 %, увеличили за этот период затраты на VPN на 122 %, до 311 млн рублей, а количество закупок — на 33 %, до 56. Общее количество тендеров выросло на 20 %, до 490. Услуги по контрактам ДИТ будут предоставляться в 2024–2026 годах поставщиками «Акадо телеком» (принадлежит «ЭР-Телекому»), «Ситроникс» и «Ростелеком». До этого, в 2023 году крупнейшими заказчиками были Социальный фонд и ФТС с общей суммой наибольших заключённых контрактов на подключение VPN в 1,6 млрд рублей, а победил в тендерах «Ростелеком». «В последние пару лет мы наблюдаем значительный рост потребителей услуги, а также фиксируем кратный рост передачи данных по защищенным каналам VPN», — отметил вице-президент по работе с крупными корпоративными клиентами «Ростелекома» Владимир Волков. Волков объяснил рост спроса на такие услуги резким увеличением количества DDoS-атак, попыток хищения персональных данных и уничтожения ценной информации за последние пару лет. Рост спроса на подключение VPN подтвердили и в «МегаФоне», отметив его значительное увеличение среди государственных заказчиков. По словам ведущего инженера CorpSoft24 Михаила Сергеева, технология VPN может использоваться представителями госсектора для обеспечения безопасности своей внутренней сети, а шифрование трафика защищает данные от перехвата злоумышленниками. Это поможет обеспечить безопасность доступа к медицинским данным, а также взаимодействия филиалов банков и работы сотрудников министерств с удаленными системами, добавил директор по продуктам Servicepipe Михаил Хлебунов. Как полагает заместитель директора АНО «Платформа НТИ» Никита Уткин, в нынешних условиях потребность в таких сервисах «едва ли будет уменьшаться». Компании РФ с начала года допустили не менее 200 крупных утечек данных своих клиентов

15.10.2024 [06:26],

Анжелла Марина

В 2024 году на различных интернет-форумах и Telegram-каналах хакерами было опубликовано не менее 210 баз данных клиентов российских компаний. Как сообщают «Ведомости» со ссылкой на аналитиков департамента киберразведки Threat Intelligence компании F.A.С.С.T. (известная ранее как Group IB), количество утечек возросло.

Источник изображения: Lewis Kang'ethe Ngugi/Unsplash По сравнению с 2023 годом рост числа «слитых» данных возросло на 37,25 %, однако следует учесть, что в первые девять месяцев того же года было опубликовано 153 базы. F.A.C.C.T. подтверждает увеличение скомпрометированных записей в базах в текущем году на 7,76 %, при этом число строк составило 250,5 миллионов. По расчётам за прошедший год было опубликовано 397 млн строк, годом ранее — 1,4 млрд, и наименьшие цифры показал 2021 год — всего 33 млн. Отмечается, что злоумышленники интересуются в первую очередь информацией, содержащей телефонные номера граждан, паспортные данные, дату рождения, Email- и IP-адреса, пароли и место трудоустройства. «Ведомости» также ссылаются на аналитиков российского сервиса разведки уязвимостей и утечек данных Dlbi (Data Leakage & Breach Intelligence), которые сообщили, что в открытый доступ были выложены, предположительно, данные клиентов сети ресторанов быстрого питания «Бургер Кинг». В целом отмечается, что инциденты чаще фиксируются в сфере торговли и услуг. Новый вид мошенничества с использованием ИИ нацелен на захват миллионов аккаунтов Gmail

15.10.2024 [05:13],

Анжелла Марина

Сотрудник Microsoft предупредил о новой «сверхреалистичной» схеме мошенничества с использованием ИИ, которая способна обмануть «даже самых опытных пользователей». Целью аферы, связанной с поддельными звонками и электронными письмами якобы от Google, является захват учётных записей Gmail.

Источник изображения: Andras Vas/Unsplash С появлением искусственного интеллекта злоумышленники находят новые способы использования технологии в своих интересах. Консультант по решениям Microsoft Сэм Митрович (Sam Mitrovic) чуть сам не попался на обман и рассказал в своём блоге, как всё происходит. Недавно он получил СМС-уведомление с просьбой подтвердить попытку восстановления доступа к своему аккаунту Gmail. Запрос пришёл из США, но он отклонил его. Однако спустя 40 минут был обнаружен пропущенный звонок с идентификатором Google Sydney. Через неделю Митрович снова получил уведомление о попытке восстановления доступа к своему аккаунту Gmail. И вновь, спустя 40 минут, получил звонок, который на этот раз решил принять. По его словам, звонивший говорил с американским акцентом, был крайне вежлив, а номер звонившего оказался австралийским. Собеседник представился и сообщил, что на аккаунте зафиксирована подозрительная активность и спросил, не находится ли Митрович в поездке? После отрицательного ответа задал ещё пару уточняющих вопросов. В процессе разговора сотрудник Microsoft решил проверить номер, используя данные Google. К его удивлению, официальная документация Google подтвердила, что некоторые звонки действительно могут поступать из Австралии, при этом номер казался подлинным. Однако, зная о возможной подмене номеров, Митрович продолжил проверку, попросив звонившего отправить ему электронное письмо. Тот согласился. При этом на линии во время ожидания были слышны звуки клавиатуры и шумы, характерные для колл-центра, что не должно было вызвать сомнений в подлинности разговора. Однако всё раскрылось в тот момент, когда звонивший повторил «Алло» несколько раз. Митрович понял, что разговаривает с ИИ, так как «произношение и паузы были слишком идеальными». Бросив трубку, он попытался перезвонить на номер, однако услышал автоматическое сообщение: «Это Google Maps, мы не можем принять ваш звонок». Далее он проверил активность входа в свой аккаунт Gmail (это можно сделать, нажав на фото профиля в правом верхнем углу, выбрав «Управление аккаунтом Google», затем перейдя в раздел «Безопасность» и проверив «Недавнюю активность безопасности»). Все входы в систему, к счастью, оказались его собственными. Далее Митрович изучил заголовки полученного письма и обнаружил, что мошенник подделал адрес отправителя с помощью системы Salesforce CRM, которая позволяет пользователям устанавливать любой адрес и отправлять письма через серверы Google Gmail. Итог истории в том, что мошенники с помощью ИИ и поддельного Email могут быть настолько убедительны в своих действиях, что даже опытные пользователи могут быть подвергнуты обману. С учётом технологических реалий сегодняшнего дня, единственной защитой является бдительность. Архив интернета взломали — похищены данные 31 млн пользователей

10.10.2024 [10:15],

Дмитрий Федоров

Архив интернета или archive.org — уникальная платформа, сохраняющая всю историю интернета, подверглась хакерской атаке, что привело к утечке данных 31 млн пользователей. Утечка затронула электронные адреса, имена пользователей и пароли. Вскоре после инцидента пользователи социальных сетей начали активно делиться скриншотами главной страницы Archive.org, на которой появилось тревожное сообщение.

Источник изображения: abbiefyregraphics / Pixabay Около 00:00 по московскому времени пользователи увидели на главной странице Archive.org следующее сообщение: «Вам когда-нибудь казалось, что Internet Archive держится на честном слове и постоянно находится на грани катастрофической утечки данных? Это только что случилось. Увидим 31 миллион из вас на HIBP!».

Источник изображения: Archive.org После публикации этого сообщения сайт оказался временно недоступен. Позже Брюстер Кейл (Brewster Kahle), основатель Archive.org, сообщил через социальные сети, что платформа подверглась DDoS-атаке. Сайт восстановил свою работу, но обсуждения последствий утечки не утихают. Хотя DDoS-атака вызвала кратковременные сбои, наибольший резонанс вызвала именно утечка данных, подтверждённая онлайн-сервисом Have I Been Pwned (HIBP), который помогает пользователям проверить, были ли их данные скомпрометированы. HIBP подтвердил, что взлом Archive.org произошёл месяц назад. В результате хакеры похитили 31 млн записей, содержащих электронные адреса, имена пользователей и хэшированные пароли. Алгоритм bcrypt, который использовался для хэширования паролей, считается одним из самых надёжных методов защиты данных. Однако даже его применение не гарантирует полной безопасности, если пользователи выбирали слабые пароли или использовали их на других платформах. В связи с этим пользователям Archive.org рекомендуется немедленно сменить свои пароли и включить двухфакторную аутентификацию для дополнительной защиты учётных записей. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |