|

Опрос

|

реклама

Быстрый переход

Выяснилось, кто взломал серверы «Доктор Веб» — хакеры DumpForums заявили о похищении 10 Тбайт информации

09.10.2024 [15:02],

Николай Хижняк

Ответственность за взлом внутренней инфраструктуры российского разработчика антивирусного ПО «Доктор Веб» (Dr.Web) взяла на себя хакерская группировка DumpForums. Об этом в своём Telegram-канале сообщили эксперты сервиса поиска утечек и мониторинга даркнета DLBI.

Источник изображения: Bleeping Computer Через официальный Telegram-бот компании «Доктор Веб» (@DrWebBot) пользователям приходят сообщения о взломе.  В качестве подтверждения хакеры предоставили несколько дампов баз данных внутренних ресурсов, таких как, ldap.dev.drweb.com, vxcube.drweb.com, bugs.drweb.com, antitheft.drweb.com, rt.drweb.com и др. Судя по информации из дампов, данные в них актуальны на 17.09.2024. Хакеры заявляют, что взломали и выгрузили сервер корпоративного GitLab, где хранились внутренние разработки и проекты, сервер корпоративной почты, Confluence, Redmine, Jenkins, Mantis, RocketChat — системы, где велась разработка и обсуждались задачи. Общий объём полученных данных составил около 10 Тбайт. Злоумышленники добавляют, что после проникновения во внутреннюю инфраструктуру компании «Доктор Веб», они оставались незамеченными на протяжении целого месяца. О взломе своей инфраструктуры «Доктор Веб» сообщила в середине сентября. В компании пояснили, что атака началась 14-го числа, а признаки внешнего воздействия на инфраструктуру обнаружены 16-го, тогда же «оперативно отключили серверы». На протяжении этого времени исследователи Dr.Web «внимательно наблюдали за угрозой». «В субботу 14 сентября специалисты "Доктор Веб" зафиксировали целевую атаку на ресурсы компании. Попытка навредить нашей инфраструктуре была своевременно пресечена. На данный момент в соответствии с протоколом безопасности все ресурсы отключены от сети с целью проверки. В связи с этим временно приостановлен выпуск вирусных баз Dr.Web. Следуя установленным политикам безопасности, мы отключили все наши серверы от сети и начали комплексную диагностику безопасности». Позже Dr.Web сообщила, что обновление вирусной базы данных возобновилось. В компании добавили, что нарушение безопасности не затронуло ни одного из её клиентов. «Для анализа и устранения последствий инцидента мы реализовали ряд мер, включая использование Dr.Web FixIt! для Linux. Собранные данные позволили нашим экспертам по безопасности успешно изолировать угрозу и гарантировать, что наши клиенты не пострадают от неё». Google установит противоугонную систему на все Android-смартфоны — развёртывание началось

06.10.2024 [01:56],

Анжелла Марина

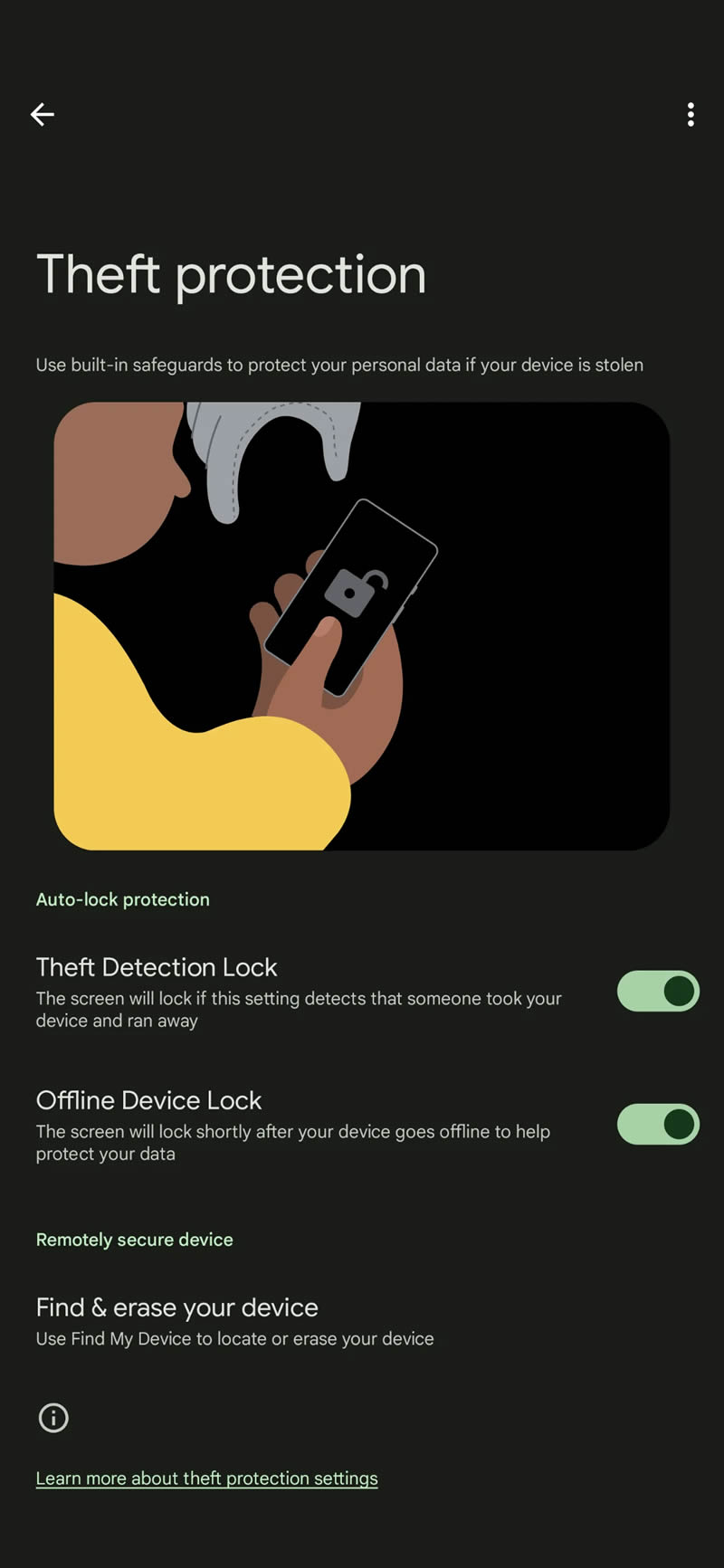

Google запускает набор новых функций, анонсированный ещё в мае, для защиты Android-телефонов от кражи. Согласно информации TheVerge, две из трёх функций, такие как Theft Detection Lock и Offline Device Lock, уже появились на некоторых смартфонах. Третья, Remote Lock, также появилась, но не у всех пользователей.

Источник изображения: Denny Müller/Unsplash Наиболее заметной функцией станет Theft Detection Lock, которая использует искусственный интеллект для блокировки экрана, если обнаружит на устройстве «типичные движения, связанные с кражей». Например, когда телефон резко выхватывают из рук. Offline Device Lock автоматически заблокирует экран устройства, если оно длительное время находится в оффлайн-режиме, а Remote Lock позволит владельцам заблокировать свой смартфон с помощью номера телефона в тех случаях, когда они не смогут войти в сервис Find My Device по паролю.

Источник изображения: MishaalRahman/Reddit На данный момент функции Theft Detection Lock и Offline Device Lock поддерживаются на любых устройствах Android 10 и выше, в то время как для использования Remote Lock достаточно Android 5. Если обновление ещё не доступно, можно попробовать обновить Google Play Services. Однако известно, что Google часто выпускает новые функции постепенно, и надо просто немного подождать. Скриншоты настроек Theft Detection Lock и Offline Device Lock можно увидеть в Threads. Концепция изменилась: пароли из наборов случайных символов больше не считаются хорошими

05.10.2024 [10:21],

Анжелла Марина

Использование сложных паролей с комбинацией различных типов символов и регулярная смена паролей признана Национальным институтом стандартов и технологий США (NIST) малоэффективной практикой, сообщает Forbes. Хакеры легко взламывают такие пароли. NIST опубликовал новые рекомендации для пользователей и компаний в рамках второго публичного документа NIST SP 800-63-4 по цифровой идентификации.

Источник изображения: Copilot Многие годы считалось, что для надёжности пароли должны быть максимально сложными, включать заглавные и строчные буквы, цифры и специальные символы. Предполагалось, что такие пароли будет сложнее угадать или взломать с помощью специальных программ. Однако со временем эксперты пришли к выводу, что чрезмерная сложность паролей приводит к обратному эффекту. Согласно новому руководству, NIST больше не настаивает на соблюдении строгих правил, касающихся сложности паролей, а вместо этого рекомендует делать их длиннее. Причин для этого оказалось несколько. Во-первых, как показали исследования, пользователям сложно запоминать сложные пароли, что часто приводит к тому, что они начинают использовать один и тот же пароль на разных сайтах или придумывают слишком простую комбинацию символов, лишь бы соответствовать минимальным требованиям. Примером может служить пароль вроде «P@ssw0rd123», который технически соответствует сложным условиям, но легко поддаётся угадыванию. Во-вторых, требование менять пароли каждые 60-90 дней, которое ранее было распространённой практикой во многих организациях, также больше не рекомендуется. Это требование часто только ухудшало ситуацию, так как приводило к созданию менее надёжных паролей из-за необходимости их частой смены. NIST рекомендует отказаться от сложных паролей в пользу длинных и простых, и объясняет почему. Сила пароля часто измеряется понятием энтропии — количеством непредсказуемой комбинации символов. Чем выше энтропия, тем сложнее злоумышленникам взломать пароль методом подбора. Хотя сложность пароля может увеличивать энтропию, длина пароля на основе простых символов, как выяснилось, играет гораздо более важную роль. NIST предлагает использовать длинные пароли, которые легко запомнить, в частности, фразы из нескольких простых слов. Например, пароль в форме фразы «bigdogsmallratfastcatpurplehatjellobat» будет как безопасным, так и удобным для пользователя, хорошо знающим английский язык. Такой пароль сочетает в себе высокую энтропию и лёгкость использования, что помогает избежать небезопасных привычек, таких как записывание паролей или повторное их использование. Хотя современные технологии значительно упростили взлом коротких, но сложных паролей, тем не менее даже самые продвинутые алгоритмы сталкиваются с трудностями при попытке взлома длинных паролей из-за огромного числа возможных комбинаций. В качестве недавнего примера можно привести изменение пароля мэра Нью-Йорка Эрика Адамса (Eric Adams). Он заменил свой четырёхзначный код на шестизначный на личном смартфоне перед тем, как передать его правоохранительным органам. Это изменение увеличило количество возможных комбинаций подбора символов с 10 тысяч до 1 миллиона. На сегодняшний день NIST рекомендует компаниям разрешить пользователям создавать пароли длиной до 64 символов. Такой длинный пароль, даже если он состоит только из строчных букв и знакомых слов, будет чрезвычайно сложен для взлома. А если добавить к нему заглавные буквы и символы, взлом такого пароля станет практически невозможным. Таким образом, в новых рекомендациях NIST сделал акцент на длину пароля как на главный фактор его безопасности. Google ввела новые правила безопасности для доступа к почте Gmail

01.10.2024 [02:20],

Анжелла Марина

С 30 сентября компания Google ввела новые правила для почты Gmail, направленные на улучшение защиты аккаунтов. Миллионы пользователей столкнутся с тем, что доступ к данным Gmail из приложений, которые считаются менее безопасными, а также с устройств, не поддерживающих современные протоколы безопасности, то есть использующие для входа только логин и пароль, больше поддерживаться не будет.

Источник изображения: Solen Feyissa/Unsplash Как пишет Forbes, данное решение является частью масштабной кампании Google по повышению уровня безопасности своих сервисов, которое было анонсировано ещё год назад, давая пользователям и разработчикам приложений время на адаптацию. Весь последний месяц компания активно внедряла новую технологию защиты, включая ключи доступа для браузера Chrome на всех популярных платформах (Windows, macOS, Linux, Android). Новая система безопасности подразумевает переход на протокол авторизации OAuth, который обеспечивает более надёжную защиту данных. Теперь доступ к Gmail через сетевые протоколы CalDAV, CardDAV, IMAP, POP и Google Sync с использованием только имени пользователя и пароля будет невозможен. Важно отметить, что изменения затронут только пользователей сервиса Google Workspace. Владельцы личных аккаунтов Gmail могут не беспокоиться о доступе к своей почте, однако им стоит учитывать, что доступ по IMAP с помощью почтового клиента теперь будет осуществляться исключительно через протокол OAuth (Open Authorization), который позволяет стороннему приложению получить ограниченный доступ к данным пользователя на другом сервисе без передачи логина и пароля. Google рекомендует выполнить ряд действий, чтобы избежать проблем с доступом к Gmail после вступления новых правил в силу. В частности, пользователям почтового клиента Outlook 2016 и более ранних версий необходимо перейти на Microsoft 365 или актуальные версии Outlook для Windows и Mac. Также пользователям Thunderbird и других почтовых клиентов потребуется заново добавить свой аккаунт Google и настроить его для работы с IMAP через OAuth. Наконец, пользователи приложения «Почта» на iOS и macOS должны будут воспользоваться опцией входа через аккаунт Google для активации OAuth, что потребует удаления и повторного добавления аккаунта. Новый Outlook передаёт всю вашу почту в облако Microsoft — отказаться от этого нельзя

27.09.2024 [23:47],

Анжелла Марина

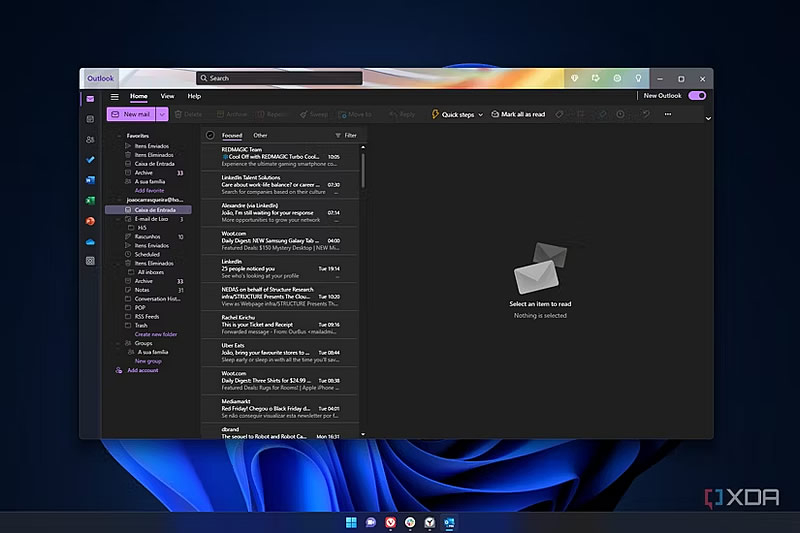

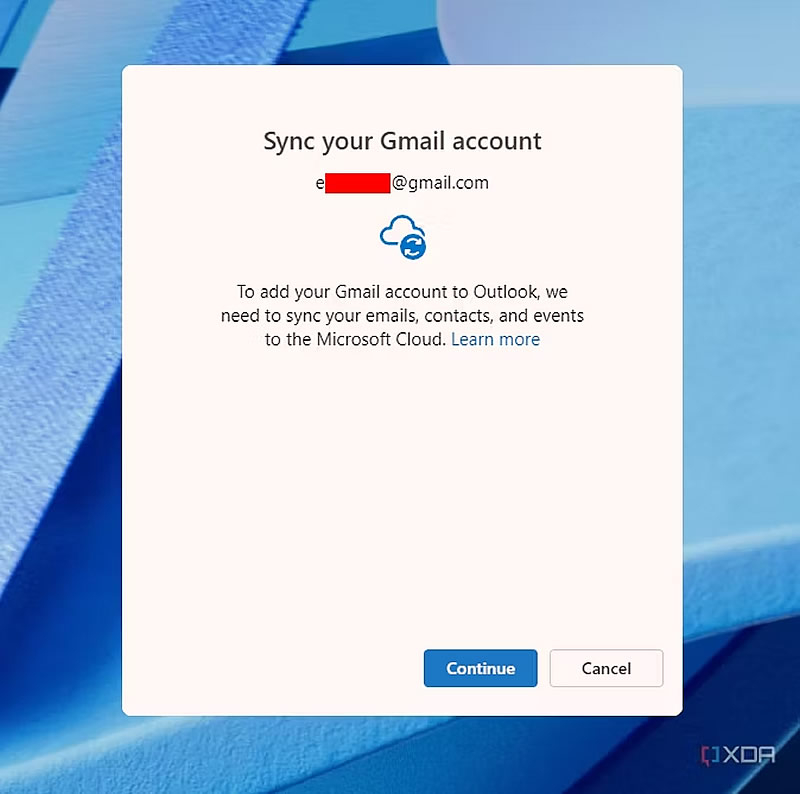

Недавно представленная компанией Microsoft новая версия Outlook для Windows вызвала опасения относительно конфиденциальности. Как сообщает издание XDA со ссылкой на исследование, новый Outlook гораздо теснее интегрирован с облаком, что потенциально расширяет возможности Microsoft по сбору пользовательских данных.

Источник изображения: xda-developers.com Несмотря на то, что новый клиент предлагает современный дизайн и функции генеративного ИИ, такие как помощь в написании текстов и другие продвинутые опции, основанные на искусственном интеллекте, исследование, проведённое немецким ресурсом Heise, ставит под сомнение уровень защиты личной информации. Сообщается, что после прохождения стандартной аутентификации пользователи сталкиваются с неприметным окном, в котором Microsoft предлагает синхронизировать их электронные письма, события и контакты с облаком. Выяснилось, что функции, позволяющей отказаться от этой синхронизации и продолжить использование клиента, не существует, а в предоставленной официально информации указано, что «доступ к данным позволяет использовать поиск в почте пользователя», но при этом не раскрываются границы сбора этих данных.

Источник изображения: xda-developers.com После авторизации Outlook фактически передаёт учётные данные в облако Microsoft, что означает, что вся обработка, включая получение писем, осуществляется в облаке. Это было подтверждено тестированием с помощью специального прокси-сервера, который показал, что аутентификация происходит через IP-адреса Microsoft, а не напрямую через почтовый сервер пользователя. Это вызвало у специалистов вопрос, является ли новый Outlook действительно независимым почтовым клиентом или это по своим функциям «обёртка» для облачных сервисов? Получается, что, подписавшись в Outlook на вынужденную синхронизацию с облаком, а также приняв лицензионное соглашение, позволяющее компании собирать данные для улучшения своих продуктов, пользователи фактически предоставляют Microsoft безусловный доступ ко всей своей электронной почте. В связи с этим возникает множество вопросов о прозрачности и условиях, при которых Microsoft будет получать доступ к данным. Ситуация особенно критична для корпоративных пользователей, которые могут случайно предоставить Microsoft доступ к конфиденциальной информации своей компании, нарушив тем самым внутренние нормы безопасности. Кроме того, просочившиеся в сеть эти данные могут быть использованы для обучения ИИ-моделей. Как отмечает сайт XDA, «важно, чтобы как обычные пользователи, так и системные администраторы понимали последствия использования нового Outlook и защищали свою конфиденциальность в условиях растущего контроля со стороны облачных технологий». Google вводит кроссплатформенную синхронизацию ключей доступа с помощью PIN-кодов

19.09.2024 [22:57],

Анжелла Марина

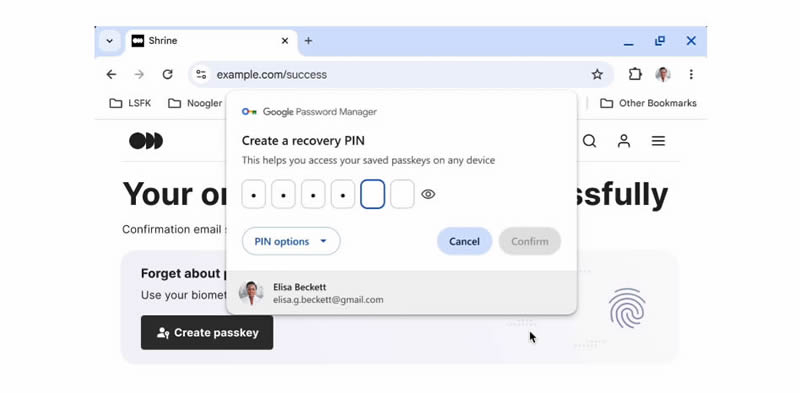

Компания Google представила безопасную синхронизацию ключей доступа (passkeys) с расширенной поддержкой различных платформ. Помимо устройств Android теперь можно сохранять ключи доступа в Google Password Manager из Windows, macOS, Linux и Android с помощью PIN-кода.

Источник изображения: Copilot Одним из главных нововведений, пишет The Verge, стала упрощённая синхронизация ключей доступа между различными устройствами. Ранее для их использования на других платформах требовалось сканирование QR-кода. Теперь этот процесс заменён вводом PIN-кода, что должно значительно упростить сохранение и использование паролей на устройствах, отличных от Android. «Сегодня мы выпускаем обновления, которые ещё больше упростят использование ключей доступа на ваших устройствах. Теперь вы можете сохранять их в Google Password Manager из Windows, macOS, Linux и Android, а также ChromeOS в бета-версии. После сохранения ключи доступа автоматически синхронизируются на всех устройствах, что делает вход в систему таким же простым, как сканирование отпечатка пальца», — говорится в блоге Google.

Источник изображения: Google Новый PIN-код не только делает процесс аутентификации более удобным, но и сохраняет высокий уровень безопасности. Ключи доступа по-прежнему защищены сквозным шифрованием, что гарантирует их недоступность даже для Google. Чтобы их использовать на новом устройстве пользователю достаточно будет разблокировать экран своего Android-устройства или ввести PIN-код для Google Password Manager. Ожидается, что технология PIN-кодов позволит забыть о сложных паролях и сосредоточиться на более простых, но безопасных методах аутентификации. В компании отмечают, что уже с сегодняшнего дня можно создавать пароли для популярных сайтов и приложений, таких как Google, Amazon, PayPal и WhatsApp, так как Google Password Manager встроен в устройства Chrome и Android. Хакеры атаковали «Доктор Веб» — компания отключила серверы и приостановила обновление вирусных баз

18.09.2024 [23:45],

Николай Хижняк

Российский разработчик антивирусного ПО «Доктор Веб» (Dr.Web) сообщил о кибератаке на свою внутреннюю сеть, осуществлённой неизвестной стороной в минувшие выходные. После обнаружения «признаков несанкционированного вмешательства» в свою ИТ-инфраструктуру компания отключила все серверы от внутренней сети. Dr.Web также была вынуждена прекратить доставку обновлений вирусных баз клиентам в понедельник на время расследования инцидента.

Источник изображения: Bleeping Computer «В субботу 14 сентября специалисты "Доктор Веб" зафиксировали целевую атаку на ресурсы компании. Попытка навредить нашей инфраструктуре была своевременно пресечена. На данный момент в соответствии с протоколом безопасности все ресурсы отключены от сети с целью проверки. В связи с этим временно приостановлен выпуск вирусных баз Dr.Web. Следуя установленным политикам безопасности, мы отключили все наши серверы от сети и начали комплексную диагностику безопасности», — заявил разработчик антивирусного ПО. В новом заявлении, опубликованном в среду, Dr.Web сообщила, что обновление вирусной базы данных возобновилось во вторник. В компании добавили, что нарушение безопасности не затронуло ни одного из её клиентов. «Для анализа и устранения последствий инцидента мы реализовали ряд мер, включая использование Dr.Web FixIt! для Linux. Собранные данные позволили нашим экспертам по безопасности успешно изолировать угрозу и гарантировать, что наши клиенты не пострадают от неё», — заявила компания. Dr.Web не первая российская компания, занимающаяся вопросами кибербезопасности, которая сама подверглась кибератакам за последние годы. Как пишет портал Bleeping Computer, в июне этого года хакеры взломали серверы российской компании по информационной безопасности Avanpost, украли и опубликовали, как они утверждали 390 Гбайт данных и зашифровали более 400 её виртуальных машин. В июне 2023 года компания Kaspersky Lab также сообщила, что использующиеся её сотрудниками смартфоны iPhone были заражены шпионским ПО через эксплойты iMessage zero-click, нацеленные на уязвимости iOS нулевого дня в рамках кампании, которая теперь известна как «Операция “Триангуляция”». На тот момент в компании также заявили, что атаки, затрагивающие её московский офис и сотрудников в разных странах, начались ещё с 2019 года и продолжаются до сих пор. Microsoft исправила пять уязвимостей нулевого дня и десятки других проблем с безопасностью Windows

11.09.2024 [22:58],

Николай Хижняк

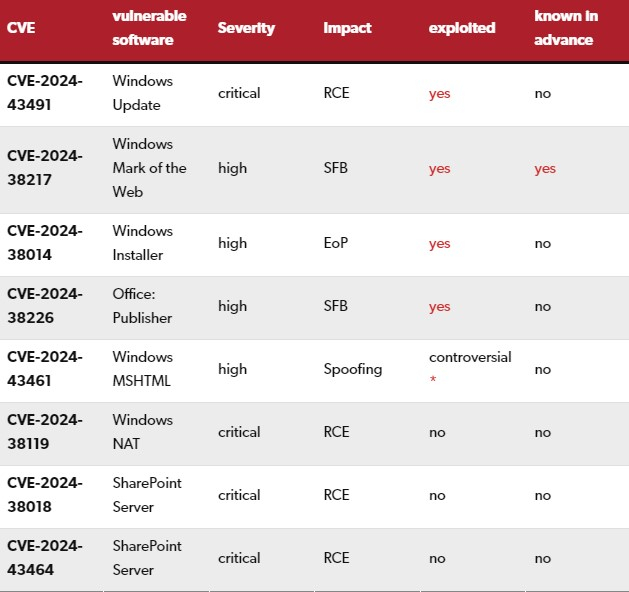

Microsoft выпустила обновление безопасности для операционных систем Windows. В этот раз компания закрыла 79 уязвимостей, большинство из которых относятся к категориям «критическая» и «высокий риск». По словам Microsoft, четыре уязвимости из этого списка уже эксплуатируются в реальных условиях, поэтому компания советует скачать обновление безопасности как можно скорее.

Источник изображения: geralt / Pixabay Большинство уязвимостей (67) встречаются на разных версиях Windows, включая Windows 10, Windows 11 и Windows Server. Версии Windows 7 и 8.1 больше не отображаются в отчётах безопасности Microsoft, но они также потенциально могут быть подвержены риску. При отсутствии веских причин, всё же следует рассмотреть возможность обновления до Windows 10 (22H2) или Windows 11 (23H2), чтобы продолжать получать актуальные обновления безопасности, отмечает Microsoft. Правда, следует помнить, что поддержка Windows 10 прекратится в 2025 году. Последний патч безопасности также включает некоторые обновления для Windows 11 24H2, однако указанное крупное обновление операционной системы, чей выпуск ожидается этой осенью, по-прежнему проходит тестирование в рамках программы Windows Insider и пока недоступно для всех пользователей Windows 11. Закрытые уязвимости нулевого дня Как уже отмечалось выше, несколько уязвимостей безопасности уже эксплуатируются в реальных атаках. На данный момент идут споры о том, активно ли применяется одна из них, а именно CVE-2024-43461. Microsoft не предоставила дополнительную информацию об этих уязвимостях нулевого дня в своём последнем отчёте безопасности, однако о них рассказал эксперт по кибербезопасности Дастин Чайлдс (Dustin Childs) в блоге Zero Day Initiative. Чайлдс утверждает, что специалисты нашли уязвимость, позволяющую использовать поддельные данные. Об этом они сообщили в Microsoft, однако компания не включила её в список уязвимостей, которые используются в реальных условиях. Ниже в таблице отмечены самые опасные уязвимости безопасности в отчёте Patch Day от Microsoft за сентябрь 2024 года. Примечание: RCE: Remote Code Execution — удалённое выполнение кода; EoP: Elevation of Privilege — повышение привилегий доступа; SFB: Security Feature Bypass — обход функций безопасности. Красным в таблице отмечены уязвимости, которые уже эксплуатируются в реальных условиях.  По словам Microsoft, уязвимость CVE-2024-38217 (обход функций безопасности) не только эксплуатируется, но и была известна заранее. Эта уязвимость затрагивает функцию Mark of the Web (MotW) в загруженных файлах, что позволяет обходить защитные механизмы. Что касается CVE-2024-43491, то это единственная уязвимость, связанная с удалённым выполнением кода (RCE) среди четырех уязвимостей нулевого дня. Она влияет только на некоторые старые версии Windows 10 и может быть устранена только путём установки обновления KB5043936, а затем установки обновления KB5043083. Microsoft заявляет, что более новые версии Windows 10 не подвержены этой уязвимости. Уязвимость CVE-2024-38014 (угроза повышения привилегий, EoP) существует в установщике Windows для всех поддерживаемых в настоящее время версий Windows, включая серверные выпуски. Злоумышленник используя эту уязвимость, может получить системные разрешения без взаимодействия с пользователем. Точный механизм неясен, но обычно злоумышленники объединяют уязвимости EoP с уязвимостями RCE для удаленного запуска вредоносного кода. Другие критические уязвимости Windows В отчёте также указаны несколько критических уязвимостей, одна из которых связана c Windows. Эти уязвимости пока не эксплуатировались в реальных условиях. RCE-уязвимость CVE-2024-38119 связана с функцией Network Address Translation (NAT) и требует, чтобы злоумышленник находился в той же сети, что и жертва. Это связано с тем, что NAT, как правило, не поддерживает маршрутизацию, что означает, что её нельзя эксплуатировать за пределами границы сети. С Windows Remote Desktop Services связано семь уязвимостей, включая четыре уязвимости RCE (удалённое выполнение кода). Также в отчёте указаны по одной уязвимости в Microsoft Management Console (CVE-2024-38259) и Power Automate для десктопов (CVE-2024-43479). Уязвимости Microsoft Office Новый патч безопасности также исправляет 11 уязвимостей, связанных с продуктами Microsoft Office, включая одну уязвимость нулевого дня и две критические. Уязвимость обхода функций безопасности (CVE-2024-38226) была обнаружена неизвестным исследователем безопасности в Microsoft Publisher. Злоумышленники сразу же начали её эксплуатировать. Как сообщается, для этого злоумышленнику необходимо убедить пользователя открыть специально подготовленный файл в Publisher. В случае успеха макросы Office обходят правила и выполняется вредоносный код. Microsoft также выделила две RCE-уязвимости в SharePoint Server (CVE-2024-38018, CVE-2024-43464), как «критические». Ещё одна RCE-уязвимость (CVE-2024-38227) в SharePoint Server и одна в Visio (CVE-2024-43463) отмечены, как «обладающие высоким риском». Уязвимости SQL Server В SQL Server было закрыто 13 проблем безопасности. Шесть из них относились к RCE-уязвимостям с рейтингом CVSS 8.8. Также компания закрыла три EoP-уязвимости и четыре утечки данных. Обновления браузеров Последнее обновление безопасности для браузера Microsoft Edge — версия 128.0.2739.63 от 3 сентября на основе Chromium 128.0.6613.120. Однако оно пока не появилось в отчёте по обновлению безопасности. Обновление Edge 128.0.2739.67 от 5 сентября исправляет только несколько ошибок. Google выпустила новое обновление безопасности Chrome 10 сентября. Оно закрывает несколько уязвимостей с высоким риском. WhatsApp признал уязвимость функции «Просмотр один раз»

11.09.2024 [15:05],

Анжелла Марина

В WhatsApp обнаружена серьёзная уязвимость в функции конфиденциальности «Просмотр один раз». Согласно сообщению издания PCMag, баг в веб-версии мессенджера даёт возможность пользователям обходить ограничения и скачивать медиафайлы, отправленные с помощью этой функции.

Источник изображения: Grant Davies/Unsplash Обычно при отправке фото или видео с помощью «Просмотра один раз» получатель может открыть его только через приложение WhatsApp на Android или iOS. Сохранение, пересылка или создание скриншотов при этом невозможны. При попытке открыть такое сообщение через веб-версию или десктопное приложение WhatsApp пользователь видит уведомление: «Вы получили фото для однократного просмотра. Для дополнительной конфиденциальности вы можете открыть его только на своём телефоне». Однако, несмотря на заверения WhatsApp о дополнительной конфиденциальности, эта функция может быть легко взломана. Об этом заявил специалист по кибербезопасности Таль Беэри (Tal Be'ery), продемонстрировавший уязвимость в своём видео, записанном на macOS, и предоставившем результаты изданию TechCrunch. Суть недоработки заключается в том, что ссылка на медиафайл видна в коде страницы и может быть скопирована для последующего скачивания данных. «Единственное, что может быть хуже отсутствия конфиденциальности, так это ложное чувство безопасности, когда пользователи верят в приватность определённых функций, хотя на самом никакой приватности нет, — заявил Беэри в своём отчёте. — В настоящее время функция "Просмотр один раз" в WhatsApp является примером несуществующей конфиденциальности и должна быть либо полностью исправлена, либо удалена». Команда Беэри и издание TechCrunch уведомили компанию Meta✴ о проблеме. В ответ на запрос представитель Meta✴ заявил: «Мы уже работаем над обновлением функции "Просмотр один раз" в веб-версии и по-прежнему рекомендуем пользователям отправлять сообщения с ограниченным сроком действия только тем, кому они доверяют». Содержимое памяти ПК растекается на 7 метров вокруг из-за излучения — и это проблема для безопасности

08.09.2024 [19:25],

Анжелла Марина

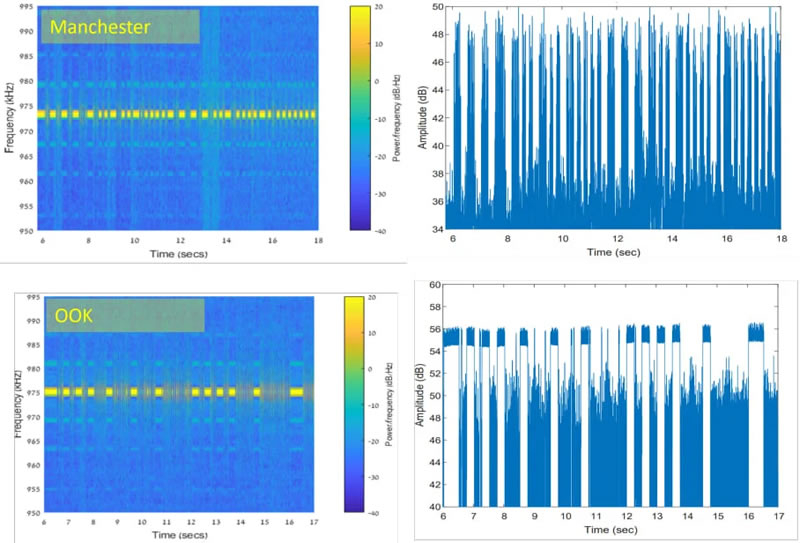

Специалисты по кибербезопасности из Израиля обнаружили новый способ кражи данных из изолированных компьютерных систем. Эти системы, используемые в таких важных структурах, как военные объекты, госучреждения и атомные электростанции, физически отрезаны от интернета для защиты от внешних угроз. Однако новая атака для перехватывания конфиденциальной информации, получившая название RAMBO, использует электромагнитное излучение, возникающее при работе RAM.

Источник изображения: Copilot Несмотря на отсутствие прямого соединения с интернетом, пишет BleepingComputer, системы с воздушным зазором (Air-gapped) всё равно, как оказалось, подвержены компрометации. Злоумышленники могут внедрить вредоносное ПО через физические носители, например, USB-накопители, или воспользоваться более сложной цепочкой действий для установления связи с ПК. Вредоносное ПО, внедрённое в систему, может незаметно манипулировать компонентами оперативной памяти, генерируя контролируемые электромагнитные импульсы, передающие информацию с компьютеров. Данные кодируются в радиочастотные сигналы, где «1» и «0» представляются как «включено» и «выключено». Для повышения надёжности передачи и снижения ошибок используется Манчестерский код, представляющий из себя абсолютное биимпульсное кодирование двоичным цифровым сигналом исходных двоичных данных. Хакер может перехватывать эти сигналы с помощью недорогих программных радиоприёмников (SDR) и декодировать их обратно в бинарный код. При этом скорость передачи данных при атаке RAMBO (Radiation of Air-gapped Memory Bus for Offense) невелика и достигает 1000 бит в секунду (bps), что эквивалентно 0,125 Кбайт/с. Однако, как отмечают исследователи, «этого достаточно для кражи небольших объёмов данных, таких как текст, нажатия клавиш и небольшие файлы». Например, для кражи пароля требуется от 0,1 до 1,28 секунды, а для 4096-битного зашифрованного ключа RSA — от 4 до 42 секунд.

Источник изображения: Arxiv.org В свою очередь дальность передачи данных зависит от скорости передачи. На максимальной скорости (1000 бит в секунду) сигнал стабилен на расстоянии до 3 метров, но с увеличением расстояния растёт и вероятность ошибок. При снижении скорости до 500 бит в секунду и ниже дальность передачи может достигать 7 метров. Исследователи экспериментировали с более высокими скоростями, но обнаружили, что при скорости выше 5 Кбит/с сигнал становится слишком слабым и не способен надёжно передавать информацию. «Мы обнаружили, что скорость передачи данных не должна превышать 5000 бит в секунду, иначе сигнал становится слишком слабым и содержит много шумов», — сообщают авторы исследования. В опубликованной научной работе предложены несколько способов защиты от атак RAMBO и других подобных методов. К ним относятся усиление физической защиты, подавление электромагнитных излучений, генерируемых оперативной памятью (RAM), внешняя радиочастотная помеха и использование экранирующих корпусов Фарадея для блокировки электромагнитного излучения. Исследователи также проверили эффективность атаки RAMBO на виртуальных машинах и обнаружили, что уязвимость работает даже в этой среде. Однако, взаимодействие оперативной памяти хост-системы с операционной системой и другими виртуальными машинами может привести к сбоям атаки. «Хотя мы показали, что атака RAMBO работает в виртуальных средах, взаимодействие с хост-системой может привести к её сбоям», — поясняют исследователи. Android стали атаковать вирусы, которые крадут деньги через технологию NFC

28.08.2024 [04:27],

Анжелла Марина

Компания Eset предупреждает о новом виде финансовых атак на устройства Android через установку поддельных приложений, которые крадут данные банковских карт через технологию беспроводной передачи данных малого радиуса действия (NFC).

Источник изображения: naipo.de/Unsplash Злоумышленники обманом заставляют пользователей устанавливать вредоносное ПО, маскирующееся под банковские приложения, через фишинговые звонки, SMS или рекламу, ведущую на поддельные страницы Google Play Store, сообщает издание PCMag. Эти приложения способны считывать данные с NFC-совместимых банковских карт, находящихся рядом с телефоном. Далее полученная информация передаётся на устройство злоумышленника, который может использовать её для совершения мошеннических транзакций через платёжные терминалы. В некоторых случаях, используя методы социальной инженерии или фишинга, хакеры могут получить доступ к банковскому счёту жертвы через банкомат, даже не имея физической карты. Специалист из Eset Лукаш Стефанко (Lukas Stefanko) назвал этот тип вредоносного ПО NGate, поскольку он основан на технологии NFC и инструменте под названием NFCGate. Для успешной атаки необходимо, чтобы жертва установила вредоносное приложение, а также имела NFC-совместимую банковскую карту в непосредственной близости от телефона. Напомним, NFC — это технология беспроводной ближней передачи данных, при помощи которой можно обмениваться данными между устройствами, находящимися на расстоянии примерно 10 сантиметров. Технология, обеспечивая бесконтактные платежи и другие удобные функции, также создаёт новые возможности и для злоумышленников, которые могут сканировать содержимое кошельков с помощью телефона через сумки в людных местах. Кроме того, возможно клонирование NFC-меток с помощью специальных приложений, что позволяет копировать данные с платёжных карт или ключей-карт доступа. Eset и Google рекомендуют пользователям обращать внимание на подозрительные ссылки и проявлять внимательность в процессе установки приложений, особенно, если запрашивается доступ к NFC. Отмечается также, что банки обычно не требуют обновления своих приложений через SMS или рекламу в социальных сетях. В мобильных чипах Qualcomm обнаружено около 10 критических уязвимостей

12.08.2024 [06:29],

Анжелла Марина

Исследователи из команды Google по поиску уязвимостей Android Red Team обнаружили более девяти уязвимостей в Adreno GPU — популярном программном обеспечении от Qualcomm, используемом для управления мобильными чипами на миллионах Android-устройств. Об этом команда рассказала на конференции по кибербезопасности Defcon в Лас-Вегасе.

Источник изображения: Pete Linforth/Pixabay Уязвимости, которые теперь уже устранены, позволяли злоумышленникам получать полный контроль над устройством. Правда, для этого им необходимо было сначала получить доступ к целевому устройству, например, заставив жертву обманом установить вредоносное приложение, поясняет издание Wired. Проблема заключается в том, что любые приложения на Android-телефонах могут напрямую взаимодействовать с драйвером Adreno GPU «без песочницы и дополнительных проверок», — поясняет руководитель Android Red Team Сюань Син (Xuan Xing). Хотя это само по себе не даёт приложениям возможности действовать злонамеренно, однако делает драйверы GPU мостом между частями операционной системы и её ядром, обеспечивающим полный контроль над всем устройством, включая его память. Эксперты отмечают, что GPU и поддерживающее их программное обеспечение могут стать критически важным полем битвы в области компьютерной безопасности, так как сочетание высокой сложности реализации с широкой доступностью представляют особый интерес для злоумышленников. Компания Qualcomm уже выпустила патчи для производителей оригинального оборудования (OEM) в мае 2024 года и рекомендовала конечным пользователям устанавливать обновления безопасности от производителей устройств по мере их появления. Исследователи научили ИИ издали красть информацию с монитора по излучению от HDMI-кабеля

28.07.2024 [19:39],

Анжелла Марина

Новое исследование показало, что хакеры могут использовать искусственный интеллект для расшифровки электромагнитного излучения, исходящего от кабеля, который соединяет компьютер и монитор, и затем считывать с экрана информацию. Атака особенно актуальна при аналоговом соединении ПК и монитора.

Источник изображения: Pete Linforth/Pixabay Группа учёных из Республиканского Университета в Монтевидео (Уругвай), разработала ИИ-модель, способную декодировать электромагнитное излучение от мониторного кабеля на расстоянии нескольких метров, сообщает New Scientist. Метод работает следующим образом. Предполагаемые хакеры перехватывают электромагнитное излучение, исходящее от VGA-, HDMI- или DVI-кабеля между компьютером и монитором, затем искусственный интеллект, обученный на наборе соответствующих сигналов, расшифровывает перехваченную информацию и передаёт по назначению. Для оценки эффективности атаки команда использовала стандартное программное обеспечение, выводящее на экран монитора текстовую информацию, перехватывала сигнал, передаваемый по HDMI-кабелю в монитор, расшифровала его с применением стандартной программы для распознавания текста и сравнивала полученный результат с исходным изображением на экране. Исследование выявило, что в процессе расшифровки 30 % символов интерпретируются неверно, однако оставшихся 70 % вполне хватает, чтобы распознать большую часть текста. С помощью этой технологии хакеры могут шпионить за экраном компьютеров, когда пользователи вводят какие-либо чувствительные данные. Перехват сигналов может осуществляться с помощью антенны, установленной за пределами здания, или с помощью небольшого устройства, которое снимает и записывает данные перехвата для последующего извлечения. Руководитель исследования Федерико Ларрока (Federico Larroca) считает, что атаки подобного рода, известные как TEMPEST, вероятно, уже происходят, но только в наиболее значимых промышленных или правительственных учреждениях. Обычным пользователям, считает Ларрока, беспокоиться пока не стоит. iPhone на iOS 17.4 и новее оказалось невозможно взломать с помощью Cellebrite

21.07.2024 [18:48],

Анжелла Марина

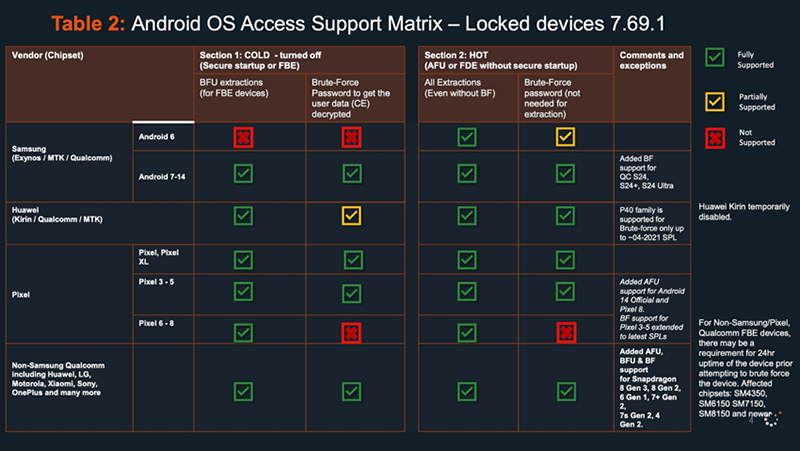

Израильская компания Cellebrite, специализирующаяся на мобильной криминалистике, столкнулась с трудностями при попытке разблокировать (взломать) iPhone, работающие на операционной системе iOS 17.4 и более свежих версиях, согласно конфиденциальным документам, попавшим в распоряжение СМИ.  Компания Cellebrite, известная своими инструментами для извлечения данных из мобильных устройств правоохранительными органами, не может на 100 % разблокировать iPhone последних версий iOS, сообщает Mac Rumors, со ссылкой на внутренние документы компании, попавшие в распоряжение издания 404 Media. Согласно документу Cellebrite iOS Support Matrix, для всех заблокированных iPhone, способных работать на iOS 17.4 и новее, статус указан как In Research (На стадии исследования). То есть в данный момент отсутствуют надёжные способы взлома этих устройств. Ограничение может затронуть значительную часть современных iPhone, так как по данным Apple за июнь, 77 % всех iPhone и 87 % iPhone, выпущенных за последние четыре года, работают на версии iOS 17.

Источник изображения: 404media.co Документы также показывают, что Cellebrite недавно добавила поддержку iPhone XR и iPhone 11 с iOS 17.1-17.3.1. Однако для iPhone 12 и более новых моделей с теми же версиями iOS статус указан как «Coming soon», что означает невозможность разблокировки этих устройств на сегодняшний день. Кроме того, в другом файле Cellebrite Android Support Matrix упоминается, что Cellebrite может взломать большинство устройств на Android, однако метод «брутфорс» и другие методы не сработают для выключенных Google Pixel 6, 7 или 8.

Источник изображения: 404media.co Ситуация ставит под сомнение заявления Cellebrite о том, что с помощью её сервиса можно получить пароли «почти всех современных мобильных устройств», включая последние версии iOS и Android. Представитель компании не прокомментировал эту информацию. Однако эксперты отмечают, что постоянные улучшения безопасности Apple и других производителей делают задачу взлома устройств всё более сложной. Специализированное устройство (UFED) Cellebrite широко используется правоохранительными органами по всему миру для извлечения данных из мобильных телефонов. В 2016 году компания привлекла к себе внимание, когда была привлечена для помощи ФБР в разблокировке iPhone 5c Саида Фарука (Syed Farook), стрелка из Сан-Бернардино. Тогда Apple отказалась предоставить ФБР средства для разблокировки его устройства. Несмотря на то, что в этом конкретном случае ФБР не использовало услуги Cellebrite, многие правительственные учреждения США регулярно сотрудничают с Cellebrite. Apple постоянно вносит улучшения в безопасность своих операционных систем, чтобы быть на шаг впереди компаний, подобных Cellebrite, которые разрабатывают инструменты для взлома в целях санкционированного получения доступа к данным на заблокированных устройствах iOS. Глобальный сбой Windows породил волну дезинформации и фейков

19.07.2024 [23:28],

Анжелла Марина

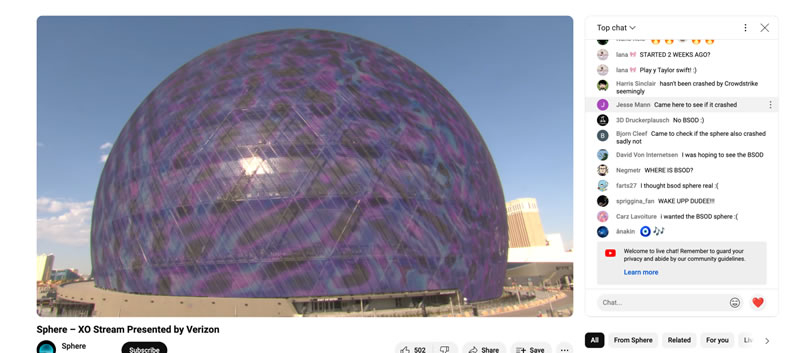

Неудачное обновление системы безопасности CrowdStrike Falcon вызвало не только масштабный сбой IT-систем на базе Windows по всему миру, но и привело к волне дезинформации и фейков. В частности, развлекательный центр «Сфера» в Лас-Вегасе, фасад которого покрыт множеством программируемых светодиодов, якобы демонстрировал синий экран смерти (BSOD).

Источник изображения: Sunrise King/Unsplash В социальной сети X (бывший Twitter) распространилось изображение «Сферы», собравшее миллионы просмотров, с «синим экраном смерти». И похоже, что в подлинность изображения поверили все. Однако, по словам представителя центра, эта фотография была подделана в графическом редакторе, и сам объект никак не пострадал от CrowdStrike. Конечно, в условиях, когда компьютеры в аэропортах, магазинах и больницах по всему миру сегодня показывают синий экран, легко поверить в подлинность этой фотографии. Однако, как пишет издание TechCrunch, единственным доказательством того, что «Сфера» пострадала, является публикация этого поддельного изображения изданиями Daily Mail и Express Tribune. Кроме того, на YouTube можно в прямом эфире увидеть, что с шаром всё нормально, как бы ни хотелось некоторым поверить в забавную идею «BSOD Sphere».

Источник изображения: YouTube скриншот/TechCrunch Ещё одним вектором дезинформации стали тренды в X, связанные с тегом «кибератака», а также всплеск поисковых запросов этого же слова в Google. Но, по словам генерального директора CrowdStrike Джорджа Кёрца (George Kurtz), это не инцидент безопасности и не кибератака. Напомним, сегодня произошёл сбой, вызванный проблемами с системой защиты CrowdStrike, затронувший компьютеры авиакомпаний, магазинов, СМИ и множества других компаний по всему миру, работающих под управлением Windows. Наиболее ярко сбой сказался на гражданской авиации. Сбой не повлиял на безопасность полётов напрямую, но привёл к задержкам рейсов и проблемам с регистрацией из-за невозможности оформления билетов и багажа. Россия практически не использует CrowdStrike, поэтому российские компании не пострадали. Тем не менее, россияне, путешествующие стыковочными рейсами или работающие в зарубежных компаниях, использующих CrowdStrike, могли столкнуться с неудобствами. На данный момент более точные причины сбоя неизвестны, эксперты рассматривают как технические причины в CrowdStrike, так и возможность кибератаки. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |