|

Опрос

|

реклама

Быстрый переход

Миллионы устройств с Apple AirPlay оказались уязвимы ко взлому через Wi-Fi, и вряд ли это исправят

29.04.2025 [18:42],

Павел Котов

Функция Apple AirPlay позволяет с лёгкостью воспроизводить музыку или демонстрировать фотографии и видео с iPhone и MacBook на других устройствах Apple или других производителей. Но в этом протоколе обнаружилась уязвимость, позволяющая гипотетическим злоумышленникам свободно перемещаться по сети между устройствами и распространять вредоносное ПО. Продукты Apple обновляются регулярно, но некоторые устройства умного дома — нет, и они способны стать плацдармами для вредоносного ПО, пишет Wired.

Источник изображений: apple.com Эксперты специализирующейся на кибербезопасности компании Oligo раскрыли информацию о наборе уязвимостей, который они назвали AirBorne, — он создаёт угрозу для работы протокола локальной беспроводной связи Apple AirPlay. Из-за ошибки в комплекте разработки ПО (SDK) для сторонних устройств гипотетические хакеры могут взламывать широкий спектр устройств: динамики, ресиверы, телевизионные приставки и умные телевизоры, подключённые к той же сети Wi-Fi, что и машина хакера. Ещё один набор уязвимостей того же семейства AirBorne мог бы позволить использовать в тех же целях устройства Apple с AirPlay, но в последние месяцы компания закрыла эти уязвимости в обновлениях. Эксплуатировать эти уязвимости можно было лишь в том случае, когда пользователи изменяли настройки по умолчанию, добавил представитель Apple. Подверженные уязвимости совместимые с AirPlay устройства сторонних производителей исчисляются десятками миллионов — чтобы исправить это, уйдут годы, но в действительности большинство из них так и останется уязвимым из-за ошибки в ПО Apple, говорят в Oligo. Компания уже несколько месяцев помогает технологическому гиганту закрывать уязвимости AirBorne, но если потребители не начнут устанавливать обновления на стороннюю продукцию, ничего не изменится.  Хакер может войти в сеть Wi-Fi с уязвимыми устройствами, взломав компьютер в домашней или корпоративной сети или подключившись к Wi-Fi в кафе или аэропорту. После этого он может захватить контроль над уязвимым устройством и использовать его в качестве скрытой точки входа, взлома других устройств в сети, а также включать их в ботнет, который координируется централизованно. Многие из уязвимых гаджетов располагают микрофонами, и их можно использовать для подслушивания, говорят в Oligo. Эксперты не стали создавать эталонный код эксплойта, чтобы продемонстрировать величину угрозы, но показали, как он работает на примере динамика Bose, который показал логотип Oligo. Oligo предупредила Apple о проблеме AirBorne минувшей осенью — производитель отреагировал, выпустив соответствующие обновления безопасности при поддержке компании, которая выявила проблему. В умных колонках и телевизорах сторонних производителей могут оказаться данные пользователей, признали в Apple, хотя и в незначительных объёмах. AirBorne затронула и протокол CarPlay, который используется для подключения устройств Apple к информационно-развлекательным системам автомобилей, но в случае с CarPlay у потенциальных злоумышленников меньше возможностей сделать это. А вот устройства в домашних сетях, напротив, представляются более подходящими мишенями для взлома — они могут стать источниками распространения вирусов-вымогателей или подконтрольными злоумышленникам средствами для шпионажа; при этом потребитель в таком оборудовании часто вообще не видит угрозы и не считает необходимым обновлять ПО для него. Набор уязвимостей AirBorne в Oligo обнаружили случайно, когда работали над другим проектом. Ситуация усугубляется тем, что некоторые производители включают поддержку AirPlay в свою продукцию, не уведомляя Apple и не придавая продукции статуса «сертифицированной». Cloudflare предотвратил рекордное количество DDoS-атак в 2024 году, в том числе гиперобъёмных

28.04.2025 [20:20],

Николай Хижняк

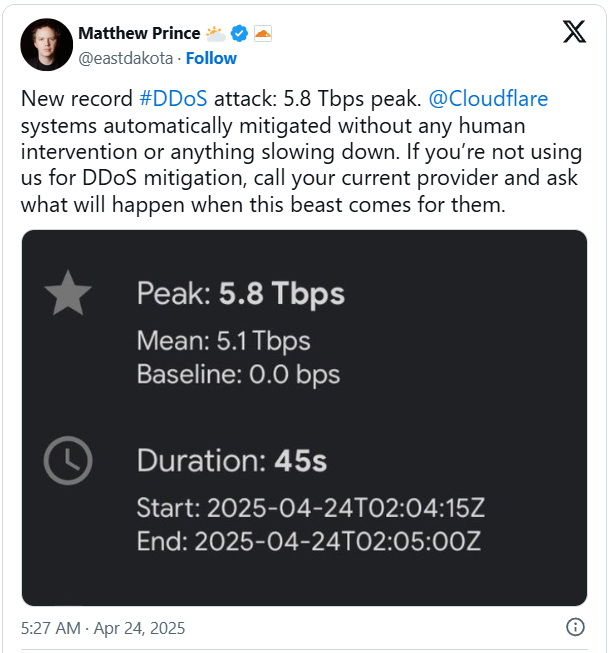

Интернет-гигант Cloudflare сообщил о предотвращении рекордного количества DDoS-атак в 2024 году, зафиксировав их рост на 358 % по сравнению с годом ранее и на 198 % в расчёте на квартал. Цифры взяты из отчёта Cloudflare по DDoS-атакам за первый квартал 2025 года, в котором компания также заявляет, что предотвратила в общей сложности 21,3 миллиона DDoS-атак в 2024 году.

Источник изображений: Cloudflare Однако 2025 год, похоже, станет для интернет-гиганта и организаций, пользующихся его услугами, ещё более проблемным, поскольку Cloudflare уже отразила 20,5 миллиона DDoS-атак только за первый квартал 2025 года. Среди этих атак 6,6 млн были направлены на саму инфраструктуру Cloudflare в ходе 18-дневной многовекторной кампании. «Из 20,5 миллионов DDoS-атак 16,8 миллионов были DDoS-атаками сетевого уровня, и из них 6,6 миллионов были направлены непосредственно на сетевую инфраструктуру Cloudflare. Эти атаки были частью 18-дневной многовекторной DDoS-кампании, включающей атаки SYN-флуда, DDoS-атаки, сгенерированные Mirai, атаки с усилением SSDP и многие другие», — поясняет Cloudflare. Значительнее всего рост за последние несколько месяцев наблюдался в атаках сетевого уровня — их количество выросло на 509 % в годовом исчислении. Между тем среди злоумышленников сохраняется тенденция к гиперобъёмным атакам: Cloudflare зафиксировала более 700 атак, которые превышали пропускную способность в 1 Тбит/с (терабит в секунду) или скорость передачи в 1 миллиард пакетов в секунду. В течение первого квартала 2025 года компания ежедневно подвергалась около восьми гиперобъёмным атакам, а их общее количество удвоилось по сравнению с предыдущим кварталом. Cloudflare сообщает, что выявила две новые угрозы в первом квартале 2025 года — атаки с отражением/усилением через Connectionless Lightweight Directory Access Protocol (CLDAP) и Encapsulating Security Payload (ESP). Количество атак CLDAP выросло на 3488 % по сравнению с предыдущим кварталом: эти атаки используют вариант LDAP-протокола на базе UDP вместо TCP, что обеспечивает более высокую скорость, но меньшую надёжность. UDP в CLDAP не требует подтверждения передачи, что позволяет злоумышленникам подменять IP-адрес, направляя огромные объёмы трафика к цели. Атаки ESP, количество которых увеличилось на 2301 % по сравнению с предыдущим кварталом, становятся возможными из-за неправильных настроек или уязвимостей в открытых системах. Одна из атак, описанных в отчёте Cloudflare и произошедших в первом квартале 2025 года, была направлена на хостинг-провайдера из США, предоставляющего услуги многопользовательских игровых серверов для Counter-Strike GO, Team Fortress 2 и Half-Life 2: Deathmatch. Атака, проходившая несколькими волнами, была нацелена на порт 27015, который часто используется в играх и требует, чтобы он оставался открытым как для пакетов UDP, так и для TCP. Целью атаки было явное нарушение работы игровых сервисов. Атака была гиперобъёмной, достигнув 1,5 млрд пакетов в секунду, хотя Cloudflare утверждает, что ей удалось её нейтрализовать. Игровые серверы являются частыми целями для DDoS-атак, поскольку их сбой может быть крайне разрушительным и иметь серьёзные последствия для издателей и целых сообществ игроков.  Генеральный директор Cloudflare Мэтью Принс (Matthew Prince) сообщил на своей странице в соцсети X в конце прошлой недели, что компания нейтрализовала рекордную распределённую атаку типа «отказ в обслуживании» (DDoS) с пиковым трафиком в 5,8 Тбит/с, которая длилась примерно 45 секунд. Предыдущий рекорд, о котором также сообщала Cloudflare, был установлен DDoS-атакой мощностью 5,6 Тбит/с, приписываемой ботнету на базе Mirai, состоящему из 13 000 устройств. Как сообщается, последняя атака носила тестовый характер для оценки мощности их DDoS-пушки. Принс намекнул, что в тот же день Cloudflare столкнулась с ещё более масштабной атакой и пообещал вскоре поделиться дополнительной информацией. Количество атак на сайты российских компаний удвоилось в первом квартале

28.04.2025 [17:51],

Владимир Фетисов

По данным провайдера комплексной кибербезопасности ГК «Солар», за первый квартал нынешнего года хакеры совершили 801,2 млн атак на сайты российских компаний, что вдвое больше по сравнению с аналогичным показателем за первые три месяца прошлого года. Чаще всего атакам подвергались веб-ресурсы логистических сервисов, госструктур и кредитно-финансовых организаций.

Источник изображения: Hack Capital / Unsplash Выборка ГК «Солар» включает в себя сайты 134 компаний из России, представляющих разные отрасли и использующих для защиты сервис Solar WAF. В числе компаний — представители госсектора, IT-сегмента, логистики, ритейла, финансового сектора, промышленности и телекома. За отчётный период хакеры чаще всего проводили атаки против логистических сервисов. Количество атак на один из веб-сайтов выросло в 5,5 тыс. раз до 18,3 млн. В большинстве случаев в атаках использовались боты, перехватывающие с фишинговых сайтов номера заказов и создающие множество запросов на сайт атакуемой компании для повышения нагрузки на серверы. В пятёрку самых атакуемых отраслей также вошли госсектор, ритейл, грузопассажирские перевозки и нефтегазовый сектор. Отмечается, что киберпреступники стали чаще атаковать сайты для выявления их уязвимостей: количество сканирований увеличилось в 5,4 раза до 678 млн. Количество сложных кибератак выросло втрое. Ранее СМИ со ссылкой на экспертов Curator писали, что в первом квартале количество L3-L4 (сетевой и транспортный уровни) DDoS-атак выросло на 110 %. При этом средняя продолжительность таких атак снизилась с 71,7 до 11,5 минут, тогда как интенсивность упала ещё сильнее. ФБР объявило награду $10 млн за данные о хакерах Salt Typhoon

26.04.2025 [10:43],

Дмитрий Федоров

Федеральное бюро расследований США (FBI) объявило о вознаграждении до $10 млн за любую информацию о китайской хакерской группировке «Соляной тайфун» (Salt Typhoon), взломавшей сети ведущих телекоммуникационных компаний США в 2024 году. Бюро также упростило приём анонимных сообщений через даркнет и мессенджер Signal, рассчитывая привлечь информаторов в условиях жёсткой интернет-цензуры в Китае.

Источник изображения: Wesley Tingey / Unsplash Эта группировка, предположительно действующая в интересах китайского правительства, осуществила масштабную кибершпионскую операцию, атаковав сети нескольких американских телекоммуникационных компаний. Помимо денежного вознаграждения, ФБР предлагает информаторам помощь в переезде, а также иные меры обеспечения безопасности. Для приёма сведений агентство открыло сайт в даркнете и организовало специальную линию связи через Signal. Salt Typhoon, известная также под именами RedMike, Ghost Emperor, FamousSparrow, Earth Estries и UNC2286, активно занимается кибершпионажем с 2019 года. Основная цель её операций — сбор стратегически важной информации, в том числе с целью подготовки к возможным будущим военным конфликтам. В ходе своей деятельности Salt Typhoon осуществила множество атак против телекоммуникационных компаний по всему миру, включая США. Одной из наиболее масштабных стала кибератака 2024 года, когда хакеры проникли в сети Verizon, AT&T и Lumen/CenturyLink, получив доступ к огромным массивам интернет-трафика. Целями атаки стали сети интернет-провайдеров, обслуживающих как бизнес-клиентов, так и миллионы частных пользователей в США. По данным The Washington Post, в результате атак злоумышленники, вероятно, получили доступ к системам санкционированной судом прослушки коммуникаций, хотя прямых доказательств этого обнаружено не было. Факт возможного проникновения в указанные системы подтверждается заявлением ФБР. Расследование показало, что хакеры похитили журналы звонков, ограниченный объём частной переписки, а также данные, находившиеся под контролем американских правоохранительных органов в рамках судебных запросов. Полученная информация могла быть использована как для проведения шпионской деятельности, так и для подготовки к осуществлению киберопераций против США и их союзников. В декабре 2024 года представители администрации предыдущего президента США Джо Байдена (Joe Biden) сообщили журналистам, что атаки Salt Typhoon затронули телекоммуникационные компании в десятках стран, включая восемь американских операторов связи, что вдвое превышало ранее известные масштабы. Чиновники отметили, что атаки могли продолжаться в течение одного-двух лет. При этом, по их словам, полной уверенности в полном устранении злоумышленников из скомпрометированных сетей не было. По данным аналитиков Insikt Group, подразделения Recorded Future, опубликованным в феврале 2025 года, активность Salt Typhoon продолжилась. Злоумышленники сосредоточили внимание на атаках сетевых устройств Cisco, подключённых к интернету. Они использовали две уязвимости — CVE-2023-20198 и CVE-2023-20273, что свидетельствует о серьёзных проблемах в области своевременного обновления оборудования у операторов связи. DeepSeek без разрешения передавал данные пользователей и их запросы в Китай, заявили в Южной Корее

24.04.2025 [15:18],

Павел Котов

Южнокорейская Комиссия по защите данных заявила, что китайский стартап в области искусственного интеллекта DeepSeek без согласия пользователей передавал их персональные данные и запросы, когда приложение сервиса ещё было доступно в стране.

Источник изображения: Solen Feyissa / unsplash.com Компания Hangzhou DeepSeek Artificial Intelligence Co Ltd, заявил южнокорейский регулятор, не получала согласия пользователей на передачу их личной информации нескольким организациям в Китае и США, когда вышедшее в январе приложение ещё было доступно для скачивания потребителями в стране. В феврале ведомство приостановило новые загрузки приложения DeepSeek на территории Южной Кореи, поскольку администрация сервиса, по версии органа, не соблюдала некоторые нормы по защите персональных данных. Приложение также отправляло некой компании Beijing Volcano Engine Technology Co. Ltd. содержимое запросов пользователей к искусственному интеллекту, информацию об их устройствах, сети и приложениях, заявили в ведомстве. В DeepSeek ответили, что решение о передаче данных в Volcano Engine было принято для улучшения работы продукта, и с 10 апреля содержимое запросов к ИИ больше не передаётся. Южнокорейский регулятор решил выписать DeepSeek корректирующее предписание о немедленном удалении содержимого переданных в Volcano Engine запросов к ИИ и о необходимости заложить правовую основу для передачи личной информации за границу. Министерство иностранных дел Китая заявило, что власти КНР не просили и никогда не будут просить компании собирать и хранить данные в незаконном порядке. ЕС разрабатывает нормы для «законного и эффективного» взлома зашифрованных переписок

23.04.2025 [15:18],

Павел Котов

Европейские власти готовят законодательную базу, которая откроет им доступ к зашифрованным данным на потребительских устройствах и сервисах, сообщает Politico. Но чтобы реализовать эту инициативу, им придётся вступить в противостояние с многочисленными правозащитными организациями, отстаивающими право граждан на конфиденциальность.

Источник изображений: Antoine Schibler / unsplash.com Вот уже несколько месяцев в Швеции и Дании сеют хаос молодёжные банды, на счету которых числятся тяжкие преступления. Но источниками хаоса, уверен министр юстиции Дании Петер Хуммельгаард (Peter Hummelgaard), являются не только преступные группы, но и смартфоны. Цифровые технологии с функциями шифрования «значительно упростили злоумышленникам доступ к широкой аудитории, а также координацию действий в реальном времени», говорит чиновник. Правоохранительные органы Европы всё чаще рассматривают технологию сквозного шифрования — основу конфиденциальной и безопасной связи — как врага. «Без законного доступа к зашифрованным сообщениям правоохранительные органы борются с преступностью вслепую», — посетовал представитель Европола Ян Оп Ген Оорт (Jan Op Gen Oorth). Несколько стран уже подготовили национальные законы, направленные на борьбу с технологиями шифрования данных. Во Франции это проект закона по борьбе с незаконным оборотом наркотиков; в Северной Европе власти оказывают давление на технологические компании; власти Испании прямо говорят о намерении запретить шифрование; правительство Великобритании в суде сражается с Apple за право доступа к размещённым в облачных хранилищах пользовательским данным. В ЕС обсуждается проект регионального закона о материалах, содержащих жестокое обращение с детьми — контент устройств должен будет проверяться локально ещё до отправки в системы с шифрованием.  Но и на этом власти ЕС останавливаться не намерены. В начале месяца Еврокомиссия приняла новую стратегию внутренней безопасности, в которой изложены планы по формированию «законного и эффективного» механизма доступа к данным для правоохранительных органов, а также по поиску технологических решений для получения доступа к зашифрованной информации. Ведомство провозгласило намерение начать работу над новым законом о хранении информации — он определит виды данных, которые службы обмена сообщениями вроде WhatsApp должны хранить, и на какой срок. Предыдущий закон о хранении данных верховный суд ЕС отменил в 2014 году, когда пришёл к выводу, что документ нарушает права граждан на неприкосновенность частной жизни. Начав проработку вопроса шифрования, европейские власти идут к масштабному противостоянию с мощной политической коалицией активистов, отстаивающих конфиденциальность, экспертов по кибербезопасности, разведывательных служб и правительств, для которых конфиденциальность граждан превыше нужд правоохранительных органов. Администрация мессенджера Signal, который рассматривается как отраслевой стандарт службы мгновенных сообщений с шифрованием, уже выразила категорическое несогласие с инициативой европейских чиновников. Президент Signal Мередит Уиттакер (Meredith Whittaker) неоднократно предупреждала, что мессенджер скорее уйдёт из любой страны, которая потребует ослабить защиту мессенджера, чем согласится выполнить такие требования. Это «фундаментальная математическая реальность, что шифрование либо работает для всех, либо сломано для всех», пояснила свою позицию госпожа Уиттакер. Глава датского минюста допускает такой сценарий и не видит в нём проблемы. «Начинаю сомневаться, действительно ли мы не сможем жить без этих технологий и платформ», — заявил господин Хуммельгаард. А в отсутствие стандартных правовых механизмов органы работают с теми средствами, которыми располагают. Они успешно ликвидируют создаваемые преступниками зашифрованные системы сообщений и перехватывают метаданные. Сторонники расширения полномочий правоохранительных органов указывают, что существуют способы, при помощи которых администрации мессенджеров могут открывать доступ к зашифрованным сообщениям преступников, но не ослаблять безопасности переписки законопослушных граждан. Но, указывают технические эксперты, это палка о двух концах: если существует бэкдор, то рано или поздно вместе с правоохранительными органами до него доберутся хакеры, криминальные элементы и шпионы. Microsoft рассказала о пользе TPM, чтобы убедить пользователей перейти на Windows 11

21.04.2025 [19:14],

Николай Хижняк

С приближением окончания поддержки операционной системы Windows 10 компания Microsoft прилагает всё больше усилий, чтобы побудить пользователей перейти на Windows 11 — даже если для этого придётся отказаться от текущего ПК и приобрести новый, способный работать с новой ОС.

Источник изображения: Microsoft В рамках последней попытки побудить пользователей перейти с устаревающей ОС на новую компания описала преимущества системы Trusted Platform Module (TPM) и того, как она делает Windows 11 лучше и безопаснее предшественника. Microsoft выделила четыре фактора, которые делают TPM такой полезной:

Хотя TPM и Windows 11 действительно обеспечивают более высокий уровень безопасности, важно понимать, что Microsoft сделала поддержку TPM 2.0 обязательным системным требованием для установки Windows 11. Именно поэтому многие старые ПК с Windows 10 не подлежат обновлению. Ранее Microsoft публиковала руководство, следуя которому можно было установить Windows 11 на компьютеры, не соответствующие минимальным системным требованиям. Для этого требовалось внести изменения в реестр, что позволяло обойти ограничения, касающиеся современных процессоров и модуля TPM 2.0. Однако компания настоятельно не рекомендовала использовать этот способ, поскольку он мог привести к «серьёзным проблемам» при ошибках со стороны пользователя. Спустя некоторое время Microsoft удалила это руководство. Напомним, что после прекращения официальной поддержки Windows 10 в октябре этого года у пользователей некоторое время сохранится возможность получать обновления безопасности для этой ОС. Однако данная возможность будет платной. Дуров раскрыл, что может его заставить закрыть Telegram

21.04.2025 [16:30],

Владимир Фетисов

За всю историю существования мессенджера Telegram не было раскрыто ни одного байта личных сообщений пользователей. Об этом заявил основатель сервиса Павел Дуров.

Источник изображения: Dima Solomin on Unsplash Он также добавил, что платформа исполняет действующее в Евросоюзе законодательство и при наличии действительного судебного постановления раскрывает только IP-адреса и номера телефонов подозреваемых в совершении преступлений. «Telegram скорее уйдёт с рынка, чем подорвёт шифрование бэкдорами и нарушит основные права человека», — добавил Дуров. Напомним, Павел Дуров был задержан во французском аэропорте Ле-Бурже 24 августа 2024 года. Местные власти обвинили его в соучастии в деятельности по управлению онлайн-платформой для проведения незаконных транзакций, отказе в предоставлении по запросу уполномоченных органов информации и документов, отмывании денежных средств и др. Через несколько дней Дурова отпустили под судебный надзор и обязали внести залог в размере €5 млн. Осенью 2024 года стало известно, что Telegram стал значительно чаще раскрывать IP-адреса и номера телефонов пользователей по запросам французских правоохранителей. В первом квартале это касалось только 17 пользователей, тогда как в третьем квартале были раскрыты данные 632 пользователей. В феврале этого года представитель французской прокуратуры сообщил, что дело Дурова дойдёт до суда не ранее чем через год. Отчёт Google о Gemini 2.5 Pro раскритиковали за отсутствие прозрачности о безопасности ИИ

18.04.2025 [04:40],

Анжелла Марина

Эксперты раскритиковали Google за недостаток прозрачности и минимальное количество информации в техническом отчёте по Gemini 2.5 Pro. Они считают, что документ без полных данных не даёт адекватного представления о возможных рисках новой ИИ-модели .

Источник изображений: Google Отчёт был опубликован спустя несколько недель после запуска Gemini 2.5 Pro — самой мощной на сегодняшний день модели Google. Хотя такие документы обычно считаются важной частью обеспечения безопасности искусственного интеллекта (ИИ) и помогают независимым исследователям проводить собственные оценки рисков, в данном случае отчёт оказался «очень скудным», пишет TechCrunch. «В документе минимум информации, и он появился уже после того, как модель была доступна широкой публике, — заявил Питер Уилдефорд (Peter Wildeford), сооснователь Института политики и стратегии в области ИИ. — Невозможно проверить, выполняет ли Google свои публичные обещания, а значит невозможно оценить безопасность и надёжность моделей компании». Отдельную критику вызвало отсутствие упоминания о внутренней системе оценки рисков Frontier Safety Framework (FSF), которую Google представила в прошлом году для выявления потенциально опасных возможностей ИИ. В новом отчёте не содержится результатов тестов по опасным способностям модели — эти данные Google хранит отдельно и обычно не публикует вместе с основным документом. Эксперты считают, что Google, некогда выступавшая за стандартизацию отчётности по ИИ, теперь сама отходит от своих принципов. Отдельная обеспокоенность связана с тем, что компания до сих пор не представила отчёт по недавно анонсированной модели Gemini 2.5 Flash. Однако представитель Google заявил изданию TechCrunch, что этот документ выйдет в ближайшее время. Отмечается, что ситуация с Google, очевидно, является частью более широкой тенденции. Например, Meta✴ недавно также подверглась критике за поверхностный анализ рисков своей новейшей ИИ-модели Llama 4, а OpenAI вовсе не представила отчёт по линейке GPT-4.1. «Мы явно наблюдаем гонку на понижение стандартов, — заявил Кевин Бэнкстон (Kevin Bankston), старший советник по вопросам управления ИИ Центра демократии и технологий. — А на фоне сообщений о том, что другие компании, включая OpenAI, сокращают время на тестирование с месяцев до дней, такой уровень отчётности Google является тревожным сигналом». Роскомнадзор включил в «белый список» 75 тыс. IP-адресов с иностранными протоколами шифрования

17.04.2025 [10:12],

Владимир Фетисов

В созданный Центром мониторинга и управления сетью связи общего пользования (ЦМУ ССОП) «белый список» IP-адресов, использующих иностранные протоколы шифрования, внесено 75 тысяч IP-адресов. Количество записей в реестре увеличилось в шесть раз с 2023 года. Об этом пишет «Коммерсантъ» со ссылкой на представителя ведомства.

Источник изображения: Thomas Jensen / Unsplash Иностранными протоколами шифрования принято называть стандарты, которые применяются для защиты данных в виртуальных частных сетях (VPN), но которые не соответствуют действующим в России ГОСТам. Ранее в этом месяце Роскомнадзор опубликовал уведомление с рекомендациями по отказу от использования иностранных протоколов шифрования, «используемых в том числе приложениями, предоставляющими доступ к запрещённой информации». По мнению экспертов, уведомление Роскомнадзора не связано с возможной блокировкой в ближайшем будущем иностранных сервисов VPN. При этом не исключается вариант, при котором под блокировку на территории России попадут все IP-адреса, которые не включены в «белый список» ЦМУ ССОП. Google устранила уязвимость в Chrome, существовавшую 23 года

14.04.2025 [15:21],

Анжелла Марина

Google закрыла уязвимость в веб-обозревателе Chrome, которая могла раскрывать историю посещённых пользователем сайтов. Проблема существовала с начала 2000-х годов и была связана с тем, как браузеры отображают посещённые ссылки.

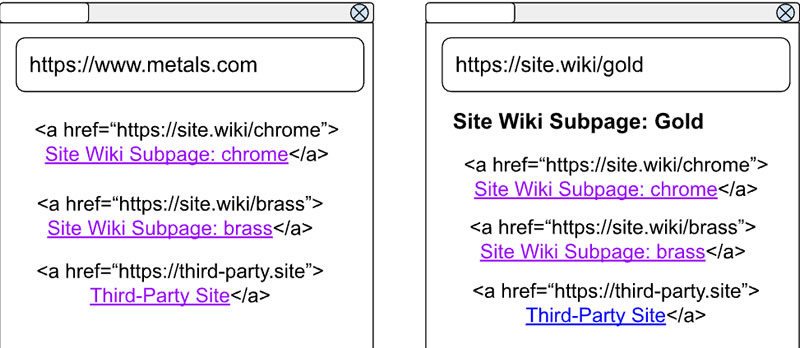

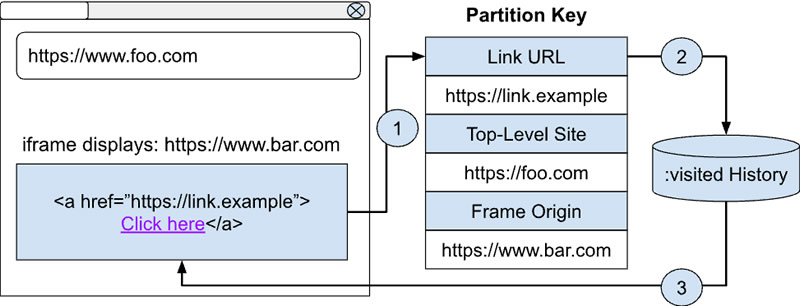

Источник изображения: Solen Feyissa / Unsplash Чтобы отобразить ссылки, которые пользователь посещал ранее (они помечаются фиолетовым цветом), браузер должен отслеживать эти страницы с помощью каскадных таблиц стилей через селектор :visited. Как объяснили в Google, суть ошибки заключалась в том, что информация о том, какие ссылки пользователь уже посещал, сохранялась без разделения конфиденциальности между посещаемыми сайтами. То есть, любой сайт мог определить, была ли ранее нажата определённая ссылка, даже если она отображалась на совершенно другом ресурсе.

Источник изображения: developer.chrome.com «Вы просматриваете сайт A и кликаете по ссылке на сайт B. Позже вы заходите на условно вредоносный сайт C, который тоже содержит ссылку на сайт B. Он может узнать, что вы уже были на сайте B, просто определив ссылку по цвету», — пояснили в Google.

Источник изображения: developer.chrome.com

Впервые на проблему обратил внимание исследователь безопасности Эндрю Кловер (Andrew Clover) ещё в 2002 году. Он визуально продемонстрировал все этапы возможной атаки, опираясь на исследовательскую статью Принстонского университета «Timing Attacks on Web Privacy». Исправление уже включено в бета-версию обновления Chrome 136. Теперь информация о посещённых ссылках будет храниться отдельно для каждого сайта и не будет передаваться между ресурсами. Более трети российских компаний удаляют персональные данные вручную

12.04.2025 [12:56],

Владимир Фетисов

ГК «Гарда» провела исследование, посвящённое работе российских компаний с персональными данными. Оказалось, что ручной поиск и удаление таких данных из баз, файловых хранилищ и с отдельных рабочих мест практикуются в 39 % компаний. В 25 % компаний применяются шредеры и сжигание наряду со специализированным программным обеспечением, в 10 % — только механическое уничтожение, и ещё в 10 % — иные способы.

Источник изображения: FlyD / Unsplash Также было установлено, что только 3 % компаний используют сертифицированное программное обеспечение для удаления персональных данных, а 12 % компаний вовсе не удаляют такую информацию. Напомним, операторы персональных данных обязаны удалять сведения по запросу субъекта или по истечении срока их хранения. Представитель Роскомнадзора сообщил, что неудаление записей персональных данных является неправомерным, и лицо, осуществляющее такую деятельность, может быть привлечено к административной ответственности. Отмечается, что неудаление персональных данных в сроки, установленные ч. 1 ст. 13.11 КоАП РФ, влечёт ответственность в виде штрафа: для физических лиц — от 2 тыс. до 6 тыс. рублей, для должностных лиц — от 10 тыс. до 20 тыс. рублей, для юридических лиц — от 60 тыс. до 100 тыс. рублей. Руководитель продуктового направления по защите баз данных ГК «Гарда» Дмитрий Ларин считает, что высокий показатель неудаления персональных данных связан с отсутствием у компаний инструментов автоматизации. В компании «Код безопасности» такую тенденцию объясняют тем, что информация хранится в различных базах данных. Специалисты сходятся во мнении, что эти причины подчёркивают необходимость стандартизации и внедрения эффективных решений для работы с персональными данными. Кроме того, не во всех организациях налажен процесс учёта данных, из-за чего оператор может не знать, что именно необходимо удалить и откуда. В ГК «Гарда» отметили, что для регулятора не имеет значения, каким образом удаляются персональные данные, однако из-за сжатых сроков этот процесс в компаниях либо вовсе не выполняется, либо проводится «спустя рукава». Помимо этого, отсутствие автоматизации создаёт риски утечки данных по причине человеческого фактора. «Яндекс» привлечёт белых хакеров к проверке безопасности генеративных нейросетей

10.04.2025 [11:11],

Андрей Крупин

Компания «Яндекс» сообщила о расширении программы «Охоты за ошибками» и запуске нового направления, связанного с генеративными нейросетями. Теперь исследователи, которым удастся отыскать технические уязвимости в семействах моделей YandexGPT, YandexART и сопутствующей инфраструктуре, могут получить вознаграждение до миллиона рублей.

Источник изображения: yandex.ru/bugbounty Участникам «Охоты» предстоит искать технические ошибки, которые могут повлиять на результаты работы и процесс обучения нейросетевых моделей: например, привести модель к сбою или изменить её поведение так, чтобы она повлияла на работу других сервисов «Яндекса». В программе участвуют все сервисы и ИИ-продукты «Яндекса», использующие модели семейства YandexGPT и YandexART. В числе таковых: «Алиса», «Поиск с Нейро», «Шедеврум» и другие облачные службы, включая те, где ML-модель используется неявно для ранжирования и поиска. Размер выплаты зависит от серьёзности ошибки и простоты её применения. К критичным относятся уязвимости, которые позволяют раскрыть сведения о внутренней конфигурации модели, её служебный промт с техническими данными или другую чувствительную информацию. Максимальное вознаграждение за такие ошибки — 1 млн рублей. Программу поиска уязвимостей «Яндекс» запустил в 2012 году — компания была первой в России. Теперь программа «Охота за ошибками» действует в «Яндексе» постоянно, а принять в ней участие может любой желающий. Google устранила две опасные уязвимости в Android, которые хакеры уже вовсю использовали

08.04.2025 [20:48],

Анжелла Марина

Google выпустила экстренный патч для Android, устраняющий две уязвимости нулевого дня, которые, по данным компании, уже могут использоваться хакерами в реальных атаках. Атаки возможны благодаря повышению привилегий в устройствах и не требуют от пользователей каких-либо действий.

Источник изображения: Mateusz Tworuszka / Unsplash Одна из уязвимостей, получившая идентификатор CVE-2024-53197, была выявлена при участии Бенуа Севенсом (Benoît Sevens), сотрудником группы безопасности и анализа угроз Google. Эта группа занимается отслеживанием кибератак, которые исходят от государственных структур. Например, в феврале стало известно, что компания Cellebrite, разрабатывающая инструменты для правоохранительных органов, использовала цепочку из трёх уязвимостей нулевого дня для взлома Android-устройств. Как пишет TechCrunch, одна из этих уязвимостей применялась против сербского студента-активиста местными властями, использовавшими технологии Cellebrite. Именно эта уязвимость была устранена в патче, выпущенном на этой неделе. Однако детали второго исправленного бага — CVE-2024-53150 — остаются неясными. Известно лишь, что его обнаружение также приписывается Бенуа Севенсу, а сама проблема затрагивает ядро операционной системы. В своём официальном заявлении компания Google отметила, что «наиболее серьёзной проблемой является критическая уязвимость в компоненте System, которая может привести к удалённому повышению привилегий без необходимости дополнительных прав доступа». Также подчёркивается, что эксплуатация уязвимости не требует никаких действий со стороны пользователя, и он может даже не догадываться о происходящем. В Google сообщили, что исходные коды для устранения двух уязвимостей будут опубликованы в течение 48 часов после выпуска бюллетеня безопасности, а также подчеркнули, что их партнёры — производители устройств на базе Android — традиционно получают информацию о подобных проблемах как минимум за месяц до публичного релиза обновлений. Также отмечается, что так как операционная система Android основана на открытом исходном коде, каждому производителю смартфонов теперь придётся самостоятельно распространять обновления среди своих пользователей. Microsoft пригрозила блокировкой пользователям Teams, которые не обновляются

08.04.2025 [17:55],

Сергей Сурабекянц

Microsoft добивается, чтобы все пользователи её платформы для совместной работы Teams использовали актуальную версию приложения. Поэтому, после выхода очередного обновления у пользователей будет 90 дней на его установку, иначе использование Teams будет заблокировано. Пользователи будут получать напоминания о необходимости установки обновления через 30 дней после его выпуска.

Источник изображения: Microsoft По словам Microsoft, блокировка требуется, чтобы гарантировать информационную безопасность пользователей. Компания предупреждала об изменении политики в отношении обновлений Teams ещё в ноябре 2024 года. Тогда в «Центре сообщений Microsoft 365» была размещена следующая информация: «Поддержание Microsoft Teams в актуальном состоянии имеет решающее значение для обеспечения безопасности и соответствия ваших устройств. По умолчанию Teams обновляется автоматически. Microsoft Teams регулируется современной политикой жизненного цикла, которая требует, чтобы клиент Teams для настольных ПК поддерживался в актуальном состоянии. […] Как указано в документации, когда клиент устаревает, пользователь увидит:

В качестве примера, если приложение Teams гипотетически находится в версии, выпущенной 1 января, а следующее обновление будет полностью доступно 15 января, [первое] оповещение в приложении будет показано 14 февраля». Позднее Microsoft сообщила конкретные даты начала действия новой политики. На ПК под управлением Windows — это 11 апреля 2025 года, в среде VDI — 6 мая 2025 года, на компьютерах Apple — 15 мая 2025 года. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |