|

Опрос

|

реклама

Быстрый переход

Google меняет подход к обновлениям безопасности Android, но пользователи это вряд ли заметят

16.09.2025 [13:55],

Владимир Мироненко

Желая сделать Android-смартфоны безопаснее, Google изменила стратегию выпуска обновлений безопасности, осуществив переход на «Систему обновлений на основе рисков» (Risk-Based Update System, RBUS), которая призвана улучшить процесс установки обновлений безопасности для OEM-производителей без ущерба для безопасности пользователей, пишет Android Authority.

Источник изображения: Jonas Leupe/unsplash.com Согласно новой системе, Google теперь включает в ежемесячный «Бюллетень по безопасности Android» (ASB) только уязвимости с высоким уровнем риска, которые компания определяет, как проблемы, требующие немедленного устранения, например, те, которые активно эксплуатируются злоумышленниками или являются частью известной цепочки эксплойтов. Эта классификация основана на реальном уровне угрозы и отличается от формального уровня «критического» или «высокого» уровня серьёзности уязвимости. Все остальные уязвимости теперь отражаются в квартальных отчётах Google. По этой причине в июльском бюллетене ASB не было указано ни одного исправления уязвимости, а в сентябрьском — 119. Отсутствие сообщений в бюллетене вовсе не означает, что не было уязвимостей Android, требующих устранения. Например, Samsung и Qualcomm указали по несколько уязвимостей CVE в своих бюллетенях за июль 2025 года. Просто теперь OEM-производители сами решают, выпускать обновления безопасности или нет, даже если официальный перечень ASB пуст. Поскольку большинство исправлений безопасности теперь будут выпускаться в ежеквартальных выпусках ASB, OEM-производителям рекомендуется внедрять как минимум ежеквартальный график обновлений для выпускаемых устройств, чтобы обеспечить максимальную защиту пользователей. Если для обычных пользователей с изменением системы выхода обновлений Google вряд ли что изменится, это должно упростить OEM-производителям выпуск ежеквартальных обновлений, которые теперь станут гораздо более эффективными. 15 хакерских группировок объявили о закрытии — хакеры хотят насладиться «золотыми парашютами»

16.09.2025 [13:06],

Павел Котов

Негласная ассоциация из 15 хакерских группировок, наиболее известными из которых являются Scattered Spider и Lapsus$, объявила о прекращении своей деятельности. Хакеры группировок заявили, что больше не будут совершать кибератаки от своего имени.

Источник изображения: Kevin Ku / unsplash.com Об этом хакеры объявили на профильном форуме: они, по их словам, добились своих целей, которыми оказались разоблачение уязвимых систем, а не вымогательство средств. Они отметили, что «теперь наша сила — в молчании». «Если беспокоитесь о нас, не стоит, <..> [нам] хватит накопленных группой „золотых парашютов“. Изучать и совершенствовать системы, которыми вы пользуетесь в повседневной жизни, продолжат другие. Молча», — заявили хакеры. Это они недавно осуществили кибератаки на ресурсы автопроизводителя Jaguar Land Rover и розничной сети Marks & Spencer. Нескольких членов группировки удалось арестовать, и соучастники пообещали попытаться их освободить. Группировке могут приписать и другие атаки, добавили её члены, но эти акции были совершены до объявления о завершении карьеры. Уверенности в том, что киберпреступники сделали своё заявление искренне, нет — хакеры часто пытаются уйти от ответственности, отказываясь от своих псевдонимов, меняя тактику и действуя под новыми вывесками. Впрочем, событий в мире киберпреступности и кибербезопасности пока хватает. Неизвестные лица допустили масштабную утечку данных, связанных с технологиями «Великого китайского файрвола», у которого обнаружилась коммерческая «коробочная» версия с уникальными схемами работы. Американские власти объявили вознаграждение в размере $10 млн за поимку Владимира Тимощука — его обвиняют в организации кибератак с использованием вирусов-вымогателей LockerGoga, MegaCortex и Nefilim с декабря 2018 по октябрь 2021 года. Впрочем, это скорее пиар-акция: если подозреваемый не окажется в стране в которой действует договор об экстрадиции с США, ему ничто не грозит. Финский вымогатель Алексантери Кивимяки (Aleksanteri Kivimäki) вышел на свободу и объявил о намерении обжаловать решение суда — его приговорили за взлом ресурса психотерапевтической клиники в 2018 году. Хакер разослал её 20 000 пациентам требования о выкупе с угрозой раскрыть информацию из их медицинских карт — сам Кивимяки заявил, что средства он получил от криптовалютных операций, а не от вымогательства; хотя признал, что не заплатил с них налоги. Наконец, ФБР предупредило пользователей Salesforce CRM о крупномасштабной атаке на сервис, осуществляемой хакерскими группировками UNC6040 и UNC6395 — ведомство редко публикует подобные экстренные предупреждения, поэтому относиться к ним рекомендуется со всей серьёзностью. Масштабный слив данных «Великого китайского файрвола» раскрыл механизм работы системы

14.09.2025 [05:31],

Анжелла Марина

В Китае произошла крупнейшая утечка данных системы интернет-цензуры, известной как «Великий китайский файрвол». Исследователи подтвердили, что в открытый доступ попало более 500 ГБ внутренних документов, исходного кода, рабочих журналов и сообщений, связанных с этой системой.

Источник изображения: Krzysztof Kowalik/Unsplash Утечка, обнаруженная 11 сентября, включает материалы, предположительно принадлежащие компании Geedge Networks, связанной с Фан Биньсином (Fang Binxing), которого называют «отцом» «Великого китайского файрвола», и лаборатории MESA Института информационной инженерии Китайской академии наук. По сообщению Tom's Hardware со ссылкой на независимую команду исследователей Great Firewall Report (GFW Report), в документах содержатся полные сборочные системы для платформ глубокого анализа пакетов (DPI), а также модули кода, предназначенные для выявления и ограничения работы инструментов обхода цензуры, включая VPN, SSL-фингерпринтинг (метод анализа характеристик SSL/TLS-соединений) и регистрацию сессий. По данным GFW Report, материалы раскрывают архитектуру коммерческой платформы Tiangou, предназначенную для интернет-провайдеров и пограничных шлюзов. Эта система, которую называют «Великим файрволом в коробке», изначально работала на серверах HP и Dell, но позже перешла на китайское оборудование из-за санкций. Документы показывают, что система развёрнута в 26 дата-центрах Мьянмы, где государственная телекоммуникационная компания использует её для мониторинга 81 млн одновременных TCP-соединений и массовой блокировки контента. Технологии компании Geedge Networks также экспортируются в Пакистан, Эфиопию и Казахстан для интеграции в системы законного перехвата данных, включая систему WMS 2.0 в Пакистане, которая обеспечивает слежку за мобильными сетями в реальном времени и перехват незашифрованных HTTP-сессий. Исследователи продолжают анализировать архив, который включает журналы сборки и заметки разработчиков, способные выявить уязвимости протоколов или ошибки в работе системы, которые могут быть использованы для обхода цензуры. Архив уже дублируется хакерскими группами, такими как Enlace Hacktivista, но специалисты рекомендуют использовать изолированные среды для его изучения. В Intel Coffee Lake и любых AMD Zen нашлась новая уязвимость класса Spectre, а патч бьёт по производительности

12.09.2025 [19:03],

Павел Котов

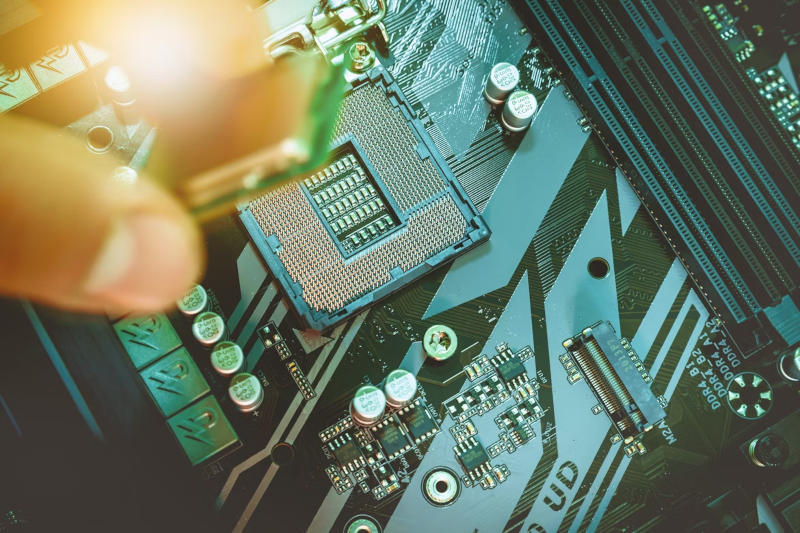

Схемы атак по сторонним каналам на процессоры, как оказалось, ещё не исчерпали себя: учёные Высшей технической школы Цюриха (ETH Zurich) обнаружили ещё одну уязвимость спекулятивного выполнения, основанную на известной ещё с 2018 года проблеме Spectre. Она затрагивает процессоры AMD Zen всех поколений, а также чипы Intel Coffee Lake, и позволяет нарушать границы виртуализации.

Источник изображения: JESHOOTS / unsplash.com Схему атаки, использующую уязвимость VMSCAPE (CVE-2025-40300), охарактеризовали как первый эксплойт на основе Spectre, открывающий злоумышленнику в облачной виртуальной машине доступ к закрытым данным из гипервизора — при этом не нужно вносить изменения в код и стандартные настройки системы. Ключевым компонентом облачных вычислений являются средства виртуализации, которые безопасно разделяют физические ресурсы на виртуальные, управление которыми осуществляет гипервизор. Целями атаки VMSCAPE являются гипервизор KVM (Kernel-based Virtual Machine) и его клиентская часть QEMU (Quick Emulator). В системах на чипах AMD Zen 4 атака VMSCAPE обеспечивает утечку памяти процесса QEMU со скоростью 32 бит/с. Это позволяет, к примеру, за 772 секунды извлечь ключ шифрования диска, указывают исследователи. Уязвимости подвержены процессоры AMD Zen с первого по пятое поколений, а также выпущенные в 2017 году Intel Coffee Lake. Решить проблему на аппаратном уровне невозможно, поэтому она решается в Linux программными средствами, но это влечёт снижение производительности. Учёные из ETH Zurich изучили, как процессоры AMD и Intel обрабатывают разделение хоста и гостевой системы, и обнаружили, что для чипов AMD Zen и для Intel Coffee Lake защита недостаточно надёжна. Как выяснилось, буфер предсказания ветвлений (BTB), помогающий прогнозировать последующие инструкции до их появления в коде, чтобы повысить производительность, осуществляет эти операции для хоста и гостевой системы вперемешку, и гипотетический злоумышленник может этим воспользоваться. Чтобы продемонстрировать такую возможность, была разработана техника атаки vBTI (virtualization Branch Target Injection или «виртуальная инъекция цели ветвления»).

Источник изображения: Ryan / unsplash.com В AMD заявили, что компания признает факт наличия уязвимости, но исправит её только на программном уровне. Представитель Intel заявил: «Для решения этой проблемы можно использовать существующие средства защиты процессоров Intel. Ранее Intel публиковала руководства по защите от атак инъекции цели ветвления (BTI), инъекции истории ветвлений (BHI) и выбора косвенной цели (ITS), и инженеры Intel сотрудничают с разработчиками Linux, чтобы гарантировать, что соответствующие средства защиты от этих уязвимостей, описанные в руководствах, будут развёрнуты в гипервизоре в пользовательском пространстве Linux. Как ожидается, средства защиты будут доступны к дате публикации VMSCAPE, а CVE для этой уязвимости будет назначена Linux». Далее патч для ядра Linux будет портирован на различные дистрибутивы системы. Авторы исследования разработали механизм защиты от атаки VMSCAPE — он получил название IBPB-on-VMExit. Разработчики Linux оптимизировали его и переименовали в «IBPB before exit to userspace». Этот механизм снижает производительность машины — величина издержек зависит от интенсивности нагрузки и частоты перехода процессора из виртуальной системы в основную. В виртуальных машинах могут работать эмулируемые или виртуализованные устройства — в первом случае виртуальная машина чаще обращается к хосту, и производительность системы с установленным механизмом защиты будет снижаться сильнее. Для эмулируемых устройств просадка может составить до 10 %, указывают исследователи, хотя в случае процессоров AMD Zen 4 она ограничивается лишь 1 %. Средство защиты для Linux будет работать на всех системах, включая последние AMD Zen 5 и даже чипы Intel Lunar Lake и Granite Rapids, на которых схема атаки VMSCAPE не работает. Мошенники осваивают мессенджер Max: сформировался чёрный рынок аренды учётных записей

12.09.2025 [12:54],

Павел Котов

В мессенджере Max обнаружилась практика аренды учётных записей на платформе — ранее подобное наблюдалось в WhatsApp. На форумах в теневом сегменте Сети такие объявления появляются сотнями ежедневно, платят за услугу до $250. Мошеннические кол-центры уже приспособились звонить россиянам через такие аккаунты, предупредили в МВД.

Источник изображений: max.ru Злоумышленники предлагают за аренду учётных записей в мессенджере Max от $10 до $250, срок услуги начинается от одного часа, ежедневно публикуются до тысячи таких объявлений, передаёт «Коммерсантъ» со ссылкой на экспертов компании «Инфосистемы Джет». «Арендодателям» предлагают передать свой номер телефона и сообщить код для авторизации на платформе — оплата производится за каждый почасовой «холд», то есть удержание аккаунта. Эта мошенническая схема стала одной из первых в официальном российском мессенджере, обратил внимание официальный Telegram-канал «Вестник киберполиции России» МВД РФ. Механизм был отлажен в WhatsApp, вознаграждение в размере $10–15 представляется значительным для школьников и студентов, которые чаще всего сдают свои учётные записи в аренду. Пока такие случаи носят единичный характер, сообщили в МВД; информацию о подобных инцидентах доводят до сведения администрации Max, добавил источник «Коммерсанта».  Служба безопасности Max только за август заблокировала 67 тыс. подозрительных аккаунтов — преимущественно за спам — и удалила более 13 тыс. вредоносных файлов. «Для выявления мошенников специалисты Центра безопасности Max в том числе используют автоматизированные системы: уже реализована проверка номеров в партнёрстве с „Лабораторией Касперского“, также в Max приступили к внедрению технологий антифрода от „Сбера“, в рамках которой „Сбер“ планирует предоставить команде Max собственную экспертизу и технологическую базу для выявления подозрительных трансакций и звонков», — рассказали в администрации платформы. В России с 1 сентября 2025 года действует закон, запрещающий передачу учётных записей, в том числе на игровых платформах, в мессенджерах и соцсетях, а также SIM-карт посторонним — физлицам за это грозит административный штраф в размере до 50 тыс. руб. Организация деятельности по передаче аккаунтов грозит уголовной ответственностью, предусматривающей более строгие наказания — от штрафа в размере от 700 тыс. руб. до лишения свободы на срок до трёх лет. При «благоприятном» развитии событий доля мошеннических звонков в мессенджере Max будет расти примерно на 0,3–0,5 п.п. в месяц, к концу следующего года вырастет с теперешних 9 % до 15–18 %, и ежемесячно будут блокироваться от 150 тыс. до 170 тыс. учётных записей. Если же злоумышленники начнут действовать очень активно, то уже к концу текущего года доля мошеннических звонков достигнет 20–22 %, и каждый месяц администрация платформы будет блокировать от 250 тыс. до 300 тыс. аккаунтов, прогнозируют опрошенные «Коммерсантом» эксперты. Microsoft закрыла 80 уязвимостей в Windows и Office, включая восемь критических

10.09.2025 [21:21],

Николай Хижняк

Microsoft выпустила обновления безопасности для своих операционных систем Windows, а также программного обеспечения Office — в общей сложности устранено 80 уязвимостей. Компания классифицировала восемь уязвимостей в Windows и Office как критические, но ни одна из них пока не была использована для реальных атак.

Источник изображения: Microsoft Большинство уязвимостей (58) относятся к различным версиям Windows, для которых Microsoft всё ещё предлагает обновления безопасности: Windows 10, Windows 11 и Windows Server. Компания классифицировала семь уязвимостей безопасности в Windows как критические, включая четыре уязвимости удалённого выполнения кода (RCE). Пять из этих критических уязвимостей связаны с графическими компонентами. Для выполнения вредоносного кода достаточно открыть заражённый файл изображения, например, загруженный с веб-сайта. Уязвимость утечки данных CVE-2025-53799 выделяется тем, что её эксплуатация может раскрыть лишь небольшую часть рабочей памяти. Microsoft также исправила пять уязвимостей безопасности в Hyper-V (платформа для аппаратной виртуализации, — прим. ред.), одна из которых (CVE-2025-55224) классифицируется как критическая. Остальные уязвимости связаны с повышением привилегий (EOP). Ещё одна критическая уязвимость (CVE-2025-54918), связанная с повышением привилегий, была обнаружена в NT LAN Manager. С её помощью злоумышленник с правами пользователя может получить системную авторизацию через сеть чтобы использовать её в рамках целевой атаки. Наивысший рейтинг получила уязвимость CVE-2025-55232, обнаруженная в Microsoft High Performance Compute (HPC) Pack. Злоумышленник может удалённо внедрить код без учётной записи пользователя и выполнить его самостоятельно. Уязвимость затрагивает только кластеры высокопроизводительных компьютеров. В качестве одной из мер Microsoft рекомендует блокировать TCP-порт 5999. В этом месяце Microsoft также устранила 10 уязвимостей в службе маршрутизации и удалённого доступа (RRAS). Две уязвимости относятся к RCE (Remote Code Execution) и позволяют злоумышленнику удалённо выполнять произвольный код. Остальные связаны с утечками данных. Все относятся к категории высокого риска. В службе брандмауэра Windows были устранены шесть уязвимостей EOP с высокой степенью риска. Злоумышленник с правами пользователя может использовать их для получения авторизации локальной системной учётной записи и выполнения вредоносного кода. Также Microsoft устранила 16 уязвимостей в семействе программных продуктов Office — 12 из них связаны с удалённым выполнением кода (RCE). Одна (CVE-2025-54910) отмечена как критическая, поскольку вектором атаки служит окно предварительного просмотра. Это означает, что атака может быть осуществлена просто путём отображения заражённого файла в окне предварительного просмотра, даже без его открытия. Microsoft относит остальные уязвимости Office к категории высокого риска. В этом случае для активации кода эксплойта пользователю необходимо открыть заражённый файл. В Excel компания устранила восемь уязвимостей RCE. Следующий крупный выпуск обновлений безопасности запланирован на 14 октября. В этот же день прекратится официальная поддержка операционной системы Windows 10. Сентябрьское обновление безопасности Windows устранило сбои при установке приложений

10.09.2025 [17:47],

Владимир Мироненко

Microsoft выпустила сентябрьское обновление безопасности для Windows, которое, в том числе, устраняет проблему, возникшую после распространения августовского апдейта. Напомним, что после последнего обновления безопасности возникали сбои при установке приложений для пользователей без прав администратора во всех версиях Windows, а также могло появляться окно UAC.

Источник изображения: Surface/unsplash.com Проблема была вызвана исправлением безопасности, которое устраняет уязвимость повышения привилегий установщика Windows (CVE-2025-50173), позволявшую злоумышленникам, прошедшим аутентификацию, получать системные привилегии. Для её устранения Microsoft внедрила новые средства контроля учетных записей (UAC), запрашивающие учётные данные администратора в различных ситуациях для предотвращения повышения прав злоумышленниками. Однако эти запросы UAC также могли непреднамеренно отображаться и при других действиях, например, при установке приложений, использующих установщик Windows (MSI), при включении безопасного рабочего стола и выполнении команд восстановления MSI. Как пояснила Microsoft на прошлой неделе, полный список платформ, которых затронула эта проблема, обширен и включает как клиентские версии платформы Windows, так и серверные. «Для решения этих проблем обновление безопасности Windows от сентября 2025 года (и более поздние обновления) сокращает область применения запросов UAC для восстановления MSI-файлов и позволяет системным администраторам отключать запросы UAC для определённых приложений, добавляя их в список разрешённых», — сообщила компания, добавив, что после его установки запросы UAC будут требоваться во время операций восстановления MSI только в том случае, если целевой MSI-файл содержит настраиваемое действие с повышенными привилегиями. Apple внедрила в iPhone 17 улучшенную защиту от взлома — похожая есть в Windows 11

10.09.2025 [12:36],

Владимир Фетисов

Вчера Apple представила множество новинок, включая флагманские смартфоны iPhone 17 Pro и iPhone 17 Pro Max, а также сверхтонкий iPhone Air. Разработчики не ограничились внесением изменений в дизайн устройств и их аппаратную составляющую. Существенному обновлению подверглась система безопасности iPhone, что стало частью «самого значительного обновления в области безопасности памяти за всю историю потребительских операционных систем».

Источник изображения: Apple Разработчики внесли ряд изменений в свои чипы, операционную систему и фирменные средства разработки для повышения эффективности борьбы со шпионским программным обеспечением, таким как нашумевший в прошлом Pegasus. Эта работа ведётся в рамках инициативы по обеспечению целостности памяти устройств за счёт внедрения механизма Memory Integrity Enforcement (MIE). «С появлением линейки iPhone 17 и iPhone Air мы рады представить систему обеспечения целостности памяти: первую в отрасли комплексную и постоянно активную систему защиты памяти, охватывающую ключевые области атаки, включая ядро и более 70 пользовательских процессов. Она построена на базе расширения Enhanced Memory Tagging Extension (EMTE)», — говорится в сообщении Apple. Этот подход аналогичен тому, что можно было видеть, когда Microsoft внедряла функцию обеспечения целостности памяти в Windows 11, а также реализации ряда других изменений для повышения уровня безопасности платформы. В сообщении Apple также упоминается работа ARM по борьбе с ошибками памяти с помощью механизма Memory Tagging Extension (MTE), который поддерживается на некоторых смартфонах Google Pixel, начиная с линейки Pixel 8. Apple заявила, что её реализация идёт на шаг дальше, поскольку благодаря особенностям проектирования чипов A19 и A19 Pro может по умолчанию обеспечивать высокий уровень защиты. В дополнение к этому компания повысит безопасность памяти и на устройствах предыдущих поколений, которые не поддерживают новую технологию. В сообщении упоминается, что новое средство защиты от уязвимости Spectre V1 работает с «практически нулевой нагрузкой на процессор», что очень важно, поскольку зачастую именно падение производительности было негативной стороной функций обеспечения целостности памяти. Пароли «admin» и другие дыры в кибербезопасности сети ресторанов Burger King выявили белые хакеры

09.09.2025 [16:57],

Владимир Мироненко

Этичные хакеры BobDaHacker и BobTheShoplifter заявили об обнаружении «катастрофических уязвимостей» в компьютерных системах группы Restaurant Brands International (RBI), которой принадлежат такие известные сети ресторанов, как Burger King, Tim Hortons и Popeyes, с более чем 30 тыс. филиалов по всему миру.

Источник изображения: Desola Lanre-Ologun/unsplash.com Выяснилось, что корпоративные сайты assistant.bk.com, assistant.popeyes.com и assistant.timhortons.com могли быть легко взломаны во всех более чем 30 тыс. филиалах группы по всему миру. Обнаруженные уязвимости позволили хакерам без труда получить доступ к учётным записям сотрудников, системам оформления заказов и прослушивать записи разговоров с клиентами в автокафе. По словам этичных хакеров, API для регистрации позволяет любому войти в компьютерную систему группы, поскольку команда веб-разработчиков «забыла заблокировать регистрацию пользователей». Используя функцию GraphQL introspection, хакеры смогли создать учётную запись без подтверждения электронной почтой, а пароль присылался в виде простого текста. С помощью инструмента createToken белые хакеры смогли повысить свой статус до администратора на всей платформе. На всех планшетах для автокафе был указан пароль admin. А для входа в систему заказа устройств группы пароль был жёстко прописан в HTML-коде. Этичные хакеры уведомили RBI об обнаруженных уязвимостях, которые та быстро устранила, даже не поблагодарив специалистов за помощь. В Android закрыли уязвимость, позволявшую захватить контроль над смартфоном через Bluetooth или Wi-Fi

04.09.2025 [00:45],

Анжелла Марина

Google выпустила сентябрьское обновление безопасности для Android, которое устраняет 84 уязвимости в компонентах операционной системы и 27 — в продуктах Qualcomm, включая две критические бреши, уже использовавшиеся злоумышленниками в реальных атаках. Обновление затрагивает устройства под управлением Android 13 и новее, сообщает BleepingComputer.

Источник изображения: AI Две активно эксплуатируемые уязвимости нулевого дня получили идентификаторы CVE-2025-38352 и CVE-2025-48543. Первая представляет собой ошибку повышения привилегий в ядре Android, вызванную условием гонки в POSIX CPU-таймерах, и может привести к сбоям, отказу в обслуживании и эскалации привилегий. Вторая обнаружена в компоненте Android Runtime и позволяет вредоносному приложению обойти «песочницу» (Sandbox — изолированная среда для каждого приложения) и получить доступ к системным возможностям более высокого уровня. В своём бюллетене Google отметила, что имеются признаки ограниченного целевого использования этих уязвимостей, однако дополнительных деталей не раскрыла. Помимо этого, обновление исправляет четыре уязвимости критического уровня опасности. Одна из них, CVE-2025-48539, позволяет атакующему в зоне действия сети Wi-Fi или Bluetooth выполнить произвольный код на устройстве без какого-либо взаимодействия с пользователем. Остальные три уязвимости (CVE-2025-21450, CVE-2025-21483 и CVE-2025-27034) затрагивают проприетарные компоненты Qualcomm. Согласно данным Qualcomm, CVE-2025-21483 является уязвимостью повреждения памяти в стеке передачи данных, возникающей при повторной сборке видеопотока (NALU) из RTP-пакетов. CVE-2025-27034 представляет собой ошибку проверки индекса массива в процессоре многорежимных вызовов при выборе PLMN из списка неудачных ответов SOR и может привести к повреждению памяти и выполнению кода на уровне модема устройства. Для установки обновления необходимо перейти в раздел «Настройки» → «Система» → «Обновление ПО» и проверить его наличие. Пользователям устройств на Android 12 и более старых версиях компания рекомендует перейти на более новую поддерживаемую модель или использовать стороннюю прошивку с актуальными патчами безопасности. Общее количество устранённых уязвимостей, включая исправления для 27 компонентов Qualcomm, составляет 111. Для устройств на чипах MediaTek актуальная информация о безопасности доступна в отдельном бюллетене производителя. Компания Samsung также выпустила собственное сентябрьское обновление для флагманских устройств, включающее исправления для фирменных компонентов, таких как One UI. Браузер Chrome обновился до 140-й версии — закрыты шесть уязвимостей, включая критическую

03.09.2025 [22:20],

Анжелла Марина

Google выпустила обновление для браузера Chrome, устраняющее несколько уязвимостей безопасности. Обновление версии 140.0.7339.80/81 для Windows и macOS, а также 140.0.7339.80 для Linux уже доступно для пользователей. По заявлению компании, на данный момент не зафиксировано случаев эксплуатации этих уязвимостей в реальных атаках.

Источник изображения: AI В блоге Chrome Releases специалист Google Сринивас Систа (Srinivas Sista) сообщил, что четыре из шести устранённых уязвимостей были обнаружены сторонними исследователями и переданы компании через программу поощрения за обнаружение багов. Одна из «дыр» с идентификатором CVE-2025-9864 относится к типу use-after-free и классифицируется как риск высокого уровня, затрагивая V8 JavaScript-движок. Остальные три — CVE-2025-9865, CVE-2025-9866 и CVE-2025-9867 — оценены как баги среднего уровня риска. Информация о двух других, обнаруженных непосредственно специалистами Google, не раскрывается, отмечает PCWorld. Обновление устанавливается автоматически, но пользователи могут вручную проверить наличие новой версии через меню «Справка» → «О браузере Google Chrome». Версия для Android включает те же исправления, что и десктопные сборки. Для пользователей канала Extended Stable (расширенная стабильная версия) на Windows и macOS также доступна версия 140.0.7339.81. Следующее крупное обновление (Chrome 141) компания планирует выпустить в начале октября. Производителям других браузеров на базе Chromium, включая Microsoft Edge, Vivaldi и Brave, предстоит интегрировать аналогичные исправления. На данный момент эти браузеры используют версии, выпущенные до текущего патча. Отдельно отмечается, что браузер Opera версии 121 по-прежнему основан на устаревшей версии Chromium 137, обновления для которой Google прекратила с 24 июня. При этом последний релиз Opera 121.0.5600.50 не включает переход на более новую версию Chromium. Ранее 3DNews сообщал о том, что ИИ-агент Google Big Sleep самостоятельно обнаружил критическую уязвимость в браузере Chrome без участия человека, а компания запланировала выпустить обновление Chrome 140, к пробной версии которого на прошедшей неделе получили доступ некоторые пользователи. Cloudflare отразила самую мощную в истории DDoS-атаку — 11,5 Тбит/с в пике

03.09.2025 [13:40],

Дмитрий Федоров

Крупнейший поставщик сетевых инфраструктурных сервисов, компания Cloudflare отразила крупнейшую в истории DDoS-атаку, достигшую пикового значения 11,5 Тбит/с, которая продолжалась 35 секунд. Первоначально источником атаки считались серверы Google Cloud, однако впоследствии выяснилось, что трафик исходил от комбинации IoT-устройств и облачных провайдеров. Зафиксированная DDoS-атака демонстрирует качественную эволюцию киберугроз.

Источник изображения: Lewis Kang'ethe Ngugi / Unsplash Гиперобъёмные DDoS-атаки представляют критическую угрозу для цифровой инфраструктуры. Злоумышленники подавляют цель массивными объёмами данных. Такой натиск потребляет всю доступную пропускную способность канала связи жертвы. Одновременно происходит исчерпание системных ресурсов серверов. Результат предсказуем: легитимные пользователи полностью теряют доступ к атакуемым серверам и онлайн-сервисам. «Системы защиты Cloudflare работают в усиленном режиме. За последние несколько недель мы самостоятельно заблокировали сотни гиперобъёмных DDoS-атак, максимальная из которых достигла пиковых значений 5,1 млрд пакетов в секунду и 11,5 Тбит/с», — сообщила компания в соцсети X. Первоначально Cloudflare указывала, что историческая UDP-флуд-атака длительностью 35 секунд преимущественно исходила от серверов Google Cloud. Однако позже компания выяснила, что атака на самом деле исходила от нескольких поставщиков IoT и облачных услуг.

Источник изображения: @Cloudflare / X «Наша система защиты обнаружила атаку, и мы следовали надлежащему протоколу уведомления клиентов и реагирования. Первоначальные сообщения о том, что большая часть трафика исходила из Google Cloud, не соответствуют действительности», — сообщил представитель Google Cloud. Новый антирекорд был установлен всего через два месяца после того, как в июне компания отразила DDoS-атаку мощностью 7,3 Тбит/с против неназванного хостинг-провайдера. Предыдущий рекорд составлял 3,8 Тбит/с и 2 млрд пакетов в секунду — эту атаку Cloudflare нейтрализовала в октябре прошлого года. Microsoft также сталкивалась с масштабными атаками подобного типа. В январе 2022 года корпорация нейтрализовала гиперобъёмную DDoS-атаку мощностью 3,47 Тбит/с против одного из азиатских клиентов Azure. Другая подобная DDoS-атака нарушила работу нескольких сервисов Microsoft 365 и Azure по всему миру в июле прошлого года. В апреле Cloudflare сообщила в своём отчёте о DDoS-атаках за I квартал 2025 года, что в 2024 году она отразила рекордное количество DDoS-атак, которые выросли на 198 % по сравнению с предыдущим кварталом и на 358 % по сравнению с предыдущим годом. Cloudflare нейтрализовала в общей сложности 21,3 млн DDoS-атак, направленных против её клиентов в течение прошлого года. Параллельно собственная сетевая инфраструктура Cloudflare подверглась 6,6 млн атак в рамках 18-дневной мультивекторной хакерской DDoS-кампании, которая характеризовалась применением SYN-флуд-атак, DDoS-атак с использованием ботнета Mirai, а также SSDP-атак с усилением и других методов. Наиболее критический рост зафиксирован в сегменте сетевых атак, которые также продемонстрировали резкий рост с начала 2025 года, достигнув 509 % в годовом исчислении. «Абсолютная ложь»: Google прокомментировала слухи о серьёзной дыре в безопасности Gmail

02.09.2025 [11:16],

Владимир Мироненко

Компания Google выступила с опровержением появившихся сообщений о том, что в последние дни почтовый сервис Gmail столкнулся с «серьёзной» уязвимостью в системе безопасности и миллиарды пользователей оказались под угрозой взлома.

Источник изображения: Solen Feyissa/unsplash.com «Мы хотим заверить наших пользователей в надёжности и эффективности защиты Gmail. Недавно появилось несколько неточных заявлений, в которых неверно указывалось, что мы выпустили общее предупреждение для всех пользователей Gmail о серьёзной проблеме с безопасностью Gmail. Это абсолютная ложь», — сообщила Google. Компания отметила, что имеющиеся средства защиты продолжают блокировать более 99,9 % фишинговых атак на сервис и вредоносных программ, обеспечивая полную безопасность аккаунтов пользователей. Компания не стала вдаваться в подробности об этих «неточных» сообщениях. Как предполагает Forbes, Google, по-видимому, ссылается на несколько недавних сообщений, в которых утверждалось, что компания выпустила «экстренное предупреждение» для своей аудитории пользователей, насчитывающей 2,5 млрд человек, в связи с фишинговой атакой, направленной на используемый компанией инстанс Salesforce. Однако об этом инциденте Google сообщила ещё в начале июня, а в обновлении от 8 августа объявила о завершении оповещения всех пострадавших. Непонятно, почему информация об этом появилась только сейчас и как её ошибочно истолковали в качестве предупреждения, касающегося всех пользователей Gmail, но Google решила прояснить ситуацию, поскольку дело связано с вопросами безопасности. «Крайне важно, чтобы информация в этой области была точной и основывалась на фактах», — подчеркнула Google. Xiaomi отозвала почти 150 тысяч взрывоопасных пауэрбанков

29.08.2025 [19:01],

Сергей Сурабекянц

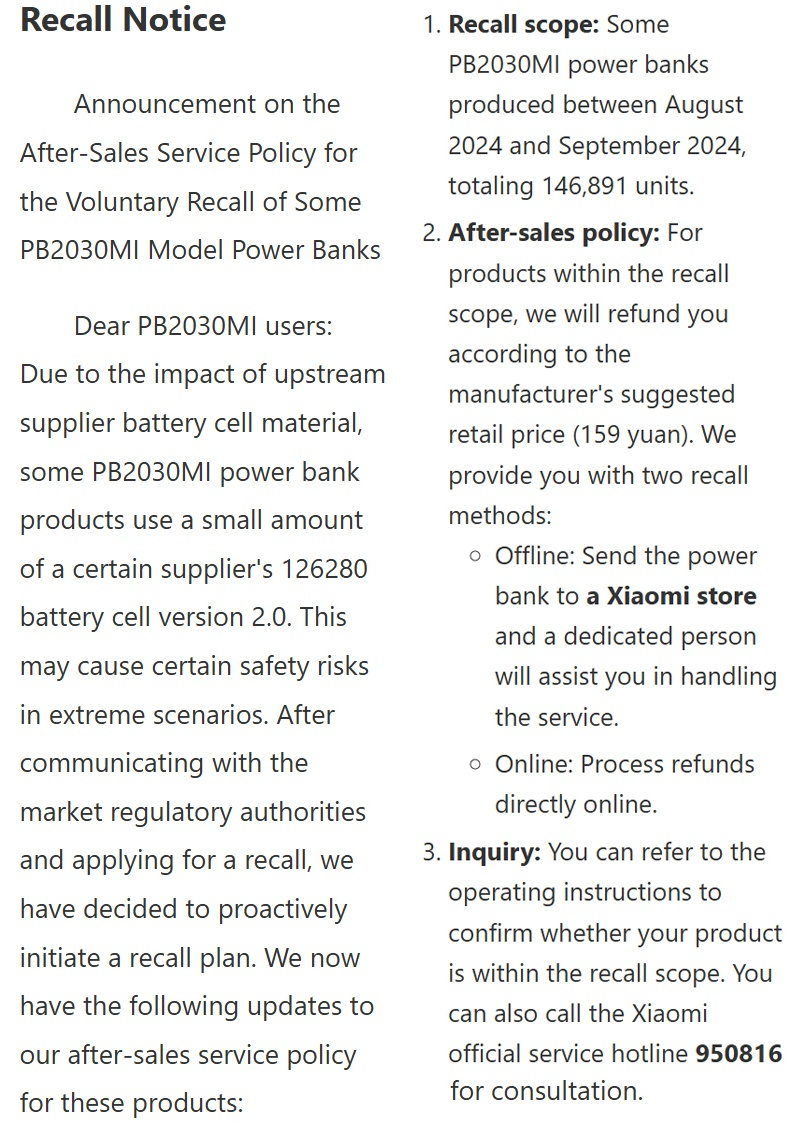

Компания Xiaomi отозвала в Китае 146 891 внешних аккумуляторов (пауэрбанков) со встроенным кабелем PB2030MI мощностью 33 Вт и ёмкостью 20 000 мА·ч. Компания сообщила, что отзыв связан с рисками для безопасности «в экстремальных ситуациях». Эта модель также продаётся по всему миру, но официального заявления компании на глобальном сайте об этом нет.

Источник изображений: Xiaomi Отзыв распространяется на внешние аккумуляторы Xiaomi PB2030MI, выпущенные в период с августа по сентябрь 2024 года, оснащённые по информации компании, «аккумулятором 126280 версии 2.0 от определённого поставщика». Эта версия аккумулятора «может представлять определённые риски для безопасности в экстремальных ситуациях», что может привести к перегреву, возгоранию и взрыву. Xiaomi сообщила, что за указанный период было произведено 146 891 портативное зарядное устройство, и все они были отозваны по соображениям безопасности. Покупатели, чьё устройство соответствует условиям отзыва, имеют право на возврат средств в размере 159 юаней.  На данный момент неясно, поставлялись ли пауэрбанки с аккумулятором 126280 версии 2.0 от указанного поставщика на международный рынок. Пользователям PB2030MI, которые не попали под отзывную компанию, рекомендуется соблюдать осторожность при использовании портативного зарядного устройства и не оставлять его заряжаться на ночь. Лучшая защита — нападение: Google начнёт проводить кибератаки на хакеров

29.08.2025 [17:00],

Павел Котов

Компания Google собирается занять более активную позицию в защите себя и, возможно, других американских организаций от кибератак — в компании допустили, что она может взять на себя роль нападающей в цифровом поле, передаёт CyberScoop.

Источник изображения: Greta Schölderle Möller / unsplash.com В ближайшие месяцы Google планирует сформировать «группу активного противодействия» для борьбы с киберпреступниками, сообщила вице-президент подразделения Google Threat Intelligence Group Сандра Джойс (Sandra Joyce). «Мы в Google Threat Intelligence Group занимаемся проактивным выявлением возможностей по фактическому пресечению каких-либо кампаний или операций. Нам придётся перейти от реактивной к проактивной позиции, <..> если хотим изменить ситуацию прямо сейчас», — такое заявление она сделала на профильном мероприятии, по итогам которого был опубликован доклад «Взломать или не взломать в ответ? Вот в чём вопрос... или нет?». В документе обсуждаются идеи о том, следует ли властям США дать частным компаниям разрешение на проведение наступательных кибератак, поможет ли воздействие вне цифрового поля эффективно сдерживать противников, или, возможно, следует бросить ресурсы на совершенствование средств киберзащиты. В июле Конгресс США принял «Большой прекрасный законопроект», который, в частности, предусматривает выделение $1 млрд на наступательные кибероперации. Это не значит, что компании вроде Google в одночасье начнут взламывать какие-то ресурсы, но отражает дальнейшее направление политики США по данному вопросу — по меньшей мере, в лице администрации действующего президента. А 15 августа был внесён проект «Закона о разрешении на каперские свидетельства и репрессалии на мошеннические фермы 2025 года», который наделяет главу государства правом «выдавать каперские свидетельства и репрессалии в отношении актов агрессии против Соединённых Штатов, совершенных членом преступной организации или любым участвующим в сговоре лицом, связанным с замешанной в киберпреступлениях организацией». Каперскими свидетельствами во времена парусного флота назывались документы, от имени государства разрешавшие частным судам действовать пиратскими методами; под репрессалиями понимались принудительные меры политического или экономического характера, принимаемые одним государством в ответ на неправомерные действия другого — сейчас эти меры называются санкциями. Таким образом, власти США дают сигнал, что они готовы идти на крайние меры, чтобы отбить у киберпреступников других стран желание атаковать американские организации. Конкретных форм инициатива пока не обрела. |