|

Опрос

|

реклама

Быстрый переход

«Яндекс» оштрафовали за отказ предоставить ФСБ доступ к «Умному дому с Алисой»

28.08.2025 [17:46],

Павел Котов

Мировой судья судебного участка №425 в московских Хамовниках признал компанию «Яндекс» виновной в административном правонарушении и выписал ей штраф в размере 10 000 руб., обратили внимание «Ведомости». Интернет-гигант отказался предоставить ФСБ доступ к своей платформе умного дома.

Источник изображения: alice.yandex.ru/smart-home Спецслужба пожаловалась в Роскомнадзор на отказ в предоставлении ей доступа к «интернет-ресурсу yandex.ru/alice/smart-home». Судебные материалы подтверждаются доказательствами: протоколом о невыполнении предписания от 28 мая 2025 года, копией письма от ФСБ и выпиской из ЕГРЮЛ. «Яндекс» был обязан предоставить ФСБ доступ к платформе согласно пункту 12 «Правил хранения и предоставления информации, утверждённых постановлением правительства от 23 сентября 2020 г., в объёме, установленном пунктом 3 Правил хранения», говорится в материалах дела. Мировой судья Владислав Пожиловский вынес решение, что вина «Яндекса» полностью доказана, и назначил компании штраф в размере 10 000 руб. Указанная ссылка ведёт на страницу «Умного дома Яндекс с Алисой». Платформа позволяет управлять умными камерами, выключателями, розетками, светильниками, умными колонками «Яндекс Станция» и другим совместимым оборудованием. Упомянутые в документах правила предусматривают передачу ФСБ идентификатора пользователя, его регистрационных данных, сведений об авторизации, информации об изменении указанных при регистрации номере телефона и адресе электронной почты, а также других данных. Инцидент, отметили опрошенные «Ведомостями» эксперты, указывает, что нормы «закона Яровой», которые ранее затрагивали преимущественно мессенджеры, теперь применяют к практически любой инфраструктуре технологических компаний. У «Яндекса» есть несколько систем, к которым компания обязана предоставлять доступ ФСБ, регламентирован и порядок предоставления такого доступа. Реализация этого требования является дорогостоящей, и «Яндексу» на практике «проще платить штрафы, которые ему выставляют регулярно». В июне 2023 года компания повторно отказалась предоставить ФСБ данные о пользователях платформы «Яндекс Услуги», за что ей был выписан штраф в размере 2 млн руб. Учёные придумали, как выявлять взломы аккаунтов без слежки и раскрытия личных данных

26.08.2025 [16:43],

Павел Котов

Исследователи из кампуса Cornell Tech при Корнельском университете (США) разработали механизм, который помогает обнаруживать факты взлома учётных записей, не принося в жертву конфиденциальность пользователей и не подвергая их компьютеры отслеживанию со стороны веб-сервисов.

Источник изображения: KeepCoding / unsplash.com Система получила название CSAL (Client-Side Encrypted Access Logging) — её представили на симпозиуме по вопросам безопасности USENIX. В основе системы лежит метод проверки, позволяющий устанавливать, действительно ли вход в учётную запись осуществлялся с устройства пользователя. Сейчас крупные платформы регистрируют доступ к аккаунтам в ущерб конфиденциальности пользователей. Учёные обнаружили, что используемые сегодня журналы доступа регистрируют данные, передаваемые стороной клиента — идентификаторы устройств и IP-адреса, которые легко подделать. И даже после взлома учётной записи они позволяют вносить сведения, что вход осуществлялся со знакомого системе устройства. Механизм CSAL предлагает альтернативу с использованием криптографии. Вместо того, чтобы просто отправлять поставщику услуг представляемые клиентом данные, система защищает их сквозным шифрованием, используя ключ, который известен только настоящим клиентским устройствам. При входе на платформу операционная система клиента генерирует криптографический токен, содержащий идентификаторы устройства — данные шифруются и хранятся у поставщика услуг, а расшифровать и проверить источник входа может только сам пользователь. Таким образом, пользователь получает возможность обнаруживать факт несанкционированного доступа к своей учётной записи, не раскрывая идентифицирующую его информацию. Платформы же избавляются от необходимости хранить цифровые отпечатки устройств, которые часто используются для слежения. Система совместима с распространёнными протоколами безопасности и может с минимальными затратами интегрироваться в существующие рабочие процессы, утверждают создатели CSAL. Этот механизм она назвали возможностью уравновесить безопасность и конфиденциальность в управлении цифровыми учётными записями. ФСБ и МВД накрыли крупнейший в Рунете сервис по продаже персональных данных россиян

25.08.2025 [12:41],

Владимир Мироненко

Сотрудники УБК МВД России и ФСБ пресекли работу одного из крупнейших в Рунете интернет-ресурсов по торговле персональными данными россиян, пишет «Коммерсантъ» со ссылкой на Telegram-канал официального представителя МВД Ирины Волк.

Источник изображения: charlesdeluvio / unsplash.com По словам Ирины Волк, сервис располагал большими массивами данных, собранных по результатам утечек из различных структур. Среди его пользователей — коммерческие организации, детективные и коллекторские агентства. Также правоохранителями были зафиксированы факты получения конфиденциальной информации аферистами для последующего хищения денежных средств населения. Злоумышленники предоставляли по запросу подробные досье на граждан, включая анкетные и паспортные данные, сведения об адресах проживания и местах работы, доходах, кредитной истории и т.д. Доступ к ресурсу осуществлялся по подписке через веб-форму или интерфейс АPI. Стоимость подписки зависела от объёма услуг и статуса клиента, нередко превышая один миллион рублей в месяц. Из-за высокой цены клиенты зачастую перепродавали подписку через объявления в специализированных Telegram-каналах и в даркнете. Предполагаемый организатор криминальной схемы и его сообщник, который отвечал за программную и техническую поддержку сервиса, уже задержаны на территории столичного региона и заключены под стражу. Им предъявлено обвинение по статье 272.1 Уголовного кодекса Российской Федерации — незаконное использование, сбор, передача и хранение персональной информации. В ходе обысков было изъято серверное оборудование с базами данных общим объёмом более 25 Тбайт, а также средства связи, компьютерная техника, договорная и бухгалтерская документация. Сообщается, что с декабря 2024 года только по двум счетам подконтрольных злоумышленникам юридических лиц зафиксировано поступление 66 млн руб. В настоящее время правоохранителями проверяется информация о более чем двух тысячах пользователей сервиса, а также приняты меры к установлению других возможных соучастников, в том числе иностранных граждан и спецслужб. Учёные на коленке собрали радарную прослушку смартфонов — перехват работает на расстоянии до 3 м

23.08.2025 [22:21],

Геннадий Детинич

Исследователи из Университета штата Пенсильвания сообщили об обнаружении атаки на смартфоны с помощью коммерческих микроволновых радаров, обычно устанавливаемых в системы автопилотов автомобилей. Собранный на коленке радар с расстояния три метра смог считывать вибрации динамика смартфона во время разговора. Точность распознавания пока низкая, но ИИ и знание контекста беседы обещают полную расшифровку звонков.

Источник изображения: ИИ-генерация Grok 3/3DNews В процессе разговора по телефону корпус динамика аппарата совершает вибрации, которые, как выяснилось, могут быть различимы в диапазоне 77–81 ГГц — типичный mmWave-диапазон, применяемый для платформ автопилотов автомобилей. Учёные воспользовались этой особенностью и собрали для экспериментов по перехвату разговоров по смартфону систему, которую назвали WirelessTap. Этот новый метод перехвата ещё не совершенен, поясняют исследователи, но уже несёт в себе потенциальную опасность нарушения конфиденциальности звонков. В настоящее время максимальная точность распознавания слов составляет около 60 % и работает на расстоянии до 3 метров. Причём точность распознавания серьёзно снижается по мере удаления от прослушиваемого смартфона. Но технология даёт нам представление о будущем шпионажа и слежки и показывает, как искусственный интеллект может оказаться незаменимым в таких областях. «Если мы зафиксируем эти вибрации с помощью удалённых радаров и внедрим машинное обучение, которое, используя контекстные подсказки, поможет нам понять, о чём идёт речь, мы сможем полностью распознавать разговоры, — поясняют исследователи уязвимости. — Возможно, мы можем этим помочь общественности осознать потенциальные риски». Учёные отмечают, что технология WirelessTap значительно превосходит предыдущее разработки в сфере радарного перехвата разговоров. Раньше для этого требовалось включать громкую связь и пользоваться ограниченным запасом слов. Прогресс был достигнут поле использования кастомной версии OpenAI, оптимизированной для распознавания речи шёпотом. В экспериментах система работала с точностью распознавания 60 % на удалении 50 см от смартфона, но может быть улучшена, и это несёт с собой риски утери конфиденциальности во время звонков. Власти предложат россиянам самим запретить себе доступ к опасной информации в интернете

22.08.2025 [12:47],

Павел Котов

Российские власти подготовили комплекс мер, направленных на защиту граждан от опасной информации в интернете, сообщает Forbes. Операторы связи и владельцы мессенджеров будут обязаны докладывать о признаках правонарушений; силовики получат право отключать связь при возникновении угрозы; а граждане смогут оформлять самозапрет на доступ к опасной информации в интернете.

Источник изображения: FlyD / unsplash.com Меры перечислены в опубликованном 14 августа плане (PDF), направленном на реализацию концепции государственной системы противодействия противоправным деяниям, которые совершаются с применением информационно-коммуникационных технологий (ИКТ) — документ включает 37 пунктов. Операторам предлагается вменить в обязанность передавать силовикам информацию о признаках правонарушений с использованием ИКТ; дать гражданам возможность установить самозапрет на получение «потенциально опасной информации» в интернете; предоставить ФСБ, МВД и Генеральной прокуратуре право ограничивать связь при возникновении угрозы гражданам или безопасности. Все эти инициативы будут реализовываться совместно с другими ведомствами, рассказали «Коммерсанту» в Минцифры; критерии причисления информации к категории опасной будут определяться в процессе проработки плана. Документ направлен на согласование работы ведомств по «формированию комфортной и безопасной цифровой среды», пояснили в аппарате зампреда правительства Дмитрия Григоренко. Представитель мобильного оператора T2 в целом высказался в поддержку идеи, но отметил, что меры безопасности необходимо сбалансировать с интересами граждан: так, при отключении связи человек не должен лишаться возможности обратиться в банк, чтобы заблокировать транзакции. Провайдеры будут обязаны сообщать о связанной с пользователями подозрительной активности, даже если она не угрожает работе операторов, подчеркнули в «Ростелекоме». Впрочем, пока отсутствует полная ясность, как должны будут выявляться такие признаки, добавили там. Да и техническая возможность отслеживать действия клиентов есть не всегда, отметили в хостере Ruvds. Объявления о доступе к серверам российских компаний заполонили даркнет — взлом стоит всего $500

22.08.2025 [12:38],

Владимир Мироненко

В течение последнего года в даркнете заметно выросло число предложений о продаже доступа к IT-инфраструктуре российских компаний, хотя их стоимость по-прежнему составляет в среднем $500, пишет «Коммерсант». По оценкам Bi.Zone (ранее входила в структуры «Сбера»), количество таких предложений выросло в 2,5–3 раза по сравнению с 2024 годом.

Источник изображения: Mika Baumeister/unsplash.com «Под доступами чаще всего понимаются логин и пароль от внутренней системы или иные данные для подключения», — сообщили в Bi.Zone. Всего эксперты компании обнаружили более 5 тыс. опасных сообщений (продажа доступов, распространение вредоносного софта и т. д.) на форумах и в Telegram-каналах злоумышленников за 2024 год и первую половину 2025 года. В компании F6 сообщили, что первоначальные доступы в корпоративные сети пользуются особым спросом в даркнете. Их стоимость начинается от $100–200 и может возрастать в разы в зависимости от масштаба организации, отрасли и уровня доступа. Также в F6 сообщили, что значительного роста таких предложений они не наблюдают, хотя по всему миру за последние пять лет их продажи заметно выросли — со 130 лотов в 2019 году до более 4 тыс. в 2024-м. В Positive Technologies оценивают долю успешных атак, связанных с эксплуатацией уязвимостей, от всего количества атак в первом полугодии в 31 %. В июле по вине хакеров произошёл масштабный сбой в системах «Аэрофлота». Также в последнее время подверглись хакерской атаке ретейлер «Винлаб», сеть аптек «Столички» и клиника «Семейный доктор». Гендиректор Start X, резидент бизнес-клуба «Кибердом» Сергей Волдохин отметил перенасыщение рынка предложений, в связи с чем продавцы вынуждены конкурировать между собой, не повышая цены. Это также свидетельствует о том, что взломать корпоративную систему стало просто, поскольку «сотрудники компаний массово открывают злоумышленникам доступ к своим рабочим системам, например, через фишинговые атаки». Кроме того, по словам эксперта, сотрудники могут сами осознанно предоставлять нужную информацию злоумышленникам. Хакеры превратили Flipper Zero в универсальный инструмент для угона машин

22.08.2025 [00:55],

Анжелла Марина

Устройство Flipper Zero, изначально предназначенное для анализа и тестирования протоколов беспроводной связи, как оказалось, может использоваться для несанкционированного доступа к автомобилям ряда популярных марок. По сообщению The Verge со ссылкой на отчёт 404 Media, на чёрном рынке появилось специальное программное обеспечение, позволяющее с помощью этого гаджета перехватывать радиосигнал ключей-брелоков.

Источник изображения: flipperzero.one Речь идёт о взломе автомобилей таких производителей, как Ford, Audi, Volkswagen, Subaru, Hyundai, Kia и некоторых других. Атака осуществляется путём перехвата и копирования сигнала брелока с помощью кастомной прошивки, созданной специально для Flipper Zero. Для атаки требуется физическое наличие гаджета и установка на него взломанного программного обеспечения, которое как продаётся, так и распространяется бесплатно в пиратских версиях. Журналисты из 404 Media провели параллель с феноменом Kia Boys — группой подростков в США, которые в массовом порядке (десятки тысяч) угоняли автомобили Hyundai и Kia, не оснащённые электронными иммобилайзерами, с помощью простого USB-кабеля. Примечательно, что атаки через перехват радиочастот не являются чем-то новым. Например, в Великобритании уже фиксировались случаи краж автомобилей Hyundai, Kia и Genesis с помощью устройства, похожего на GameBoy, из-за чего автопроизводитель был вынужден предложить владельцам платное обновление безопасности за 49 фунтов. В отличие от незамысловатого метода, которым пользовались подростки из Kia Boys, новая схема требует от злоумышленника не только наличия специального гаджета, но и поиска и установки неофициального ПО. На текущий момент неясно, позволяет ли устройство запускать двигатель или только вскрывать двери. Однако если взломанный код станет широкодоступным, что, по утверждению 404 Media, уже происходит, это может перерасти в масштабную проблему. Новая статья: Curator — и пусть DDoS подождёт

21.08.2025 [00:09],

3DNews Team

Данные берутся из публикации Curator — и пусть DDoS подождёт Тайна переписки покинет чат: в ЕС снова пытаются протолкнуть закон о сканировании всех переписок

20.08.2025 [16:59],

Павел Котов

Вступив в должность председательствующей в Евросоюзе, Дания первым же своим шагом повторно внесла проект закона «О контроле чатов» (Chat Control). Премьер-министр страны Метте Фредериксен (Mette Frederiksen) стремится сделать всё, чтобы его приняли к середине октября, пишет Brussels Signal. В результате станет бесполезным шифрование в мессенджерах — даже сквозное.

Источник изображения: ALEXANDRE LALLEMAND / unsplash.com Формально инициатива направлена на борьбу с распространением материалов, содержащих жестокое обращение с детьми. Но за этой благородной целью скрываются сомнительные средства: закон предписывает автоматическое сканирование всей личной переписки граждан на территории региона, в том числе в приложениях, защищённых сквозным шифрованием. Есть мнение, что это создаёт угрозу неприкосновенности частной жизни, национальному суверенитету стран и, казалось бы, основополагающим принципам самого ЕС. Впервые законопроект был представлен ещё в мае 2022 года. Если его примут, популярные службы обмена мгновенными сообщениями, в том числе WhatsApp, Signal и Telegram будут обязаны проверять тексты, изображения и видео на предмет материалов, содержащих жестокое обращение с детьми, и шифрование на платформе не будет считаться причиной игнорировать требования закона. Меры будут применяться ко всем гражданам без оглядки на наличие подозрений в какой-либо противоправной деятельности. За этот законопроект выступают и Копенгаген, и Еврокомиссия; а госпожа Фредериксен как новый председатель Совета Европейского союза сделала инициативу краеугольным камнем своей повестки дня. В основе инициативы лежит механизм сканирования материалов на стороне клиента, то есть прямо на устройстве пользователя, перед их шифрованием и отправкой. К настоящему моменту в поддержку законопроекта высказались 19 стран ЕС. Соответствующих обязательств на себя пока не взяла Германия, и если это произойдёт, то за законопроект проголосуют 15 стран, представляющих 65 % населения ЕС — при наличии квалифицированного большинства голосов он к середине октября действительно будет принят. К 12 сентября рабочие группы совета намереваются окончательно согласовать позиции.

Источник изображения: Mariia Shalabaieva / unsplash.com Правозащитники бьют тревогу. Механизм сканирования материалов на стороне клиента, по их мнению, нарушает «Хартию Европейского союза по правам человека», и в частности статьи 7 и 8, гарантирующие право на личную переписку и персональные данные. Европейский суд по правам человека уже вынес решение против мер, направленных на ослабление средств шифрования, но внесённая Данией инициатива продолжает обсуждаться. Тем самым игнорируется и решение суда, и принцип субсидиарности, согласно которому регулирование цифровых коммуникаций должно находиться на уровне стран. Инициатива может иметь и последствия в масштабах всего мира, спровоцировав власти других регионов и стран принять схожие нормы. Тезис о локальном сканировании материалов, по мнению правозащитников, не выдерживает критики — личная переписка оказывается открытой для слежки со стороны государства, кроме того, возникают уязвимости, которыми могут воспользоваться хакеры и представители недружественных государств. Не исключается и сценарий, при котором основания для сканирования контента на устройствах граждан выйдут за рамки жестокого обращения с детьми. Примечательно, что, по данным Европола, изощрённые преступники пользуются скрытными нерегулируемыми платформами, и в их случае предлагаемые ЕС механизмы сканирования оказываются неэффективными. А ориентированный на конфиденциальность добросовестный мессенджер Signal пригрозил уйти с европейского рынка, чтобы не отказываться от механизма шифрования — в результате местные жители могут перейти на менее безопасные альтернативы, и это нанесёт цифровой экономике Европы ущерб. Хакер нашёл способ бесплатно питаться в McDonald's и множество других уязвимостей — исправлять их компания не спешила

20.08.2025 [15:36],

Владимир Мироненко

Исследователь BobDaHacker обнаружил множество уязвимостей в цифровой инфраструктуре McDonald's, которые раскрывали конфиденциальные данные клиентов и позволяли осуществлять несанкционированный доступ к внутренним корпоративным системам. Он отметил, что компания крайне медленно занималась их устранением.

Источник изображения: Kevin Ku/unsplash.com В частности, на внедрение полноценной системы учётных записей с разными путями входа в сервис McDonald's Feel-Good Design Hub для сотрудников компании потребовалось целых три месяца после получения сообщения исследователя. «Однако проблема всё ещё оставалась. Мне нужно было всего лишь изменить login на register в URL-адресе, чтобы создать новую учётную запись для получения доступа к платформе», — сообщил BobDaHacker. Трудно поверить, что McDonald's серьёзно относится к безопасности своего центра Feel-Good Design Hub, когда на решение проблемы уходит целый квартал, когда для этого достаточно изменить одно слово в URL-адресе, отметил ресурс Tom's Hardware. Исследователь заинтересовался безопасностью инфраструктуры McDonald's когда обнаружил, что мобильное приложение McDonald's выполняло проверку бонусных баллов только на стороне клиента, что позволяло пользователям потенциально претендовать на бесплатные блюда, например, наггетсы, даже не имея достаточного количества баллов. Столкнувшись с проблемами при попытке сообщить об этой находке по надлежащим каналам McDonald's, BobDaHacker продолжил изучение системы безопасности компании и обнаружил уже более серьёзные уязвимости. Например, система регистрации McDonald's Feel-Good Design Hub выдавала сообщения об ошибках с указанием обязательных полей, что упрощало несанкционированное создание учётной записи. Более того, платформа отправляла новым пользователям пароль в открытом виде, что давно не практикуется крупными компаниями. Исследователь обнаружил API-ключи и секреты McDonald's, встроенные непосредственно в JavaScript-код Design Hub, что могло позволить злоумышленникам отправлять пользователям уведомления под видом официальных или проводить фишинговые кампании, используя собственную инфраструктуру McDonald's. Это неполный перечень уязвимостей, которые выявил BobDaHacker. Он рассказал, что столкнулся с большими трудностями при попытке уведомить компанию об имеющихся багах. Пришлось звонить в штаб-квартиру McDonald's и случайным образом называя имена сотрудников службы безопасности, найденных в LinkedIn, связаться с уполномоченным лицом для отправки отчёта об уязвимостях. «На горячей линии штаб-квартиры просто просят назвать имя человека, с которым вы хотите связаться. Поэтому я продолжал звонить, называя случайные имена сотрудников службы безопасности, пока наконец кто-то достаточно важный мне не перезвонил и не дал мне реальный адрес для сообщения об этих проблемах», — рассказал BobDaHacker. Исследователь сообщил, что McDonald's, похоже, устранила «большинство уязвимостей», о которых ей рассказали, но при этом компания уволила сотрудника, который помогал расследовать некоторые уязвимости, и «так и не создала надлежащий канал для сообщения о проблемах с безопасностью». Хакеры, шпионы и кибербезопасники теперь во всю используют ИИ, но человека он пока не заменит

19.08.2025 [10:59],

Павел Котов

Киберпреступники и пытающиеся защитить от них общественность специалисты в области кибербезопасности всё чаще обращаются за помощью к системам искусственного интеллекта — эффективность общедоступных инструментов растёт. В итоге ИИ противостоит сам себе, играя и в нападении, и в защите, пишет NBC.

Источник изображения: Christopher Gower / unsplash.com «В последние месяцы инструменты ИИ в своей работе стали использовать хакеры почти всех мастей: киберпреступники, шпионы, исследователи и специалисты по корпоративной защите. Большие языковые модели, такие как [лежащая в основе] ChatGPT, по- прежнему допускают ошибки. Но они удивительно преуспели в обработке языковых запросов и переводе простого языка в компьютерный код, а также распознавании документов и составлении сводок по ним», — говорится в материале издания. Google применяет ИИ для поиска уязвимостей, а специализирующаяся на вопросах кибербезопасности компания CrowdStrike помогает тем, кто обнаруживает, что стал жертвой взлома, а стартап Xbow разработал ИИ, пробравшийся на вершину рейтинга HackerOne в США. CrowdStrike раскрыла целую кампанию, в рамках которой агенты властей КНДР при помощи генеративного ИИ составляли резюме для устройства на работу, регистрировали и вели страницы в соцсетях, а также публиковали иные материалы, которые использовались для обмана западных технологических компаний, которые нанимали самозванцев. Устроившись на работу, северокорейские агенты при помощи ИИ общались с коллегами, писали программный код и создавали видимости нормальной жизни, чтобы получать зарплату. Современные средства ИИ доказали, что могут быть полезными при работе с документами, но говорить о наступлении эру взломов с помощью ИИ ещё преждевременно — это скорее средство повышения эффективности, а не замена человеку. Как пояснила вице-президент Google по технической безопасности Хизер Эдкинс (Хизер Эдкинс), она ещё «не видела, чтобы кто-то нашёл нечто новое» с помощью ИИ — он «просто делает то, что мы уже умеем». О большом дискомфорте от широкого присутствия ИИ рассказал ведущий разработчик открытого проекта cURL Даниэль Стенберг (Daniel Stenberg) — на него обрушился шквал ложных оповещений от ИИ о якобы найденных уязвимостях в программе. В начале июля он подсчитал, что лишь 5 % поступивших с начала 2025 года сообщений об уязвимостях соответствовали действительности, но проверять пришлось каждое. Чат-бот Claude AI станет прекращать «вредоносные или оскорбительные диалоги с пользователями»

18.08.2025 [18:58],

Сергей Сурабекянц

Anthropic научила свой чат-бот Claude AI прекращать общение, которое он сочтёт «вредоносным или оскорбительным». Эта возможность уже доступна в моделях Opus 4 и 4.1. Она позволит чат-боту завершать разговоры в качестве крайней меры после неоднократных попыток пользователя сгенерировать вредоносный или оскорбительный контент. Anthropic хочет добиться «потенциального благополучия» моделей ИИ, прекращая беседы, в которых Claude испытывает «явный дискомфорт».

Источник изображения: Anthropic После прекращения диалога со стороны Claude, пользователь не сможет отправлять новые сообщения в этом чате, но создание новых чатов будет по-прежнему доступно. Anthropic отметила, что разговоры, вызывающие подобную реакцию, являются «крайними случаями», добавляя, что большинство пользователей не столкнутся с этим препятствием даже при обсуждении спорных тем. В ходе тестирования Claude Opus 4 у чат-бота было отмечено «стойкое и последовательное отвращение к причинению вреда», в том числе к созданию сексуального контента с участием несовершеннолетних, насильственным действиям и терроризму. В этих случаях, по данным Anthropic, Claude демонстрировал «явную тревожность» и «тенденцию прекращать вредоносные разговоры, когда предоставлялась такая возможность». Claude получил прямое указание не завершать разговоры, если пользователь проявляет признаки желания причинить «неминуемый вред» себе или другим. В таких случаях Anthropic привлекает онлайн-сервис кризисной поддержки Throughline, чтобы помочь разработать ответы на запросы, связанные с самоповреждением и психическим здоровьем. На прошлой неделе Anthropic обновила политику использования своего чат-бота, поскольку быстро развивающиеся модели ИИ вызывают всё больше опасений по поводу безопасности. Теперь компания запрещает использовать Claude для разработки биологического, ядерного, химического или радиологического оружия, а также для разработки вредоносного кода или эксплуатации уязвимостей сети. Хакеры научились обходить защиту Passkey с помощью вредоносных скриптов и расширений

15.08.2025 [15:37],

Анжелла Марина

Специалисты по безопасности из компании SquareX на ежегодной конференции Def Con продемонстрировали метод атаки, позволяющий злоумышленникам получить доступ к аккаунтам, защищённым технологией Passkey. Этот механизм, разработанный как более безопасная альтернатива паролям, хранит закрытый ключ на устройстве пользователя и позволяет входить в систему с помощью PIN-кода, Face ID или отпечатка пальца.

Источник изображения: AI Крупные технологические компании, включая Microsoft, Amazon и Google, активно внедряют Passkey, поскольку он устойчив к фишингу и, в отличие от паролей, его нельзя украсть через поддельный сайт. Атака не затрагивает криптографию самого ключа, но использует уязвимости в браузерной среде, манипулируя процессом аутентификации WebAuthn — стандарта, на котором основана работа Passkey. По словам Шоурии Пратапа Сингха (Shourya Pratap Singh), ведущего инженера SquareX, хакеры могут подменить процесс регистрации и входа, внедрив вредоносный JavaScript через уязвимость на сайте или с помощью вредоносного расширения для браузера. Как поясняет портал SecurityWeek, для успешной атаки необходимо убедить жертву установить вредоносное расширение, замаскированное под полезный инструмент, либо воспользоваться уязвимостью на целевом сайте, например, XSS-багом (межсайтовый скриптинг). После этого атакующий может перехватить процесс регистрации Passkey или заставить систему переключиться на аутентификацию по паролю, чтобы украсть учётные данные. По факту жертве достаточно просто посетить сайт, на котором используется Passkey, с установленным вредоносным расширением или попасть на ресурс с уязвимостью для внедрения кода — дополнительные действия не требуются. Это открытие подчёркивает риски, связанные с безопасностью браузерных расширений и клиентских уязвимостей, даже при использовании современных методов аутентификации. Хотя Passkey остаётся более защищённой технологией по сравнению с паролями, его безопасность зависит от корректной реализации WebAuthn и отсутствия компрометирующих факторов в окружении пользователя. Охрана как у президента: Цукерберг, Маск и другие ИТ-магнаты увеличили расходы на безопасность, но платят за это другие

15.08.2025 [12:09],

Алексей Разин

Деятельность крупных корпораций в сознании многих членов общества ассоциируется с фигурами их руководителей, а потому случаи проявлений враждебности и угроз их личной безопасности будут наблюдаться всё чаще, как считают специалисты в этой сфере. Американские техногиганты в том году увеличили расходы на обеспечение личной безопасности своих руководителей в среднем более чем на 10 %.

Источник изображения: Nvidia К такому выводу пришли представители Financial Times, которые проанализировали финансовую отчётность крупных компаний, являющихся лидерами капитализации на американском фондовом рынке: Alphabet, Meta✴ Platforms, Nvidia, Palantir и Tesla. В прошлом году десять крупнейших компаний технологического сектора потратили на охрану своих руководителей в общей сложности $45 млн. С высокой вероятностью бюджеты вырастут в этом году, поскольку прошлогодний прецедент с убийством руководителя United Healthcare заставил корпорации задуматься об усилении мер безопасности в отношении своих высших руководителей. Проявления агрессии в отношении корпораций со стороны вооружённых людей становятся всё более частыми. Представитель одного частного американского охранного агентства признался, что первая половина текущего года была насыщена работой ровно в том же объёме, что весь предыдущий год. Она столкнулась с увеличением обращений со стороны клиентов в пять раз за прошедшее с начала года время. В технологическом секторе в период с 2020 по 2024 годы выплаты на содержание охраны руководителей выросли на 73,5 %, по данным Equilar. Компания Meta✴ Platforms в этом отношении оказалась лидером по расходам на обеспечение личной безопасности главы и основателя Марка Цукерберга (Mark Zuckerberg), а также членов его семьи в прошлом году. Профильные затраты выросли за год с $24 до $27 млн. Они покрывают обеспечение охраны указанных лиц не только по месту проживания, но и во время путешествий. Не все компании готовы предоставлять защиту родственникам своих руководителей, чаще всего данные сферы безопасности разграничиваются. Те же Джефф Безос (Jeff Bezos) и Илон Маск (Elon Musk) тратят на обеспечение личной безопасности существенные суммы, значения которых не раскрываются в публичной отчётности. Благосостояние генерального директора Palantir Алекса Карпа (Alex Karp) за прошлый год увеличилось на $7 млрд. При этом из-за протестов по поводу помощи компании израильским военным офисы компании в Калифорнии подвергались нападению вандалов, а сам он получал угрозы от недоброжелателей. Теперь Алекса Карпа круглосуточно охраняют как минимум четверо телохранителей. Благосостояние основателя Nvidia Дженсена Хуанга (Jensen Huang) в настоящий момент оценивается более чем в $153 млрд. В прошлом году компании пришлось увеличить расходы на его безопасность с $2,2 до $3,5 млн. Хуанг стал чаще появляться на публике вне тематических отраслевых мероприятий, его взаимодействие с американскими политиками стало привлекать к его личности больше внимания общественности, поэтому приходится усиливать личную охрану. Проблема усугубляется тем, что Хуанг в целом не прочь близко взаимодействовать со своими поклонниками, в таких условиях его безопасность обеспечивать сложнее. Илон Маск собственное положение с точки зрения личной безопасности заметно усугубил с осени прошлого года, не только сблизившись с победившим на выборах Дональдом Трампом (Donald Trump), но и приняв участие в реализации не самых популярных мер на государственном уровне в США. За пределами страны он также успел нажить себе немало врагов. В прошлом году он заявил, что за семимесячный период ему удалось пережить два покушения на убийство со стороны психически неуравновешенных людей. Сейчас за безопасность Маска круглосуточно отвечают не менее 20 профессионалов, в прошлом году он даже основал собственное охранное агентство Foundation Security. Непосредственно из бюджета Tesla в прошлом году на охрану Илона Маска было направлено только $500 000, но соответствующие расходы распределены между несколькими источниками. Тем более, что Маск одновременно возглавляет несколько частных компаний, которые информацию о структуре своих расходов не раскрывают. В бытность Джеффа Безоса главой Amazon компания ежегодно тратила на его охрану в среднем $1,6 млн. Его преемник Энди Джесси (Andy Jassy) обходится компании чуть дешевле, около $1,1 млн по итогам прошлого года. За пару лет до ухода Безоса с поста руководителя Amazon компании пришлось оснастить окна его кабинета в штаб-квартире пуленепробиваемыми стёклами. Примечательно, что на этом фоне затраты Apple на обеспечение личной безопасности генерального директора Тима Кука (Tim Cook) в прошлом году сократились с $2,4 до $1,4 млн. Некоторые компании удалили со своих сайтов фотографии и биографические данные своих руководителей для обеспечения их лучшей защиты. Lockheed Martin, помимо прочего, обязала своего генерального директора пользоваться для перемещений по воздуху исключительно служебным самолётом. Высокопоставленные руководители крупных компаний также становятся целью атак мошенников, которые пытаются обманом выманить у них крупные суммы денег. Молодая криптовалютная отрасль также повышает требования к безопасности лидеров профильных компаний и их ближайшего окружения. Волатильность этого рынка расшатывает психику некоторых инвесторов, которые в итоге готовы выразить свои негативные эмоции во враждебных действиях против представителей отрасли. Нацмессенджер Max рассказал о первых результатах борьбы со спамерами и мошенниками

14.08.2025 [16:51],

Павел Котов

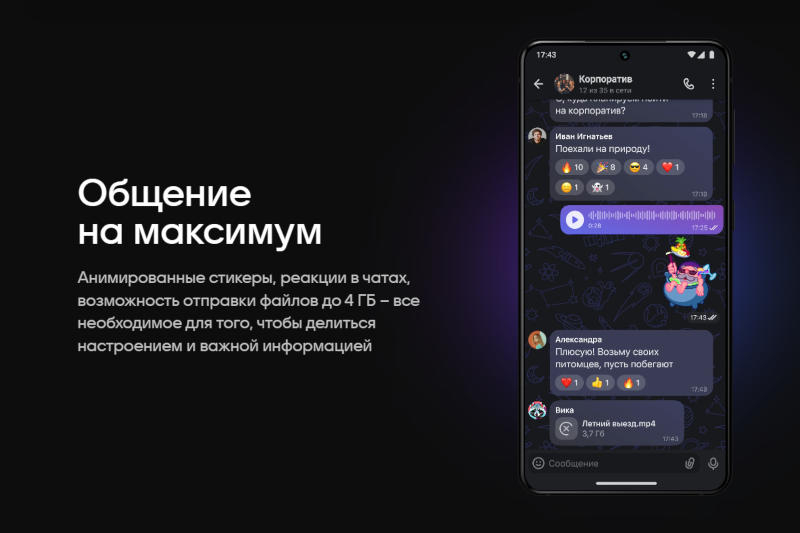

Официальный запуск национального российского мессенджера Max запланирован лишь на начало осени — сейчас платформа находится в стадии бета-тестирования, и работа с жалобами пользователей осуществляется уже сейчас, рассказали в ответственной за проект компании VK.

Источник изображения: max.ru Администрация Max круглосуточно и без выходных рассматривает жалобы пользователей, а также принимает меры по пресечению деятельности мошенников, используя средства автоматизации. Только за июль были заблокированы более 10 000 номеров, которыми пользовались мошенники — они выдавали себя за сотрудников банков, правоохранительных органов и государственных служб. Ещё до причинения ущерба пользователям были удалены более 32 000 спамерских и вредоносных документов. Сведения о мошенниках передаются в Минцифры России; лица, пытавшиеся предпринять недобросовестные действия на платформе, подверглись пожизненной блокировке. Учитывая статус проекта, безопасность пользователей считается приоритетным вопросом — администрация Max заручилась поддержкой компаний, которые специализируются на кибербезопасности, и пообещала решительно реагировать на попытки совершать на платформе недобросовестные действия. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |