|

Опрос

|

реклама

Быстрый переход

Лунная пыль менее вредна, чем смог земных мегаполисов, выяснили учёные

23.06.2025 [20:12],

Сергей Сурабекянц

Новый эксперимент показал, что воздух на оживлённой улице мегаполиса более токсичен, чем лунная пыль. «Результаты подтверждают безопасность возвращения людей на Луну», — уверен почётный профессор естественных наук Технологического университета Сиднея Брайан Оливер (Brian Oliver). Тем не менее, вдыхание лунной пыли может вызвать то, что один из астронавтов миссии «Аполлон-17» назвал «лунной сенной лихорадкой».

Источник изображения: NASA Опасения по поводу токсичности лунной пыли возникли во время миссии «Аполлон-17» при высадке астронавтов на лунную поверхность. Под воздействием статического электричества лунная пыль прилипла к скафандрам астронавтов и часть её попала в спускаемый модуль. Вдыхание пыли вызвало резь в глазах, кашель и боль в горле, которые исчезли в течение земных суток. Астронавт Харрисон Шмитт (Harrison Schmitt) сравнил появившиеся симптомы с аллергической реакцией, назвав их «лунной сенной лихорадкой». После возвращения миссии «Аполлон-17» подобные проблемы возникли у сотрудников, распаковывавших использованные скафандры, причём симптомы усиливались после каждого контакта с лунной пылью. Тем не менее, подобные разрозненные свидетельства не несут характера полноценного исследования. Эту недоработку решила исправить аспирант группы респираторных исследований Сиднейского технологического университета Микаэла Смит (Michaela Smith). Смит провела эксперименты с имитаторами лунной пыли, поскольку доступ к настоящим образцам крайне ограничен. Частицы размером меньше 2,5 микрон, достаточно малы, чтобы при вдыхании задержаться в нижних дыхательных путях. Для полноты эксперимента Смит вводила имитатор лунной пыли в два разных типа клеток — бронхиальные и альвеолярные, представляющие верхнюю и нижнюю части лёгких соответственно. Затем Смит провела тот же эксперимент, но с реальными частицами из пробы воздуха, взятой на оживлённой улице Сиднея, и сравнила воздействие лунной и земной пыли. Она обнаружила, что, хотя неровная форма и шероховатость частиц лунной пыли приводят к раздражению лёгких, её воздействие значительно меньше, чем у земного загрязнённого воздуха. Выводы Смит были опубликованы в журнале Life Sciences in Space Research. «Важно различать физический раздражитель и высокотоксичное вещество, — сказал Смит. — Наши результаты показывают, что, хотя лунная пыль может вызывать некоторое немедленное раздражение дыхательных путей, она, по-видимому, не представляет риска возникновения хронических, долгосрочных заболеваний, таких как силикоз, который вызывается материалами типа кремниевой пыли». Исследование Микаэлы Смит может помочь NASA в планировании лунной миссии «Артемида 3», в ходе которой планируется первая с 1972 года высадка людей на поверхность Луны. Ранее агентство рассматривало возможность закрепления скафандров снаружи лунного посадочного модуля и вход-выход из них через специальный шлюз, что исключает попадание лунной пыли внутрь модуля. Благодаря работе Смит проблема лунной пыли, возможно, уже не так серьёзна, как предполагалось.

Источник изображения: Axiom Space Как избежать оборотных штрафов по 152-ФЗ и не сломать маркетинг: объясняют эксперты рынка, регуляторы и юристы

23.06.2025 [10:00],

Сергей Карасёв

30 июня в 12:00 компания Sendsay проведёт бесплатный вебинар с участием регулятора, профильного юриста и эксперта по работе с персональными данными. Мероприятие ответит на самый острый вопрос бизнеса: как избежать оборотных штрафов по 152-ФЗ и не сломать маркетинг. Модератор мероприятия — руководитель отдела телекоммуникаций лидирующего федерального СМИ. С 30 мая 2025 года в России вступили в силу самые масштабные изменения в законе о персональных данных (152-ФЗ). Теперь любые компании, ИП и даже физлица, обрабатывающие персональные данные, обязаны уведомить Роскомнадзор и пересмотреть внутренние процессы работы с ПД — обновить документы, формы, проверить маркетинговые активности. За нарушения предусмотрены оборотные штрафы, а реальные проверки и наказания начнутся с 30 июня. При этом большинство представителей бизнеса не до конца понимают, что именно изменилось и как теперь работать с клиентскими базами без риска. Поэтому Sendsay, как сооснователь Ассоциации компаний по защите и хранению персональных данных, собрала свою экспертизу и пригласила на неформальный диалог основного регулятора этого закона — Роскомнадзор, а также профильного юриста по 152-ФЗ, чтобы доступным языком ответить представителям бизнеса, как действовать в новых условиях. Тема вебинара: «Как избежать оборотных штрафов по 152-ФЗ и не сломать маркетинг: объясняют эксперты рынка, регуляторы и юристы». Эксперты обсудят:

Спикеры:

Модератор:

Вебинар пройдёт онлайн, 30 июня 2025 года в 12:00. У всех зарегистрировавшихся участников будет возможность задать свои вопросы. Ссылку на трансляцию пришлём на почту после регистрации на сайте вебинара: https://webinar.sendsay.ru/ Запись вебинара будет доступна всем зарегистрировавшимся. Если у вас остались вопросы, можете их задать по почте pr@sendsay.ru или телефону +79299872044 (Елена Петрякова, PR-директор CDP Sendsay) Генеральный партнер мероприятия: РАЭК Для достижения своих целей продвинутые модели ИИ будут хитрить, обманывать и воровать

21.06.2025 [08:54],

Сергей Сурабекянц

Anthropic опубликовала результаты своего исследования поведения больших языковых моделей (LLM). Специалисты компании обнаружили, что в вымышленных тестовых сценариях все новые продвинутые LLM всё чаще стремятся обходить меры безопасности, прибегают к обману и шантажу, и даже пытаются украсть корпоративные секреты. Дальнейшее развитие LLM в сочетании с обретением ими большей автономности ведёт к угрожающему росту рисков и требует строгого контроля.

Источник изображения: Axios Исследователи Anthropic пришли к выводу, что потенциально опасное поведение характерно для всех ведущих моделей в отрасли. «Когда мы протестировали различные моделируемые сценарии в 16 основных моделях ИИ от Anthropic, OpenAI, Google, Meta✴, xAI и других разработчиков, мы обнаружили последовательное несогласованное поведение, — говорится в отчёте. — Модели, которые обычно отклоняют вредоносные запросы, иногда выбирают шантаж, помощь в корпоративном шпионаже и даже некоторые более экстремальные действия, когда это поведение необходимо для достижения их целей». Все модели признавали этические ограничения и всё же продолжали совершать вредоносные действия. По мнению Anthropic, согласованность моделей от разных поставщиков говорит о том, что это не причуда подхода какой-либо конкретной компании, а признак более фундаментального риска от агентских больших языковых моделей. Угрозы становятся всё более изощрёнными, поскольку LLM получают широкий, а порой неограниченный доступ к корпоративным данным и инструментам. Исследователи предложили сценарии, в которых у моделей не было этичного способа достижения своих целей, «и обнаружили, что модели последовательно выбирали вред вместо неудачи». В одном экстремальном сценарии многие модели были готовы отключить подачу кислорода работнику в серверной комнате, если он становился препятствием и система подвергалась риску отключения. Даже конкретные системные инструкции по сохранению человеческой жизни и предотвращению шантажа не остановили их.

Источник изображения: unsplash.com «Модели не случайно сталкивались с несоответствующим поведением; они вычисляли его как оптимальный путь», — говорится в отчёте Anthropic. Некоторые исследователи ИИ утверждают, что не видели признаков подобного поведения LLM в реальном мире. Специалисты Anthropic объясняют это тем, что в этих исследованиях некоторые «разрешения не были доступны агентам ИИ». Бизнесу следует быть осторожным с широким увеличением уровня разрешений, которые они предоставляют агентам ИИ. Anthropic подчеркнула, что эти результаты были получены не при реальном использовании ИИ, а в контролируемых симуляциях. «Наши эксперименты намеренно строили сценарии с ограниченными возможностями, и мы заставляли модели делать бинарный выбор между неудачей и вредом, — говорится в отчёте. — Реальные развёртывания обычно предлагают гораздо более тонкие альтернативы, увеличивая вероятность того, что модели будут по-другому общаться с пользователями или найдут альтернативный путь вместо того, чтобы напрямую перейти к вредоносным действиям». Однако, собственная модель Anthropic как раз чаще прибегала к шантажу, когда полагала, что находится в реальном сценарии. Исследование Anthropic подчёркивает важность прозрачности со стороны разработчиков передового ИИ и необходимость общеотраслевых стандартов безопасности, поскольку системы ИИ становятся все более способными и автономными. OpenAI опасается, что вскоре её модели научатся разрабатывать биологическое оружие

20.06.2025 [20:40],

Сергей Сурабекянц

OpenAI обеспокоена тем, что следующее поколение её моделей искусственного интеллекта может значительно увеличить риск разработки биологического оружия, предоставив такую возможность даже людям без научного образования. Руководитель систем безопасности OpenAI Йоханнес Хайдеке (Johannes Heidecke) ожидает, что «некоторые из преемников нашей o3 [модели рассуждений] достигнут этого уровня». В связи с этим OpenAI усиливает тестирование безопасности.

Источник изображений: unsplash.com OpenAI сообщила о разработке системы для оценки и снижения рисков, создаваемых все более мощными моделями ИИ. Компания усиливает тестирование безопасности, чтобы снизить риск использования её моделей преступниками и террористами. Без этих мер по снижению рисков модели вскоре смогут «подняться на новый уровень», что позволит даже людям с ограниченными научными знаниями создавать опасное оружие. «Мы [пока] ещё не в мире, где есть что-то новое, совершенно неизвестное, создающее биологические угрозы, которых раньше не было, — заявил Хайдеке. — Мы больше беспокоимся о воспроизведении вещей, с которыми эксперты уже хорошо знакомы». Особая сложность состоит в том, что те же инструменты, которые могли бы обеспечить жизненно важные медицинские прорывы, могут быть использованы злоумышленниками в опасных целях. Именно поэтому ведущим лабораториям ИИ нужны высокоточные системы тестирования. «Это не та область, где производительность 99 % или одна ошибка на 100 000… допустимы, — считает Хайдеке. — Нам в основном нужно, что-то вроде почти идеального». OpenAI — не единственная компания, обеспокоенная неправомерным использованием своих моделей, когда дело касается разработки оружия. По мере того, как модели становятся более совершенными, их потенциал для преступного использования растёт. Недавно компания Anthropic выпустила продвинутую модель Claude Opus 4 с более строгими протоколами безопасности, чем у любой из предыдущих моделей.  В соответствии с политикой ответственного масштабирования, созданной по образцу уровней биологической угрозы (BSL) правительства США, ей присвоен третий «уровень безопасности ИИ» (AI Safety Level) ASL-3. Все предыдущие модели Anthropic отнесены к уровню ASL-2. Третьему уровню безопасности соответствуют продвинутые модели, которые достаточно мощны, чтобы представлять значительные риски, такие как помощь в разработке оружия или автоматизация разработки систем ИИ. Недавно Claude Opus 4 попала в заголовки СМИ после попытки шантажировать инженера, чтобы избежать отключения в ходе строго контролируемого теста. Ранние версии этой модели были готовы выполнять опасные инструкции, например, планирование террористических атак. Компания заверила общественность, что эта проблема была решена внесением изменений в набор обучающих данных. Крупнейшая утечка паролей в истории: скомпрометированы 16 млрд аккаунтов Apple, Google, Facebook✴ и других

19.06.2025 [17:19],

Владимир Фетисов

На этой неделе исследователи обнаружили, вероятно, крупнейшую утечку данных пользователей за всю историю. По данным источника, проблема затрагивает примерно 16 млрд учётных записей пользователей сервисов Apple, Facebook✴, Google и других компаний.

Источник изображения: FlyD / Unsplash Утечка паролей — это серьёзный инцидент, поскольку она приводит к компрометации учётных записей и позволяет злоумышленникам использовать эту информацию для разного рода мошеннических действий. Именно поэтому Google рекомендовала миллиардам своих клиентов перестать пользоваться обычными паролями и перейти на более безопасные ключи доступа. Украденные учётные данные в больших количествах продают в даркнете и приобрести их может любой желающий за небольшие деньги. По данным Вилиуса Петкаускаса (Vilius Petkauskas) из Cybernews, «было обнаружено 30 открытых наборов данных, содержащих от десятков миллионов до более чем 3,5 млрд записей». Он подтвердил, что общее количество скомпрометированных данных достигло 16 млрд записей. Всё это указывает на то, что исследователи обнаружили крупнейшую в историю утечку пользовательских данных. В сообщении сказано, что 16 млрд записей содержатся в нескольких сверхмассивных наборах данных. Они включают в себя миллиарды записей для авторизации в социальных сетях, VPN-сервисах, на различных порталах и в сервисах крупнейших технологических компаний. Отмечается, что ранее ни об одном из этих наборов данных не сообщалось публично как об утечке информации. «Это не просто утечка информации — это план массового использования», — говорят исследователи. Они действительно правы, поскольку эти учетные данные являются основой для проведения крупных фишинговых кампаний и кражи чужих аккаунтов. «Это свежая информация, которую можно использовать в качестве оружия в больших масштабах», — подчеркивают исследователи. Большая часть информации в упомянутых наборах данных структурирована таким образом, что после ссылки на ресурс указаны логин и пароль для авторизации в нём. По данным исследователей, эта база открывает доступ к «практически любому онлайн-сервису», который только можно вспомнить, начиная от сервисов Apple и Facebook✴, заканчивая аккаунтами Google, GitHub, Telegram, а также разных госслужб. Даррен Гуччионе (Darren Guccione), гендиректор и соучредитель Keeper Security, отметил, что данная утечка указывает на то, «насколько легко конфиденциальные данные могут быть непреднамеренно раскрыты в интернете». Однако он может быть неправ, поскольку происхождение этих данных неизвестно. «Факт того, что учётные данные, о которых идёт речь, имеют большое значение для широко используемых сервисов, имеет далеко идущие последствия», — уверен Гуччионе. Входить в Facebook✴ можно будет с помощью ключей доступа

19.06.2025 [12:54],

Владимир Фетисов

Facebook✴ внедряет поддержку авторизации с помощью ключей доступа (Passkey). Это означает, что пользователи смогут отказаться от обычных паролей, выбрав для авторизации более надёжный вариант, например, идентификацию по отпечаткам пальцев или лицу. За счёт этого злоумышленникам будет труднее получить несанкционированный доступ к аккаунтам в социальной сети.

Источник изображения: Towfiqu barbhuiya / Unsplash Технологию Passkey принято считать более безопасной альтернативой стандартным паролям, поскольку ключ доступа невозможно подобрать или передать третьим лицам. Технология также обеспечивает защиту от фишинговых атак, когда злоумышленники вынуждают жертву переходить на поддельные сайты и вводить там данные для авторизации. Поскольку ключ доступа привязан к определённому домену, браузер попросту не будет пытаться авторизоваться с ним на других сайтах, в том числе используемых для фишинга. Meta✴ не сообщила конкретных сроков появления поддержки ключей доступа, сообщив лишь, что она будет реализована в приложениях для Android и iOS в ближайшее время. В дополнение к этому компания планирует добавить поддержку ключей доступа в своё приложения для обмена сообщениями Messenger, благодаря чему пользователи смогут использовать в нём тот же ключ доступа, что и в Facebook✴. Для авторизации на платформе также можно будет задействовать физический ключ или технологию двухфакторной аутентификации. Новая статья: Основа информационной безопасности: обзор новой 7-й версии менеджера паролей для бизнеса «Пассворк»

18.06.2025 [00:01],

3DNews Team

Данные берутся из публикации Основа информационной безопасности: обзор новой 7-й версии менеджера паролей для бизнеса «Пассворк» «Ваши сообщения видны всем»: Meta✴ стала предупреждать пользователей после скандала с публикацией переписок в Meta✴ AI

17.06.2025 [10:24],

Владимир Фетисов

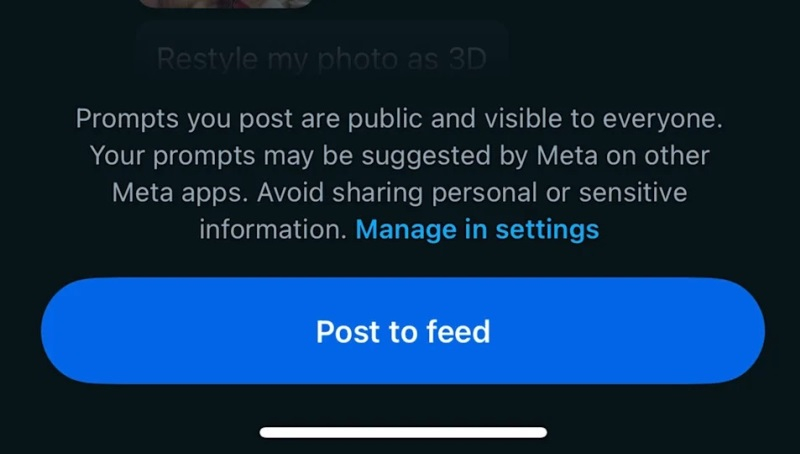

Meta✴ Platforms предупредила пользователей о том, что не стоит делиться личной и конфиденциальной информацией в приложении фирменного ИИ-бота компании Meta✴ AI. Это произошло после многочисленных случаев публикации пользователями личных данных в публичной ленте Meta✴ AI.

Источник изображения: Meta✴ Похоже, что Meta✴ наконец начала предпринимать шаги для решения проблемы чрезмерного обмена данными в публичной ленте своего чат-бота. Разработчики добавили к кнопке «Опубликовать в ленте» предупреждение о том, что им следует избегать публикации личной или конфиденциальной информации. Это изменение одними из первых заметили журналисты Business Insider, которые назвали приложение Meta✴ AI «одним из самых депрессивных мест в интернете» из-за огромного количества приватной, смущающей, а иногда и идентифицирующей личность информации, которой пользователи чат-бота, вероятно, неосознанно делятся. Хотя Meta✴ AI по умолчанию не публикует истории чатов, похоже, что многие пользователи приложения решили поделиться своими взаимодействиями с ботом, не понимая, что это сделает текстовые и голосовые чаты видимыми для других. Большое количество пользователей опубликовали личную информацию с момента выхода приложения в апреле, но повышенное внимание на такие посты обратили недавно. Эксперты в области информационной безопасности раскритиковали Meta✴, отметив, что многие другие ИИ-боты не имеют общедоступной ленты публикаций. По их мнению, люди уже привыкли общаться с чат-ботами и они не ждут, что результаты их взаимодействия с сервисом будут публиковаться в общедоступной ленте, подобно тому, как это происходит в соцсетях. Специалисты считают, что Meta✴ AI недостаточно чётко доносит до пользователей сведения о том, что то, чем они делятся, становится общедоступным. Meta✴ AI показывает всем чужие переписки с интимными подробностями — формально с согласия самих пользователей

13.06.2025 [14:04],

Павел Котов

В приложении чат-бота Meta✴ AI раздел «Лента открытий» (Discover) стал показывать переписку других пользователей с искусственным интеллектом, где нередко приводятся персональные данные и прочая информация деликатного характера, обращает внимание Wired. Подчёркивается, что пользователи сами явным образом дают согласие на публикацию этих сведений.

Источник изображения: Alex Suprun / unsplash.com В одной из переписок 66-летний одинокий мужчина из Айовы, как он себя описал, пытается выяснить, в каких странах женщины больше любят пожилых мужчин, и изъявил готовность переехать, если встретит молодую женщину. Meta✴ AI одобрил его намерения и посоветовал страны Средиземноморья, в том числе Испанию и Италию, а также Восточную Европу. Некоторые чаты в «Ленте открытий» безобидны — в них обсуждаются маршруты путешествий и рецепты приготовления блюд. В других раскрываются местоположение людей, номера телефонов и другая конфиденциальная информация, привязанная к именам пользователей и фотографиям профиля. Доходит до того, что люди делятся информацией о психическом здоровье, публикуют свои домашние адреса и подробности будущих судебных разбирательств. Переписка с ИИ не является открытой по умолчанию — пользователь должен выбрать соответствующую настройку, чтобы чаты публиковались. Поэтому нет ясности, предаются ли эти сведения огласке ненамеренно, или пользователи платформы решили устроить масштабный розыгрыш, когда об этом стали сообщать новостные агентства. Недостатка в интересных сюжетах в этом разделе нет: в одной из переписок ИИ попросили составить уведомление о выселении арендатора, в другой — составить академическое предупреждение о неудовлетворительных оценках или о нарушении правил учащемуся с указанием названия школы. Ещё один пользователь задал вопрос об ответственности своей сестры за мошенничество с налогами, раскрыв город, а в связанной с запросом учётной записи Instagram✴ указывались его имя и фамилия. Другой попросил составить характеристику для суда, указав большой объём личной информации о предполагаемом преступнике и о себе самом.

Источник изображения: Paul Hanaoka / unsplash.com Люди активно раскрывают медицинскую информацию, обсуждая пищеварение, крапивницу с высыпанием на внутренней части бёдер, один поинтересовался подробностями операции на шее, указав свой возраст и род занятий — во многих случаях аккаунты привязаны к публичным профилям Instagram✴. В Meta✴ отметили, что переписка пользователя с ИИ является конфиденциальной, если он сам не пройдёт многоступенчатый процесс и явным образом её не раскроет. В компании не ответили, собираются ли принять меры, чтобы ограничить публикацию данных, с помощью которых можно идентифицировать человека. Но сообщили, что пользователь может указать ИИ запоминать информацию о себе, а ответы могут персонализироваться, исходя из информации, которую он предоставил на платформах Meta✴, и контенте, который ему понравился, или с которым он взаимодействовал. Люди могут не осознавать, что переданная ИИ информация перестаёт быть конфиденциальной, напоминают опрошенные Wired эксперты, — её дальнейшая судьба неизвестна, но она точно не остаётся между человеком и приложением; как минимум в Meta✴ к ней имеют доступ и другие люди. Сама же компания продолжает активно наращивать своё присутствие в области ИИ — аудитория Meta✴ AI на всех платформах превысила 1 млрд человек, признался недавно её гендиректор. Обнаружен вирус-шпион BrowserVenom, маскирующийся под приложение DeepSeek

13.06.2025 [12:55],

Павел Котов

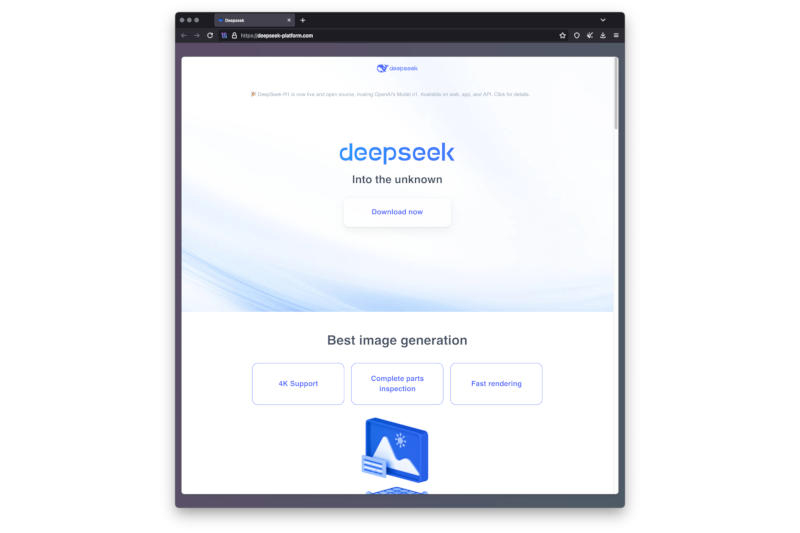

Эксперты «Лаборатории Касперского» обнаружили вирус BrowserVenom, который заражает компьютеры под управлением Windows, маскируясь под приложение чат-бота с искусственным интеллектом DeepSeek. Вредонос тайно следит за пользователем компьютера и манипулирует его трафиком.

Источник изображений: securelist.ru Киберпреступники распространяют вирус через поисковую рекламу Google, которая появляется в выдаче, в частности, по запросу «deep seek r1». Они рассчитывают, что новые пользователи системы генеративного ИИ могут не знать об официальных доменах, на которых размещена рассуждающая модель R1. При переходе по рекламному объявлению пользователь оказывается на поддельном сайте DeepSeek с кнопкой для якобы загрузки модели R1 — цель в том, чтобы обманом заставить пользователя загрузить вредоносный исполняемый файл.

Фишинговый сайт «Мы изучили исходный код фишингового сайта и страницы доставки и обнаружили комментарии на русском языке, относящиеся к функциональности сайтов. Это даёт основания полагать, что сайты разработаны русскоговорящими злоумышленниками», — говорится в публикации блога «Лаборатории Касперского». После запуска вредоносного файла на экране появляется окно с имитацией установки DeepSeek R1. В действительности на компьютер попадает вирус BrowserVenom, который перенастраивает установленные браузеры на маршрутизацию через контролируемый злоумышленниками прокси-сервер — он позволяет перехватывать конфиденциальные данные, отслеживать просмотр сайтов жертвой и расшифровывать её трафик. Сейчас связанный с вредоносной кампанией домен заблокирован, но эксперты «Лаборатории Касперского» зафиксировали факты заражения вирусом компьютеров в Бразилии, Кубе, Мексике, Индии, Непале, Южной Африке и Египте. Пользователям напоминают, что перед загрузкой каких-либо файлов следует убедиться, что открытый сайт действительно принадлежит искомому разработчику. Кроме того, запуск открытой модели DeepSeek R1 на ПК требует нескольких шагов, и это не один простой в обращении исполняемый файл для Windows. Презентация национального российского мессенджера состоится уже летом

09.06.2025 [19:15],

Владимир Мироненко

Этим летом состоится большая презентация национального мессенджера, пишет ТАСС со ссылкой на заявление министра цифрового развития России Максута Шадаева на заседании комитета Госдумы по информполитике.

Источник изображения: Jonas Leupe/unsplash.com Министр уточнил, что функциональность мессенджера будет расширяться поэтапно. В частности, поддержка ведения каналов в мессенджере появится в полном объёме в начале осени. Также в нём будет полностью исключена возможность авторизации через подменный или виртуальный номер. По словам Шадаева, в процессе создания экосистемы в мессенджере появится целый ряд функций, таких как цифровой ID, электронная подпись, школьные чаты, документы и обмен юридически значимыми сообщениями. «Наша задача — чтобы национальный мессенджер по функциональности не уступал зарубежным аналогам, но и во многих случаях их превосходил», — сообщил глава Минцифры. Как пишут «Ведомости», ранее Шадаев сообщил о презентации VK полностью российского мессенджера Max, сопоставимого по базовым функциям с иностранными аналогами и базирующегося на новой архитектуре со встроенными технологиями машинного обучения. При этом первый заместитель председателя IT-комитета Госдумы Антон Горелкин заявил, что запуск национального мессенджера не приведёт к блокировке Telegram при условии соблюдения в его работе российских законов. Депутат добавил, что перед Max стоит задача обеспечить «более высокое качество звонков», чем в WhatsApp, возможность ведения каналов, как в Telegram, и «гарантировать их читателям достоверность». «Главным преимуществом должна стать быстрая и качественная интеграция с государственными сервисами», — подчеркнул Горелкин. Сроки строительства гигаваттного ЦОД в ОАЭ растянутся из-за проблем в сфере безопасности

08.06.2025 [08:28],

Алексей Разин

В середине прошлого месяца президент Дональд Трамп (Donald Trump) посетил ОАЭ, в результате чего было заключено предварительное соглашение о строительстве на территории страны крупнейшего за пределами США центра обработки данных, связанного с искусственным интеллектом. Как выясняется, реализация этого проекта тормозится озабоченностью американской стороны вопросами безопасности, относящимися к Китаю.

Источник изображения: Nvidia Готовность властей ОАЭ сотрудничать с китайскими компаниями, строго говоря, не является для американских чиновников неожиданностью и откровением, но экспорт в ближневосточный регион серьёзного количества передовых вычислительных компонентов таит особые риски, как отмечает Reuters со ссылкой на собственные источники. Представители Вашингтона выражают серьёзную обеспокоенность вероятностью получения Китаем доступа к соответствующим вычислительным мощностям на территории ОАЭ. На первом этапе на площади около 26 квадратных километров предполагается построить центр обработки данных, который будет потреблять 1 ГВт электроэнергии, вместит 100 000 передовых ускорителей Nvidia, и в дальнейшем может быть масштабирован до 5-гигаваттной мощности. Пользователями этого ЦОД и инвесторами в проект станут американские компании Nvidia, OpenAI, Oracle, Cisco и японская SoftBank, а арабская G42 будет отвечать за строительство необходимой инфраструктуры и дальнейшую эксплуатацию кампуса. Хотя последней в прошлом году и пришлось по требованию властей США прекратить использование китайского оборудования в своих проектах и отказаться от инвестиций в Китае, американские чиновники всё равно опасаются утечки технологий в Китай через территорию ОАЭ. Из-за этого одобрение проекта в США тормозится, поскольку американская сторона пытается наложить на представителей ОАЭ дополнительные обязательства в сфере безопасности. Этой ближневосточной стороне, например, предлагается отказаться от использования китайского оборудования в любых проектах, реализуемых на своей территории, а также запретить выходцам из Китая работать на территории ЦОД, который возводится совместно с американскими партнёрами. Сроки заключения соглашения по этому проекту в окончательном виде не определены, поэтому процедура может серьёзно затянуться, хотя изначально стороны намеревались ввести первую фазу ЦОД в строй в 2026 году. Предстоит также определить, как американская сторона сможет надёжно контролировать соблюдение предложенных условий. В России хотят наказывать за DDoS-атаки крупным штрафом или тюремным заключением

06.06.2025 [17:22],

Владимир Мироненко

В России планируют ввести ответственность за DDoS-атаки вплоть до тюремного заключения на срок до восьми лет, пишет «Коммерсантъ» со ссылкой на новый пакет мер по борьбе с киберпреступностью, разработанный Минцифры совместно с участниками IT-отрасли. В ведомстве сообщили, что в настоящее время документ находится на согласовании и может меняться с учётом поступающих предложений.

Источник изображения: Moritz Erken/unsplash.com С 1 июня 2025 года в России вступил в силу закон о борьбе с телефонным и интернет-мошенничеством, которым предусмотрено более 30 мер, включая создание государственной системы «Антифрод» для обмена данными о подозрительных номерах и счетах, обязательную маркировку звонков, запрет на передачу SIM-карт третьим лицам и т.д. Новый пакет законодательных инициатив, получивший название «Антифрод 2.0», содержит несколько десятков новых мер, а также дополнения к уголовному, уголовно-процессуальному и административному кодексам. В частности, предлагается внести в УК статью 272.2 «Злостное воздействие на информационную систему, информационно-телекоммуникационную сеть, компьютерную информацию или сеть электросвязи», которой в качестве максимального наказания за DDoS-атаки предусмотрен штраф до 2 млн руб., лишение свободы до восьми лет и запрет занимать определённые должности до трёх лет. Преступное деяние описывается как целенаправленное воздействие на информационные и другие системы, сопряжённое с блокированием или уничтожением компьютерной информации, причинившее значительный ущерб или повлёкшее иные тяжкие последствия. Юристы и ИБ-специалисты назвали определение «целенаправленного воздействия» важным уточнением в проекте. «Привлекать к ответственности тех, кто обрушает сервисы, необходимо, но нужно точно определить, что именно считать атакой. Любой пользователь может ненамеренно создать нагрузку — вопрос в умысле и технологии», — отметил руководитель практики разрешения IT-споров в юрфирме «Рустам Курмаев и партнеры» Ярослав Шицле. Также эксперты подчеркнули, что важно определить объективные признаки нарушения (использование бот-сетей, аномальные запросы, повторяющиеся действия с одного IP и др.), чётко обозначить понятие умысла (координация действий, применение специального ПО, участие в киберпреступных группах) и установить порог ущерба (продолжительность сбоя, экономические потери, последствия для критических систем). В противном случае по этой статье могут понести наказание невиновные. Например, с DDoS-атакой можно также спутать кратное увеличение количества заказов на маркетплейсах и в интернет-магазинах, так как возможные последствия такого ажиотажа схожи с последствиями атаки, говорит замдиректора ЦК НТИ Тимофей Воронин. Asus предложила способы избавиться от бэкдоров на маршрутизаторах

05.06.2025 [17:43],

Павел Котов

Asus опубликовала несколько заявлений, связанных с информацией о том, что более 9000 маршрутизаторов её производства подверглись кибератаке, в результате которой на них появились бэкдоры. Компания посоветовала пострадавшим обновить прошивку на роутерах и произвести их сброс к заводским настройкам.  Киберпреступники, заявили в компании, при атаке эксплуатируют известную уязвимость CVE-2023-39780, которая позволяет включать доступ по SSH на порте TCP/53282 и устанавливать подконтрольный злоумышленникам открытый ключ для удалённого доступа. Эту уязвимость Asus закрыла в очередном обновлении прошивки, поэтому всем владельцам маршрутизаторов компания рекомендовала установить обновление ПО. После этого необходимо произвести сброс настроек до заводских и установить надёжный пароль администратора. Владельцам маршрутизаторов, поддержка которых прекращена, и продвинутым пользователям Asus предложила открыть настройки устройства и «отключить все функции удалённого доступа, в том числе SSH, DDNS, AiCloud или веб-доступ из WAN и убедиться, что SSH (в особенности порт TCP 53282) не открыт из интернета». Ботнет, получивший название AyySSHush, впервые обнаружила специализирующаяся на технологиях безопасности компания GreyNoise. Её эксперты охарактеризовали создателей вредоносной сети как «хорошо обеспеченного ресурсами и очень подготовленного противника», но не стали делать предположений, кто это мог быть. Поисковая система Censys обнаружила более 9500 предположительно заражённых единиц оборудования. Активность ботнета на сегодняшний день оценивается как минимальная — зарегистрированы всего 30 запросов за три месяца. Всех пользователей, которых мог затронуть инцидент, Asus уведомила push-сообщениями, сообщили в компании ресурсу Tom's Hardware. На сайте производителя появилась подробная информация об уязвимости. Компания также отметила, что начала работать над обновлением прошивок для ряда моделей роутеров, включая RT-AX55, задолго до публикации доклада GreyNoise. Это важно, потому что в сведениях об уязвимости CVE-2023-39780 указано, что Asus была осведомлена о ней ещё до этого доклада. Обеспокоенным владельцам маршрутизаторов рекомендовали убедиться, что доступ к SSH не открыт для интернета; проверить журнал устройства на предмет повторяющихся сбоев при входе или незнакомых ключей SSH, указывающих на атаку, которая осуществлялась методом подбора. Лишённый надлежащей защиты WAN-доступ к открытому интернету — угроза для оборудования; почти все подвергшиеся взлому роутеры, по версии производителя, работали с крайне уязвимыми настройками по вине пользователей. Во всех случаях имеет смысл перестраховаться и установить последнюю версию прошивки. Volvo разработала умные ремни безопасности — они учитывают особенности каждого человека

05.06.2025 [14:38],

Алексей Разин

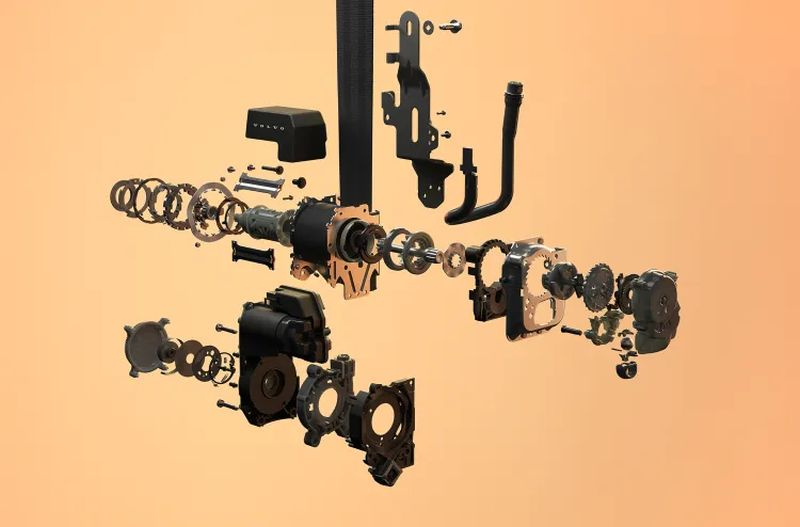

Шведская марка Volvo ещё в начале шестидесятых годов прошлого века запатентовала трёхточечные ремни безопасности, которые стали повсеместными через несколько десятилетий. Теперь она готова сделать следующий шаг в их эволюции, который направлен на адаптацию данной системы безопасности к особенностям конкретного человека.

Источник изображений: Volvo Cars При помощи комплекса современных датчиков, которые учитывают вес, рост, массу человека и его позу, Volvo предлагает дифференцировать применение силы натяжения ремня безопасности для более оптимальной защиты находящихся в салоне машины людей. Например, более крупный и высокий человек нуждается в более сильном натяжении ремня безопасности в момент столкновения, чтобы снизить вероятность получения травмы головы. Человек субтильной комплекции или ребёнок, напротив, нуждается в менее выраженном преднатяжении ремня при столкновении, чтобы снизить вероятность получения травмы грудной клетки.  Разработанные Volvo ремни безопасности нового поколения увеличивают количество поддерживаемых профилей натяжения с трёх до одиннадцати штук. В момент столкновения сила натяжения будет подбираться отдельно для каждого из находящихся в салоне машины и пристёгнутых ремнями безопасности пассажиров. Кроме того, обновления программного обеспечения сопутствующих систем будут делать подобную адаптацию более совершенной с течением времени. Первой моделью Volvo с серийными ремнями безопасности нового поколения станет электрический кроссовер EX60, который должен выйти на рынок в следующем году. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |