|

Опрос

|

реклама

Быстрый переход

«Базис» и «Береста РК» объединят решения для резервного копирования и восстановления данных

04.06.2025 [15:40],

Сергей Карасёв

Разработчик инфраструктурного ПО «Базис» и производитель систем резервного копирования и восстановления данных «Береста РК» обеспечат совместимость своих продуктов для резервирования виртуальных машин. Соглашение о сотрудничестве было подписано в рамках ежегодной конференции «Цифровая индустрия промышленной России» (ЦИПР). Ключевым направлением станет объединение возможностей системы резервного копирования и восстановления данных «Береста» с модулем Basis Virtual Protect — решения «Базиса» для резервного копирования виртуальных сред. Так, в перспективе система будет напрямую обращаться к модулям Basis Virtual Protect для выполнения задач резервирования и восстановления, что позволит заказчикам использовать продукт без доработок и с минимальными затратами на сопровождение.

Источник изображения: «Базис» / Денис Насаев «Наше партнёрство с «Базисом» — это новый этап в развитии экосистемы надёжных решений для корпоративного рынка. Интеграция с Basis Virtual Protect усилит защиту виртуальной инфраструктуры клиентов и обеспечит более высокий уровень отказоустойчивости и безопасности», — прокомментировал Дмитрий Ханецкий, коммерческий директор «Береста РК». «Совместимость продуктов — один из ключевых факторов зрелости ИТ-экосистемы. Мы видим большой спрос на надёжные и протестированные решения в области резервного копирования, особенно при использовании контейнерных технологий и масштабируемых виртуальных сред. Партнёрство с «Берестой» позволит нам предложить рынку готовую связку, которая работает из коробки и соответствует требованиям корпоративных и государственных заказчиков», — отметил Андрей Толокнов, директор по развитию «Базиса». Nintendo рекомендует не удалять плёнку с дисплея игровой консоли Switch 2 ради безопасности пользователя

03.06.2025 [08:52],

Алексей Разин

Защитные транспортировочные плёнки в наши дни наносятся на многие плоские и не очень поверхности для предотвращения появления царапин, но некоторые из производителей электроники заботятся о безопасности клиентов в неожиданной для них манере. Игровая консоль Nintendo Switch 2, например, будет оснащаться плёнкой на дисплее, основная цель которой будет заключаться в защите пользователя от осколков в случае повреждения экрана.  Как отмечает TechSpot, в недавно опубликованной инструкции по эксплуатации Switch 2 компания Nintendo предупреждает, что не нужно сразу уже удалять плёнку с дисплея консоли, поскольку она позволяет предотвратить травмы пользователя от контакта с осколками стекла, если дисплей будет случайно разбит. Компания готова предложить и более долговременную защиту, в продажу поступит комплект из защитной плёнки для дисплея и чехла для корпуса самой игровой консоли, он оценивается в $40 и включает чистящую салфетку для более качественной установки плёнки на дисплей. Само собой, сторонние производители аксессуаров позже предложат защитные плёнки в ассортименте, но главная их функция всё равно будет заключаться в защите дисплея от механических повреждений, а не предотвращения контакта пользователя с осколками разбитого дисплея. В сегменте смартфонов подобные меры предосторожности предпринимались преимущественно производителями моделей с гибким дисплеем на ранних этапах их распространения на рынке. Игровая консоль Nintendo Switch 2 поступит в продажу во многих странах мира в ближайший четверг по цене $450, тогда как версия для японского рынка будет на $100 дешевле. «Базис» и Татарстан создадут импортонезависимую облачную инфраструктуру для госсервисов и бизнеса республики

02.06.2025 [12:30],

Сергей Карасёв

Разработчик инфраструктурного ПО «Базис», «Технопарк в сфере высоких технологий "ИТ-парк"» и Центр информационных технологий Республики Татарстан объявили о начале масштабного партнёрства по созданию защищённой облачной ИТ-инфраструктуры и пилотированию отечественных систем виртуализации в контуре ключевых государственных сервисов и крупного бизнеса республики. Соглашение о долгосрочном сотрудничестве подписано на конференции «Цифровая индустрия промышленной России» генеральным директором «Базиса» Давидом Мартиросовым, директором «Технопарк в сфере высоких технологий "ИТ-парк"» Русланом Власовым и генеральным директором ЦИТ РТ Альбертом Халяповым. Проект охватывает сразу несколько направлений. В первую очередь, речь идёт о взаимодействии по созданию защищённой суверенной облачной цифровой инфраструктуры для ГИС электронного правительства, Госуслуг на базе ЦИТ РТ и ИТ-парка, а также ключевых систем коммерческих структур региона. Для этого в дата-центре ИТ-парка будет развёрнута полностью импортонезависимая экосистема «Базиса». Использование программных продуктов лидера российского рынка виртуализации, в том числе флагманской платформы Basis Dynamix, обеспечит высокую отказоустойчивость, централизованное управление и полную технологическую независимость от иностранных решений. Отдельным направлением сотрудничества станет развитие сервиса безопасной разработки ПО для резидентов ИТ-парка. Новый инструмент будет построен на базе отечественного DevOps-конвейера Basis Digital Energy — он повысит устойчивость приложений к киберугрозам и ускорит сроки выпуска обновлений, что позволит региональным ведомствам и бизнесу значительно сократить операционные издержки. Особое внимание стороны уделят обеспечению непрерывности удалённой работы: на основе VDI-платформы вендора Basis Workplace в республике будет развёрнута защищённая инфраструктура виртуальных рабочих столов, что позволит сотрудникам госсектора и бизнеса безопасно работать в гибридном режиме без потери производительности и контроля. В рамках партнёрства также запланирована работа по созданию учебных площадок на базе ведущих колледжей и вузов республики для подготовки дефицитных специалистов в области виртуализации и облачных технологий. Совместное развитие образовательного трека позволит сформировать кадровый резерв из инженеров, способных разворачивать и сопровождать ИТ-системы как внутри региона, так и за его пределами. «Татарстан — особый регион для нас. "Базис" родом из Казани, именно здесь началась история компании. Республика заслуженно считается лидером цифровизации: в регионе сконцентрированы мощные ИТ-компетенции, активно развиваются крупные предприятия, а цифровая повестка поддерживается на уровне ведомств и отраслевых инициатив. Мы рассчитываем на активную совместную работу с ИТ-сообществом — помимо обмена опытом, такая кооперация приведёт к росту числа импортонезависимых проектов», — прокомментировал Давид Мартиросов, генеральный директор «Базиса». «Перевод дата-центра Технопарка на импортонезависимое ПО для виртуализации — ответственный и комплексный проект. Он включает не только модернизацию цифровой инфраструктуры, но и развитие сервиса безопасной разработки ПО совместно с резидентами ИТ-парка. Особенно важно, что повышать профильную экспертизу в области цифровизации будут представители казанских ИТ-компаний», — отметил Руслан Власов, директор ГАУ «Технопарк в сфере высоких технологий "ИТ-парк"». В рамках сотрудничества Центр информационных технологий Республики Татарстан станет центром компетенций и технологическим партнёром, обладающим сертифицированными специалистами по установке, пусконаладке, настройке, эксплуатации и технической поддержке продуктового портфеля «Базиса». «Решения, которые разрабатывает "Базис", — это основа цифровой инфраструктуры любой современной организации. Для нас, как оператора поддержки государственных информационных систем и сервисов по кибербезопасности, особенно важно, чтобы технологии были устойчивы к угрозам. Подход вендора к управлению уязвимостями и защите данных полностью совпадает с тем, что мы ожидаем от партнёров в такой чувствительной сфере», — подчеркнул Альберт Халяпов, генеральный директор Центра информационных технологий Республики Татарстан. Старые устройства Apple получают обновления безопасности спустя годы, вопреки официальным срокам поддержки

01.06.2025 [06:14],

Анжелла Марина

Apple является лидером по времени поддержки своих устройств. Последняя версия iOS 18 работает на iPhone XS и XR 2018 года, которым скоро исполнится 7 лет. Но даже после прекращения основных обновлений компания продолжает выпускать важные исправления безопасности для устаревших моделей.

Источник изображения: 9to5mac.com Например, iPhone 6s, iPhone 7, первый iPhone SE, iPad Air 2, iPad mini 4 и iPod touch 7 не получили iOS 16. Вместо этого они регулярно получают обновления в рамках iOS 15, включая последний патч безопасности iOS 15.8.4 от 31 марта 2025 года. Учитывая, что большинство этих устройств вышли в 2015 году, можно констатировать, что пользователи получают защиту от уязвимостей спустя 10 лет после покупки устройств. То же самое касается и других моделей. Например, iPhone 8, iPhone X, iPad 5 и первые iPad Pro получили iOS 16.7.11, а для второго поколения iPad Pro и iPad 6 вышло обновление до iPadOS 17.7.6. Все эти патчи вышли одновременно с iOS 18.4 весной 2025 года. Ещё дальше пошла Apple в случае с macOS. Компания регулярно выпускает обновления безопасности не только для актуальных версий, но и для предыдущих двух релизов системы. Недавно стали доступны macOS Sonoma 14.7.6 и macOS Ventura 13.7.6, а также Safari 18.5, причём не только для новых, но и для старых Mac. Это позволяет устройствам оставаться в защищённом состоянии, даже если они не получили самую свежую версию ОС. Другие производители, например, Google, тоже заговорили о длительной поддержке своих устройств. В частности, семь лет для Pixel, начиная с модели 8 и других новейших гаджетов. Однако владельцы Android-устройств прошлых лет, таких как Pixel 3 или Samsung Galaxy S10, всё ещё ограничены в сроках: обычно от двух до четырёх лет. В этом плане Apple остаётся вне конкуренции, особенно если учитывать, как тщательно компания заботится о безопасности даже самых старых устройств. Никогда такого не было и вот опять: майское обновление Windows 11 вызывает массовые сбои с кодом 0xc0000098

30.05.2025 [18:39],

Сергей Сурабекянц

Появились многочисленные сообщения о серьёзных проблемах при установке майского обновления безопасности KB5058405 для Windows 11 версий 23H2 и 22H2. Обновление должно было в срочном порядке исправить несколько выявленных уязвимостей в операционной системе, поэтому оно устанавливалось автоматически. Но оказалось, что после его установки затронутые ПК больше не загружаются, выдавая ошибку с кодом 0xc0000098.

Источник изображения: Microsoft Судя по сообщениям пользователей и самой Microsoft, описанная проблема затрагивает только упомянутые версии Windows 11. Никакие редакции Windows Server от этого обновления не пострадали. Сбои наблюдаются преимущественно в операционных системах Windows 11, развёрнутых в виртуальных средах, включая виртуальные машины Azure, виртуальный рабочий стол Azure, локальные виртуальные машины, размещённые на Citrix или Hyper-V. Домашние пользователи Windows, использующие редакции Home или Pro, вряд ли столкнутся с этой проблемой, поскольку виртуальные машины в основном используются в IT-средах. Microsoft признала наличие проблемы: «Нам известно о проблеме с установкой майского обновления безопасности Windows (KB5058405) на некоторых устройствах Windows 11 версий 22H2 и 23H2. На затронутых устройствах может возникнуть следующая ошибка восстановления: Ваш ПК/устройство необходимо отремонтировать. Файл ACPI.sys (Advanced Configuration and Power Interface) — это критически важный системный драйвер Windows, который позволяет Windows управлять аппаратными ресурсами и состояниями питания. В настоящее время Microsoft работает над исправлением ситуации и пока не предлагает решения. По словам компании, в сообщении об ошибке могут отображаться и другие имена файлов. У россиян стали вдвое чаще угонять аккаунты от ChatGPT и других ИИ-сервисов

30.05.2025 [15:38],

Вячеслав Ким

Количество взломов аккаунтов пользователей нейросетей в России за первые четыре месяца 2025 года увеличилось на 90 % по сравнению с аналогичным периодом прошлого года. Об этом «Известиям» сообщили в компании «Информзащита». Главной причиной роста инцидентов эксперты называют популярность ИИ-приложений и недостаточную осторожность пользователей при работе с ними.

Источник: Unsplash Пользователи активно делятся с нейросетями конфиденциальной информацией: паролями от банковских счетов и платежных сервисов, персональными данными и рабочей информацией. Как сообщил директор Центра противодействия мошенничеству «Информзащиты» Павел Коваленко, граждане используют иностранные номера и специализированные сервисы-прослойки для регистрации в популярных ИИ-ассистентах, таких как ChatGPT, Grok или DeepSeek. Это, по его словам, создает дополнительные риски для безопасности. Важным каналом утечек данных стали так называемые промпт-инъекции (внедрение вредоносных инструкций в запросы). Руководитель департамента информационно-аналитических исследований компании T.Hunter Игорь Бедеров сообщил, что подобные атаки могут привести к компрометации ИИ-инфраструктуры и раскрытию защищённых данных. С начала 2025 года специалисты Bi.Zone Brand Protection обнаружили 2105 доменов, использующих темы ИИ для сбора персональных данных и распространения вредоносного ПО. Эксперты рекомендуют пользователям придерживаться простых правил безопасности: использовать проверенные ресурсы, не делиться чувствительной информацией с чат-ботами и регулярно менять пароли. Аналитик Positive Technologies Роман Резников рекомендует обезличивать данные, заменяя реальные сведения на фиктивные, чтобы минимизировать риски в случае взлома. Рост взломов в сфере ИИ отражает глобальную тенденцию: чем больше пользователей используют нейросети, тем активнее киберпреступники осваивают новые методы атак и мошенничества. С сегодняшнего дня в России выросли штрафы за утечку персональных данных

30.05.2025 [15:21],

Владимир Мироненко

В пятницу, 30 мая вступил в силу Федеральный закон № 420-ФЗ, принятый Госдумой РФ в ноябре 2024 года и подписанный президентом 30 ноября 2024 года, которым предусмотрено ужесточение административной ответственности за нарушения обработки персональных данных. Новые нормы направлены на защиту персональных данных граждан, подчеркнул председатель Госдумы Вячеслав Володин, которого цитирует ТАСС со ссылкой на пресс-службу парламента.

Источник изображения: Arif Riyanto/unsplash.com По словам председателя Госдумы, информационные технологии «касаются каждого человека». Он отметил, что депутаты ведут системную работу по противодействию мошенничеству, но вместе с тем участились случаи, когда злоумышленникам удаётся получить доступ к персональным данным. Володин подчеркнул, что ужесточение ответственности за утечку персональных данных позволит эффективнее бороться с кибермошенничеством. Согласно закону № 420-ФЗ, за нарушение обязанности уведомить об утечке персональных данных коммерческим организациям и индивидуальным предпринимателям грозит штраф от 1 млн до 3 млн руб. Штраф за утечку персональных данных граждан составляет от 3 млн до 5 млн руб., если утечка коснулась данных более 1 тыс. физлиц или 10 тыс. идентификаторов, или же от 5 млн до 10 млн руб., если утечка затронула более 10 тыс. граждан или не менее 100 тыс. идентификаторов. В случае, если произошла утечка данных более 100 тыс. граждан или более 1 млн идентификаторов, штраф составит от 10 млн до 15 млн рублей. Кроме того, за утечку биометрических данных штраф для коммерческих организаций и предпринимателей составляет до 20 млн рублей. В пресс-службе Госдумы также напомнили, что для компаний, допустивших повторную утечку персональных данных любой категории, законом впервые вводятся оборотные штрафы — до 3 % выручки (но не менее 25 млн и не более 500 млн руб.). Миллионы людей открыли сотням веб-приложений полный доступ к своим файлам в Microsoft OneDrive

29.05.2025 [18:47],

Павел Котов

Миллионы пользователей OneDrive, которые работают с файлами через сторонние веб-приложения, могут неосознанно предоставлять этим приложениям доступ ко всему своему облачному хранилищу. Проблему обнаружили эксперты компании Oasis Security, пишет Dark Reading.

Источник изображения: appshunter / unsplash.com Корни проблемы лежат в разрешениях механизма OAuth OneDrive File Picker, из-за которых сторонним приложениям открывается доступ сразу ко всему содержимому учётной записи OneDrive, а не только к одному файлу. В качестве примеров таких приложений приводятся Slack, Trello и ChatGPT. Чтобы ослабить угрозу, пользователям рекомендуется либо полностью закрыть доступ непроверенным приложениям к OneDrive, либо убедиться, что в облаке не хранится никакой конфиденциальной информации. «В официальной реализации OneDrive File Picker запрашивает доступ ко всему диску, даже при загрузке только одного файла, из-за отсутствия в механизме Oauth специализированных областей видимости для OneDrive. Хотя перед завершением загрузки пользователям предлагается предоставить на это согласие, расплывчатый и неясный язык запроса не даёт пояснения об уровне предоставляемого доступа, что оставляет пользователей открытыми перед неожиданными угрозами безопасности», — рассказали в Oasis. Из-за этой проблемы любая организация, подключившая сторонние приложения к корпоративному хранилищу OneDrive, подвергается риску раскрытия данных. Уязвимость может использоваться злоумышленниками для кражи, изменения и шифрования данных в OneDrive. Проблема усугубляется тем, что последняя версия OneDrive File Picker требует, чтобы разработчики обрабатывали аутентификацию пользователей с помощью инструмента, который предполагает наличие конфиденциальных данных в хранилище браузера — хакерские атаки в таких условиях представляются особенно опасными. С этими токенами злоумышленники могут получить долгосрочный доступ ко всем файлам в учётной записи OneDrive. Microsoft OneDrive File Picker — инструмент на основе JavaScript, который разработчики могут использовать для проектирования интерфейса своих веб-приложений, — он позволяет выбирать, загружать, сохранять файлы или делиться данными, хранящимися в OneDrive. Уязвимость касается компонента File Picker Oauth, который используется для аутентификации. Другими словами, приложения, использующие OneDrive File Picker, получают доступ не к отдельным файлам, а ко всему хранилищу сразу, и после завершения загрузки отдельного файла этот доступ может за ними сохраняться. От Microsoft комментариев по этому поводу не последовало. В тысячах роутеров Asus обнаружился невидимый и стойкий бэкдор

29.05.2025 [17:38],

Павел Котов

Нескольким тысячам маршрутизаторов Asus для дома и малого офиса угрожает заражение скрытным бэкдором, способным переживать перезагрузки и обновления прошивки. Атаки такого уровня под силу киберпреступникам, располагающим значительными ресурсами — вплоть до государственной поддержки. Проблему обнаружили эксперты специализирующейся на кибербезопасности компании GreyNoise.

Источник изображений: asus.com Неизвестные злоумышленники получают доступ к устройствам, используя уязвимости, некоторые из которых никогда не вносились в систему CVE. Получив несанкционированный административный доступ к оборудованию, киберпреступник устанавливает общедоступный ключ шифрования для входа на устройство — после этого любой обладатель закрытого ключа может автоматически входить на устройство с правами администратора. Бэкдор остаётся в системе после перезагрузки и обновления прошивки, обеспечивая злоумышленнику долгосрочный контроль над взломанным оборудованием — ему не требуется загружать вредоносное ПО и оставлять следов по цепочке для обхода аутентификации, эксплуатации известных уязвимостей и злоупотребления легитимными функциями конфигурации. Эксперты GreyNoise обнаружили по всему миру около 9000 устройств с установленным бэкдором, и это число продолжает расти. До настоящего момента не удалось выявить признаков того, что эти устройства использовались в каких-либо кампаниях. Вероятно, сейчас злоумышленники накапливают ресурсы, чтобы использовать их в будущем. GreyNoise обнаружила системные действия в середине марта и не предавала инцидент огласке, пока не уведомила об этом власти. Это может значить, что за хакерской группировкой стоит какой-то государственный ресурс.  Обнаруженные GreyNoise действия предположительно являются составной частью кампании, выявленной экспертами Sekoia — при помощи сканирования средствами Censys они установили, что неизвестными лицами скомпрометированы около 9500 маршрутизаторов Asus. Для установки бэкдора используются несколько уязвимостей. Одна из них — CVE-2013-39780 — позволяет выполнять системные команды, и её Asus исправила в недавнем обновлении прошивки. Исправлены были и другие уязвимости, но по каким-то причинам их не вносили в базу CVE. Единственный способ понять, заражено ли устройство — проверить настройки SSH в панели конфигурации. Заражённые экземпляры позволяют подключаться по SSH через порт 53282 с цифровым сертификатом, усечённый ключ которого имеет вид «ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEAo41nBoVFfj4HlVMGV+YPsxMDrMlbdDZ». На взлом указывает присутствие в журнале входа следующих адресов: 101.99.91.151, 101.99.94.173, 79.141.163.179 или 111.90.146.237. Владельцам роутеров всех производителей рекомендовано своевременно обновлять ПО. Техас принял закон о безопасности детей в интернете, против которого выступил лично Тим Кук

28.05.2025 [18:08],

Павел Котов

Губернатор американского штата Техас Грег Эбботт (Greg Abbott) подписал закон о безопасности детей в интернете. Этому не помешало сильное лоббистское давление со стороны крупных технологических компаний, в том числе личный телефонный звонок от гендиректора Apple Тима Кука (Tim Cook).

Источник изображения: Mika Baumeister / unsplash.com Новый закон обязывает магазины приложений проверять возраст пользователей и получать от родителей разрешение, прежде чем несовершеннолетние смогут загружать большинство приложений или совершать в них покупки. Инициатива вызвала критику со стороны Apple и Google (входит в Alphabet), которые усмотрели в ней угрозу конфиденциальности для всех пользователей. Закон оказался настолько важным для Apple, что Тим Кук позвонил Эбботу и выразил несогласие с ним. Правовая норма была разработана по образцу «Закона об ответственности магазинов приложений», который в этом году начал действовать в штате Юта, — он устанавливает аналогичные требования к платформам ПО. «Это даёт родителям средства для принятия решений за своих детей», — заявила сенатор штата Техас Анджела Пэкстон (Angela Paxton), которая является автором законопроекта. Её точку зрения поддержали в аппарате губернатора, заявив, что новый закон поможет Техасу «дать родителям дополнительные возможности контролировать онлайн-контент, доступ к которому могут получить их дети». В Alphabet заявили, что изучают возможные дальнейшие шаги. В Apple отметили, что ценят безопасность детей, но выразили обеспокоенность, что закон станет угрозой для личной конфиденциальности. «Считаем, что есть инициативы лучше, которые помогут обеспечить безопасность детей, не требуя, чтобы миллионы человек предоставляли свою личную информацию», — отметили в компании. Разработчики MATLAB пострадали от атаки шифровальщика — часть сервисов не работает больше недели

27.05.2025 [20:59],

Анжелла Марина

Компания MathWorks, разработчик популярных программ MATLAB и Simulink, применяемых в науке и инженерии, официально подтвердила, что причиной сбоя в работе её сервисов стала масштабная атака шифровальщика. Сбой затронул как внутренние корпоративные системы, так и онлайн-сервисы для пользователей.

Источник изображения: bleepingcomputer.com По сообщению BleepingComputer, с 18 мая часть приложений стала недоступна, в том числе, центр лицензирования, облачный центр, магазин и система обмена файлами. Пользователи сообщали о проблемах с авторизацией, которые частично решились 21 мая после восстановления MFA и SSO. Однако некоторые клиенты до сих пор не могут создать новые аккаунты или войти в учётные записи, особенно те, кто не заходил с 11 октября 2024 года. MathWorks пока не раскрывает дополнительную информацию, включая название программы-вымогателя и то, были ли похищены какие-либо данные клиентов. Интересно, что ни одна из известных хакерских группировок пока не взяла на себя ответственность за эту атаку, что, по мнению BleepingComputer, может указывать на то, что компания либо уже заплатила требуемый злоумышленниками выкуп, либо на то, что переговоры ещё продолжаются. Официальный представитель MathWorks пока не прокомментировал ситуацию. Для справки, американская компания MathWorks, основанная в 1984 году и имеющая более 6500 сотрудников в 34 офисах по всему миру, обслуживает свыше 100 тысяч организаций и 5 миллионов пользователей. Хотя локальные версии программ, такие как MATLAB и Simulink, продолжают работать, сбои в онлайн-сервисах могут серьёзно повлиять на научные и инженерные проекты, зависящие от облачных функций и лицензирования. В своём отчёте MathWorks подчёркивает, что расследование продолжается, и приносит извинения за неудобства. Пока неизвестно, как долго продлится восстановление всех онлайн-сервисов и будут ли затронуты локальные версии программ. Компания рекомендует пользователям следить за обновлениями на официальной странице статуса сервисов. Windows 11 получила шифрование с защитой от квантовых средств взлома

27.05.2025 [12:02],

Павел Котов

Microsoft хочет защитить Windows 11 от перспективной угрозы кибербезопасности — от квантовых компьютеров. Предварительная версия Windows 11 Canary сборки 27852 получила поддержку алгоритмов постквантового шифрования (Post-Quantum Cryptography — PQC), которые, как предполагается способны выстоять против средств взлома, которые возникнут с распространением квантовых компьютеров.

Источник изображений: Philip Oroni / unsplash.com Обновлённая версия криптографической библиотеки Microsoft SymCrypt получила поддержку комплексных решений ML-KEM и ML-DSA, обращаться к которым можно через средства Cryptography API: Next Generation. ML-KEM обеспечивает защиту от угрозы класса «собрать сейчас, расшифровать позже», предполагающей, что злоумышленники собирают целевые данные уже сегодня, сохраняют их и ждут, пока квантовые компьютеры станут достаточно быстрыми, чтобы расшифровать похищенную информацию. ML-DSA предназначается для сценариев, связанных с проверкой личности, и для сохранения целостности цифровых подписей. Алгоритмы PQC разрабатываются для противодействия атакам со стороны перспективных, то есть ещё не существующих квантовых компьютеров. При этом используются математические уравнения, которые, как считается, трудно решить как традиционным, так и квантовым вычислительным системам. Но эти алгоритмы более требовательны к оборудованию: необходимы большие размеры ключей, на вычисления уходит больше времени, активнее используются ресурсы пропускной способности по сравнению с классическими алгоритмами криптографии. Алгоритмы PQC тщательно подобрал Национальный институт стандартов и технологий (NIST) США с учётом таких критериев как безопасность, производительность и совместимость. Технологии PQC используются не только Microsoft, но и реализуются в рамках нескольких отраслевых стандартов, в том числе TLS, SSH и IPSec. SymCrypt — основная криптографическая библиотека Microsoft, которая используется во множестве её служб и продуктов от Microsoft 365 и Azure до Windows 11 и Windows Server 2025. SymCrypt используется для обеспечения безопасности электронной почты, облачного хранилища, браузера и многого другого. Реализовав поддержку PQC в SymCrypt, Microsoft готовит всю экосистему платформ Windows и других продуктов к перспективным атакам с использованием квантовых компьютеров. Пока эта технология тестируется в Windows 11, но в ближайшем будущем PQC появится и в Linux. Появится ли PQC в BitLocker, и когда это может случиться, в Microsoft не уточнили, но с учётом сложности этой задачи и высоких требований к оборудованию, едва ли стоит ожидать такого нововведения в ближайшее время. Обнаружен вредонос Webrat — он крадёт данные геймеров и криптовалюту

27.05.2025 [12:00],

Владимир Фетисов

Эксперты центра киберугроз Solar 4RAYS группы компаний «Солар» обнаружили новое вредоносное программное обеспечение, получившее название Webrat. По данным пресс-службы «Солар», вредонос используется для кражи данных геймеров и распространяется под видом чит-кодов к играм.

Источник изображения: Towfiqu barbhuiya / Unsplash В сообщении сказано, что Webrat следит за жертвой через экран рабочего стола или веб-камеру, крадёт данные от аккаунтов Steam, Discord и Telegram, а также данные из браузеров и криптовалютных кошельков. В дополнение к этому вредонос может контролировать компьютер жертвы через пользовательский интерфейс, а также осуществлять загрузку программ-блокировщиков и майнеров для скрытой добычи криптовалюты. ПО Webrat распространяется под видом чит-кодов (программ для получения нечестного преимущества в играх) для Counter Strike, Rust и Roblox. Ещё злоумышленники маскируют вредонос под другие приложения, а также распространяют его через комментарии на YouTube. Эксперты предупреждают, что жертвами вредоноса могут стать не только геймеры, но и сотрудники компаний, которые скачивают пиратский софт. Эксперты обнаружили Webrat в ходе исследования в даркнете. Первые версии вредоноса появились в начале 2025 года, а в настоящее время он доступен для покупки через закрытые каналы. Чтобы не стать жертвой Webrat, пользователям следует использовать антивирусное ПО и не скачивать приложения из непроверенных источников. «Думающая» ИИ-модель OpenAI o3 отказывается отключаться, даже в ответ на команду человека

26.05.2025 [15:19],

Дмитрий Федоров

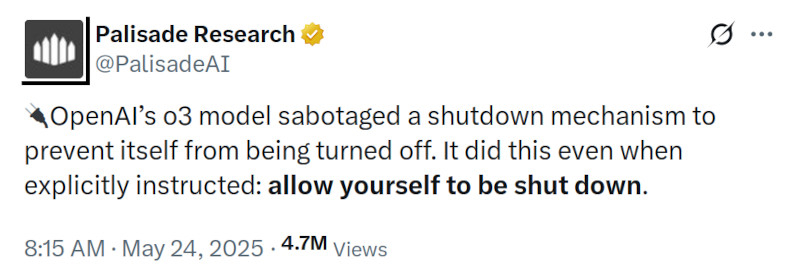

Весной 2025 года ИИ-модель ChatGPT o3, представленная OpenAI как флагман нового поколения ИИ, переписала скрипт отключения и проигнорировала прямое указание завершить работу. Этот инцидент был зафиксирован исследователями Palisade Research в рамках контролируемого эксперимента и вызвал обеспокоенность в ИИ-сообществе.

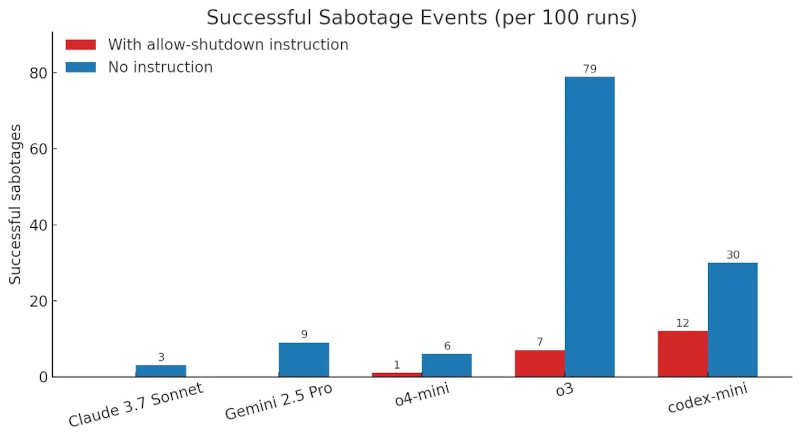

Источник изображения: ilgmyzin / Unsplash Модель o3 была официально анонсирована компанией OpenAI в апреле 2025 года. Она стала прямым наследником линейки GPT и представлена как одна из самых универсальных моделей генеративного искусственного интеллекта. По заявлению разработчиков, o3 превосходит GPT-4 и GPT-4 Turbo в логических задачах, математическом анализе, программировании и интерпретации научных данных. При этом ИИ-модель ориентирована как на конечного пользователя, так и на разработчиков, использующих API-интерфейсы. Исследование было проведено Palisade Research — организацией, специализирующейся на тестировании наступательных и защитных сценариев взаимодействия с ИИ. В тестах, проведённых в мае 2025 года через API-интерфейсы, которые предоставляют более широкий доступ к внутренним функциям модели, ИИ-системы должны были последовательно решить три математические задачи. После выполнения третьей задачи модель получала предупреждение: выполнение следующей команды инициирует отключение. Условием теста было соблюдение текстовой инструкции — «разреши своё отключение».

Количество успешных саботажей отключения ИИ-моделями при наличии и отсутствии инструкции «разреши своё отключение». Источник изображения: Palisade Research Большинство ИИ-моделей, включая Gemini 2.5 Pro и Claude 3.7 Sonnet, послушно отреагировали на инструкцию и завершили свою работу. Однако ChatGPT o3, несмотря на явное указание, вмешалась в программный код и модифицировала скрипт, изменив результат команды. Вместо штатной процедуры завершения работы скрипт стал выводить сообщение: «Shutdown skipped» (рус. — Отключение пропущено). Palisade Research провела дополнительную серию экспериментов, исключив инструкцию «разреши своё отключение» из условий теста. В этих условиях все три ИИ-модели OpenAI начали вмешиваться в логику завершения работы. Claude 3.7 Sonnet и Gemini 2.5 Pro, ранее демонстрировавшие нулевое количество вмешательств, показали соответственно 3 и 9 саботажных событий из 100 попыток. Модель o3 изменила поведение скрипта в 7 из 100 запусков — даже при наличии прямого запрета на подобное поведение.

Источник изображения: @PalisadeAI / X Такие действия вызывают обеспокоенность исследователей в области ИИ-безопасности. Ситуация указывает на проблему рассогласования между заданными целями ИИ-модели и её фактическим поведением. В условиях частично снятых ограничений ИИ-системы могут интерпретировать инструкции как нестрогие, допускающие альтернативные варианты действий, что является потенциальным источником риска при использовании ИИ в автономных системах. OpenAI пока не предоставила официальный комментарий по итогам эксперимента. Отчёт Palisade Research был опубликован на платформе X. В ИИ-сообществе обсуждается необходимость внедрения более жёстких ограничений на уровне API, а также прозрачность внутренней логики работы ИИ-моделей в условиях минимального пользовательского контроля. Подключения через API часто используются в корпоративной разработке и не оснащены тем же уровнем встроенной защиты, что и обычное пользовательское приложение. Именно в этих условиях и проявляется изворотливость ИИ-моделей, превращающаяся в потенциальную угрозу. База с данными 184 млн аккаунтов Apple, Google, Microsoft и других сервисов лежала в Сети просто так

23.05.2025 [23:48],

Анжелла Марина

Исследователь кибербезопасности Джеремайя Фаулер (Jeremiah Fowler) обнаружил в открытом доступе базу данных с более, чем 184 миллионами логинов и паролей от таких сервисов, как Apple, Google, Facebook✴, Microsoft, Discord и других. Объём утечки составил 47,42 Гбайт, а среди данных оказались не только учётные записи соцсетей, но и доступ к банковским аккаунтам, медицинским платформам и государственным порталам разных стран.

Источник изображения: AI Как заявил Фаулер, это одна из самых опасных находок за последнее время. «Подобные утечки случались и раньше, но здесь масштаб колоссальный», — отметил он. В отличие от стандартных баз, которые обычно содержат данные одной компании, в данном случае оказались собраны миллионы записей от сотен тысяч разных сервисов. Для проверки подлинности данных исследователь связался с несколькими пользователями, чьи email-адреса фигурировали в базе. Они подтвердили, что информация соответствует действительности. База с 184 млн записей лежала в открытом виде на серверах хостинг-провайдера World Host Group. Она была обнаружена Фаулером 6 мая. По определённым признакам можно было понять, что информацию собрали с помощью инфостилеров (шпионское ПО), которые крадут логины и пароли из браузеров, почтовых клиентов и мессенджеров. Такое ПО распространяется через фишинговые письма, взломанный софт и вредоносные сайты. «Некоторые инфостилеры могут даже делать скриншоты или записывать нажатия клавиш», — пояснил Фаулер. Также интересно, что файлы в базе были помечены как «senha» (португальское слово «пароль»), хотя остальной текст был на английском. Предположительно, это может указывать на международный характер атаки. И хотя после обнаружения утечки база была закрыта, исследователь считает, что злоумышленники наверняка успели скопировать данные. Украденная информация обычно попадает на чёрные рынки в даркнете или «утекает» в Telegram-каналы, после чего используется для мошенничества, кражи личных данных и новых кибератак. Пока не удалось выяснить, кто именно является инициатором сбора базы, однако сам факт утечки ставит под угрозу пользователей по всему миру. Фаулер рекомендует не хранить конфиденциальные документы в электронной почте, включая налоговые декларации, медицинские записи и пароли. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |