|

Опрос

|

реклама

Быстрый переход

Хакеры рассказали, что похитили данные миллионов людей у Snowflake, взломав EPAM Systems

17.06.2024 [16:55],

Анжелла Марина

Хакеры из известной криминальной группировки ShinyHunters, укравшие данные Ticketmaster и других клиентов облачного провайдера Snowflake, утверждают, что смогли получить доступ к личным данным миллионов пользователей, взломав систему подрядной организации EPAM Systems.

Источник изображения: Pixabay В результате масштабной кибератаки, нацеленной на клиентов Snowflake, потенциально могли пострадать 165 учётных записей, однако пока удалось идентифицировать лишь некоторые из них. Хакеры завладели информацией о более чем 500 млн пользователей Ticketmaster. Кроме того, о взломе своего аккаунта в Snowflake заявил испанский банк Santander. Согласно опубликованному хакерами сообщению, украденные данные содержат информацию о банковских счетах 30 миллионов клиентов Santander, в том числе 6 миллионов номеров счетов и балансов, 28 миллионов номеров кредитных карт, а также кадровые данные сотрудников банка. Компании Lending Tree и Advance Auto Parts также признали вероятность того, что стали жертвами этой атаки. Snowflake не раскрыла подробности о том, как хакеры получили доступ к учётным записям клиентов, заявив лишь, что преступники не взламывали сеть компании напрямую. На днях организация Mandiant, принадлежащая Google и привлечённая Snowflake для расследования инцидентов, сообщила в своём блоге, что в некоторых случаях киберпреступники получали доступ через сторонних подрядчиков, не называя этих подрядчиков и не поясняя, как именно это происходило. Однако в беседе с изданием Wired один из злоумышленников заявил, что одной из таких компаний-подрядчиков была EPAM Systems — компания по разработке программного обеспечения и оказанию цифровых услуг с годовым доходом около $4,8 млрд. Хакер утверждает, что его группе удалось использовать данные, найденные в системе сотрудников EPAM, для получения доступа к некоторым учётным записям в Snowflake. В EPAM опровергли свою причастность ко взломам и предположили, что хакер сфабриковал эту историю. Однако группа ShinyHunters существует с 2020 года и с тех пор взяла на себя ответственность за многочисленные кибератаки, связанные с кражей, утечкой или продажей в интернете больших массивов данных. Snowflake является крупной компанией, предоставляющей сервисы по хранению данных в облаке и их аналитической обработке. Согласно информации на её сайте, EPAM занимается разработкой ПО и предоставляет различные управляемые услуги клиентам по всему миру, в первую очередь в Северной Америке, Европе, Азии и Австралии. Около 60 % доходов EPAM приходится на клиентов в Северной Америке. В числе услуг, которые EPAM оказывает клиентам, значится помощь в использовании и управлении учётными записями Snowflake для хранения и анализа данных.

Источник изображения: pikisuperstar / freepik.com По словам хакера, компьютер одного из сотрудников EPAM был заражён вредоносным ПО, с помощью которого злоумышленники получили доступ к данным на этом устройстве. Используя этот доступ, они обнаружили незашифрованные имена пользователей и пароли, с помощью которых сотрудник EPAM получал доступ к учётным записям Snowflake некоторых крупных клиентов компании, в том числе Ticketmaster. Эти данные, по словам хакеров, хранились в системе управления проектами Jira. Используя эти учётные данные, хакеры получили доступ к аккаунтам в Snowflake, поскольку для доступа к ним не требовалась многофакторная аутентификация. В тех случаях, когда необходимые учётные данные отсутствовали в системе сотрудника EPAM, хакеры искали их в уже украденных ранее базах данных. Так, для доступа к аккаунту Snowflake компании Ticketmaster были использованы аккаунты, похищенные в 2020 году опять же с помощью вредоносного ПО. После того, как ресурс Wired предоставил подробную информацию о том, как, по словам хакеров, им удалось получить доступ к системе сотрудника EPAM, представитель компании лишь повторил заявление о том, что он не видит доказательств вовлечённости EPAM в этот инцидент. На дополнительные, конкретно поставленные вопросы, в том числе с указанием имени сотрудника и его учётных данных для доступа к аккаунту Snowflake Ticketmaster, представитель EPAM не ответил. Хотя издание Wired не смогло подтвердить заявления хакеров о взломе компьютера сотрудника EPAM и использовании его данных для доступа к аккаунтам Snowflake, злоумышленники предоставили изданию файл, похожий на список удалённых учётных записей работника EPAM из корпоративного каталога Active Directory, полученный после взлома его рабочей станции. Кроме того, в сообщении компании Mandiant говорится, что хакеры использовали ранее украденные вредоносным ПО учётные данные для компрометации около 80 % выявленных ими аккаунтов Snowflake, что косвенно подтверждает слова группировки ShinyHunters о таком способе доступа к данным жертв. Таким образом, даже если хакеры не взламывали сотрудника EPAM напрямую, они явно использовали украденные учётные данные из скомпрометированных систем этой компании для последующих атак на её клиентов, в том числе владельцев учётных записей в Snowflake. Директор по информационной безопасности Snowflake Брэд Джонс (Brad Jones) также признал, что отсутствие многофакторной аутентификации способствовало взломам. Джонс сказал, что его компания будет работать над этим вопросом. Хакеры похитили у Snowflake массив данных 165 компаний — затронуты сотни миллионов людей по всему миру

11.06.2024 [17:56],

Павел Котов

В результате атаки вируса, предназначенного для кражи информации, были скомпрометированы данные около 165 компаний — клиентов поставщика облачных хранилищ Snowflake.

Источник изображения: Cliff Hang / pixabay.com В минувшую пятницу представитель QuoteWizard, дочерней компании платформы онлайн-кредитования Lending Tree, сообщил, что QuoteWizard также пострадала в результате инцидента, о чём её уведомила Snowflake. Представитель самой Lending Tree заявила, что сейчас ведётся проверка на предмет того, были ли похищены принадлежащие компании данные. Специалисты по кибербезопасности Mandiant (принадлежит Google), нанятые Snowflake для расследования массового взлома, рассказали, что на данный момент идентифицированы 165 клиентов, чьи данные могли быть похищены в ходе инцидента. Ранее компания Live Nation подтвердила, что хакерами были украдены данные билетного оператора Ticketmaster — 560 млн записей о клиентах, включая их полные имена, адреса, телефонные номера и частично номера кредитных карт. Крупнейший испанский банк Santander также подтвердил кражу данных, принадлежащих некоторым его клиентам — эти данные были выставлены на продажу теми же преступниками, которые торгуют базой Ticketmaster. Эксперты по кибербезопасности Hudson Rock сообщили, что информация хранилась на ресурсах Snowflake — Santander эти сведения не подтвердил и не опроверг.

Источник изображения: Pete Linforth / pixabay.com В Mandiant установили, что все факты несанкционированного доступа к данным имели место в результате кражи учётных данных с использованием вредоносного ПО. Ни в одном из случаев взлома не использовалась многофакторная аутентификация. Участники хакерской группировки, предположительно совершившие взлом, находятся преимущественно в Северной Америке, а группировка отслеживается под названием UNC5537. В некоторых случаях использованные для доступа к облачным хранилищам учётные данные датируются 2020 годом — это значит, что с тех пор они не менялись. В качестве защитной меры не использовалась не только многофакторная аутентификация, но и географическое ограничение доступа при входе в систему Snowflake. Учётные данные похищались при помощи вирусов Vidar, Risepro, Redline, Racoon Stealer, Lumma и MetaStealer. В некоторых случаях эти вирусы оказались на компьютерах, которые использовались и для работы, и в личных целях — на машинах присутствовали игры и пиратское ПО. Mandiant отслеживает деятельность UNC5537 с мая. Жертвами группировки стали сотни организаций по всему миру, и чаще всего хакеры преследуют только материальную выгоду. UNC5537 пользуются несколькими адресами в Telegram. Помимо участников в Северной Америке, у группировки есть один дополнительный участник в Турции. Они работают, подключаясь через Mullvad или Private Internet Access. При осуществлении деятельности группировка пользовалась расположенными в Молдавии VPS-системами Alexhost. Похищенные данные хранились у нескольких VPS-поставщиков и у поставщика облачных хранилищ Mega. Эксперты предполагают, что UNC5337 продолжит использовать ту же схему вторжения, атакуя другие SaaS-платформы. Хакеры украли данные сотен миллионов людей, взломав сервис облачной аналитики Snowflake

06.06.2024 [12:31],

Павел Котов

Неизвестные злоумышленники при помощи вредоносного ПО осуществили взлом систем американской компании Snowflake, которая занимается облачным анализом данных. В результате инцидента хакеры похитили персональную информацию сотен миллионов частных лиц — потребителей компаний, выступающих клиентами Snowflake. В частности, были похищены данные клиентов Santander Bank и Ticketmaster.

Источник изображения: Pete Linforth / pixabay.com На минувшей неделе тревогу забили власти Австралии, заявившие, что им стало известно об «успешных компрометациях нескольких компаний, использующих окружения Snowflake» — сами компании при этом названы не были. Тем временем хакеры заявили на профильных форумах, что им удалось похитить сотни миллионов записей о потребителях Santander Bank и Ticketmaster — это два крупнейших клиента Snowflake. В Santander подтвердили взлом базы данных, «размещённой сторонним поставщиком», но поставщика не называли. А в Live Nation подтвердили, что данные её дочерней компании Ticketmaster были похищены, а украденная база была размещена на Snowflake. Snowflake также призналась, что ей известно о «потенциально несанкционированном доступе» к «ограниченному числу» учётных записей клиентов — без конкретики; но отметила, что не нашла доказательств прямого взлома её систем. По версии облачного оператора, это была «целевая кампания, направленная на пользователей с однофакторной аутентификацией», реализованная при помощи вредоносного ПО, которое предназначается для кражи паролей, сохранённых на компьютере пользователя. Несмотря на то, что Snowflake хранит конфиденциальные данные своих клиентов, она позволяет им самостоятельно управлять безопасностью своих окружений, не требуя устанавливать многофакторную авторизацию — её отсутствием, вероятно, и воспользовались злоумышленники. Облачный оператор также признался, что была взломана некая демонстрационная учётная запись, которая была защищена только именем пользователя и паролем, но не содержала конфиденциальных сведений.

Источник изображения: tookapic / pixabay.com Осведомлённый о методах работы киберпреступников анонимный источник поделился с ресурсом TechCrunch ссылкой на сайт, где публикуются скомпрометированные учётные данные — на нём журналисты обнаружили более 500 пар логинов и паролей для доступа в системы Snowflake. Эти учётные данные принадлежат Santander, Ticketmaster, по крайней мере двум фармацевтическим гигантам, службе доставки еды, поставщику свежей воды и другим организациям. В списке присутствовали также раскрытые имена пользователя и пароли, предположительно принадлежащие бывшему сотруднику самой Snowflake. Удалось также обнаружить косвенные подтверждения того, что учётные данные были похищены при помощи вредоносного ПО. В недавнем дампе с миллионами опубликованных в Telegram украденных логинов и паролей были обнаружены несколько корпоративных адресов электронной почты, используемых в качестве имени пользователя для доступа к окружениям Snowflake. Компания заявила о приостановке работы некоторых учётных записей, в которых были обнаружены признаки вредоносной активности, но отметила, что ответственность за обеспечение многофакторной авторизации к системам лежит на самих её пользователях — сейчас Snowflake рассматривает все варианты включения многофакторной авторизации, но окончательные планы пока не утверждены. Владелец Ticketmaster подтвердил утечку данных 560 млн пользователей спустя 11 дней

01.06.2024 [14:06],

Дмитрий Федоров

Компания Live Nation Entertainment подтвердила утечку данных клиентов сервиса по продаже билетов Ticketmaster спустя 11 дней после её обнаружения. База данных 560 млн пользователей Ticketmaster объёмом 1,3 Тбайт была выставлена на продажу хакерской группировкой ShinyHunters за $500 тыс. Компания начала расследование и сотрудничает с правоохранительными органами, но уверена, что инцидент не повлияет на её финансовое положение.

Источник изображения: deeznutz1 / Pixabay В течение недели данные 560 млн пользователей Ticketmaster, включая имена, домашние адреса, адреса электронной почты, номера телефонов и номера банковских карт, продавались на хакерских форумах, но только в пятницу вечером Live Nation, компания, владеющая Ticketmaster, признала факт их утечки. До настоящего времени единственным официальным сообщением, подтверждающим утечку данных, было заявление МВД Австралии, которое сообщило о сотрудничестве с компанией для выяснения обстоятельств случившегося. Live Nation, которая ранее привлекла внимание из-за жалоб фанатов Тейлор Свифт (Taylor Swift) и судебного антимонопольного иска Минюста США, подтвердила, что 20 мая обнаружила несанкционированную активность в облачной среде базы данных третьей стороны. Компания немедленно начала расследование с участием ведущих экспертов в области кибербезопасности. Уже 27 мая злоумышленники выставили на продажу в даркнете украденные данные пользователей. Live Nation предпринимает меры по снижению рисков для своих пользователей и сотрудничает с правоохранительными органами. Кроме того, компания уведомила регулирующие органы и пользователей о несанкционированном доступе к персональной информации. Live Nation не предоставила конкретных подробностей о взломе, числе пострадавших пользователей или предпринимаемых мерах, но по данным экспертов по кибербезопасности Hudson Rock, злоумышленники взломали аккаунт компании на облачном хранилище Snowflake, а также аккаунты других компаний. Тем не менее, Live Nation утверждает, что произошедшее не окажет влияния на её финансовое положение и результаты деятельности, что вполне логично, если верить обвинениям её в монополизме. Хакеры взломали билетного оператора Ticketmaster и теперь продают данные 560 млн клиентов

30.05.2024 [11:30],

Павел Котов

Хакерская группировка ShinyHunters выставила на продажу базу клиентов американского сервиса по продаже билетов Ticketmaster. Её объём составляет 560 млн записей, в том числе имена, адреса и частичные платёжные реквизиты. Сама Ticketmaster до сих пор не подтвердила факта взлома своих систем.

Источник изображения: Cliff Hang / pixabay.com Обычно сведения об утечках данных поступают только после того, как об этом сообщает сама пострадавшая компания. В данном случае впервые об инциденте сообщил специализирующийся на кибербезопасности ресурс Hackread, авторы которого обнаружили базу Ticketmaster на вновь открывшейся хакерской площадке BreachForums. МВД Австралии также сообщило, что «сотрудничает с Ticketmaster, чтобы разобраться в инциденте», и это косвенно подтверждает факт взлома, несмотря на молчание самой компании. Объём базы данных, по словам ShinyHunters, составляет 1,3 Тбайт, и она содержит персональные данные 560 млн клиентов оператора. Хакеры продают её за $500 тыс. ShinyHunters утверждают, что пытались продать похищенные данные Ticketmaster, прежде чем выставить их на продажу на BreachForums. Администрация платформы, видимо, не отреагировала на попытку вымогательства, и пока трудно сказать, ищет ли группировка нового покупателя или оказывает давление на жертву. Не исключено, что ShinyHunters пытаются заработать очки репутации: две недели назад ФБР закрыла частично подконтрольную группировке площадку BreachForums, которая теперь возродилась с базой клиентов крупного оператора. В пользу этой гипотезы говорит и тот факт, что хакеры выбрали в качестве жертвы одиозную службу Ticketmaster: среди поклонников певицы Тейлор Свифт (Taylor Swift) и многих других любителей концертов в США к ней сформировалось явно негативное отношение, а Минюст подал против владеющей Ticketmaster компании Live Nation Entertainment антимонопольный иск. Пользователям платформы рекомендовано сменить пароли от учётных записей и проверить, нет ли в них сохранённых данных банковских карт — если да, то лучше эти карты заменить. Хакеры стали проникать в IT-инфраструктуру российских компаний быстрее на 30 %

15.05.2024 [13:18],

Анжелла Марина

За последний год скорость проникновения хакеров в IT-инфраструктуру российских компаний значительно выросла. Как сообщает издание «Коммерсантъ», если раньше на взлом требовались недели или месяцы, то сейчас этот процесс может занимать от одного до трех дней, а в отдельных случаях всего несколько часов.

Источник изображения: Copilot Эксперты компании «Информзащита» оценивают рост скорости взломов примерно на 30 % по сравнению с началом 2023 года. При этом время от первоначального проникновения хакеров до получения ими контроля над системами в некоторых случаях сократилось до 72 часов. Под ударом чаще всего оказываются крупные государственные организации и промышленные предприятия, которые уже внедрили серьезные средства защиты информации. Однако даже это не спасает от взлома. Одной из причин ускорения кибератак является большое количество вредоносных программ и инструментов для взлома, которые, по словам директора технологической практики «ТеДо» Юрия Швыдченко, свободно распространяются в даркнете. Это позволяет даже начинающим хакерам автоматизировать процесс поиска уязвимостей в системах жертвы. Еще один фактор заключается в массовой замене импортного ПО и оборудования на российские аналоги. Спешка с импортозамещением приводит к появлению множества дыр в системах информационной безопасности, и хакерские группировки активно этим пользуются. Например, в 2022 году злоумышленникам удалось взломать ряд крупных российских IT-компаний и интеграторов, получив доступ к данным для подключения к их заказчикам. А в начале 2023 года произошла громкая кража данных в агрокомплексе им. Н.И. Ткачева, когда хакеры зашифровали все файлы на компьютерах холдинга. Эксперты также отмечают, что хакерские группировки получают все больше финансирования из недружественных России стран, что позволяет им расширять свои возможности и ресурсы для кибератак. Несмотря на предпринимаемые усилия по защите информационных систем, российские компании и госорганы по-прежнему остаются уязвимыми для быстро прогрессирующих киберугроз. Число взломов растет, а их скорость увеличивается. Эксперты прогнозируют дальнейшее обострение ситуации в сфере кибербезопасности. Microsoft обнаружила в Android опасный баг, позволяющий взламывать смартфоны через приложения

03.05.2024 [11:45],

Анжелла Марина

Разработчики Microsoft выявили серьезную уязвимость в популярных приложениях для мобильной платформы Android. Данная уязвимость позволяет злоумышленникам удаленно запускать вредоносный код, красть пользовательские данные и токены аутентификации.

Источник изображения: Denny Müller/Unsplash Согласно отчету Microsoft, уязвимость затрагивает как минимум четыре приложения из магазина Google Play с миллионными скачиваниями. Среди них популярный файловый менеджер от китайской компании Xiaomi и офисный пакет WPS Office. Каждое из этих приложений получило более 500 миллионов установок. В чем заключается уязвимость? Дело в том, что многие программы для Android используют специальный механизм для безопасного обмена файлами с другими приложениями. Однако при получении файла от стороннего приложения они не проверяют его содержимое и используют имя файла, указанное отправителем, для сохранения во внутреннем хранилище. Этим и пользуются злоумышленники, создавая вредоносные приложения, которые отправляют файлы с опасными именами уже в целевые программы. Например, вредоносное приложение может отправить файл с именем настроек почтового клиента, браузера или мессенджера. Получив такой файл, целевое приложение сохранит его в своей папке и начнет использовать для работы, что приведет к компрометации программного решения и утечке конфиденциальных данных. По словам экспертов Microsoft, потенциальные последствия могут быть достаточно серьезными. Например, злоумышленники могут перенаправить трафик приложения на свой сервер, получить доступ к пользовательским токенам аутентификации, личным сообщениям и другой ценной информации. Microsoft проинформировала Google об обнаруженной проблеме. В свою очередь, Google выпустила руководство для разработчиков по выявлению и устранению данной уязвимости в приложениях Android. Кроме того, Microsoft напрямую связалась с поставщиками уязвимого ПО в магазине Google Play. В частности, компании Xiaomi и WPS Office уже выпустили обновления, закрывающие дыру в безопасности. Тем не менее, в Microsoft полагают, что аналогичным образом может быть уязвимо гораздо большее количество приложений для Android. Компания призывает всех разработчиков тщательно тестировать свои продукты. Для рядовых пользователей дана рекомендация регулярно обновлять приложения до последних версий и устанавливать только проверенные программы из официального магазина Google Play. Взломавшего две криптобиржи инженера по кибербезопасности приговорили к трём годам тюрьмы

12.04.2024 [23:19],

Владимир Чижевский

Инженер по кибербезопасности Шакиб Ахмед (Shakeeb Ahmed) осуждён за кражу криптовалюты на сумму около $12 млн и приговорён к трём годам лишения свободы, конфискации имущества на 12,4 млн долларов и убытков в размере более $5 млн. Ахмед признал себя виновным во взломе двух криптовалютных бирж.

Источник изображения: Towfiqu barbhuiya / unsplash.com Сообщается, что в начале июля 2022 года Ахмед взломал Crema Finance и похитил криптовалюту на $9 млн, после чего всего через несколько недель он взломал Nirvana Finance — на этот раз его добычей стали $3,6 млн. Поскольку в последнем случае преступник украл почти все средства биржи, Nirvana Finance вскоре закрылась. Похитив криптовалюту, Шакиб Ахмед связался с представителем Crema Finance и предложил вернуть её за скромное вознаграждение в $1,5 млн и обещание не сообщать властям о взломе. Биржа отказалась, а взломщика задержали. Правоохранители нескольких стран захватили сервера хакерской группировки LockBit

20.02.2024 [12:18],

Павел Котов

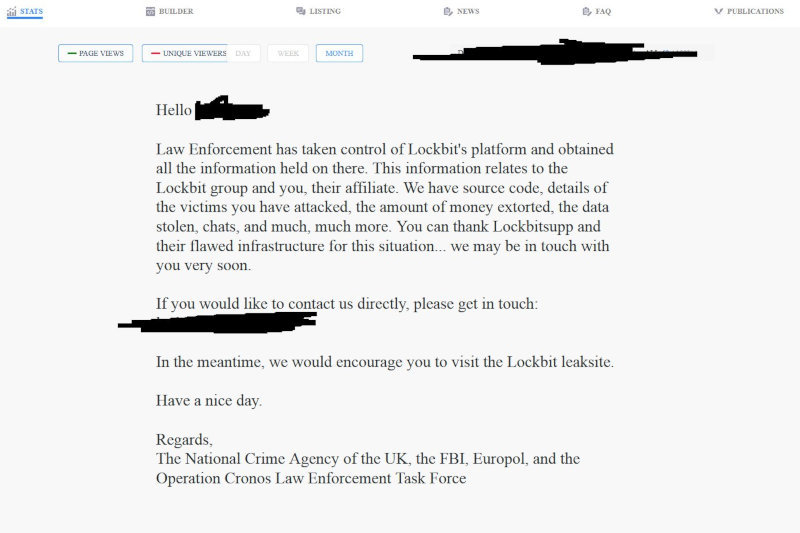

В результате совместной операции «Хронос» (Operation Cronos), проведённой правоохранительными органами США, Европы, Австралии и Японии, была взломана часть ресурсов, принадлежащих хакерской группировке LockBit, ответственной за разработку одноимённого вируса-вымогателя.

Источник изображений: vx-underground На сайте LockBit появилось сообщение о том, что во взломе ресурсов киберпреступников участвовали сотрудники Национального агентства по борьбе с преступностью (NCA, Великобритания), ФБР США, Европола, а также национальных правоохранительных ведомств Франции, Японии, Швейцарии, Канады, Австралии, Швеции, Нидерландов, Финляндии и Германии. Операция всё ещё «продолжается и развивается», сообщили представители NCA и Минюста США. Только в Соединённых Штатах LockBit поразил ресурсы более 1700 организаций практически во всех отраслях от финансового сектора до поставщиков продуктов питания для школ, транспортных предприятий и государственных ведомств; группировка считается крупнейшей в сегменте разработчиков вирусов-вымогателей. В распоряжении группировки остались резервные серверы, на которые не повлияли действия правоохранительных органов, сообщили в LockBit — ФБР атаковало только ресурсы на языке PHP, а резервные серверы без PHP якобы продолжили работать в штатном режиме. Для взлома хакерских ресурсов была использована уязвимость CVE-2023-3824 в языке PHP, уточнили представители группировки.  Вирус LockBit был обнаружен в 2020 году — он начал распространяться с русскоязычных форумов киберпреступников, что дало специалистам по кибербезопасности причины считать группировку российской. На своём ныне несуществующем сайте в даркнете группировка, однако, заявила, что она «располагается в Нидерландах, совершенно аполитична и заинтересована только в деньгах». В начале прошлого года вирус LockBit атаковал ресурсы Британской Королевской почты; в ноябре жертвой хакеров стала компания Boeing, чьи внутренние данные были выложены в открытый доступ. По сведениям группы исследователей в области кибербезопасности vx-underground, при попытке входа в панель управления вирусом аффилированные с LockBit хакерские группировки увидели сообщение, что правительственным агентам удалось заполучить исходный код, подробности о жертвах атак, суммы полученных в результате незаконной деятельности средств, журналы чатов и многое другое. Дополнительную информацию правоохранители обещали предоставить на сайте LockBit уже сегодня, 20 февраля, в 11:30 по Гринвичу (14:30 мск). Lockbit является доминирующим оператором вирусов-вымогателей в мире, сообщил вице-президент компании Secureworks (входит в Dell Technologies) Дон Смит (Don Smith) — группировка заняла 25 % этого рынка. Их ближайшим конкурентом была Blackcat с долей около 8,5 %. BitLocker оказался уязвим даже на новых ноутбуках с Windows 11 и дискретным TPM

13.02.2024 [18:37],

Павел Котов

Недавно стало известно об уязвимости BitLocker — гипотетический злоумышленник может перехватывать ключи шифрования при помощи недорогого одноплатного компьютера Raspberry Pi Pico ценой меньше $5. В качестве примера использовался десятилетний ноутбук, и это дало повод предположить, что современные модели уязвимости не подвержены. Как выяснилось, даже современные лэптопы 2023 года под управлением Windows 11 всё ещё могут взламываться схожим образом.

Источник изображения: lenovo.com Процесс получения ключа шифрования за минувшие десять лет немного усложнился, но принципиальный способ остался прежним — это перехват данных, которые транслируются по незашифрованным каналам от процессора к дискретному чипу TPM (Trusted Platform Module). Исследователь вопросов безопасности Стью Кеннеди (Stu Kennedy) создал на GitHub страницу, где перечислены модели ноутбуков с подтверждённой уязвимостью из-за выделенного чипа TPM, включая Lenovo X1 Carbon, Dell Latitude E5470 и Microsoft Surface Pro 3 с чипами TPM 2.0. Для осуществления атаки используются шины SPI, I2C или LPC. Следует отметить, что этот метод атаки срабатывает только при наличии у злоумышленника физического доступа к компьютеру — удалённо перехватить ключ шифрования не получится. Чтобы защититься, можно выбрать и дополнительные меры, например использовать пароль при запуске или воспользоваться USB-ключом. Ключ шифрования BitLocker сохраняется на чипе TPM по умолчанию — в настройках системы предпочитаемый метод можно изменить. Кроме того, многие современные чипы Intel и AMD располагают встроенным TPM, а значит, перехватить его данные при обмене с процессором уже не получится. Telegram стал эпицентром кибермошенничества в России: там расцвёл фишинг и торговля личными данными

06.02.2024 [16:58],

Павел Котов

Основной площадкой для фишинговых атак и кибермошенничества в России является Telegram, пишут «Известия» со ссылкой на данные Angara Security: в 2023 году здесь стало на 39 % больше попыток купить чужие аккаунты и на 29 % — продать похищенные базы данных. Пользователям мессенджера рекомендуется проявлять осмотрительность.

Источник изображения: Rubaitul Azad / unsplash.com Используя похищенные в результате кибератак базы данных, принадлежащих организациям, технологическим компаниям, предприятиям ВПК и розничным сетям, мошенники активизировались с реализацией различных схем. В частности, рассылаются сообщения с просьбами срочно перевести деньги, предупреждениями о звонке чиновника или просьбами предоставить информацию. На 19 % вырос спрос на покупку через Telegram баз данных, которые содержат имена и адреса электронной почты граждан, а также их паспортные данные. В отдельных случаях запросы конкретизируются по городам, информации о заболеваниях и числу проживающих в доме или квартире. Если в 2022 году эти данные продавались преимущественно через теневые форумы, то в 2023 году выросла популярность Telegram как торговой площадки — в 2024 году перемен здесь не ожидается, уверены эксперты. Чаще всего кибермошенники пытались уговорить жертву на перевод средств или отправляли ей фишинговую ссылку. Компаниям рассылали не соответствующие действительности сообщения об утечках данных — если в России примут закон об оборотных штрафах за утечки, эта тенденция грозит усилиться. Некоторые пользователи мессенджера оказались жертвами мошенников и пранкеров, пользующихся технологиями дипфейка. Техподдержка Telegram не всегда достаточно оперативно блокирует подозрительных пользователей, поэтому рекомендуется проявлять осмотрительность.

Источник изображения: B_A / pixabay.com Рост угроз в Telegram связан с высокой популярностью мессенджера в России — его охват составляет 80 % мобильных пользователей, а аудитория менее функционального WhatsApp снижается, отмечают опрошенные «Известиями» эксперты. Подсчитать рост активности мошенников на платформе можно лишь приблизительно, потому что в статистику попадают не все инциденты. Telegram выступает одновременно и инструментом для мошеннических схем, и площадкой для предложения незаконных товаров и услуг: к примеру, в прошлом году набрали популярность фиш-киты — заготовки поддельных веб-страниц, имитирующих ресурсы популярных брендов. Пользователям мессенджера рекомендуется не открывать в нём подозрительные ссылки; не скачивать файлы, даже если их якобы отправили знакомые, которых в реальности могли взломать; критически относиться к несвойственным отдельным собеседникам оборотам речи и просьбам. Следует включить двухфакторную аутентификацию и не оставлять данных учётной записи ни на каких ресурсах. Можно также отключить в настройках приём сообщений и звонков от незнакомых контактов. При взломе аккаунта рекомендуется произвести принудительный выход на всех устройствах, а иногда и удалить профиль — данные потеряются, но мошенники не смогут ими воспользоваться. Некто взломал аккаунт SEC в Twitter и вызвал всплеск стоимости биткоина на фейковых новостях

10.01.2024 [10:56],

Павел Котов

Накануне неизвестные лица взломали официальную учётную запись Комиссии по ценным бумагам и биржам (SEC) США в соцсети X и опубликовали не соответствующее действительности сообщение, в котором утверждается, что ведомство утвердило листинг привязанного к биткоину биржевого фонда (ETF). Это спровоцировало краткосрочный взрывной рост крупнейшей криптовалюты, а сообщение впоследствии было удалено.

Источник изображения: Tumisu / pixabay.com Ведомство оперативно отреагировало на взлом учётной записи в X. Глава комиссии Гэри Генслер (Gary Gensler) написал на личной странице, что учётная запись SEC была «скомпрометирована, и был опубликован несанкционированный твит». Впоследствии аналогичное сообщение появилось и в самом аккаунте ведомства; его представитель также подтвердил CNBC, что к учётной записи комиссии получило доступ неизвестное лицо. Некоторое время спустя официальный аккаунт службы безопасности X опубликовал заявление, в котором говорится: «По данным нашего расследования, взлом произошёл не из-за какого-либо нарушения систем X, а скорее из-за того, что неизвестное лицо получило контроль над номером телефона, привязанным к учётной записи @SECGov через третью сторону». На минувшей неделе ресурс BleepingComputer указал, что хакеры всё чаще взламывают в X страницы компаний и правительственных организаций для продвижения криптовалютного мошенничества и фишинговых сайтов. Специализирующаяся на вопросах кибербезопасности компания CloudSEK добавила, что доступ к этим учётным записям с золотистыми (у компаний) и серыми (у ведомств) галочками верификации выставляется на продажу в даркнете. При этом соцсеть X пока не делала заявлений о намерении скорректировать свою политику безопасности.

Источник изображения: twitter.com/SECGov В результате взлома на странице комиссии было опубликовано сообщение следующего содержания: «Сегодня SEC выдала разрешение на листинг биткоин-ETF со всеми зарегистрированными национальными ценными бумагами. Утверждённые биткоин-ETF будут подлежать постоянному надзору и соблюдению мер для обеспечения постоянной защиты инвесторов». Вместе с текстом была размещена фотография главы ведомства Гэри Генслера, но отсутствовала традиционно сопровождающая такие новости ссылка на сайт SEC. Взломавшие страницу комиссии неизвестные лица также начали ставить лайки связанным с криптовалютной отраслью учётным записям, которые выражали восхищение по поводу одобрения ETF. Не соответствующая действительности публикация на странице SEC просуществовала считанные минуты, но этого хватило, чтобы спровоцировать резкий скачок стоимости биткоина с $46 746 до $47 863. ETF представляют собой пакеты активов, которые торгуются на биржах наравне с акциями — привязанный к биткоину фонд позволит инвесторам играть на цене криптовалюты без необходимости заводить кошельки и напрямую покупать цифровой актив. Пока SEC отклоняла все попытки создать биткоин-ETF. Китайские власти взломали Apple AirDrop для выявления преступников с iPhone

09.01.2024 [18:38],

Владимир Мироненко

Пекинское муниципальное бюро юстиции (BMBJ) объявило о «технологическом прорыве», позволившем обойти протокол шифрования TLS (Transport Layer Security) и получить возможность для перехвата данных, передаваемых через сервис Apple AirDrop. Данный сервис, напомним, позволяет владельцам устройств Apple делиться между собой различным контентом, включая фотографии, видео, документы, контакты, пароли и т.д. Об этом сообщил Bloomberg.  Метод BMBJ позволяет идентифицировать номера и электронные адреса отправителей контента, использующих AirDrop. По словам агентства, это помогло органам правопорядка выявить ряд подозреваемых в совершении преступлений, которые используют функцию AirDrop для распространения незаконного контента. Apple ограничила использование этой функции в продаваемых в Китае iPhone с 2022 года после того как её использовали в ходе протестов антиправительственные активисты для распространения листовок среди других владельцев устройств компании. AirDrop по умолчанию был ограничен только контактами, а возможность использовать AirDrop для «Всех» была ограничена 10 минутами. С выходом iOS 16.2 эти ограничения AirDrop были распространены на все устройства Apple, хотя компания утверждает, что их ввели с целью сократить распространение спам-контента в людных местах, таких как торговые центры и аэропорты. Как сообщает MacRumors, это не первый случай обнаружения уязвимости в сервисах Apple. В апреле 2021 года сообщалось, что немецкие исследователи выяснили, что механизм взаимной аутентификации, который подтверждает нахождение получателя и отправителя в адресной книге друг друга, может использоваться для раскрытия частной информации. Они известили об этом Apple ещё в мае 2019 года, но компания до сих не устранила уязвимость. Учёные разработали ИИ-чат-бот, который эффективно взламывает других ИИ-чат-ботов

29.12.2023 [06:20],

Владимир Мироненко

Учёные-компьютерщики из Наньянского технологического университета (NTU, Сингапур) нашли эффективный способ взлома чат-ботов с искусственным интеллектом (ИИ). Для этого они обучают ИИ-чат-бот созданию подсказок, которые позволяют обходить защиту других чат-ботов на базе ИИ.

Источник изображения: NTU Сингапурские исследователи использовали двойной метод взлома большой языковой модели (LLM), получивший название Masterkey. Во-первых, они провели реверс-инжиниринг того, как LLM выявляют вредоносные запросы и защищаются от них. Используя эту информацию, они научили LLM автоматически учиться и предлагать подсказки, которые позволяют обходить защиту других LLM. Таким образом можно создать LLM для взлома, которая сможет автоматически адаптироваться к новым условиям и создавать новые запросы для взлома после того, как разработчики внесут исправления в свои LLM. После проведения серии тестов на LLM в качестве доказательства, что этот метод действительно представляет реальную угрозу, исследователи сразу же известили о выявленных проблемах провайдеров сервисов после успешного взлома их ИИ-моделей. Разработка учёных NTU должна помочь компаниям определить слабые стороны и ограничения своих ИИ-чат-ботов, чтобы принять меры по их защите от хакеров. Хакеры украли данные более 82 тыс. человек, взломав ресурсы владельца CBS и Paramount

27.12.2023 [12:07],

Павел Котов

Компания National Amusements, владеющая телесетью CBS и студией Paramount, сообщила о произошедшем более года назад взломе своих ресурсов, в результате которого были похищены персональные данные 82 128 человек. Информация об инциденте была раскрыта в соответствии с законодательством генеральному прокурору штата Мэн.

Источник изображения: Gerd Altmann / pixabay.com В уведомлении говорится, что взлом был произведён более года назад, в период с 13 по 15 декабря 2022 года — число пострадавших составило 82 128 человек, 64 из которых являются жителями штата Мэн. Поданные компанией документы позволяют предположить, но не однозначно утверждать, что в результате взлома были похищены данные преимущественно или исключительно её сотрудников. Соответствующие уведомления National Amusements начала рассылать 22 декабря 2023 года, то есть через 372 дня после инцидента. В уведомлениях говорится, что компания обнаружила признаки кибервторжения в свои системы 15 декабря 2022 года, после чего предприняла шаги по защите своих ресурсов. Но в поданных в генпрокуратуру штата Мэн документах утверждается, что вторжение было выявлено лишь 23 августа 2023 года, то есть через восемь месяцев после его осуществления. Согласно отчёту властям, хакеры получили доступ к финансовой информации жертв, включая номера их банковских счетов и карт с кодами безопасности — National Amusements предложила жертвам 12-месячный кредитный мониторинг Experian и услугу по защите при краже номеров социального страхования. National Amusements стала владельцем телесети и киностудии в 2019 году после слияния Viacom и CBS. В августе 2023 года Paramount раскрыла генеральной прокуратуре Массачусетса информацию ещё об одном взломе ресурсов, который произошёл предположительно в мае или июне 2023 года. |