|

Опрос

|

реклама

Быстрый переход

Ubisoft расследует взлом своих систем — хакеры чуть было не украли 900 Гбайт данных

23.12.2023 [17:53],

Павел Котов

Ubisoft заявила, что занимается проверкой заявлений о проникновении хакеров в её системы и предпринятых ими попытках украсть данные. В компании «знают о предполагаемом инциденте и в настоящее время проводят расследование», сообщил представитель французского издателя.

Источник изображения: ubisoft.com Впервые об инциденте сообщил аккаунт vx-underground в соцсети X — это проект, располагающий крупнейшей в интернете коллекцией исходного кода, образцов и документации, связанной с вредоносным кодом. Учётная запись известна также своими контактами с хакерами и занимающимися вымогательством киберпреступными группировками; она часто публикует полученную от злоумышленников информацию. В минувший четверг некие хакеры сообщили vx-underground, что они в течение «примерно 48 часов» имели доступ к системам Ubisoft — далее в компании поняли, что что-то не так, и лишили хакеров доступа. Киберпреступники намеревались похитить примерно 900 Гбайт данных, но не успели. Они не рассказали, каким образом получили доступ, но у них была возможность изучить права доступа различных пользователей, а также выйти в корпоративные системы Microsoft Teams, Confluence и SharePoint. В подтверждение инцидента были опубликованы предоставленные хакерами скриншоты учётных записей Microsoft Teams и других фрагментов инфраструктуры. В 2020 году Ubisoft, ответственная за франшизы Assassin’s Creed, Far Cry и Prince of Persia, подвергалась атаке группировке вымогателей Egregor, которая опубликовала исходный код популярной игры. В 2021 году из-за неправильной конфигурации в инфраструктуре были раскрыты данные игроков серии Just Dance. Миллиарды компьютеров по всему миру оказались уязвимы ко взлому при загрузке — через уязвимости LogoFAIL

07.12.2023 [01:58],

Николай Фрей

Интерфейсы UEFI, загружающие устройства Windows и Linux, могут быть взломаны с помощью вредоносных изображений логотипов. Миллиарды компьютеров под управлением Windows и Linux практически от всех производителей уязвимы к новой атаке, которая запускает вредоносную микропрограмму на ранних этапах загрузки. Таким образом система оказывается заражена вирусом, который практически невозможно обнаружить или удалить с помощью существующих механизмов защиты.

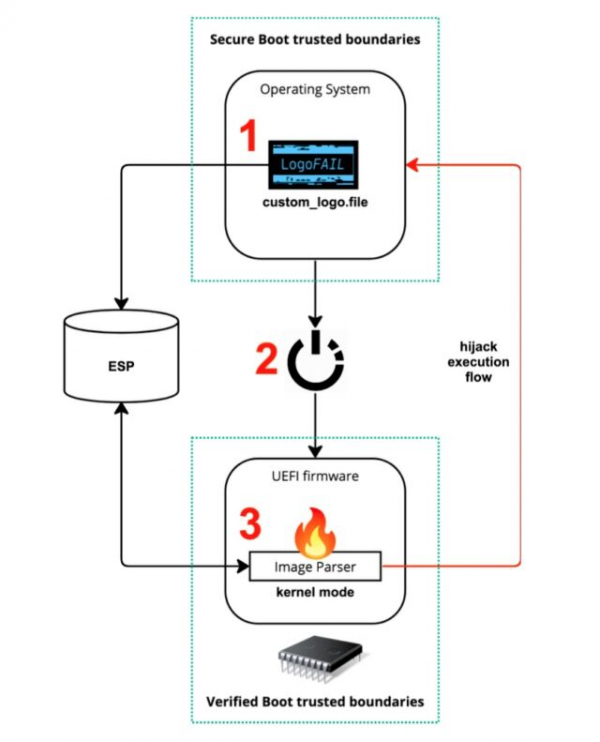

Источник изображения: pixabay.com Атака, названная исследователями LogoFAIL, отличается относительной простотой осуществления, широтой охвата моделей потребительского и корпоративного класса, которые подвержены ей, и высоким уровнем контроля над ними. Во многих случаях LogoFAIL может быть удалённо выполнен через эксплойт с использованием техник, которые не могут быть обнаружены традиционными продуктами для защиты конечных точек. А поскольку эксплойты запускаются на самых ранних стадиях процесса загрузки, они способны обойти множество защитных средств, включая общепринятую в отрасли систему Secure Boot и другие средства защиты от Intel, AMD и других производителей железа, разработанные для предотвращения заражения так называемыми буткитами. LogoFAIL представляет собой совокупность двух десятков недавно обнаруженных уязвимостей, которые годами, если не десятилетиями, скрывались в унифицированных расширяемых интерфейсах встроенного ПО, отвечающих за загрузку современных устройств, работающих под управлением Windows или Linux. Обнаружение этих уязвимостей — результат почти годовой работы компании Binarly, которая помогает клиентам выявлять и защищать уязвимые системы. Затронуты продукты компаний, которые представляют почти всю экосистему x64-86 и ARM. Это и такие поставщики UEFI, как AMI, Insyde и Phoenix (их ещё называют IBV или независимыми поставщиками BIOS); производители устройств, такие как Lenovo, Dell и HP; и производители процессоров, включая Intel, AMD и разработчиков Arm-процессоров. Исследователи обнародовали информацию об атаке в среду на конференции по безопасности Black Hat в Лондоне. Как следует из названия, LogoFAIL затрагивает логотипы, в частности логотипы продавца оборудования, которые отображаются на экране устройства в самом начале процесса загрузки, пока UEFI еще работает. Парсеры изображений в UEFI всех трех основных поставщиков UEFI имеют около десятка критических уязвимостей, которые до сих пор оставались незамеченными. Заменяя легитимные изображения логотипов на идентичные, специально созданные для использования этих ошибок, LogoFAIL позволяет выполнить вредоносный код на самом ответственном этапе процесса загрузки, который известен как DXE (Driver Execution Environment). «Если на этапе DXE удается выполнить произвольный код, то для безопасности платформы все кончено, — утверждают в своём отчёте исследователи из компании Binarly, обнаружившей уязвимости. — С этого этапа мы получаем полный контроль над памятью и диском целевого устройства, включая операционную систему, которая будет запущена». После этого LogoFAIL может доставить «полезную нагрузку» второго этапа, которая сбрасывает исполняемый файл на жёсткий диск ещё до запуска основной ОС. В следующем видеоролике показан пробный вариант эксплойта, созданный исследователями. На заражённом устройстве — Lenovo ThinkCentre M70s 2-го поколения, работающем на 11-м поколении Intel Core с UEFI, выпущенным в июне, — работают стандартные средства защиты прошивки, включая Secure Boot и Intel Boot Guard. В своём письме основатель и генеральный директор Binarly Алекс Матросов (Alex Matrosov) написал: «LogoFAIL — это недавно обнаруженный набор уязвимостей высокого уровня безопасности, затрагивающих различные библиотеки парсинга изображений, используемые в системных прошивках различных производителей в процессе загрузки устройства. В большинстве случаев эти уязвимости присутствуют в эталонном коде, что оказывает влияние не на одного производителя, а на всю экосистему, включающую этот код и производителей устройств, в которых он используется. Эта атака может дать угрожающему агенту преимущество в обходе большинства решений по защите конечных точек и предоставить скрытый буткит прошивки, который будет сохраняться в капсуле прошивки с изменённым изображением логотипа». Существует несколько способов использования LogoFAIL. Удалённые атаки осуществляются путем использования непропатченной уязвимости в браузере, медиаплеере или другом приложении и использования полученного административного контроля для замены легитимного изображения логотипа, обрабатываемого в начале процесса загрузки, на идентичное, использующее дефект парсера. Другой способ — получить короткий доступ к уязвимому устройству, пока оно разблокировано, и заменить легитимный файл изображения на вредоносный. В любом случае вредоносный логотип заставляет UEFI выполнять созданный злоумышленником код во время важной фазы DXE при каждой загрузке устройства. Выполняя код на этом раннем этапе, когда происходит большая часть инициализации системы, эксплойт перехватывает весь последующий поток выполнения, что позволяет ему обойти такие средства защиты, как Secure Boot и аппаратные механизмы проверки загрузки, такие как Intel Boot Guard, AMD Hardware-Validated Boot или ARM TrustZone-based Secure Boot. В зависимости от того, как настроен UEFI, простая команда копировать/вставить, выполняемая вредоносным образом или с физическим доступом, во многих случаях является всем необходимым для помещения вредоносного образа в так называемый ESP (сокращение от EFI System Partition) — область жёсткого диска, где хранятся загрузчики, образы ядра и любые драйверы устройств, системные утилиты и другие файлы данных, необходимые до загрузки основной ОС. У такого подхода есть серьёзные преимущества. Во-первых, на жёсткий диск никогда не попадает исполняемый код — этот метод известен как «бесфайловое вредоносное ПО», которое затрудняет обнаружение антивирусами и другими типами программного обеспечения для защиты конечных точек. Ещё одно преимущество: после создания образа устройство остается заражённым даже при переустановке операционной системы или замене основного жёсткого диска. Если системная прошивка на базе UEFI настроена на корректное использование таких средств защиты, как Intel Boot Guard, и имеет немодифицируемый логотип, подбросить вредоносный образ в ESP невозможно. Однако во многих случаях можно запустить свободно распространяемый программный инструмент с сайта IBV или производителя устройства, который «перезаливает» прошивку из операционной системы. Чтобы пройти проверку безопасности, инструмент устанавливает ту же самую прошивку UEFI с криптографической подписью, которая уже используется, изменяя только изображение логотипа, которое не требует действительной цифровой подписи. Во многих случаях инструмент IBV имеет цифровую подпись, что снижает вероятность вмешательства средств защиты конечных точек. В презентации, представленной в среду, исследователи привели следующее изображение, иллюстрирующее работу атак LogoFAIL.

Источник изображения: Binarly

В документе, сопровождающем презентацию, исследователи отмечают следующее: «Как видно из предыдущего рисунка, атаку LogoFAIL можно разделить на три разных этапа. Сначала злоумышленник готовит образ вредоносного логотипа, сохраняет его в ESP или в неподписанном разделе обновления прошивки и перезагружает устройство. В процессе загрузки уязвимая прошивка загружает вредоносный логотип из ESP и разбирает его с помощью уязвимого парсера изображений, что позволяет злоумышленнику перехватить поток выполнения, используя уязвимость в самом парсере. Используя эту угрозу, злоумышленник может добиться выполнения произвольного кода на этапе DXE, что означает полный крах безопасности платформы.

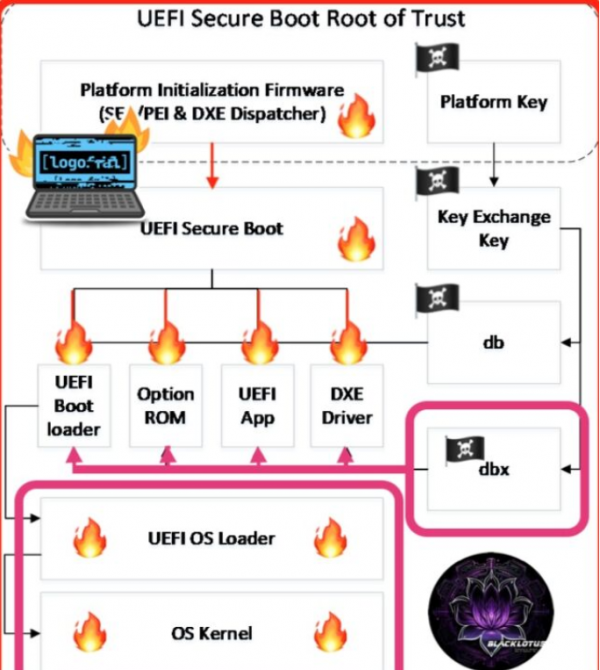

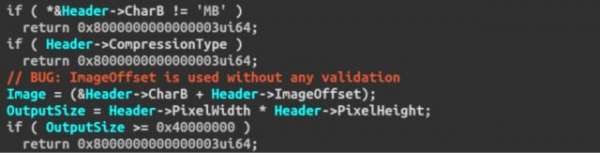

Источник изображения: Binarly Вкратце, каково же влияние наших находок и что делает LogoFAIL таким опасным? Как мы видим на предыдущем рисунке: LogoFAIL не требует физического доступа к устройству. Поскольку он может быть выполнен полностью из операционной системы, он полностью разрушает любые границы безопасности между ОС и прошивкой. Современные средства защиты «под ОС», такие как Secure Boot, также совершенно неэффективны для борьбы с этой угрозой. Атаки, начинающиеся на уровне прошивки, позволяют установить буткит и подорвать любой механизм безопасности на уровне ОС, оставаясь при этом совершенно необнаружимыми для решений по обнаружению систем безопасности. Поскольку LogoFAIL нацелен на код, специфичный для UEFI, эта новая угроза не ограничивается одной архитектурой, а является еще одним примером межкремниевой эксплуатации, которая затрагивает как x86, так и ARM-устройства». Исследователи обнаружили уязвимости, прогнав парсеры образов UEFI через инструмент, известный как фаззер. Фаззеры предназначены для выявления ошибок в программировании путем многократного выполнения небольших фрагментов кода с небольшими изменениями входных данных. Каждый раз, когда происходит сбой, фаззер отмечает адрес памяти, где он произошел, и входные данные, которые его вызвали. Дальнейший анализ с использованием других инструментов и процессов позволил исследователям выделить ошибки, позволяющие выполнить произвольный код или другие типы уязвимостей. «Когда кампания завершилась, мы были ошеломлены количеством найденных сбоев — настолько, что сортировать их вручную было довольно сложно», — пишут исследователи. В общей сложности они выявили 24 уникальные первопричины, 13 из которых, по их мнению, можно использовать. Полученные результаты поднимают сложный вопрос: если фаззеры выявили так много уязвимостей, которые можно использовать, почему разработчики UEFI (часто называемые IBV или независимыми поставщиками BIOS) и OEM-производители, продающие устройства, не воспользовались этими инструментами и не исправили основные ошибки? Исследователи Binarly продолжили: «Этот процесс сортировки дал нам хорошее понимание первопричин, лежащих в основе этих ошибок. Хотя они охватывают широкий спектр проблем безопасности программного обеспечения, основной темой является отсутствие проверки данных, предоставляемых злоумышленниками. Например, на первом скриншоте показана ошибка в BMP-парсере AMI: указатель «Image» инициализируется путем добавления к начальному адресу изображения (&Header->CharB) поля заголовка «ImageOffset».

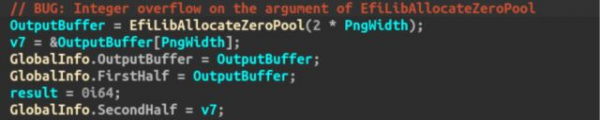

Источник изображения: Binarly Поскольку это смещение может быть задано злоумышленником произвольно, переменная «Image» может указывать практически на любое место в памяти. Второй скриншот взят из парсера PNG в AMI, и он содержит не одну ошибку, а две. Первая ошибка - это отсутствие проверки на возвращаемое значение функции «EfiLibAllocateZeroPool», которая в случае неудачи возвращает NULL. Вторая ошибка - это целочисленное переполнение 32-битного целого числа, представляющего размер выделения. Когда злоумышленник устанавливает переменную «PngWidth» в большое значение, умножение на два приводит к тому, что результат переполняется и становится маленьким значением (например: 0x80000200 * 2 = 0x400).

Источник изображения: Binarly Таким образом, злоумышленник может принудительно выделить буфер, который слишком мал для хранения декодированных PNG-данных, и таким образом переполнить буфер, когда он будет использоваться. Результаты нашей фаззинговой кампании однозначно говорят о том, что ни один из этих парсеров изображений никогда не тестировался IBV или OEM-производителями. Мы можем с уверенностью утверждать это, потому что фаззер смог найти несколько сбоев после нескольких секунд работы, и мы обнаружили сбои почти в каждом парсере, который мы тестировали». Поскольку уязвимости парсера изображений, используемые LogoFAIL, находятся в UEFI, компьютеры Mac, смартфоны и другие устройства, использующие альтернативные механизмы загрузки, не пострадали. Интересно, что даже когда Apple использовала UEFI для загрузки предыдущего поколения компьютеров Mac с процессорами Intel, они все равно не были уязвимы к LogoFAIL. Причина: Apple жёстко закодировала файлы образов в UEFI, что сделало невозможным подмену легитимного образа на вредоносный аналог. Будучи разработчиком как аппаратного, так и программного обеспечения для компьютеров Mac, Apple имела такую возможность. Разнообразие экосистем, вращающихся вокруг платформ Windows и Linux, требует большей гибкости. Многие устройства, продаваемые Dell, не поддаются прямой эксплуатации, поскольку файлы образов защищены Intel Boot Guard, что делает невозможным их замену даже при физической атаке. В качестве дополнительной меры многие устройства Dell не позволяют настраивать логотип. Несмотря на то, что эти меры эффективно закрывают поверхность атаки LogoFAIL, Binarly рекомендует исправлять уязвимости, связанные с разбором изображений высокой степени опасности, «поскольку они представляют собой опасность, которая может случайно превратиться в проблему безопасности». LogoFAIL основывается на большом массиве исследований, проведённых более чем за десять лет. Впервые перехват последовательности загрузки путём использования ошибок разбора изображений в UEFI был продемонстрирован в 2009 году в презентации Black Hat исследователями Рафалом Войтчуком (Rafal Wojtczuk) и Александром Терешкиным (Alexander Tereshkin). С тех пор постоянно появляются новые открытия, как в последующих исследованиях, так и, в некоторых случаях, в атаках, обнаруженных в реальном мире. Первый известный случай реальной атаки с использованием возможностей UEFI произошел в 2018 году с обнаружением вредоносного ПО, получившего название LoJax. LoJax, представляющий собой переработанную версию легального противоугонного программного обеспечения, известного как LoJack, был создан хакерской группой, известной под такими названиями, как Sednit, Fancy Bear и APT 28. Вредоносная программа была установлена удалённо с помощью инструментов, способных считывать и перезаписывать части флэш-памяти прошивки UEFI. В 2020 году исследователи обнаружили второй известный случай атаки реального вредоносного ПО на UEFI. При каждой перезагрузке заражённого устройства UEFI проверял наличие вредоносного файла в папке запуска Windows и, если его не было, устанавливал его. Исследователи из компании Kaspersky, обнаружившей вредоносную программу и назвавшей её «MosaicRegressor», до сих пор не знают, как произошло заражение UEFI. Один из вариантов — ПК получили поддельное обновление UEFI. Другой вариант — получение короткого физического доступа к устройству и использование специально разработанного USB-накопителя для заражения UEFI. С тех пор стало известно о нескольких новых буткитах UEFI. Их отслеживают под такими названиями, как ESpecter, FinSpy и MoonBounce. В ответ на эти угрозы производители устройств начали внедрять меры по защите процесса загрузки UEFI. Ключевым средством защиты является Secure Boot — общепромышленный стандарт, использующий криптографические подписи, чтобы гарантировать, что каждая часть программного обеспечения, используемого при загрузке, доверена производителем компьютера. Secure Boot призван создать цепочку доверия, которая не позволит злоумышленникам заменить предназначенную для загрузки вредоносную микропрограмму. Если хоть одно звено в цепочке запуска не распознано, Secure Boot не позволит устройству запуститься. В начале этого года исследователи из компании ESET обнаружили первый известный случай вредоносного ПО UEFI, которое обходит Secure Boot. Способность буткита UEFI, получившего название Black Lotus, обойти защиту, существующую уже 12 лет, была впечатляющей, но у него было одно ключевое ограничение — его можно было уничтожить, выполнив простую переустановку основной операционной системы. LogoFAIL не имеет такого ограничения. Пока вредоносный образ исполняется в UEFI, машина, на которой установлена прошивка, будет оставаться зараженной. На следующем изображении, приведенном ранее в этой статье, показаны различия между LogoFAIL и Black Lotus. Нет никаких признаков того, что уязвимости LogoFAIL активно использовались в реальной практике злоумышленниками, и об этом вряд ли можно узнать, поскольку заражение очень сложно обнаружить с помощью традиционных инструментов и методов. Однако один из признаков компрометации можно получить, изучив файл изображения, который разбирается при загрузке. Если криптографический хэш этого файла отличается от хэша файла, который производители устройств обычно предоставляют бесплатно, устройство можно дополнительно проанализировать на предмет наличия признаков эксплуатации. Уязвимости LogoFAIL отслеживаются под следующими обозначениями: CVE-2023-5058, CVE-2023-39538, CVE-2023-39539 и CVE-2023-40238. В настоящее время этот список неполный. Консультации доступны примерно от дюжины сторон. Неполный список компаний, выпустивших рекомендации, включает AMI, Insyde, Phoenix и Lenovo. Полный список на момент публикации был недоступен. Те, кто хочет узнать, уязвимо ли конкретное устройство, должны обратиться к его производителю. Лучший способ предотвратить атаки LogoFAIL — установить обновления безопасности UEFI, которые будут выпущены в рамках скоординированного процесса раскрытия информации в среду. Эти исправления будут распространяться производителем устройства или материнской платы, установленной в устройстве. Также, по возможности, рекомендуется настраивать UEFI на использование нескольких уровней защиты. Помимо Secure Boot, это включает в себя Intel Boot Guard и, если доступно, Intel BIOS Guard. Аналогичные дополнительные средства защиты доступны для устройств с процессорами AMD или ARM. Проводящая анализы ДНК компания 23andMe признала утечку данных 6,9 млн клиентов

05.12.2023 [11:44],

Павел Котов

Компания 23andMe, которая проводит анализы ДНК, сообщила, что в результате недавнего взлома произошла утечка данных, принадлежащих 6,9 млн пользователей. Инцидент коснулся 5,5 млн пользователей с активной функцией DNA Relatives (сопоставление людей со схожими ДНК) и 1,4 млн с профилями генеалогического древа.

Источник изображения: Darwin Laganzon / pixabay.com Компания раскрыла информацию об инциденте в заявлении Комиссии по ценным бумагам и биржам (SEC) США, а также в официальном блоге. Злоумышленники, по версии 23andMe, получили доступ к информации, воспользовавшись методом подстановки данных: люди часто пользуются одинаковыми логинами и паролями на разных сервисах, из-за чего компрометация данных на одном открывает доступ к другим. В результате хакерам удалось войти в 0,1 % (14 000) учётных записей в системе компании. Сделав это, они воспользовались функцией DNA Relatives, предполагающей сопоставление ДНК вероятных родственников, и получили дополнительную информацию нескольких миллионов других профилей. Первые сведения об инциденте были преданы огласке в октябре, когда 23andMe подтвердила, что данные её пользователей выставили на продажу в даркнете. Впоследствии компания заявила, что проверяет сообщения о публикации 4 млн генетических профилей жителей Великобритании, а также «самых богатых людей, проживающих в США и Западной Европе». В базе утечки 5,5 млн пользователей DNA Relatives оказались их отображаемые в системе имена, вероятные связи с другими людьми, число пользователей с совпадениями в ДНК, сведения о происхождении, указанные самими пользователями местоположения, места рождения предков, фамилии, изображения профиля и многое другое. Ещё 1,4 млн пользователей имели доступ к профилям генеалогического древа — из этой базы были похищены их отображаемые имена, родственные связи, годы рождения и указанные этими пользователями местоположения. Во второй базе, однако, не было степеней совпадения ДНК. В 23andMe сообщили, что продолжают уведомлять пострадавших от утечки пользователей. Компания стала предупреждать клиентов о необходимости сменить пароли и принудительно внедрять двухфакторную авторизацию, которая ранее была необязательной. Взломаны серверы японского мессенджера Line: хакеры украли данные 300 тыс. пользователей

29.11.2023 [16:19],

Павел Котов

В результате кибератаки на дочернее предприятие был произведён взлом ресурсов популярнейшего в Японии мессенджера Line. Неизвестные украли конфиденциальные данные сотен тысяч пользователей, деловых партнёров и сотрудников компании.

Источник изображения: line.me В начале недели выступающая оператором приложения LY Corporation оповестила об инциденте пользователей, чьи данные были затронуты в результате кибератаки. В письме говорится, что служба безопасности обнаружила вторжение 17 октября, а сама атака, вероятно, произошла неделей раньше — 9 октября. Сообщений о неправомерном использовании похищенных данных пока не поступало. Неизвестные произвели взлом приложения Line через дочернюю компанию NAVER, сотрудник которой заразил компьютер вредоносным ПО. Хакерам удалось похитить 440 000 записей с персональными данными, из которых не менее 300 000 принадлежали пользователям приложения. У пользователей похищены, в частности, данные о действиях на странице звонков, данные комнат групповых вызовов, а также сведения о публикации контента. Скомпрометированные данные сотрудников включают их полные имена, идентификационные номера и адреса электронной почты; похищены также более 86 000 адресов электронной почты партнёров. Содержимое сообщений, банковские данные и прочая финансовая информация похищены не были. «Мы не получали сообщений о каком-либо вторичном ущербе, включая неправомерное использование информации пользователей и бизнес-партнёров, но мы продолжим расследование и предпримем оперативные действия, если потребуются необходимые меры», — говорится в заявлении компании. При этом пострадавшим пользователям рекомендовано проявлять осторожность, поскольку похищенные злоумышленниками данные могут использоваться для фишинга и мошеннических схем. Мессенджер Line популярен не только в Японии, но и в других азиатских странах, включая Тайвань, Таиланд и Индонезию; число ежемесячно активных пользователей приложения по всему миру составляет около 176 млн. Китайские хакеры из Chimera более двух лет крали данные нидерландского производителя чипов NXP Semiconductors

26.11.2023 [06:21],

Николай Хижняк

Китайская хакерская группа Chimera проникла во внутреннюю сеть нидерландской компании NXP Semiconductors и в течение более двух лет, с конца 2017 по начало 2020 года, занималась кражей интеллектуальной собственности полупроводникового гиганта, сообщает издание NRC. Отмечается, что хакеры успели похитить документы NXP, связанные с разработкой и конструкцией микросхем. Общий масштаб преступления ещё не раскрыт. NXP является крупнейшим производителем микросхем в Европе.

Источник изображения: NXP Semiconductors Дыра в системе безопасности сети NXP Semiconductors оставалась незамеченной в течение примерно двух с половиной лет. Она была обнаружена только потому, что аналогичная атака произошла на нидерландского авиаперевозчика Transavia, дочку авиакомпании KLM. Хакеры получили доступ к системам бронирования Transavia в сентябре 2019 года. Расследование взлома Transavia выявило связь с IP-адресами NXP, что привело к обнаружению взлома последней. Сообщается, что взлом имеет все признаки, указывающие на хакерскую группу Chimera, а в процессе проникновения во внутреннюю сеть NXP хакеры использовали в том числе разработанный этой группой инструмент ChimeRAR. Для взлома NXP Semiconductors злоумышленники сначала использовали учётные данные, полученные в рамках предыдущих утечек личной информации сотрудников на таких платформах, как LinkedIn и Facebook✴, а затем просто подбирали пароли для входа во внутреннюю сеть полупроводниковой компании. Хакеры сумели обойти защитные меры двойной аутентификации, изменив привязанные ко входу в систему мобильные номера. Злоумышленники вели себя очень тихо, не привлекая внимания и каждые несколько недель крали новые документы из базы данных NXP. Полученная информация зашифровывались, а затем публиковалась на онлайн-сервисах облачного хранения вроде Microsoft OneDrive, Dropbox и Google Drive. NXP Semiconductors является весьма крупным игроком на мировом рынке полупроводников. Производитель микросхем расширил свою долю рынка и влияние после приобретения американской компании Freescale (тоже занимается производством микросхем) в 2015 году. NXP известна разработкой чипов безопасности Mifare для нидерландского общественного транспорта, а также микросхемами безопасности, связанными с iPhone. В частности, NXP принимала участие в разработке аппаратных компонентов системы платежей Apple Pay. Несмотря на подтверждение кражи своей интеллектуальной собственности, NXP заявляет, что нарушение не привело к материальному ущербу, поскольку украденные данные достаточно сложны, и их нельзя легко использовать для копирования проектов. Вследствие этого компания не видела необходимости информировать об инциденте своих акционеров или широкую общественность. Сообщается, что после взлома NXP приняла меры по повышению безопасности. Компания усовершенствовала свои системы мониторинга и ввела более строгий контроль за доступностью и передачей данных внутри своей сети. Шаги направлены на защиту от подобных инцидентов в будущем, безопасность ценных интеллектуальных активов, а также поддержку целостности её сети. Samsung призналась, что хакеры целый год имели доступ к личным данным её клиентов в Великобритании

16.11.2023 [18:45],

Павел Котов

Компания Samsung признала, что неизвестным злоумышленникам удалось получить несанкционированный доступ к личным данным её клиентов в Великобритании. Более того, доступ у злоумышленников оставался в течение года.

Источник изображения: Robinraj Premchand / pixabay.com Представляющая Samsung через сторонне агентство Челси Симпсон (Chelsea Simpson) заявила ресурсу TechCrunch, что компания «недавно была предупреждена об инциденте с безопасностью <..> в результате которого был получен незаконный доступ к определённой контактной информации некоторых клиентов интернет-магазина Samsung в Великобритании». Samsung отказалась раскрыть дополнительные подробности инцидента, в том числе сообщить, какое число клиентов пострадало, и каким образом хакерам удалось получить доступ к её внутренним системам. В письме, разосланном пострадавшим клиентам, компания признала, что злоумышленники воспользовались уязвимостью в стороннем бизнес-приложении и получили доступ к личной информации клиентов, совершивших покупки в британском разделе интернет-магазина Samsung в период с 1 июля 2019 по 30 июня 2020 года. Корейскому производителю удалось обнаружить взлом системы лишь более трёх лет спустя — 13 ноября 2023 года. Хакеры могли получить доступ к именам клиентов, их номерам телефонов, почтовым адресам и адресам электронной почты. Финансовые данные, включая данные банковских карт и клиентские пароли, злоумышленникам похитить не удалось, подчеркнул представитель Samsung и добавил, что компания уведомила о проблеме Управление комиссара по информации Великобритании (ICO) — регулятор «проведёт расследование» по данному факту. За последние два года это уже третий взлом систем Samsung киберпреступниками. В марте 2022 года хакеры группировки Lapsus$ похитили около 200 Гбайт данных, в том числе исходные коды различных технологических решений, таких как алгоритм биометрической разблокировки. В сентябре того же года хакеры получили доступ к данным, принадлежащим некоторым подразделениям Samsung в США — тогда компания также отказалась назвать число пострадавших клиентов. Хакеры заразили игры десятков разработчиков в Steam вредоносным ПО

13.10.2023 [00:41],

Николай Хижняк

Компания Valve сообщила, что некоторое время назад злоумышленники взломали учётные записи нескольких десятков разработчиков на платформе Steam и добавили в их игры вредоносное ПО. Отмечается, что атака затронула менее 100 пользователей Steam. Valve оперативно предупредила их об опасности по электронной почте.

Источник изображения: Valve На этой неделе Valve также объявила, что усилит меры безопасности Steam, чтобы подобные инциденты больше не повторялись. С 24 октября компания начнёт требовать от разработчиков использовать двухфакторную аутентификацию с привязкой номера телефона к аккаунту Steamworks для публикации сборки в стандартной ветке приложения. «Теперь, если вы попытаетесь обновить сборку выпущенного приложения в ветке default, Steam отправит вам СМС с кодом подтверждения. Его также нужно будет ввести, чтобы сделать стандартной другую ветку. Обратите внимание, что код не потребуется, если приложение ещё не выпущено или если вы обновляете ветку бета-версии», — говорится на сайте Steam. Приглашать пользователей в группу могут только аккаунты, администрирующие партнёрскую группу разработчика в Steamworks. А для приглашения нового пользователя необходимо, чтобы он подтвердил свой адрес электронной почты. С обновлением системы безопасности перед отправкой приглашения новому пользователю администратор также должен будет ввести код из СМС. В Valve отметили, что никаких исключений в отношении нового правила не будет. Это означает, что разработчикам, у которых нет телефона, потребуется обзавестись им или найти другой способ получения СМС. Как пишет портал PCMag, двухфакторная аутентификация с СМС не является панацеей и в свою очередь тоже может быть уязвима для атак с подменой SIM-карты, а также других форм фишинга, с помощью которых злоумышленники способны украсть коды доступа. По этой причине ряд разработчиков в комментариях к записи об обновлении системы безопасности высказались против введения двухфакторной аутентификации на основе СМС, призвав Valve подумать над более безопасными вариантами решения вопроса. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |