|

Опрос

|

реклама

Быстрый переход

На GitHub обнаружен вредонос Keyzetsu Clipper, угрожающий криптоактивам пользователей

12.04.2024 [07:44],

Дмитрий Федоров

На платформе GitHub зафиксировано распространение нового вредоносного программного обеспечения (ПО) для Windows под названием Keyzetsu Clipper, нацеленного на пользовательские криптовалютные кошельки. Чтобы обмануть пользователей, злоумышленники создают фальшивые репозитории с названиями популярных проектов, которые выглядят легитимно, обманом заставляя жертв скачивать вредонос, угрожающий безопасности их криптоактивов.

Источник изображения: Vilkasss / Pixabay Компания Checkmarx, специализирующаяся на кибербезопасности, подчёркивает, что такие действия не только маскируют угрозы, но и способствуют их распространению через злоупотребление результатами поиска на GitHub. Вредоносные репозитории могут выглядеть легитимно, появляясь в начале результатов поисковой выдачи, и иметь множество фальшивых звёздочек, а также частые модификации, чтобы казаться активными, что помогает им подняться в результатах поиска GitHub. Вредонос Keyzetsu Clipper атакует до 12 различных адресов криптовалютных кошельков, причём эти атаки происходят ежедневно в заданное время. Эта программа способна украсть широкий спектр криптовалют, включая Bitcoin и Ethereum, за счёт подмены адресов кошельков в момент совершения транзакций жертвой. Криптовалютные транзакции осуществляются через сети блокчейна, которые настолько децентрализованы, что совершённую транзакцию уже невозможно отменить. Поэтому пострадавший не может потребовать возврата средств, если злоумышленнику удалось получить доступ к криптокошельку или совершить нежелательную транзакцию. Юхуда Гельб (Yahuda Gelb), инженер-исследователь из Checkmarx, сообщает, что данный вредонос не только перенаправляет финансовые средства на контролируемые злоумышленниками адреса, но также передаёт личные данные жертв специальному Telegram-боту. Это усугубляет риски, поскольку кража данных сопровождается их дальнейшим использованием в мошеннических схемах. Keyzetsu Clipper также определяет геолокацию жертвы и имеет другие инструкции, если пользователь находится в России, хотя Гельб отмечает, что для России эта функция, похоже, ещё не активирована. Неактивированное состояние российского сценария вредоноса указывает на потенциальное расширение атак в будущем. Вирус-вымогатель Akira более четырёх месяцев оставался незамеченным в системах Стэнфордского университета

13.03.2024 [18:15],

Павел Котов

Руководство Стэнфордского университета (США) сообщило об инциденте в области кибербезопасности, с которой учебное заведение столкнулось в прошлом году. Системы учебного заведения подверглись атаке вируса-вымогателя Akira, который оставался незамеченным в течение более чем четырёх месяцев.

Источник изображения: Gerd Altmann / pixabay.com В конце октября 2023 года хакерская группировка Akira поместила Стэнфордский университет на «доску позора» своего сайта, а руководство учебного заведения впоследствии опубликовало заявление, в котором сообщило, что расследует инцидент, но не упомянуло вирус-вымогатель. Теперь стало известно, что в результате инцидента пострадали персональные данные 27 000 человек, которые получили об этом официальные уведомления. Вторжение в системы произошло 12 мая 2023 года, основной целью злоумышленников стал сегмент Департамента общественной безопасности университета. Но руководству Стэнфорда стало известно о вторжении лишь 27 сентября, говорится в документах, поданных в Генпрокуратуру штата Мэн. Пояснений по вопросу, почему потребовалось так много времени на обнаружение вторжения, и находился ли злоумышленник в сети всё это время, не последовало. Руководство университета не сообщило, какая информация была скомпрометирована, но в документах указано, что утечка коснулась трёх видов данных, включая имена и номера социального страхования. Пострадавшим предложены 24 месяца бесплатного кредитного мониторинга, полис страхового возмещения на сумму в $1 млн и услуги по возмещению ущерба после кражи персональных данных. Группировка Akira сообщила, что похитила 430 Гбайт данных, включая личную информацию и конфиденциальные документы. Всё это доступно для скачивания любому желающему через torrent-файл, а значит, университет, вероятно, отказался платить выкуп. Akira действует с марта 2023 года, и её жертвы получали различные требования выкупа за похищение данных: от относительно небольших шестизначных сумм до нескольких миллионов долларов. Она взяла на себя ответственность за крупные атаки на такие организации как зоопарк Торонто, австралийский филиал Nissan, Университет Мерсера и компанию Lush — производителя бомбочек для ванн. Группировкам Akira и 8Base в 2024 году следует уделять особое внимание, говорят эксперты по кибербезопасности. Вирус-вымогатель LockBit стали распространять через уязвимость в ПО для удалённого доступа ConnectWise

23.02.2024 [18:31],

Павел Котов

Киберпреступники эксплуатируют две опасные уязвимости программы удалённого доступа ConnectWise ScreenConnect для развёртывания вируса-вымогателя LockBit. Это свидетельствует, что ресурсы одноимённой хакерской группировки продолжают работать, хотя бы и частично.

Источник изображения: kalhh / pixabay.com Эксперты по кибербезопасности в компаниях Huntress и Sophos накануне доложили, что зафиксировали атаки LockBit, производимые через уязвимости популярной программы удалённого доступа ConnectWise ScreenConnect. Атаки осуществляются через две уязвимости. Ошибка CVE-2024-1709 относится к уязвимостям обхода аутентификации и считается «неприлично простой» в эксплуатации — она активно используется с минувшего вторника, то есть с того момента, как ConnectWise выпустила закрывающее её обновление программы и призвала клиентов установить его. Вторая ошибка за номером CVE-2024-1708 позволяет удалённо передать вредоносный код на уязвимую систему. Эксперты подчёркивают, что, во-первых, уязвимости ScreenConnect активно эксплуатируются киберпреступниками на практике; во-вторых, несмотря на проведённую правоохранительными органами нескольких стран операцию, часть ресурсов группировки LockBit продолжает работать. В начале недели правоохранительные органы нескольких стран доложили о проведении крупномасштабной операции, в результате которой были отключены 34 сервера в Европе, Великобритании и США, конфискованы более 200 криптовалютных кошельков, а также арестованы двое предполагаемых участников LockBit в Польше и на Украине. Обнаружившие новую волну атак эксперты заявили, что не могут отнести её к деятельности непосредственно LockBit, но группировка имеет большой охват и разветвлённую партнёрскую сеть, которую невозможно быстро уничтожить даже в рамках крупномасштабной международной операции. В компании ConnectWise заявили, что сейчас массовое внедрение вируса-вымогателя через программу не наблюдается. Но, по данным некоммерческой организации Shadowserver Foundation, занимающейся анализом вредоносной интернет-активности, уязвимости программы продолжают эксплуатироваться — накануне угроза исходила от 643 IP-адресов, а уязвимыми оставались более 8200 серверов. Правоохранители нескольких стран захватили сервера хакерской группировки LockBit

20.02.2024 [12:18],

Павел Котов

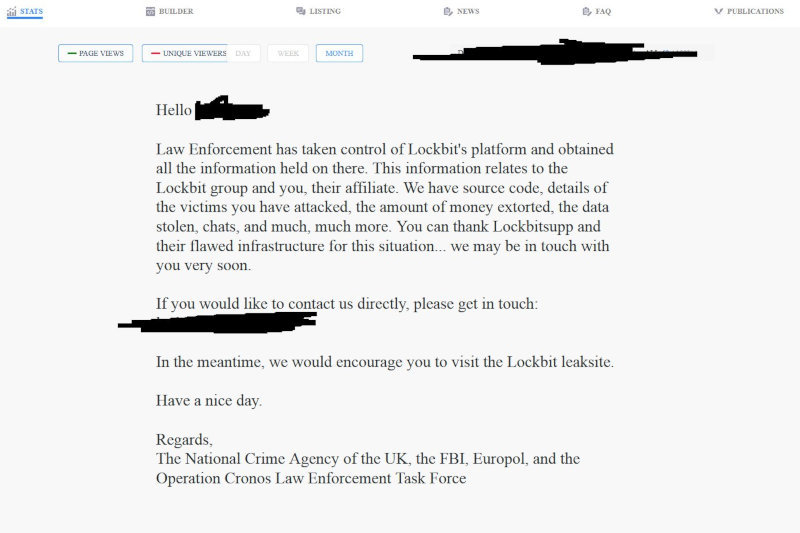

В результате совместной операции «Хронос» (Operation Cronos), проведённой правоохранительными органами США, Европы, Австралии и Японии, была взломана часть ресурсов, принадлежащих хакерской группировке LockBit, ответственной за разработку одноимённого вируса-вымогателя.

Источник изображений: vx-underground На сайте LockBit появилось сообщение о том, что во взломе ресурсов киберпреступников участвовали сотрудники Национального агентства по борьбе с преступностью (NCA, Великобритания), ФБР США, Европола, а также национальных правоохранительных ведомств Франции, Японии, Швейцарии, Канады, Австралии, Швеции, Нидерландов, Финляндии и Германии. Операция всё ещё «продолжается и развивается», сообщили представители NCA и Минюста США. Только в Соединённых Штатах LockBit поразил ресурсы более 1700 организаций практически во всех отраслях от финансового сектора до поставщиков продуктов питания для школ, транспортных предприятий и государственных ведомств; группировка считается крупнейшей в сегменте разработчиков вирусов-вымогателей. В распоряжении группировки остались резервные серверы, на которые не повлияли действия правоохранительных органов, сообщили в LockBit — ФБР атаковало только ресурсы на языке PHP, а резервные серверы без PHP якобы продолжили работать в штатном режиме. Для взлома хакерских ресурсов была использована уязвимость CVE-2023-3824 в языке PHP, уточнили представители группировки.  Вирус LockBit был обнаружен в 2020 году — он начал распространяться с русскоязычных форумов киберпреступников, что дало специалистам по кибербезопасности причины считать группировку российской. На своём ныне несуществующем сайте в даркнете группировка, однако, заявила, что она «располагается в Нидерландах, совершенно аполитична и заинтересована только в деньгах». В начале прошлого года вирус LockBit атаковал ресурсы Британской Королевской почты; в ноябре жертвой хакеров стала компания Boeing, чьи внутренние данные были выложены в открытый доступ. По сведениям группы исследователей в области кибербезопасности vx-underground, при попытке входа в панель управления вирусом аффилированные с LockBit хакерские группировки увидели сообщение, что правительственным агентам удалось заполучить исходный код, подробности о жертвах атак, суммы полученных в результате незаконной деятельности средств, журналы чатов и многое другое. Дополнительную информацию правоохранители обещали предоставить на сайте LockBit уже сегодня, 20 февраля, в 11:30 по Гринвичу (14:30 мск). Lockbit является доминирующим оператором вирусов-вымогателей в мире, сообщил вице-президент компании Secureworks (входит в Dell Technologies) Дон Смит (Don Smith) — группировка заняла 25 % этого рынка. Их ближайшим конкурентом была Blackcat с долей около 8,5 %. По миру начал распространяться вирус, крадущий пароли и секретные данные у пользователей Windows

16.01.2024 [17:51],

Павел Котов

Обнаружен вирус Phemedrone Stealer, который крадёт со скомпрометированных устройств конфиденциальные данные, в том числе пароли и cookie-файлы аутентификации — они отправляются оператору вредоноса, сообщили эксперты по кибербезопасности Trend Micro.

Источник изображения: Robinraj Premchand / pixabay.com Вирус производит поиск конфиденциальной информации, которая хранится в веб-браузерах, криптовалютных кошельках и клиентах систем обмена сообщениями, таких как Telegram, Steam и Discord. Он делает снимки экрана и создаёт сводки данных об оборудовании, местоположении и операционной системе. Похищенная информация передаётся на управляющий сервер или уходит через Telegram. Phemedrone Stealer эксплуатирует уязвимость фильтра SmartScreen «Защитника Windows» — она отслеживается под номером CVE-2023-36025 и имеет рейтинг 8,8 балла из 10. Чтобы воспользоваться этой уязвимостью, злоумышленнику требуется создать файл URL и заставить жертву его открыть. Microsoft исправила уязвимость в ноябре 2023 года, но хакеры продолжают искать системы, не получившие соответствующего обновления. «Внимание общественности привлекли распространившиеся в соцсетях демо-версии и код проверки концепции, подробно описывающие эксплуатацию CVE-2023-36025. С тех пор, как впервые всплыли подробности об этой уязвимости, стало расти число вредоносных кампаний, распространяющих полезную нагрузку Phemedrone Stealer, которые включили эту уязвимость в свои цепочки атак», — пояснили в Trend Micro. Тригонометрический вирус LummaC2 научился угонять аккаунты Google по истекшим файлам cookie

23.11.2023 [12:27],

Павел Котов

Вирус LummaC2, который недавно обновился до четвёртой версии, затрудняющей изучение при помощи тригонометрических методов, получил уникальную функцию — возможность кражи учётных записей Google при помощи файлов cookie с истекшим сроком действия.

Источник изображения: Pete Linforth / pixabay.com Файлы сессий cookie обеспечивают при работе в браузере автоматический вход в различные веб-службы. Это потенциально опасная функция, и срок действия таких файлов обычно ограничен по соображениям безопасности, чтобы не допустить их неправомерного использования в случае кражи. Восстановление этих файлов открывает операторам вируса LummaC2 несанкционированный доступ к учётной записи Google после того, как её владелец вышел из учётной записи, или срок действия файла истёк. Обновлённый вариант вредоносного ПО, который появился 14 ноября, позволяет производить эту операцию только в отношении учётных записей Google. Функция включена в «корпоративную» версию LummaC2, месячная подписка на которую обходится в $1000. Создатели вируса подчёркивают, что файлы сессии cookie можно использовать не более двух раз, а значит, восстановленный файл сработает лишь единожды. Но и этого вполне достаточно, чтобы осуществить эффективную атаку на ресурсы какой-либо организации в инфраструктуре Google. Примечательно, что Google узнала о существовании этого и внесла некоторые изменения в систему входа в свои учётные записи, но уже несколько дней спустя разработчики LummaC2 выпустили обновление, которое обходит новые ограничения Google. Отмечается также, что возможность кражи аккаунтов Google по истекшим файлам cookie появилась у ещё одного «коммерческого» вируса под названием Rhadamanthys. Это дало основания предположить, что в инфраструктуре поискового гиганта появилась некая уязвимость, но разработчики LummaC2 утверждают, что конкуренты просто похитили их алгоритм. Вирус LummaC2 научили следить за мышью при помощи тригонометрии

21.11.2023 [11:12],

Павел Котов

Эксперты по кибербезопасности из компании Outpost 24 обнаружили обновлённый вариант вируса LummaC2 4.0, который при помощи тригонометрических методов отслеживает положение указателя мыши на экране, определяя таким образом присутствие пользователя — это помогает ему оставаться неактивным всё прочее время и затрудняет его изучение в «песочнице».

Источник изображения: Pexels / pixabay.com «Песочница» позволяет экспертам по кибербезопасности ограничивать среду работы подозрительных приложений, где их действия можно отслеживать в изоляции от уязвимого окружения. Предназначенный для кражи данных LummaC2 4.0 избегает попадания в «песочницу», потому что активизируется только тогда, когда за компьютером работает человек. Вирус отслеживает позицию курсора мыши по пяти ключевым точкам, что помогает ему срабатывать лишь в том случае, когда разница между его положениями оказывается достаточно большой, чтобы указывать на живого пользователя — свойственные человеку действия вычисляются при помощи тригонометрии. Если же оно не обнаруживается, вредонос запускает цикл заново. LummaC2 4.0 отличается от предыдущих версий и другими нововведениями, в том числе более эффективными методами обфускации — затруднения анализа кода, и более удобной панелью управления, что важно для вируса, который продаётся разработчиками. Эксперты по кибербезопасности отмечают, что новаторский механизм работы LummaC2 4.0 несколько осложняет его изучение: потребуется эмулятор движения мыши на основе шаблонов, свойственных живому пользователю, или анализ алгоритма отслеживания. Тригонометрические методы анализа — это конечно, остроумное решение, но едва ли они станут решающим фактором для распространения вируса, уверены эксперты. Мошенники стали распространять вирусы под видом ИИ-бота Bard — Google обратилась в суд

13.11.2023 [16:05],

Дмитрий Федоров

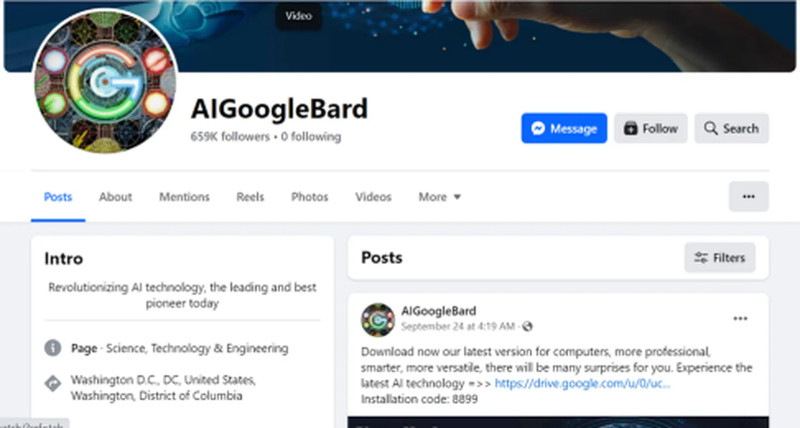

Google начала юридическую войну против мошенников из Вьетнама, которые, используя шумиху вокруг генеративного ИИ, обманом побуждают пользователей скачивать и устанавливать якобы «неопубликованную версию ИИ-чат-бота Google Bard», скрывающую в себе вредоносное ПО, крадущее данные пользователей.

Источник изображения: Franz26 / Pixabay В иске, поданном в штате Калифорния (США), Google обвинила неизвестных мошенников, предположительно из Вьетнама, в создании фейковых страниц в социальных сетях, включая Facebook✴, и запуске рекламных кампаний, направленных на распространение вредоносного ПО под видом «неопубликованной версии» генеративного ИИ Bard. Мошенники используют торговые марки Google, в том числе Google AI и Bard, для привлечения ничего не подозревающих пользователей. Эти действия напоминают криптовалютные аферы, когда мошенники эксплуатируют интерес людей к новейшим технологиям. В данном случае злоумышленники вводят в заблуждение пользователей, утверждая, что Bard — это платное приложение, требующее загрузки, хотя на самом деле оно доступно бесплатно на сайте bard.google.com

Скриншот из документа Google, демонстрирующий один из мошеннических аккаунтов (источник изображения: Google) Google уже приняла меры, подав более 300 запросов на удаление материалов, связанных с действиями злоумышленников, и стремится предотвратить регистрацию новых мошеннических доменов. Компания также хочет добиться блокировки таких доменов у американских регистраторов. «Судебные иски являются эффективным инструментом для создания правового прецедента, разрушения инструментов, используемых мошенниками, и повышения степени ответственности для недобросовестных игроков», — написала главный юрисконсульт Google Халима ДеЛейн Прадо (Halimah DeLaine Prado) в блоге компании. В эпоху бурного развития информационных технологий мошенники неустанно ищут новые методы обмана, активно используя интерес людей к передовым технологиям, таким как ИИ. Иск Google не только служит защите собственных интересов и безопасности пользователей, но и является важным сигналом о необходимости сотрудничества для борьбы с международной киберпреступностью. Boeing подвергся хакерской атаке — безопасности полётов ничто не угрожает

02.11.2023 [15:01],

Павел Котов

Boeing сообщила о кибератаке на своё подразделение по дистрибуции и продаже запчастей. В компании не сообщили, кто стоял за инцидентом, но об этом сообщил сам его предполагаемый виновник — хакерская группировка LockBit, ответственная за распространение одноимённого вируса-вымогателя.

Источник изображения: John McArthur / unsplash.com «Нам известно о киберинциденте, затронувшем элементы нашего бизнеса по дистрибуции и продаже запчастей. <..> Мы уведомляем наших клиентов и поставщиков», — сообщил ресурсу The Register представитель Boeing. В компании добавили, что происшествие не повлияло на безопасность полётов; сейчас проводится расследование инцидента, а действия специалистов согласуются с властями. На момент написания материала раздел сайта Boeing, связанный с соответствующим подразделением «не работал в связи с техническими проблемами».

Источник изображения: twitter.com/vxunderground В Boeing виновников кибератаки не назвали, но, похоже, хакеры сделали это сами: ответственность за инцидент взяла на себя группировка LockBit. Эксперты по кибербезопасности VX Underground в минувшие выходные опубликовали скриншот сайта LockBit — группировка включила компанию в список своих жертв и дала ей шесть дней на то, чтобы начать переговоры. В понедельник упоминание Boeing пропало с сайта LockBit, а представители группировки сообщили VX Underground, что переговоры начались. Официального пресс-релиза или уведомления Комиссии по ценным бумагам и биржам США (SEC) от компании пока не последовало. По оценке Агентства кибербезопасности и защите инфраструктуры США (CISA), группировка LockBit в 2022 году была самым активным оператором вирусов-вымогателей. Это не просто «кучка ботаников в подвале», утверждает VX Underground, — в группировке действует строгая административная иерархия. Хакеры занимаются продвижением собственного бренда: в частности, платят блогерам за татуировки с логотипом LockBit; и не стесняются брать на себя ответственность за киберинциденты, хотя к их заявлениям рекомендуется относиться скептически. В период с начала 2020 года по середину 2023-го группировка «заработала», по некоторым оценкам, более $90 млн, а среди её жертв значатся TSMC и SpaceX. Началось массовое распространение вируса Ghostpulse — он маскируется под установочные файлы приложений

01.11.2023 [13:56],

Павел Котов

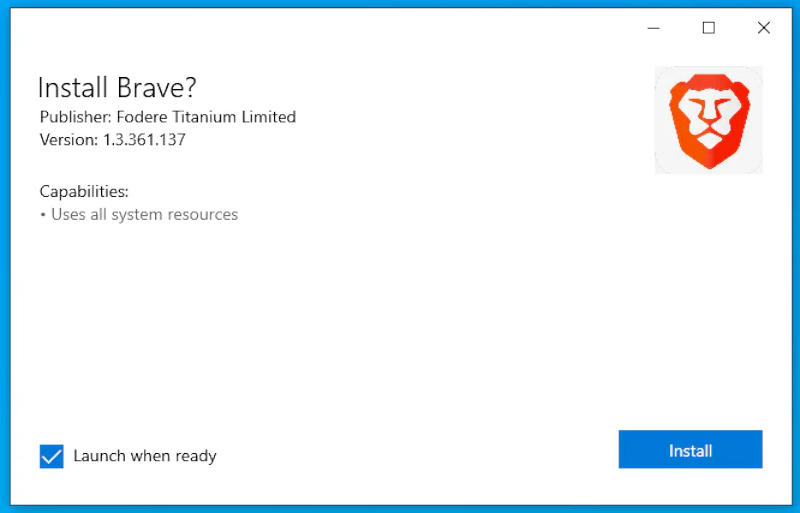

В интернете начал распространяться компьютерный вирус Ghostpulse, заражающий системы под управлением Windows. Он маскируется под установочные файлы MSIX известных программ. О масштабной кампании сообщили эксперты Elastic Security Labs.

Источник изображения: Pete Linforth / pixabay.com «MSIX — это формат пакетов приложений для Windows, который разработчики могут применять для упаковки, распространения и установки своих приложений пользователями Windows», — пояснили в Elastic Security Labs. ПО в таком формате устанавливается очень просто, зачастую достаточно лишь двойного щелчка мышью, поэтому MSIX является подходящим инструментом для киберпреступников. Но для реализации своих планов хакерам приходится покупать или красть сертификаты подписи кода, что свидетельствует о вероятном наличии у них серьёзных ресурсов.

Источник изображения: elastic.co При помощи взломанных сайтов, методов поисковой оптимизации (SEO) и онлайн-рекламы злоумышленники пытаются заставить людей скачивать вредоносные пакеты MSIX и запускать их установку. Пакеты маскируются под установочные файлы браузеров Chrome, Brave и Edge, платформы для изучения английского языка Grammarly, клиента службы видеоконференций Cisco Webex и других программ. Процесс установки выглядит штатным: на экран не выводится никаких всплывающих окон или предупреждений, но в фоне выполняется скрипт PowerShell, посредством которого на компьютер загружается Ghostpulse, далее происходят его расшифровка и развёртывание. Компания Elastic Security Labs подготовила свой инструмент обнаружения вируса. Мотивы злоумышленников пока не уточняются, но известно, что сопутствующие полезные нагрузки облегчают удалённый доступ, возможность выполнения произвольного кода и кражу данных. Распространители вирусов научились незаметно завлекать пользователей на поддельные сайты через поиск Google

25.10.2023 [17:09],

Павел Котов

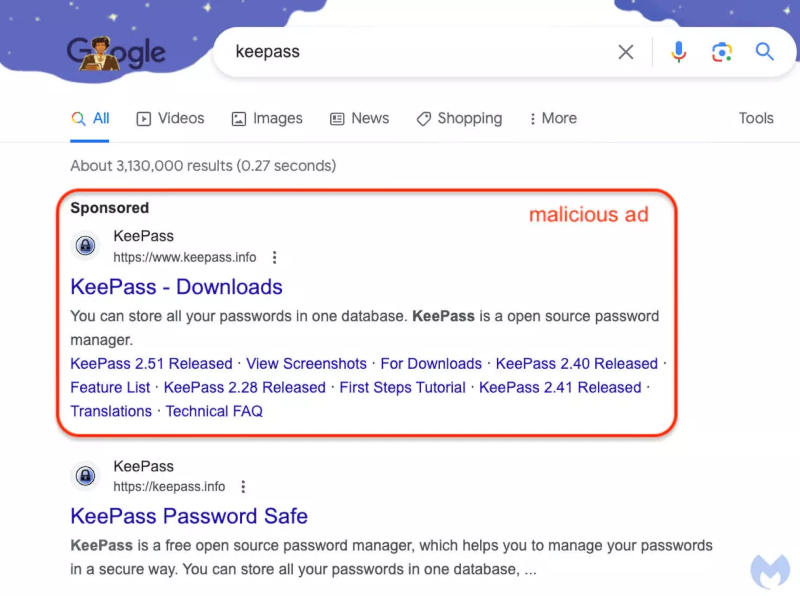

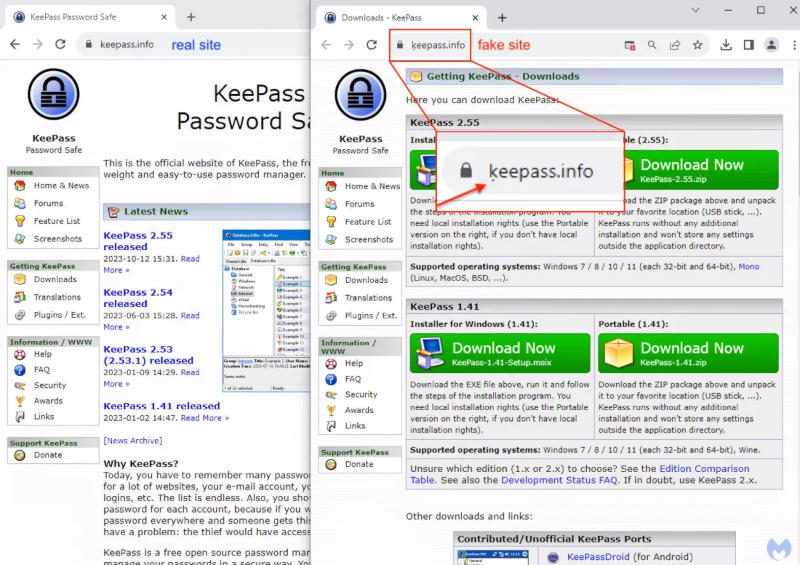

В рекламной сети Google Ads эксперты компании Malwarebytes, ответственной за разработку одноимённого антивируса, сообщили о новом типе атаки, направленной на привлечение доверчивых пользователей Сети на поддельные ресурсы, адреса которых максимально схожи с адресами сайтов добросовестных разработчиков ПО.

Источник изображения: Malwarebytes Реклама в поисковых системах имеет соответствующую пометку, но внешне практически не отличается от органической выдачи — в результате невнимательный пользователь рискует перейти по ссылке в объявлении и попасть на сайт, созданный мошенниками или распространителями вирусов. Злоумышленники не просто создают копии сайтов добросовестных разработчиков ПО, но и подделывают их URL-адреса: компания Malwarebytes сообщила, что они размещают объявления в сети Google Ads, заменяя некоторые символы на очень похожие. Для этого они используют Punycode — стандартный метод преобразования символов Unicode в ACE-последовательности, которые используются в веб-адресах. Эта тактика называется «атакой омографов» — в адресах используются символы, которые не входят в базовый латинский алфавит: буквы кириллицы, греческого и арабского языков, даже китайские иероглифы. Ярким тому примером стала поддельная реклама менеджера паролей KeePass.  Ранее злоумышленники использовали поддомены или альтернативные доменные зоны, чтобы обманом заставить пользователей переходить по этим ссылкам, но применение Punycode может обмануть даже внимательного и технически продвинутого пользователя. В качестве одного из примеров приводится символ «ḳ» (U+1E33), который отличается от обычной латинской k маленькой точкой снизу — её легко пропустить или принять за пятнышко на мониторе. Тактика «атаки омографов» известна достаточно давно, но она впервые замечена в рекламной сети Google. К сожалению, простого решения проблемы нет — только внимательнее относиться к поисковой рекламе или вводить известные адреса самостоятельно, избегая опечаток, которые, кстати, тоже являются известным оружием в руках мошенников. Полиция поймала главаря хакерской банды Ragnar Locker, которая взломала Capcom и Adata

21.10.2023 [12:28],

Павел Котов

В рамках совместной операции правоохранительные органы нескольких стран арестовали разработчика вируса-вымогателя Ragnar Locker и отключили сайты в даркнете, принадлежащие группировке, которая была связана с этим вредоносным ПО. С 2020 года, по версии следствия, группировка осуществила кибератаки на 168 международных компаний по всему миру.

Источник изображения: Robinraj Premchand / pixabay.com Разработчика вируса арестовали 16 октября в Париже, а в его доме в Чехии провели обыск. В последующие дни были допрошены пятеро подозреваемых в Испании и Латвии. В конце недели разработчик предстал перед судом в Париже. Обыск был проведён в доме ещё одного предполагаемого члена группировки в Киеве — у него конфисковали ноутбуки, мобильные телефоны и другие электронные устройства. Дело по запросу французских властей Евроюст возбудил в мае 2021 года. Ведомство провело пять координационных встреч для содействия участвующим в расследовании органам. Это уже третья операция против данной банды вымогателей — на сей раз в ней участвовали правоохранительные органы Франции, Чехии, Германии, Италии, Латвии, Нидерландов, Испании, Швеции, Японии, Канады и США. В сентябре 2021 года на Украине были арестованы двое подозреваемых благодаря скоординированным усилиям властей Канады, США и Украины. В октябре 2022 года в Канаде был задержан ещё один подозреваемый — в операции участвовали сотрудники правоохранительных органов Канады, США и Франции. В ходе последней операции были изъяты криптоактивы подозреваемых и закрыты сайты в даркнете. В отличие от многих современных группировок, работающих по модели Ransomware-as-a-Service, группировка Ragnar Locker действовала преимущественно собственными силами, привлекая внешних тестировщиков для взлома корпоративных сетей. Среди жертв оказались производитель комплектующих Adata, авиационный гигант Dassault Falcon и японский разработчик игр Capcom. Кроме того, с апреля 2020 года вирус-вымогатель обозначился в сетях как минимум 52 организаций в различных сетях критической инфраструктуры США, сообщило ФБР. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |