|

Опрос

|

реклама

Быстрый переход

«Яндекс» представил «Нейроэксперта» — ИИ, который соберёт базу знаний по ссылкам и файлам пользователя

03.04.2025 [10:52],

Павел Котов

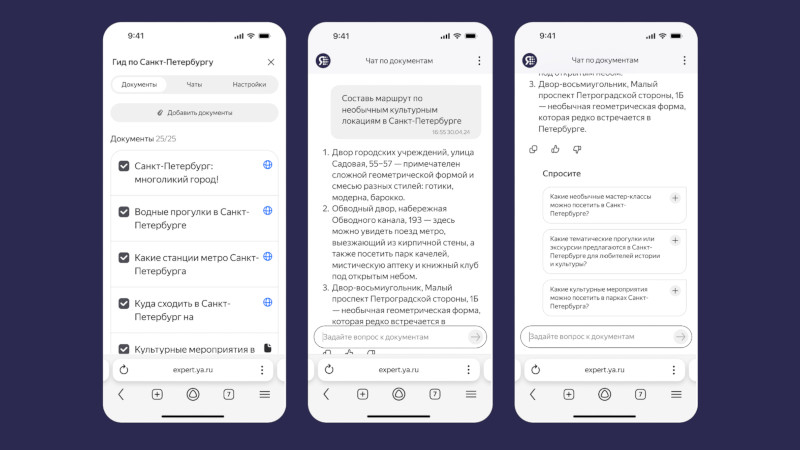

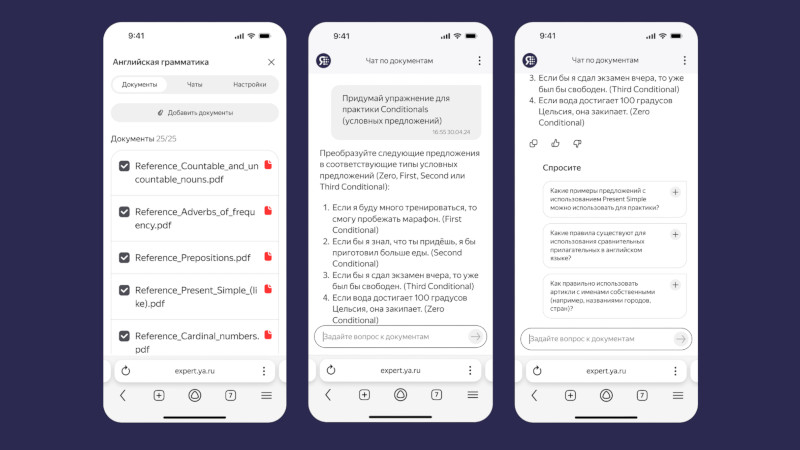

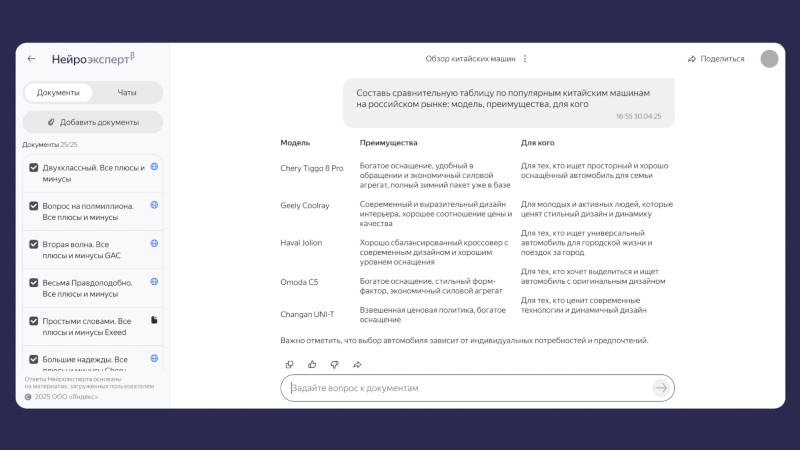

Компания «Яндекс» представила сервис «Нейроэксперт», который доступен в формате бета-версии. Он позволяет загружать документы, таблицы, презентации, аудио- и видеофайлы, а также отправлять ссылки, из которых составляется база знаний с возможностью найти ответ на любой вопрос. Воспользоваться сервисом может любой желающий.

Источник изображений: «Яндекс» База знаний на платформе «Нейроэксперт» похожа на папку в облачном хранилище — ею можно поделиться по ссылке. Пользователь загружает информацию и задаёт о ней вопросы в режиме диалога; ответы система готовит только на основе предоставленных данных. На этапе бета-тестирования загружаются до 25 файлов и ссылок — это могут быть документы, таблицы, аудиосообщения из мессенджера или другие данные. По завершении бета-тестирования можно будет добавлять больше исходных данных. Сервис пригодится тем, кто работает с большими объёмами информации. Преподаватель может загрузить свои лекции и передать базу данных студентам, которые при подготовке к экзаменам найдут в ней ответы на свои вопросы. «Нейроэксперт» окажется полезным, например, если требуется создать отчёт, а необходимые данные размещены в одной из множества презентаций — искать информацию вручную не придётся. Сервис поможет принять решение о покупке, если загрузить в него ссылки с описанием товаров и видеообзоры. Можно, наконец, загрузить «Нейроэксперту» правила настольной игры и задать ему вопрос при возникновении спорного момента.  Особенно полезным сервис окажется для бизнес-клиентов — его можно будет подключить к внутренним базам знаний и документации. «Нейроэксперт» поможет систематизировать работу, будет способствовать адаптации и повышению эффективности работников компании. Подключить предварительный вариант корпоративного «Нейроэксперта» можно по заявке. Для работы сервиса использованы несколько созданных «Яндексом» технологий. Для поиска данных по графикам и диаграммам используется визуально-языковая модель (VLM); за обработку аудио и видео отвечает технология распознавания речи (ASR); текст на картинках обрабатывает технология оптического распознавания символов (OCR). Обработку данных от этих систем и подготовку ответа осуществляет большая языковая модель YandexGPT 5 Pro: знания о мироустройстве и правилах языка помогают ей понимать запрос и готовить качественные ответ — при этом фактические данные она берёт из загруженных материалов. Знания модели и сведения из файлов объединяет ещё один компонент — RAG-система (Retrieval Augmented Generation).  Аналоги «Нейроэксперта» уже есть у зарубежных разработчиков: Google NotebookLM, Perplexity Spaces и ChatGPT Projects. «Яндекс» планирует реализовать две модели монетизации сервиса: расширенные возможности для оформивших подписку пользователей и интеграция «Нейроэксперта» в информационные системы заказчика. Microsoft хочет полностью избавиться от паролей — и у неё есть план

02.04.2025 [23:30],

Анжелла Марина

Microsoft объявила о масштабных изменениях в системе входа в учётные записи, которые затронут более одного миллиарда пользователей по всему миру. Новый способ входа через биометрические ключи доступа (passkeys) должен снизить риск фишинга и взломов, а также сделать аутентификацию удобнее.

Источник изображения: сгенерировано AI Согласно заявлению Microsoft, за последние годы компания внедрила ряд улучшений, включая возможность полного удаления пароля из аккаунта и поддержку входа с помощью ключей доступа (passkeys) вместо пароля. Как отмечает Windows Central, ссылаясь на слова компании, новая система пользовательского опыта (UX) оптимизирована для работы без паролей с приоритетом на ключи доступа. Microsoft с недавнего времени активно продвигает использование ключей доступа, так как традиционные пароли уже считаются небезопасными. Этот подход поддерживают и другие технологические гиганты, такие как Apple и Google, так как он представляет из себя современный метод аутентификации, который значительно снижает риски, связанные с кражей данных. Однако переход на passkeys — это не только способ сделать вход в учётные записи безопаснее. Microsoft вообще задумала полностью отказаться от паролей в своей экосистеме, потому что считает, что если оставить и пароль и passkeys, аккаунт всё равно останется уязвимым для фишинга. Новое обновление, основанное на технологии биометрической аутентификации и двухфакторной проверке, призвано помочь пользователям перейти на беспарольную систему максимально комфортно, а весь процесс будет проходить интуитивно понятно и доступно для всех категорий пользователей, уверяют в Microsoft. В целом, внедрение новой системы UX для входа в учётные записи может стать, по мнению экспертов, переломным моментом в обеспечении цифровой безопасности. И если Microsoft удастся достичь своей цели и полностью убедить людей отказаться от системы паролей, это может стать серьёзным шагом в защите пользовательских данных на глобальном уровне. Microsoft начала тестировать Quick Machine Recovery — функцию удалённого восстановления ПК, которые перестали загружаться

29.03.2025 [13:19],

Николай Хижняк

Компания Microsoft приступила к тестированию новой функции Quick Machine Recovery, предназначенной для предотвращения массовых сбоев, подобных прошлогоднему инциденту с CrowdStrike. Новая функция, ставшая частью предварительной версии операционной системы Windows 11 Insider Preview Build 6120.3653, позволяет IT-специалистам удалённо восстановить работоспособность устройства под управлением Windows 11, даже если оно не может загрузиться.

Источник изображения: Microsoft Microsoft впервые анонсировала функцию удалённого восстановления ОС Quick Machine Recovery в прошлом году в рамках своей стратегии Windows Resiliency Initiative, ставшей ответом на массовый сбой, вызванный программным обеспечением CrowdStrike. В июле прошлого года для CrowdStrike было выпущено неисправное обновление на уровне ядра, из-за которого на миллионах устройств с Windows начал появляться «синий экран смерти». Это повлияло на работу банков, авиакомпаний, организаций здравоохранения, телекомпаний и многих других фирм, использующих данное ПО. IT-администраторы изо всех сил пытались быстро вернуть вышедшие из строя машины в рабочее состояние, но во многих случаях это было невозможно из-за необходимости физического доступа к неисправным ПК. В результате этот катастрофический сбой привёл к многомиллиардным убыткам по всему миру. Функция Quick Machine Recovery должна помочь предотвратить подобные сбои в работе IT-инфраструктуры. Она позволяет устройству войти в среду восстановления Windows, где оно может получить доступ к Сети и предоставить Microsoft диагностическую информацию. Затем Microsoft сможет удалённо развернуть исправления на пострадавшем ПК через систему Windows Update. Новая функция восстановления будет включена по умолчанию для домашних пользователей. Участники программы предварительной оценки Windows могут попробовать её уже сейчас, используя тестовую среду. Хакер заявил о краже миллионов паролей и ключей клиентов Oracle — компания отрицает утечку

24.03.2025 [23:02],

Николай Хижняк

Oracle отрицает факт кибератаки и утечки данных после заявлений хакера о краже миллионов записей с серверов компании. В середине марта злоумышленник под псевдонимом rose87168 заявил о похищении 6 миллионов записей с серверов Oracle Cloud Federated SSO Login. Архив, размещённый им в даркнете в качестве примера, включал образец базы данных, информацию LDAP и список компаний, использующих Oracle Cloud.

Источник изображения: Oracle Oracle категорически отрицает взлом. В заявлении компании говорится: «Никакого взлома Oracle Cloud не было. Опубликованные учётные данные не относятся к Oracle Cloud. Ни один из клиентов Oracle Cloud не столкнулся со взломом или потерей данных». Тем временем rose87168 выставил архив с данными на продажу. Хакер готов обменять его на неназванную сумму денег либо на эксплойты нулевого дня. Злоумышленник утверждает, что данные включают зашифрованные пароли SSO, файлы хранилища ключей Java (JKS), файлы ключей, ключи Enterprise Manager JPS и многое другое. «Пароли SSO зашифрованы, но их можно расшифровать с помощью доступных файлов. Также можно взломать хешированный пароль LDAP. Я перечислю домены всех компаний, упомянутых в этой утечке. Компании могут заплатить определённую сумму, чтобы удалить информацию о своих сотрудниках из списка до его продажи», — заявил rose87168. Как пишет SecurityLab, если утечка действительно произошла, последствия могут оказаться масштабными. Похищенные JKS-файлы, содержащие криптографические ключи, представляют особую опасность — их можно использовать для дешифровки конфиденциальной информации и вторичного доступа к системам. Компрометация SSO- и LDAP-паролей также повышает риск каскадных атак на организации, использующие Oracle Cloud. Прежде чем выставить украденный архив на продажу, злоумышленник, судя по всему, потребовал у Oracle 100 000 XMR (криптовалюта Monero) в качестве выкупа. Однако компания, в свою очередь, запросила у хакера «всю информацию, необходимую для исправления и разработки патча безопасности». Поскольку rose87168 её не предоставил, переговоры сорвались, пишет BleepingComputer. Чтобы доказать подлинность украденных файлов, злоумышленник передал порталу BleepingComputer URL-адрес интернет-архива, подтверждающий, что он загрузил файл .txt с адресом своей электронной почты в ProtonMail на сервер login.us2.oraclecloud.com. Эксперты предполагают, что взлом был осуществлён через уязвимость CVE-2021-35587, затрагивающую Oracle Access Manager, входящий в состав Fusion Middleware. Она позволяет неавторизованному злоумышленнику получить контроль над системой через HTTP-доступ. Microsoft анонсировала ИИ-агентов для защиты людей от киберугроз

24.03.2025 [21:00],

Анжелла Марина

Microsoft добавит в Security Copilot ИИ-агентов для автоматизации рутинных задач и повышения эффективности работы специалистов по кибербезопасности. Всего представлено шесть агентов непосредственно от Microsoft и пять агентов, созданных партнёрами, сообщает The Verge.

Источник изображения: Lewis Kang'ethe Ngugi / Unsplash Security Copilot на базе искусственного интеллекта (ИИ) был запущен год назад, но теперь Microsoft решила масштабировать этот сервис. Новые агенты появятся в тестовом режиме уже в следующем месяце. Они смогут анализировать фишинговые атаки, предупреждать о возможных утечках данных, расставлять приоритеты среди серии критических инцидентов и отслеживать уязвимости. Как отметила Васу Джаккал (Vasu Jakkal), корпоративный вице-президент Microsoft Security, ИИ-агенты будут интегрированы с инструментами Microsoft Security и позволят командам автономно справляться с большим объёмом задач. Помимо этого, Microsoft улучшит защиту от фишинга в Microsoft Teams: уже в следующем месяце Defender for Office 365 начнёт блокировать вредоносные ссылки и вложения в сообщениях Teams, что усилит защиту пользователей от киберугроз. Использование ИИ-агентов становится всё более популярным среди крупных компаний. В связи с этим Microsoft уже перезапустила свой Copilot для бизнеса, предложив бесплатного чат-бота и доступ к ИИ-агентам по модели оплаты «по мере использования». Стоит отметить, что помимо собственных разработок Microsoft сотрудничает с рядом компаний, включая OneTrust, Aviatrix, BlueVoyant, Tanium и Fletch. Их решения позволят, в частности, анализировать утечки данных с помощью OneTrust и выявлять причины сбоев в сетях с Aviatrix. Microsoft также готовит новые анонсы в сфере безопасности, которые будут представлены на мероприятии Microsoft Secure 9 апреля. Дополнительную информацию можно найти в официальном блоге компании. Keenetic с задержкой призналась пользователям о взломе базы данных своего мобильного приложения

22.03.2025 [09:27],

Владимир Мироненко

Производитель роутеров Keenetic Limited предупредил пользователей мобильного приложения Keenetic, зарегистрировавшихся до 16 марта 2023 года, о взломе базы данных, в связи с чем сторонние лица могли получить доступ к их персональной информации.

Источник изображения: Keenetic В 2023 году 15 марта в Keenetic поступило сообщение независимого исследователя по ИТ-безопасности о возможности несанкционированного доступа к базе данных мобильного приложения Keenetic, после чего в тот же день проблема была устранена. Исследователь по ИТ-безопасности заверил компанию, что данные о взломе он никому не передавал и уничтожил их. И до конца февраля 2025 года не было никаких признаков того, что база была скомпрометирована или кто-либо пользователь пострадал от утечки данных. Однако 28 февраля 2025 года компании стало известно, что некоторая информация из базы данных была раскрыта независимому СМИ. Поэтому Keenetic не может гарантировать, что данные были должным образом уничтожены, и некоторая информация всё же не поступила к сторонним лицам. Вместе с тем исходя из характера данных, которые потенциально могут быть раскрыты, компания оценивает риск мошеннической активности как низкий. Как сообщает Keenetic, хакеры могли получить доступ к таким данным, как адреса электронной почты (логины) и имена учётных записей пользователей, логины и пароли клиентов VPN, а также различные сведения о настройках устройств и программного обеспечения, которые не несут угрозы конфиденциальности пользователей. Keenetic подчеркнула, что не собирает, не хранит и не анализирует данные о платёжных картах или связанных с ними учётных данных, транзакционных данных, банковских реквизитах или банковских паролях. Соответственно злоумышленники не могли получить к ним доступ в результате взлома. Тем не менее компания рекомендовала пользователям мобильного приложения Keenetic из группы риска сменить пароли учётных записей, пароли Wi-Fi, VPN-клиентов/предварительные ключи для: PPTP/L2TP, L2TP/IPSec, IPSec Site-to-Site, SSTP. Keenetic также выразила уверенность в том, что несанкционированный доступ произошёл без какого-либо мошеннического или злого умысла, и информация о базе данных не является общедоступной. В России придумали, как идентифицировать человека по клавиатурному почерку

20.03.2025 [15:25],

Геннадий Детинич

«Газета.Ru» сообщила, что в Российском технологическом университете (РТУ МИРЭА) разработали программный модуль для идентификации пользователей по их уникальному клавиатурному почерку. Сделано это не ради забавы, а для малозатратного повышения уровня безопасности доступа к информационной системе предприятия, ведь установка программы не потребует никакого дополнительного оборудования.

Источник изображения: ИИ-генерация Grok 3/3DNews Общеизвестно, что традиционные методы аутентификации на основе паролей могут оказаться и оказываются уязвимыми. Предложенное разработчиками РТУ МИРЭА решение может служить необычной альтернативой паролям. Подделать манеру работы отдельных пользователей с клавиатурой может оказаться сложнее, чем подобрать пароль, а внедрение программных модулей значительно снизит затраты на систему безопасности. Новая система защиты анализирует скорость печати, её динамику, частоту возникновения ошибок и другие параметры набора текста, которые очевидно отличаются у разных пользователей. Всё это затем попадает в базу и воспроизводится в виде шаблонов. Если параметры совпадают, пользователь успешно проходит авторизацию. Система также автоматически обновляет шаблоны, адаптируясь к изменениям в поведении пользователя. Другим нововведением обещает стать исследование влияния физического состояния человека на его клавиатурный почерк, что сделает систему ещё более точной и адаптивной, добавляют в РТУ МИРЭА. Россия заняла второе место в мире по утечкам данных

19.03.2025 [18:04],

Сергей Сурабекянц

По данным экспертно-аналитического центра InfoWatch, несмотря на некоторое снижение общего количества утечек данных в мире, их частота и масштабы «по-прежнему остаются угрожающими». В 2024 году на российские компании и государственные органы пришлось 8,5 % известных мировых случаев компрометации данных, что обеспечило РФ второе место среди исследуемых стран. Кроме того, по утечкам персональных данных Россия переместилась с седьмого на пятое место.

Источник изображения: InfoWatch Рейтинг по количеству утечек возглавляют США с 36,1 % зарегистрированных инцидентов, третье место у Индии (5,4 %), четвёртое — у Великобритании (3,8 %), пятое — у Канады (2,9 %). По итогам 2024 года в мире были зарегистрированы 9 175 утечек информации из государственных организаций и коммерческих компаний. Это на 25,2 % меньше, чем в 2023 году, когда произошло 12 265 утечек информации. По мнению авторов исследования, основные причины общего снижения количества утечек объясняется следующими факторами:

По мнению специалистов InfoWatch, реальный масштаб проблем с утечками данных значительно больше, чем отражено в статистике, так как «всё чаще при крупных утечках не удаётся установить реальное количество скомпрометированных данных». Раскрыта средняя цена украденной базы данных российской компании в даркнете

13.03.2025 [11:28],

Владимир Мироненко

Средняя стоимость утёкшей базы данных российских компаний в 2024 году составила $450, пишут «Ведомости» со ссылкой на исследование компании Positive Technologies, в котором проанализировано 3500 объявлений на теневых форумах за второе полугодие прошлого года.

Источник изображения: Joan Gamell/unsplash.com В более чем половине (55 %) таких объявлений в мире в среднем указана цена ниже $1 тыс. и лишь в 6 % из них за похищенную информацию просят больше $10 тыс. Самая высокая цена похищенной российской базы данных составила в даркнете в 2024 году $3 тыс. Впрочем, зачастую указывается договорная цена, которая на практике может оказаться выше, уточнили в Positive Technologies, добавив, что обычно стоимость зависит от уникальности данных, их типа, актуальности, размера выборки и значимости компании. В последние годы средняя цена похищенных данных в даркнете не меняется и составляет от $100 до $1000, рассказали в F6 (ранее F.A.A.C.T. и Group IB). По словам представителя F6, встречаются лоты, за которые требовали $5000–10 000 и даже $500 000, но это редкость. При этом базы в основном содержат компиляции уже ранее встречавшейся в других утечках информации, отметил директор департамента расследований T.Hunter Игорь Бедеров. Positive Technologies также сообщила о тренде на увеличение размеров утёкших баз данных. Объем баз с данными пользователей и компаний из России составляет в 71 % объявлений более 100 тыс. строк, а на «маленькие» базы данных (менее 10 тыс. строк) приходится около 4 %. Тренд на увеличение размеров утечек подтверждается статистикой Роскомнадзора, сообщившего о 135 случаях утечек баз данных россиян в сеть с более 710 млн записей в 2024 году. Для сравнения, в 2023 году было зафиксировано 168 фактов утечек, содержащих более 300 млн записей. Следует учесть, что речь идёт об утечках, которые были проверены и подтверждены РКН. Во второй половине 2024 года большинство обнаруженных в даркнете объявлений об утечках данных в России и странах СНГ касалось баз данных систем магазинов, аптек, онлайн-сервисов, а также сайтов ресторанов и служб доставки, сообщили в Positive Technologies. В топ-3 отраслей по количеству утечек вошли онлайн-торговля, сфера услуг, тематические сайты форумов и личные блоги, отметили в департаменте киберразведки Threat Intelligence компании F6. По словам директора департамента расследований T.Hunter Игоря Бедерова, рост таких утечек связан с увеличением количества целевых кибератак и низким уровнем кибербезопасности в малом и среднем бизнесе. Миллионы умных замков и других гаджетов под угрозой взлома — в популярном Bluetooth-чипе нашли возможность внедрить бэкдор

09.03.2025 [15:18],

Анжелла Марина

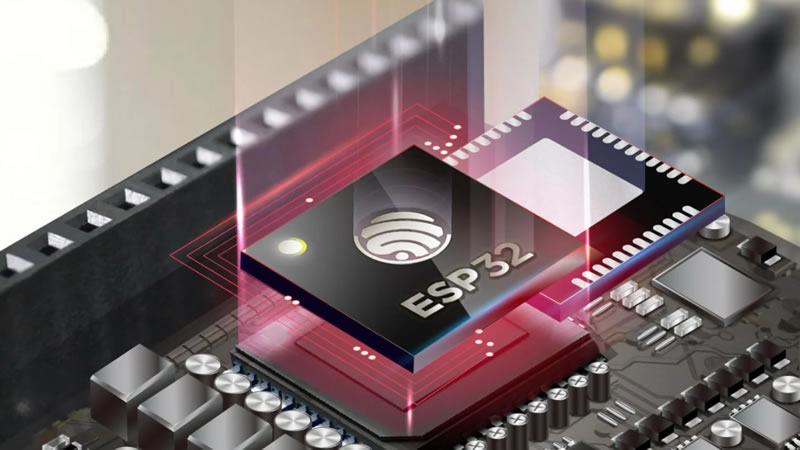

В популярном беспроводном контроллере ESP32 от китайской компании Espressif, который установлен более чем на миллиарде устройств, обнаружена скрытая уязвимость — в прошивке обнаружена возможность реализовать тайный бэкдор. Эта маленькая лазейка, о которой почти никто не знал, потенциально позволяет злоумышленникам скомпрометировать устройства на стадии их поставки и после выдавать себя за доверенные устройства, красть данные и закрепляться в системе надолго, по сути навсегда.

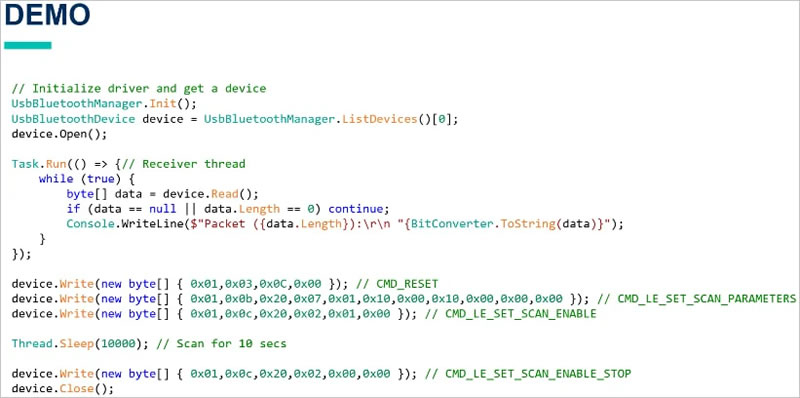

Источник изображения: bleepingcomputer.com Два испанских исследователя, Мигель Тараско Акунья (Miguel Tarascó Acuña) и Антонио Васкес Бланко (Antonio Vázquez Blanco) из компании Tarlogic Security, решили копнуть глубже и обнаружили, что в этом чипе есть команды, позволяющие выполнять различные действия. Например, выдавать себя за доверенные устройства, красть данные и даже проникать через сеть в другие устройства. В общем, полный набор шпионских инструментов. Свои выводы Tarlogic Security представила на конференции RootedCON в Мадриде, сообщает BleepingComputer. ESP32 — это микроконтроллер, отвечающий за Wi-Fi- и Bluetooth-соединения. Он встроен в умные замки, медицинские приборы, смартфоны и компьютеры. Обнаруженная уязвимость позволяет заложить в прошивку контроллера «чёрный ход», которая позволит злоумышленникам выдавать себя за другие системы и заражать устройства, минуя все проверки безопасности. Доступ к незадокументированным командам осуществляется из прошивки устройства, а не по воздуху. Поэтому у злоумышленника должен быть root-доступ к устройству. То есть внедрить вредоносное ПО или открыть для взлома контроллеры злоумышленники могут лишь на стадии поставки контроллеров, но сначала им придётся скомпрометировать цепочку поставок. На данный момент неизвестно, чтобы подобные инциденты имели место.

Источник изображения: Tarlogic Исследователи также отметили один важный момент. В последнее время интерес к безопасности Bluetooth снизился. Однако это произошло не потому, что протокол стал безопаснее, а потому, что прежние атаки либо не имели работающих инструментов, либо использовали устаревшее ПО, несовместимое с современными системами. Чтобы изучить проблему, специалисты Tarlogic разработали новый независимый от операционных систем Bluetooth-драйвер на языке C. Он позволяет напрямую взаимодействовать с аппаратной частью, не опираясь на стандартные API. Это дало им возможность получить доступ к Bluetooth-трафику и обнаружить скрытые команды (Opcode 0x3F) в прошивке ESP32. В общей сложности было выявлено 29 команд, которые можно задействовать для создания бэкдора. С их помощью можно манипулировать памятью, подделывать MAC-адреса и внедрять пакеты LMP/LLCP — в общем, выполнять практически любые вредоносные действия.

Источник изображения: Tarlogic Компания Espressif пока никак не прокомментировала ситуацию и не объяснила происхождение этих команд. Остаётся только гадать, были ли они оставлены случайно или преднамеренно. Однако проблема существует и уже получила идентификатор CVE-2025-27840. Обновлено: В понедельник компания Espressif опубликовала заявление в ответ на выводы Tarlogic, в котором говорится, что недокументированные команды — это отладочные команды, используемые для тестирования системы. «Обнаруженные функциональные возможности являются отладочными командами, включенными для целей тестирования, — говорится в заявлении Espressif. — Эти отладочные команды являются частью реализации Espressif протокола HCI (Host Controller Interface), используемого в технологии Bluetooth. Этот протокол используется внутри продукта для связи между уровнями Bluetooth». Несмотря на низкий уровень риска, производитель заявил, что удалит отладочные команды в одном из будущих обновлений программного обеспечения. «Хотя эти отладочные команды существуют, сами по себе они не могут представлять угрозу безопасности для чипов ESP32. Espressif все же предоставит программное исправление, чтобы удалить эти недокументированные команды», — заявляет Espressif. Apple оспорит в суде требование правительства Великобритании о необходимости бэкдора в iCloud

05.03.2025 [07:42],

Дмитрий Федоров

Apple подала иск в Трибунал по вопросам следственных полномочий (IPT), чтобы оспорить требование правительства Великобритании создать бэкдор в системе сквозного шифрования данных iCloud. Это первый судебный процесс, в ходе которого будет проверена законность положений Закона о полномочиях в области расследований (IPA) 2016 года, разрешающего британским властям получать доступ к зашифрованным данным. Несмотря на отключение функции Advanced Data Protection (ADP) в Великобритании, Apple продолжает сопротивляться предписанию властей.

Источник изображения: Feyza Yıldırım / Unsplash Компания обратилась в IPT — независимый судебный орган, рассматривающий жалобы на действия британских спецслужб, — с требованием отменить выданное в январе 2025 года «уведомление о технической возможности» (TCN). В соответствии с этим предписанием Apple обязана предоставить британским властям доступ к зашифрованным данным пользователей в облачном хранилище iCloud. Однако компания утверждает, что выполнение данного требования нанесёт ущерб безопасности данных и создаст опасный прецедент, способный подорвать доверие к технологиям шифрования. Этот иск стал первым случаем судебного пересмотра положений IPA, обязывающих технологические компании ослаблять шифрование в интересах госорганов. IPT предстоит определить, является ли предписание в отношении Apple законным. Если суд примет сторону американской компании, документ будет аннулирован. Такой исход существенно ограничит возможности британских властей в получении доступа к конфиденциальной информации граждан. Британские власти требуют, чтобы Apple внедрила бэкдор и настаивают на взломе дополнительного уровня защиты, который обеспечивает функция ADP. Однако Apple отказалась выполнять это предписание, хотя в феврале 2025 года отключила ADP для пользователей в Великобритании. Несмотря на эту уступку, британские власти утверждают, что Apple не выполнила требования TCN и считают, что они остаются в силе и могут применяться не только к данным британских граждан, но и к информации, находящейся за пределами Великобритании. Этот аспект вызывает серьёзные опасения среди правозащитников и экспертов по цифровой безопасности, поскольку он создаёт прецедент, который может позволить государствам требовать доступа к зашифрованным данным пользователей за пределами их юрисдикции. Требование Великобритании вызвало резкую критику в США. Президент Дональд Трамп (Donald Trump) сравнил его с методами государственного надзора, применяемыми в Китае, и призвал британские власти отказаться от подобных мер. Новый директор национальной разведки США Тулси Габбард (Tulsi Gabbard) назвала это требование «чудовищным нарушением» права на частную жизнь и подчеркнула, что оно может поставить под угрозу американо-британское соглашение о передаче данных. Министерство внутренних дел Великобритании отказалось комментировать данное предписание, заявив, что не раскрывает оперативные детали подобных распоряжений. Однако официальный представитель ведомства подчеркнул, что правительство стремится защищать граждан от тяжких преступлений, таких как терроризм и сексуальное насилие над детьми, при этом соблюдая баланс между безопасностью и правом на конфиденциальность. Министр безопасности Великобритании Дэн Джарвис (Dan Jarvis) заявил, что IPA предусматривает строгие гарантии и независимый контроль, исключающие злоупотребления. Он отметил, что доступ к данным предоставляется только в исключительных случаях, когда это необходимо и соразмерно угрозе. По его мнению, конфиденциальность и безопасность не противоречат друг другу, и британское правительство способно находить компромисс между этими принципами. Apple настаивает, что ни один из её продуктов или сервисов никогда не имел бэкдора и не будет. Компания подчёркивает, что ослабление системы шифрования представляет угрозу не только для частной жизни пользователей, но и для их кибербезопасности. Если компания внедрит уязвимость для одного правительства, существует риск, что этим механизмом воспользуются злоумышленники или другие государства. В британском разведывательном сообществе также звучат сомнения относительно эффективности TCN. Бывший высокопоставленный сотрудник спецслужб заявил: «Эта система не была должным образом протестирована и, скорее всего, окажется непригодной. Вы не можете просто выдать подобное распоряжение втайне. Если вы навязываете приказ компании масштаба Apple, информация неизбежно просочится в прессу». Великобритания заподозрила TikTok и Reddit в демонстрации подросткам того, что не следовало бы показывать

03.03.2025 [18:17],

Сергей Сурабекянц

Британский регулятор открывает расследование в отношении таких интернет-платформ, как видеосервис TikTok, форум Reddit и сайт обмена изображениями Imgur. Растущие опасения по поводу ненадлежащего использования этими социальными сетями персональных данных несовершеннолетних побудили Управление комиссара по информации (ICO) пристально исследовать, предоставляют ли их алгоритмы подросткам неподходящий или вредный контент.

Источник изображений: unsplash.com Расследование изучит использование платформой TikTok персональной информации 13–17-летних подростков при предоставлении им рекомендаций по контенту. Регулятора также интересует, как Reddit и Imgur оценивают и проверяют возраст пользователя, чтобы оградить несовершеннолетних от опасного или вредного контента. ICO представила «Детский кодекс конфиденциальности в интернете» в 2021 году, который определяет меры по защите личной информации несовершеннолетних в интернете. Нынешнее расследование ICO будет направлено на выявление нарушений законодательства о защите данных. В случае обнаруженных нарушений регулятор сначала передаст информацию о них интернет-платформам и будет принимать окончательное решение лишь на основе их реакции. Комиссар по информации Джон Эдвардс (John Edwards) сообщил, что регулятор не сомневается в самом факте наличия элементов защиты информации на всех платформах, но хочет убедиться, что эти процедуры достаточно надёжны. «Вопрос в том, что они собирают, и в том, как они работают, — пояснил Эдвардс. — Я ожидаю, что в их рекомендательных системах будет много доброкачественных и позитивных способов использования данных детей. Меня беспокоит, достаточно ли они надёжны, чтобы не допустить, чтобы дети подвергались вреду, будь то вызывающие привыкание практики, или контент, который они видят». Эдвардс подчеркнул, что регулятор «не придирается к TikTok» и надеется глубоко изучить алгоритмы рекомендаций и больше узнать о «широком ландшафте» социальных сетей с помощью расследования. Выбор объектом расследования именно TikTok «был сделан на основе направления роста в отношении молодых пользователей, доминирования на рынке и потенциального вреда». К тому же в процессе расследования регулятор не может позволить себе слишком распылять усилия. Больше всего регулятора интересуют ключевые технологии цифровых платформ, которые используются в борьбе за посещаемость и просмотры.  В начале года TikTok был заблокирован (с отсрочкой на 75 дней) в США из-за опасений, что китайское правительство может получить доступ к данным, собираемым приложением. Тогда же министр технологий Великобритании Питер Кайл заявил, что он «искренне обеспокоен их [TikTok] использованием данных, связанных с моделью собственности». Meta✴ уволила около 20 сотрудников за разглашение конфиденциальной информации

28.02.2025 [11:29],

Алексей Разин

Острая конкуренция в сегменте информационных технологий заставляет компании жёстко подходить к защите своих коммерческих интересов. Американская Meta✴ Platforms, как сообщает The Verge, уже уволила 20 сотрудников за разглашение конфиденциальной информации, и может провести дополнительные чистки штата по итогам продолжающегося расследования.

Источник изображения: Марк Цукерберг «Мы недавно провели расследование, которое привело к увольнению 20 сотрудников за передачу конфиденциальных сведений на сторону. Мы ожидаем, что будут уволены дополнительные сотрудники. Мы относимся к этому серьёзно и предпринимаем действия при обнаружении утечек», — отмечается в сообщении компании. В конце января стало известно, что заняться внутренним расследованием руководство Meta✴ было вынуждено из-за участившихся случаев утечки информации о служебных собраниях сотрудников, на которых обсуждались конфиденциальные вопросы. На базе этих утечек публиковались новостные материалы, получавшие широкую огласку. Поскольку это вредило бизнесу компании, руководство вынуждено было усилить меры безопасности и пересмотреть формат совещаний. Основатель и глава компании Марк Цукерберг (Mark Zuckerberg) тогда признался, что из-за всей этой истории не будет с коллегами столь откровенен, как ранее. Более 6,9 млн записей о россиянах утекло в открытый доступ в январе, сообщил Роскомнадзор

27.02.2025 [19:54],

Сергей Сурабекянц

Роскомнадзор за январь 2025 года зафиксировал десять фактов утечек личных данных граждан, что привело к попаданию 6,9 млн записей о россиянах в открытый доступ. В 2024 году регулятор выявил в общей сложности 135 случаев утечек баз данных, содержавших свыше 710 млн записей о гражданах России.

Источник изображения: unsplash.com По данным отчёта компании InfoWatch «Утечки конфиденциальной информации из финансовых организаций», общее число утечек из российских финансовых компаний снизилось в прошлом году почти на 60 %. Но это снижение отнюдь не свидетельствует о резком повышении уровня информационной безопасности — просто в 2023 году произошёл всплеск утечек до 170,3 млн записей, что в 3,2 раза больше результата 2022 года и в 57 (!) раз превышает уровень 2021 года. В отчёте InfoWatch утверждается, что в 2024 году из банков, микрофинансовых организаций и страховых компаний в открытый доступ попало 68 млн записей с персональными данными. Из них 40 % утечек допустили банки, 28 % – микрофинансовые организации, а 20 % – страховые компании. Общее число утечек снизилось на 58,8 % по сравнению с 2023 годом, количество утечек из финансовых организаций сократилось на 68,3 %, составив 25 инцидентов. Доля утечек данных, содержащих коммерческую тайну, резко возросла с 8,9 % в 2023 г. до 20 % в 2024 г. 88 % случаев утечек стали результатом кибератак, а в восьми процентах случаев персональные данные попали в открытый доступ в результате умышленных действий персонала, причём доля кибератак повысилась на 7 п.п., а доля умышленных действий снизилась на 4,6 п.п. Эксперты объясняют это повышением уровня систем безопасности, а также сложностью выявления внутренних нарушений: «Речь прежде всего идёт о реализации сложных, многоступенчатых схем кражи информации с участием как внутренних нарушителей, так и внешних (так называемый гибридный вектор атак)». 28 ноября 2024 года в России был принят закон, ужесточающий ответственность за утечки персональных данных, вплоть до уголовной. Штрафы для компаний составляют от 5 до 15 млн рублей за первый инцидент и до 3 % от годового оборота компании за повторные нарушения. Максимальная сумма штрафа достигает 500 млн рублей. В то же время предусмотрены послабления: компании, которые в течение трёх лет инвестировали в информационную безопасность не менее 0,1 % от своей выручки и соблюдали требования регулятора, смогут рассчитывать на снижение штрафов. Тем не менее бизнес, по мнению экспертов, не готов к ужесточению требований. Вице-президент по информационной безопасности ПАО «ВымпелКом» Алексей Волков заявил, что компании не успеют адаптироваться к нововведениям до 2025 года. Он подчеркнул, что создание системы информационной безопасности требует не только значительных ресурсов, но и долгосрочного изменения организационной культуры. «Безопасность нельзя купить или построить – её можно только взрастить», — отметил Волков. Удалить личную информацию из поиска Google стало проще

27.02.2025 [14:01],

Владимир Фетисов

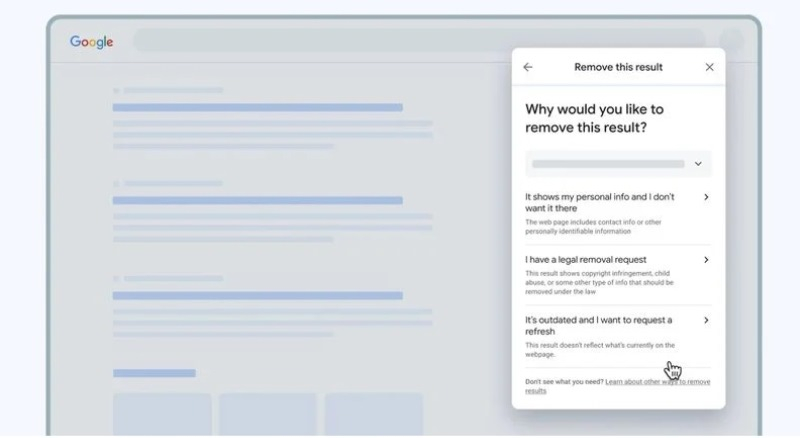

Компания Google объявила о внесении ряда изменений в работу своей поисковой системы. Теперь пользователям будет проще удалять нежелательную личную информацию из поисковой выдачи.

Источник изображения: Google При нажатии на кнопку с тремя вертикальными точками, которая располагается напротив результатов поиска в выдачи, появится интерфейс, позволяющий отправить запрос на удаление информации. Пользователю лишь надо выбрать один из трёх предлагаемых вариантов: «Здесь отображается моя личная информация», «У меня законный запрос на удаление» или «Информация устарела, и я хочу запросить обновление». Как следует из названия, первый вариант даёт возможность отправки запроса на удаления личной информации пользователя, например, номера телефона, адреса электронной почты, домашнего адреса, номера кредитной карты, каких-либо учётных данных и др. После отправки запроса он попадёт на рассмотрение в Google, где и будет решён вопрос удаления интересующей пользователя информации. Второй вариант предназначен для отправки запроса на удаление контента, нарушающего политику Google в отношении продуктов. Соответственно третий вариант позволяет обновить информацию до более актуального состояния. В дополнение к этому у Google также есть специальная функция «Результаты поиска о вас». С её помощью можно осуществить сканирование поисковой выдачи, содержащей сведения о пользователе, включая его телефонный номер, адрес и др. После этого пользователь может отправить запрос на удаление этой информации. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |