|

Опрос

|

реклама

Быстрый переход

Крупнейшая утечка паролей в истории: скомпрометированы 16 млрд аккаунтов Apple, Google, Facebook✴ и других

19.06.2025 [17:19],

Владимир Фетисов

На этой неделе исследователи обнаружили, вероятно, крупнейшую утечку данных пользователей за всю историю. По данным источника, проблема затрагивает примерно 16 млрд учётных записей пользователей сервисов Apple, Facebook✴, Google и других компаний.

Источник изображения: FlyD / Unsplash Утечка паролей — это серьёзный инцидент, поскольку она приводит к компрометации учётных записей и позволяет злоумышленникам использовать эту информацию для разного рода мошеннических действий. Именно поэтому Google рекомендовала миллиардам своих клиентов перестать пользоваться обычными паролями и перейти на более безопасные ключи доступа. Украденные учётные данные в больших количествах продают в даркнете и приобрести их может любой желающий за небольшие деньги. По данным Вилиуса Петкаускаса (Vilius Petkauskas) из Cybernews, «было обнаружено 30 открытых наборов данных, содержащих от десятков миллионов до более чем 3,5 млрд записей». Он подтвердил, что общее количество скомпрометированных данных достигло 16 млрд записей. Всё это указывает на то, что исследователи обнаружили крупнейшую в историю утечку пользовательских данных. В сообщении сказано, что 16 млрд записей содержатся в нескольких сверхмассивных наборах данных. Они включают в себя миллиарды записей для авторизации в социальных сетях, VPN-сервисах, на различных порталах и в сервисах крупнейших технологических компаний. Отмечается, что ранее ни об одном из этих наборов данных не сообщалось публично как об утечке информации. «Это не просто утечка информации — это план массового использования», — говорят исследователи. Они действительно правы, поскольку эти учетные данные являются основой для проведения крупных фишинговых кампаний и кражи чужих аккаунтов. «Это свежая информация, которую можно использовать в качестве оружия в больших масштабах», — подчеркивают исследователи. Большая часть информации в упомянутых наборах данных структурирована таким образом, что после ссылки на ресурс указаны логин и пароль для авторизации в нём. По данным исследователей, эта база открывает доступ к «практически любому онлайн-сервису», который только можно вспомнить, начиная от сервисов Apple и Facebook✴, заканчивая аккаунтами Google, GitHub, Telegram, а также разных госслужб. Даррен Гуччионе (Darren Guccione), гендиректор и соучредитель Keeper Security, отметил, что данная утечка указывает на то, «насколько легко конфиденциальные данные могут быть непреднамеренно раскрыты в интернете». Однако он может быть неправ, поскольку происхождение этих данных неизвестно. «Факт того, что учётные данные, о которых идёт речь, имеют большое значение для широко используемых сервисов, имеет далеко идущие последствия», — уверен Гуччионе. Новая статья: Основа информационной безопасности: обзор новой 7-й версии менеджера паролей для бизнеса «Пассворк»

18.06.2025 [00:01],

3DNews Team

Данные берутся из публикации Основа информационной безопасности: обзор новой 7-й версии менеджера паролей для бизнеса «Пассворк» Вредоносная программа-шифровальщик Anubis полностью удаляет данные у отказавшихся платить

17.06.2025 [07:32],

Сергей Сурабекянц

Исследователи безопасности обнаружили новый вариант вредоносного ПО, распространяющегося по схеме RaaS (Ransomware-as-a-Service — «программа-вымогатель как услуга») с крайне разрушительным потенциалом. Anubis объединяет шифрование файлов на компьютере жертвы с опцией полного уничтожения данных. После её активации восстановление данных становится невозможным. Эксперты полагают, что преступники используют эту опцию для оказания дополнительного давления на жертв.

Источник изображения: unsplash.com Вредоносное ПО Anubis было впервые обнаружено в декабре 2024 года, когда специалисты по безопасности компании Trend Micro проанализировали другой вариант этого зловреда, известный как Sphinx. По данным Trend Micro, Anubis и Sphinx по сути являются одним и тем же вредоносным ПО, отличающимся в основном формулировками в требовании выкупа. Ранее в этом году создатели Anubis были замечены при попытке привлечения новых «партнёров» через форумы в даркнете. В зависимости от степени вовлечённости, соучастники киберпреступников могли рассчитывать на получение от 50 до 80 процентов криминальных доходов. На странице Anubis в даркнете в настоящее время перечислено всего восемь жертв, что позволяет предположить, что разработчики могут расширить бизнес-сторону операции, как только технические и организационные аспекты будут полностью разработаны. Зачем уничтожать данные после того, как они уже были зашифрованы? Эксперты по безопасности полагают, что киберпреступники делают это для оказания дополнительного давления на жертву, подталкивая её к быстрой оплате. Также угроза удаления данных является дополнительным стимулом для выполнения требований злоумышленников у последующих жертв. Старые устройства Apple получают обновления безопасности спустя годы, вопреки официальным срокам поддержки

01.06.2025 [06:14],

Анжелла Марина

Apple является лидером по времени поддержки своих устройств. Последняя версия iOS 18 работает на iPhone XS и XR 2018 года, которым скоро исполнится 7 лет. Но даже после прекращения основных обновлений компания продолжает выпускать важные исправления безопасности для устаревших моделей.

Источник изображения: 9to5mac.com Например, iPhone 6s, iPhone 7, первый iPhone SE, iPad Air 2, iPad mini 4 и iPod touch 7 не получили iOS 16. Вместо этого они регулярно получают обновления в рамках iOS 15, включая последний патч безопасности iOS 15.8.4 от 31 марта 2025 года. Учитывая, что большинство этих устройств вышли в 2015 году, можно констатировать, что пользователи получают защиту от уязвимостей спустя 10 лет после покупки устройств. То же самое касается и других моделей. Например, iPhone 8, iPhone X, iPad 5 и первые iPad Pro получили iOS 16.7.11, а для второго поколения iPad Pro и iPad 6 вышло обновление до iPadOS 17.7.6. Все эти патчи вышли одновременно с iOS 18.4 весной 2025 года. Ещё дальше пошла Apple в случае с macOS. Компания регулярно выпускает обновления безопасности не только для актуальных версий, но и для предыдущих двух релизов системы. Недавно стали доступны macOS Sonoma 14.7.6 и macOS Ventura 13.7.6, а также Safari 18.5, причём не только для новых, но и для старых Mac. Это позволяет устройствам оставаться в защищённом состоянии, даже если они не получили самую свежую версию ОС. Другие производители, например, Google, тоже заговорили о длительной поддержке своих устройств. В частности, семь лет для Pixel, начиная с модели 8 и других новейших гаджетов. Однако владельцы Android-устройств прошлых лет, таких как Pixel 3 или Samsung Galaxy S10, всё ещё ограничены в сроках: обычно от двух до четырёх лет. В этом плане Apple остаётся вне конкуренции, особенно если учитывать, как тщательно компания заботится о безопасности даже самых старых устройств. 1 000 000 Гбит/с на 1800 км: японцы установили рекорд скорости передачи данных по почти обычному оптоволокну

31.05.2025 [11:18],

Павел Котов

Загрузка пяти тысяч фильмов в разрешении 4K всего за секунду — звучит как фантастика, но группе японских учёных удалось добиться примерно такого результата. Для этого им потребовалось специально разработанное оптическое волокно, которое не толще повсеместно используемого сегодня.

Источник изображения: Denny Müller / unsplash.com Японские учёные установили мировой рекорд, передав 1,02 петабита (1,02 × 10⁶ Гбит или 127,5 Тбайт) данных за секунду на расстояние 1808 км с помощью специального 19-жильного оптического волокна. Авторы проекта отмечают, что созданная ими технология поможет подготовить современные сети к будущему — к росту трафика из-за искусственного интеллекта, связи 6G, интернета вещей и других решений. Инженеры долгие годы пытаются увеличить объёмы данных, которые могут передаваться по оптоволокну. Им удавалось выходить на петабиты в секунду, но только на коротких дистанциях — менее 1000 км. Передача на большие расстояния всегда была сложной задачей, поскольку по мере продвижения сигнал ослабевает, а усиливать его на многожильном кабеле без создания помех затруднительно. Создатели новой технологии решили эту проблему, разработав особый тип 19-жильного оптоволокна. Это как заменить однополосную дорогу 19-полосной магистралью в волокне толщиной 0,125 мм — именно такой диаметр используется в существующей инфраструктуре. Данные передаются независимо по каждой жиле, а на кабеле в целом формируется огромный поток данных. Потребовалась интеллектуальная система усиления — оно должно осуществляться на всех жилах одновременно и сразу в C- и L-диапазонах. В системе применялась комбинация усилителей, работающих со всеми 19 жилами, не смешивая сигналы. Учёные соорудили 19 рециркуляционных контуров, на каждом из которых использовалась одна волоконная жила, и пропустили через них сигналы 21 раз, имитируя общее расстояние в 1808 км. На выходе сигналы принимал 19-канальный приёмник, а цифровой процессор MIMO очищал их, удаляя помехи и рассчитывая скорость передачи данных. В результате удалось добиться пропускной способности 1,02 Пбит/с на расстоянии 1808 км — это мировой рекорд для оптоволоконной связи с использованием волокон стандартного размера. Также был зафиксирован рекордный удельный показатель — 1,86 Эбит/с на 1 км, характеризующий производительность волоконной системы. Ранее учёным удалось достичь скорости 1,7 Пбит/с на 19-жильном оптоволоконном кабеле предыдущего поколения, но на относительно коротком расстоянии — 63,5 км. «В обществе после 5G ожидается взрывной рост объёма трафика данных из-за новых услуг связи, и требуется реализация передовой информационно-коммуникационной инфраструктуры», — отметили авторы проекта. У россиян стали вдвое чаще угонять аккаунты от ChatGPT и других ИИ-сервисов

30.05.2025 [15:38],

Вячеслав Ким

Количество взломов аккаунтов пользователей нейросетей в России за первые четыре месяца 2025 года увеличилось на 90 % по сравнению с аналогичным периодом прошлого года. Об этом «Известиям» сообщили в компании «Информзащита». Главной причиной роста инцидентов эксперты называют популярность ИИ-приложений и недостаточную осторожность пользователей при работе с ними.

Источник: Unsplash Пользователи активно делятся с нейросетями конфиденциальной информацией: паролями от банковских счетов и платежных сервисов, персональными данными и рабочей информацией. Как сообщил директор Центра противодействия мошенничеству «Информзащиты» Павел Коваленко, граждане используют иностранные номера и специализированные сервисы-прослойки для регистрации в популярных ИИ-ассистентах, таких как ChatGPT, Grok или DeepSeek. Это, по его словам, создает дополнительные риски для безопасности. Важным каналом утечек данных стали так называемые промпт-инъекции (внедрение вредоносных инструкций в запросы). Руководитель департамента информационно-аналитических исследований компании T.Hunter Игорь Бедеров сообщил, что подобные атаки могут привести к компрометации ИИ-инфраструктуры и раскрытию защищённых данных. С начала 2025 года специалисты Bi.Zone Brand Protection обнаружили 2105 доменов, использующих темы ИИ для сбора персональных данных и распространения вредоносного ПО. Эксперты рекомендуют пользователям придерживаться простых правил безопасности: использовать проверенные ресурсы, не делиться чувствительной информацией с чат-ботами и регулярно менять пароли. Аналитик Positive Technologies Роман Резников рекомендует обезличивать данные, заменяя реальные сведения на фиктивные, чтобы минимизировать риски в случае взлома. Рост взломов в сфере ИИ отражает глобальную тенденцию: чем больше пользователей используют нейросети, тем активнее киберпреступники осваивают новые методы атак и мошенничества. С сегодняшнего дня в России выросли штрафы за утечку персональных данных

30.05.2025 [15:21],

Владимир Мироненко

В пятницу, 30 мая вступил в силу Федеральный закон № 420-ФЗ, принятый Госдумой РФ в ноябре 2024 года и подписанный президентом 30 ноября 2024 года, которым предусмотрено ужесточение административной ответственности за нарушения обработки персональных данных. Новые нормы направлены на защиту персональных данных граждан, подчеркнул председатель Госдумы Вячеслав Володин, которого цитирует ТАСС со ссылкой на пресс-службу парламента.

Источник изображения: Arif Riyanto/unsplash.com По словам председателя Госдумы, информационные технологии «касаются каждого человека». Он отметил, что депутаты ведут системную работу по противодействию мошенничеству, но вместе с тем участились случаи, когда злоумышленникам удаётся получить доступ к персональным данным. Володин подчеркнул, что ужесточение ответственности за утечку персональных данных позволит эффективнее бороться с кибермошенничеством. Согласно закону № 420-ФЗ, за нарушение обязанности уведомить об утечке персональных данных коммерческим организациям и индивидуальным предпринимателям грозит штраф от 1 млн до 3 млн руб. Штраф за утечку персональных данных граждан составляет от 3 млн до 5 млн руб., если утечка коснулась данных более 1 тыс. физлиц или 10 тыс. идентификаторов, или же от 5 млн до 10 млн руб., если утечка затронула более 10 тыс. граждан или не менее 100 тыс. идентификаторов. В случае, если произошла утечка данных более 100 тыс. граждан или более 1 млн идентификаторов, штраф составит от 10 млн до 15 млн рублей. Кроме того, за утечку биометрических данных штраф для коммерческих организаций и предпринимателей составляет до 20 млн рублей. В пресс-службе Госдумы также напомнили, что для компаний, допустивших повторную утечку персональных данных любой категории, законом впервые вводятся оборотные штрафы — до 3 % выручки (но не менее 25 млн и не более 500 млн руб.). Отечественные системы для управления сетями заняли лишь 3 % российского рынка

29.05.2025 [13:55],

Павел Котов

По итогам 2024 года российский рынок решений для программно-определяемых сетей составил 14 млрд руб., как и годом ранее, но доля отечественных продуктов составила лишь 3 % или 400 млн руб., сообщают «Ведомости» со ссылкой на данные iKS-Consulting.

Источник изображения: Alex Shuper / unsplash.com Технология программно-определяемой сети (SDN) позволяет при помощи единого программного устройства централизованно управлять сетями, к которым подключено различное оборудование, в том числе устройства интернета вещей. SDN даёт возможность распределять ресурсы по сетям под конкретные задачи и не настраивать каждую из них вручную — гибко управлять нагрузкой, масштабировать сети и относительно просто управлять крупными инфраструктурами. Это одна из технологий, которые обеспечивают облачным ресурсам свойство гипермасштабируемости, возможность изолировать сети клиентов и управлять ресурсами в реальном времени; технология используется также операторами связи. В 2021 году российский рынок SDN составлял 20,2 млрд руб., в 2022 году сократился до 17,2 млрд руб., подсчитали в iKS-Consulting. Такую динамику в компании объяснили уходом зарубежных разработчиков с рынка в России; при этом доля сегмента SDN на рынке российского ПО составляет 20 %, указывают в компании. Отечественные решения реализованы в составе других продуктов — они есть у «Ростелекома», «МФИ софта», «ИКС холдинга». SDN в различных отраслях используют от 10 % до 30 % компаний — чаще всего это облачные провайдеры и операторы связи, представители финансового и государственного сектора, транспорта и логистики. На облачной платформе VK Cloud работает разработанный VK Tech комплекс SDN Sprut с поддержкой динамической и статической маршрутизации, увеличивающий скорость работы сети на 34 % и повышающий эффективность работы без роста стоимости владения. В «МТС Web Services» технологии SDN используются в составе решений в области виртуализации — IT-системы клиентов изолируются и безопасно сосуществуют в общей среде; технология помогает балансировать нагрузку, организовывать сетевые соединения между сервисами клиентов в рамках облака и обеспечивать маршрутизацию в виртуальной инфраструктуре.

Источник изображения: Conny Schneider / unsplash.com К 2031 году, как ожидается, российский рынок SDN вырастет до 32,8 млрд, из которых на отечественные разработки придутся 44 %, говорят в iKS-Consulting. Пока же единственным самостоятельным коробочным продуктом, не зависящим от внешних облачных ресурсов остаётся разработка «Базиса» и Angie Software. Крупнейшие создатели таких решений заняты в сфере информационной безопасности и поставляют их в пакете с другими продуктами. Пока доля отечественных решений в сегменте SDN в 15 раз уступает доле зарубежных продуктов; подобные разработки представляются сложной инженерной задачей, справиться с которой может лишь небольшое число специалистов, и все они очень дорогие. Недостаток отечественных SDN-решений можно объяснить спецификой отечественного рынка, говорят опрошенные «Ведомостями» эксперты: есть инфраструктурные разработки для комплексных задач, при наличии систем виртуализации возникает вопрос об оркестрации, и только после этого формируется спрос на SDN — разработчики не готовы, что у клиента будет собственная система виртуализации. Потребность в SDN возрастает с увеличением трафика, цифровизацией экономики, развитием 5G и интернета вещей — они требуют новых подходов к управлению сетью. Задачу по импортозамещению не отменяли; отечественные решения способствуют избавлению от «закладок» в коде и могут соответствовать требованиям ФЗ-152 «О персональных данных». Российские SDN проще интегрировать с устаревшей инфраструктурой и особым требованиям госзаказчиков — такие решения должны соответствовать стандартам Минпромторга и представлять собой программно-аппаратные комплексы. Развитие российских SDN-решений поможет строить суверенные облачные и телекоммуникационные службы, масштабировать цифровую экономику, а также уменьшать издержки в бизнесе и госуправлении, указывают эксперты. Разработчики MATLAB пострадали от атаки шифровальщика — часть сервисов не работает больше недели

27.05.2025 [20:59],

Анжелла Марина

Компания MathWorks, разработчик популярных программ MATLAB и Simulink, применяемых в науке и инженерии, официально подтвердила, что причиной сбоя в работе её сервисов стала масштабная атака шифровальщика. Сбой затронул как внутренние корпоративные системы, так и онлайн-сервисы для пользователей.

Источник изображения: bleepingcomputer.com По сообщению BleepingComputer, с 18 мая часть приложений стала недоступна, в том числе, центр лицензирования, облачный центр, магазин и система обмена файлами. Пользователи сообщали о проблемах с авторизацией, которые частично решились 21 мая после восстановления MFA и SSO. Однако некоторые клиенты до сих пор не могут создать новые аккаунты или войти в учётные записи, особенно те, кто не заходил с 11 октября 2024 года. MathWorks пока не раскрывает дополнительную информацию, включая название программы-вымогателя и то, были ли похищены какие-либо данные клиентов. Интересно, что ни одна из известных хакерских группировок пока не взяла на себя ответственность за эту атаку, что, по мнению BleepingComputer, может указывать на то, что компания либо уже заплатила требуемый злоумышленниками выкуп, либо на то, что переговоры ещё продолжаются. Официальный представитель MathWorks пока не прокомментировал ситуацию. Для справки, американская компания MathWorks, основанная в 1984 году и имеющая более 6500 сотрудников в 34 офисах по всему миру, обслуживает свыше 100 тысяч организаций и 5 миллионов пользователей. Хотя локальные версии программ, такие как MATLAB и Simulink, продолжают работать, сбои в онлайн-сервисах могут серьёзно повлиять на научные и инженерные проекты, зависящие от облачных функций и лицензирования. В своём отчёте MathWorks подчёркивает, что расследование продолжается, и приносит извинения за неудобства. Пока неизвестно, как долго продлится восстановление всех онлайн-сервисов и будут ли затронуты локальные версии программ. Компания рекомендует пользователям следить за обновлениями на официальной странице статуса сервисов. Windows 11 получила шифрование с защитой от квантовых средств взлома

27.05.2025 [12:02],

Павел Котов

Microsoft хочет защитить Windows 11 от перспективной угрозы кибербезопасности — от квантовых компьютеров. Предварительная версия Windows 11 Canary сборки 27852 получила поддержку алгоритмов постквантового шифрования (Post-Quantum Cryptography — PQC), которые, как предполагается способны выстоять против средств взлома, которые возникнут с распространением квантовых компьютеров.

Источник изображений: Philip Oroni / unsplash.com Обновлённая версия криптографической библиотеки Microsoft SymCrypt получила поддержку комплексных решений ML-KEM и ML-DSA, обращаться к которым можно через средства Cryptography API: Next Generation. ML-KEM обеспечивает защиту от угрозы класса «собрать сейчас, расшифровать позже», предполагающей, что злоумышленники собирают целевые данные уже сегодня, сохраняют их и ждут, пока квантовые компьютеры станут достаточно быстрыми, чтобы расшифровать похищенную информацию. ML-DSA предназначается для сценариев, связанных с проверкой личности, и для сохранения целостности цифровых подписей. Алгоритмы PQC разрабатываются для противодействия атакам со стороны перспективных, то есть ещё не существующих квантовых компьютеров. При этом используются математические уравнения, которые, как считается, трудно решить как традиционным, так и квантовым вычислительным системам. Но эти алгоритмы более требовательны к оборудованию: необходимы большие размеры ключей, на вычисления уходит больше времени, активнее используются ресурсы пропускной способности по сравнению с классическими алгоритмами криптографии. Алгоритмы PQC тщательно подобрал Национальный институт стандартов и технологий (NIST) США с учётом таких критериев как безопасность, производительность и совместимость. Технологии PQC используются не только Microsoft, но и реализуются в рамках нескольких отраслевых стандартов, в том числе TLS, SSH и IPSec. SymCrypt — основная криптографическая библиотека Microsoft, которая используется во множестве её служб и продуктов от Microsoft 365 и Azure до Windows 11 и Windows Server 2025. SymCrypt используется для обеспечения безопасности электронной почты, облачного хранилища, браузера и многого другого. Реализовав поддержку PQC в SymCrypt, Microsoft готовит всю экосистему платформ Windows и других продуктов к перспективным атакам с использованием квантовых компьютеров. Пока эта технология тестируется в Windows 11, но в ближайшем будущем PQC появится и в Linux. Появится ли PQC в BitLocker, и когда это может случиться, в Microsoft не уточнили, но с учётом сложности этой задачи и высоких требований к оборудованию, едва ли стоит ожидать такого нововведения в ближайшее время. Учёные придумали бустер для лазера — с ним трафик по оптике буквально взлетит

27.05.2025 [10:10],

Геннадий Детинич

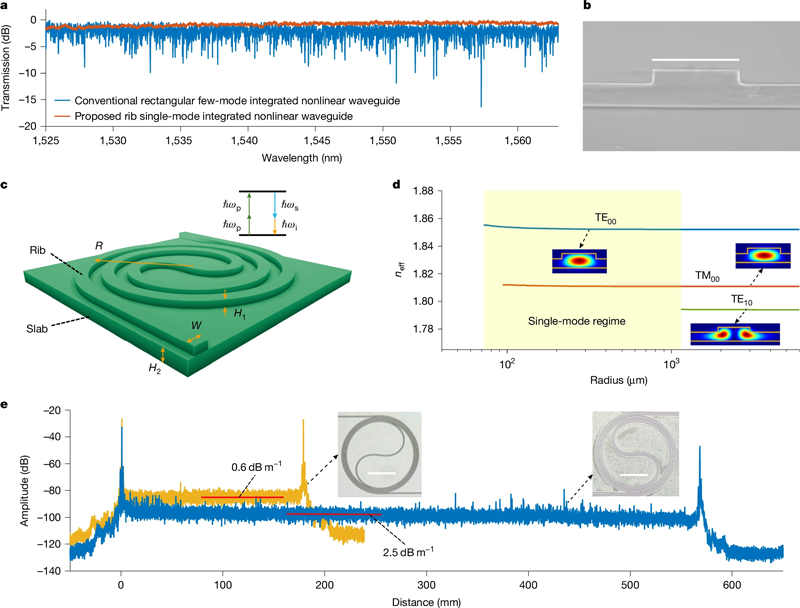

Исследователи из Технологического университета Чалмерса в Швеции (Chalmers University of Technology) разработали усилитель лазерного луча, который по обычным оптическим линиям связи способен передать в 10 раз больше данных, чем современные передатчики. Решение представляет собой каскад волноводов спиральной формы, а весь процесс усиления сводится к базовым свойствам нелинейной оптики.

Источник изображения: Chalmers University of Technology Скорость фотонов ограничена скоростью света в среде, и отправить их быстрее для увеличения скорости передачи данных — это бросить вызов нашей Вселенной. Природу можно обмануть расширением полосы передачи, но за годы использования оптики, казалось бы, инженеры выжали из неё всё. Учёные из Швеции разработали инженерное решение, способное в масштабах чипа увеличить полосу пропускания от стандартного лазерного источника света с 30 нм до 300 нм. Для этого они воспользовались так называемым четырёхволновым смешивание (Four-Wave Mixing, FWM). Это нелинейный оптический процесс, при котором четыре электромагнитные волны с различными частотами взаимодействуют в среде с сильной нелинейностью: в оптических волокнах, кристаллах или других нелинейных средах. Этот процесс приводит к генерации новых волн с частотами, которые являются комбинациями частот исходных волн. За счёт образования фотонов с новыми длинами волн ширина полосы пропускания увеличивается. Это всё было хорошо известно до появления новой разработки. Исследователи из Швеции смогли миниатюризировать схему, воссоздав её на нитриде кремния. Схема представляет собой каскад волноводов спиральной формы. Спирали дают возможность увеличить путь фотонов на предельно малой площади, что необходимо для завершения всех необходимых преобразований для появления фотонов с расширенным спектром длин волн. Тем самым можно значительно увеличить число каналов усиления на небольшом участке чипа.

Источник изображения: Nature 2025 В своём исследовании учёные показали работу усилителя в диапазоне длин волн от 1400 до 1700 нм — коротковолновый инфракрасный диапазон. Следующим этапом исследования станет проверка работы в других диапазонах длин волн, таких как видимый свет (от 400 до 700 нм) и более широкий диапазон инфракрасного света (от 2000 до 4000 нм). Согласно заявлению, новый усилитель имеет множество потенциальных областей применения, включая медицинскую визуализацию, голографию, спектроскопию и микроскопию. Миниатюризация технологии может также сделать лазеры для световых приложений более компактными и доступными по цене. «Небольшие изменения в конструкции позволят усиливать также видимый и инфракрасный свет, — поясняют разработчики. — Это означает, что усилитель можно будет использовать в лазерных системах для медицинской диагностики, анализа и лечения. Большая полоса пропускания позволяет проводить более точный анализ и визуализацию тканей и органов, что способствует более раннему выявлению заболеваний». База с данными 184 млн аккаунтов Apple, Google, Microsoft и других сервисов лежала в Сети просто так

23.05.2025 [23:48],

Анжелла Марина

Исследователь кибербезопасности Джеремайя Фаулер (Jeremiah Fowler) обнаружил в открытом доступе базу данных с более, чем 184 миллионами логинов и паролей от таких сервисов, как Apple, Google, Facebook✴, Microsoft, Discord и других. Объём утечки составил 47,42 Гбайт, а среди данных оказались не только учётные записи соцсетей, но и доступ к банковским аккаунтам, медицинским платформам и государственным порталам разных стран.

Источник изображения: AI Как заявил Фаулер, это одна из самых опасных находок за последнее время. «Подобные утечки случались и раньше, но здесь масштаб колоссальный», — отметил он. В отличие от стандартных баз, которые обычно содержат данные одной компании, в данном случае оказались собраны миллионы записей от сотен тысяч разных сервисов. Для проверки подлинности данных исследователь связался с несколькими пользователями, чьи email-адреса фигурировали в базе. Они подтвердили, что информация соответствует действительности. База с 184 млн записей лежала в открытом виде на серверах хостинг-провайдера World Host Group. Она была обнаружена Фаулером 6 мая. По определённым признакам можно было понять, что информацию собрали с помощью инфостилеров (шпионское ПО), которые крадут логины и пароли из браузеров, почтовых клиентов и мессенджеров. Такое ПО распространяется через фишинговые письма, взломанный софт и вредоносные сайты. «Некоторые инфостилеры могут даже делать скриншоты или записывать нажатия клавиш», — пояснил Фаулер. Также интересно, что файлы в базе были помечены как «senha» (португальское слово «пароль»), хотя остальной текст был на английском. Предположительно, это может указывать на международный характер атаки. И хотя после обнаружения утечки база была закрыта, исследователь считает, что злоумышленники наверняка успели скопировать данные. Украденная информация обычно попадает на чёрные рынки в даркнете или «утекает» в Telegram-каналы, после чего используется для мошенничества, кражи личных данных и новых кибератак. Пока не удалось выяснить, кто именно является инициатором сбора базы, однако сам факт утечки ставит под угрозу пользователей по всему миру. Фаулер рекомендует не хранить конфиденциальные документы в электронной почте, включая налоговые декларации, медицинские записи и пароли. В Москве и области начнут следить за иностранцами через смартфоны

21.05.2025 [21:56],

Владимир Фетисов

На этой неделе Госдума РФ приняла законопроект, запускающий эксперимент по «внедрению дополнительных механизмов учёта иностранных граждан», проживающих на территории Москвы и Московской области. С 1 сентября мигрантов обяжут проходить дактилоскопию, биометрическое фотографирование, а также сообщать о месте фактического проживания и регистрироваться в «специализированном мобильном приложении».

Источник изображения: Štefan Štefančík / Unsplash С помощью этого приложения власти смогут отслеживать «геолокацию абонентских устройств», то есть местоположение граждан. Изначально законопроект должен был внести изменения, позволяющие мигрантам работать по одному патенту на территории Москвы и Московской области, а также Санкт-Петербурга и Ленинградской области. Однако ко второму и третьему чтениям в инициативу были внесены поправки о проведении эксперимента. В итоговой версии документа указано, что эксперимент затронет всех въезжающих в столичный регион иностранцев, которым не требуется получение российской визы. Эксперимент не будет распространяться на несовершеннолетних, дипломатов и членов их семей, а также на граждан Республики Беларусь. Всем остальным предстоит обращаться в органы, «осуществляющие предоставление государственных услуг в сфере миграции, дактилоскопической регистрации и фотографирования», то есть в Многофункциональный миграционный центр в Сахарово. Там мигрантам предложат установить на смартфоны мобильное приложение и предоставить согласие на обработку персональных данных. Предполагается, что с помощью этого приложения иностранцы будут передавать МВД данные о своём местоположении. Также они будут обязаны в течение трёх дней уведомлять о смене места жительства при переезде. Какие последствия ожидают иностранцев в случае отсутствия смартфона или отказа от установки приложения, в законопроекте не уточняется. Порядок «содействия, средства и способы фиксации и обобщения» сведений об иностранцах и их перемещениях будет определяться соглашением между МВД, правительством Москвы или Московской области. Ожидается, что эксперимент продлится до 1 сентября 2029 года. Криптобиржа Coinbase признала утечку персональных данных не менее 69 000 клиентов

21.05.2025 [20:33],

Сергей Сурабекянц

Coinbase сегодня подтвердила, что личная и финансовая информация по меньшей мере 69 461 клиента криптобиржи стала достоянием преступников в результате многомесячной утечки данных, о которой компания сообщила на прошлой неделе. Хакеры потребовали $20 млн за удаление данных, но Coinbase платить отказалась.

Источник изображения: Pixabay Компания заявила, что хакеры подкупили сотрудников службы поддержки клиентов Coinbase и таким образом смогли получать доступ к внутренним ресурсам компании на протяжении нескольких месяцев. По сообщению Coinbase, активность киберпреступников началась 26 декабря 2024 года и продолжалась до начала этого месяца, когда компания получила «достоверное» сообщение от преступников с требованием выкупа за неразглашение и удаление данных. По имеющейся информации, преступники похитили данные об именах клиентов, адресах электронной почты и почтовых адресах, номерах телефонов, удостоверениях личности, остатках на счетах и истории транзакций. Coinbase утверждает, что пароли, приватные ключи или прямой доступ к средствам клиентов хакерам получить не удалось. Количество пострадавших клиентов подтверждается заявлением от Coinbase генеральному прокурору штата Мэн в соответствии с требованием соответствующего закона штата. Предполагаемая сумма ущерба от действий злоумышленников может составить от $180 млн до $400 млн. Учёные придумали хранить данные в пластиковом аналоге ДНК — это будет плотно и надёжно

20.05.2025 [13:58],

Геннадий Детинич

По разным оценкам, объём цифровых данных в мире превысил 175 зеттабайт. Страшно представить, сколько это будет весить при записи на жёсткие диски. А ведь объём информации продолжает расти по экспоненте. Даже при хранении информации в ДНК, запись такого объёма данных потребует около одной тонны биологического материала. К счастью, этот способ записи значительно опережает другие по соотношению объёма данных к массе, и именно это привлекает внимание учёных.

Источник изображения: ИИ-генерация Grok 3/3DNews Разработке технологий записи информации в ДНК посвящено множество научных работ. Природа за миллиарды лет эволюции отработала механизм передачи информации о наследственных свойствах и особенностях биологических организмов из поколения в поколение. Этот метод гарантирует высокую точность, надёжность и избыточность — всё это крайне важно для длительного хранения данных. ДНК могут сохраняться без повреждений десятки и даже сотни лет, а с учётом избыточности — десятки тысяч лет и более. Исследователи из Техасского университета в Остине (University of Texas at Austin) развили идею организации ДНК до записи данных в комбинации искусственных молекул. Они создали молекулы из пластика, которые, подобно нуклеотидам в ДНК, собираются в заданные последовательности. Такой подход может упростить создание практичного оборудования для записи и чтения псевдо-ДНК. Современные устройства для секвенирования ДНК крайне сложны, дороги и слабо подвержены тенденции к удешевлению и упрощению. В случае с искусственным аналогом всё может оказаться гораздо проще. Молекулы для кодирования и последующего прочтения информации можно будет подбирать более гибко. Учёные подобрали четыре различных пластиковых молекулы и зашифровали с их помощью длинную последовательность сложного шифровального ключа. Затем этот ключ был успешно прочитан. Для чтения таких записей в настоящее время используется лабораторный масс-спектрометр, который в процессе анализа молекул уничтожает носитель. Масс-спектрометр — это также сложное и дорогостоящее оборудование, которое пока не позволяет массово перейти на запись данных в псевдо-ДНК. Однако проведённая работа демонстрирует, что такое в принципе возможно. Создание большего набора молекул — шести, восьми и более с уникальными кодами — за счёт увеличения разрядности позволит ещё больше повысить плотность молекулярной записи. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |