|

Опрос

|

реклама

Быстрый переход

В «Google Сообщениях» появилась проверка сквозного шифрования по QR-коду

25.08.2025 [17:46],

Сергей Сурабекянц

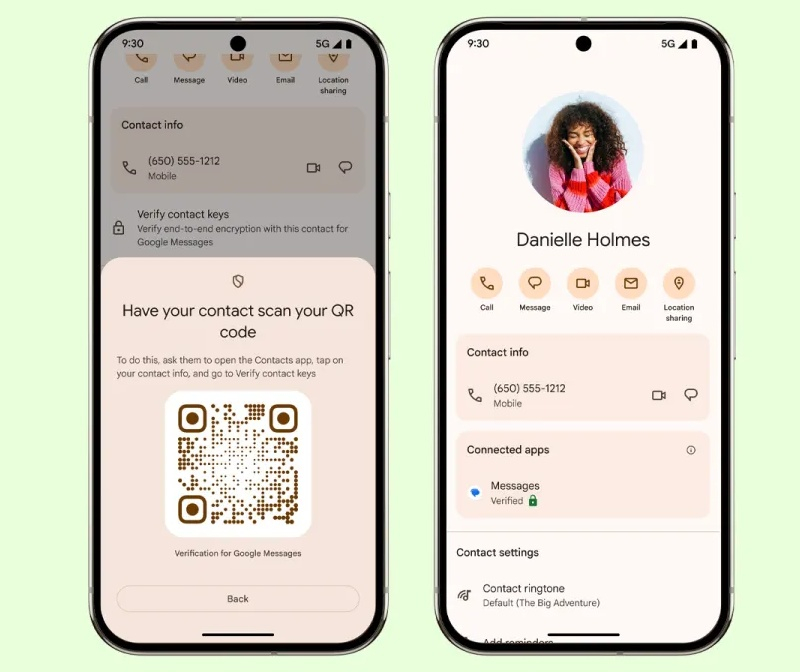

В бета-версии «Google Сообщений» стала доступна анонсированная в прошлом году функция проверки ключей шифрования по QR-коду. Она поможет убедиться, по словам компании, что «вы общаетесь с тем человеком, с которым собирались общаться». Проверка ключей сквозного шифрования гарантирует, что только вы и ваш собеседник сможете читать RCS-сообщения, которые вы отправляете друг другу.

Источник изображений: Google Карточка сквозного шифрования существует в «Google Сообщениях» уже некоторое время, но раньше нажатие «Проверить шифрование» открывало страницу с 80-значным кодом, что отнюдь не добавляло удобства для пользователей. Теперь, если открыть страницу «Подробности», нажав на имя получателя в панели приложения, пользователь сможет открыть страницу «Безопасность и конфиденциальность» для «Проверки ключей для этого контакта».  «Как проверить ключи: отсканируйте QR-код на устройстве получателя. Затем попросите его отсканировать QR-код на вашем устройстве. Статус проверки: вы можете увидеть статус проверенных вами ключей, перейдя в раздел “Подключённые приложения” в приложении “Контакты”», — говорится в поясняющем сообщении Google. Нажатие на «Ваш QR-код» открывает раздел «Проверка для Google Сообщений». На данный момент вышеупомянутая интеграция с приложением «Google Контакты» ещё не реализована. Однако в таблице есть отдельная опция «Сканировать QR-код контакта», которая открывает приложение «Проверка системного ключа Android», установленное на устройстве. Старый 80-значный вариант остаётся доступным, если нажать «Сравнить коды проверки» в таблице. Пока проверка ключа шифрования по QR-коду доступна лишь в бета-версии «Google Сообщений». В дальнейшем, после выхода из стадии бета-тестирования эта единая система проверки открытого ключа также будет доступна для сторонних приложений, для всех версий ОС Android, начиная с девятой. Олды тут? Sony обновила прошивку PlayStation 3, несмотря на то, что устройству почти 20 лет

06.03.2025 [19:02],

Сергей Сурабекянц

Компания Sony только что выпустила обновление системного программного обеспечения для своей игровой консоли PS3, которой в этом году исполняется 19 лет. Компания сообщила, что это обновление с номером версии 4.92 улучшает производительность системы, а также обновляет ключ шифрования проигрывателя Blu-ray, чтобы обеспечить воспроизведение дисков с фильмами.

Источник изображения: Eurogamer Обновления такого рода происходят ежегодно, поскольку срок актуальности ключа шифрования Advanced Access Content System (AACS), используемого для защиты авторских прав, регулярно истекает. Эта технология защиты авторских прав требует наличия соответствующего ключа как на диске, так и на консоли для воспроизведения новых фильмов. На более «свежих» консолях PS4 и PS5 применяется та же технология, но эти устройства умеют получать новый ключ автоматически, в то время как на PS3 это можно сделать лишь при обновлении прошивки. Компания прекратила производство PS3 ещё в 2017 году, примерно через десять лет после её первого запуска. По состоянию на март 2017 года было продано более 87,4 млн консолей PS3. PS5 продалась в количестве 75 млн единиц, показатели продаж PS4 примерно такие же. Судя по всему, Sony продолжит выпускать обновления ключа шифрования AACS для PS3, пока полностью не прекратит поддержку консоли. Secure Boot оказалась скомпрометирована на более чем 200 моделях ПК крупных производителей, и это только начало

26.07.2024 [16:38],

Павел Котов

Эксперты по вопросам кибербезопасности компании Binarly обнаружили, что используемый в прошивках UEFI протокол Secure Boot скомпрометирован на более чем 200 моделей ПК и серверов крупнейших мировых производителей. Причиной проблемы называется безответственное отношение производителей к управлению криптографическими ключами, обеспечивающими защиту Secure Boot.

Источник изображения: Pete Linforth / pixabay.com Технология Secure Boot стала отраслевым стандартом в 2012 году, когда сформировалось понимание, что может появиться вредоносное ПО, способное заражать BIOS —набор низкоуровневых микропрограмм, которые выполняются до загрузки операционной системы. Накануне исследователи из компании Binarly объявили, что протокол Secure Boot полностью скомпрометирован на более чем 200 моделях компьютеров, выпускаемых под марками Acer, Dell, Gigabyte, Intel и Supermicro, потому что в 2022 году в одном из репозиториев GitHub был скомпрометирован криптографический ключ, обеспечивающий доверие между аппаратной частью компьютера и работающей на ней прошивкой. Исследователи Binarly обнаружили утечку в январе 2023 года. Вскоре стало ясно, что под угрозой ещё более 300 моделей компьютеров от практически всех крупных производителей — был обнаружен ещё 21 ключ с пометками «DO NOT SHIP» («не отгружать») и «DO NOT TRUST» («не доверять»). Эти ключи созданы компанией AMI (American Megatrends Incorporated) — одним из трёх крупнейших разработчиков ПО, с помощью которого производители оборудования создают собственные прошивки UEFI для конкретных конфигураций. Пометки указывают, что эти ключи не предназначались для использования в серийно выпускаемой продукции — они поставлялись AMI актуальным или потенциальным клиентам для тестирования, но в действительности использовались на продукции в серийном производстве. Проблема коснулась Aopen, Foremelife, Fujitsu, HP, Lenovo и Supermicro.

Источник изображения: Gerd Altmann / pixabay.com Эксперты по безопасности рекомендуют, чтобы эти криптографические ключи были уникальными для каждой линейки продукции или как минимум для каждого производителя. А в идеале их следует даже время от времени менять. В реальности обнаруженные Binarly ключи использовались более чем десятком различных производителей более десяти лет. Идентичные тестовые ключи обнаруживались как в потребительских ПК, так и в серверах; и по меньшей мере один использовался тремя разными производителями. Компания озаглавила своё открытие PKfail, чтобы подчеркнуть неспособность всей отрасли обеспечить должное управление ключами шифрования, в результате чего возникла угроза для всей цепочки поставок. Обход защиты Secure Boot означает возможность запускать любые исполняемые файлы на уязвимой машине ещё до загрузки ОС. Инциденты меньших масштабов отмечались и раньше. В 2016 году в продукции Lenovo был обнаружен ключ AMI с пометкой «DO NOT TRUST» — тогда была зарегистрирована уязвимость CVE-2016-5242. В прошлом году хакеры группировки Money Message похитили два ключа MSI, из-за чего под угрозой оказались 57 моделей ноутбуков компании. Ресурс Ars Technica направил в упомянутые в связи с PKfail компании запросы и получил ответы не от всех. Только в Supermicro заявили, что решили проблему, выпустив обновления BIOS. В Intel, HP, Lenovo и Fujitsu дали очень похожие ответы, отметив, что потенциально уязвимая продукция уже снята с производства, продаж и больше не поддерживается. Полный список уязвимой продукции Binarly опубликовала на GitHub. |