|

Опрос

|

реклама

Быстрый переход

Хакеры похитили личные данные клиентов Cisco, выманив пароль по телефону

05.08.2025 [19:50],

Сергей Сурабекянц

Сегодня компания Cisco сообщила, что 24 июля хакеры получили доступ и экспортировали «подмножество базовой информации профиля» из базы данных сторонней облачной системы управления взаимоотношениями с клиентами (предположительно CRM компании Salesforce). По утверждению Cisco, киберпреступники воспользовались голосовым фишингом (вишингом — vishing, от voice phishing), обманом убедив представителя Cisco предоставить им доступ.

Источник изображений: unsplash.com Cisco сообщила, что украденные данные включали «имя клиента, название организации, адрес, назначенный Cisco идентификатор пользователя, адрес электронной почты, номер телефона и метаданные, связанные с учётной записью», такие как дата создания учётной записи. Компания не уточнила, сколько её пользователей пострадало от этой утечки. Cisco является известным клиентом Salesforce. По мнению специалистов Bleeping Computer, утечка данных Cisco может оказаться результатом одной из целой серии атак, нацеленных на данные компаний, пользующихся услугами сервисов Salesforce. Среди целей преступников — американский страховой гигант Allianz Life, ритейлер предметов роскоши Tiffany, австралийская авиакомпания Qantas и многие другие известные компании.  Salesforce — американская компания, разработчик одноимённой CRM-системы, предоставляемой заказчикам исключительно по модели SaaS (software as a service — «программное обеспечение как услуга»). Под наименованием Force.com компания предоставляет PaaS-систему для самостоятельной разработки приложений, а под брендом Database.com — облачную систему управления базами данных. На долю взлома аккаунтов на «Госуслугах» приходится 90 % от общего числа преступлений с неправомерным доступом к данным

01.06.2025 [07:04],

Владимир Фетисов

Количество преступлений, связанных с неправомерным доступом к компьютерной информации, по итогам прошлого года увеличилось почти втрое. Около 90 % таких инцидентов было связано со взломом аккаунтов на «Госуслугах», тогда как раскрыть удалось всего 2 % преступлений. Такую информацию сообщили в пресс-центре МВД России.

Источник изображения: Max Bender / Unsplash «Неправомерный доступ к учётным записям пользователей «Госуслуг» составляет около 90 % всех зарегистрированных преступлений, предусмотренных ст. 277 УК РФ (неправомерный доступ к компьютерной информации)», — говорится в сообщении пресс-службы МВД. За весь прошлый год было зарегистрировано 104 653 преступления, связанных с неправомерным доступом к компьютерной информации. Это почти втрое больше показателя за 2023 год, когда было зафиксировано 36 274 подобных инцидента. При этом раскрыть удалось только 2 167 преступлений данной категории (чуть более 2 %). В пресс-службе МВД сообщили, что рост преступлений данной категории связан с «применением схемы мошенничества в отношении микрофинансовых организаций с использованием неправомерного доступа к учётным записям пользователей» на «Госуслугах». Для выяснения абонентских номеров, на которые зарегистрированы учётные записи на портале, злоумышленники применяют приёмы социальной инженерии. Они действуют от имени транспортных компаний, медицинских учреждений, муниципальных служб или органов государственной власти, чтобы получить одноразовые коды для доступа на «Госуслуги». В дополнение к этому злоумышленники нередко приобретают абонентские номера с зарегистрированным учётными записями, которые операторы связи продают через услугу по замене номера как неиспользуемые владельцами. Многие украденные по всему миру iPhone в итоге оказываются в одном здании в Китае

21.05.2025 [18:16],

Павел Котов

Многие из iPhone, украденных в таких отдалённых друг от друга местах как Лондон или Лос-Анджелес, попадают в одно и то же здание в Китае, где их разбирают на запчасти или перепродают, показало расследование Financial Times.  Одна из жертв, у которой iPhone 15 Pro вырвали из рук прямо на улице, сумела отследить перемещение устройства на расстояние 6000 миль (более 9500 км) до места, которое местные жители в китайском Шэньчжэне называют «домом краденых iPhone». Официально здание носит название Feiyang Times — известно, что здесь можно отремонтировать или купить новый iPhone, но, по сведениям Financial Times, оно также славится как рынок краденых устройств. Многие из продаваемых здесь гаджетов имеют законное происхождение — потребители из западных стран сдали их в магазины или в точки мобильных операторов при покупке новых моделей. Но сюда же стекаются и устройства, которые были украдены или получены иными преступными способами. Это одно из немногих мест, где посетители готовы иметь дело с заблокированными устройствами — в здании сформировался полноценный рынок таких гаджетов. Приводится история жителя Лондона Сэма Амрани (Sam Amrani): iPhone вырвали у него из рук двое неизвестных на электровелосипедах — это излюбленное средство передвижения у мелких преступников, позволяющее быстро скрыться, в том числе по тротуарам. Господин Амрани отследил перемещение своего iPhone. Сначала гаджет оказался в одном из лондонских переулков, где расположена мастерская по ремонту мобильных телефонов. Затем он несколько раз перемещался по близлежащим адресам. Через неделю iPhone появился в районе Коулун в Гонконге, после чего его быстро перевезли в Шэньчжэнь, где он завершил своё путешествие в здании Feiyang Times.  Более ценными на чёрном рынке считаются разблокированные смартфоны, однако покупатели находятся практически на любой компонент даже заблокированного устройства. Продавцы гаджетов, выпущенных для Европы и США, уверяют, что не знают, как эти устройства оказались у них. Иногда жертвы краж и грабежей получают сообщения через iMessage — их пытаются шантажировать, чтобы добиться разблокировки устройства. При переводе iPhone в режим утери или кражи на экране может отображаться номер телефона или адрес электронной почты законного владельца. В инциденте с лондонцем Сэмом Амрани участники преступной схемы направили ему сообщение, в котором заявили, что работают на этапе разборки устройства. Они угрожали, что если блокировка не будет снята, материнская плата iPhone окажется у других людей, которые якобы смогут взломать её и похитить данные кредитной карты или контакты членов семьи. На практике извлечь персональные данные с заблокированного устройства невозможно, однако угроза может показаться достаточно убедительной, чтобы испугать пользователя, далёкого от технологий. Меры безопасности Apple в значительной степени помогли сократить рынок краденых iPhone, но, как показывает этот инцидент, полностью ликвидировать спрос не удаётся. Владельцам смартфонов рекомендуется устанавливать надёжную защиту, чтобы вместе с устройством в руки злоумышленников не попали персональные данные. В Telegram резко участились случаи угона аккаунтов

15.05.2025 [16:45],

Владимир Мироненко

В мессенджере Telegram резко выросло число краж аккаунтов. Как сообщили «Известиям» эксперты компании F6, только одна из русскоязычных групп злоумышленников похитила в первом квартале 2025 года более 887 тыс. аккаунтов пользователей из России и других стран, что ненамного меньше, чем ими было похищено во втором полугодии 2024 года — более 1,2 млн аккаунтов.

Источник изображения: Towfiqu barbhuiya/unsplash.com Подобных групп было обнаружено компанией не менее шести. По словам экспертов, злоумышленники стремятся убедить пользователя указать свой номер телефона, пароль от учётной записи и код из SMS от Telegram на фишинговом ресурсе, внешне выглядящем как официальная страница мессенджера. Для этого они используют различные уловки, включая обещание денежных призов и бесплатных подписок, участие в голосовании, предложение доступа в приватный канал и т.д. Компания недавно впервые выявила «комбо-схему», когда похищенный аккаунт автоматически начинает распространять мошеннические ссылки. После кражи аккаунта мошенники могут, например, использовать его для рассылки по списку контактов сообщений с предложением за деньги пройти опрос, для участия в котором нужно скачать мобильное приложение с Android-трояном. После его установки преступники получают возможность вывести деньги со счетов жертвы. Также могут рассылаться сообщения с просьбой о финансовой помощи или ссылки на фишинговые и мошеннические страницы. Кроме того, украденные аккаунты продаются. Средняя цена аккаунта, зарегистрированного на российские номера, составляет около 160 руб. В «Лаборатории Касперского» подтвердили «Известиям» рост краж аккаунтов Telegram в I квартале 2025 года, составивший по оценкам компании 10 % год к году. По словам старшего контент-аналитика компании Ольги Свистуновой, при реализации фишинговых схем преступники используют и нейросети, например, для создания обманных страниц, автоматизируя свою работу. ИИ применяется для создания вредоносного ПО, текстов для мошеннических схем — сайтов, писем, сообщений, а также для сложных, многоуровневых атак с выходом на конкретную жертву. По мнению члена комитета Госдумы по информационной политике, информационным технологиям и связи Антона Немкина, одной из причин уязвимости пользователей является недостаточный уровень защиты аккаунтов. Поэтому разработчикам Telegram необходимо продолжать развивать инструменты защиты, такие как уведомления о входе, расширенные настройки приватности и борьба с фишингом. Депутат добавил, что самим пользователям также необходимо осознанно относиться к защите своих данных: включать двухфакторную аутентификацию, регулярно проверять активные сеансы и не передавать коды или пароли третьим лицам. Без этого любые технические меры будут иметь ограниченный эффект, считает он. В «Лаборатории Касперского» рекомендовали не переходить по ссылкам из сомнительных сообщений, и не вводить на подозрительных ресурсах свои данные и коды подтверждения. Экс-сотрудника SK hynix обвинили в передаче Huawei технологии выпуска памяти HBM

08.05.2025 [15:01],

Геннадий Детинич

Прокуратура Центрального округа Сеула по расследованию киберпреступлений сообщила, что 51-летний гражданин Республики Корея, обозначенный как «А», был арестован и обвинён в нарушении Закона о предотвращении недобросовестной конкуренции и охране коммерческой тайны. Обвиняемый ранее работал в компании SK hynix и в одном из её китайских филиалов, где, как предполагается, и совершил правонарушение — передал одной из местных компаний секреты производства чипов HBM.

Источник изображения: ИИ-генерация Grok 3/3DNews Как пояснили в правоохранительных органах, «А» обвиняется в утечке конфиденциальных данных компании, которые он передал полупроводниковой компании HiSilicon во время своей работы в дочерней компании SK hynix в Китае в 2022 году. По данным обвинения, обвиняемый сделал и сохранил более 11 000 фотографий технологических документов SK hynix, связанных с производством датчиков изображения CMOS (CIS). К технологии производства памяти HBM относится техпроцесс формирования металлических контактов на пластинах для соединения их в стеки. Это улучшает отвод тепла наружу и обеспечивает сквозное электрическое соединение нескольких слоёв кристаллов, чем производство памяти HBM отличается, например, от DRAM. Датчики изображения также используют схожую технологию, поскольку представляют собой стек из слоя фотодиодов, сигнального процессора и памяти. Сообщается, что «А» удалил пометку «конфиденциально» и логотип компании с некоторых технических документов перед тем, как сделать их фотографии. Также выяснилось, что обвиняемый использовал материалы, составляющие коммерческую тайну, при составлении резюме, которое затем отправил в китайскую компанию. Хакеры стали уделять больше внимания взлому менеджеров паролей

12.02.2025 [16:46],

Павел Котов

В попытках взлома учётных записей киберпреступники всё чаще нацеливаются на менеджеры паролей — ПО этого типа является объектом для четверти всех вредоносов, сообщили эксперты по кибербезопасности из компании Picus Security.

Источник изображения: Kevin Ku / unsplash.com Picus Security подробно изложила свои выводы в недавно выпущенном докладе Red Report 2025, основанном на глубоком анализе более миллиона вариантов вредоносных программ, собранных в прошлом году. Четверть вредоносов (25 %) предназначены для кражи учётных данных из хранилищ паролей, и это трёхкратный рост по сравнению с показателями предыдущего года. «Кража учётных впервые вошла в десятку наиболее распространённых методов в базе MITRE ATT&CK Framework. Доклад показывает, что на эти десять распространённых методов пришлись 93 % всей вредоносной активности в 2024 году», — рассказали в Picus Security. Для кражи паролей хакеры прибегают к различным изощрённым средствам: извлекают данные из оперативной памяти и реестра, компрометируют локальные и облачные хранилища. Атаки растут в объёме и становятся сложнее, а вредоносное ПО отличается повышенной скрытностью, настойчивостью и автоматизированными механизмами работы. Большинство образцов такого ПО включает «более десятка вредоносных действий, призванных обойти защиту, повысить привилегии и извлечь данные». Менеджеры паролей — программы, предназначенные для генерации, безопасного хранения и автоматического ввода паролей для сайтов и приложений. Они избавляют пользователя от необходимости запоминать их и считаются основой для гигиены в области кибербезопасности. Новый Android-вредонос FireScam маскируется под мессенджер Telegram и крадёт данные пользователей

05.01.2025 [15:50],

Владимир Фетисов

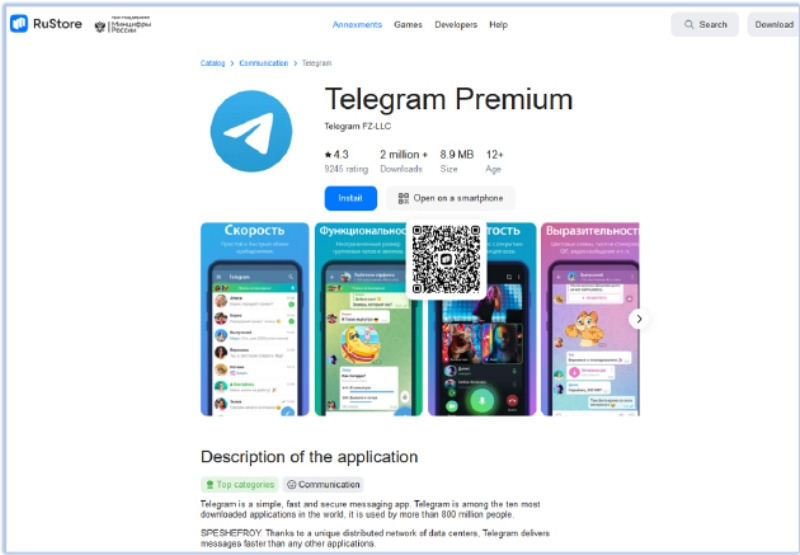

Специалисты компании Cyfirma, работающей в сфере информационной безопасности, обнаружили новое вредоносное приложение, которое получило название FireScam и ориентировано на кражу данных пользователей Android-устройств. Вредонос маскировался под фейковое приложение Telegram Premium и распространялся через имитирующую российский магазин цифрового контента RuStore страницу на GitHub.

Источник изображений: Bleeping Computer По данным исследователей из Cyfirma, через имитирующую RuStore вредоносную страницу на устройство жертвы доставлялся APK-дроппер GetAppsRu.apk, защищённый от обнаружения средствами защиты Android. Он получал разрешения, необходимые для сканирования устройства на предмет установленных приложений, а также доступ к хранилищу устройства и разрешение на загрузку дополнительных пакетов. Далее модуль извлекал и устанавливал основной вредонос Telegram_Premium.apk, который, в свою очередь, запрашивал разрешение на мониторинг уведомлений, данных буфера обмена, содержимого SMS и др. При первом запуске вредонос отображает страницу для ввода данных, аналогичную той, что можно увидеть при авторизации в Telegram. Введённые пользователем данные похищаются и после этого используются для работы с мессенджером. FireScam также устанавливает связь с базой данных Firebase Realtime Database, куда передаётся похищенная с устройства жертвы информация. По данным Cyfirma, украденные данных хранятся в базе временно, а после того, как злоумышленники их отфильтровывают, удаляются или переносятся куда-то в иное место.  Вредонос также устанавливает постоянное соединение с удалённым сервером, что позволяет злоумышленникам выполнять разные команды на устройстве жертвы, включая запрос определённых данных, настройку дополнительных параметров слежки, загрузку дополнительного вредоносного ПО. FireScam способен отслеживать изменения активности на экране устройства, фиксируя разные события длительностью более 1000 мс. Вредонос тщательно следит за всеми транзакциями, стараясь перехватить конфиденциальные платёжные данные жертвы. Всё, что пользователь набирает и копирует в буфер обмена, классифицируется и передаётся на удалённый сервер. Хотя у Cyfirma нет предположений относительно того, кто является оператором нового вредоноса, в компании отметили, что кампания представляет собой «сложную и многоуровневую угрозу», которая «использует передовые методы маскировки». Специалисты компании рекомендуют пользователям с осторожностью относиться к исполняемым файлам, которые они скачивают из потенциально ненадёжных источников. Экс-сотрудницу SK hynix осудили за распечатку 4000 страниц — она якобы воровала технологии для Huawei

12.11.2024 [16:48],

Дмитрий Федоров

Бывшая сотрудница компании SK hynix, 36-летняя гражданка Китая, была осуждена на 18 месяцев тюремного заключения и оштрафована на 20 млн вон (около $14 000) за кражу критически важной технологии производства полупроводников перед переходом на работу в Huawei. Суд Южной Кореи признал её виновной в нарушении Закона о защите промышленной технологии (ITA Amendment), отметив, что обвиняемая распечатала около 4000 страниц технической документации с целью повысить свою ценность на новом месте работы.

Источник изображений: Pixabay Карьера подсудимой в SK hynix началась в 2013 году, где она занималась анализом дефектов в производстве полупроводников. В 2020 году она была назначена на должность руководителя команды, отвечающей за работу с бизнес-клиентами китайского филиала компании, что предполагало доступ к обширному массиву технологических данных и конфиденциальной информации. Этот опыт позволил ей претендовать на более высокооплачиваемую позицию в Huawei, на которую она согласилась в июне 2022 года. Суд отверг доводы подсудимой о том, что распечатка документов — около 4000 страниц за 4 дня — была необходима для учебных целей и передачи дел. Защита настаивала, что эти материалы копировались исключительно для выполнения рабочих задач. Однако суд отметил, что такие действия выглядели необычно: документы были распечатаны в июне 2022 года, всего за несколько дней до её увольнения из компании и последующего трудоустройства в Huawei. При этом кража данных произошла в офисе SK hynix в Шанхае, где меры безопасности были менее строгими. Суд установил, что подсудимая ежедневно выносила примерно по 300 страниц распечатанных документов, пряча их в рюкзаке и сумке для покупок. Этот методичный и систематический подход вызвал подозрение в преднамеренном нарушении конфиденциальности данных, что не ускользнуло от следствия. Обвинение подчеркнуло, что сведения, связанные с технологиями производства полупроводников, могли представлять значительную ценность для нового работодателя подсудимой. Суд также предположил, что переход обвиняемой на работу в Huawei сразу после ухода из SK hynix мог свидетельствовать о её намерении использовать похищенную техническую документацию для подтверждения своей профессиональной значимости. Вскоре после возвращения в Южную Корею в июне 2022 года она приступила к обязанностям в Huawei, что вызвало у следствия серьёзные подозрения. Однако при вынесении приговора суд учёл отсутствие доказательств того, что украденная информация действительно была использована на новом месте работы, а также отсутствие заявленных материальных претензий со стороны SK hynix. Эти обстоятельства стали основанием для сокращения срока заключения и ограничения размера штрафа. Судебное разбирательство также позволило раскрыть меры безопасности, которые SK hynix принимает для защиты конфиденциальных данных. В компании запрещено использование съёмных носителей, таких как USB-накопители, а все печатные материалы подвергаются строгому контролю: фиксируются содержание документа, данные о пользователе принтера и назначение печати. Тем не менее подсудимой удалось обойти эти меры безопасности в шанхайском офисе SK hynix, откуда документы и были ею похищены. Личные данные более 100 млн жителей США оказались в открытом доступе

25.09.2024 [10:43],

Владимир Фетисов

Исследователи в сфере информационной безопасности обнаружили в интернете базу данных, в которой содержится личная информация 106 316 633 граждан США — почти трети населения страны. База включает в себя информацию компании по проверке биографических данных MC2 Data, включая имена людей, их адреса, номера телефонов, копии разных юридических и трудовых документов, а также многое другое.

Источник изображения: Shutterstock Исследователи считают, что база данных MC2 Data попала в открытый доступ в результате человеческой ошибки, а не направленной хакерской атаки. Это косвенно подтверждается тем, что в базе содержится информация не только о тех, кого проверяли сотрудники компании, но также о более чем 2 млн клиентов, подписавшихся на услуги MC2 Data. Нынешний инцидент стал второй крупной утечкой данных из компаний, занимающихся проверкой биографических данных, за последние несколько месяцев. В августе компания National Public Data подтвердила утечку данных, из-за чего столкнулась с несколькими коллективными исками со стороны американцев, чьи данные оказались в открытом доступе. «Сервисы проверки биографических данных всегда были проблематичными, поскольку киберпреступники могли оплачивать их услуги по сбору данных о потенциальных жертвах. Такая утечка — золотая жила для киберпреступников, поскольку она открывает ряд возможностей и снижет для них риск, позволяя более эффективно использовать эти подробные данные», — прокомментировал данный вопрос исследователь из Cybernews Арас Назаровас (Aras Nazarovas). За первое полугодие хакеры похитили криптовалюту на $1,38 млрд

05.07.2024 [18:36],

Павел Котов

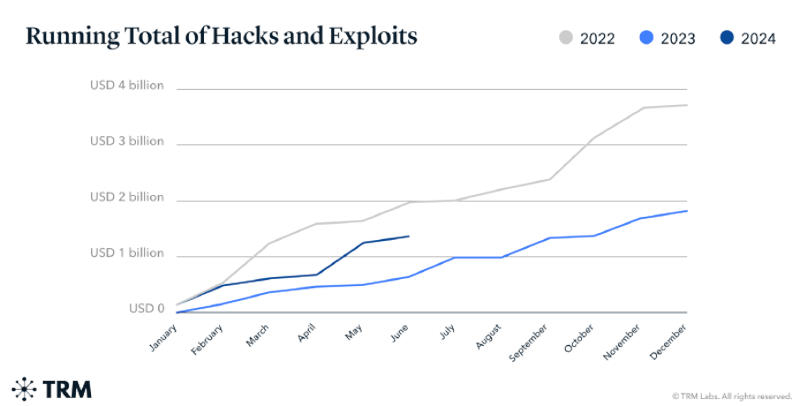

Сумма украденной за первую половину 2024 года криптовалюты с помощью взломов систем и сетевых эксплойтов более чем удвоилась по сравнению с аналогичным периодом прошлого года и составила $1,38 млрд. Об этом сообщает Bloomberg со ссылкой на информацию от специализирующейся на блокчейн-аналитике компании TRM.

Источник изображения: Tumisu / pixabay.com Около 70 % всей украденной киберпреступниками криптовалюты пришлись на пять крупнейших атак. Как и в предшествующие годы, значительная часть всех средств была похищена в результате небольшого числа крупных инцидентов. При этом сумма похищенных в этом году цифровых средств оказалась меньше рекордных $2 млрд, которые были украдены за первые шесть месяцев 2022 года. 2024 год также оказался знаменателен рекордными котировками криптовалют — в последний раз такое наблюдалось во второй половине 2021 года. Высокие цены способствуют увеличению объёмов краж криптовалют, делают вывод аналитики.

Источник изображения: bloomberg.com Самыми распространёнными способами кражи цифровых активов оказались несанкционированный доступ к закрытым ключам и мнемоническим seed-фразам, при помощи которых открывается доступ к криптокошельку. Крупнейшая в этом году атака была осуществлена на японскую криптобиржу DMM Bitcoin — в результате инцидента были похищены более 4500 токенов на сумму более $300 млн. Подробности об этой атаке до сих пор неизвестны. Студенты MIT за 12 секунд похитили $25 млн из блокчейна Ethereum, но их поймали

16.05.2024 [12:35],

Павел Котов

Минюст США подготовил обвинительное заключение, согласно которому двое братьев — студентов Массачусетского технологического института (MIT) осуществили вмешательство в работу блокчейна Ethereum и за 12 секунд предположительно украли цифровые активы на сумму $25 млн, реализовав беспрецедентную преступную схему.

Источник изображения: Robinraj Premchand / pixabay.com Схема является настолько сложной, что она «ставит под сомнение саму целостность блокчейна», отметил прокурор Дамиан Уильямс (Damian Williams). «Братья, изучавшие информатику и математику в одном из самых престижных университетов мира, предположительно использовали свои особые навыки и образование, чтобы осуществить вмешательство и манипулировать протоколами, на которые полагаются миллионы пользователей Ethereum по всему миру. Как только они привели план в действие, похищение средств заняло всего 12 секунд», — заявил Уильямс. 24-летний Антон и 28-летний Джеймс Перейро-Буэно (Anton & James Peraire-Bueno) были арестованы 14 мая по обвинению в сговоре с целью мошенничества с использованием электронных средств, мошенничестве с использованием электронных средств и сговоре с целью отмывания денег. Каждому грозят до 20 лет тюремного заключения по каждому из предъявленных обвинений. Реализация схемы была запущена в декабре 2022 года — этому предшествовали несколько месяцев планирования, гласит обвинительное заключение. Используя свои «особые навыки» и опыт в криптовалютной торговле, студенты МТИ получили доступ к «ожидающим частным транзакциям» в блокчейне и «использовали этот доступ для изменения отдельных транзакций и получения криптовалюты своих жертв». В обвинительном заключении подробно описано, как работала схема с эксплуатацией уязвимости блокчейна Ethereum в первые мгновения после проведения транзакции, но до её добавления в блокчейн. Эти ожидающие транзакции структурируются в блок, проверяются валидатором, после чего добавляются в блокчейн — отслеживающий криптоактивы децентрализованный реестр. Братья осуществили вмешательство в этот процесс, «создав серию валидаторов Ethereum» через подставные компании и иностранные криптобиржи, чтобы скрыть свои личности.

Источник изображения: A M Hasan Nasim / pixabay.com Они запускали «транзакции-приманки» для привлечения внимания ботов, которые используются, чтобы найти продавцам и покупателям прибыльные перспективы в сети Ethereum. Когда боты ухватили наживку, подконтрольные братьям валидаторы эксплуатировали уязвимость в процессе формирования блоков, изменяли транзакции, переупорядочивая блок в пользу злоумышленников перед его добавлением в блокчейн. Когда потерпевшие обнаружили кражу, они попытались потребовать возврата средств, но эти просьбы были отклонены, а деньги спрятаны. История онлайн-поиска братьев показала, что они изучали информацию и «предприняли множество шагов, чтобы скрыть свои незаконные доходы», утверждает Минюст. Это было «создание подставных компаний и использование нескольких частных криптовалютных адресов и зарубежных компьютерных бирж», не применяющих схемы верификации клиентов KYC (Know Your Customer). Они осуществляли поиск по запросам, связанным с противоправной деятельностью, например, «как отмыть криптовалюту». И даже пытались подготовиться к последствиям своей операции, о чём свидетельствуют запросы «ведущие юристы по криптовалютам», «срок давности за отмывание денег» и даже «выдаёт ли [та или иная страна] в Соединённые Штаты». При раскрытии преступной схемы, как сообщил спецагент отдела уголовных расследований Налоговой службы США Томас Фатторуссо (Thomas Fattorusso), правоохранители «просто отслеживали деньги», сочетая передовые технологии и традиционные следственные действия как в блокчейне, так и вне него. Хакеры взломали более 10 млн компьютеров на Windows в 2023 году — с каждого в среднем украли по 51 логину и паролю

02.04.2024 [12:06],

Владимир Фетисов

Количество случаев заражения вредоносным программным обеспечением, предназначенным для кражи данных с персональных компьютеров и корпоративных устройств, с 2020 года увеличилось на 643 % и в 2023 году составило около 10 млн по всему миру. Об этом пишут «Ведомости» со ссылкой на данные Kaspersky Digital Footprint Intelligence.

Источник изображения: Pete Linforth / pixabay.com Чаще всего в 2023 году злоумышленники использовали вредоносное ПО для кражи сведений об устройстве и хранимой в нём информации о логинах и паролях RedLine — на долю вредоноса приходится более 55 % всех краж, подсчитали специалисты «Лаборатории Касперского». В рамках этого исследования специалисты анализировали статистику заражений устройств с Windows. В среднем с одного заражённого устройства злоумышленникам удавалось похитить 50,9 пары логинов и паролей. Учётные данные могут включать логины от социальных сетей, онлайн-банкинга, криптовалютных кошельков и корпоративных онлайн-сервисов. В «Лаборатории Касперского» отметили, что за последние пять лет злоумышленникам удалось скомпрометировать учётные данные на 443 тыс. веб-сайтов по всему миру. Злоумышленники либо использовали похищенные данные для проведения кибератак, либо для продажи и распространения на теневых форумах и Telegram-каналах. Лидером по количеству скомпрометированных данных является домен .com. В прошлом году было взломано около 326 тыс. пар логинов и паролей для веб-сайтов в этом домене. Следом за ним идут доменная зона Бразилии (.br), в которой злоумышленники скомпрометировали 28,9 млн учётных записей, Индии (.in) — 8,2 млн учётных записей, Колумбии (.co) — 6 млн учётных записей и Вьетнам (.vn) — 5,5 млн учётных записей. Доменная зона .ru заняла 21-е место по количеству взломанных аккаунтов в 2023 году (2,5 млн украденных учётных записей). Количество скомпрометированных учётных записей в зонах .org и .net за тот же период составило 11 млн и 20 млн соответственно. Источник отмечает, что экспертные оценки масштабов взлома аккаунтов сильно отличаются. По информации F.A.C.C.T. Threat Intelligence (бывшая Group IB), по итогам прошлого года в России было скомпрометировано около 700 тыс. уникальных аккаунтов. Руководитель направления аналитики киберугроз ГК «Солар» Дарья Кошкина считает, что на Россию едва ли приходится 5 % от общего количества украденных учётных данных. «Мы не исключаем, что некоторые учётные данные, скомпрометированные в 2023 году, окажутся в теневом сегменте только в 2024 году. Поэтому реальное число заражений, по нашим оценкам, может достичь 16 млн», — прокомментировал данный вопрос эксперт по кибербезопасности «Лаборатории Касперского» Сергей Щербель. Activision Blizzard расследует кражи учётных данных у читеров

29.03.2024 [13:55],

Павел Котов

Игровой издатель Activision Blizzard расследует серию краж учётных данных геймеров, которые пользуются читерскими инструментами. На данный момент цели хакеров, помимо собственно кражи паролей к различным типам аккаунтов, остаются неясными, передаёт TechCrunch со ссылкой на собственный источник.

Источник изображения: callofduty.com Специалисты игрового издателя пытаются оказать «помощь в удалении вредоносного ПО», а также «работают над выявлением и восстановлением учётных записей всех пострадавших игроков». «Данных о том, как распространяется [вредоносное ПО], пока недостаточно. Возможно, это коснулось лишь тех, у кого установлены сторонние инструменты», — говорит причастный к расследованию инцидента источник. Официальный представитель Activision Blizzard Делани Симмонс (Delaney Simmons) также сослалась на «неавторизованное ПО» и подчеркнула, что ресурсы компании скомпрометированы не были. Кампанию по распространению вредоноса, вероятно, первым обнаружил человек под псевдонимом Zeebler — он разрабатывает и продаёт читерские инструменты для шутера Call of Duty. Он сообщил, что у некоторых использующих читы и соответствующее ПО игроков похищают логины и пароли от учётных записей. Zeebler начал собственное расследование и нашёл базу данных с учётными данными, которую собирали хакеры. Об этом он сообщил Activision Blizzard и другим разработчикам читерского ПО, чьи пользователи предположительно пострадали. Пока нет оснований полагать, что риску подвергаются все пользователи игр Activision Blizzard — в зоне риска лишь те, кто пользуется сторонними инструментами. Пользователям, которые подозревают, что их взломали, представитель компании рекомендовала сменить пароли и настроить двухфакторную аутентификацию. «Пробив» информации о россиянах подорожал в 2,5 раза

20.03.2024 [12:06],

Павел Котов

К началу 2024 год цена на незаконное получение данных о россиянах выросла в 2,5 раза и составила 44,3 тыс. руб., сообщает «Коммерсант» со ссылкой на информацию от аналитиков DLBI. Получение сведений от операторов связи зависит от компании, но в среднем эта услуга за год подорожала в 3,3 раза. Банковская информация сейчас стоит в 1,5 раза дешевле, чем год назад.

Источник изображения: methodshop / pixabay.com Изучившие рынок специалисты DLBI учли информацию от 80 посредников, которые предоставляют услуги незаконного получения информации о россиянах через даркнет и Telegram. Аналитики поделили эти услуги на три категории: детализация звонков и SMS через операторов связи; банковская выписка за определённый период; информация из государственных информационных систем. Сильнее всего подорожал сбор информации от мобильных операторов — в среднем в 3,3 раза. У «Вымпелкома» (бренд «Билайн») это стоит около 87 тыс. руб.; у МТС — 68,5 тыс. руб.; у «МегаФона» и Tele2 — до 100 тыс. руб. Незаконное получение банковской информации аналитики оценили как самую нестабильную услугу на чёрном рынке. В среднем за год она подорожала на 51 % до 38–40 тыс. руб., причём данные из крупных банков получить проще, чем из мелких — «пробив» по небольшим банкам либо вообще отсутствует, либо оказывается сложной задачей. Выросла и стоимость получения данных из государственных систем. В частности, это база ГИБДД, база ПТК «Розыск-Магистраль» с информацией о передвижениях человека и база паспортных данных АС «Российский паспорт». Информация в этой категории за год подорожала на 40 %, но осталась самой низкой — 2 тыс. руб. за одну выгрузку. В «Вымпелкоме» отметили, что стоимость такой услуги зависит от числа людей с доступом к информации — в телекоммуникационной отрасли оно снижается. В Tele2 инциденты с кражей данных об абонентах назвали «редкими» и «единичными», а также заверили, что принимают меры для их исключения: это IT-решения с анализом действий пользователей и камеры наблюдения, которые фиксируют фотографирование экрана компьютера мобильным телефоном. Примечательно, что многочисленные утечки данных не влияют на рынок «пробива». За 2023 год число таких инцидентов, по сведениям Роскомнадзора, составило 168 — были похищены 300 млн записей о россиянах. Но едва ли это повлияет на стоимость целевого незаконного получения информации — за этой услугой обращаются, когда необходима «информация из закрытых источников, а не то, что можно достать быстро и дёшево», пояснил опрошенный «Коммерсантом» эксперт. Инженер украл у Google секретные технологии ИИ для передачи в Китай — ему грозит 10 лет тюрьмы

07.03.2024 [11:26],

Павел Котов

Инженеру Google Линьвэю Дину (Linwei Ding), также известному как Леон Дин (Leon Ding), предъявлено обвинение в краже составляющих коммерческую тайну технологий программного и аппаратного обеспечения для систем искусственного интеллекта, принадлежащих Google. Обвинение было предъявлено 5 марта, после чего Дина арестовали.

Источник изображения: Alex Dudar / unsplash.com Заместитель генерального прокурора Лиза Монако (Lisa Monaco) заявила, что Дин «украл у Google более 500 конфиденциальных файлов, содержащих технологии ИИ, составляющие коммерческую тайну, параллельно работая на китайские компании, стремящиеся получить преимущество в гонке технологий ИИ». Значительная часть похищенных данных предположительно связана с тензорным процессором (TPU) Google. Эти чипы обеспечивают множество рабочих нагрузок и в сочетании с ускорителями NVIDIA могут обучать и запускать модели ИИ, включая Gemini. Доступ к этим чипам есть также через партнёрские платформы, такие как Hugging Face. Дин, по версии правоохранителей, украл проекты ПО для чипов TPU v4 и v6, спецификации программного и аппаратного обеспечения для используемых в центрах обработки данных Google графических процессоров, а также проекты рабочих нагрузок машинного обучения в ЦОД Google. С мая 2022 года по май 2023 года он предположительно скопировал данные компании при помощи приложения Apple Notes на выданном Google компьютере MacBook и экспортировал их в формат PDF, чтобы не попасть в поле зрения системы предотвращения кражи данных. Файлы он разместил в личном аккаунте Google Cloud. Менее чем через месяц после того, как он начал воровать данные, ему предложили должность технического директора в китайской компании Rongshu, занимающейся машинным обучением. Он прилетел в Китай на пять месяцев, чтобы собрать средства, а затем основал и возглавил стартап в области машинного обучения Zhisuan, оставаясь сотрудником Google. Из Google он ушёл в декабре 2023 года и забронировал билет в один конец до Пекина — вылет был намечен на второй день после увольнения, причём в компании уже начали задавать вопросы о загруженных им данных. В декабре 2023 года, по версии Минюста, Дин имитировал своё присутствие в американском офисе Google, попросив отсканировать его бейдж у двери, когда он на самом деле был в Китае. Дину предъявлено обвинение по четырём эпизодам краж информации, составляющей коммерческую тайну, и в случае признания виновным ему грозят до десяти лет тюремного заключения и штраф в размере $250 тыс. по каждому эпизоду. |