|

Опрос

|

реклама

Быстрый переход

Microsoft исправила баг в Windows, побуждавший USB-принтеры печатать белиберду

26.03.2025 [22:52],

Владимир Фетисов

Ранее в этом месяце Microsoft подтвердила, что выпущенный в конце января пакет обновлений для Windows может приводить к тому, что USB-принтеры будут печатать произвольный текст. Теперь же разработчики объявили об устранении этой ошибки.

Источник изображения: Bleepin Computer Соответствующий патч вошёл в состав пакетов KB5053643 и KB5053657 для Windows 10 22H2 и Windows 11 22H2 и 23H2 соответственно. Позднее это исправление также станет частью накопительного пакета обновлений, распространение которого начнётся в апреле. Любопытно, что Windows 11 24H2 данная проблема не затрагивает. «Мы рекомендуем вам установить последнее обновление для вашего устройства, поскольку оно содержит важные улучшения и решения проблем, включая эту», — сказано в сообщении Microsoft. После обнаружения проблемы с печатью на USB-принтерах Microsoft пришлось задействовать механизм Known Issue Rollback, чтобы вернуть затронутые компьютеры к состоянию до установки проблемного обновления. Чаще всего USB-принтеры, затронутые этой ошибкой, самопроизвольно начинали печатать случайный текст, начинающийся с заголовка «POST /ipp/print HTTP/1.1». Далее следовал произвольный текст, обычно связанный с протоколом Internet Printing Protocol. Чаще всего самопроизвольная печать начиналась при включении принтера или после его повторного подключения. Microsoft наконец устранила давнюю проблему единого входа в Windows 10

27.09.2024 [18:12],

Сергей Сурабекянц

Ранее на этой неделе Microsoft выпустила необязательное обновление KB5043133 для Windows 10, которое вносит несколько улучшений в меню «Пуск» и исправляет ошибку входа, с которой некоторые пользователи сталкивались с марта. При аутентификации в Windows 10 с помощью технологии единого входа (Single sign-on, SSO) пользователи неоднократно получали запрос на повторный вход при открытии служб Microsoft.  На странице поддержки в описании обновления KB5043133 Microsoft упоминает изменения в меню «Пуск», которые можно назвать скорее визуальными, нежели функциональными. Например, теперь фотография профиля отображается в другом месте, а левая панель меню «Пуск» получила другой цвет фона. Более важным, особенно для корпоративных пользователей, является исправление ошибки аутентификации при помощи SSO, которая досаждает им уже более полугода. При автоматическом входе в Windows 10 с использованием SSO многие пользователи неоднократно получали повторные запросы на аутентификацию при открытии служб Microsoft. SSO основана на создании доверительных отношений между приложением — провайдером услуг и системой управления доступами. Эти отношения обычно базируются на обмене сертификатами. Идентификационные данные принимают форму токенов, содержащих информацию о пользователе, например, email или имя пользователя. SSO позволяет пользователям безопасно аутентифицироваться сразу в нескольких приложениях и сайтах, используя один набор учётных данных В блоге Microsoft также анонсированы изменения, которые сделают использование SSO более простым и гибким. Также обновление KB5043133 содержит исправления зависаний Microsoft Edge в режиме Internet Explorer, исправление сбоев при использовании проводника или панели задач Windows Server, и исправление для рабочих папок, которые порой не синхронизировались при активированном встроенном антивирусе. Обновление KB5043131 в настоящее время доступно только для пользователей Windows 10 22H2 и должно быть установлено вручную. Чтобы установить его, необходимо проверить наличие новых обновлений в «Центре обновления Windows», выбрать обновление KB5043133 и нажать «Загрузить и установить», а затем перезагрузить ПК. Google рекомендовала срочно обновить Chrome — найдена уже девятая уязвимость нулевого дня в этом году

22.08.2024 [19:50],

Сергей Сурабекянц

Уже девятый раз в этом году Google обнаруживает и исправляет критическую уязвимость безопасности в веб-обозревателе Chrome. Сегодняшнее обновление устраняет проблему CVE-2024-7971, уязвимость «путаницы типов» (type confusion), которая использует ошибку в движке JavaScript от Google. Установку исправления лучше не откладывать в долгий ящик, так как стало известно, что данный эксплойт эксплуатируется злоумышленниками.

Источник изображения: unsplash.com Проблема была обнаружена совместно «Центром поиска угроз» (Threat Intelligence Center) и «Центром реагирования на безопасность» (Security Response Center) Microsoft в прошлом месяце, но технические подробности эксплойта ни та, ни другая компания не опубликовали. В отчёте подчёркивается, что уязвимость уже эксплуатируется «в дикой природе». Номинально Microsoft является конкурентом Google, однако, когда речь заходит о безопасности браузеров, интересы компаний во многом совпадают. Microsoft Edge и Google Chrome, так же, как и десяток других обозревателей, основаны на проекте Chromium с открытым исходным кодом от Google. Поэтому любые уязвимости, обнаруженные в одном браузере, почти со 100-процентной вероятностью будут присутствовать и во всех его «собратьях». Сегодняшнее обновление Chrome также включает семь других высокоприоритетных исправлений и тринадцать исправлений со средним или низким приоритетом. Актуальная версия браузера для Windows и Linux — 128.0.6613.84, для Mac — 128.0.6613.85. Google настоятельно рекомендует пользователям немедленно обновить Chrome. Для этого нужно открыть пункт меню «Параметры» —> «Справка» —> «О Google Chrome», дождаться загрузки обновления, а затем перезапустить браузер. Windows 10 будет получать обновления безопасности до 2030 года благодаря 0Patch

28.06.2024 [19:39],

Николай Хижняк

После завершения официальной поддержки операционной системы Windows 10 со стороны Microsoft в октябре будущего года, пользователи всё равно смогут получать обновления безопасности. Один из вариантов: официальная расширенная поддержка. Но будет и альтернатива: сервис микропатчей 0Patch пообещал в течение пяти лет выпускать для этой ОС неофициальные платные обновления.

Источник изображения: Windows / unsplash.com 0Patch уже зарекомендовал себя как надёжный поставщик обновлений для устаревших продуктов, таких как Windows 7, Windows Server 2008 и Microsoft Office. В настоящее время сервис поддерживает шесть версий Windows 10, для которых Microsoft прекратила официальную поддержку, однако пользователи всё ещё могут обновить свои системы до версии 22H2 и получать бесплатные обновления от Microsoft до 14 октября 2025 года. Отмечается, что в отличие от официальной платной расширенной программы обновлений Extended Security Program от Microsoft, 0Patch предлагает пять лет обновлений вместо трёх. Стоимость годовой подписки на сервис 0Patch составляет €24,95 за одно устройство для частных лиц и малого бизнеса и €34,95 для корпоративных клиентов. Для сравнения, годовая подписка по программе Extended Security Updates от Microsoft стоит $61 за одно устройство, а каждый последующий год будет обходиться ещё дороже. Несмотря на то, что Windows 10 была выпущена в 2015 году, она по-прежнему популярнее значительно более свежей Windows 11. Согласно последним данным Statcounter, «десяткой» пользуются 68,34 % владельцев ПК, в свою очередь Windows 11 установлена всего на 27,67 % систем на базе Windows. Google исправила опасную уязвимость нулевого дня в браузере Chrome

11.05.2024 [00:02],

Владимир Фетисов

Компания Google выпустила экстренное исправление для своего браузер Chrome, чтобы защитить пользователей от недавно обнаруженной уязвимости, которая активно используется злоумышленниками. Речь идёт об уязвимости CVE-2024-4671, о которой Google стало известно от анонимного исследователя в сфере кибербезопасности в начале этой недели.

Источник изображения: Alex Dudar / unsplash.com В сообщении Google сказано, что компании известно о существовании эксплойта для упомянутой уязвимости, но подробности о проблеме и том, как её используют злоумышленники, не раскрываются. Известно, что CVE-2024-4671 затрагивает компонент Visuals и относится к уязвимостям Use-After-Free, которые связаны с некорректным использованием динамической памяти (при освобождении ячейки памяти указатель на неё не обнуляется, из-за чего злоумышленники могут использовать её в своих целях). Эксплуатация такой уязвимости может привести к повреждению данных, возникновению сбоев или даже удалённому выполнению кода на атакуемом хакерами устройстве. «В зависимости от уровня привилегий текущего пользователя системы, злоумышленник может устанавливать приложения, просматривать, изменять или удалять данные, а также создавать новые учётные записи с тем же уровнем прав, что у пользователя», — говорится в сообщении компании Center for Internet Security. Упомянутая уязвимость также затрагивает другие браузеры на базе Chromium, такие как Microsoft Edge и Brave. Microsoft подтвердила, что знает о проблеме и работает над созданием патча безопасности для своего браузера. Что касается Chrome, то для версии обозревателя для Windows исправление содержится в обновлении 124.0.6367.202, для Mac и Linux — 124.0.6367.201. Intel раскрыла информацию о 34 уязвимостях в своих процессорах, чипсетах и утилитах

15.02.2024 [07:51],

Алексей Разин

Компания Intel периодически раскрывает информацию о найденных уязвимостях в своей продукции, но уже после того, как были приняты меры по их устранению. По крайней мере, разработчики ПО и производители материнских плат работают в тесной связке с Intel над решением таких проблем. Недавно компания обнародовала информацию о 34 новых уязвимостях.

Источник изображения: Unsplash, Thufeil M Как поясняет Tom’s Hardware, в упоминаемой группе оказались разнородные уязвимости с точки зрения информационной безопасности, касающиеся различных компонентов клиентских систем, начиная от процессоров и чипсетов, и заканчивая контроллерами Wi-Fi и Thunderbolt. В последнем случае обезопасить себя от действий злоумышленников пользователь может путём обновления драйверов для профильного контроллера. Именно на уровне драйверов Thunderbolt были обнаружены 20 уязвимостей, которые позволяют злоумышленникам при наличии физического доступа к атакуемому ПК повышать уровень своих привилегий, совершать атаки типа «отказ в обслуживании» и похищать данные. Лишь одна из указанных уязвимостей в Thunderbolt позволяет использовать удалённый доступ к атакуемому ПК, но её опасность классифицируется как средняя. Утилиты XTU, oneAPI Toolkit и Intel Unison тоже оказались подвержены различным типам уязвимостей, но все они в новейших версиях устранены. Ряд служебных утилит Intel, с которыми непосредственно пользователь обычно не взаимодействует, также оказались подвержены уязвимостям, которые в ходе обновления были устранены. По сути, Intel отказалась лишь от устранения прорехи в информационной безопасности при работе с утилитой System Usage Report for Gameplay, но она уже не распространяется, а потому пользователям просто рекомендуется её удалить. Во всех iPhone, iPad и Mac нашли опасные уязвимости, используемые хакерами — Apple выпустила заплатку

01.12.2023 [11:53],

Дмитрий Федоров

Apple выпустила экстренный патч для исправления двух активно эксплуатируемых злоумышленниками уязвимостей в WebKit — движке веб-браузера Safari. Эти уязвимости служили путём для атак на все смартфоны iPhone, планшеты iPad и компьютеры на macOS.

Источник изображения: JersphWebsom / Pixabay Компания Apple столкнулась с двумя уязвимостями в WebKit — открытом браузерном движке, который лежит в основе интернет-обозревателя Safari. Это ключевой компонент, отвечающий за отображение веб-страниц и выполнение JavaScript-кода на устройствах с операционными системами Apple, таких как iPhone, iPad и Mac. Первая уязвимость, получившая идентификатор CVE-2023-42916, позволяла хакерам получить доступ к защищённым участкам памяти устройства. Это могло привести к несанкционированному извлечению конфиденциальной информации. Вторая уязвимость CVE-2023-42917 была связана с ошибкой, в результате которой могло происходить искажение данных в памяти. Такое искажение данных могло быть использовано для выполнения вредоносного кода, что представляет собой серьёзную угрозу для безопасности устройств. О недоработках WebKit стало известно благодаря исследователю в сфере кибербезопасности Клеману Лесину (Clément Lecigne) из Google Threat Analysis Group. Кроме того, Лесин недавно обнаружил аналогичную уязвимость в браузере Chrome, что также потребовало выпуска немедленного патча для её устранения. Предполагается, что хакеры эксплуатировали уязвимости «яблочных» устройств, отправляя жертвам заражённые веб-страницы. Это могло происходить через фишинговые сообщения или поддельные сайты, что подчёркивает необходимость осторожности при работе с непроверенными источниками. В ответ на угрозу Apple выпустила обновления безопасности для iOS 17.1.2, iPadOS 17.1.2 и macOS Sonoma 14.1.2, а также для браузера Safari. Google выпустила экстренное обновление для Chrome и рекомендовала всем немедленно обновить браузер

29.11.2023 [18:03],

Сергей Сурабекянц

Google выпустила экстренное обновление безопасности для Chrome, закрывающее уязвимость нулевого дня в версиях браузера для платформ Windows, macOS и Linux. Всем пользователям рекомендуется установить апдейт как можно скорее. Служба поддержки Chrome Releases сообщила, что уязвимость уже эксплуатируется хакерами, поэтому в компании не стали затягивать с разработкой патча.

Источник изображения: rawpixel.com / freepik.com Как сообщает издание Bleeping Computer, патч на самом деле содержит семь исправлений безопасности, но наиболее важным из них является CVE-2023-6345, которое связано с проблемой целочисленного переполнения в графической библиотеке Skia 2D, используемой в Chrome, Chrome OS, Android, Flutter и другом программном обеспечении. Всем пользователям Chrome рекомендуется безотлагательно обновить браузер. Для этого:

Без установленного обновления безопасности браузер остаётся уязвимым для хакерских атак, результатом которых может стать как сбой работы, так и выполнение киберпреступником произвольного кода на компьютере жертвы. Вызывает особую тревогу то, что в 2023 году это уже шестая обнаруженная уязвимость нулевого дня в Google Chrome. Процессоры Intel теряют до 39 % производительности из-за патча от Downfall

11.08.2023 [17:43],

Павел Котов

Intel недавно раскрыла информацию об уязвимости Downfall, затронувшей несколько поколений фирменных процессоров. Компания выпустила обновление прошивки, которое частично исправляет уязвимость, но возникли опасения по поводу снижения производительности чипов в рабочих нагрузках AVX2 и AVX-512.

Источник изображения: Christian Wiediger / unsplash.com Downfall затрагивает потребительские и серверные процессоры Intel от Skylake до Rocket Lake — большинство пользователей «синих» чипов оказались перед лицом гипотетической угрозы (за исключением владельцев последних моделей). Ресурс Phoronix решил на практике оценить влияние патча на работу трёх процессоров в среде Linux: для теста были выбраны серверные Intel Xeon Platinum 8380 (Ice Lake) и Xeon Gold 6226R (Cascade Lake), а также потребительский Core i7-1165G7 (Tiger Lake). Использовалось ПО с поддержкой Intel oneAPI. Процессор Intel Xeon Platinum 8380 показал просадку на 6 % в алгоритмах визуализации OpenVKL 1.3.1 — и до 34 % при работе с движком трассировки лучей OSPRay 2.12. У ИИ-платформ Neural Magic DeepSparse 1.5 и Tencent NCNN, а также системы QMCPACK снижение производительности составило 17 %. Intel Xeon Gold 6226R повёл себя схожим образом, потеряв до 33 % в OSPRay 2.12 и до 20% в Neural Magic DeepSparse 1.5. Потребительский Intel Core i7-1165G7 в OpenVLK 1.3.1 просел на 11 %, а в OSPRay 2.12 — от 19 % до 39 %. Рабочие нагрузки AVX2 и AVX-512 присутствуют не только в областях ИИ и HPC, но и в бытовых задачах вроде кодирования видео, что несколько удручает. С другой стороны, Intel сделала защиту от Downfall опциональной. Эксплуатировать эту уязвимость довольно непросто и представляет опасность она главным образом в облачной среде, поэтому каждому самостоятельно придётся ответить на вопрос, что важнее: скорость или безопасность. Вчерашние экстренные патчи для iOS, iPadOS и macOS сломали Safari — обновления рекомендовано откатить

12.07.2023 [09:58],

Руслан Авдеев

Компания Apple выпустила вчера экстренные обновления для своих операционных систем iOS, iPadOS и macOS, устраняющие уязвимости в браузерном движке WebKit. Однако, похоже, компания поспешила с релизом патчей, так как их установка нарушает работу веб-обозревателя Safari.

Источник изображения: Alexander Andrews/unsplash.com На площадке MacRumors пользователи сообщают, что после установки обновлений сайты Facebook✴, Instagram✴, WhatsApp, Zoom и других популярных ресурсов выдают предупреждение о том, что они не поддерживаются браузером Safari. Напомним, что выпущенные обновления для iOS 16.5.1, iPadOS 16.5.1 и macOS Ventura 13.4.1 устраняли уязвимость нулевого дня CVE-2023-37450 в движке WebKit. По некоторым данным, она уже используется злоумышленниками. Ожидается, что Apple в скором времени выпустит исправленный пакет обновлений, а пока владельцам iPhone, iPad и Mac рекомендуется откатить установленные ранее патчи. Тем, кто установил обновления на iPhone, рекомендуется зайти в «Настройки → Основные → Об этом устройстве», нажать на версию iOS и удалить обновление безопасности. На компьютерах Mac для отката можно воспользоваться подробной инструкцией на MacRumors. Энтузиасты выпустили обновления для Windows 95, Windows 98 и Windows Me

10.07.2023 [12:54],

Дмитрий Федоров

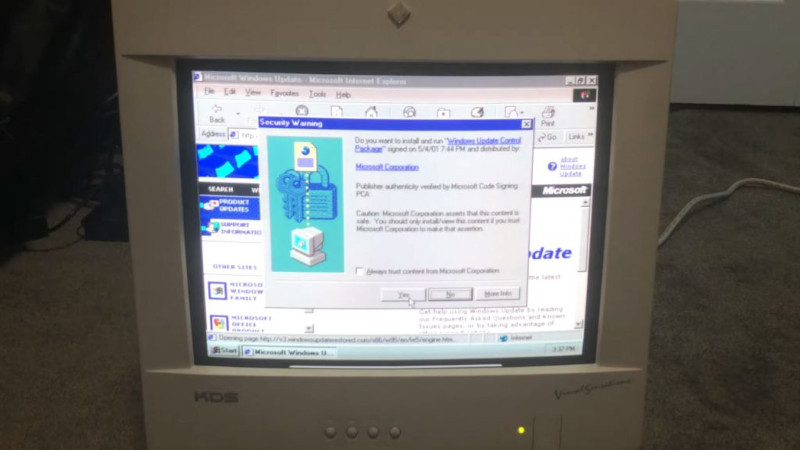

Площадка Windows Update Restored, основанная энтузиастами и поклонниками старых версий Windows, представила обновления для Windows 95, Windows 98 и Windows Me. Этот проект, целью которого является поддержка устаревших версий операционных систем Microsoft, был анонсирован 5 июля 2023 года.

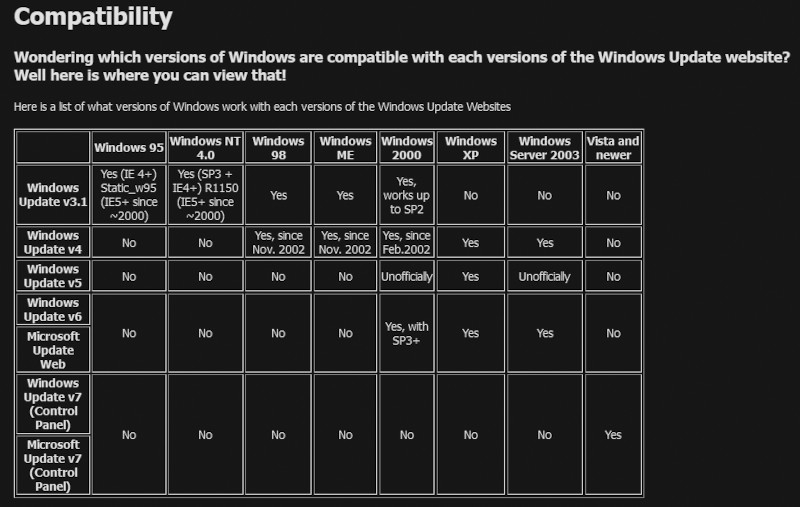

Источник изображений: Windows Update Restored Сайт Windows Update Restored позволяет обновлять некоторые старые версии Windows, и его команда надеется помочь тем, кто продолжает использовать ПК под управлением Windows 95, NT 4.0, 98, Me, 2000 и XP. На сайте проекта есть упоминания о Windows Server 2003, а также Windows «Vista и новее», что указывает на то, что поддержка этих ОС, вероятно, появится в ближайшем будущем. На данный момент сайт обновлений ограничен клоном ресурса Windows Update v3.1 (1997), который охватывает Windows 95, NT 4.0 и Windows 98 (включая версию SE). Создатели площадки отмечают, что это не официальный проект, как и страницы обновлений, на которые он ссылается. Они предупреждают, что используют эти страницы на свой страх и риск, а также подчёркивают, что пакеты обновлений предназначены «только для архивных целей». Однако в приведённом ниже видеоролике показано, что этот сайт используется для обновления ОС.

Наблюдая за первым примером обновления Windows 95, можно поразиться тому, что размер загружаемых файлов настолько мал по сравнению с тем, к чему пользователи привыкли сегодня. Пакет критических обновлений для этой ОС составил всего 3,1 Мбайт, обновление безопасности весило всего 124 Кбайт, а самым большим загруженным файлом был DirectX 8a (рекомендуемый, но необязательный) размером 11,2 Мбайт. Для завершения процесса обновления может потребоваться несколько посещений страницы обновления и перезагрузка компьютера. В других частях видеоролика есть аналогичные демонстрации с другими устаревшими ОС. В частности, ведущий видео также использует сайт Windows Update Restored v3.1 для обновления Windows NT4 до Service Pack 6a и Windows 98 SE с множеством критических и дополнительных пакетов. Все критические обновления для этих ОС должны быть доступны уже сейчас, но некоторые необязательные обновления пока могут отсутствовать. Например, DirectX 8.1 в настоящее время не будет загружен и установлен в Windows 95, даже если пользователь активирует флажок на странице обновления.  В левом крайнем столбце приведённой таблицы указаны названия веб-сайтов, предоставляющих доступ к клонированным страницам Windows Update. Для ясности повторим, что Windows 95, NT 4.0 и Windows 98 (и SE) обновляются на сайте Windows Update v3.1. Страницы Windows Update, которые работают с аналогичным обновлением Windows XP, Windows Server 2003 и поддержкой Windows Vista или более новых версий, все ещё находятся в стадии подготовки. Сроки появления этих страниц не называются, поэтому заинтересованным пользователям придётся подождать и периодически проверять сообщения на форуме проекта. Windows Me и Windows 2000 также пока не охвачены службой обновления, но в видео упоминается «ближайшее будущее» для поддержки этих ОС. Windows Update Restored — интересный проект, но он официально не рекомендуется командой для поддержки использования старых версий Windows. Для получения лучшего пользовательского опыта и актуальных обновлений безопасности пользователям ПК рекомендуется перейти на более современные ОС, такие как Windows 10 и 11, последние версии Linux или другие ОС. Google исправила более 60 уязвимостей Android

11.04.2023 [13:14],

Павел Котов

Google выпустила патчи, закрывающие несколько выявленных в ОС Android уязвимостей, в том числе три наиболее опасные: две из них получили статус критических, а третья, по сведениям компании, эксплуатировалась злоумышленниками.

Источник изображения: neo tam / pixabay.com Перечисляя подробности в отчёте по безопасности Android за апрель 2023 года, Google уточнила, что наиболее опасным уязвимостям были присвоены номера CVE-2023-21085, CVE-2023-21096 и CVE-2022-38181. Первая и вторая — уязвимости Android, которые позволяют выполнять код в удалённом режиме без дополнительных привилегий для злоумышленника. Правда, эксплуатировать их можно только в результате фишинговой атаки, то есть для их работы необходимо участие потенциальной жертвы, пусть и неосознанное. Третья была выявлена в драйвере графического процессора Arm Mali — она эксплуатировалась злоумышленниками с конца прошлого года, правда, в компании не уточнили, какие хакеры прибегали к этому средству, и кто стал жертвой атаки. Уязвимость позволяла злоумышленникам повышать привилегии без взаимодействия с пользователем. Всего в апреле Google выпустила два патча Android: первый был направлен на исправление ошибок в самой системе, второй был связан с ядром Arm и компонентами, которые выпускают партнёры компании: Imagination Technologies, MediaTek, UNISOC и Qualcomm. В общей сложности закрыты более 60 уязвимостей. К сожалению, из-за фрагментации Android выпуск обновлений зависит от производителей устройств — поддерживаемые модели смартфонов и планшетных компьютеров должны получить их в ближайшее время. Microsoft напомнила о скором прекращении поддержки Windows 10 21H2

07.04.2023 [16:45],

Руслан Авдеев

Компания Microsoft опубликовала напоминание о приближении даты прекращения поддержки операционной системы Windows 10 версии 21H2. Соответствующее обновление платформы вышло в середине ноября 2021 года, а цикл её обслуживания завершается 13 июня. Windows 10 21H2 перестанет получать ежемесячные обновления безопасности.

Источник изображения: Microsoft Компания не только напомнила о том, что данная версия операционной системы устарела, но и призвала тех, кто ещё не обновился до более свежей версии, перейти на вариант Windows 10 поновее, либо, если позволяет аппаратная составляющая ПК, обновиться сразу до Windows 11. В своём блоге компания написала, что 13 июня 2023 года прекращается обслуживание 21H2 редакций Home, Pro, Pro для образовательных учреждений и Pro для рабочих станций. Июньское обновление безопасности станет последним для этой операционной системы. По данным Microsoft, после этого все устройства под управлением операционной системы продолжат функционировать, но уже не будут получать ежемесячные обновления безопасности и патчи с защитой от последних выявленных угроз. Для того чтобы сохранить защиту компьютеров, Microsoft обещает автоматически инициировать обновление до следующей версии Windows. Примечательно, что гораздо раньше, уже 9 мая, прекратится поддержка образовательных и корпоративных версий Windows 10 версии 20H2. Поддержка прочих версий этой ОС прекратилась ещё в мае прошлого года. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |