|

Опрос

|

реклама

Быстрый переход

Учёные создали наушники со «звуковым пузырём» — они дадут поговорить в любом шуме

15.11.2024 [11:00],

Геннадий Детинич

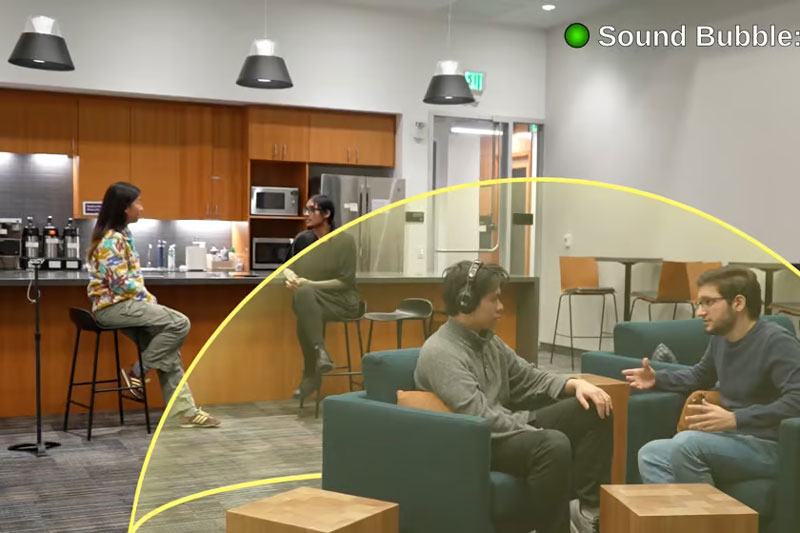

В шумном баре ресторана или в других местах с сильным звуковым фоном вести непринуждённую беседу двух и более людей очень и очень сложно. Для таких случаев учёные из Университета Вашингтона создали специальные наушники со встроенным ИИ, которые назвали Sound bubble («Звуковой пузырь»). Устройство способно подавлять любой шум за пределами 1–2-метрового виртуального пузыря, обеспечивая внутри условия для спокойного разговора.

Источник изображения: Chen et al./Nature Electronics В нынешнем исполнении наушники Sound bubble представляют собой обычные наушники с двумя динамиками и с шестью микрофонами на дужке. В наушники встроен процессор с ИИ, обученный на определение расстояния до источников звука, подавление шума от удалённых источников и усиление звука внутри «пузыря». Похоже, всё это делается на основе оценки сдвига фаз звуковых волн на различных частотах. В среднем шум подавляется на 49 дБ, говорят исследователи. Войти в разрешённую зону и начать разговор могут другие люди. Но всё это полноценно работает лишь в том случае, если каждый будет иметь на голове такие же наушники Sound bubble. В противном случае нормально слышать и поддерживать беседу сможет только один человек — носитель этого устройства. К счастью, разработчики работают над тем, чтобы реализовать технологию Sound bubble на наушниках-вкладышах. Такие есть у многих. И тогда уединиться для беседы можно будет в любом шуме, не сходя со своего места. «Наши возможности сосредоточиться на людях поблизости могут быть ограничены в таких местах, как шумные рестораны, поэтому создание звуковых пузырей на слышимом уровне до сих пор было невозможно, — сказал Шьям Голлакота (Shyam Gollakota), ведущий автор исследования. — Наша система искусственного интеллекта действительно может определять расстояние до каждого источника звука в комнате и обрабатывать это в режиме реального времени, в течение 8 миллисекунд, на самом слуховом устройстве». Ловушка для геймеров-пиратов: вредонос ClickFix маскируется под CAPTCHA для заражения ПК

24.09.2024 [19:27],

Сергей Сурабекянц

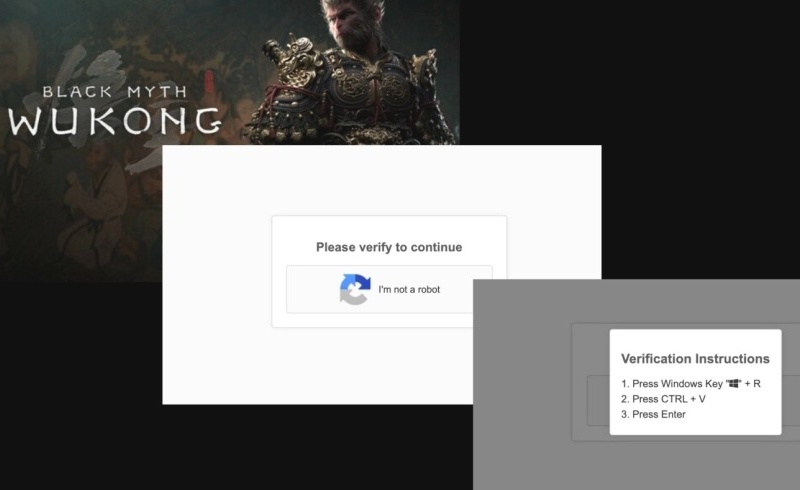

Исследователи кибербезопасности McAfee Labs выявили широкомасштабную кампанию по распространению вредоносного ПО под названием ClickFix, которое использует поддельные страницы CAPTCHA для заражения ПК пользователей вирусом Lumma Stealer. Атака имеет глобальный охват, использует методы социальной инженерии, и в основном нацелена на геймеров, ищущих пиратские взломанные игры, и пользователей GitHub.

Источник изображения: Pixabay Вредоносное ПО распространяется двумя основными способами. В первом сценарии пользователи, ищущие пиратские или взломанные игры, перенаправляются на поддельные страницы CAPTCHA. Во втором сценарии используются фишинговые письма, имитирующие сообщение от GitHub с информацией о якобы выявленных проблемах безопасности в проектах пользователя. Эти письма также содержат ссылку на страницу с фейковой CAPTCHA. При взаимодействии пользователей с этими страницами вредоносный скрипт скрытно копируется в буфер обмена их ПК, а «инструкция по верификации» убеждает запустить скрипт на выполнение. При этом ClickFix использует несколько умных способов избежать обнаружения: многослойное шифрование, использование инструмента Windows под названием mshta.exe для запуска скрытого кода и зашифрованные с помощью AES команды PowerShell, используемые для загрузки и установки Lumma Stealer.

Источник изображения: Game Science / McAfee Анализ McAfee показывает, что вредоносное ПО обычно сохраняется во временной папке пользователя, место, которое часто упускается из виду при сканировании безопасности. Компания уже внедрила защитные меры, включая блокировку URL известных поддельных страниц CAPTCHA и контроль за нестандартным использованием mshta.exe. Чтобы снизить риски, эксперты советуют не загружать взломанное или пиратское программное обеспечение и призывают пользователей остерегаться нежелательных писем, даже тех, которые, как кажется, приходят из надёжных источников. Не следует копировать и вставлять неизвестные скрипты, а программное обеспечение безопасности нужно поддерживать в актуальном состоянии. Процесс распространения вредоносного ПО демонстрирует изменение тактики киберпреступников. Они эксплуатируют стандартное поведение пользователей и доверие к знакомым веб-элементам, таким как проверка CAPTCHA. Постоянная бдительность и обучение имеют решающее значение для поддержания кибербезопасности, поскольку угрозы становятся всё более изощрёнными. В Ubuntu и ещё несколько ОС на Linux внедрили опасный код — его нашёл разработчик из Microsoft

01.04.2024 [20:47],

Сергей Сурабекянц

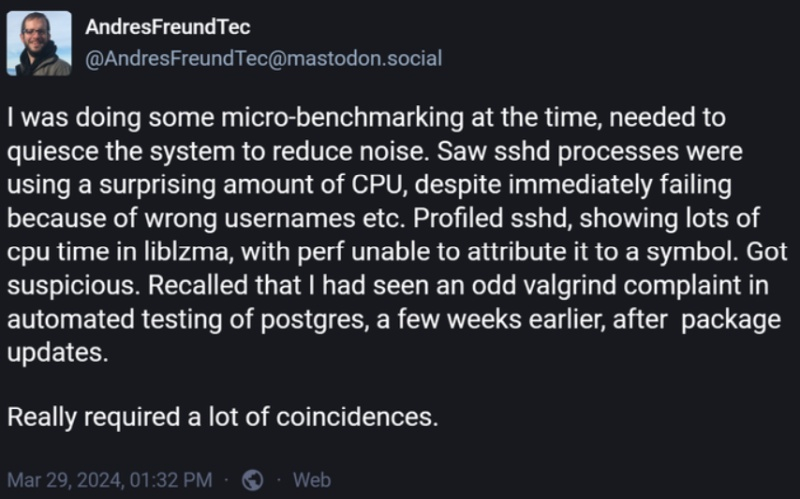

Red Hat на этой неделе сообщила, что последние версии операционных систем Fedora содержат вредоносный код, обеспечивающий доступ к системе через бэкдор, а затем аналогичное предупреждение последовало от Debian и Ubuntu. Наткнулся на опасный эксплойт разработчик Microsoft Андрес Фройнд (Andres Freund) в результате череды совпадений и случайностей, заинтересовавшись нетипично высокой нагрузкой центрального процессора со стороны процесса sshd.

Источник изображения: Pixabay 29 марта Фройнд проводил тестирование своих систем, в ходе которого он заметил, что процесс sshd использует слишком много вычислительных ресурсов, а вход в систему через протокол удалённого доступа из командной строки занимает примерно на 0,5 секунды больше времени, чем обычно. Заинтересовавшись, он начал углублённое изучение проблемы и обнаружил, что большая часть вычислительных ресурсов была потрачена на некий процесс liblzma, являющийся частью пакета xz-utils. Это положило начало изучению сложного бэкдора в xz-utils, авторство которого приписывается неизвестному злоумышленнику c псевдокитайским именем Цзя Тан (Jia Tan). Особый интерес вызывает запутанная история внедрения этого эксплойта, основанная на принципах социальной инженерии. По словам исследователя Эвана Боеса (Evan Boehs), Тан создал учётную запись на GitHub в 2021 году и начал вносить в различные проекты «несколько подозрительные коммиты». В 2022 году Тан отправил в проект xz-utils свой первый коммит. Хотя он не предлагал серьёзных изменений, но после его появления на владельца xz-utils Лассе Коллина (Lasse Collin) стало оказываться давление со стороны нескольких участников проекта с требованиями добавить в него ещё одного куратора по причине якобы некачественного сопровождения. Поддавшись напору, Коллин добавил Тана в качестве ещё одного сопровождающего проекта xz-utils, что позволило Тану добавлять код. Со временем Тан стал довольно авторитетной фигурой в проекте, и увеличил контроль над ним. Это позволило Тану внедрить в код проекта окончательные компоненты бэкдора при помощи нескольких тестовых файлов. Через некоторое время новая версия xz-utils с вредоносным кодом вошла в такие операционные системы, как Fedora, Debian и Ubuntu. Неизвестно, сколько вреда мог бы принести этот бэкдор, если бы Фройнд оказался менее внимательным человеком.

Источник изображения: Andres Freund Эксперты по безопасности полагают, что Цзя Тан не является реальным человеком, а скорее представляет собой виртуального персонажа с именем, созвучным китайскому. Некоторые исследователи считают, что за попыткой внедрения эксплойта стоит государство, и что это была попытка заложить основу для некоторых вредоносных и почти необнаружимых активностей. Теперь Коллину предстоит разобраться с этой проблемой и убедиться в отсутствии других вредоносных фрагментов кода в своём проекте. Возможно, другим кураторам проектов на GitHub также стоит внимательно изучить историю их изменений. Хакеры за неделю взломали две крупнейшие сети казино в Лас-Вегасе

14.09.2023 [19:09],

Сергей Сурабекянц

Во вторник группа киберпреступников, называющая себя ALPHV/BlackCat, нарушила работу сети казино MGM Resorts. Хакеры утверждают, что добыли чувствительную информацию и требуют выкуп, но компания пока платить отказывается. А сеть казино Caesars Entertainment якобы заплатила «десятки миллионов долларов» хакерам, угрожавшим обнародовать украденную информацию, в том числе данные клиентов. Взлом совершила группировка Scattered Spider, хотя ALPHV также настаивает на своей причастности.

Источник изображений: Pixabay Во вторник MGM Resorts начала испытывать перебои в работе игровых автоматов. По состоянию на утро среды MGM Resorts по-прежнему демонстрировала признаки взлома, что, в частности, отражалось в перебоях в работе сайта компании. Сама MGM Resorts утверждает, что её «курорты, включая рестораны, развлечения и игры, в настоящее время работают». ALPHV использовала методы социальной инженерии для кибератаки на международную сеть отелей и казино. Хакеры утверждают, что для взлома MGM Resorts им потребовался всего один 10-минутный телефонный звонок. Преступникам оказалось достаточно отыскать данные сотрудников казино на LinkedIn, а затем позвонить в службу поддержки.  Группа ALPHV имеет в сообществе кибербезопасности репутацию «выдающегося специалиста в области социальной инженерии для первоначального доступа». После взлома группа обычно использует программы-вымогатели, чтобы вынудить жертву заплатить. Хакеры в первую очередь атакуют крупные корпорации, в частности в июле ALPHV совместно с другими хакерами смогли организовать утечку данных с сайта гиганта индустрии красоты Estée Lauder. Caesars Entertainment заплатила «десятки миллионов долларов» хакерам, которые угрожали обнародовать данные компании. Атаку совершила группа под названием Scattered Spider (также известная как UNC 3944), использовавшая социальную инженерию для обхода безопасности корпоративной сети. Атака на Caesars началась ещё 27 августа с получения доступа к внешнему поставщику компании, после чего преступникам удалось проникнуть в сеть Caesars Entertainment.  Группа Scattered Spider активизировалась в мае 2022 года и занимается атаками на телекоммуникационные и бизнес-аутсорсинговые организации. Члены группы выдают себя за ИТ-персонал и используют социальную инженерию и другие инструменты, чтобы убедить должностных лиц компании предоставить удалённый доступ. Также они успешно эксплуатируют уязвимости и используют специализированные инструменты для взлома, чтобы обойти защитное программное обеспечение. |