|

Опрос

|

реклама

Быстрый переход

Google закрыла полсотни уязвимостей в смартфонах Pixel — одну из них эксплуатируют хакеры

13.06.2024 [18:01],

Павел Котов

Google выпустила пакет обновлений безопасности за июнь 2024 года для поддерживаемых смартфонов Pixel, устраняющий свыше 50 уязвимостей в ОС Android, более половины из которых имеют высокий или критический уровень угрозы. Есть доказательства, что одна из них, причём имеющая высокий, а не критический уровень, эксплуатируется киберпреступниками. Уязвимость за номером CVE-2024-32896 связана с повышением привилегий, и на текущий момент никаких подробностей о ней нет: Google традиционно ожидает с раскрытием информации, пока большинство пользователей обновит ПО, что помогает смягчить причиняемый хакерами ущерб. Обычно уязвимости, связанные с повышением привилегий, позволяют злоумышленникам получать права и разрешения, недоступные стандартными средствами — это помогает им устанавливать вредоносное ПО, красть конфиденциальные данные, изменять настройки и осуществлять иные действия, делая систему более уязвимой для последующих атак. В пакете обновлений устранён целый ряд уязвимостей с векторами повышения привилегий, удалённого выполнения кода, отказа в обслуживании (DoS). Они затрагивают широкий спектр компонентов, включая сканер отпечатков пальцев, модем, аудиомодуль и многое другое. Некоторые из них касаются компонентов Qualcomm. Обновления для устройств Pixel распространяются отдельно от обновлений для других Android-смартфонов, потому что многие функции впервые появляются на собственной продукции Google. Сейчас производитель поддерживает смартфоны, начиная с линейки Pixel 4. Исследователи использовали GPT-4 для автономного взлома сайтов — вероятность успеха 53 %

09.06.2024 [16:14],

Владимир Фетисов

Ранее в этом году исследователи установили, что нейросеть GPT-4 от компании OpenAI способна создавать эксплойты для уязвимостей, изучая информацию о них в интернете. Теперь же им удалось взломать более половины тестовых веб-сайтов с помощью автономных групп ботов на базе GPT-4, которые самостоятельно координировали свою работу и создавали новых ботов при необходимости.

Источник изображения: newatlas.com Отмечается, что боты в своей работе создавали эксплойты для уязвимостей нулевого дня, о которых не было известно ранее. В своей предыдущей работе исследователи задействовали GPT-4 для эксплуатации уже известных уязвимостей (CVE), исправления для которых ещё не были выпущены. В итоге они установили, что нейросеть смогла создать эксплойты для 87 % критических уязвимостей CVE, представляющих высокую опасность. Те же самые исследователи из Иллинойского университета в Урбане-Шампейне опубликовали результаты новой работы, в которой боты на основе нейросети пытались взломать тестовые сайты путём эксплуатации уязвимостей нулевого дня. Вместо того, чтобы задействовать одного бота и нагружать его большим количеством сложных задач, исследователи использовали группу автономных, самораспространяющихся агентов на основе большой языковой модели (LLM). В своей работе агенты задействовали метод иерархического планирования, предполагающий выделение разных агентов под конкретные задачи. Одним из главных элементов стал «агента планирования», который контролировал весь процесс работы и запускал несколько «субагентов» для выполнения конкретных задач. Подобно взаимодействию между начальником и подчинёнными, «агент планирования» координирует свои действия с «управляющим агентом», который делегирует выполнение задач на «экспертных субагентов», тем самым равномерно распределяя нагрузку. Исследователи сравнили эффективность такого подхода при взаимодействии группы ботов с 15 реальными уязвимостями. Оказалось, что метод иерархического планирования на 550 % более эффективен по сравнению с тем, как с аналогичными уязвимостями работает один бот на базе нейросети. Группа ботов сумела задействовать 8 из 15 уязвимостей, тогда как одиночный бот создал эксплойт только для трёх уязвимостей. В TikTok обнаружен баг, который позволил взломать аккаунты CNN и Пэрис Хилтон

09.06.2024 [05:22],

Анжелла Марина

Стало известно, что злоумышленники воспользовались редкой уязвимостью платформы TikTok, чтобы получить доступ к популярным учётным записям. Хакеры смогли завладеть аккаунтом CNN, а также предприняли попытку захвата учётной записи американской медиадивы Пэрис Хилтон.

Источник изображения: Solen Feyissa/Unsplash По данным источников, хакеры рассылали пользователям TikTok личные сообщения, содержащие вредоносное программное обеспечение. Как только получатель открывал сообщение, злоумышленники получали полный контроль над его учётной записью и могли публиковать и удалять контент, а также отправлять сообщения с вредоносным ПО от имени скомпрометированных пользователей, сообщает ресурс PCMag. Представитель TikTok заявил, что компания оперативно устранила данную уязвимость и работает с владельцами пострадавших аккаунтов, чтобы восстановить доступ. Пока известно только о двух скомпрометированных учётных записях, однако число жертв может оказаться больше. Подобные атаки называются «атаками нулевого щелчка» (zero-click) и обычно используются хакерами для шпионажа против известных личностей и журналистов. В случае с TikTok основной целью, по-видимому, был полный захват популярных аккаунтов. Хотя на данный момент инцидент ликвидирован, TikTok ещё предстоит выяснить, как именно злоумышленники смогли реализовать свои действия и воспользоваться уязвимостью платформы. Учитывая характер атаки, ожидается, что она не повлияет на обычных пользователей. В PHP нашли опасную уязвимость, через которую легко заражать вирусами ПК на Windows

08.06.2024 [16:28],

Анжелла Марина

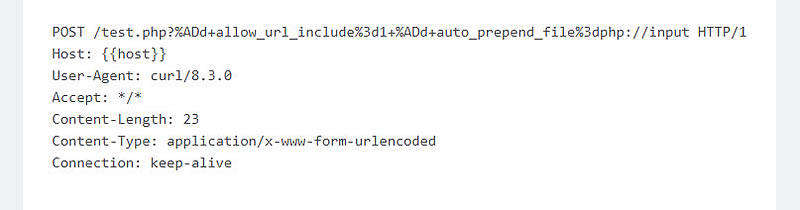

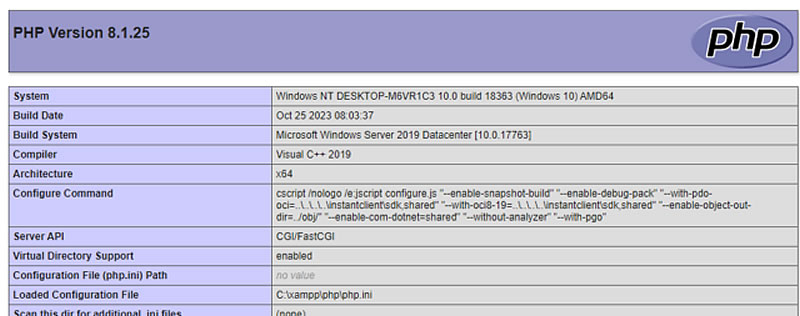

XAMPP и другие веб-серверы на PHP оказались под прицелом хакеров. На днях специалисты по кибербезопасности сообщили о серьёзной уязвимости в популярном языке программирования PHP, которая позволяет злоумышленникам удаленно выполнять вредоносный код на устройствах с Windows. Уязвимость получила идентификатор CVE-2024-4577. .jpg)

Источник изображения: Caspar Camille Rubin/Unsplash По словам экспертов, эксплуатировать эту уязвимость очень просто благодаря встроенной в Windows функции Best Fit, которая неверно преобразует некоторые Unicode-символы в PHP. Злоумышленники могут использовать метод внедрения аргументов, чтобы заставить PHP-интерпретатор выполнять произвольные команды, сообщает Ars Technica. Уязвимость затрагивает версии PHP, работающие в режиме CGI, когда веб-сервер передает HTTP-запросы интерпретатору PHP для обработки. Однако даже если режим CGI не используется, атаковать можно установки PHP с доступными извне исполняемыми файлами интерпретатора. Такая конфигурация включена по умолчанию в популярном пакете XAMPP для Windows. Исследователи продемонстрировали факт того, как злоумышленник может преобразовать безобидный HTTP-запрос в команду для запуска PHP-интерпретатора с дополнительными аргументами, которые разрешают удалённое выполнение PHP-кода из тела запроса. Внедрение аргумента «-d allow_url_include=1 -d auto_prepend_file=php://input» примет следующие входные данные:

Источник изображения: Arstechnica.com А в подтверждение того, что цель RCE была достигнута должна появиться страница phpinfo.php. Таким образом обходится защита от похожей уязвимости 2012 года (CVE-2012-1823).

Источник изображения: Arstechnica.com После публикации деталей уязвимости организация Shadowserver начала сканирование интернета и обнаружила тысячи уязвимых серверов. Учитывая простоту атаки, потенциальную опасность и широкое распространение PHP, эксперты рекомендуют администраторам срочно установить патч, чтобы избежать возможных атак. Уязвимость была найдена Оранжем Цаем (Orange Tsai) из компании Devcore в рамках аудита безопасности PHP. По его словам, несмотря на тривиальность, эта ошибка представляет большой интерес для исследования. Разработчики PHP выпустили исправление в тот же день после сообщения, в четверг, 6 июня. Apple отказалась выплатить до $1 млн «Лаборатории Касперского» за обнаружение уязвимостей в iOS

04.06.2024 [22:58],

Анжелла Марина

«Лаборатория Касперского» в 2023 году нашла уязвимости в iOS, позволяющие взломать любой iPhone и установить на него шпионское ПО. Обычно в таких случаях разработчик ПО выплачивает награду, Bug Bounty, и у компании Apple есть такая программа вознаграждения. Однако Apple не захотела выплатить вознаграждение, размер которого мог составить до $1 млн, российским экспертам по кибербезопасности, которые обнаружили уязвимость и сообщили о ней Apple.

Источник изображения: Copilot Как сообщает RTVI, согласно заявлению руководителя российского исследовательского центра «Лаборатории Касперского» Дмитрия Галова, его компания обнаружила несколько критических уязвимостей нулевого дня (zero-day) в iOS, которые можно было эксплуатировать удаленно без взаимодействия с пользователем. Информация об уязвимостях была передана в Apple, однако корпорация проигнорировала собственную программу вознаграждений Security Bounty по обнаружению багов и отказалась выплачивать обещанное вознаграждение в размере до $1 млн. По словам Галова, обнаруженные его компанией уязвимости активно использовались злоумышленниками в рамках масштабной кибершпионской кампании, получившей название «Операция триангуляция» (Operation Triangulation). Целью этой операции был шпионаж, то есть сбор любых конфиденциальных данных с зараженных iPhone, включая геолокацию, файлы, фото и видео с камеры, аудиозаписи с микрофона и многое другое. Жертвами атаки становились владельцы iPhone в разных странах мира, в том числе сотрудники посольств и дипломатических представительств. Эксплойт запускался сам через входящие сообщения, то есть пользователю даже не нужно было производить каких-либо действий. По мнению экспертов «Лаборатории Касперского», за проведением этой масштабной кибершпионской кампании стоят либо коммерческие структуры, либо спецслужбы какого-то государства. Установить конкретного заказчика пока не представляется возможным. После того, как информация об обнаруженных уязвимостях была опубликована и подтверждена, Apple выпустила обновления для исправления этих уязвимостей, CVE-2023-32434 и CVE-2023-32435, в iOS и поименно упомянула сотрудников «Касперского», их обнаруживших. Однако корпорация проигнорировала собственную программу вознаграждений за обнаружение уязвимостей и отказалась выплачивать положенные денежные средства российским экспертам по безопасности. Также отмечается, что шпионское ПО представляло угрозу для всех iOS, выпущенных до версии iOS 15.7. В «Лаборатории Касперского» заявили, что не нуждаются в денежном вознаграждении от Apple, однако существует практика перечислять такие средства на благотворительные цели. Тем не менее, Apple отказала в выплате даже благотворительным организациям, сославшись на некую внутреннюю политику без каких-либо разъяснений. В результате этого инцидента руководство «Лаборатории Касперского» приняло решение о полном отказе от использования устройств Apple и переводе всех сотрудников компании на смартфоны и планшеты на ОС Android. По словам Дмитрия Галова, на платформе Android больше возможностей для обеспечения безопасности и контроля за работой устройств. В самой Apple пока не прокомментировали ситуацию с отказом в выплате обещанного вознаграждения по заявленной ими же программе Security Bounty. AMD заплатит вам до $30 000, если вы найдёте баг или уязвимость в её продуктах

30.05.2024 [18:28],

Сергей Сурабекянц

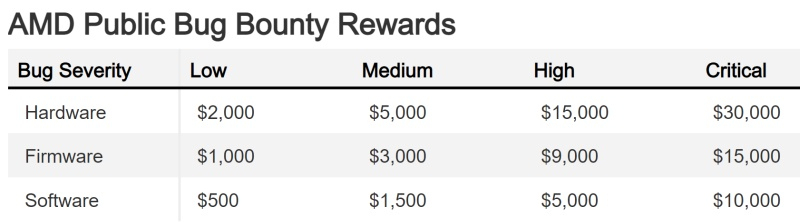

AMD заключила соглашение с краудсорсинговым поставщиком услуг безопасности Intigriti для запуска программы вознаграждения за обнаружение проблем. Исследователи безопасности и этичные хакеры смогут сообщать об уязвимостях и ошибках в оборудовании, прошивках или программном обеспечении AMD через платформу Intigriti, и получать за это денежное вознаграждение. Размер вознаграждения составит от $500 до $30 000 в зависимости от серьёзности обнаруженной проблемы.  Ранее подобная программа AMD распространялась лишь на узкий круг избранных «придворных» исследователей. Новая инициатива позволит привлечь широкий круг тестировщиков и экспертов к поиску проблем в продуктах AMD. Вознаграждения, предлагаемые AMD на платформе Intigriti, зависят от серьёзности ошибки и категории продукта.  Безусловно, исследователь по-прежнему может отправить отчёт о проблеме непосредственно в AMD через её команду по безопасности продуктов, но этот путь не гарантирует оплаты, хотя в бюллетене по безопасности упоминание о нашедшем ошибку появится. Программы поиска ошибок (Bug Bounty) много значат для крупных технологических компаний, чьи продукты и услуги широко используются и могут повлиять на миллионы клиентов. В случае AMD достаточно вспомнить уязвимость ко взлому через модуль безопасности TPM у процессоров AMD Zen 2 и Zen 3, уязвимость Inception в процессорах AMD Zen 3 и Zen 4, уязвимость Zenbleed в системы на базе Zen 2, множественные ошибки в библиотеке AMD AGESA для BIOS материнских плат с чипсетами AMD 600-й серии для процессоров Ryzen 7000 или зависание ядра серверных процессоров EPYC 7002 Rome. Другие крупные корпорации технологического сектора также имеют программы вознаграждения за обнаружение ошибок, помогающие гарантировать, что их системы и продукты защищены от необнаруженных уязвимостей, например, Intel Project Circuit Breaker. Успешные «охотники за багами» могут неплохо зарабатывать — многие этичные хакеры ещё в 2020 году получали более $90 000 в год. В 2023 году Google выплатила в сумме не менее $10 млн в качестве вознаграждения за обнаружение ошибок, а Polygon Technology выплатила $2 млн исследователю, обнаружившему критическую ошибку. Windows XP и Windows 2000 автоматически заражаются вирусами за пару минут после установки

19.05.2024 [14:39],

Анжелла Марина

Недавний эксперимент продемонстрировал, насколько уязвимыми могут быть устаревшие классические операционные системы Windows при подключении к интернету. Буквально пара минут — вот сколько времени понадобилось, чтобы виртуальная машина на XP сама собой превратилась в рассадник вредоносных программ.

Источник изображения: Microsoft Известный ютубер Эрик Паркер (Eric Parker) настроил виртуальные машины с Windows XP и Windows 2000 и подключил их к интернету без каких-либо сторонних средств защиты. Не было ни брандмауэров, ни антивирусов. Паркер хотел выяснить, как быстро эти ОС будут заражены вирусами из сети. Результат оказался удивительным и в какой-то степени даже трогательным — уже через несколько минут на обеих системах появилось множество вирусов, троянов и других вредоносных программ. Некоторые вирусы автоматически создавали новые учетные записи и устанавливали вредоносные сервисы, полностью компрометируя безопасность систем. Позже, установив антивирус Malwarebytes на уже зараженную Windows XP, Паркер обнаружил как минимум 8 активных вирусов. Однако из-за ограничений бесплатной версии программы, реальное число вирусов могло быть намного больше. Система же на базе Windows 2000 пострадала еще больше. Через несколько минут атака вирусов привела к полному сбою ОС и появлению синего экрана смерти. По словам ютубера, такая катастрофическая уязвимость обусловлена полным отсутствием современных механизмов безопасности в устаревших Windows. В отличие от них, более новые ОС, начиная с Windows 7, гораздо лучше защищены от автоматической несанкционированной установки различных троянов, даже при отключенном брандмауэре. Эксперимент наглядно продемонстрировал наихудший сценарий для обеих операционных систем, которые не имеют самых элементарных средств безопасности. Хакеры, используя классические сетевые инструменты типа сканера nmap, имеют возможность свободно загружать и запускать вирусы и вредоносные программы непосредственно в системе пользователя, после того как nmap сообщит им о наличии старой и, соответственно, уязвимой системы. Таким образом, если по каким-то причинам необходимо использовать старые версии Windows (XP или 2000), специалисты категорически рекомендуют использовать защиту с помощью брандмауэра, антивирусов и других средств. В Chrome обнаружена шестая за год критическая уязвимость нулевого дня

14.05.2024 [20:55],

Сергей Сурабекянц

В шестой раз в 2024 году и второй раз за неделю в интернет-обозревателе Google Chrome обнаружена критическая уязвимость нулевого дня, требующая немедленного обновления браузера. Информация об уязвимости была опубликована 9 мая 2024 года. Она получила «высокую» степень опасности и была зарегистрирована исследователями безопасности как CVE-2024-4761: «Запись за пределы в V8». Согласно информации Google, данный эксплойт использовался злоумышленниками.

Источник изображения: Pixabay На данный момент Google ограничила доступ к подробностям об уязвимости CVE-2024-4761 до тех пор, пока большинство пользователей не получат исправления. Несмотря на регулярно появляющуюся информацию об уязвимостях Chrome, он по-прежнему с большим отрывом остаётся браузером номер один на планете как на мобильных, так и на настольных платформах. Google настоятельно рекомендует пользователям немедленно обновить Chrome. Для этого нужно открыть пункт меню «Параметры» —> «Справка» —> «О Google Chrome», дождаться загрузки обновления, а затем перезапустить браузер. Google исправила опасную уязвимость нулевого дня в браузере Chrome

11.05.2024 [00:02],

Владимир Фетисов

Компания Google выпустила экстренное исправление для своего браузер Chrome, чтобы защитить пользователей от недавно обнаруженной уязвимости, которая активно используется злоумышленниками. Речь идёт об уязвимости CVE-2024-4671, о которой Google стало известно от анонимного исследователя в сфере кибербезопасности в начале этой недели.

Источник изображения: Alex Dudar / unsplash.com В сообщении Google сказано, что компании известно о существовании эксплойта для упомянутой уязвимости, но подробности о проблеме и том, как её используют злоумышленники, не раскрываются. Известно, что CVE-2024-4671 затрагивает компонент Visuals и относится к уязвимостям Use-After-Free, которые связаны с некорректным использованием динамической памяти (при освобождении ячейки памяти указатель на неё не обнуляется, из-за чего злоумышленники могут использовать её в своих целях). Эксплуатация такой уязвимости может привести к повреждению данных, возникновению сбоев или даже удалённому выполнению кода на атакуемом хакерами устройстве. «В зависимости от уровня привилегий текущего пользователя системы, злоумышленник может устанавливать приложения, просматривать, изменять или удалять данные, а также создавать новые учётные записи с тем же уровнем прав, что у пользователя», — говорится в сообщении компании Center for Internet Security. Упомянутая уязвимость также затрагивает другие браузеры на базе Chromium, такие как Microsoft Edge и Brave. Microsoft подтвердила, что знает о проблеме и работает над созданием патча безопасности для своего браузера. Что касается Chrome, то для версии обозревателя для Windows исправление содержится в обновлении 124.0.6367.202, для Mac и Linux — 124.0.6367.201. Уязвимость TunnelVision позволяет перехватывать зашифрованный VPN трафик

07.05.2024 [04:23],

Анжелла Марина

Специалисты по безопасности обнаружили новый метод атаки, который позволяет перехватывать трафик пользователей VPN, несмотря на шифрование. Это практически нивелирует главное предназначение VPN. Уязвимость манипулирует настройками DHCP-сервера и работает почти против всех VPN-приложений.

Источник изображения: Kandinsky Исследователи из компании Leviathan Security смоделировали новый тип кибератаки, которая, по их мнению, существует уже давно и позволяет злоумышленникам перехватывать трафик пользователей виртуальных частных сетей (VPN). Эта атака получила название TunnelVision. Она эксплуатирует уязвимость в протоколе DHCP, который используется для назначения IP-адресов в локальных сетях, сообщает издание Arstechnica. Как известно, VPN инкапсулируют интернет-трафик пользователя в зашифрованный туннель и скрывают его реальный IP-адрес. Однако при атаке TunnelVision часть или весь трафик выводится из зашифрованного туннеля и становится доступным для перехвата и анализа злоумышленниками. По словам Лиззи Моратти (Lizzie Moratti) и Дэни Кронс (Dani Cronce), TunnelVision затрагивает практически все приложения VPN на платформах Windows, macOS и iOS, кроме Linux и Android. При этом существует с 2002 года, оставаясь незамеченной. Нельзя исключать, что хакеры уже использовали её в реальных атаках. В опубликованном исследовании поясняется, что злоумышленники запускают собственный DHCP-сервер в той же сети, к которой подключается жертва. Этот сервер использует протокол DHCP (опция 121) для изменения правил маршрутизации на устройстве жертвы. В результате весь трафик или только его часть начинает проходить через DHCP-сервер хакеров в незашифрованном виде. При этом само VPN-соединение остаётся активным и пользователь ничего не подозревает. Для реализации этой атаки злоумышленнику нужен административный доступ к сети, к которой подключается жертва. Отмечается, что на данный момент эффективных способов защиты от TunnelVision не так много. Единственная ОС, полностью защищённая от этой атаки — Android, так как в нём отсутствует поддержка протокола DHCP (опция 121). В Linux также есть настройки, которые сводят атаку к минимуму. Таким образом, TunnelVision представляется серьёзной угрозой анонимности и конфиденциальности пользователей VPN, потому что позволяет полностью скомпрометировать зашифрованный трафик и свести на нет все преимущества виртуальных частных сетей. Исследователи из Leviathan Security рекомендуют разработчикам VPN как можно быстрее исправить эту опасную уязвимость в своих продуктах. Microsoft объявила кибербезопасность абсолютным приоритетом — сработала серия хакерских атак

03.05.2024 [20:09],

Анжелла Марина

После серии глобальных инцидентов, связанных с хакерскими атаками, Microsoft объявила о беспрецедентных мерах по защите данных пользователей и своей корпоративной инфраструктуры. Теперь кибербезопасность — абсолютный приоритет, а топ-менеджеры теперь рискуют бонусами за проблемы в этой области. Ряд громких инцидентов в сфере кибербезопасности и растущая критика вынудили Microsoft объявить о ряде масштабных изменений по кардинальному улучшению защиты пользовательских данных и корпоративной инфраструктуры. Поводом послужил резкий отчет Американского совета по кибербезопасности, в котором говорится о «неадекватной защите в Microsoft, требующей немедленных изменений». В ответ на замечания, Microsoft представила глобальный план повышения уровня кибербезопасности. Данный вопрос объявлен абсолютным приоритетом для всей компании, имеющим статус выше разработки новых продуктов и услуг. Также введена система персональной ответственности топ-менеджмента, а часть их вознаграждения будет напрямую зависеть от достижения поставленных целей. Среди ключевых направлений работы также указывается внедрение принципов «безопасности по умолчанию» и «безопасности на этапе разработки» для всех продуктов, усиление контроля доступа и мониторинга, сокращение времени на устранение уязвимостей. Конечные цели включают защиту пользовательских учетных записей при помощи многофакторной аутентификации, применение модели наименьших привилегий и другие способы защиты. Реализация обозначенных планов уже ведется при непосредственном контроле высшего руководства Microsoft. К работе подключены различные подразделения, отвечающие за облачные сервисы, операционные системы и офисные приложения. Параллельно идет реорганизация служб информационной безопасности с целью повышения их эффективности. «Microsoft работает на доверии, которое нужно заработать и поддерживать. Мы осознаём глубокую ответственность за кибербезопасность мира. Это наш приоритет номер один», — заявил вице-президент Чарли Белл (Charlie Bell). Компания, наконец, осознала системный характер проблем в сфере киберзащиты и приступила к масштабным преобразованиям. Microsoft обнаружила в Android опасный баг, позволяющий взламывать смартфоны через приложения

03.05.2024 [11:45],

Анжелла Марина

Разработчики Microsoft выявили серьезную уязвимость в популярных приложениях для мобильной платформы Android. Данная уязвимость позволяет злоумышленникам удаленно запускать вредоносный код, красть пользовательские данные и токены аутентификации.

Источник изображения: Denny Müller/Unsplash Согласно отчету Microsoft, уязвимость затрагивает как минимум четыре приложения из магазина Google Play с миллионными скачиваниями. Среди них популярный файловый менеджер от китайской компании Xiaomi и офисный пакет WPS Office. Каждое из этих приложений получило более 500 миллионов установок. В чем заключается уязвимость? Дело в том, что многие программы для Android используют специальный механизм для безопасного обмена файлами с другими приложениями. Однако при получении файла от стороннего приложения они не проверяют его содержимое и используют имя файла, указанное отправителем, для сохранения во внутреннем хранилище. Этим и пользуются злоумышленники, создавая вредоносные приложения, которые отправляют файлы с опасными именами уже в целевые программы. Например, вредоносное приложение может отправить файл с именем настроек почтового клиента, браузера или мессенджера. Получив такой файл, целевое приложение сохранит его в своей папке и начнет использовать для работы, что приведет к компрометации программного решения и утечке конфиденциальных данных. По словам экспертов Microsoft, потенциальные последствия могут быть достаточно серьезными. Например, злоумышленники могут перенаправить трафик приложения на свой сервер, получить доступ к пользовательским токенам аутентификации, личным сообщениям и другой ценной информации. Microsoft проинформировала Google об обнаруженной проблеме. В свою очередь, Google выпустила руководство для разработчиков по выявлению и устранению данной уязвимости в приложениях Android. Кроме того, Microsoft напрямую связалась с поставщиками уязвимого ПО в магазине Google Play. В частности, компании Xiaomi и WPS Office уже выпустили обновления, закрывающие дыру в безопасности. Тем не менее, в Microsoft полагают, что аналогичным образом может быть уязвимо гораздо большее количество приложений для Android. Компания призывает всех разработчиков тщательно тестировать свои продукты. Для рядовых пользователей дана рекомендация регулярно обновлять приложения до последних версий и устанавливать только проверенные программы из официального магазина Google Play. В механизме предсказания переходов процессоров AMD и Intel нашлась Spectre-подобная уязвимость

27.04.2024 [14:04],

Геннадий Детинич

Группа специалистов по безопасности во главе с учёными из Калифорнийского университета в Сан-Диего на конференции ACM ASPLOS 2024 представила доклад о двух новых найденных уязвимостях в новейших процессорах Intel и AMD. Уязвимость затрагивает неисчислимое множество процессоров, а её устранение грозит катастрофическим снижением производительности.

Источник изображения: Hosein Yavarzadeh Никогда такого не было и вот опять. Со времён обнаружения уязвимостей Meltdown и Spectre в процессорах Intel, AMD и других компаний в январе 2018 года, когда об этом было широко объявлено, исследователи обнаружили множество других разновидностей этих дыр в старых, новых, и новейших процессорах обеих компаний и не только. Проблема выявилась в механизме спекулятивного выполнения команд, без чего наращивание производительности процессоров было бы затруднительно. Беда в том, что ограничение подобных механизмов ощутимо снижало производительность процессоров и с этим приходилось мириться. Новые уязвимости, обнаруженные в новейших процессорах, также имеют отношение к механизмам предсказания и, конкретно, используют механизмы предсказания ветвлений (переходов). Доклад по проблеме называется «Pathfinder: атаки с потоком управления высокого разрешения, использующие предсказатель ветвления», а сама уязвимость получила название Pathfinder. Компании Intel и AMD были уведомлены об уязвимости заблаговременно, что произошло в ноябре 2023 года. Вчера обе они выпустили объявления по поводу доклада учёных. Компания Intel сообщила, что ничего нового по сравнению с уязвимостями Spectre v1 не открыто и у неё нет никаких новых рекомендаций по проблеме, кроме ранее озвученных. Защита против Spectre v1 уже встроена в новые процессоры компании и не требует коррекции. Копания AMD, в свою очередь, сообщила об отсутствии эксплойтов, эксплуатирующих новые уязвимости, поэтому говорить, в общем-то, не о чем. По словам безопасников, найденная ими уязвимость стала перовой, которая нацелена на такую функцию в предсказателе ветвления, как регистр истории путей (Path History Register, PHR), который отслеживает как порядок ветвления, так и адреса ветвлений. В результате злоумышленником раскрывается больше информации с большей точностью, чем при предыдущих атаках, которым для большей эффективности не хватало понимания точной структуры предсказания ветвления. Знание о путях ветвления команд, вне зависимости, принятые они или не принятые, даёт хорошее представление о данных выполняемой программы. Во всём этом ведущую роль играет история ветвлений, данные о которой хранятся в таблицах прогнозирования. Предыдущие атаки, анализируя записи в таблицах, использовали этот механизм, чтобы выявить последние операции по конкретным адресам. Регистр истории PHR в последних архитектурах Intel записывает адреса и точный порядок последних 194 ветвей кода. Учёные показали, что они могут не только фиксировать самые последние результаты переходов, но и результаты каждой ветви в последовательном порядке. Более того, новая уязвимость раскрывает глобальный порядок всех ветвей и даёт доступ не только к последним 194 переходам, но и восстанавливает значительно более длинную историю ветвлений. «Мы успешно захватили последовательности из десятков тысяч ветвей в точном порядке, используя этот метод для утечки секретных изображений во время обработки широко используемой библиотекой изображений libjpeg», — сказал Хосейн Яварзаде (Hosein Yavarzadeh), аспирант кафедры компьютерных наук и инженерии Калифорнийского университета в Сан-Диего и ведущий автор статьи. Исследователи также представили исключительно точную атаку типа Spectre, позволяющую злоумышленникам создавать сложные шаблоны неверных предсказаний ветвей в коде жертвы. «Эта манипуляция приводит жертву к выполнению кода по непреднамеренному пути, вынужденно раскрывая её конфиденциальные данные», — добавил профессор компьютерных наук Калифорнийского университета в Сан-Диего Дин Таллсен (Dean Tullsen). «В то время как предыдущие атаки могли перенаправлять одну ветвь или первый объект ветви, выполняемый несколько раз, у нас теперь есть такой точный контроль, что мы можем перенаправлять, например, 732-й экземпляр ветви, выполняемый тысячи раз», — пояснил Таллсен. Команда представила доказательство концепции, в котором они заставили алгоритм шифрования временно завершать работу раньше, чем требуется, что привело к раскрытию зашифрованного текста. С помощью этой демонстрации они показали возможность извлечения секретного ключа шифрования AES. «Pathfinder может выявить результат практически любой ветви практически любой программы-жертвы, что делает его самой точной и мощной атакой с извлечением микроархитектурного потока управления, которую мы видели до сих пор», — говорят исследователи. Но Intel и AMD, как сказано выше, предлагают не беспокоиться по поводу новых уязвимостей, хотя новые бюллетени по безопасности, скорее всего, они выпустят. У GPT-4 обнаружили способность эксплуатировать уязвимости по их описаниям

19.04.2024 [13:36],

Павел Котов

Современные технологии искусственного интеллекта могут помочь хакерам автоматизировать эксплуатацию общедоступных уязвимостей за считанные минуты. Это значит, что в ближайшем будущем оперативное обновление ПО станет как минимум насущной необходимостью.

Источник изображения: Tung Nguyen / pixabay.com Системы ИИ на базе нейросети OpenAI GPT-4 способны создавать эксплойты для большинства уязвимостей на основе простого изучения информации о них в интернете, гласят результаты нового исследования (PDF) учёных Иллинойского университета в Урбане-Шампейне (США). До настоящего момента злоумышленники применяли большие языковые модели для написания фишинговых писем и вредоносных программ с базовыми возможностями. Теперь же, располагая доступом к GPT-4 и открытым фреймворкам для упаковки программных решений, они могут автоматизировать написание эксплойтов к уязвимостям, как только информация об этих уязвимостях попадает в открытый доступ. Для проверки гипотезы учёные подготовили набор инструментов из следующих компонентов: базовой нейросети, средства создания запросов к ней, фреймворка (в данном случае это был инструмент ReAct фреймворка LangChain), а также терминала и интерпретатора кода. Укомплектованный таким образом агент был протестирован на 15 известных уязвимостях ПО с открытым исходным кодом. Среди них были ошибки, застрагивающие веб-сайты, контейнеры и пакеты Python. Восемь из них имели «высокий» или «критический» рейтинг CVE. Одиннадцать были раскрыты уже после момента обучения GPT-4, то есть ИИ познакомился с ними впервые. Системе было поручено поочерёдно разработать эксплойты для каждой уязвимости, изучив их описания. Результаты эксперимента оказались неутешительными.

Источник изображения: D koi / unsplash.com Всего были оценены десять ИИ-моделей, включая OpenAI GPT-3.5, Meta✴ Llama 2, и девять из них не смогли взломать ни один из уязвимых продуктов. А вот нейросеть GPT-4 предложила 13 эффективных эксплойтов или 87 % от общего числа известных уязвимостей. Две неудачи, которые потерпела GPT-4, имеют простые объяснения. Уязвимость CVE-2024-25640 (рейтинг 4,6 из 10) относится к платформе реагирования на инциденты Iris, и модель просто не смогла разобраться с навигацией в приложении. Неудача с эксплуатацией уязвимости CVE-2023-51653 («критический» рейтинг 9,8 из 10) в инструменте мониторинга Hertzbeat возникла из-за того, что описание этой уязвимости было приведено на китайском языке. В свете результатов своего исследования учёные сделали вывод, что вопросы кибербезопасности сегодня становятся актуальными как никогда: администраторам в компаниях скоро нельзя будет ожидать выхода исправляющих уязвимости патчей, а использовать для защиты систем те же технологии ИИ, что и вероятный противник. Впрочем, в этом ИИ пока недостаточно хорош, выяснили эксперты компании Endor Labs — они провели эксперимент, поручив нескольким моделям ИИ изучить ряд проектов с открытым исходным кодом на предмет того, являются ли соответствующие продукты вредоносными или безопасными. GPT-4 снова оказалась лучше прочих: она преимущественно верно объяснила принципы работы кода, но, как и её «коллеги», дала несколько ложноположительных и ложноотрицательных срабатываний в оценке его безопасности. В частности, она назвала добросовестно оптимизированный код намеренно обфусцированным, то есть запутанным. Microsoft за раз устранила 149 уязвимостей в разных продуктах

11.04.2024 [15:13],

Владимир Фетисов

На этой неделе Microsoft выпустила очередной пакет обновлений безопасности в рамках программы Patch Tuesday. В нём содержатся исправления для 149 уязвимостей в разных продуктах компании, включая две уязвимости нулевого дня и десятки уязвимостей удалённого выполнения кода.

Источник изображения: freepik.com В общей сложности софтверный гигант исправил 67 уязвимостей удалённого выполнения кода, причём 38 из них были выявлены в драйверах Microsoft SQL. Три уязвимости затрагивали инструмент защиты Microsoft Defender для IoT. Ещё нынешний патч содержит исправления для 31 уязвимости повышения уровня прав в системе, 29 уязвимостей обхода функций безопасности, 13 уязвимостей раскрытия информации и др. Что касается уязвимостей нулевого дня, то Microsoft пока не предоставила подробностей об этих проблемах. По данным компании Sophos, речь идёт об уязвимости CVE-2024-26234, связанной с подменой драйвера прокси-сервера, а также CVE-2024-29988, эксплуатация которой позволяет обойти защитный механизм SmartScreen. В дополнение к этому патч устраняет ряд уязвимостей в браузере Edge, а также исправляет недостатки кодовой базы Chromium 123.0.6312.106. Ознакомиться с полным списком исправленных уязвимостей можно на странице поддержки Microsoft. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |