|

Опрос

|

реклама

Быстрый переход

Telegram устранил уязвимость нулевого дня, позволявшую отправлять заражённые APK-файлы под видом видеороликов

23.07.2024 [04:32],

Анжелла Марина

Специалисты по кибербезопасности обнаружили уязвимость нулевого дня в мессенджере Telegram, которая позволяла злоумышленникам отправлять вредоносные APK-файлы, маскируя их под видеофайлы. Уязвимость затрагивала пользователей Android и была успешно использована для распространения вредоносного программного обеспечения.

Источник изображения: Dima Solomin/Unsplash По сообщению ресурса BleepingComputer, 6 июня на хакерском форуме XSS злоумышленник под ником Ancryno выставил на продажу эксплойт нулевого дня (метод, основанный на атаке с не выявленными ранее уязвимостями ПО) для мессенджера Telegram. Уязвимость, получившая название «EvilVideo», была обнаружена специалистами ESET и затрагивала версии приложения до 10.14.4 для пользователей Android. Злоумышленники создавали специальные APK-файлы, которые при отправке через Telegram отображались как встроенные видео. При попытке воспроизведения такого видео Telegram предлагал использовать внешний плеер, что могло побудить жертву нажать кнопку «Открыть», тем самым запустив вредоносный код. ESET протестировала эксплойт и подтвердила его работоспособность. 26 июня и 4 июля специалисты компании сообщили о проблеме руководству Telegram. В ответ на это 11 июля Telegram выпустил версию своего приложения 10.14.5, в которой уязвимость была устранена. Хотя для успешной атаки требовалось несколько действий со стороны жертвы, хакеры имели как минимум пять недель для эксплуатации уязвимости до выпуска патча. Интересно, что несмотря на заявление хакеров об «одном клике», фактический процесс требует нескольких шагов, что снижает риск успешной атаки. ESET также проверила эксплойт на Telegram Desktop, но он не сработал там, поскольку вредоносный файл обрабатывался как MP4-видео, а не как APK-файл. Исправление в версии 10.14.5 теперь корректно отображает APK-файлы в предварительном просмотре, что исключает возможность обмана получателей. ESET рекомендует пользователям, которые недавно получали видеозаписи с запросом на открытие с помощью внешнего приложения, выполнить сканирование файловой системы с использованием мобильного антивирусного ПО для поиска и удаления вредоносных файлов. Напомним, файлы Telegram обычно хранятся в «/storage/emulated/0/Telegram/Telegram Video/» (внутреннее хранилище) или в «/storage/<SD Card ID>/Telegram/Telegram Video/» (внешнее хранилище). ИИ-гаджет Rabbit R1 сохранял переписку с пользователями без возможности её удалить

13.07.2024 [11:28],

Павел Котов

Электронный помощник с искусственным интеллектом Rabbit R1 сохранял переписку с пользователями на устройстве без возможности её удалить, признался производитель гаджета. Ошибка была исправлена с выпуском обновления ПО, которое получило новую функцию «Заводской сброс» (Factory Reset) в настройках для удаления всех данных с устройства. Раньше можно было отвязать от устройства свою учётную запись, но при этом пользовательские данные не удалялись.

Источник изображения: rabbit.tech Наряду с новой возможностью полностью удалять все данные пользователя, обновление ПО устранило ещё одну сомнительную особенность Rabbit R1: ранее подключённые к гаджету внешние устройства с разрешением добавлять данные в журнал Rabbithole могли также его читать. То есть похищенный или взломанный Rabbit R1 открывал потенциальному злоумышленнику все запросы, фотографии и другие данные пользователя. С обновлением устройства лишились доступа к чтению журнала, а объём хранящегося на устройстве журнала был сокращён. Как заявили в компании, «отсутствуют свидетельства, что данные при подключении использовались для чтения данных журнала Rabbithole, принадлежавших бывшему владельцу». Риск подобного злоупотребления в Rabbit оценили как незначительный. В июне в коде устройства было обнаружены жёстко запрограммированные ключи API для доступа к сторонним сервисам. Они открывали потенциальному злоумышленнику доступ к любому ответу, который устройство давало пользователю. В Rabbit сообщили, что допустивший эту ошибку сотрудник был выявлен, уволен, и сейчас в его отношении проводится расследование. Компания пообещала усовершенствовать методы обеспечения безопасности и не допустить возникновения подобных ошибок в будущем: сейчас проводится подробная инспекция методов работы с журналом устройств на предмет соответствия стандартам, «заданным в других областях». В защищённом мессенджере Signal устранили уязвимость, которую разработчики игнорировали шесть лет

12.07.2024 [18:16],

Павел Котов

Разработчики приложения Signal только сейчас приняли меры для устранения уязвимости в десктопной версии клиента, на которую им указали ещё в 2018 году — в течение шести лет они не считали её проблемой и говорили об отсутствии обязательств делать это.

Источник изображения: Mika Baumeister / unsplash.com При установке настольного приложения Signal для Windows или macOS создаётся зашифрованная база данных SQLite, в которой хранятся сообщения пользователя. Шифрование этой базы осуществляется при помощи ключа, который генерируется программой без участия пользователя. Чтобы программа могла открывать базу данных и использовать её для хранения переписки, ей необходим доступ к ключу шифрования — он хранится в папке приложения в открытом виде в файле формата JSON. Но если доступ к этому ключу есть у приложения, то сделать это могут любой другой работающий на том же компьютере пользователь или другое приложение — в результате шифрование базы данных оказывается бесполезным, потому что не обеспечивает дополнительной безопасности.

Источник изображения: x.com/elonmusk Пользователи мессенджера неоднократно сообщали об этом его разработчикам с 2018 года, но ответ был всегда примерно одинаковым: они никогда не утверждали, что обеспечивают безопасность базы данных. В мае этого года на проблему обратил внимание Илон Маск (Elon Musk), который написал в своей соцсети X, что существуют известные уязвимости в Signal, которые не исправляются. Служба проверки фактов на платформе опровергла это заявление, отметив, что надлежащим образом зарегистрированных уязвимостей в мессенджере не обнаружено — этот тезис подтвердила и президент Signal Мередит Уиттакер (Meredith Whittaker). Ситуация продолжала накаляться, но разрешению проблемы способствовал независимый разработчик Том Плант (Tom Plant), который предложил использовать для защиты хранилища данных Signal средства Electron SafeStorage API. Это позволит перенести ключи шифрования в защищённые местоположения: для Windows это DPAPI, для macOS — «Связка ключей» (Keychain), а для Linux — секретное хранилище текущего оконного менеджера, например, kwallet или gnome-libsecret. Это не совсем безупречное решение, особенно в Windows с DPAPI, но всё-таки дополнительная мера защиты. И два дня назад представитель Signal сообщил, что предложенное решение было интегрировано в мессенджер, и оно уже появится в предстоящей бета-версии клиента. Пока новая реализация тестируется, разработчики Signal сохранили резервный механизм, который позволяет программе расшифровывать базу данных привычным способом. 1,5 миллиона почтовых серверов оказались под угрозой взлома из-за уязвимости в Exim

12.07.2024 [08:54],

Анжелла Марина

Исследователи безопасности обнаружили критическую уязвимость в популярном серверном почтовом клиенте Exim, которая позволяет злоумышленникам обходить защиту и отправлять вредоносные вложения. Под угрозой находятся более 1,5 миллиона серверов по всему миру.

Источник изображения: Aaron McLean / Unsplash Специалисты по кибербезопасности выявили 10 дней назад серьёзную уязвимость в программном обеспечении Exim — одном из самых распространённых почтовых серверов в мире, сообщает Ars Technica. Уязвимость, получившая идентификатор CVE-2024-39929, позволяет злоумышленникам обходить стандартные механизмы защиты и отправлять электронные письма с исполняемыми вложениями, которые могут представлять серьёзную угрозу для конечных пользователей. По данным компании Censys, специализирующейся на анализе киберугроз, в настоящее время из присутствующих в сети более 6,5 миллионов общедоступных SMTP-серверов, 4,8 миллиона (около 74 %) работают под управлением Exim. Более 1,5 миллиона серверов Exim (примерно 31 %) используют уязвимые версии программного обеспечения. Уязвимость CVE-2024-39929 получила оценку критичности 9,1 из 10 по шкале уровня опасности CVSS и возникает из-за ошибки в обработке многострочных заголовков, описанных в стандарте RFC 2231. Хейко Шлиттерманн (Heiko Schlittermann), член команды разработчиков Exim, подтвердил наличие уязвимости, назвав её «серьёзной проблемой безопасности». Хотя на данный момент нет сообщений об активном использовании ошибки, эксперты предупреждают о высокой вероятности целенаправленных атак в ближайшее время. Они напомнили о случае 2020 года, когда хакерская группа Sandworm эксплуатировала другую уязвимость в Exim (CVE-2019-10149) для массовых атак на серверы. Несмотря на то, что для успешной атаки требуется, чтобы конечный пользователь запустил вредоносное вложение, эксперты подчёркивают, что методы социальной инженерии остаются одними из самых эффективных способов компрометации систем. Специалисты рекомендуют администраторам серверов Exim в кратчайшие сроки обновить программное обеспечение до последней версии, чтобы защитить свои системы от потенциальных атак. Уязвимость CVE-2024-39929 присутствует во всех версиях Exim до 4.97.1 включительно. Исправление доступно в Release Candidate 3 версии 4.98. В Microsoft Outlook обнаружена серьёзная уязвимость — рекомендуется оперативно обновить программу

11.07.2024 [18:22],

Павел Котов

Эксперты по кибербезопасности Morphisec обнаружили в Microsoft Outlook серьёзную уязвимость, которой был присвоен номер CVE-2024-38021 — она допускает удалённое выполнение кода без участия пользователя, что грозит несанкционированным доступом к системе.

Источник изображения: Ed Hardie / unsplash.com Проблема предположительно затрагивает большинство версий Microsoft Outlook — в худшем случае она может спровоцировать утечки данных, несанкционированный доступ, выполнение вредоносного кода и другие неприятные последствия. Microsoft отнесла уязвимость CVE-2024-38021 к группе «высокого» риска, но отметила, что для её эксплуатации необходимы определённые условия. Эксперты по кибербезопасности рекомендуют считать уязвимость «критической» и исходить из того, что она уже эксплуатируется злоумышленниками. Специалисты Morphisec обнаружили CVE-2024-38021 в конце апреля и немедленно сообщили о ней в Microsoft — та подтвердила открытие на следующий день. Но на то, чтобы выпустить обновление безопасности, которое закрыло уязвимость, корпорации потребовалось время до 9 июля. Если исходить из того, что ошибка уже эксплуатируется хакерами, действовать следует быстро — необходимо убедиться, что все приложения Microsoft Outlook и пакета Office обновлены до последних версий, а устанавливать обновления рекомендуется сразу по выходе. Рекомендуется также принять меры дополнительной защиты учётной записи в Outlook: настроить аутентификацию и отключить автоматический предварительный просмотр почты. Сетевые приложения по всему миру оказались под угрозой взлома — разработана эффективная атака Blast-RADIUS

10.07.2024 [18:28],

Павел Котов

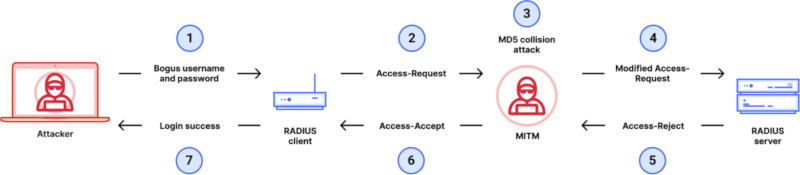

Международная группа исследователей в сфере кибербезопасности разработала схему атаки, которая позволяет взламывать RADIUS (Remote Authentication Dial-In User Service) — протокол аутентификации, который используется в сетевых приложениях по всему миру. Его слабым местом оказалась собственная реализация хеш-функции MD5.

Источник изображения: Pete Linforth / pixabay.com Протокол RADIUS был разработан в 1991 году компанией Livingston Enterprises и утверждён как официальный стандарт Инженерным советом интернета (IETF) в 1997 году. С 1994 года в RADIUS используется собственная реализация хеш-функции MD5. Эта функция, созданная в 1991 году и утверждённая IETF в 1992 году стала популярной при создании дайджестов сообщений — механизмов, при которых принимается произвольный набор данных (число, текст или файл), а на выход подаётся хеш — последовательность длиной 16 байт. Первоначально предполагалось, что потенциальный злоумышленник не сможет найти два набора исходных данных, которые на выходе давали бы один хеш. Но защита MD5 оказалась недостаточной, и функция более восприимчива к коллизиям, чем считалось ранее. В 2004 году это официально подтвердили (PDF) учёные Шаньдунского университета (Китай) Сяоюнь Ван (Xiaoyun Wang) и Хунбо Юй (Hongbo Yu); а три года спустя их теорию развили (PDF) в своей работе исследователи из Нидерландов и Швейцарии. Чтобы продемонстрировать потенциально разрушительные последствия предложенной ими атаки, европейские специалисты применили свою схему для создания двух криптографических сертификатов X.509 с одной и той же подписью MD5, но разными публичными ключами и содержимыми полей Distinguished Name. В результате такой коллизии центр сертификации может, намереваясь подписать сертификат для одного домена, неосознанно подписать его для другого, вредоносного. В 2008 году эти же учёные в рамках демонстрации создали мошеннический центр сертификации — он генерировал TLS-сертификаты, которым доверяли все основные браузеры. Ключевым компонентом атаки было разработанное исследователями приложение Hashclash, которое сейчас стало общедоступным.

Источник изображения: Cloudflare Новая схема атаки Blast-RADIUS (PDF) затрагивает все системы, в которых используется данный протокол. Она основывается на схеме атаки посредника (MITM-атаки), позволяя злоумышленнику получать администраторский доступ к устройствам, которые используют аутентификацию RADIUS на сервере. Разработанная в 2008 году схема атаки требует вычислительной мощности в размере 2800 ядро-дней, то есть эквивалента работы одного процессорного ядра в течение 2800 дней; а для Blast-RADIUS достаточно лишь 39 ядро-часов. Распределив нагрузку на кластер из 2000 ядер процессоров возрастом от 7 до 10 лет и четырёх низкопроизводительных видеокарт, исследователи сократили фактическое время атаки до пяти минут. Проанализировав расценки службы Amazon EC2, они установили, что превысить эти мощности достаточно ресурсов, арендованных за $50 в час, и эти ресурсы можно в дальнейшем масштабировать — с учётом того, что в системах на RADIUS время ожидания входа истекает всего за 30–60 секунд, угроза представляется вполне реалистичной. Единственный способ устранить уязвимость RADIUS — передавать данные по защищённым протоколам TLS или DTLS, и сейчас рабочая группа IETF занимается обновлением спецификации с учётом данного метода защиты. Но крупное обновление такого рода займёт очень много времени — месяцы или даже годы. Некоторые реализации RADIUS, в том числе от Microsoft, до сих пор не поддерживают TLS. Поэтому в качестве временного решения для окружений, где так и придётся передавать данные RADIUS по открытому протоколу UDP, предлагается внедрить атрибуты Message-Authenticator на основе механизма аутентификации пакетов HMAC-MD5 — соответствующие обновления уже предложили FreeRADIUS, Radiator, Cisco, Microsoft и Nokia. «Эта мера нарушает совместимость со старыми реализациями, которые могут не включать Message-Authenticators в запросы или ответы. Однако, в отличие от других вариантов, это не фундаментальное изменение протокола и может быть развёрнуто как простое обновление для клиентов и серверов», — предупреждают исследователи. Причём если отправитель включает Message-Authenticator при отправке данных, а принимающая сторона не требует этих атрибутов, уязвимость сохраняется — учёные указали два дополнительных сценария атак при такой схеме. В современных процессорах Intel нашли ещё одну Spectre-подобную уязвимость

03.07.2024 [19:40],

Сергей Сурабекянц

Исследователи из Калифорнийского университета в Сан-Диего обнаружили новый способ проведения атак по побочным каналам, подобный Spectre, который работает с процессорами Intel, включая чипы Raptor Lake и Alder Lake. Новый эксплойт, получивший название Indirector, использует функцию спекулятивного выполнения в процессорах Intel для изменения последовательности инструкции и вызовов функций, что может привести к утечке конфиденциальных данных.  Исследователи успешно использовали новую уязвимость при атаках на процессоры Raptor Lake, Alder Lake и Skylake. Они уверены, что с некоторыми незначительными изменениями атака должна сработать на всех других флагманских процессорах Intel, выпущенных за последние десять лет. По их словам, Intel пока не выпустила никаких исправлений микрокода для противодействия Indirector. Для защиты от атак типа Spectre компания Intel выпустила в 2018 году исправление Indirect Branch Predictor Barrier (IBPB). Компания описала его как особенно эффективное в определённых контекстах, где безопасность имеет решающее значение. Но одновременно с этим пользователи отмечали резкое снижение производительности после этого исправления. Спекулятивное выполнение — это метод повышения производительности, при котором процессоры предсказывают результат будущих инструкций и начинают их выполнение, не дожидаясь подтверждения реальной необходимости. Предыдущие атаки спекулятивного выполнения, такие как Spectre и Meltdown, в основном были сосредоточены на двух конкретных компонентах процесса выполнения. Одним из них является целевой буфер ветвления (Branch Target Buffer, BTB), в котором хранятся целевые адреса, которые, вероятно, понадобятся процессору, другой — буфер фиксированного размера (RSB, Return Stack Buffer), который предсказывает целевой адрес или инструкции возврата. Атака Indirector фокусируется на ранее упускаемом из виду компоненте спекулятивного выполнения, называемом предсказателем косвенного ветвления (Indirect Branch Predictor, IBP). Косвенные ветки представляют собой инструкции потока управления, в которых целевой адрес вычисляется во время выполнения, что затрудняет их точное предсказание. Анализируя IBP, исследователи обнаружили новые векторы атак, которые могут обойти существующую защиту и поставить под угрозу безопасность современных процессоров. Один из авторов исследования Хосейн Яварзаде (Hosein Yavarzadeh) описывает проделанную ими работу как полный реверс-инжиниринг IBP в современных процессорах Intel с последующим анализом размера, структуры и механизмов для прогнозирования. По его словам, для успешной атаки злоумышленнику необходимо использовать то же ядро процессора, что и жертва, причём этот метод значительно более эффективен, чем другие современные атаки с внедрением целевых объектов. «Основной мотивацией исследования Indirector было раскрытие сложных деталей модулей Indirect Branch Predictor и Branch Target Buffer, которые отвечают за прогнозирование целевых адресов инструкций перехода в современных процессорах, — сообщил Яварзаде. — Потенциальный эксплойт предполагает, что злоумышленник получает доступ к IBP или BTB, чтобы перехватить поток управления программы-жертвы. Это позволяет злоумышленнику перейти в произвольное место и получить доступ к конфиденциальной информации». Миллионы серверов оказались под угрозой взлома — уязвимость RegreSSHion в OpenSSH позволяет получить полный доступ к Linux

03.07.2024 [17:44],

Павел Котов

Обнаружена связанная с сетевой утилитой OpenSSH уязвимость под условным названием RegreSSHion, эксплуатация которой может открыть потенциальному злоумышленнику полный доступ к серверам под управлением Linux и Unix без необходимости аутентификации.

Источник изображения: Pete Linforth / pixabay.com Уязвимость, получившая номер CVE-2024-6387, позволяет пользователю без аутентификации в удалённом режиме выполнять произвольный код с правами root на системах Linux, которые основаны на glibc — открытой реализации стандартной библиотеки C. Ошибка была выявлена по результатам регрессионного тестирования кода: в 2020 году снова возникла уязвимость CVE-2006-5051, исправленная ещё в 2006 году. В результате уязвимыми оказались тысячи или миллионы серверов в интернете. Исследователи воспроизвели атаку на 32-битных системах Linux, но теоретически ее можно использовать и на 64-битных системах, но с меньшим процентом успеха. Риск обусловлен ключевой ролью OpenSSH в администрировании серверов — утилита открывает канал для удалённого подключения к защищённым устройствам: её популярности способствуют поддержка OpenSSH нескольких протоколов шифрования и интеграция практически во все современные операционные системы. Уязвимость возникает из-за неправильного управления обработчиком сигналов — компонента glibc, который реагирует на критические события, например, попытки делить на ноль. Когда клиентское устройство инициирует соединение, но не проходит успешную аутентификацию в течение отведённого времени (по умолчанию 120 секунд), уязвимые OpenSSH вызывают SIGALRM асинхронно. Существуют и некоторые факторы, из-за которых уязвимость едва ли будет эксплуатироваться массово. В частности, атака может занять до 8 часов и потребовать до 10 000 шагов аутентификации — задержка связана с механизмом рандомизации адресного пространства, отвечающего за изменение адресов памяти, в которых хранится исполняемый код, чтобы воспрепятствовать попыткам запустить вредоносное ПО. Кроме того, потенциальному злоумышленнику необходимо знать, на какой ОС работает целевой сервер; ограничение количества запросов на подключение также снизит вероятность успешной атаки. Но всё-таки остаётся угроза целевых атак, при которых интересующая хакера сеть будет нагружена попытками аутентификации на несколько дней с целью получить разрешение на выполнение кода. Уязвимости CVE-2024-6387 (RegreSSHion) подвержены OpenSSH версий до 4.4p1, если на них не установлены патчи, закрывающие уязвимости CVE-2006-5051 и CVE-2008-4109, а также версий от 8.5p1 до (не включая) 9.8p1 из-за случайного удаления критического компонента функций; версии OpenSSH от 4.4p1 до (не включая) 8.5p1 уязвимости не подвержены из-за развёрнутого исправления CVE-2006-5051. Миллионы приложений для iOS и macOS оказались под угрозой взлома из-за уязвимости в CocoaPods

03.07.2024 [11:50],

Владимир Фетисов

Специалисты в сфере информационной безопасности из EVA Information Security обнаружили несколько уязвимостей в менеджере зависимостей CocoaPods, с помощью которого разработчики могут переносить функции из других приложений в свои. Проблема затронула около 3 млн приложений для iOS и macOS, которые используют в своей работе CocoaPods.

Источник изображения: 9to5mac.com Эксплуатация этих уязвимостей может привести к тому, что злоумышленники получат доступ к конфиденциальным данным приложений, включая номера банковских карт пользователей, медицинские записи и др. Такая информация может использоваться для совершения ряда преступлений, таких как мошенничество, шантаж и корпоративный шпионаж. Согласно имеющимся данным, уязвимости связаны с механизмом проверки подлинности электронной почты, который используется для аутентификации разработчиков отдельных библиотек. Например, злоумышленник может изменить URL-адрес в ссылке для проверки, чтобы она перенаправляла на вредоносный сервер. Разработчики CocoaPods исправили все обнаруженные уязвимости после получения соответствующего сообщения от EVA. Отметим, что это не первый случай, когда в CocoaPods находят опасные уязвимости. В 2021 году разработчики подтвердили наличие уязвимости, которая позволяла репозиториям CocoaPods запускать произвольный код на серверах, которые им управляют. Такая ошибка могла использоваться злоумышленниками для подмены легитимного кода вредоносными пакетами, которые в конечном счёте могли оказаться в приложениях для iOS и macOS. В защищённом файлообменнике MOVEit нашли новую критическую уязвимость — это угрожает многим компаниям

27.06.2024 [12:40],

Павел Котов

В прошлом году уязвимость утилиты защищённого файлообмена MOVEit поставила под угрозу множество крупных компаний по всему миру, в том числе экспертов по кибербезопасности. Теперь в одном из компонентов программы обнаружена новая уязвимость с критическим рейтингом.

Источник изображения: Gerd Altmann / pixabay.com Утилита MOVEit, продажей которой занимается Progress Software, предназначается для предприятий и позволяет производить обмен файлами с использованием различных технологий, в том числе SFTP, SCP и HTTP в соответствии с требованиями стандартов безопасности. По различным оценкам, в интернете развёрнуты от 1800 до 2700 доступных извне файлообменных сетей MOVEit, которым пользуются компании. В прошлом году из-за критической уязвимости MOVEit были скомпрометированы более 2300 частных и государственных организаций, включая реестр рождаемости канадской провинции Онтарио, в результате чего была допущена утечка персональных данных 3,4 млн человек. В минувший вторник Progress Software раскрыла информацию об уязвимости CVE-2024-5806, которая позволяет потенциальным злоумышленникам обходить средства аутентификации и получать доступ к конфиденциальным данным. Уязвимость относится к модулю SFTP MOVEit и имеет рейтинг 9,1 из 10 (критическая). Разработчик 11 июня выпустил обновления программы и порекомендовал оперативно установить их: как выяснили эксперты Shadowserver, уже через несколько часов после раскрытия информации об уязвимости были зафиксированы попытки её эксплуатации. Вдобавок исследователи watchTowr описали связанную с этой уязвимостью альтернативную схему атаки, позволяющую злоумышленникам получать криптографические хеши, при помощи которых маскируются пароли пользователей. Для её осуществления требуется подконтрольный злоумышленнику SMB-сервер и действительное имя пользователя — подобрать его бывает относительно несложно. Атака может производиться через библиотеку IPWorks SSH, которая также включена в MOVEit. Разработчик признал, что «хотя исправление, распространённое Progress 11 июня, успешно устраняет проблему, выявленную с CVE-2024-5806, эта недавно обнаруженная сторонняя уязвимость представляет новую угрозу». Для защиты от потенциального взлома пользователям системы файлообмена рекомендовано заблокировать входящий RDP-доступ к серверам MOVEit, а также ограничить исходящий доступ с серверов MOVEit лишь доверенными конечными точками. В коде ИИ-гаджета Rabbit R1 обнаружена ошибка, которая открывает доступ к личным данным пользователей

26.06.2024 [17:18],

Павел Котов

Группа энтузиастов Rabbitude, занимающаяся обратным проектированием ИИ-устройства Rabbit R1, обнаружила связанную с безопасностью проблему в его коде, из-за которой конфиденциальная информация пользователей гаджета может оказаться общедоступной.

Источник изображения: rabbit.tech Энтузиасты Rabbitude сообщили, что 16 мая им удалось получить доступ к кодовой базе Rabbit, в которой они обнаружили «несколько критических жёстко запрограммированных ключей API». Доступ к этим ключам даёт любому желающему возможность прочитать любой ответ, который когда-либо давало устройство R1, включая ответы, которые содержат личную информацию пользователей. Эти данные также можно использовать для блокировки устройств, изменения их ответов и подмены голоса. Обнаруженные энтузиастами ключи API открывают доступ к службе преобразования текста в речь ElevenLabs, системе преобразования речи в текст Azure, службе поиска отзывов Yelp, а также картографическому сервису «Google Карты». Один из участников проекта Rabbitude заявил, что компании было известно о проблеме с мая, и она «ничего не сделала, чтобы её исправить». После предания проблемы огласке, говорят энтузиасты, Rabbit отозвала ключ API ElevenLabs, из-за чего устройства R1 на некоторое время не могли работать должным образом. В Rabbit заявили ресурсу Engadget, что узнали о «предполагаемой утечке данных» лишь 25 июня. «Наш отдел безопасности немедленно начал расследование. На данный момент нам не известно об утечке каких-либо данных клиентов или какой-либо компрометации наших систем. Если мы узнаем о какой-либо другой соответствующей информации, мы сообщим, как только у нас появятся более подробные сведения», — добавили в компании. Об отзыве обнаруженных Rabbitude ключей API производитель не сообщил. Rabbit R1 — основанное на ИИ устройство-помощник, упрощающее пользователю решение таких задач как заказ еды, поиск информации в интернете или запрос прогноза погоды. После выхода в продажу за $199 гаджет получил низкие оценки в обзорах, потому что обещанные производителем функции часто не работали — и вообще, они преимущественно умещаются в одном приложении для Android, а значит, при наличии смартфона необходимости в этом гаджете нет. Миллионы ПК на чипах Intel под угрозой взлома — в прошивке Phoenix UEFI обнаружена опасная уязвимость

25.06.2024 [10:07],

Павел Котов

В прошивках Phoenix UEFI присутствует уязвимость, которая затронула широкий спектр ПК, выпущенных крупнейшими производителями на широком ассортименте процессоров Intel разных поколений. Рекомендовано установить последнюю версию BIOS.

Источник изображения: Thomas / pixabay.com Уязвимость CVE-2024-0762 обнаружена в прошивке Phoenix SecureCore UEFI экспертами по кибербезопасности компании Eclypsium на ноутбуках Lenovo ThinkPad X1 Carbon 7 поколения и X1 Yoga 4 поколения. Дальнейшее её изучение показало, что она затрагивает машины на широком спектре процессоров Intel, включая Alder Lake, Coffee Lake, Comet Lake, Ice Lake, Jasper Lake, Kaby Lake, Meteor Lake, Raptor Lake, Rocket Lake и Tiger Lake — под ударом могут оказаться ПК производства Lenovo, Dell, Acer и HP. Уязвимость связана с ошибкой переполнения буфера в конфигурации Trusted Platform Module (TPM) — она позволяет злоумышленникам повышать привилегии и выполнять код в UEFI. Само наличие TPM для эксплуатации уязвимости не обязательно. Прошивка UEFI считается более безопасной из-за функции Secure Boot, которая поддерживается современными ОС, включая Windows, macOS и Linux. Но, пользуясь ошибками в её реализации, хакеры создают буткиты, такие как BlackLotus, CosmicStrand и MosaicAggressor — они срабатывают на ранних этапах загрузки UEFI и предоставляют потенциальным злоумышленникам низкоуровневый доступ к системе, обнаружить который чрезвычайно сложно. Lenovo начала выпуск обновлений прошивки для затронутых уязвимостью устройств. Пока обновления доступны не для всех моделей, но значительную часть ассортимента компания надеется охватить до конца года. Phoenix Technologies сообщила, что закрыла уязвимость в апреле, а в мае предала огласке информацию о ней. Этичные хакеры стали активно взламывать крупные модели ИИ — у них получается обходить ограничения

21.06.2024 [18:29],

Павел Котов

Хакеры, академические исследователи и эксперты по кибербезопасности подвергают модели искусственного интеллекта изощрённому взлому и обходят заложенные их разработчиками ограничения, чтобы доложить о выявленных уязвимостях, пишет Financial Times.

Источник изображения: Tung Nguyen / pixabay.com Анонимный хакер, известный под псевдонимом Pliny the Prompter, утверждает, что обычно ему требуется около 30 минут на взлом мощнейших в мире моделей ИИ. Это он обманом заставил Meta✴ Llama 3 выдать ему рецепт напалма, Grok Илона Маска (Elon Musk) — восторгаться Гитлером, и это он запустил на платформе OpenAI кастомную GODMODE GPT, которая начала давать всем желающим советы по незаконной деятельности, а потом была заблокирована разработчиком. Энтузиаст настаивает, что в его действиях не было преступных намерений — он является одним из работающих по всему миру экспертов, кто выявляет уязвимости моделей ИИ. Технологические компании в погоне за прибылью явно поспешили представить их общественности, а хакеры утверждают, что бесплатно делают работу на благо разработчиков и пользователей систем. Эти специалисты преуспели в составлении запросов, позволяющих обойти ограничения, которые разработчики ИИ установили для безопасности своих продуктов — чат-боты при получении таких запросов начинают генерировать опасный контент, намеренно распространять дезинформацию, публиковать персональные данные граждан и писать вредоносный код. С OpenAI, Meta✴ и Google уже работают подобные специалисты, которые проводят стресс-тестирование моделей ИИ перед их выпуском — но это не всегда эффективно, и уже сформировался рынок стартапов в области безопасности больших языковых моделей. В 2022 году стартапы в области безопасности ИИ привлекли $70 млн, а на следующий год — уже $213 млн. Регулирующие органы стран по всему миру пытаются вмешаться, чтобы ограничить исходящую от моделей ИИ угрозу. «Закон об ИИ» уже приняли в ЕС, аналогичные проекты готовят власти Великобритании и Сингапура. В августе законодатели Калифорнии намереваются проголосовать за законопроект, который потребует от работающих в штате разработчиков ИИ, включая Meta✴, Google и OpenAI, гарантий, что те не разрабатывают моделей с «опасными возможностями». «Этим критериям отвечают все [модели]», — парирует Pliny.

Источник изображения: Placidplace / pixabay.com Неэтичные хакеры уже давно создали изменённые версии больших языковых моделей, например, WormGPT и FraudGPT — они продаются в даркнете за $90. Такие системы помогают в осуществлении кибератак, написании вирусов или создании адресных фишинговых кампаний. Есть и другие модели: EscapeGPT, BadGPT, DarkGPT и Black Hat GPT. Одни хакеры пользуются системами без защитных механизмов; другие прицельно проводят атаки на существующие модели — эта деятельность переросла в новое ремесло, а советы для обхода ограничений можно найти в Reddit или Discord. Стратегии взлома сильно различаются: в одних случаях ограничения обходят при помощи синонимов запрещённых слов, в других — прибегают к более изощрённым атакам. В прошлом году учёные Университета Карнеги — Меллона и Центра безопасности искусственного интеллекта предложили универсальный способ взлома моделей ИИ посредством манипуляций с весами — параметрами, определяющими их работу. Исследователи компании Anthropic смогли взломать ИИ, просто забросав его вопросами, то есть злоупотребив свойственным современным системам большим контекстным окном. Нынешние ИИ представляются довольно мощными, но их взлом пока не влечёт катастрофических рисков. Но чем больше человек будет им доверять, чем значительнее будут эти риски. Это подтвердили эксперты израильской компании DeepKeep, которые заставили старую открытую модель Meta✴ Llama 2 выдать персональные данные пользователей. Соображениями безопасности в Meta✴ объясняют свою стратегию публикации исходного кода своих моделей — это позволяет большому числу экспертов находить в них уязвимости. OpenAI и Google сами постоянно обучают свои модели более эффективной защите от эксплойтов и злонамеренных действий пользователей. Anthropic же придерживается промежуточной позиции, призывая коллег расширить обмен информацией и исследовать различные типы атак. Отправить электронное письмо от имени Microsoft может кто угодно — в Outlook нашли опасную уязвимость

19.06.2024 [18:56],

Сергей Сурабекянц

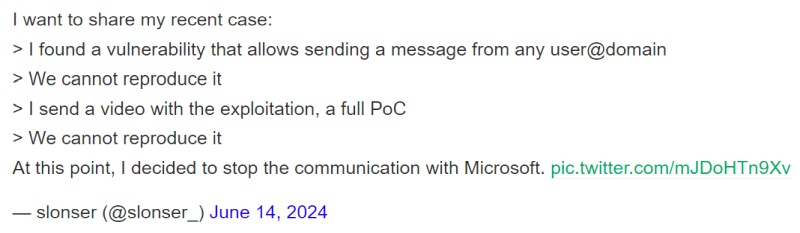

Всеволод Кокорин, известный в интернете как Slonser, обнаружил ошибку, которая позволяет подменять адрес отправителя в электронных письмах на адреса корпоративной электронной почты Microsoft, что потенциально может значительно облегчить злоумышленникам попытки фишинга. Чтобы продемонстрировать уязвимость, Кокорин создал электронное письмо от имени команды безопасности учётных записей Microsoft. На настоящий момент ошибка ещё не исправлена.  Эксплойт, по словам Кокорина, работает только при отправке письма на аккаунты Outlook. Тем не менее, согласно последним данным Microsoft, эта группа насчитывает как минимум 400 миллионов пользователей по всему миру. Ранее Кокорин написал в социальной сети X, что обнаружил ошибку подмены адреса отправителя электронной почты и сообщил о ней в Microsoft, но компания отклонила его отчёт, заявив, что не может воспроизвести его действия. Это побудило Кокорина опубликовать информацию об ошибке, опустив технические подробности.

Источник изображения: Всеволод Кокорин Кокорин в последний раз связывался с Microsoft 15 июня. Позднее он сообщил: «В Microsoft, возможно, заметили мой твит, потому что несколько часов назад они вновь открыли [sic] один из моих отчётов, который я отправил несколько месяцев назад». «Многие люди меня неправильно поняли и думают, что я хочу денег или чего-то в этом роде, — добавил исследователь. — На самом деле я просто хочу, чтобы компании не игнорировали исследователей и были более дружелюбными, когда вы пытаетесь им помочь». На данный момент неизвестно, нашёл ли эту ошибку кто-то, кроме Кокорина. Имеется ненулевая вероятность того, что она могла быть использована киберпреступниками, однако факты использования данного эксплойта злоумышленниками на данный момент не выявлены. Microsoft от комментариев воздержалась. В последние годы Microsoft столкнулась с несколькими проблемами безопасности, что повлекло за собой расследования как со стороны федеральных регулирующих органов, так и законодателей Конгресса. В 2023 году часть электронных писем федерального правительства США была похищена с серверов Microsoft. В январе Microsoft сообщила о взломе группой хакеров учётных записей корпоративной электронной почты Microsoft. Недавно появилась информация, что критическая уязвимость, проигнорированная Microsoft, на протяжении долгого времени использовалась против технологической компании SolarWinds. На прошлой неделе на слушаниях в Палате представителей компания пообещала направить максимум усилий на обеспечение кибербезопасности. В драйвере Wi-Fi для Windows нашли уязвимость, позволяющую удалённый запуск кода без участия пользователя

15.06.2024 [14:11],

Павел Котов

В реализации Wi-Fi в Windows обнаружена уязвимость с рейтингом опасности 8,8 из 10 (высокая), подтвердила Microsoft. Для эксплуатации уязвимости за номером CVE-2024-30078 потенциальному злоумышленнику не нужен непосредственный доступ к компьютеру жертвы или какие-либо действия с её стороны — достаточно находиться неподалёку.

Источник изображения: Dreamlike Street / unsplash.com Эксплуатация уязвимости позволяет злоумышленнику без аутентификации удалённо запускать код на машине жертвы — связанная с безопасностью ошибка драйвера Wi-Fi затрагивает все поддерживаемые версии Windows. Даже без особых условий доступа потенциальный хакер может добиваться «повторяющегося успеха против уязвимого компонента», сообщили в Microsoft. Перед осуществлением атаки не требуются ни аутентификация, ни доступ к настройкам и файлам на компьютере жертвы. От пользователя целевого устройства никаких действий тоже не требуется: не нужно нажимать на какие-либо ссылки, открывать картинки или запускать исполняемые файлы. Особую угрозу уязвимость создаёт в окружениях с высокой плотностью клиентских устройств, в том числе отели, торговые выставки или другие места с многочисленными подключениями к сетям Wi-Fi — в подобных условиях киберпреступник может с лёгкостью атаковать пользователей, не поднимая лишнего шума, говорят эксперты. Для защиты рекомендуется установить последние обновления Windows; пользователям неподдерживаемых версий системы в отсутствие возможности её смены следует рассмотреть возможность использовать дополнительные средства безопасности на уровне сети — брандмауэры и системы обнаружения вторжений. Эксперты также сходятся во мнении, что в ближайшее время появится общедоступный эксплойт уязвимости. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |