|

Опрос

|

реклама

Быстрый переход

Серверы с большими языковыми моделями ИИ могут сливать в интернет конфиденциальные данные

29.08.2024 [11:03],

Павел Котов

Сотни серверов с большими языковыми моделями с открытым кодом и десятки — с векторными базами данных способны передавать в открытый интернет информацию с высокой степенью конфиденциальности, гласят результаты исследования, проведённого специализирующейся на вопросах кибербезопасности компанией Legit.

Источник изображений: Pete Linforth / unsplash.com В рамках исследования эксперт Legit Нафтали Дойч (Naphtali Deutsch) провёл сканирование двух видов потенциально уязвимых служб с искусственным интеллектом: векторных баз данных, в которых хранится информация для инструментов ИИ, а также конструкторов приложений на основе больших языковых моделей, в частности, открытой программы Flowise. По результатам исследования было выявлено множество конфиденциальных персональных и корпоративных данных, которые неосознанно раскрывают организации, стремящиеся поставить себе на службу инструменты с генеративным ИИ. Flowise — программа с открытым кодом, предназначенная для создания приложений всех видов, основанных на больших языковых моделях. Это могут быть чат-боты для поддержки клиентов или средства для генерации программного кода, и все они, как правило, имеют доступ к большим объёмам данных и управляют ими, поэтому большинство серверов Flowise защищается паролями. Но пароль — недостаточно надёжный механизм защиты: ранее индийский исследователь обнаружил во Flowise 1.6.2 и более ранних версиях уязвимость, позволяющую обходить аутентификацию, просто набирая заглавные буквы в обращениях к программе через API. Уязвимость отслеживается под номером CVE-2024-31621 и имеет «высокий» рейтинг в 7,6 балла из 10.  Эксплуатируя уязвимость, эксперт Дойч взломал 438 серверов Flowise. Он получил доступ к токенам доступа API GitHub, ключам API OpenAI, паролям Flowise, прочим ключам API в открытом виде, данным конфигурации и запросам, связанным с приложениями Flowise, а также многим другим данным. Токен API GitHub открывает доступ к закрытым репозиториям, пояснил исследователь; были также обнаружены ключи API и для других векторных баз данных, включая Pinecone — популярную SaaS-платформу. Потенциальный злоумышленник мог воспользоваться ими, чтобы войти в базу данных и выгрузить всю найденную информацию, в том числе конфиденциальную. Используя инструменты сканирования, Дойч обнаружил около 30 серверов с векторными базами данных в открытом интернете без каких-либо средств аутентификации, и в них была конфиденциальная информация: электронные письма от поставщика инженерных услуг; документы, полученные от специализирующейся на моде компании; персональные данные клиентов и финансовую информацию от поставщика промышленного оборудования; а также многое другое. В других базах были данные об объектах недвижимости, документация, технические паспорта товаров и даже используемая медицинским чат-ботом информация о пациентах. Утечка векторной базы данных опаснее, чем утечка данных от конструктора с большой языковой моделью, поскольку несанкционированный доступ к базе может остаться незамеченным для пользователя. Потенциальный злоумышленник может не только похитить информацию из векторной базы данных, но также удалить или изменить информацию в ней и даже внедрить в неё вредоносное ПО, которое заразит большую языковую модель. Чтобы снизить подобные риски, Дойч рекомендует организациям ограничивать доступ к службам ИИ, отслеживать и регистрировать связанную с ними активность, принимать меры для защиты конфиденциальных данных, которые передаются большими языковыми моделями, а также по возможности обновлять связанное с этими средствами ПО. Google рекомендовала срочно обновить Chrome — найдена уже девятая уязвимость нулевого дня в этом году

22.08.2024 [19:50],

Сергей Сурабекянц

Уже девятый раз в этом году Google обнаруживает и исправляет критическую уязвимость безопасности в веб-обозревателе Chrome. Сегодняшнее обновление устраняет проблему CVE-2024-7971, уязвимость «путаницы типов» (type confusion), которая использует ошибку в движке JavaScript от Google. Установку исправления лучше не откладывать в долгий ящик, так как стало известно, что данный эксплойт эксплуатируется злоумышленниками.

Источник изображения: unsplash.com Проблема была обнаружена совместно «Центром поиска угроз» (Threat Intelligence Center) и «Центром реагирования на безопасность» (Security Response Center) Microsoft в прошлом месяце, но технические подробности эксплойта ни та, ни другая компания не опубликовали. В отчёте подчёркивается, что уязвимость уже эксплуатируется «в дикой природе». Номинально Microsoft является конкурентом Google, однако, когда речь заходит о безопасности браузеров, интересы компаний во многом совпадают. Microsoft Edge и Google Chrome, так же, как и десяток других обозревателей, основаны на проекте Chromium с открытым исходным кодом от Google. Поэтому любые уязвимости, обнаруженные в одном браузере, почти со 100-процентной вероятностью будут присутствовать и во всех его «собратьях». Сегодняшнее обновление Chrome также включает семь других высокоприоритетных исправлений и тринадцать исправлений со средним или низким приоритетом. Актуальная версия браузера для Windows и Linux — 128.0.6613.84, для Mac — 128.0.6613.85. Google настоятельно рекомендует пользователям немедленно обновить Chrome. Для этого нужно открыть пункт меню «Параметры» —> «Справка» —> «О Google Chrome», дождаться загрузки обновления, а затем перезапустить браузер. Microsoft сделала macOS уязвимой — проблема в офисных приложениях

20.08.2024 [13:18],

Владимир Фетисов

Исследователи в сфере информационной безопасности из Cisco Talos обнаружили несколько уязвимостей в приложениях Microsoft для операционной системы Apple macOS. Эксплуатация их позволяет осуществлять слежку за пользователями компьютеров Mac, в том числе с получением доступа к камере и микрофону атакуемого устройства.

Источник изображения: Copilot В публикации Cisco Talos исследователи остановились подробнее на том, как злоумышленники могут использовать уязвимости приложений Microsoft для macOS, таких как Outlook или Teams, для получения доступа к камере или микрофону устройства без согласия пользователя. Атака основана на внедрении вредоносных библиотек в приложения Microsoft с целью получения прав и разрешений, аналогичных тем, что пользователь уже предоставил легитимным продуктам. В macOS есть служба Transparency Consent and Control (TCC), которая используется для управления разрешениями приложений, включая определение местоположения устройства, доступ к камере, микрофону, фотографиям и др. Каждому приложению необходимо получить разрешение TCC для расширения прав. Однако эксплойт на основе уязвимостей приложений Microsoft позволяет вредоносному ПО использовать разрешения, которые уже были предоставлены программным продуктам софтверного гиганта. «Мы выявили восемь уязвимостей в разных приложениях Microsoft для macOS, благодаря которым злоумышленники могут обойти механизм получения разрешений в операционной системе, используя существующие разрешения и не запрашивая у пользователя дополнительной проверки», — говорится в сообщении исследователей. К примеру, хакер может создать вредоносное ПО для записи звука с микрофона или создания фотоснимков без какого-либо взаимодействия с пользователем устройства. Отмечается, что все проблемные приложения, кроме Excel, имеют возможность записи звука, а некоторые имеют доступ к камере. Согласно имеющимся данным, Microsoft уже работает над патчем, который устранит найденные уязвимости в своих продуктах для macOS. Проблема уже была исправлена в Teams и OneNote, но она продолжает оставаться актуальной для Excel, PowerPoint, Word и Outlook. Созданный исследователями эксплойт в компании не посчитали опасным, поскольку он полагается на загрузку неподписанных библиотек для поддержки сторонних плагинов. Ознакомиться с более детальной информацией по данному вопросу можно в блоге Cisco Talos. Google завершает программу вознаграждений за поиск багов в приложениях для Android

20.08.2024 [03:29],

Анжелла Марина

Компания Google объявила о закрытии программы вознаграждений за обнаружение уязвимостей в Android-приложениях, известной как Google Play Security Reward Program (GPSRP). Программа, запущенная в октябре 2017 года, позволяла сторонним разработчикам получать денежные вознаграждения за выявление багов в популярных приложениях, размещённых в магазине Google Play.

Источник изображения: Photo Mix/Pixabay Программа GPSRP была запущена с целью сделать магазин Google Play более безопасным местом для пользователей Android. GPSRP была рассчитана на ограниченный круг специалистов по кибербезопасности и предусматривала вознаграждения за уязвимости, приводящие к удалённому выполнению кода или краже конфиденциальных данных, поясняет издание Android Authority. Максимальные выплаты составляли $5000 (удалённое выполнение кода) и $1000 (кража данных) соответственно. Со временем программа стала расширяться и в неё вошли приложения таких крупных компаний, как Airbnb, Amazon, Facebook✴, Spotify, TikTok и многие другие. В августе 2019 года Google включила все приложения, получившие более 100 миллионов установок. В этот же период максимальная сумма вознаграждений была увеличена до $20 000 за уязвимости, связанные с удалённым выполнением кода, и до $3000 за уязвимости, ведущие к краже данных или доступу к защищённым компонентам приложений. Информация, собранная в рамках программы, использовалась для создания автоматизированных проверок, которые сканировали все приложения в Google Play на наличие аналогичных уязвимостей. В 2019 году Google сообщила, что эти проверки помогли более чем 300 000 разработчиков устранить уязвимости в более чем 1 млн приложений. Несмотря на успехи, Google приняла решение о закрытии GPSRP. В письме, направленном разработчикам, компания объяснила, что за последние годы количество выявленных уязвимостей значительно сократилось, что связано с «общим усилением мер безопасности Android и повышением защищённости операционной системы Android». В связи с этим программа прекращает свою работу. «Ввиду общего повышения уровня безопасности Android и укрепления её функциональности, мы видим снижение числа выявляемых уязвимостей, — говорится в письме от команды Android Security. — Поэтому мы приняли решение завершить программу GPSRP 31 августа». Google также подчеркнула, что все отчёты, поданные до этой даты, будут обработаны, а окончательные решения по вознаграждениям будут приняты до 30 сентября. В заключение Google выразила благодарность всем специалистам, участвовавшим в программе, и выразила надежду на их участие в других инициативах компании, таких как Android и Google Devices Security Reward Program. AMD всё-таки исправит уязвимость Sinkclose в «устаревших» Ryzen 3000

17.08.2024 [12:18],

Павел Котов

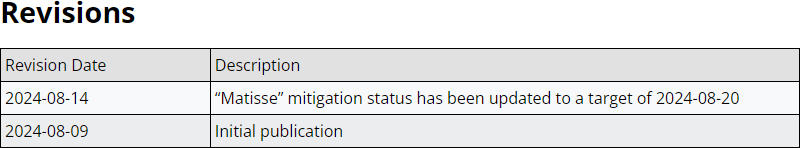

AMD пересмотрела своё решение в отношении уязвимости Sinkclose (CVE-2023-31315), обнаруженной ранее в её процессорах. Компания намеревается предложить меры для смягчения её последствий на системах с процессорами серии Ryzen 3000 «Matisse», хотя прежде не планировала этого делать.

Источник изображений: amd.com Уязвимость, получившая название Sinkclose не представляет серьёзной угрозы для обычных владельцев ПК — для осуществления атаки с её использованием потенциальному злоумышленнику требуется доступ на уровне ядра системы. Это значит, что хакерам придётся использовать другие эксплойты, чтобы проникнуть достаточно глубоко и эксплуатировать Sinkclose, то есть к этому моменту ПК должен быть уже взломан. И обычным вирусам нет смысла пытаться использовать этот эксплойт на практике.  AMD расширила свои планы в отношении возможных последствий Sinkclose для процессоров Ryzen 3000 — первоначально компания сочла их слишком старыми, чтобы осуществлять поддержку для их владельцев, но теперь передумала. Возможно, потому что с выходом серии Ryzen 3000 (Zen 2) AMD подтвердила, что является мощным конкурентоспособным игроком на рынке процессоров. Чипы серий AMD Ryzen 1000 и Ryzen 2000 для настольных ПК (AM4) на странице сайта AMD, связанной с Sinkclose, не упоминаются. Если дело в том, что они этой уязвимости не подвержены, то выходит, что все чипы Ryzen AM4 в конечном счёте получат защиту от Sinkclose. В смартфонах Google Pixel обнаружено скрытое системное приложение с бэкдором

16.08.2024 [10:23],

Павел Котов

Google уверяет, что её смартфоны Pixel отличаются повышенной безопасностью, ведь на них установлена чистая ОС Android якобы без надстроек и стороннего ПО. Но, как выяснили эксперты по кибербезопасности из компании iVerify, на все телефоны серии с сентября 2017 года устанавливается скрытое приложение стороннего разработчика, которое делает их уязвимыми для взлома. Речь идёт о пакете под названием Showcase.apk, который работает на системном уровне и остаётся невидимым для пользователя. Его создал для американского оператора Verizon разработчик корпоративного ПО Smith Micro — приложение служит для перевода телефонов в демонстрационный режим в розничных магазинах, и Google к нему отношения не имеет. Но вот уже почти семь лет оно включается в каждый выпуск Android для Pixel и имеет глубокие системные привилегии, включая удалённое выполнение кода и удалённую установку другого ПО. Кроме того, приложение позволяет загружать файл конфигурации через незащищённое HTTP-соединение, которое может перехватить потенциальный злоумышленник, чтобы получить контроль над приложением, а затем и над всем устройством жертвы. Компания iVerify доложила о своём открытии Google ещё в начале мая, но технологический гигант до сих пор эту проблему не решил. Приложение «больше не используется» Verizon, и «в ближайшие недели» с очередным обновлением Android оно будет удалено со всех поддерживаемых устройств Pixel, пообещал представитель Google Эд Фернандес (Ed Fernandez) изданию Wired. Showcase действительно ранее использовался для демонстраций в розничных магазинах, но уже не применяется, подтвердили в Verizon. В Smith Micro комментариев не предоставили. Хотя Showcase.apk и представляет собой опасную уязвимость для телефонов, по умолчанию приложение отключено. Это значит, что для его использования в злонамеренных целях потенциальному киберпреступнику потребовался бы физический доступ к телефону жертвы для запуска приложения. Существует также вероятность, что Showcase.apk установлено не только на телефоны Pixel, но и на устройства других производителей, заявили в iVerify. И это косвенно подтвердил Эд Фернандес из Google — он заявил, что «мы также извещаем других OEM-производителей Android». Современные гоночные велосипеды оказались уязвимы перед кибератаками

15.08.2024 [14:16],

Владимир Фетисов

Специалисты Калифорнийского университета из Сан-Диего и Северо-Восточного университета провели исследование, в рамках которого было установлено, что беспроводные системы переключения передач в премиальных велосипедах уязвимы для кибератак. Эта угроза потенциально может негативно повлиять на крупные гонки в мире велоспорта, такие как Тур де Франс.

Источник изображения: bike.shimano.com По мнению исследователей, использование злоумышленниками уязвимостей систем переключения передач может дать конкурентное преимущество одним участникам велогонок и навредить другим спортсменам. Доступ к переключению передач может приводить к манипуляциям с передачами или блокировке переключения, что потенциально может закончиться серьёзными травмами. В сообщении сказано, что исследователи работали с беспроводной технологией переключения передач Shimano Di2, которую они назвали «лидером рынка». Специалисты установили, что она работает «путём развёртывания беспроводных каналов связи между переключателями скоростей, которые управляют велосипедом, и устройством, которое перемещает цепь между звёздочками, называемом переключателем». Записывая и передавая разные команды, исследователи обнаружили, что могут осуществить атаку на беспроводную систему с расстояния 10 метров с помощью «готовых устройств». Они также обнаружили, что можно отключить переключение передач на конкретном велосипеде с помощью целенаправленной атаки, а не оказывать воздействие на все находящиеся поблизости велосипеды. В настоящее время исследователи сотрудничают с инженерами Shimano для устранения выявленных уязвимостей, и компания уже начала тестировать некоторые из предложенных контрмер. Официальные представители Shimano пока никак не комментируют данный вопрос. В реализации IPv6 в Windows нашлась уязвимость, позволяющая заражать компьютеры удалённо и незаметно

15.08.2024 [12:09],

Павел Котов

Microsoft предупредила о необходимости установить патч, закрывающий уязвимость, которая угрожает всем системам Windows, использующим включённый по умолчанию протокол IPv6. Уязвимость связана с реализацией TCP/IP — она допускает удалённое выполнение кода, и вероятность её эксплуатации оценивается как высокая.

Источник изображения: Pete Linforth / pixabay.com Открытие совершил эксперт Сяо Вэй (Xiao Wei) из Kunlun Lab. Уязвимости присвоен номер CVE-2024-38063 — она вызвана ошибкой целочисленного переполнения (Integer Underflow) и может эксплуатироваться для выполнения произвольного кода в уязвимых системах Windows 10, Windows 11 и Windows Server. Автор открытия заявил, что из-за степени угрозы он в ближайшей перспективе не станет раскрывать подробностей об уязвимости; но предупредил, что блокировка IPv6 на локальном брандмауэре Windows не закроет уязвимости, поскольку она эксплуатируется ещё до обработки брандмауэром. Удалённо эксплуатировать уязвимость могут неаутентифицированные злоумышленники, пояснили в Microsoft, — для этого они могут многократно отправлять пакеты IPv6, включая специально созданные. «Более того, Microsoft известно о прошлых случаях эксплуатации уязвимости этого типа. Это делает её привлекательной целью для злоумышленников и, таким образом, повышает вероятность создания эксплойтов», — добавили в компании. Пользователям Windows рекомендуется установить вышедшие на этой неделе обновления безопасности системы. Полное отключение протокола IPv6 грозит прекращением работы некоторых компонентов системы, потому что он является неотъемлемой частью Windows Vista и Windows Server 2008 и последующих версий. Руководитель отдела осведомлённости об угрозах в программе Zero Day Initiative компании Trend Micro Дастин Чайлдс (Dustin Childs) назвал CVE-2024-38063 одной из наиболее серьёзных уязвимостей, исправленных в вышедшем на этой неделе обновлении Windows. Она позволяет потенциальному злоумышленнику удалённо выполнять код, просто отправляя специально подготовленные пакеты IPv6 — участия жертвы для этого не требуется. Предотвратить её эксплуатацию можно, полностью заблокировав IPv6, но этот протокол включён по умолчанию практически во всех компонентах. Это значит, что хакеры могут написать вредоносную программу — червь, которая самостоятельно распространяется через компьютерные сети, пользуясь ошибкой CVE-2024-38063. В мобильных чипах Qualcomm обнаружено около 10 критических уязвимостей

12.08.2024 [06:29],

Анжелла Марина

Исследователи из команды Google по поиску уязвимостей Android Red Team обнаружили более девяти уязвимостей в Adreno GPU — популярном программном обеспечении от Qualcomm, используемом для управления мобильными чипами на миллионах Android-устройств. Об этом команда рассказала на конференции по кибербезопасности Defcon в Лас-Вегасе.

Источник изображения: Pete Linforth/Pixabay Уязвимости, которые теперь уже устранены, позволяли злоумышленникам получать полный контроль над устройством. Правда, для этого им необходимо было сначала получить доступ к целевому устройству, например, заставив жертву обманом установить вредоносное приложение, поясняет издание Wired. Проблема заключается в том, что любые приложения на Android-телефонах могут напрямую взаимодействовать с драйвером Adreno GPU «без песочницы и дополнительных проверок», — поясняет руководитель Android Red Team Сюань Син (Xuan Xing). Хотя это само по себе не даёт приложениям возможности действовать злонамеренно, однако делает драйверы GPU мостом между частями операционной системы и её ядром, обеспечивающим полный контроль над всем устройством, включая его память. Эксперты отмечают, что GPU и поддерживающее их программное обеспечение могут стать критически важным полем битвы в области компьютерной безопасности, так как сочетание высокой сложности реализации с широкой доступностью представляют особый интерес для злоумышленников. Компания Qualcomm уже выпустила патчи для производителей оригинального оборудования (OEM) в мае 2024 года и рекомендовала конечным пользователям устанавливать обновления безопасности от производителей устройств по мере их появления. Исследователь продемонстрировал обход защиты Microsoft Copilot

10.08.2024 [17:46],

Павел Котов

На конференции Black Hat USA исследователь в области кибербезопасности Майкл Баргури (Michael Bargury) продемонстрировал уязвимости помощника с искусственным интеллектом Microsoft Copilot — потенциальные злоумышленники могут использовать его для кибератак. Его проект указывает, что организациям стоит пересмотреть политики безопасности при использовании ИИ-технологий, включая Copilot.

Источник изображения: Ivana Tomášková / pixabay.com Баргури выделил несколько методов, с помощью которых злоумышленники могут использовать Microsoft Copilot при осуществлении кибератак. Плагины Copilot, в частности, позволяют устанавливать бэкдоры, эксплуатируемые при работе других пользователей с ИИ, а также служат подспорьем при осуществлении атак, при которых задействуются методы социальной инженерии. Используя метод инъекций в запросах, хакер изменяет ответы ИИ в соответствии со своими целями — это позволяет производить скрытный поиск и извлечение данных в обход стандартных мер защиты файлов и информации. ИИ также оказывается эффективным оружием в атаках с применением методов социальной инженерии — Copilot можно использовать при создании убедительных фишинговых писем и подготовке других методов взаимодействия с потенциальными жертвами, у которых киберпреступник пытается получить конфиденциальную информацию. Чтобы наглядно продемонстрировать эти уязвимости, Баргури создал инструмент LOLCopilot — он предназначается для этичных хакеров и работает в любом клиенте с поддержкой Microsoft 365 Copilot, используя конфигурации по умолчанию. Специалисты по кибербезопасности могут с его помощью исследовать сценарии эксплуатации уязвимостей Copilot для кражи данных и организации фишинговых атак. Разработчик указывает, что существующие настройки безопасности Microsoft Copilot по умолчанию недостаточно эффективны для предотвращения этих атак. Наличие инструмента для получения доступа и обработки больших объёмов данных свидетельствует о риске, с которым сопряжена работа систем ИИ. Исследователь рекомендует внедрять дополнительные меры защиты, в том числе многофакторную авторизацию и строгий контроль доступа к данным. Кроме того, необходимо информировать сотрудников о связанных с ИИ рисках и иметь комплексные протоколы реагирования на инциденты. Уязвимость Sinkclose в чипах AMD может сделать миллионы компьютеров не подлежащими восстановлению

10.08.2024 [04:36],

Анжелла Марина

Исследователи из компании IOActive обнаружили критическую уязвимость в процессорах AMD, которая позволяет хакерам внедрять практически неудаляемое вредоносное ПО. Проблема затрагивает миллионы компьютеров и серверов по всему миру, сообщает издание Wired.

Источник изображения: Blake Connally/Unsplash Уязвимость, получившая название Sinkclose, обнаружена в режиме управления системой (SMM) процессоров AMD. Этот режим обладает высокими привилегиями и предназначен для выполнения критически важных системных функций. Злоумышленники могут использовать Sinkclose для внедрения вредоносного кода в самые глубокие слои прошивки, изменив конфигурацию SMM, что делает его практически невозможным для обнаружения и удаления. Энрике Ниссим (Enrique Nissim) и Кшиштоф Окупски (Krzysztof Okupski) из IOActive, обнаружившие уязвимость, планируют подробно рассказать о ней на предстоящей завтра конференции хакеров Defcon. По их словам, Sinkclose затрагивает практически все процессоры AMD, выпущенные с 2006 года, а возможно и ранее. Исследователи предупреждают, что для эксплуатации уязвимости хакерам необходим определённый уровень доступа к компьютеру или серверу на базе AMD, но затем Sinkclose даст им возможность внедрить вредоносный код ещё глубже. На большинстве протестированных систем, где неправильно реализована функция безопасности Platform Secure Boot, вирус, установленный через Sinkclose, будет практически невозможно обнаружить и устранить, даже после переустановки операционной системы. «Представьте, что хакеры из спецслужб или кто-то другой хочет закрепиться в вашей системе. Даже если вы полностью очистите жёсткий диск, вирус всё равно останется», — говорит Окупски. По его словам, единственный способ удалить такой вирус — физически подключиться к памяти компьютера с помощью программатора SPI Flash и тщательно её просканировать. «В худшем случае вам придётся просто выбросить компьютер», — резюмирует Ниссим. В заявлении для Wired компания AMD подтвердила находку IOActive, поблагодарив исследователей и сообщила, что уже выпустила исправления для процессоров EPYC и Ryzen, а для встраиваемых систем патчи выйдут в ближайшее время. Однако AMD не стала раскрывать подробности о том, как именно будет устранена уязвимость Sinkclose и для каких устройств. Одновременно AMD подчёркивает сложность эксплуатации этой уязвимости, так как для её использования злоумышленник должен обладать доступом к ядру операционной системы. Однако Ниссим и Окупски парируют, что для опытных хакеров получение такого доступа не проблема благодаря регулярно появляющимся багам в Windows и Linux. Исследователи предупреждают, что после презентации на Defcon, несмотря на то, что подробности эксплойта не будут опубликованы, опытные хакеры могут догадаться как работает технология, поэтому пользователям рекомендуется установить патчи AMD, как только они станут доступны. Хакеры могут «откатить» Windows до старой версии, чтобы использовать известные уязвимости

09.08.2024 [18:26],

Владимир Фетисов

Исследователь в сфере информационной безопасности Алон Леви (Alon Levie) из компании SafeBreach обнаружил две уязвимости в центре обновления Windows. Их эксплуатация позволяет понизить версию операционной системы для отмены применённых исправлений безопасности с целью последующего использования известных уязвимостей для атак. Проблема затрагивает Windows 11, Windows 10 и Windows Server.

Источник изображения: Copilot Используя упомянутые уязвимости, злоумышленник может удалить с устройства с Windows загруженные ранее обновления безопасности, чтобы получить возможность эксплуатации старых уязвимостей, которые уже были исправлены. По сути, злоумышленник может «откатить» обновлённую ОС до более старой версии, в которой остаются актуальными уже исправленные уязвимости. Эта новость является неприятной для пользователей Windows, которые регулярно обновляют ОС и устанавливают актуальные патчи безопасности. По данным источника, Microsoft было известно об упомянутой проблеме с февраля 2024 года, но пока софтверный гигант не выпустил исправления для этих уязвимостей. Известно, что Microsoft работает над исправлением, а также опубликовала некоторые подробности о CVE-2024-38202 и CVE-2024-21302, которые помогут ограничить возможный ущерб, пока нет официального патча. В конечном счёте упомянутые уязвимости могут дать злоумышленнику полный контроль над процессом обновления для понижения версий критических компонентов Windows, таких как динамические библиотеки (DLL) и ядро NT. Исследователь также обнаружил, что весь стек виртуализации находится под угрозой. Ему удалось понизить версию гипервизора Hyper-V, Secure Kernel и Credential Guard. Всё это даёт возможность использования ранее закрытых уязвимостей для компрометации системы. При этом при проверке через центр обновлений Windows сама система выглядит так, как будто всё ещё обновлена до актуальной версии. По данным Microsoft, в настоящий момент нет никаких доказательств того, что уязвимости центра обновления Windows использовались во время реальных хакерских атак. Когда именно будет выпущен патч для устранения проблемы, пока неизвестно. Обнаружена 18-летняя уязвимость браузеров Chrome, Firefox и Safari — они некорректно обрабатывают адрес 0.0.0.0

09.08.2024 [17:03],

Павел Котов

Браузеры Google Chrome, Apple Safari и Mozilla Firefox некорректно обрабатывают обращение к IP-адресу 0.0.0.0, направляя запросы на другие адреса, включая локальный localhost, который часто используется при разработке кода. Этой уязвимостью уже пользовались хакеры, отправляя запросы на адрес 0.0.0.0 своей жертвы, что открывало им доступ к закрытой информации, сообщили эксперты по кибербезопасности израильской компании Oligo. Они присвоили этой схеме атаки название «0.0.0.0-day».

Источник изображения: Pete Linforth / pixabay.com При реализации этой схемы атаки злоумышленник обманом заставляет свою жертву посетить сайт, который кажется безобидным, но отправляет вредоносный запрос на доступ к файлам через адрес 0.0.0.0. На первом же этапе вторжения хакер может получить доступ к коду разработчика и внутренним сообщениям; но эта атака также открывает доступ к локальной сети жертвы. Это значит, что схема ограничена возможностью атаковать лишь отдельных лиц и компании, которые сами размещают веб-серверы. Механизм 0.0.0.0-day позволяет, например, запускать вредоносный код на сервере, где размещён фреймворк Ray AI, который используется для обучения искусственного интеллекта крупнейшими компаниями, в том числе Amazon и Intel. Это не теоретическая угроза — об эксплуатирующем эту уязвимость вредоносном ПО рассказывал инженер по кибербезопасности Google Дэвид Адриан (David Adrian). Атаки этого рода возможны на компьютерах под управлением macOS и Linux, но не Windows — Microsoft заблокировала доступ к адресу 0.0.0.0 во всей ОС. Apple сообщила, что намеревается блокировать все попытки сайтов обращаться к этому адресу в бета-версии macOS 15 Sequoia; то же самое планируют сделать эксперты по кибербезопасности Google Chrome и Chromium. А вот Mozilla пока не готова предложить то же решение для Firefox — разработчик браузера заявил, что это может вызвать сбои на серверах, использующих адрес 0.0.0.0 в качестве замены localhost, поэтому необходимо принять решение на уровне стандартов. Но израильские эксперты по кибербезопасности настаивают, что угроза значительная: «Разрешая 0.0.0.0, вы разрешаете всё». Подробный доклад они намереваются представить на конференции DEF CON в Лас-Вегасе в ближайшие выходные. Secure Boot оказалась скомпрометирована на более чем 200 моделях ПК крупных производителей, и это только начало

26.07.2024 [16:38],

Павел Котов

Эксперты по вопросам кибербезопасности компании Binarly обнаружили, что используемый в прошивках UEFI протокол Secure Boot скомпрометирован на более чем 200 моделей ПК и серверов крупнейших мировых производителей. Причиной проблемы называется безответственное отношение производителей к управлению криптографическими ключами, обеспечивающими защиту Secure Boot.

Источник изображения: Pete Linforth / pixabay.com Технология Secure Boot стала отраслевым стандартом в 2012 году, когда сформировалось понимание, что может появиться вредоносное ПО, способное заражать BIOS —набор низкоуровневых микропрограмм, которые выполняются до загрузки операционной системы. Накануне исследователи из компании Binarly объявили, что протокол Secure Boot полностью скомпрометирован на более чем 200 моделях компьютеров, выпускаемых под марками Acer, Dell, Gigabyte, Intel и Supermicro, потому что в 2022 году в одном из репозиториев GitHub был скомпрометирован криптографический ключ, обеспечивающий доверие между аппаратной частью компьютера и работающей на ней прошивкой. Исследователи Binarly обнаружили утечку в январе 2023 года. Вскоре стало ясно, что под угрозой ещё более 300 моделей компьютеров от практически всех крупных производителей — был обнаружен ещё 21 ключ с пометками «DO NOT SHIP» («не отгружать») и «DO NOT TRUST» («не доверять»). Эти ключи созданы компанией AMI (American Megatrends Incorporated) — одним из трёх крупнейших разработчиков ПО, с помощью которого производители оборудования создают собственные прошивки UEFI для конкретных конфигураций. Пометки указывают, что эти ключи не предназначались для использования в серийно выпускаемой продукции — они поставлялись AMI актуальным или потенциальным клиентам для тестирования, но в действительности использовались на продукции в серийном производстве. Проблема коснулась Aopen, Foremelife, Fujitsu, HP, Lenovo и Supermicro.

Источник изображения: Gerd Altmann / pixabay.com Эксперты по безопасности рекомендуют, чтобы эти криптографические ключи были уникальными для каждой линейки продукции или как минимум для каждого производителя. А в идеале их следует даже время от времени менять. В реальности обнаруженные Binarly ключи использовались более чем десятком различных производителей более десяти лет. Идентичные тестовые ключи обнаруживались как в потребительских ПК, так и в серверах; и по меньшей мере один использовался тремя разными производителями. Компания озаглавила своё открытие PKfail, чтобы подчеркнуть неспособность всей отрасли обеспечить должное управление ключами шифрования, в результате чего возникла угроза для всей цепочки поставок. Обход защиты Secure Boot означает возможность запускать любые исполняемые файлы на уязвимой машине ещё до загрузки ОС. Инциденты меньших масштабов отмечались и раньше. В 2016 году в продукции Lenovo был обнаружен ключ AMI с пометкой «DO NOT TRUST» — тогда была зарегистрирована уязвимость CVE-2016-5242. В прошлом году хакеры группировки Money Message похитили два ключа MSI, из-за чего под угрозой оказались 57 моделей ноутбуков компании. Ресурс Ars Technica направил в упомянутые в связи с PKfail компании запросы и получил ответы не от всех. Только в Supermicro заявили, что решили проблему, выпустив обновления BIOS. В Intel, HP, Lenovo и Fujitsu дали очень похожие ответы, отметив, что потенциально уязвимая продукция уже снята с производства, продаж и больше не поддерживается. Полный список уязвимой продукции Binarly опубликовала на GitHub. Уязвимость в Windows Hello позволяет хакерам обходить биометрическую защиту на бизнес-ПК

24.07.2024 [12:38],

Анжелла Марина

В системе проверки подлинности Windows Hello для бизнеса (Windows Hello for Business, WHfB) была выявлена уязвимость, позволяющая злоумышленникам обходить биометрическую защиту компьютеров и ноутбуков. WHfB оказалась подвержена атакам при помощи метода понижения уровня защиты, несмотря на использование криптографических ключей, сообщает портал Dark Reading.

Источник изображения: Microsoft WHfB — это функция, доступная в коммерческих и корпоративных версиях Windows 10 с 2016 года. Она использует криптографические ключи, хранящиеся в Trusted Platform Module (TPM) компьютера, и активируется с помощью биометрической или PIN-аутентификации. Предполагалось, что функция обеспечит более высокий уровень безопасности по сравнению с паролями или одноразовыми паролями (OTP), отправляемыми по SMS. Уязвимость позволяет хакерам понижать уровень защиты аутентификации, открывая доступ к учётным записям пользователей. Злоумышленник может перехватывать и изменять POST-запросы к сервису аутентификации Microsoft, понижая уровень безопасности WHfB до менее безопасных уровней проверки, таких как пароли или OTP. Microsoft создала патч для устранения уязвимости в марте, добавив новую функцию условного доступа под названием Authentication strength, которую администраторы теперь могут активировать в Azure Portal. Новое обновление позволяет принудительно использовать только устойчивые к фишингу методы аутентификации, не оставляя возможности для снижения уровня безопасности. Эксперты подчёркивают, что сама система WHfB остаётся по прежнему безопасной, но организациям необходимо правильно настроить политики условного доступа, чтобы предотвратить возможность понижения ступени безопасности аутентификации. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |