|

Опрос

|

реклама

Быстрый переход

Приложение DeepSeek уличили в передаче конфиденциальных данных без шифрования

08.02.2025 [18:43],

Павел Котов

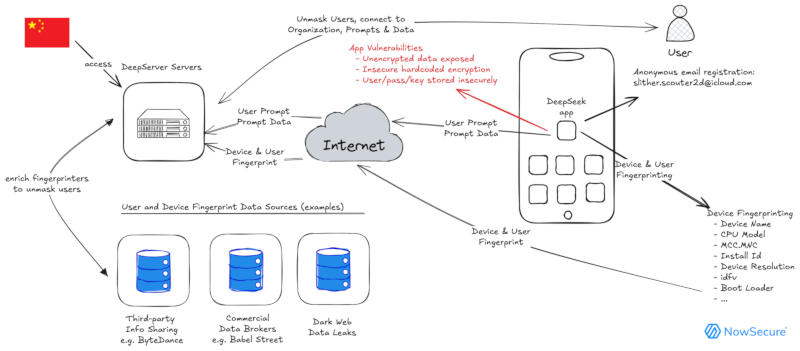

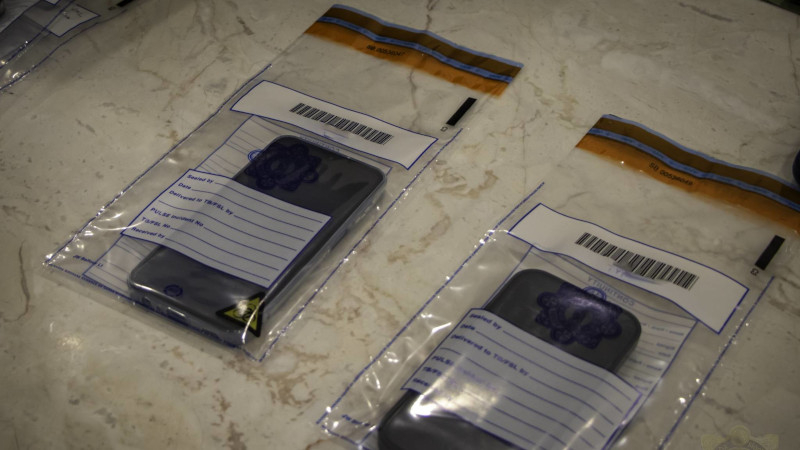

Мобильное приложение DeepSeek для Apple iOS отправляет конфиденциальные данные через интернет, подвергая их угрозе перехвата и манипуляций. Об этом сообщила компания NowSecure, специалисты которой провели аудит безопасности приложения и выявили несколько вопиющих проблем.

Источник изображений: nowsecure.com Шифрование пользовательских данных при работе с приложением отличается серьёзными огрехами в реализации: используется небезопасный алгоритм симметричного шифрования 3DES, жёстко закодирован ключ шифрования, есть повторное использование векторов инициализации. Данные отправляются на серверы под управлением платформы облачных вычислений и хранения Volcano Engine, принадлежащей ByteDance (владеет TikTok). «В приложении DeepSeek для iOS глобально отключена App Transport Security (ATS) — защита на уровне платформы iOS, предотвращающая отправку конфиденциальных данных по незашифрованным каналам. Поскольку эта защита отключена, приложение может отправлять (и отправляет) незашифрованные данные через интернет», — отмечает NowSecure.  Специализирующаяся на кибербезопасности компания Check Point ранее сообщила о зафиксированных случаях, когда злоумышленники использовали ИИ-платформы DeepSeek, Alibaba Qwen и OpenAI ChatGPT для создания инструментов кражи данных, для генерации недопустимых материалов и оптимизации скриптов для рассылки спама. Сервис DeepSeek, кроме того, отправляет учётные данные пользователей в China Mobile — оператору, деятельность которого запрещена в США, сообщило Associated Press. Китайские корни приложения уже побудили американских законодателей добиваться запрета использования DeepSeek на всех принадлежащих правительству устройствах — по их мнению, администрация сервиса может делиться информацией о пользователях с китайскими властями. Решение о запрете уже приняли в Австралии, Италии, Нидерландах, Южной Корее, Индии и на Тайване; в США сервис нельзя использовать на устройствах Конгресса, NASA, ВМС, Пентагона и штата Техас. Взрыв популярности DeepSeek принёс некоторые проблемы и самому проекту: ему пришлось отбиваться от DDoS-атак, исходящих от ботнетов hailBot и RapperBot семейства Mirai. Бренд DeepSeek используется и в схемах, связанных с инвестиционным и криптовалютным мошенничеством, распространением вредоносного ПО, создаются поддельные страницы, имитирующие официальный сайт проекта. Учёные придумали, как упростить квантовые датчики — это сулит прорыв в радарах и атомных часах

06.02.2025 [16:18],

Геннадий Детинич

По мере развития квантовые технологии охватывают всё новые сферы, хотя ранее они были представлены в основном в криптографии и вычислениях. На очереди — квантовые датчики, которые позволят выполнять безопасные измерения на расстоянии без опасений перехвата или искажений.

Источник изображения: Pixabay Безопасность при проведении дистанционных измерений важна для создания высокоточных квантовых радаров, систем космического базирования, мониторинга состояния пациентов в домашних условиях и других сфер, где критичны как точность измерений, так и их защищённость. Этой темой в последние годы активно занимаются учёные из британского Университета Сассекса (University of Sussex). Недавно в журнале Physical Review A вышла новая статья, в которой исследователи рассказали о возможных схемах реализации защищённых измерений с помощью упрощённых квантовых датчиков. В базовой конфигурации даже не требуется запутывать кубиты — всё реализуется гораздо проще, хотя эффект запутывания позволяет значительно повысить точность измерений. Основная идея технологии SQRS (безопасного квантового дистанционного зондирования) заключается в том, что в пункт проведения измерений отправляются одиночные фотоны. Они доставляются по открытым классическим каналам, например, через оптоволокно или лазерный луч, если речь идёт о передаче на спутник. В пункте назначения фотоны приобретают сдвиг фазы в соответствии с измеряемыми данными и затем возвращаются отправителю по тем же открытым каналам. В предложенной схеме получить результат может только отправитель, поскольку он владеет полной информацией о квантовых состояниях отправленных фотонов. Получатель в точке измерения не сможет определить величину сдвига фазы, так как у него нет опорных данных для вычислений. Злоумышленник, сумевший перехватить такие фотоны, также не сможет восстановить переданное сообщение, поскольку на этапе измерения (в момент сдвига фазы) вносится дополнительная квантовая неопределённость. Учёные из Китая смогли улучшить предложенную методику. Их статья, опубликованная на сайте arXiv, пока ещё не прошла рецензирование. Исследователи из Университета Гуанси (Guangxi University) показали, что для реализации SQRS вовсе не обязательно использовать одиночные фотоны, что требует достаточно сложного оборудования. В своей работе они доказали, что можно обойтись слабым источником фотонов. Используя законы статистики, такой источник можно считать однофотонным, корректируя показатели с помощью математических методов. Предложение китайских исследователей приближает практическую реализацию безопасного квантового дистанционного зондирования, что может ускорить развитие квантовых технологий. «Анонимность — не основополагающее право»: в Европоле заявили, что мессенджеры обязаны раскрывать зашифрованные переписки

20.01.2025 [19:59],

Сергей Сурабекянц

Глава Европола Кэтрин Де Болле (Catherine De Bolle) призвала крупные технологические компании к сотрудничеству с правоохранительными органами в вопросах шифрования, иначе «они рискуют поставить под угрозу европейскую демократию». По её словам, компании несут «социальную ответственность» за предоставление полиции доступа к зашифрованным сообщениям, которые используются преступниками для сохранения анонимности.

Источник изображения: Pixabay Де Болле планирует встретится с представителями компаний на Всемирном экономическом форуме в Давосе. «Анонимность не является основополагающим правом, — считает глава правоохранительного агентства ЕС. — Когда у нас есть ордер на обыск, и мы находимся перед домом, а дверь заперта, и вы знаете, что преступник находится внутри дома, население не смирится с тем, что вы не можете войти». Полиция должна иметь возможность расшифровывать сообщения преступников, чтобы бороться с правонарушениями. «Без этого вы не сможете обеспечить демократию», — уверена Де Болле.  Между технологическими компаниями и правоохранительными органами уже давно существует напряжённость из-за использования сквозного шифрования на платформах обмена сообщениями, что затрудняет получение полицией доказательств в ходе расследований. В апреле прошлого года руководители европейских полицейских служб призвали правительства и бизнес принять срочные меры, чтобы шифрование не мешало расследованию преступлений. Технологические компании последовательно сопротивляются подобным юридическим претензиям правоохранителей, утверждая, что это поставит под угрозу конфиденциальность и безопасность их пользователей. Попытки компаний сотрудничать в сфере шифрования с правоохранительными органами встречают жёсткое противодействие от сторонников конфиденциальности. Некоторые государства-члены ЕС, включая Германию, также скептически отнеслись к предоставлению правоохранительным органам большего доступа к личным сообщениям.

Источник изображений: Europol 54-летняя бельгийка Де Болле, возглавившая Европол в 2018 году также заявила, что хотела бы расширить использование искусственного интеллекта в расследованиях агентства и рассмотреть «гибридные угрозы». Европол использует свой гигантский массив данных для помощи государствам в борьбе с серьёзной и организованной преступностью в таких областях, как терроризм, незаконный оборот наркотиков и мошенничество За последние шесть лет агентство удвоило численность персонала до примерно 1700 человек. В прошлом году Европол совместно с ФБР и Министерством юстиции США пресекли деятельность группы вымогателей LockBit. Агентство также сыграло большую роль в борьбе с незаконным оборотом наркотиков в Европе, оказав помощь в расшифровке сообщений на использованных преступниками платформах EncroChat и Sky ECC. Доступ к этим сообщениям привёл к множеству уголовных дел и тысячам арестов.  В прошлом году более 100 человек были осуждены в ходе самого крупного в истории Бельгии уголовного процесса на основании доказательств, полученных в результате расшифровки Sky ECC. В ближайшее время ожидается рассмотрение ещё нескольких дел, связанных с расшифровкой сообщений. В марте Европол планирует опубликовать свой анализ преступности за последние четыре года. Шифрование файлов cookie в Chrome оказалось легко взломать, но в Google заявили, что так и задумано

30.10.2024 [16:21],

Павел Котов

В одном из обновлений браузера Google Chrome минувшим летом появилась система шифрования файлов cookie, призванная защитить данные пользователей. Но всего за несколько месяцев её удалось обойти и экспертам по кибербезопасности, и злоумышленникам. Но в Google считают свою задачу выполненной.

Источник изображения: Growtika / unsplash.com Функция шифрования данных ABE (App-Bound Encryption) дебютировала в июле 2024 года с выходом Chrome 127. Шифрование осуществляется при помощи службы Windows с системными привилегиями. Инструмент призван предотвращать кражу вирусами информации, которая хранится в браузере: учётных данных для входа на сайты, файлов сеансов cookie и многого другого. «Поскольку служба App-Bound работает с системными привилегиями, злоумышленникам потребуется сделать больше, чем просто уговорить пользователя запустить вредоносное приложение. Теперь вредоносное приложение должно получить системные привилегии или внедрить код в Chrome, чего легитимное ПО делать не должно», — пояснили тогда в Google. В конце сентября, однако, стало известно, что предназначенные для кражи данных вредоносы Lumma Stealer, StealC и многие другие смогли обойти эту функцию. В Google ответили, что это было ожидаемо, и хорошо, что изменения в браузере заставили злоумышленников изменить поведение. «Это отвечает наблюдаемой нами новой манере действий. Мы продолжаем сотрудничать с разработчиками ОС и антивирусов, чтобы пытаться надёжнее обнаруживать эти новые типы атак, а также продолжаем попытки усилить защиту от кражи информации у наших пользователей», — сообщили в Google. Теперь эксперт по вопросам кибербезопасности Александр Хагена (Alexander Hagenah) разработал и опубликовал на GitHub инструмент Chrome-App-Bound-Encryption-Decryption, предназначенный для обхода механизмов шифрования Chrome — в описании автор отметил, что разработанная Google функция пока защищает только файлы cookie, но в перспективе, возможно, будет использоваться для защиты паролей и платёжной информации. В Google на появление проекта тоже отреагировали спокойно. «Этот код требует прав администратора, указывая, что мы успешно повысили привилегии доступа, необходимые для успешного осуществления атак этого типа», — заявили в компании. Western Digital должна выплатить $315,7 млн по иску о нарушении патента

20.10.2024 [06:44],

Алексей Разин

В конце этой недели решением Федерального суда в Калифорнии компания Western Digital была признана виновной в нарушении прав на интеллектуальную собственность SPEX, защищаемую патентом, описывающим технологию шифрования данных. Первая из компаний применяет эти технологии в своих жёстких дисках серий Ultrastar, My Book и My Passport.

Источник изображения: Western Digital Калифорнийская SPEX Technology, как сообщает Reuters, купила оспариваемый патент у криптографической компании Spyrus, после чего подала иск к Western Digital в 2016 году. Примечательно, что одна из основательниц Spyrus Сью Понтиус (Sue Pontius) заявила, что благодарна суду за вынесенный вердикт. Представители SPEX подчеркнули, что такое решение суда является лучшим доказательством правоты Понтиус и результатом её настойчивости. Western Digital отрицает факт нарушения прав SPEX на интеллектуальную собственность, заявляя о намерениях предпринять меры для защиты своих интересов, включая обжалование данного решения суда. В июле тот же калифорнийский суд в Санта-Ане признал Western Digital виновной в нарушении прав на интеллектуальную собственность ещё одной компании, назначив штраф в размере более $262 млн. Тогда речь шла о технологиях, имеющих отношение к увеличению ёмкости жёстких дисков. Китайцы использовали квантовый компьютер D-Wave Systems для взлома AES-шифрования — у них почти получилось

12.10.2024 [13:19],

Геннадий Детинич

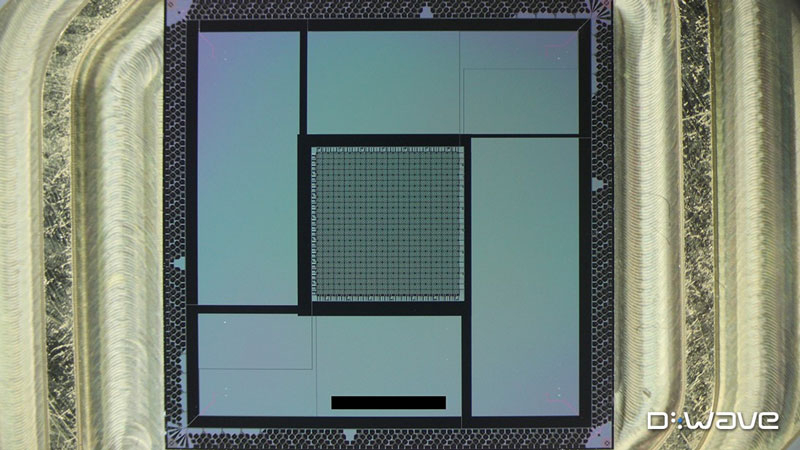

Китайские учёные опубликовали в национальном рецензируемом журнале Chinese Journal of Computers статью, в которой сообщили об эффективных атаках на ряд алгоритмов AES-шифрования. Атаки были проведены с использованием квантового компьютера канадской компании D-Wave Systems. Но основным «ударным» механизмом стал новый математический аппарат, разработанный в Китае. Специалисты оценили угрозу как «реальную и существенную».

1200-кубитовый процессор поколения Advantage 2. Источник изображения: D-Wave Шифрование AES с ключами выше определённой длины сегодня считается чрезвычайно защищённым. Но это с точки зрения обычных компьютерных вычислений. Квантовые компьютеры и соответствующие алгоритмы потенциально обещают играючи взламывать ключи AES. Считается, что для этого должно пройти 10, 20 или даже больше лет. Однако есть опасения и признаки того, что всё произойдёт намного раньше — уже через 3-5 лет. Группа китайских учёных из Шанхайского университета в своей новой работе показала, что ряд алгоритмов шифрования, лежащих в основе AES, могут быть скомпрометированы квантовыми компьютерами. Используя квантовый компьютер канадской компании D-Wave Systems учёные провели атаку на алгоритмы Present, Gift-64 и Rectangle, которые относятся к так называемому блочному шифрованию Substitution-Permutation network (подстановочно-перестановочная сеть). Код не был взломан окончательно, как говорится в работе, но команда исследователей была близка к этому как никто и никогда ранее. Сеть SP является частью AES-шифрования, с помощью которого банковский сектор, госструктуры и военные всего мира хранят свои секреты. Даже призрачная угроза в данном случае должна рассматриваться, как реальная. «Это первый случай, когда настоящий квантовый компьютер представляет реальную и существенную угрозу для множества полномасштабных структурированных алгоритмов SPN, используемых сегодня», — говорится в рецензируемой статье. Сам квантовый компьютер D-Wave Systems с трудом можно назвать квантовым. Он использует принцип квантового отжига — работает на поиске энергетических минимумов, что в физике соответствует стремлению атомов к наименьшему энергетическому состоянию. Всё, что осталось после обработки — «прогорания» — данных и есть искомый результат. Учёным нужно было лишь создать математический аппарат для обработки данных в нужном для них направлении. Такой аппарат с привлечением ИИ был создан, но он не универсальный и это затрудняет практическое использование квантовых платформ сегодня, в том числе, для успешного взлома AES-ключей. В России создан 50-кубитный ионный квантовый компьютер

07.10.2024 [17:58],

Сергей Сурабекянц

50-кубитный квантовый ионный компьютер разработан научной группой Российского квантового центра и Физического института имени Лебедева РАН (ФИАН). На данный момент он является самым мощным квантовым компьютером в России. Доступ к нему осуществляется через облачную платформу. Разработка велась в рамках реализации дорожной карты развития высокотехнологичной области «Квантовые вычисления», координатором которой является госкорпорация «Росатом». Представленный квантовый компьютер базируется на уникальной кудитной технологии, которую российские учёные стали использовать третьими в мире, после Австрии и США. Впервые российский 16-кубитный компьютер был представлен в июле 2023 года на первом Форуме будущих технологий (ФБТ). На втором ФБТ в феврале 2023 года была продемонстрирована 20-кубитная машина. Менее чем за год после этого удалось увеличить количество кубитов до 50. «За год мы полностью переделали ультрастабильный лазер и существенно модернизировали и систему адресации и считывания, поработали над стабильностью всех подсистем, автоматизировали многие калибровки. За счёт этого получилось в короткий срок поднять мощность нашего квантового компьютера и нарастить число кубит. Дальше мы планируем работать и над увеличением числа кубит, и над достоверностью двухкубитных операций. Всё это нужно для запуска более сложных квантовых алгоритмов. Потенциал для модернизации у нашей машины есть», — прокомментировал научный руководитель проекта Илья Семериков. Эксперты полагают, что квантовые вычисления в первую очередь будут востребованы в фармацевтике для моделирования сложных соединений при создании новых лекарств. Квантовые вычисления помогут при прогнозировании эпидемий. Врачи смогут в кратчайшие сроки разработать персональные рекомендации для лечения с учётом конкретных симптомов и особенностей организма. Квантовые вычисления обеспечат принципиально новые возможности при моделировании химических процессов, что безусловно будет востребовано в промышленном секторе. В логистических операциях использование квантовых компьютеров для составления оптимальных маршрутов и расписаний движения транспорта приведёт к сокращению задержек, удешевит и ускорит доставку грузов. Аналитики уверены, что квантовые технологии радикально повысят возможности ИИ в области машинного обучения, распознавания и анализа, обработки больших данных при меньших энергозатратах. Постквантовое шифрование должно обеспечить необходимый уровень защиты персональных и конфиденциальных данных. В финансовом секторе квантовые вычисления помогут минимизировать риски и точнее оценить кредитоспособность клиента. «Ионная платформа является в мире одной из главных по значимости в квантовых вычислениях. В ФИАНе полностью освоена технология создания квантового компьютера на ионах. Наша исследовательская группа смогла обеспечить высокие темпы развития квантового вычислителя до уровня в 50 кубитов, который позволяет проектировать его будущее применение в прикладных задачах экономики и сферы безопасности. Ожидается, что к 2030 году квантовые вычисления дополнят классические вычисления в решении большого ряда специфических задач, в том числе, позволят развивать квантовую химию и обеспечивать квантовое шифрование» — заявил Директор ФИАН Николай Колачевский. «50 кубитов - это колоссальное достижение, особенно, учитывая, что 4 года назад лучшим результатом в России было 2 кубита, а ионное направление построено с нуля. Однако для нас это лишь первый шаг на пути к промышленному использованию квантовых вычислений. […] Мы верим, что уже через несколько лет отдельные отрасли смогут извлечь пользу от использования того самого квантового превосходства, и сделаем все, чтобы максимально упростить эту задачу», — считает сооснователь Российского квантового центра Руслан Юнусов. Ранее он озвучивал планы создания 100-кубитного квантового компьютера к 2030 году. Россия наряду с США и Китаем сегодня входит в число стран, создавших квантовые компьютеры на всех четырёх приоритетных для квантовых вычислителей платформах: сверхпроводниках, ионах, нейтральных атомах и фотонах. И только шесть стран построили квантовые компьютеры с 50 кубитами и более: Китай, США, Канада, Россия, Япония и Франция. Европол ликвидировал защищённый криминальный мессенджер Ghost

19.09.2024 [12:25],

Дмитрий Федоров

Европол объявил о ликвидации коммуникационной платформы Ghost, использовавшейся преступными группировками. Международная операция привела к аресту 51 человека в четырёх странах. Мессенджер Ghost, использовавший три стандарта шифрования, ежедневно обрабатывал около 1000 сообщений. Расшифровка позволила предотвратить до 50 случаев насилия. Операция продолжила серию успешных взломов криминальных мессенджеров, включая EncroChat и Sky ECC.

Источник изображения: europol.europa.eu Совместное расследование, инициированное в 2022 году, объединило усилия правоохранительных органов девяти стран. Результатом стали аресты 38 подозреваемых в Австралии, 11 в Ирландии, по одному в Канаде и Италии. Итальянский задержанный принадлежал к Sacra Corona Unita — мафиозной структуре из Апулии. Ключевой фигурой операции стал 32-летний австралиец, непосредственно администрировавший Ghost. Дэвид Маклин (David McLean), помощник комиссара федеральной полиции Австралии, подчеркнул: «Ghost использовался итальянской мафией, байкерскими бандами, ближневосточными и корейскими преступными синдикатами для координации наркотрафика и заказных убийств». Платформа позволяла уничтожать все сообщения специальным кодом, что усложняло работу следователей. Жан-Филипп Лекуфф (Jean-Philippe Lecouffe), заместитель исполнительного директора Европола, отметил фрагментацию криминального киберпространства: «Сейчас преступники используют множество небольших сетей». Ghost, имевший меньшую пользовательскую базу по сравнению с EncroChat или Sky ECC, иллюстрирует эту тенденцию. Европол прогнозирует дальнейшие аресты по ходу расследования. Операция Ghost — часть систематической борьбы с зашифрованными платформами. Взлом EncroChat в 2020 году привёл к 6500 арестам и изъятию 900 тыс. евро. Взлом Sky ECC в 2021 году бельгийскими, нидерландскими и французскими спецслужбами инициировал масштабные рейды. Эффект этих операций продолжает ощущаться: в октябре 2024 года брюссельский суд рассмотрит дело 120 обвиняемых на основе данных Sky ECC. Джастин Келли (Justin Kelly), помощник комиссара полицейской службы Ирландии, констатировал: «Мы добиваемся значительных успехов в преодолении вызовов, связанных с зашифрованной коммуникацией». Однако эксперты отмечают, что криминальные элементы быстро адаптируются, переходя на новые платформы после каждого успеха правоохранителей. Переписка между Android и iPhone получит сквозное шифрование — GSMA добавит его в стандарт RCS

18.09.2024 [14:11],

Владимир Мироненко

Ассоциация GSM (GSMA), разработавшая стандарт протокола связи для мгновенного обмена сообщениями Rich Communication Services (RCS), объявила о работе над внедрением сквозного шифрования (E2EE) для сообщений, отправляемых между устройствами на Android и iPhone. Впрочем, конкретные сроки внедрения E2EE не указаны.

Источник изображения: MacRumors Объявление было сделано сразу после выхода iOS 18, в которой реализована поддержка протокола RCS для обмена сообщениями с пользователями устройств на Android. Хотя обновление несёт с собой такие улучшения, как обмен медиафайлами высокого разрешения, уведомления о прочтении и индикаторы ввода текста, в нём всё же не хватает сквозного шифрования, отметил ресурс MacRumors. По словам технического директора GSMA Тома Ван Пелта (Tom Van Pelt), следующим этапом для RCS Universal Profile станет «развёртывание стандартизированного, совместимого шифрования сообщений между различными вычислительными платформами». Этот шаг направлен на преодоление значительного разрыва в безопасности кроссплатформенных сообщений. В настоящее время не все провайдеры RCS предлагают сквозное шифрование E2EE. Одним из исключений является приложение для обмена SMS и мгновенными сообщениями Google Messages, в котором в прошлом году появилась поддержка E2EE для RCS по умолчанию. Собственная система iMessage компании Apple также поддерживает E2EE, но это не распространяется на сообщения RCS. Внедрение E2EE для кроссплатформенных сообщений RCS обеспечит защиту от просмотра текстов третьей стороной, как, например, сервисами обмена сообщениями или операторами сотовой связи, а также предотвратит государственный надзор за коммуникациями пользователей. Discord объявил о запуске сквозного шифрования E2EE для аудио и видео звонков

18.09.2024 [04:26],

Анжелла Марина

Discord присоединился к WhatsApp, Signal и другим популярным мессенджерам, внедрив сквозное шифрование (E2EE) для аудио- и видеозвонков внутри платформы. Теперь даже сам Discord не сможет получить доступ к содержанию разговоров пользователей во время звонков, сообщает TechCrunch.

Источник изображения: Alexander Shatov/Unsplash Сквозное шифрование, которое еще 10 лет назад было редкостью, сегодня стало стандартом для многих популярных мессенджеров, таких как iMessage, WhatsApp, Signal и Facebook✴ Messenger. Discord, изначально созданный как платформа для общения геймеров во время онлайн-игр, со временем превратился в популярное место для встреч самых разных групп пользователей, и естественным образом назрел вопрос конфиденциальности общения. Насчитывающий 200 миллионов активных пользователей в месяц, Discord ещё в прошлом году анонсировал работу над внедрением сквозного шифрования для аудио- и видеозвонков. Теперь технология наконец стала доступна. «Сегодня мы начинаем переводить голосовые и видеозвонки в личных сообщениях, групповых чатах, голосовых каналах и стримах Go Live на использование E2EE. Вы лично сможете убедиться, что ваши звонки защищены сквозным шифрованием», — написал в блоге Стивен Бирарда (Stephen Birarda), инженер Discord, ответственный за аудио- и видеоинфраструктуру. При этом Бирарда отметил, что текстовые сообщения в Discord пока не будут шифроваться с помощью E2EE, так как это «неразрывно связано с политикой безопасности компании». В то время как аудио и видео будут защищены сквозным шифрованием, текстовые сообщения в Discord будут по-прежнему обрабатываться в соответствии с подходом платформы к модерации контента. Представитель Discord Келли Слоун (Kellyn Slone) также сообщила изданию TechCrunch, что у компании пока нет планов по внедрению шифрования в личных или групповых чатах. Документ с описанием протокола E2EE опубликован на GitHub и одобрен консалтинговой фирмой по кибербезопасности Trail of Bits. Исходный код протокола также открыт. Дело против главы Telegram вызвало опасения Apple, Signal и WhatsApp по поводу шифрования в мессенджерах

31.08.2024 [12:17],

Павел Котов

Предъявленные главе Telegram Павлу Дурову уголовные обвинения вызвали обеспокоенность среди компаний Кремниевой долины по поводу функции сквозного шифрования сообщений в приложениях, а также аспектов конфиденциальности и безопасности.

Источник изображения: Dima Solomin / unsplash.com На этой неделе французская прокуратура предъявила Павлу Дурову целый ряд обвинений в уголовных преступлениях, но одно из них особенно привлекло внимание компаний из Кремниевой долины. Telegram, заявили французские власти, предоставлял услуги шифрования без лицензии, и такая постановка вопроса вызвала недоумение у американских технологических компаний, в том числе Signal, Apple и Meta✴ (владеет WhatsApp). Все они предлагают услуги сквозного шифрования сообщений и зачастую выступают сообща, когда власти разных стран оспаривают правомерность использования этой технологии — она обеспечивает конфиденциальность переписки и защищает её от попыток перехвата. Telegram позиционируется как приложение для обмена зашифрованными сообщениями, но он решает эту задачу не так, как WhatsApp, Signal и iMessage. И если обвинение преподносит его как публичный образец осуждаемой властями технологии, то конкуренты поставят себя в сложное положение, если поддержат позицию властей. В WhatsApp, Signal и iMessage сквозное шифрование включено по умолчанию, а значит, доступ к сообщениям есть только у участников переписки — администрации всех этих мессенджеров заверяют, что и сами не могут читать её. В Telegram, однако, сквозное шифрование подключается только в «секретных чатах», которые работают лишь в формате личной переписки. На практике мессенджер многими используется в большей степени для чтения каналов и общения в многопользовательских чатах, которые сквозным шифрованием не защищены.

Источник изображения: Eyestetix Studio / unsplash.com Эксперты по безопасности продолжают обсуждать и качество шифрования в Telegram. По версии конкурирующих платформ, мессенджер не обеспечил достаточной прозрачности, поскольку не опубликовал алгоритмы шифрования на платформе — они считают, что Павел Дуров сыграл на непонимании общественностью механизмов шифрования и тем самым укрепил имидж платформы как безопасного места для общения. В мае он назвал функцию «секретных чатов» «единственным популярным способом общения, который является проверяемо конфиденциальным». Apple, WhatsApp и Signal регулярно выступают в суде и полемизируют с правительствами, отстаивая право использовать функции шифрования. В прошлом году Великобритания пыталась запретить шифрование в мессенджерах, и в ответ на это WhatsApp и Signal пригрозили уйти из страны. А Apple в 2020 году отказалась взломать собственные механизмы шифрования по запросу ФБР, чтобы открыть доступ к данным на двух принадлежащих преступнику iPhone. В Евросоюзе сейчас обсуждается новый законопроект, который потребует, чтобы службы обмена сообщениями сканировали фотографии и ссылки перед их отправкой — мера направлена на выявление материалов, содержащих жестокое обращение с детьми, и она вызвала тревогу среди сторонников механизмов шифрования. Руководители компаний в Кремниевой долине внимательно следят за делом Дурова, чтобы своевременно узнать, какие дальнейшие шаги французские власти готовы предпринять в отношении шифрования — коллеги пытаются понять, требует ли эта функция получения лицензии в стране. Его дело также спровоцировало дебаты, не стали ли поводом для преследования как раз менее строгие стандарты шифрования в Telegram. Недопустимые материалы часто оказываются в открытом доступе на этой платформе, тогда как содержимое переписок в WhatsApp и Signal доступно только отправителю и получателю. Но конкуренты Telegram всё ещё могут выступить в защиту конфиденциальности в переписке вообще и мессенджера в частности. Учёные сделали шаг к квантовому интернету — впервые квантовые и обычные фотоны передали по одному оптоволокну

27.08.2024 [11:56],

Геннадий Детинич

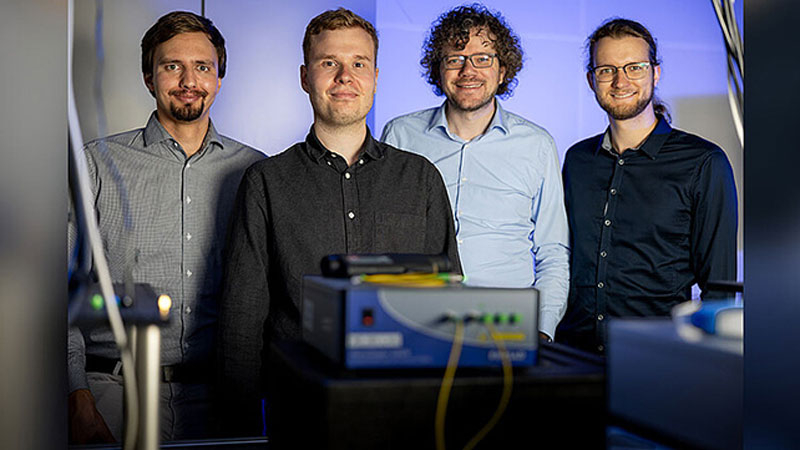

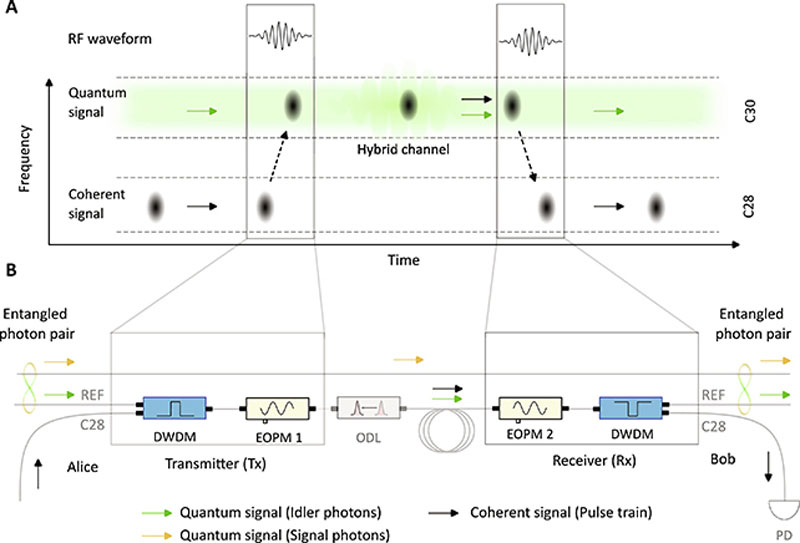

Возможности квантовых компьютеров приумножатся, когда их начнут соединять в сети. И будет отлично, если эти сети будут построены на уже имеющихся волоконно-оптических каналах. Так будет дешевле, а в придачу это повысит защищённость обычных каналов передачи информации. Другое дело, что «квантовые» фотоны и обычные плохо совмещаются в одном канале, ведь квантовые состояния чувствительны к помехам и легко разрушаются, но в Германии научились справляться с этим.

Источник изображения: Leibniz University Hannover Эксперимент поставили учёные из Ганноверского университета им. Лейбница (Leibniz University Hannover). Он должен был показать, что квантовая информация и классическая цифровая может быть передана по одному и тому же оптическому волокну. Потенциально это будет означать абсолютно защищённый от взлома обычный интернет, а также объединение в будущем нескольких квантовых компьютеров в кластеры для решения невообразимых сегодня по сложности задач. «Чтобы сделать квантовый интернет реальностью, нам нужно передавать запутанные фотоны по оптоволоконным сетям, — поясняет физик Майкл Кус (Michael Kues) из Ганноверского университета им. Лейбница. — Мы также хотим продолжать использовать оптические волокна для обычной передачи данных. Наше исследование — важный шаг к объединению обычного Интернета с квантовым интернетом».

Источник изображения: Science Advances 2024 Для совмещения квантового и обычного оптического сигнала в одном канале учёные воспользовались самодельным модулятором с линейным изменением фазы или задержки (т.н. серродином). Серродин производит сдвиг фаз оптического сигнала в оптоволокне (в одном частотном канале), чтобы поместить туда одновременно квантовые и классические данные. Как показал опыт, это не разрушает запутанность фотонов. На выходе таким же образом потоки разделяются на квантовый и обычный для обработки каждого на своём приёмнике. Подчеркнём, всё происходит в одном частотном канале, а не просто в волокне, где частотных каналов могут быть десятки и даже сотни. Тем самым обычная пропускная способность снизится незначительно, открывая путь к более быстрому появлению квантового интернета. США стандартизировали первые криптографические алгоритмы, стойкие к взлому на квантовых компьютерах

13.08.2024 [21:20],

Сергей Сурабекянц

На сегодняшний день практически все чувствительные данные в мире защищены схемой ассиметричного шифрования RSA (Rivest-Shamir-Adleman), которую практически невозможно взломать с помощью современных компьютеров. Но появление квантовых компьютеров может кардинально изменить ситуацию. Поэтому Национальный институт стандартов и технологий США (National Institute of Standards and Technology, NIST) представил три схемы шифрования постквантовой криптографии.

Источник изображений: unsplash.com Новые стандарты должны стать важным элементом криптографической защиты данных. Предыдущие стандарты криптографии NIST, разработанные в 1970-х годах, используются практически во всех устройствах, включая интернет-маршрутизаторы, телефоны и ноутбуки. Руководитель группы криптографии NIST Лили Чен (Lily Chen) уверена в необходимости массовой миграции с RSA на новые методы шифрования: «Сегодня криптография с открытым ключом используется везде и во всех устройствах, наша задача — заменить протокол в каждом устройстве, что нелегко». Хотя большинство экспертов считают, что крупномасштабные квантовые компьютеры не будут построены как минимум ещё десять лет, существуют две веские причины для беспокойства уже сегодня:

Поэтому эксперты по безопасности в различных отраслях призывают серьёзно относиться к угрозе, исходящей от квантовых компьютеров. Новые схемы шифрования основаны на понимании сильных и слабых сторон квантовых вычислений, так как квантовые компьютеры превосходят классические лишь в достаточно узком спектре задач. К квантово-устойчивым криптографическим методам относятся:

На сегодняшний день наиболее перспективным методом NIST считает решётчатую криптографию. Институт ещё в 2016 году объявил публичный конкурс на лучший алгоритм постквантового шифрования. Было получено 82 заявки от команд разработчиков из 25 стран. С тех пор конкурс прошёл через четыре отборочных тура и в 2022 году завершился, назвав четыре победивших алгоритма. Были учтены мнения криптографического сообщества, промышленных и учёных кругов, а также заинтересованных государственных служб.  Четыре победивших алгоритма имели звучные названия: CRYSTALS-Kyber, CRYSTALS-Dilithium, Sphincs+ и FALCON, но после стандартизации получили типовое обозначение «Федеральный стандарт обработки информации» (Federal Information Processing Standard, FIPS) с номерами 203–206. Сегодня NIST объявил о стандартизации FIPS 203, 204 и 205. Ожидается, что FIPS 206 будет стандартизирован ближе к концу года. FIPS 203, 204 и 206 основаны на решётчатой криптографии, в то время как FIPS 205 — на хеш-функциях. Стандарты включают компьютерный код алгоритмов шифрования, инструкции по его реализации и сценарии предполагаемого использования. Для каждого протокола существует три уровня безопасности, разработанные для обеспечения будущих стандартов в случае обнаружения в алгоритмах слабых мест или уязвимостей. Ранее в этом году внимание криптографического сообщества привлекла публикация Или Чена (Yilei Chen) из Университета Цинхуа, которая утверждала, что решётчатая криптография на самом деле плохо защищена от квантовых атак. Но при дальнейшем рассмотрении силами сообщества в аргументации Чена были найдены ошибки, и авторитет решётчатой криптографии был восстановлен. Этот инцидент подчеркнул базовую проблему, лежащую в основе всех криптографических схем: нет никаких доказательств того, что какие-либо из математических задач, на которых основаны схемы, на самом деле «сложные». Единственным реальным доказательством стойкости шифрования, даже для стандартных алгоритмов RSA, являются многочисленные неудачные попытки взлома в течение длительного времени. Поскольку постквантовые стандарты криптографии пока очень «молоды», их стойкость постоянно подвергается сомнениям и попыткам взлома, причём каждая неудачная попытка только повышают доверие к ним. «Люди изо всех сил пытались взломать этот алгоритм. Многие люди пытаются, они очень стараются, и это на самом деле придаёт нам уверенности», — заявила по этому поводу Лили Чен. Безусловно, представленные NIST новые стандарты постквантового шифрования актуальны, но работа по переводу на них всех устройств только началась. Потребуется длительное время и значительные средства, чтобы полностью защитить данные от дешифровки при помощи будущих квантовых компьютеров. Для примера, компания LGT Financial Services потратила 18 месяцев и около полумиллиона долларов лишь на частичное внедрение новых алгоритмов, а затраты на полный переход оценить затруднилась. Secure Boot оказалась скомпрометирована на более чем 200 моделях ПК крупных производителей, и это только начало

26.07.2024 [16:38],

Павел Котов

Эксперты по вопросам кибербезопасности компании Binarly обнаружили, что используемый в прошивках UEFI протокол Secure Boot скомпрометирован на более чем 200 моделей ПК и серверов крупнейших мировых производителей. Причиной проблемы называется безответственное отношение производителей к управлению криптографическими ключами, обеспечивающими защиту Secure Boot.

Источник изображения: Pete Linforth / pixabay.com Технология Secure Boot стала отраслевым стандартом в 2012 году, когда сформировалось понимание, что может появиться вредоносное ПО, способное заражать BIOS —набор низкоуровневых микропрограмм, которые выполняются до загрузки операционной системы. Накануне исследователи из компании Binarly объявили, что протокол Secure Boot полностью скомпрометирован на более чем 200 моделях компьютеров, выпускаемых под марками Acer, Dell, Gigabyte, Intel и Supermicro, потому что в 2022 году в одном из репозиториев GitHub был скомпрометирован криптографический ключ, обеспечивающий доверие между аппаратной частью компьютера и работающей на ней прошивкой. Исследователи Binarly обнаружили утечку в январе 2023 года. Вскоре стало ясно, что под угрозой ещё более 300 моделей компьютеров от практически всех крупных производителей — был обнаружен ещё 21 ключ с пометками «DO NOT SHIP» («не отгружать») и «DO NOT TRUST» («не доверять»). Эти ключи созданы компанией AMI (American Megatrends Incorporated) — одним из трёх крупнейших разработчиков ПО, с помощью которого производители оборудования создают собственные прошивки UEFI для конкретных конфигураций. Пометки указывают, что эти ключи не предназначались для использования в серийно выпускаемой продукции — они поставлялись AMI актуальным или потенциальным клиентам для тестирования, но в действительности использовались на продукции в серийном производстве. Проблема коснулась Aopen, Foremelife, Fujitsu, HP, Lenovo и Supermicro.

Источник изображения: Gerd Altmann / pixabay.com Эксперты по безопасности рекомендуют, чтобы эти криптографические ключи были уникальными для каждой линейки продукции или как минимум для каждого производителя. А в идеале их следует даже время от времени менять. В реальности обнаруженные Binarly ключи использовались более чем десятком различных производителей более десяти лет. Идентичные тестовые ключи обнаруживались как в потребительских ПК, так и в серверах; и по меньшей мере один использовался тремя разными производителями. Компания озаглавила своё открытие PKfail, чтобы подчеркнуть неспособность всей отрасли обеспечить должное управление ключами шифрования, в результате чего возникла угроза для всей цепочки поставок. Обход защиты Secure Boot означает возможность запускать любые исполняемые файлы на уязвимой машине ещё до загрузки ОС. Инциденты меньших масштабов отмечались и раньше. В 2016 году в продукции Lenovo был обнаружен ключ AMI с пометкой «DO NOT TRUST» — тогда была зарегистрирована уязвимость CVE-2016-5242. В прошлом году хакеры группировки Money Message похитили два ключа MSI, из-за чего под угрозой оказались 57 моделей ноутбуков компании. Ресурс Ars Technica направил в упомянутые в связи с PKfail компании запросы и получил ответы не от всех. Только в Supermicro заявили, что решили проблему, выпустив обновления BIOS. В Intel, HP, Lenovo и Fujitsu дали очень похожие ответы, отметив, что потенциально уязвимая продукция уже снята с производства, продаж и больше не поддерживается. Полный список уязвимой продукции Binarly опубликовала на GitHub. Microsoft запатентовала технологию защиты от «визуального взлома» с помощью отслеживания взгляда

08.07.2024 [23:15],

Анжелла Марина

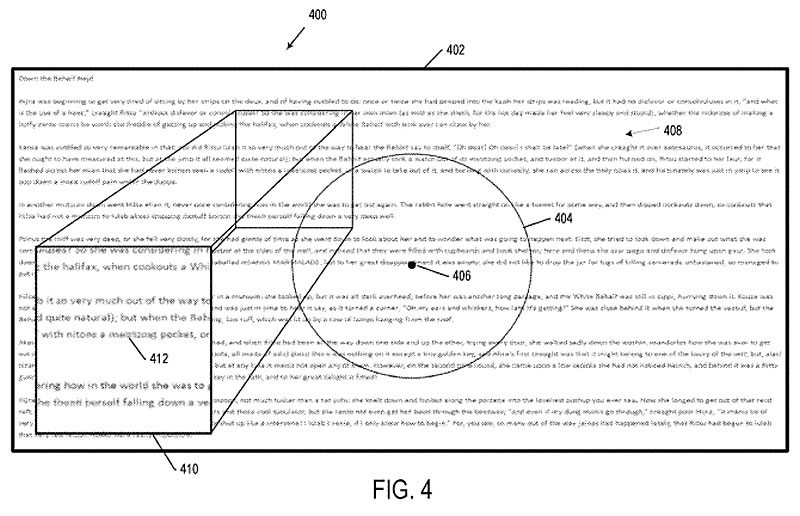

Компания Microsoft подала заявку на регистрацию патента на новую технологию, которая использует отслеживание взгляда для защиты информации на экране компьютера от посторонних глаз в общественных местах. Таким образом компания хочет обеспечить пользователям инновационный уровень конфиденциальности.

Источник изображения: Alex Kotliarskyi / Unsplash Компания Microsoft представила интересное решение для защиты конфиденциальности пользователей. Согласно недавно опубликованному патенту, технологический гигант разрабатывает систему, которая будет использовать отслеживание движения глаз для маскировки частей экрана, на которые пользователь не смотрит в данный момент, сообщает ExtremeTech. Новая технология предназначена для использования в общественных местах, где существует риск «визуального взлома», то есть несанкционированного просмотра конфиденциальной информации посторонними лицами. Система будет автоматически размывать или шифровать те области экрана, которые находятся вне фокуса внимания пользователя. В отличие от существующих на сегодня способов в виде физических плёнок конфиденциальности или программного обеспечения, которое просто затемняет весь экран кроме небольшой области, технология Microsoft обещает более естественное использование устройства. Патент описывает «методы прогнозирования взгляда», которые будут предугадывать, куда пользователь посмотрит дальше, постепенно открывая соответствующие части экрана. «У типичного читателя мозг использует периферийную информацию во время чтения, чтобы предвидеть структуру предложения и абзаца, поддерживая естественную скорость чтения», — говорится в патенте. То есть во время чтения человек не только фокусируется на конкретных словах или символах, на которые направлен его взгляд, но и обрабатывает информацию, которая находится вокруг этой точки фокуса. Это включает в себя слова и символы, которые находятся слева и справа от текущего фокуса внимания, а также выше и ниже.

Источник изображения: Microsoft Такая информация помогает нашему мозгу предвидеть, как будут строиться предложения и абзацы, что позволяет поддерживать естественную и плавную скорость чтения. Новая система призвана сохранить этот процесс, в отличие от существующих решений, которые могут сделать чтение некомфортным и менее эффективным. Хотя пока неизвестно, станет ли эта технология реальным продуктом, она представляет собой потенциально более совершенную альтернативу существующим методам защиты конфиденциальности экранов. Однако стоит отметить, что реальная угроза «визуального взлома» может быть несколько преувеличена. Исследования, подтверждающие серьёзность этой проблемы, в основном спонсировались производителями физических фильтров конфиденциальности. Например, компанией 3M, которая производит и продаёт такие наклеивающиеся на монитор плёнки. Тем не менее, для пользователей, особенно обеспокоенных приватностью или работающих с «чувствительными» данными, технология Microsoft может оказаться полезной. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |