|

Опрос

|

реклама

Быстрый переход

Безопасный мессенджер Signal заподозрили в работе на правительство США

08.05.2024 [19:15],

Павел Котов

Служба обмена зашифрованными сообщениями Signal является крайне популярной среди пользователей, пекущихся о конфиденциальности своих переписок. Его скачали более 100 млн пользователей, а среди его сторонников значатся такие фигуры как Эдвард Сноуден (Edward Snowden) и Илон Маск (Elon Musk). Но на деле мессенджер может быть не таким надёжным — одной из причин для сомнений является фигура председателя правления Signal Foundation Кэтрин Мар (Katherine Maher), пишет ресурс City Journal.

Источник изображения: Mika Baumeister / unsplash.com Платформа управляется некоммерческим фондом Signal Foundation, а лежащая в её основе технология первоначально финансировалась за счёт гранта в размере $3 млн от подконтрольного американским властям «Фонда открытых технологий» (OTF — Open Technology Fund). Последний, в свою очередь, выделился из «Радио Свободная Азия», созданного в годы холодной войны для антикоммунистической пропаганды. OTF финансировала Signal, чтобы обеспечить «зашифрованные инструменты мобильной связи <..> защитникам свободны интернета во всём мире». Есть мнение, что между OTF и американской разведкой существует глубокая связь. OTF со временем всё больше напоминает инициативу «Госдепартамента, который планировал использовать созданные хакерами открытые интернет-проекты в качестве инструментов для [реализации] целей американской внешней политики». Если это верно, то нельзя исключать и вмешательства властей США в деятельность Signal.

Кэтрин Мар (Katherine Maher). Источник изображения: signalfoundation.org Ещё одной вероятной проблемой представляется фигура нынешнего председателя правления Signal Foundation Кэтрин Мар, которая ранее участвовала в операциях по смене режима в разных странах, включая события «арабской весны» — тогда она руководила инициативами в области цифровых коммуникаций на Ближнем Востоке и в Северной Африке. Она налаживала отношения с диссидентами и применяла американские технологии для организации «цветных революций». В 2016 году она стала гендиректором Wikimedia Foundation, а в 2024 года возглавила Национальное общественное радио США. В «Википедии» Мар проявила себя как борец против «дезинформации» и признавалась, что онлайн-цензура на платформе координировалась в «беседах с правительством». Она открыто поддерживала удаление предполагаемых «фашистов», включая бывшего президента США Дональда Трампа (Donald Trump) с цифровых платформ, а Первую поправку к конституции США, которая гарантирует свободу слова в стране, называла «проблемой номер один» в устранении «плохой информации». В 2022 году пост президента Signal Foundation заняла Мередит Уиттакер (Meredith Whittaker), которая наняла Мар на пост председателя правления, поскольку обе связаны с OTF. Уиттакер и сама является непростой фигурой: в 2018 году, работая на высокой должности в Google, она спровоцировала в компании забастовку, потребовав введения политики MeToo и учреждения должности директора по разнообразию. Windows 11 24H2 включит шифрование BitLocker всем — даже в версии Home

08.05.2024 [06:03],

Николай Хижняк

Начиная с версии Windows 11 24H2 функция шифрования BitLocker будет включаться при свежей установке или переустановке операционной системы по умолчанию даже в редакции Windows 11 Home. Об этом сообщает немецкий портал Deskmodder. Этот факт может создать ряд сложностей для пользователей, которые, впрочем, можно обойти.

Источник изображения: Microsoft По данным источника, следующая основная версия Windows 11 24H2, также называемая Windows 2024 Update, будет включать шифрование BitLocker по умолчанию во время установки. Причём это будет происходить и в случае Windows 11 Home. Данное изменение было обнаружено при установке бета-версии Windows 11 24H2 с использованием мастера первоначальной настройки с новым дизайном. Однако, у пользователей есть возможность отключить шифрование устройства в разделе «Конфиденциальность и защита» в разделе «Параметры» ОС. Также можно набрать в поиске на панели задач «Bitlocker» (без кавычек) и изменить настройки в открывшемся окне. Кроме того, функцию шифрования можно отключить при создании ISO-образа операционной системы с помощью сторонних программ, вроде того же Rufus. Шифрование дисков с помощью BitLocker уже давно используется в Windows 11. Некоторые OEM-производители делают это на системах с установленной Windows 11 Pro. Проблема в том, что ничего не подозревающий пользователь при установке или переустановке ОС может упустить тот факт, что его накопитель зашифрован (BitLocker в Windows 11 24H2 шифрует не только диск C:, а весь накопитель целиком). Восстановление зашифрованных данных может оказаться проблематичным или потенциально невозможным в случае потери ключа BitLocker. Также известно, что программное шифрование BitLocker способно значительно снизить производительность SSD. Как пишет портал Tom’s Hardware, проводивший тесты функции шифрования, потеря в производительности твердотельного накопителя в зависимости от нагрузки из-за использования BitLocker может достигать 45 %. Google похвалилась, что пользователи активно переходят на Passkey вместо традиционных паролей

02.05.2024 [19:52],

Сергей Сурабекянц

Ключи доступа (Passkey) полностью заменяют пароли. Они позволяют отказаться от придумывания и запоминания сложных последовательностей символов. Этот подход основан на аутентификации на основе устройства, что делает вход в систему более быстрым и безопасным. По данным Google, более 400 млн учётных записей Google (из 1,5 миллиардов с 2018 года) использовали ключи доступа с момента их развёртывания, совершив более миллиарда аутентификаций.

Источник изображения: Pixabay Технология Passkey базируется на криптографии с открытым ключом. При регистрации создаётся пара ключей шифрования — секретный и публичный (закрытый и открытый). Зашифрованную при помощи открытого ключа информацию можно расшифровать лишь при помощи закрытого. Секретный ключ остаётся на устройстве пользователя, а публичный отправляется сервису. В дальнейшем между сервисом и устройством пользователя происходит обмен информацией по шифрованному каналу, где пользователь может безопасно подтвердить свою личность при помощи биометрических датчиков своего устройства. Google утверждает, что большинство пользователей находят ключи доступа более простыми в использовании, чем пароли, отмечая, что «с момента запуска passkeys оказались более быстрыми, чем пароли, поскольку они требуют от пользователей только простой разблокировки своего устройства с помощью отпечатка пальца, сканирования лица или PIN-кода». Однако многие люди сталкиваются с проблемами при попытках использования Passkey, несмотря на поддержку этой технологии со стороны Microsoft, Apple, Google и сторонних менеджеров входа в систему, таких как 1Password и Dashlane. «Разочарование в технологии, похоже, является скорее нормой, чем исключением, — считает ведущий блога Firstyear Уильям Браун (William Brown). — Беспомощность пользователей в этих темах очевидна, а ведь это технические первопроходцы, которые должны быть сторонниками перехода от паролей к ключам доступа. Если они не могут заставить это работать, как справятся обычные пользователи?»

Источник изображения:pexels.com Менеджер по продуктам в области аутентификации и безопасности Google Кристиан Брэнд (Christiaan Brand) утверждает, что «путь перехода не всегда прост, и у вас будет целая группа очень громких пользователей, которые настолько привыкли делать что-то определённым образом, что считают всё новое неправильным». Он признаёт, что в обозримом будущем беспарольная технология аутентификации будет сосуществовать с классическими методами входа в систему. «Я думаю, что нам, как отрасли, нужно немного поучиться. Мы пытаемся справиться с этим, но иногда тоже допускаем ошибки», — полагает он. Брэнд считает, что постепенное усложнение процесса использования потенциально небезопасных паролей может подтолкнуть пользователей к использованию Passkey. Он приводит пример, в котором пользователей, которые входят в систему, используя пароль вместо ключа доступа, могут попросить подождать 24 часа, пока Google проводит проверки безопасности, чтобы убедиться, что учётная запись не была скомпрометирована. Google объявила, что Passkey вскоре будут поддерживаться её программой расширенной защиты (APP), которая обеспечивает безопасность учётных записей журналистов, активистов, политиков и бизнесменов. Пользователи приложения смогут использовать ключи доступа отдельно или вместе с паролём или аппаратным ключом безопасности. Google также расширит программу «дополнительного сотрудничества», которая предусматривает обмен уведомлениями о подозрительной активности в учётной записи Google с другими платформами. Это поможет лучше защитить миллиарды пользователей, предотвращая получение киберпреступниками доступа к точкам входа, которые могут раскрыть другие их учётные записи. Китайские учёные создали недорогой источник запутанных фотонов — это путь к массовому производству квантовых платформ

20.04.2024 [20:19],

Геннадий Детинич

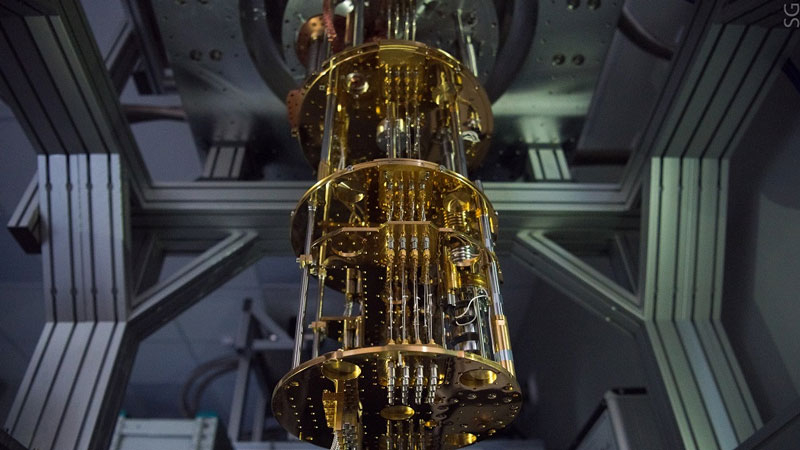

Группа китайских учёных из Университета электронных наук и технологий Китая (UESTC), Университета Цинхуа и Шанхайского института микросистем и информационных технологий создала полупроводниковый источник запутанных фотонов, что может стать «замечательным потенциалом» для создания небольших и надежных квантовых чипов. В основе разработки лежит нитрид галлия (GaN), десятилетиями использующийся для выпуска синих светодиодов.

Источник изображения: ИИ-генерация Кандинский 3.0/3DNews Запутывание фотонов позволяет защищать передаваемую информацию (квантовое распределение ключей) и выполнять квантовые вычисления или симуляции. И первые, и вторые операции можно выполнять с помощью пар запутанных фотонов. Другое дело, что их запутывание остаётся относительно сложным процессом, требующим особенных источников света, к примеру, на основе нитрида кремния или фосфида индия. Переход на нитрид галлия, хорошо знакомый производителям светодиодов и чипов, позволит шире и мощнее использовать квантовые каналы связи, а также подумать о создании квантовых систем на чипе. Разработанный китайскими учёными источник запутанных фотонов представляет собой вытравленное на плёнке нитрида галлия кольцо диаметром 120 мкм (сама плёнка выращена на сапфировой подложке традиционным способом). При освещении кольца лучом лазера в инфракрасном диапазоне часть фотонов оказываются в своеобразной ловушке и начинают перемещаться по кольцу. Некоторые из таких частиц становятся резонансными парами. Резонансные пары, в свою очередь в процессе так называемого четвертьволнового смешения — известного явления в нелинейной оптике (кольцо из нитрида галлия — это и есть нелинейный оптический канал), порождают новую пару уже запутанных друг с другом частиц. Измерения показали, что возникающая в кольце нитрида галлия запутанность такого же качества, как и в случае с другими квантовыми источниками света. Иными словами, предложенное решение можно брать на вооружение при проектировании оборудования для квантовых каналов связи и для квантовых процессоров. Более того, диапазон длин волн у GaN-источника света простирается до 100 нм против 25,6 нм у «традиционных» источников света. А это, в свою очередь, позволит расширить и уплотнить каналы передачи квантовой информации. По словам разработчиков, помимо квантового источника света, GaN также является многообещающим материалом для изготовления других компонентов квантовых схем, включая лазер с накачкой и детекторы лёгких частиц. «Платформа GaN имеет значительные перспективы для создания квантовых фотонных интегральных схем “всё на кристалле” по сравнению с существующими платформами», — резюмируют учёные. На пути к квантовому интернету учёные впервые смогли записать и считать квантовую информацию в состояниях фотонов

19.04.2024 [14:56],

Геннадий Детинич

Чувствительность квантовых состояний к слабейшим внешним помехам продолжает оставаться камнем преткновения на пути к квантовому интернету и распределённым квантовым вычислениям. Решением проблемы станет открытие квантовой памяти, которая позволит сохранять и считывать квантовые состояния без разрушения. Это сняло бы проблему квантовых повторителей и развёртывания глобальных сетей квантового интернета.

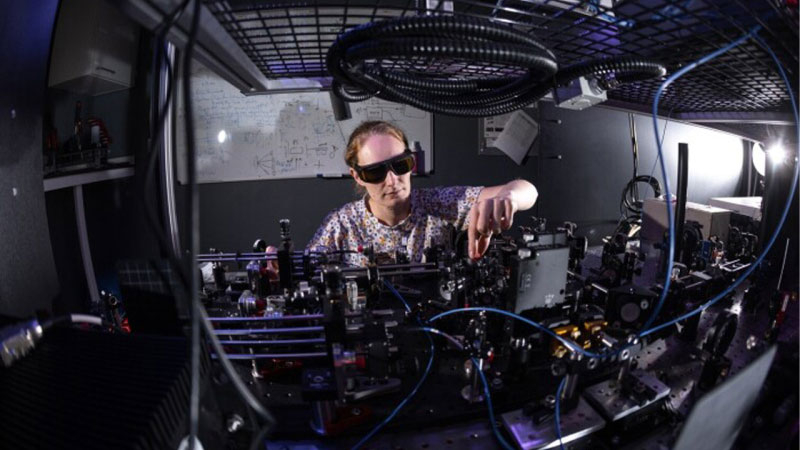

Источник изображений: Imperial College London Группа учёных из Имперского колледжа Лондона предложила свой способ решения этих проблем. Они создали и испытали платформу по записи квантовых состояний фотонов в облаке атомов рубидия. Нейтральные холодные атомы, как хорошо известно, часто выступают в роли платформ с ярко выраженными квантовыми свойствами. Исследователи создали целую систему для генерации фотонов, преобразования их длин волн в необходимую для передачи по волоконно-оптической сети и записи в облако атомов рубидия. Своеобразным активатором «памяти» стал лазер, импульс которого включал её и отключал. Фотоны генерировались квантовыми точками, а затем с помощью фильтров и модуляторов им придавалась другая частота, соответствующая длине волны 1529,3 нм для передачи по оптике. До попадания в облако атомов рубидия частота фотонов подвергалась ещё одной корректировке, но уже с прицелом на то, чтобы атомы рубидия могли их поглощать. Такую память назвали ORCA (нерезонансное каскадное поглощение). Лазерный импульс, о котором упоминали выше, своим воздействием менял свойства атомов рубидия по поглощению фотонов.  Эксперименты показали, что система может работать на стандартном оптоволоконном оборудовании. Эффективность сохранения квантовых состояний фотонов с последующим их извлечением без разрушения составила 12,9 %. Очевидно, что для внедрения этой разработки в практику пройдут годы, если не десятилетия, но это уже тот результат, который можно развивать. К счастью, он такой не один и что-то может стать реальностью намного раньше. Например, предложенная датчанами оптико-механическая квантовая память на запоминании квантовых состояний фотонов в фононах. Но это уже другая история. Учёные создали оптико-механическую квантовую память — она может стать основой квантового интернета

17.04.2024 [20:57],

Геннадий Детинич

Группа учёных из Института Нильса Бора (Дания) сообщила о разработке необычной квантовой памяти — «квантового барабана». Это оптико-механическая память, которая запоминает квантовые состояния фотонов в механических (звуковых) колебаниях керамической мембраны — фактически барабана. Подобное устройство может сыграть роль повторителя для передачи запутанных квантовых состояний по сети, сделав квантовый интернет реальностью.

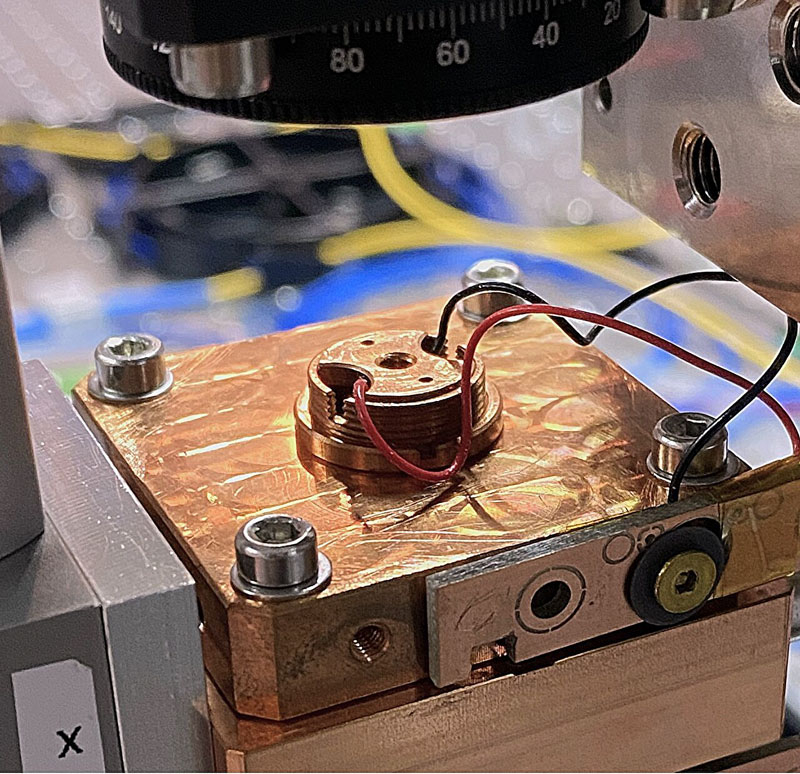

Источник изображения: Julian Robinson-Tait «Квантовый барабан» представляет собой керамическую пластинку из похожего на стекло материала. В ряде предыдущих исследований учёные доказали, что специальным образом обработанная пластина керамики позволяет сохранять квантовые состояния ударившего в неё лазерного луча (фотонов). Чудесен не сам факт преобразования квантового состояния света в звук (в квазичастицу фонон), а то, что квантовое, по сути, устройство представлено вполне осязаемой деталью — квантовый микромир в этом устройстве воплотился на вполне осязаемом макроуровне, а с этим уже можно и нужно работать. Барабан хранит квантовое состояние до того момента, когда его можно передать дальше по сети уже в виде фотонов. Это временная память и она категорически нужна для организации повторителей. Ведь нам хорошо известно, что главное достоинство квантовых сетей связи — это чувствительность к перехвату сообщений. Любой перехват «заряжённых» квантовым состоянием фотонов нарушает эти состояния и это служит индикатором о компрометации передачи. Если на магистрали установить классические повторители с переводом «кубитов» в цифру и обратно это даст канал для утечки, ведь цифру можно перехватить и это будет незаметно.

Источник изображения: University of Copenhagen Чисто квантовые повторители — это проблема современности и их ещё развивать и развивать, или предлагать что-то новое, например, разработанные в Институте Нильса Бора «квантовые барабаны». Без подобных устройств не стоит даже мечтать о всемирной квантовой паутине. Датчане сделали уверенный шаг в нужном направлении. В лаборатории в условиях комнатной температуры они показали, что время жизни квантового сигнала в мембране достигает 23 мс с вероятностью эффективного извлечения 40 % для классических когерентных импульсов. «Мы ожидаем, что хранение квантового света станет возможным при умеренных криогенных условиях (T≈10 К). Такие системы могут найти применение в новых квантовых сетях, где они могут служить в качестве долгоживущих оптических квантовых накопителей, сохраняя оптическую информацию в фононном [звуковом] режиме», — поясняют разработчики в статье в журнале Physical Review Letters. Учёные из России и Китая установили спутниковый квантово защищённый канал связи длиной 3800 км

30.03.2024 [14:32],

Геннадий Детинич

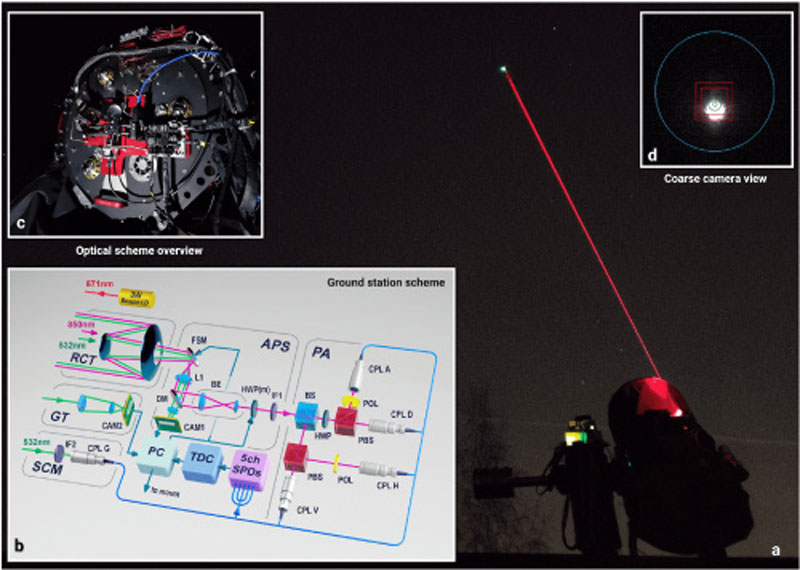

В свежем номере престижного журнала Optics Express вышла статья за авторством российских учёных, в которой рассказано о создании спутникового квантово защищённого канала связи длиной 3800 км. После передачи квантового ключа между станциями в Звенигороде и Наньшане в каждую из сторон было передано абсолютно защищённое от перехвата изображение.

Схема установки в Звенигороде. Источник изображения: Optics Express В основе эксперимента использовался старый китайский спутник «Мо-цзы». Он был запущен Китаем в космос ещё в 2016 году для постановки экспериментов с передачей через космос распределённых квантовых ключей. Традиционно для этого использовались оптические линии передач, что обусловлено используемыми носителями квантовых состояний — фотонами. При перехвате подобных носителей квантовые состояния разрушались, и это сигнализировало о компрометации передачи. В России первую линию квантовой связи (между банками) запустили ещё в 2017 году. В Китае учёные активнее работают в этом направлении. Например, с помощью защищённой наземной квантовой линии связи была организована диспетчеризация энергогенерирующих мощностей на побережье по командам из Пекина. Для организации глобальной квантовой сети удобно использовать спутники с лазерными каналами, что было реализовано в недавнем российско-китайском эксперименте. Добавим, плюс спутниковых систем в том, что сигнал можно передать на большее расстояние с меньшим затуханием, а это бич оптоволоконных квантовых сетей. В ходе эксперимента на специально созданной установке из двух телескопов — один для работы с данными, а другой для наведения на спутник — учёными из Университета МИСиС, Российского квантового центра и компании «КуСпэйс Технологии» удалось передать информацию по защищенному квантовому каналу между Россией и Китаем на расстояние 3,8 тыс. км. Сначала станции обменялись квантовым ключом длиною 310 Кбит, а затем, используя шифрование, изображениями размерами 256 × 64 пикселя. Собранные в процессе организации канала данные будут использованы для дальнейшего развития квантовой связи и, прежде всего, спутниковой, которая пока не используется в коммерческих целях. Китай также опережает другие страны на этом пути. Летом 2022 года на орбиту был выведен спутник квантовой связи нового поколения — Jinan 1 («Цзинань-1»), который обещает передавать квантово защищённые ключи на два–три порядка быстрее платформы «Мо-цзы». Apple защитила переписки в iMessage от сложных квантовых атак

22.02.2024 [11:51],

Павел Котов

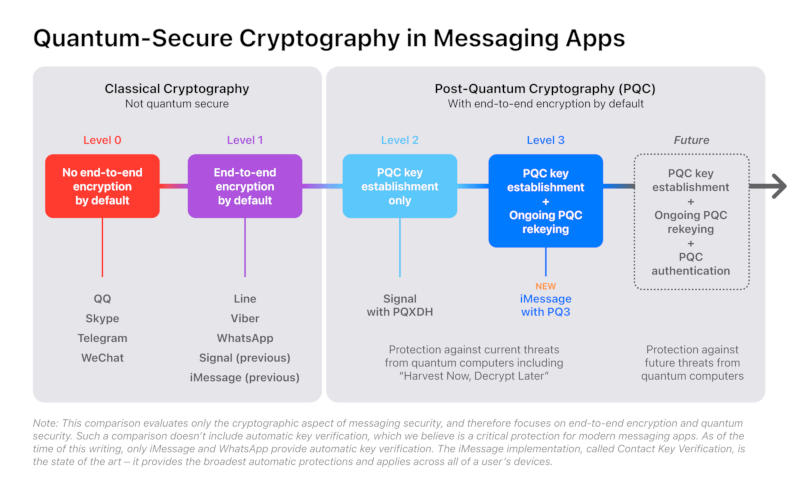

Apple анонсировала новый постквантовый протокол шифрования для iMessage, получивший название PQ3. Компания характеризует его как «революционный» и «современный», уверяя, что он обеспечивает «надёжную защиту даже от очень сложных квантовых атак». Степень защиты протокола PQ3, по версии Apple, «превосходит таковую во всех других широко распространённых приложениях обмена сообщениями».

Источник изображения: Mariia Shalabaieva / unsplash.com «Сегодня мы объявляем о самом значительном обновлении криптографической безопасности в истории iMessage, представляя PQ3 — революционный постквантовый криптографический протокол, который совершенствует современную передачу сообщений со сквозной защитой. Благодаря устойчивому ко взлому шифрованию и расширенной защите даже от самых сложных квантовых атак PQ3 является первым протоколом обмена сообщениями, достигшим того, что мы называем третьим уровнем безопасности — обеспечивая защиту протокола, превосходящую таковую во всех других широко используемых приложениях для обмена сообщениями. Насколько нам известно, PQ3 обладает самыми сильными свойствами защиты среди всех крупномасштабных протоколов обмена сообщениями в мире», — рассказала Apple.

Источник изображения: apple.com Технология PQ3 будет постепенно развёртываться во всех поддерживаемых переписках iMessage, начиная с выхода iOS 17.4, iPadOS 17.4, macOS 14.4 и watchOS 10.4, и она, уточнили в компании, уже присутствует в последних бета-версиях этих платформ. В VisionOS поддержки протокола PQ3 пока не будет. Уже в этом году PQ3 полностью заменит существующий протокол шифрования iMessage — потребуется обновить все устройства до указанных выше или более поздних версий. Система iMessage уже поддерживает сквозное шифрование, но существующие криптографические протоколы основываются на математических задачах, которые теоретически смогут легко решаться будущими квантовыми компьютерами. Технология PQ3 предназначена для защиты от атак типа «собери сейчас, расшифруй потом», которые предполагают сбор больших объёмов зашифрованных данных в надежде расшифровать их в будущем при помощи более мощного оборудования. Хоронить RSA-шифрование с помощью квантовых компьютеров ещё рано, выяснили российские учёные

12.01.2024 [13:19],

Геннадий Детинич

Примерно год назад группа китайских учёных опубликовала статью, в которой сообщила о скорой смерти широко используемого метода RSA-шифрования с открытым ключом. На небольшом квантовом компьютере они показали, что взломать RSA можно с использованием меньшего числа кубитов, чем длина ключа. В этом таилась колоссальная угроза безопасности критически важным данным, что нужно было изучить. Всё оказалось не так просто.

Источник изображения: НИТУ МИСИС Анализом работы китайских коллег занялась группа учёных Университета МИСИС, РКЦ и «Сбера». Считается, что большинство используемых в настоящее время криптосистем с открытым ключом защищены от атак через обычные компьютеры, но могут быть уязвимы для квантовых платформ. Поскольку компания IBM уже представила 433-кубитовый квантовый процессор Osprey, то ключ RSA-2048 теоретически может быть взломан в любой момент. В работе китайских специалистов доказывалось, что для этого хватит 372 кубитов, а не 20 млн, как считалось ранее. Китайские исследователи использовали 10-кубитную платформу для разложения на простые множители (факторизацию) 48-битового ключа. «Основываясь на классическом методе факторизации Шнорра, авторы используют квантовое ускорение для решения задачи поиска короткого вектора в решётке (SVP, shortest vector problem) небольшой размерности — что позволило им сделать сенсационное заявление о том, что для факторизации, т.е. разложения большого числа на множители, требуется меньше кубитов, чем его длина, а также квантовые схемы меньшей глубины, чем считалось ранее», — поясняют в пресс-релизе представители НИТУ МИСИС. Российские исследователи пришли к выводу, что алгоритм коллег нерабочий из-за «подводных камней» в классической части и сложности реализации квантовой. «Метод Шнорра не имеет точной оценки сложности. Основная трудность заключается не в решении одной кратчайшей векторной задачи, а в правильном подборе и решении множества таких задач. Из этого следует, что этот способ, вероятно, не подходит для чисел RSA таких размеров, которые используются в современной криптографии», — сказал Алексей Федоров, директор Института физики и квантовой инженерии НИТУ МИСИС, руководитель научной группы «Квантовые информационные технологии» РКЦ. Предложенный китайскими учёными метод даёт только приближённое решение задачи, которое можно легко получить для небольших чисел и маленьких решёток, но практически невозможно для реальных длинных ключей, что российские учёные подробно объяснили в статье в журнале IEEE Access (ссылка на arxiv.org). В то же время российские учёные рекомендуют не расслабляться, а готовиться к постквантовой криптографии. Появляются новые платформы и новые алгоритмы, и в один не очень прекрасный день окажется, что надёжные ещё вчера RSA-ключи вдруг перестали защищать ваши данные. Facebook✴ отключил PGP-шифрование электронной почты — оно никому не было нужно

05.12.2023 [17:12],

Павел Котов

В 2015 году на волне тенденции тотального шифрования контента, вызванной разоблачениями Эдварда Сноудена (Edward Snowden), Facebook✴ предложила пользователям получать письма, защищённые PGP-шифрованием. С сегодняшнего дня платформа отказалась от этой услуги из-за её низкой востребованности.

Источник изображения: Pete Linforth / pixabay.com Даже в трендовую эпоху 2015 года это была функция для тех, кто любит перестраховываться — при её активации письма от администрации Facebook✴ шифровались при помощи технологии Pretty Good Privacy (PGP). С сегодняшнего дня эта опция больше не предлагается в связи с низком спросом, хотя администрация платформы и не указала, какое число пользователей продолжало работать с ней. Уведомления от социальных сетей по электронной почте — функция, которую можно считать устаревшей даже безотносительно к шифрованию: все те же уведомления можно получать через мобильное приложение или в браузере. Примечательно, что ещё в 2015 году PGP-шифрованием не пользовался даже изобретатель этой технологии Фил Циммерманн (Phil Zimmermann): в 2010 году технологию купила компания Symantec, и она перестала применяться в экосистеме Apple, где её благополучно заменили на аналогичное решение GPG Tools. В реалиях дня сегодняшнего электронную почту во многих повседневных сценариях вытеснили системы мгновенных сообщений, многие из которых предлагают функции сквозного шифрования. Хакеры могут воровать данные в миллионах сетевых соединений — найден новый метод кражи ключей SSH

14.11.2023 [18:13],

Дмитрий Федоров

Исследователи в области кибербезопасности обнаружили новый метод хищения криптографических ключей в протоколе Secure Shell (SSH), создающий угрозу для конфиденциальности данных в миллионах SSH-соединений, используемых по всему миру. Это исследование является кульминацией 25-летней работы экспертов в этой области.

Источник изображения: deeznutz1 / Pixabay Открытие, подробно описанное в научной статье, указывает на потенциальные уязвимости в SSH-соединениях, которые злоумышленники могут использовать для перехвата данных между корпоративными серверами и удалёнными клиентами. Ключевой момент уязвимости заключается в использовании мелких вычислительных ошибок, возникающих в процессе установления SSH-соединения, известного как «рукопожатие» (handshake). Эта уязвимость ограничена шифрованием RSA, которое, тем не менее, применяется примерно на трети анализируемых веб-сайтов. Из около 3,5 млрд цифровых подписей, проанализированных на публичных веб-сайтах за последние 7 лет, около миллиарда использовали шифрование RSA. В этой группе примерно одна из миллиона реализаций оказалась уязвимой к раскрытию своих SSH-ключей. «Согласно нашим данным, около одной из миллиона SSH-подписей раскрывает личный ключ хоста SSH. Хотя это и редкое явление, масштабы интернет-трафика показывают, что подобные сбои RSA в SSH происходят регулярно», — отметил Киган Райан (Keegan Ryan), соавтор исследования. Угроза, связанная с новым методом кражи криптографических ключей, не ограничивается только протоколом SSH. Она также распространяется на соединения IPsec, широко используемые в корпоративных и частных сетях, включая VPN-сервисы. Это представляет существенный риск для компаний и индивидуальных пользователей, полагающихся на VPN для защиты своих данных и обеспечения анонимности в интернете. В исследовании под названием Passive SSH Key Compromise via Lattices подробно рассматривается, как методы, основанные на криптографии на решётках (lattice-based cryptography), могут использоваться для пассивного извлечения ключей RSA. Это возможно даже при одиночной ошибочной подписи, созданной с использованием стандарта PKCS#1 v1.5. Такой подход, описанный исследователями, обеспечивает проникновение в протоколы SSH и IPsec, что поднимает вопросы о надёжности этих широко распространённых методов защиты передачи данных. Уязвимость активируется, когда в процессе «рукопожатия» возникает искусственно вызванная или случайно возникшая ошибка. Злоумышленники могут перехватить ошибочную подпись и сравнить её с действительной, используя операцию поиска наибольшего общего делителя для извлечения одного из простых чисел, формирующих ключ. Однако в данной атаке используется метод, основанный на криптографии на основе решёток. Получив ключ, злоумышленники могут организовать атаку типа «человек посередине» (man-in-the-middle или MITM), где сервер, контролируемый хакером, использует похищенный ключ для имитации скомпрометированного сервера. Таким образом, они перехватывают и отвечают на входящие SSH-запросы, что позволяет легко похищать учётные данные пользователей и другую информацию. Та же угроза существует и для IPsec-трафика в случае компрометации ключа. Особенно уязвимыми оказались устройства от четырёх производителей: Cisco, Zyxel, Hillstone Networks и Mocana. Исследователи предупредили производителей о недостатках безопасности до публикации результатов исследования. Cisco и Zyxel отреагировали немедленно, тогда как Hillstone Networks ответила уже после публикации. Недавние улучшения в протоколе защиты транспортного уровня (TLS) повысили его устойчивость к подобным атакам. Райан утверждает, что аналогичные меры должны быть внедрены и в других безопасных протоколах, в частности, в SSH и IPsec, учитывая их широкое распространение. Однако, несмотря на серьёзность угрозы, вероятность подвергнуться таким атакам для каждого отдельного пользователя остаётся относительно мала. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |