|

Опрос

|

реклама

Быстрый переход

В «Google Сообщениях» появилась проверка сквозного шифрования по QR-коду

25.08.2025 [17:46],

Сергей Сурабекянц

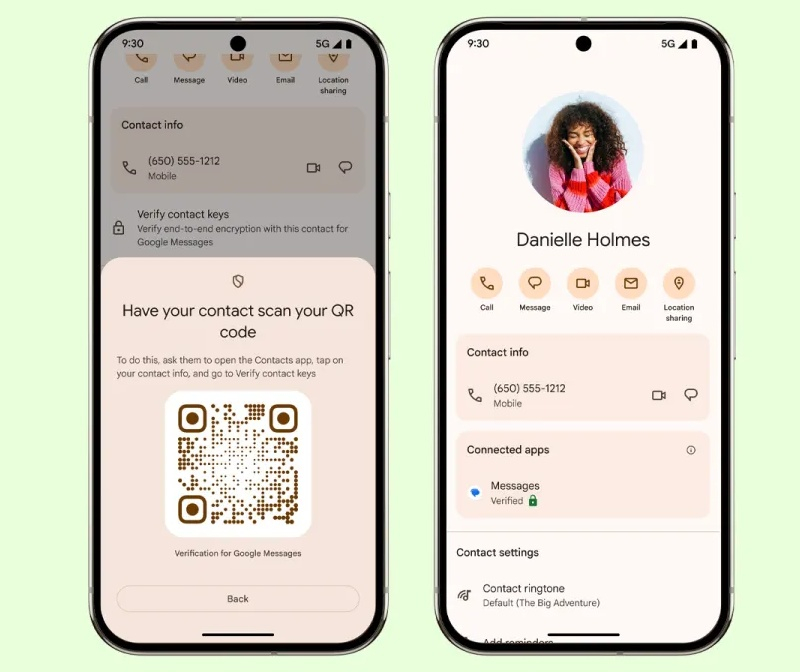

В бета-версии «Google Сообщений» стала доступна анонсированная в прошлом году функция проверки ключей шифрования по QR-коду. Она поможет убедиться, по словам компании, что «вы общаетесь с тем человеком, с которым собирались общаться». Проверка ключей сквозного шифрования гарантирует, что только вы и ваш собеседник сможете читать RCS-сообщения, которые вы отправляете друг другу.

Источник изображений: Google Карточка сквозного шифрования существует в «Google Сообщениях» уже некоторое время, но раньше нажатие «Проверить шифрование» открывало страницу с 80-значным кодом, что отнюдь не добавляло удобства для пользователей. Теперь, если открыть страницу «Подробности», нажав на имя получателя в панели приложения, пользователь сможет открыть страницу «Безопасность и конфиденциальность» для «Проверки ключей для этого контакта».  «Как проверить ключи: отсканируйте QR-код на устройстве получателя. Затем попросите его отсканировать QR-код на вашем устройстве. Статус проверки: вы можете увидеть статус проверенных вами ключей, перейдя в раздел “Подключённые приложения” в приложении “Контакты”», — говорится в поясняющем сообщении Google. Нажатие на «Ваш QR-код» открывает раздел «Проверка для Google Сообщений». На данный момент вышеупомянутая интеграция с приложением «Google Контакты» ещё не реализована. Однако в таблице есть отдельная опция «Сканировать QR-код контакта», которая открывает приложение «Проверка системного ключа Android», установленное на устройстве. Старый 80-значный вариант остаётся доступным, если нажать «Сравнить коды проверки» в таблице. Пока проверка ключа шифрования по QR-коду доступна лишь в бета-версии «Google Сообщений». В дальнейшем, после выхода из стадии бета-тестирования эта единая система проверки открытого ключа также будет доступна для сторонних приложений, для всех версий ОС Android, начиная с девятой. Тайна переписки покинет чат: в ЕС снова пытаются протолкнуть закон о сканировании всех переписок

20.08.2025 [16:59],

Павел Котов

Вступив в должность председательствующей в Евросоюзе, Дания первым же своим шагом повторно внесла проект закона «О контроле чатов» (Chat Control). Премьер-министр страны Метте Фредериксен (Mette Frederiksen) стремится сделать всё, чтобы его приняли к середине октября, пишет Brussels Signal. В результате станет бесполезным шифрование в мессенджерах — даже сквозное.

Источник изображения: ALEXANDRE LALLEMAND / unsplash.com Формально инициатива направлена на борьбу с распространением материалов, содержащих жестокое обращение с детьми. Но за этой благородной целью скрываются сомнительные средства: закон предписывает автоматическое сканирование всей личной переписки граждан на территории региона, в том числе в приложениях, защищённых сквозным шифрованием. Есть мнение, что это создаёт угрозу неприкосновенности частной жизни, национальному суверенитету стран и, казалось бы, основополагающим принципам самого ЕС. Впервые законопроект был представлен ещё в мае 2022 года. Если его примут, популярные службы обмена мгновенными сообщениями, в том числе WhatsApp, Signal и Telegram будут обязаны проверять тексты, изображения и видео на предмет материалов, содержащих жестокое обращение с детьми, и шифрование на платформе не будет считаться причиной игнорировать требования закона. Меры будут применяться ко всем гражданам без оглядки на наличие подозрений в какой-либо противоправной деятельности. За этот законопроект выступают и Копенгаген, и Еврокомиссия; а госпожа Фредериксен как новый председатель Совета Европейского союза сделала инициативу краеугольным камнем своей повестки дня. В основе инициативы лежит механизм сканирования материалов на стороне клиента, то есть прямо на устройстве пользователя, перед их шифрованием и отправкой. К настоящему моменту в поддержку законопроекта высказались 19 стран ЕС. Соответствующих обязательств на себя пока не взяла Германия, и если это произойдёт, то за законопроект проголосуют 15 стран, представляющих 65 % населения ЕС — при наличии квалифицированного большинства голосов он к середине октября действительно будет принят. К 12 сентября рабочие группы совета намереваются окончательно согласовать позиции.

Источник изображения: Mariia Shalabaieva / unsplash.com Правозащитники бьют тревогу. Механизм сканирования материалов на стороне клиента, по их мнению, нарушает «Хартию Европейского союза по правам человека», и в частности статьи 7 и 8, гарантирующие право на личную переписку и персональные данные. Европейский суд по правам человека уже вынес решение против мер, направленных на ослабление средств шифрования, но внесённая Данией инициатива продолжает обсуждаться. Тем самым игнорируется и решение суда, и принцип субсидиарности, согласно которому регулирование цифровых коммуникаций должно находиться на уровне стран. Инициатива может иметь и последствия в масштабах всего мира, спровоцировав власти других регионов и стран принять схожие нормы. Тезис о локальном сканировании материалов, по мнению правозащитников, не выдерживает критики — личная переписка оказывается открытой для слежки со стороны государства, кроме того, возникают уязвимости, которыми могут воспользоваться хакеры и представители недружественных государств. Не исключается и сценарий, при котором основания для сканирования контента на устройствах граждан выйдут за рамки жестокого обращения с детьми. Примечательно, что, по данным Европола, изощрённые преступники пользуются скрытными нерегулируемыми платформами, и в их случае предлагаемые ЕС механизмы сканирования оказываются неэффективными. А ориентированный на конфиденциальность добросовестный мессенджер Signal пригрозил уйти с европейского рынка, чтобы не отказываться от механизма шифрования — в результате местные жители могут перейти на менее безопасные альтернативы, и это нанесёт цифровой экономике Европы ущерб. Китайские инженеры создали лучшую постквантовую защиту для блокчейна

03.07.2025 [15:41],

Геннадий Детинич

На днях в китайском журнале Journal of Software вышла статья с рассказом о новом методе защиты блокчейна от взлома квантовыми компьютерами. Настанет время, и традиционные методы шифрования на основе классической математики окажутся уязвимы к атакам со стороны квантовых систем. «Сани» для путешествия по новому постквантовому миру обмена данными нужно готовить заранее, в частности, разрабатывая новые устойчивые методы шифрования.

Источник изображения: ИИ-генерация Grok 3 Сегодня блокчейн — это не только и не столько криптовалюта, а распределённые высокозащищённые базы данных. В этом качестве технология блокчейна продолжит развиваться дальше. Проблема в том, что современные технологии защиты блокчейна опираются на обычную математику, включающую, например, факторизацию больших чисел. Современные суперкомпьютеры за разумное время не смогут её взломать, но квантовые системы, когда они появятся через десять или больше лет — обещают с лёгкостью одолеть подобное шифрование. «В частности, существующая защита на основе цифровой подписи становится уязвимой при квантовых атаках, — предупреждают разработчики. — Злоумышленники могут незаметно подделывать данные или вставлять вредоносные записи, ставя под угрозу целостность и согласованность блокчейна». Чтобы в будущем не возникло проблем с подделкой записей в распределённых базах, китайские учёные предложили защитить блокчейн технологией EQAS на базе постквантового алгоритма шифрования SPHINCS, впервые представленного в 2015 году. Вместо сложной математики в основе шифрования SPHINCS используются квантово-устойчивые хэш–функции или более простые математические проверки, что, в частности, ускоряет работу с блокчейном как на стороне пользователя, так и на стороне сервера, а это тоже дорогого стоит. В системе EQAS хранение данных также отделено от верификации. Система EQAS генерирует доказательства с использованием структуры «динамического дерева», а затем проверяет их с помощью эффективной структуры «супердерева». Предложенное решение за счёт своей древовидной архитектуры повышает и масштабируемость, и производительность, одновременно снижая нагрузку на серверы. В ходе исследования команда также проверила безопасность и эффективность EQAS. Оптимизировав параметры, удалось получить цифровые подписи меньшего размера и ускорить проверку без ущерба для безопасности. Так, в ходе моделирования EQAS потребовалось около 40 секунд для выполнения задач аутентификации и хранения – намного быстрее, чем текущее время подтверждения в блокчейне Ethereum, составляющее около 180 секунд (по 15 секунд на каждый из 12 блоков — принятый в Ethereum стандарт подтверждения). В Android 16 появится детектор поддельных вышек сотовой связи

27.06.2025 [18:43],

Сергей Сурабекянц

Google добавит в Android 16 функцию «сетевого уведомления», которая предупредит владельца, если его смартфон подключается к поддельной или небезопасной мобильной сети. Пользователь также получит сообщение, если соединение не зашифровано или сеть запрашивает идентификаторы телефона — это поможет защититься от слежки. Из-за требований к оборудованию функция, скорее всего, будет доступна только на новых устройствах, таких как предстоящий Pixel 10.

Источник изображения: unsplash.com Существует несколько простых правил, которые помогают сохранить персональные данные в безопасности: использование надёжных паролей, проверка разрешений приложений и установка их только из надёжных источников. Однако от некоторых видов атак защититься гораздо сложнее. Одна из таких атак заключается в том, что злоумышленники обманом подключают смартфон жертвы к поддельной мобильной сети. Подобную атаку крайне трудно обнаружить даже специалисту, не говоря уже об обычном пользователе. Устройство, используемое в таких атаках, известно под названием Stingray («скат»). Злоумышленник устанавливает его поблизости от потенциальной жертвы, после чего Stingray начинает имитировать реальную вышку сотовой связи. Если находящиеся рядом мобильные устройства подключаются к имитатору, злоумышленник получает уникальные идентификаторы смартфона (например, IMEI), а также детальную информацию о нём. Кроме того, Stingray может инициировать использование незашифрованного протокола связи, что позволяет перехватывать текстовые сообщения и телефонные звонки. Подобные устройства печально известны тем, что используются правоохранительными органами, однако их технология с лёгкостью копируется злоумышленниками. Хотя в ряде случаев применение Stingray оправдано необходимостью отслеживания преступников, потенциал для злоупотреблений значителен — такие устройства могут использоваться для скрытого сбора данных об обычных людях. Google последовательно работает над способами предупреждения пользователей или предотвращения отправки ими данных через небезопасные сотовые сети. В Android 12 компания добавила возможность отключения устаревшего протокола связи 2G на уровне модема. В Android 14 появилась поддержка отключения соединений, использующих нулевое шифрование. Android 15 добавил уведомления о запросе сетью уникальных идентификаторов устройства или попытке принудительно изменить алгоритм шифрования. К сожалению, из этих трёх функций сегодня реально доступна лишь возможность отключения 2G. Реализация остальных мер требует внесения изменений в драйвер модема смартфона. Например, для уведомления о запросе идентификаторов устройство должно поддерживать версию 3.0 уровня абстракции оборудования Android IRadio (HAL). Именно эти аппаратные требования являются причиной отсутствия большинства перечисленных функций на текущих моделях Pixel и других устройствах под управлением Android. Вероятно, по этой же причине Google отложила запуск отдельной страницы настроек «безопасности мобильной сети», которую она планировала для Android 15. В Германии протестировали рядовую оптическую магистраль на рекордную дальность квантовой связи

20.06.2025 [14:48],

Геннадий Детинич

Европейские СМИ сообщают, что в Германии учёные протестировали масштабную квантовую сеть для будущего квантового Интернета. По стандартному волоконнооптическому кабелю и при обычной комнатной температуре были переданы квантовые состояния между Франкфуртом и Келем, что составило 254 км обычной оптической магистрали или в два раза больше, чем было испытано в Европе ранее.

Источник изображения: Denny Müller / unsplash.com Поставленный эксперимент стал прорывом для сверхбезопасной связи на больших расстояниях. Традиционному шифрованию начали угрожать квантовые компьютеры. Рано или поздно квантовые платформы смогут взламывать обычные ключи, поэтому организация защищённой квантовыми законами связи становится приоритетной задачей. При этом крайне важно сохранить действующую инфраструктуру линий связи. В конечном итоге — это вопрос колоссальной экономии средств, которых никогда не бывает много. Гарантированно защитить данные от взлома может технология квантового распределения ключей (QKD). Ключи передаются в виде квантовых состояний одиночных фотонов, перехват которых разрушает квантовые состояния просто по законам квантовой механики. Тем самым сразу становится известно о компрометации ключа, и само зашифрованное сообщение уже не будет передано — это лучшая гарантия от взлома. Квантовых повторителей для усиления или восстановления квантовых состояний пока не существует. Поэтому на определённых и довольно небольших отрезках оптической магистрали создаются доверенные узлы, которые заново собирают квантовые ключи. Сегодня такие узлы приходится создавать через десятки километров, что дорого и малоэффективно для массового применения. Например, на развёрнутой четыре года назад в России квантовой линии связи между Москвой и Санкт-Петербургом на дальности 700 км используются 19 доверенных узлов. В ходе нового эксперимента в Германии квантовые состояния одиночных фотонов передали на 254 км. Провели эксперимент сотрудники европейского подразделения компании Toshiba. «Все предыдущие внедрения квантовой связи по оптоволокну были ограничены гораздо меньшими расстояниями, что составляет примерно половину того, чего мы достигли. И это связано с фундаментальными ограничениями предыдущей технологии, — в интервью Euronews Next сказал Мирко Питталуга (Mirko Pittaluga), бывший старший научный сотрудник Toshiba Europe. — Наш эксперимент является первой реализацией в реальном мире особого мощного класса протоколов квантовой коммуникации, который называется когерентной квантовой коммуникацией». «Но благодаря нашему подходу мы преодолели все эти трудности, используя масштабируемую и простую технологию, которая позволила нам внедрить ультрасовременный протокол квантовой связи, который называется twin field quantum key distribution (TF-QKD), что на самом деле является секретом того, что мы сделали», — добавил другой участник эксперимента. Протокол TF-QKD, в основе которого лежит передача двух опорных частот в оптическую линию связи, действительно один из новейших. Вот только учёные умолчали, что Toshiba ещё в 2021 году с помощью этого протокола организовала передачу квантовых состояний на дальность 600 км, используя виртуальный повторитель сигнала. Более того, ещё раньше китайские учёные с помощью протокола TF-QKD передали данные на расстояние 500 км без повторителей. История умалчивает об условиях передачи данных в двух последних случаях. Как бы там ни было, возможность передавать квантовые ключи на сотни километров без повторителей — это уже факт, хотя до массового внедрения этой технологии пока далеко. В Китае испытали сверхзащищённый канал уникальной квантовой связи с взлетающей ракетой

06.06.2025 [12:24],

Геннадий Детинич

Как стало известно, в минувший четверг испытания прототипа многоразовой ракеты китайской компании Space Epoch сопровождались также лётными испытаниями модулей уникальной квантовой связи без использования ключей шифрования. Это технология QSDC (прямая защищённая квантовая связь), пионерами в разработке которой считаются китайские учёные. Ракета подняла модули на высоту 2,5 км, в ходе чего впервые был установлен канал квантовой связи с Землёй.

Мягкое приводненние ракеты «Юаньсинчжэ-1» с модулем квантовой связи на борту. Источник изображения: Space Epoch Технология QSDC была впервые представлена около четверти века назад. Наиболее активно её развивают в Китае. Она не предусматривает квантового распределения ключей шифрования, которое применялось до сих пор. Передача ключей шифрования, закодированных в квантовых состояниях фотонов, требует нескольких сеансов связи. Если ключи переданы без признаков перехвата, только тогда передаётся зашифрованная информация, после чего происходит её дешифровка. Прямая защищённая квантовая связь исключает этап передачи ключей и изначально формирует защищённый квантовый канал передачи. Очевидно, что в этом случае защищённая квантовая связь может стать повсеместной. Испытания модулей QSDC во время запуска ракеты «Юаньсинчжэ-1» (Yuanxingzhe-1) проводились с целью оценки влияния на модули и канал связи внешних факторов в виде спектра излучений и вибраций. По словам учёных, канал связи земля—воздух—ракета (космос) был успешно создан и доказал работоспособность концепции. «Запуск в основном проверял устойчивость модулей к различным воздействиям окружающей среды, возникающим во время подъёма ракеты, таким как вибрация и радиация, — говорится в сообщении Пекинской академии квантовых информационных наук (BAQIS). — Это испытание стало ключевым шагом в переходе Китая от экспериментальной проверки к созданию полностью интегрированной сети квантовой защищённой прямой связи космос—воздух—земля (QSDC)». Для защищённой передачи информации по каналу QSDC используются квантовые эффекты (передача запутанных пар фотонов) с добавлением шума для маскирования полезного сигнала. Технология пока развивается. Наилучшим результатом стала передача данных QSDC по обычной оптике на расстояние 300 км между двумя парами абонентов, хотя скорость передачи составила всего 104 бит/ч с достоверностью 85 %. По мере развития технологии QSDC она может заменить уже используемую технологию шифрования на основе квантового распределения ключей и стать доминирующей в средствах связи в Китае. В Китае испытали защиту от квантового взлома обычных линий связи

05.06.2025 [13:10],

Геннадий Детинич

Перед лицом угрозы, исходящей от огромной вычислительной мощности новых квантовых компьютеров, безопасность связи должна подняться на более высокий уровень, уверены учёные из Китая. Для этого они разработали и развивают технологию QSDC (прямой защищённой квантовой связи), которую считают перспективной для квантовой коммуникации.

Источник изображения: ИИ-генерация Grok 3/3DNews Учёные утверждают, что технология QSDC (Quantum Secure Direct Communication) безопасна и защищена от угроз со стороны квантовых вычислений, позволяя передавать секретные сообщения непосредственно по квантовому каналу через обычные оптоволоконные линии связи. Технология QSDC получила теоретическое обоснование в начале 2000-х годов, а первый прототип системы был продемонстрирован в 2020 году в Пекинской академии наук. До появления QSDC в квантовой криптографии широко применялся метод квантового распределения ключей (QKD), который сегодня остаётся единственным практически реализованным способом квантовой криптографии. По обычным каналам связи передаётся только квантовый ключ шифрования; попытка его перехвата указывает на атаку. Пока ключ не передан абоненту без признаков перехвата, он считается скомпрометированным. О факте перехвата становится известно благодаря квантовым эффектам — в частности, из-за разрушения квантовых состояний фотонов (так называемый эффект наблюдателя), которые кодируют ключ. Существует также возможность квантовой телепортации для безопасной передачи информации, но эта технология ещё более сложна и на базовом уровне пока не позволяет передавать информацию в полном смысле этого слова. Метод QSDC — это новое слово в безопасной связи на основе квантовой механики и, как утверждают китайские учёные, наиболее прогрессивная технология из всех доступных на сегодняшний день. Экспериментальная сеть QSDC использует лазеры накачки для передачи пар запутанных фотонов между абонентами. Чем больше лазеров накачки, тем больше абонентов можно обслуживать на одной линии. Фотоны передаются по обычным оптическим каналам связи, что позволяет рассчитывать на широкое внедрение QSDC. Для повышения защищённости передачи в канал намеренно добавляется шум, маскирующий полезный сигнал. Для сокрытия информации в канале связи QSDC не требуется никакой ключ шифрования, что упрощает организацию защищённых каналов связи, работу с ними и с оборудованием. Защитой служат законы квантовой механики (в частности, квантовая запутанность фотонов) и искусственная зашумлённость канала. В феврале одна из команд китайских учёных установила рекорд передачи данных по QSDC: 2,38 Кбит/с по стандартному телекоммуникационному оптоволокну длиной 104,8 км. В новой работе, с использованием двух лазеров накачки и дополнительного уровня шума, дальность связи была утроена и достигла 300 км. Скорость передачи оказалась крайне низкой — всего 104 бит/ч с достоверностью 85 %, но технология доказала свою жизнеспособность. Более чувствительные детекторы одиночных фотонов позволят в будущем значительно повысить скорость передачи до практических значений. Windows 11 получила шифрование с защитой от квантовых средств взлома

27.05.2025 [12:02],

Павел Котов

Microsoft хочет защитить Windows 11 от перспективной угрозы кибербезопасности — от квантовых компьютеров. Предварительная версия Windows 11 Canary сборки 27852 получила поддержку алгоритмов постквантового шифрования (Post-Quantum Cryptography — PQC), которые, как предполагается способны выстоять против средств взлома, которые возникнут с распространением квантовых компьютеров.

Источник изображений: Philip Oroni / unsplash.com Обновлённая версия криптографической библиотеки Microsoft SymCrypt получила поддержку комплексных решений ML-KEM и ML-DSA, обращаться к которым можно через средства Cryptography API: Next Generation. ML-KEM обеспечивает защиту от угрозы класса «собрать сейчас, расшифровать позже», предполагающей, что злоумышленники собирают целевые данные уже сегодня, сохраняют их и ждут, пока квантовые компьютеры станут достаточно быстрыми, чтобы расшифровать похищенную информацию. ML-DSA предназначается для сценариев, связанных с проверкой личности, и для сохранения целостности цифровых подписей. Алгоритмы PQC разрабатываются для противодействия атакам со стороны перспективных, то есть ещё не существующих квантовых компьютеров. При этом используются математические уравнения, которые, как считается, трудно решить как традиционным, так и квантовым вычислительным системам. Но эти алгоритмы более требовательны к оборудованию: необходимы большие размеры ключей, на вычисления уходит больше времени, активнее используются ресурсы пропускной способности по сравнению с классическими алгоритмами криптографии. Алгоритмы PQC тщательно подобрал Национальный институт стандартов и технологий (NIST) США с учётом таких критериев как безопасность, производительность и совместимость. Технологии PQC используются не только Microsoft, но и реализуются в рамках нескольких отраслевых стандартов, в том числе TLS, SSH и IPSec. SymCrypt — основная криптографическая библиотека Microsoft, которая используется во множестве её служб и продуктов от Microsoft 365 и Azure до Windows 11 и Windows Server 2025. SymCrypt используется для обеспечения безопасности электронной почты, облачного хранилища, браузера и многого другого. Реализовав поддержку PQC в SymCrypt, Microsoft готовит всю экосистему платформ Windows и других продуктов к перспективным атакам с использованием квантовых компьютеров. Пока эта технология тестируется в Windows 11, но в ближайшем будущем PQC появится и в Linux. Появится ли PQC в BitLocker, и когда это может случиться, в Microsoft не уточнили, но с учётом сложности этой задачи и высоких требований к оборудованию, едва ли стоит ожидать такого нововведения в ближайшее время. Исследование Google показало, что современная криптография уязвима перед квантовыми компьютерами

26.05.2025 [20:31],

Сергей Сурабекянц

Исследование Google показало, что 2048-битный ключ шифрования RSA — современный стандарт для онлайн-безопасности — может быть взломан за несколько дней квантовым компьютером с менее чем миллионом кубитов. Это открытие резко снизило требования к конфигурации квантового компьютера по сравнению с прежними оценками, которые всего несколько лет назад предполагали необходимость как минимум 20 миллионов кубитов.

Источник изображения: Quantware Квантовый компьютер с миллионом кубитов пока представляется скорее фантастикой, нежели реальностью. Однако темпы прогресса в этой области требуют уже сейчас начать переход к мерам безопасности, устойчивым к квантовым технологиям. Исследование, проведённое для Google Крейгом Гидни (Craig Gidney) подробно описывает будущие атаки с применением квантовых компьютеров и призывает мировое ИТ-сообщество уже сейчас готовиться к постквантовому миру. Выводы Гидни являются результатом достижений как в квантовых алгоритмах, так и в методах исправления ошибок. С тех пор как Питер Шор в 1994 году открыл, что квантовые компьютеры могут факторизовать большие числа гораздо эффективнее классических компьютеров, учёные стремились точно определить, какая конфигурация квантового оборудования потребуется для взлома реального шифрования.

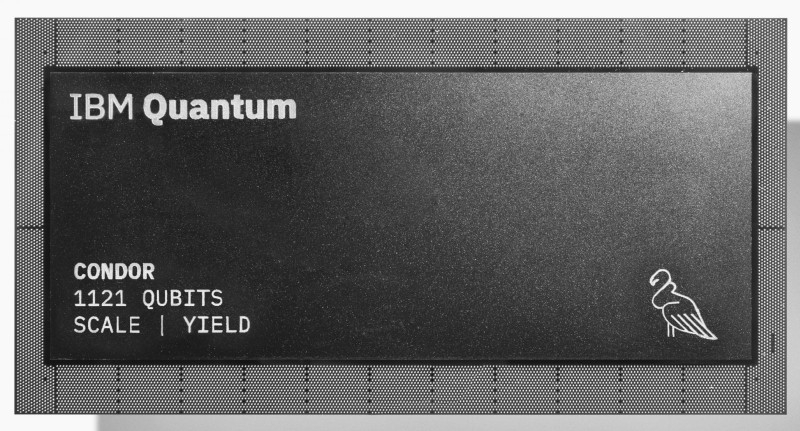

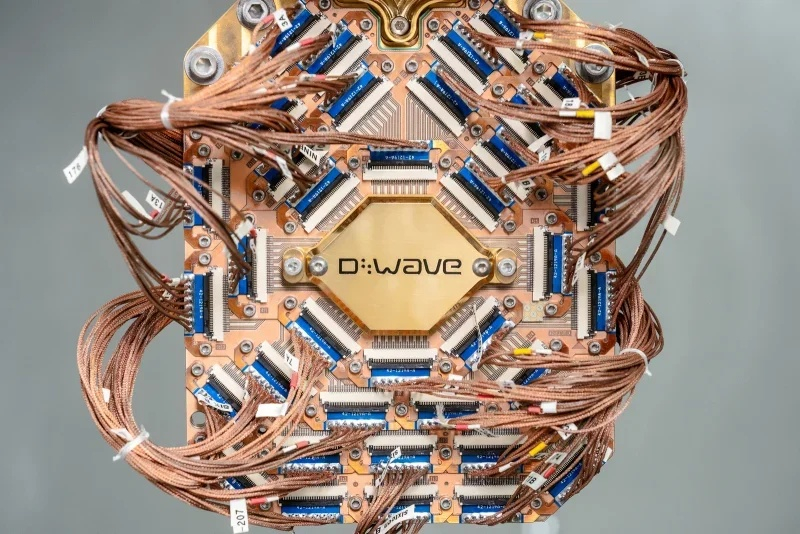

Источник изображений: IBM Последняя работа Гидни основана на недавних алгоритмических прорывах, таких как использование приближенного модульного возведения в степень, которое значительно сокращает количество требуемых логических кубитов. Исследование также включает более плотную модель для хранения кубитов с исправленными ошибками, используя такие методы, как «коды с ярмовой поверхностью» (yoked surface codes) и «выращивание магического состояния» (magic state cultivation) для сокращения требуемых ресурсов. Гипотетическая машина, располагающая миллионом кубитов, для взлома 2048-битных ключей шифрования RSA должна будет работать непрерывно в течение пяти дней, поддерживать чрезвычайно низкий уровень ошибок и координировать миллиарды логических операций без перерыва. Современные квантовые компьютеры работают только с сотнями или тысячами кубитов, что намного меньше отметки в миллион кубитов. Например, IBM Condor и Google Sycamore с 1121 и 53 кубитами соответственно иллюстрируют текущие возможности квантовых вычислений.  Компания D-Wave недавно представила самый мощный в мире квантовый компьютер — систему Advantage2 с более чем 4400 кубитами. Как и все предыдущие системы D-Wave (за исключением компьютеров первых поколений), Advantage2 будет доступна только через облако. Поставки физических систем клиентам начнутся позже — с платформ, насчитывающих не менее 7000 кубитов, время которых ещё не пришло.

Источник изображения: Dwave 20 мая компания NVIDIA объявила об открытии Глобального центра исследований и разработок для бизнеса в области искусственного интеллекта на базе квантовых технологий (Global Research and Development Center for Business by Quantum-AI Technology, G-QuAT). На этой площадке размещена система ABCI-Q — крупнейший в мире исследовательский суперкомпьютер, предназначенный для квантовых исследований. Система интегрирована с тремя квантовыми компьютерами. Крупные компании, разрабатывающие квантовое оборудование, планируют масштабировать свои компьютеры до уровня миллиона кубитов в течение следующего десятилетия. IBM в партнёрстве с Токийским и Чикагским университетами собираются построить квантовый компьютер на 100 000 кубитов к 2033 году. Компания Quantinuum заявила о цели по созданию полностью отказоустойчивого универсального квантового компьютера Apollo к концу 2020-х годов. Последствия появления следующего поколения квантовых компьютеров для информационной безопасности крайне болезненны. RSA и аналогичные криптографические системы лежат в основе большей части защищённых коммуникаций в мире, от банковского дела до цифровых подписей. Результаты исследования Гидни подтверждают срочность перехода на постквантовую криптографию (PQC) — новые стандарты, разработанные для противостояния атакам квантовых компьютеров. В прошлом году Национальный институт стандартов и технологий США опубликовал алгоритмы PQC и рекомендовал поэтапно отказаться от уязвимых систем после 2030 года. Новые стандарты должны стать важным элементом криптографической защиты данных. Предыдущие стандарты криптографии NIST, разработанные в 1970-х годах, используются практически во всех устройствах, включая интернет-маршрутизаторы, телефоны и ноутбуки. Руководитель группы криптографии NIST Лили Чен (Lily Chen) уверена в необходимости массовой миграции с RSA на новые методы шифрования: «Сегодня криптография с открытым ключом используется везде и во всех устройствах, наша задача — заменить протокол в каждом устройстве, что нелегко». Поэтому эксперты по безопасности в различных отраслях призывают серьёзно относиться к угрозе, исходящей от квантовых компьютеров. Новые схемы шифрования основаны на понимании сильных и слабых сторон квантовых вычислений, так как квантовые компьютеры превосходят классические лишь в достаточно узком спектре задач. К квантово-устойчивым криптографическим методам относятся:

Источник изображения: unsplash.com Исследование Гидни подчёркивает важность упреждающего планирования. Оно также напоминает о вечном соревновании «снаряда и брони» — по мере развития технологий развиваются и методы их взлома. Улучшения алгоритмов и лучшая интеграция оборудования и программного обеспечения продолжают снижать барьеры для потенциальных злоумышленников. ЕС разрабатывает нормы для «законного и эффективного» взлома зашифрованных переписок

23.04.2025 [15:18],

Павел Котов

Европейские власти готовят законодательную базу, которая откроет им доступ к зашифрованным данным на потребительских устройствах и сервисах, сообщает Politico. Но чтобы реализовать эту инициативу, им придётся вступить в противостояние с многочисленными правозащитными организациями, отстаивающими право граждан на конфиденциальность.

Источник изображений: Antoine Schibler / unsplash.com Вот уже несколько месяцев в Швеции и Дании сеют хаос молодёжные банды, на счету которых числятся тяжкие преступления. Но источниками хаоса, уверен министр юстиции Дании Петер Хуммельгаард (Peter Hummelgaard), являются не только преступные группы, но и смартфоны. Цифровые технологии с функциями шифрования «значительно упростили злоумышленникам доступ к широкой аудитории, а также координацию действий в реальном времени», говорит чиновник. Правоохранительные органы Европы всё чаще рассматривают технологию сквозного шифрования — основу конфиденциальной и безопасной связи — как врага. «Без законного доступа к зашифрованным сообщениям правоохранительные органы борются с преступностью вслепую», — посетовал представитель Европола Ян Оп Ген Оорт (Jan Op Gen Oorth). Несколько стран уже подготовили национальные законы, направленные на борьбу с технологиями шифрования данных. Во Франции это проект закона по борьбе с незаконным оборотом наркотиков; в Северной Европе власти оказывают давление на технологические компании; власти Испании прямо говорят о намерении запретить шифрование; правительство Великобритании в суде сражается с Apple за право доступа к размещённым в облачных хранилищах пользовательским данным. В ЕС обсуждается проект регионального закона о материалах, содержащих жестокое обращение с детьми — контент устройств должен будет проверяться локально ещё до отправки в системы с шифрованием.  Но и на этом власти ЕС останавливаться не намерены. В начале месяца Еврокомиссия приняла новую стратегию внутренней безопасности, в которой изложены планы по формированию «законного и эффективного» механизма доступа к данным для правоохранительных органов, а также по поиску технологических решений для получения доступа к зашифрованной информации. Ведомство провозгласило намерение начать работу над новым законом о хранении информации — он определит виды данных, которые службы обмена сообщениями вроде WhatsApp должны хранить, и на какой срок. Предыдущий закон о хранении данных верховный суд ЕС отменил в 2014 году, когда пришёл к выводу, что документ нарушает права граждан на неприкосновенность частной жизни. Начав проработку вопроса шифрования, европейские власти идут к масштабному противостоянию с мощной политической коалицией активистов, отстаивающих конфиденциальность, экспертов по кибербезопасности, разведывательных служб и правительств, для которых конфиденциальность граждан превыше нужд правоохранительных органов. Администрация мессенджера Signal, который рассматривается как отраслевой стандарт службы мгновенных сообщений с шифрованием, уже выразила категорическое несогласие с инициативой европейских чиновников. Президент Signal Мередит Уиттакер (Meredith Whittaker) неоднократно предупреждала, что мессенджер скорее уйдёт из любой страны, которая потребует ослабить защиту мессенджера, чем согласится выполнить такие требования. Это «фундаментальная математическая реальность, что шифрование либо работает для всех, либо сломано для всех», пояснила свою позицию госпожа Уиттакер. Глава датского минюста допускает такой сценарий и не видит в нём проблемы. «Начинаю сомневаться, действительно ли мы не сможем жить без этих технологий и платформ», — заявил господин Хуммельгаард. А в отсутствие стандартных правовых механизмов органы работают с теми средствами, которыми располагают. Они успешно ликвидируют создаваемые преступниками зашифрованные системы сообщений и перехватывают метаданные. Сторонники расширения полномочий правоохранительных органов указывают, что существуют способы, при помощи которых администрации мессенджеров могут открывать доступ к зашифрованным сообщениям преступников, но не ослаблять безопасности переписки законопослушных граждан. Но, указывают технические эксперты, это палка о двух концах: если существует бэкдор, то рано или поздно вместе с правоохранительными органами до него доберутся хакеры, криминальные элементы и шпионы. Еврокомиссия потребует от мессенджеров и сервисов бэкдоры в сквозном шифровании

02.04.2025 [17:20],

Павел Котов

Еврокомиссия представила новую внутреннюю стратегию безопасности, которая включает в себя дорожную карту в отношении «законного и эффективного доступа правоохранительных органов к данным» и средствам шифрования. Инициатива в первую очередь затронет мессенджеры, от которых потребуют создание бэкдоров для правоохранителей, но ими дело не ограничится.

Источник изображения: Guillaume Périgois / unsplash.com Стратегия ProtectEU направлена на укрепление способности ЕС «гарантировать своим гражданам безопасность»; её цель — сформировать «более жёсткий юридический инструментарий», регламентирующий «расширенный обмен информацией и углублённое сотрудничество». Предлагаемые в документе нормы «позволят правоохранительным органам в законном порядке получать доступ к зашифрованным данным для защиты кибербезопасности и основных прав» — вопреки тому, что платформы вроде Signal предпочитают скорее прекращать работу в отдельных регионах, чем отказываться от шифрования. Ранее бэкдор от зашифрованных сервисов Apple потребовали британские власти — компания была вынуждена отключить шифрование для жителей страны. Европейские чиновники тоже не впервые говорят о необходимости создавать бэкдоры для обхода средств шифрования в системах мгновенных сообщений и прочих коммуникационных платформ — прежде они оправдывали это потребностью сканировать пользовательские данные на предмет материалов недопустимого характера. Ещё одна декларируемая цель проекта — сделать Европол «по-настоящему оперативным полицейским агентством для усиления поддержки государств-членов»; ведомству отводится роль «в расследовании трансграничных, крупномасштабных и сложных дел, сопряжённых с серьёзной угрозой внутренней безопасности Союза». В ЕС входят 27 стран, и при реализации последовательных механизмов совместной безопасности возникнут сложности: у каждой страны есть собственные правоохранительные органы, свои цели и бюджеты, поэтому в стратегии говорится о содействии «изменению культуры», направленному на объединение членов ЕС. «Безопасность является одной из ключевых предпосылок для открытых, развивающихся обществ и процветающей экономики. Поэтому сегодня мы запускаем важную инициативу по более эффективному противодействию таким угрозам безопасности как терроризм, организованная преступность, рост киберпреступности и атаки на нашу критическую инфраструктуру. Мы укрепим Европол и обеспечим правоохранительные органы современными инструментами для борьбы с преступностью. Внести свой вклад в повышенную безопасность для всех смогут также исследователи, предприятия и даже граждане», — прокомментировала проект глава Еврокомиссии Урсула фон дер Ляйен (Ursula von der Leyen). Google сделает сквозное шифрование в Gmail доступным для всех

01.04.2025 [17:55],

Сергей Сурабекянц

Google в ближайшее время планирует внедрить сквозное шифрование (E2EE) электронной почты для всех пользователей, даже тех, кто не использует Google Workspace. Протокол E2EE основан на обмене сертификатами и позиционируется как альтернатива S/MIME (Secure/Multipurpose Internet Mail Extensions), применяемому в крупных организациях. Компания заверила, что процедура шифрования не усложнит жизнь простых пользователей и не создаст чрезмерной нагрузки на IT-администраторов.

Источник изображения: Google Принцип работы E2EE заключается в том, что электронные письма, зашифрованные на стороне клиента, могут быть отправлены корпоративными пользователями Gmail кому угодно. Если адресат является пользователем Gmail, дополнительной настройки не требуется, а в интерфейсе Gmail отобразится информация о новом зашифрованном сообщении. Если получатель не использует Gmail, он получит письмо с информацией о поступлении зашифрованного сообщения, которое будет содержать ссылку для повторной аутентификации учётной записи электронной почты. После аутентификации у адресата появится временный доступ через ограниченную учётную запись Gmail для просмотра и ответа на зашифрованное письмо. Google отметила, что весь процесс сравним с предоставлением доступа к документу Workspace кому-то за пределами компании. IT-администраторы могут требовать от получателей использовать ограниченный Gmail для просмотра зашифрованных сообщений, что позволяет контролировать доступ с помощью политик и гарантировать, что данные не будут храниться на сторонних серверах. Содержащее ссылку письмо с запросом может быть принято за фишинговое. Поэтому Google в предупреждении над ссылкой рекомендует переходить по ней лишь в том случае, если адресат полностью доверяет отправителю. В случаях, когда электронные письма E2EE отправляются получателям, у которых уже настроен S/MIME, зашифрованное электронное письмо поступит получателю как обычно.

Источник изображения: unsplash.com «Эта возможность, требующая минимальных усилий как от IT-отделов, так и от конечных пользователей, абстрагируется от традиционной сложности и нестандартного пользовательского опыта существующих решений, сохраняя при этом улучшенный суверенитет данных, конфиденциальность и контроль безопасности», — говорится в блоге Google. Внедрение сквозного шифрования будет происходить поэтапно, начиная с сегодняшнего дня. В дополнение к электронным письмам E2EE, которые можно будет выбрать по умолчанию для всех конечных пользователей, Google запустила ряд других функций для Gmail, включая метки классификации, показывающие уровень конфиденциальности каждого письма. Эти метки также будут информировать о новых правилах предотвращения потери данных, которые IT-администраторы могут установить для автоматической обработки писем на основе назначенных ими меток. Также Google добавила к существующим детекторам спама и фишинга Gmail инструменты на основе ИИ, которые в теории должны снизить количество вредоносных электронных писем, просачивающихся через фильтры. iOS скоро получит сквозное шифрование RCS-сообщений: переписки между iPhone и Android не утекут в чужие руки

14.03.2025 [18:22],

Анжелла Марина

Компания Apple объявила о планах внедрения сквозного шифрования для RCS-чатов на iPhone в будущих обновлениях своих операционных систем. Это значительно повысит безопасность обмена сообщениями между пользователями iPhone и Android, а по уровню защиты приблизится к службе обмена сообщениями iMessage.

Источник изображения: Samuel Angor / Unsplash Внедрение сквозного шифрования станет возможным благодаря новой версии RCS Universal Profile 3.0, которая была выпущена буквально сегодня. Подчёркивается, что Apple принимала активное участие в продвижении технологии с самого начала, однако, как отмечает 9to5Mac, конкретные сроки его появления на устройствах Apple пока не уточняются. Впервые Apple внедрила поддержку RCS на iPhone осенью прошлого года с выходом iOS 18.1. Этот стандарт заменил устаревшие SMS, обеспечив более удобный обмен сообщениями между пользователями iPhone и Android. При этом в RCS доступны такие функции, как индикаторы набора текста, реакции с эмодзи, уведомления о прочтении и передача изображений и видео в высоком качестве. Стоит сказать, что до сегодняшнего дня протокол обмена данными между операторами сотовой связи RCS Universal Profile не поддерживал сквозное шифрование, однако с его обновлением Apple подтвердила готовность интегрировать эту функцию в свои устройства. В официальном заявлении компания отметила: «Мы рады, что помогли возглавить работу по внедрению сквозного шифрования в протокол RCS, принятый Ассоциацией GSMA. Мы добавим поддержку зашифрованных сообщений RCS в iOS, iPadOS, macOS и watchOS в наших будущих обновлениях». Олды тут? Sony обновила прошивку PlayStation 3, несмотря на то, что устройству почти 20 лет

06.03.2025 [19:02],

Сергей Сурабекянц

Компания Sony только что выпустила обновление системного программного обеспечения для своей игровой консоли PS3, которой в этом году исполняется 19 лет. Компания сообщила, что это обновление с номером версии 4.92 улучшает производительность системы, а также обновляет ключ шифрования проигрывателя Blu-ray, чтобы обеспечить воспроизведение дисков с фильмами.

Источник изображения: Eurogamer Обновления такого рода происходят ежегодно, поскольку срок актуальности ключа шифрования Advanced Access Content System (AACS), используемого для защиты авторских прав, регулярно истекает. Эта технология защиты авторских прав требует наличия соответствующего ключа как на диске, так и на консоли для воспроизведения новых фильмов. На более «свежих» консолях PS4 и PS5 применяется та же технология, но эти устройства умеют получать новый ключ автоматически, в то время как на PS3 это можно сделать лишь при обновлении прошивки. Компания прекратила производство PS3 ещё в 2017 году, примерно через десять лет после её первого запуска. По состоянию на март 2017 года было продано более 87,4 млн консолей PS3. PS5 продалась в количестве 75 млн единиц, показатели продаж PS4 примерно такие же. Судя по всему, Sony продолжит выпускать обновления ключа шифрования AACS для PS3, пока полностью не прекратит поддержку консоли. Apple оспорит в суде требование правительства Великобритании о необходимости бэкдора в iCloud

05.03.2025 [07:42],

Дмитрий Федоров

Apple подала иск в Трибунал по вопросам следственных полномочий (IPT), чтобы оспорить требование правительства Великобритании создать бэкдор в системе сквозного шифрования данных iCloud. Это первый судебный процесс, в ходе которого будет проверена законность положений Закона о полномочиях в области расследований (IPA) 2016 года, разрешающего британским властям получать доступ к зашифрованным данным. Несмотря на отключение функции Advanced Data Protection (ADP) в Великобритании, Apple продолжает сопротивляться предписанию властей.

Источник изображения: Feyza Yıldırım / Unsplash Компания обратилась в IPT — независимый судебный орган, рассматривающий жалобы на действия британских спецслужб, — с требованием отменить выданное в январе 2025 года «уведомление о технической возможности» (TCN). В соответствии с этим предписанием Apple обязана предоставить британским властям доступ к зашифрованным данным пользователей в облачном хранилище iCloud. Однако компания утверждает, что выполнение данного требования нанесёт ущерб безопасности данных и создаст опасный прецедент, способный подорвать доверие к технологиям шифрования. Этот иск стал первым случаем судебного пересмотра положений IPA, обязывающих технологические компании ослаблять шифрование в интересах госорганов. IPT предстоит определить, является ли предписание в отношении Apple законным. Если суд примет сторону американской компании, документ будет аннулирован. Такой исход существенно ограничит возможности британских властей в получении доступа к конфиденциальной информации граждан. Британские власти требуют, чтобы Apple внедрила бэкдор и настаивают на взломе дополнительного уровня защиты, который обеспечивает функция ADP. Однако Apple отказалась выполнять это предписание, хотя в феврале 2025 года отключила ADP для пользователей в Великобритании. Несмотря на эту уступку, британские власти утверждают, что Apple не выполнила требования TCN и считают, что они остаются в силе и могут применяться не только к данным британских граждан, но и к информации, находящейся за пределами Великобритании. Этот аспект вызывает серьёзные опасения среди правозащитников и экспертов по цифровой безопасности, поскольку он создаёт прецедент, который может позволить государствам требовать доступа к зашифрованным данным пользователей за пределами их юрисдикции. Требование Великобритании вызвало резкую критику в США. Президент Дональд Трамп (Donald Trump) сравнил его с методами государственного надзора, применяемыми в Китае, и призвал британские власти отказаться от подобных мер. Новый директор национальной разведки США Тулси Габбард (Tulsi Gabbard) назвала это требование «чудовищным нарушением» права на частную жизнь и подчеркнула, что оно может поставить под угрозу американо-британское соглашение о передаче данных. Министерство внутренних дел Великобритании отказалось комментировать данное предписание, заявив, что не раскрывает оперативные детали подобных распоряжений. Однако официальный представитель ведомства подчеркнул, что правительство стремится защищать граждан от тяжких преступлений, таких как терроризм и сексуальное насилие над детьми, при этом соблюдая баланс между безопасностью и правом на конфиденциальность. Министр безопасности Великобритании Дэн Джарвис (Dan Jarvis) заявил, что IPA предусматривает строгие гарантии и независимый контроль, исключающие злоупотребления. Он отметил, что доступ к данным предоставляется только в исключительных случаях, когда это необходимо и соразмерно угрозе. По его мнению, конфиденциальность и безопасность не противоречат друг другу, и британское правительство способно находить компромисс между этими принципами. Apple настаивает, что ни один из её продуктов или сервисов никогда не имел бэкдора и не будет. Компания подчёркивает, что ослабление системы шифрования представляет угрозу не только для частной жизни пользователей, но и для их кибербезопасности. Если компания внедрит уязвимость для одного правительства, существует риск, что этим механизмом воспользуются злоумышленники или другие государства. В британском разведывательном сообществе также звучат сомнения относительно эффективности TCN. Бывший высокопоставленный сотрудник спецслужб заявил: «Эта система не была должным образом протестирована и, скорее всего, окажется непригодной. Вы не можете просто выдать подобное распоряжение втайне. Если вы навязываете приказ компании масштаба Apple, информация неизбежно просочится в прессу». |