|

Опрос

|

реклама

Быстрый переход

В Ubuntu и ещё несколько ОС на Linux внедрили опасный код — его нашёл разработчик из Microsoft

01.04.2024 [20:47],

Сергей Сурабекянц

Red Hat на этой неделе сообщила, что последние версии операционных систем Fedora содержат вредоносный код, обеспечивающий доступ к системе через бэкдор, а затем аналогичное предупреждение последовало от Debian и Ubuntu. Наткнулся на опасный эксплойт разработчик Microsoft Андрес Фройнд (Andres Freund) в результате череды совпадений и случайностей, заинтересовавшись нетипично высокой нагрузкой центрального процессора со стороны процесса sshd.

Источник изображения: Pixabay 29 марта Фройнд проводил тестирование своих систем, в ходе которого он заметил, что процесс sshd использует слишком много вычислительных ресурсов, а вход в систему через протокол удалённого доступа из командной строки занимает примерно на 0,5 секунды больше времени, чем обычно. Заинтересовавшись, он начал углублённое изучение проблемы и обнаружил, что большая часть вычислительных ресурсов была потрачена на некий процесс liblzma, являющийся частью пакета xz-utils. Это положило начало изучению сложного бэкдора в xz-utils, авторство которого приписывается неизвестному злоумышленнику c псевдокитайским именем Цзя Тан (Jia Tan). Особый интерес вызывает запутанная история внедрения этого эксплойта, основанная на принципах социальной инженерии. По словам исследователя Эвана Боеса (Evan Boehs), Тан создал учётную запись на GitHub в 2021 году и начал вносить в различные проекты «несколько подозрительные коммиты». В 2022 году Тан отправил в проект xz-utils свой первый коммит. Хотя он не предлагал серьёзных изменений, но после его появления на владельца xz-utils Лассе Коллина (Lasse Collin) стало оказываться давление со стороны нескольких участников проекта с требованиями добавить в него ещё одного куратора по причине якобы некачественного сопровождения. Поддавшись напору, Коллин добавил Тана в качестве ещё одного сопровождающего проекта xz-utils, что позволило Тану добавлять код. Со временем Тан стал довольно авторитетной фигурой в проекте, и увеличил контроль над ним. Это позволило Тану внедрить в код проекта окончательные компоненты бэкдора при помощи нескольких тестовых файлов. Через некоторое время новая версия xz-utils с вредоносным кодом вошла в такие операционные системы, как Fedora, Debian и Ubuntu. Неизвестно, сколько вреда мог бы принести этот бэкдор, если бы Фройнд оказался менее внимательным человеком.

Источник изображения: Andres Freund Эксперты по безопасности полагают, что Цзя Тан не является реальным человеком, а скорее представляет собой виртуального персонажа с именем, созвучным китайскому. Некоторые исследователи считают, что за попыткой внедрения эксплойта стоит государство, и что это была попытка заложить основу для некоторых вредоносных и почти необнаружимых активностей. Теперь Коллину предстоит разобраться с этой проблемой и убедиться в отсутствии других вредоносных фрагментов кода в своём проекте. Возможно, другим кураторам проектов на GitHub также стоит внимательно изучить историю их изменений. Интенсивность хакерских атак с использованием уязвимостей нулевого дня в 2023 году возросла на 56 %

27.03.2024 [18:20],

Сергей Сурабекянц

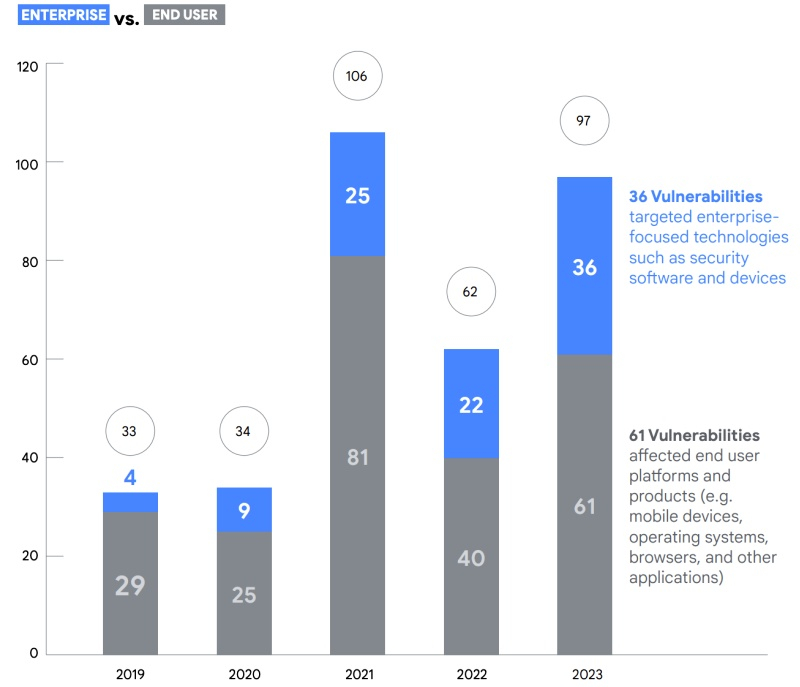

Google сообщила, что в 2023 году хакеры использовали 97 уникальных уязвимостей нулевого дня в программном обеспечении, что почти в полтора раза превышает показатель предыдущего года, в котором было зафиксировано 62 подобных эксплойта. Тем не менее, Google говорит о прогрессе в предотвращении атак нулевого дня, ведь в 2021 году киберпреступники использовали 106 таких уникальных уязвимостей.

Источник изображения: Pixabay Атаки нулевого дня (zero day) особенно опасны тем, что поставщик программного обеспечения ещё не осведомлён об уязвимости, или против них пока не разработаны защитные механизмы. Google ежегодно анализирует использование хакерами эксплойтов нулевого дня для оценки общих усилий технологической отрасли по устранению угроз. В этом году IT-гигант объединил свои данные с результатами исследований компании по кибербезопасности Mandiant, которую Google приобрела в 2022 году, что увеличило количество проанализированных атак в отчёте по сравнению с предыдущими годами. Google объясняет рост числа атак нулевого дня в 2023 году тем, что хакеры стали использовать более широкий спектр вредоносного ПО, изучая недоработки в сторонних компонентах и библиотеках. Компания также отметила, что киберпреступники сосредоточились на атаках на корпоративное программное обеспечение, а не на массовые потребительские продукты.

Атаки нулевого дня по годам / Источник изображения: Google «В 2023 году мы наблюдали рост числа злоумышленников, использующих специфичные для предприятий технологии, при этом общее количество уязвимостей увеличилось на 64 % по сравнению с предыдущим годом», — заявили в компании. Коммерческие поставщики шпионского ПО стоят за 13 из 17 уязвимостей нулевого дня, затронувших продукты Google в прошлом году. Кроме того, они связаны с 11 из 20 подобных недоработок в программном обеспечении iOS и Safari от Apple.

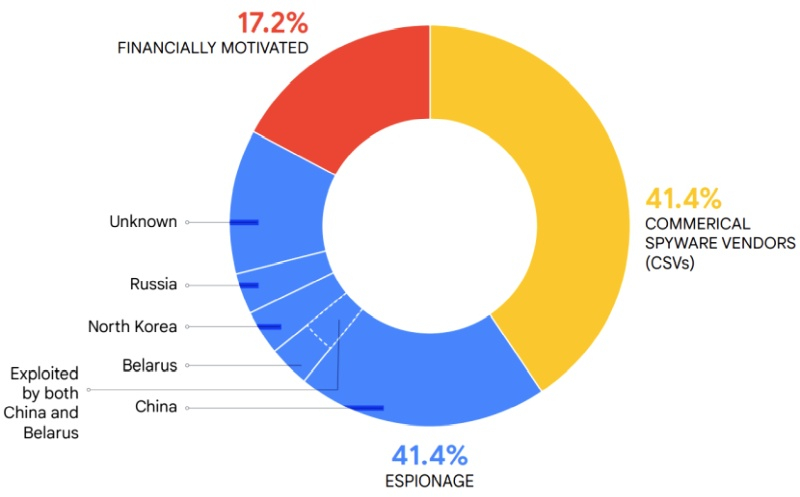

Атаки нулевого дня — распределение по направленности / Источник изображения: Google Google сообщила, что в 2023 году коммерческие поставщики шпионского ПО и правительство Китая активно использовали эксплойты нулевого дня, что компания считает устойчивой тенденцией на протяжении нескольких последних лет. Положительным моментом Google считает снижение числа уязвимостей нулевого дня, которые эксплуатировали финансово мотивированные киберпреступники. Портативную консоль Sony PlayStation Portal взломали и запустили эмулятор PSP

20.02.2024 [16:34],

Владимир Фетисов

В ноябре прошлого года Sony выпустила портативную консоль PlayStation Portal стоимостью $200, которая предназначена для потокового воспроизведения игр с PlayStation 5. Теперь же двум инженерам Google удалось взломать устройство и запустить на нём эмулятор PPSSPP, что позволило сыграть на PlayStation Portal в PSP-версию Grand Theft Auto 3 без использования Wi-Fi.

Источник изображения: Sony «После более чем месяца напряжённой работы PPSSPP работает на PlayStation Portal. Да, мы взломали устройство», — написал один из участников проекта Энди Нгуен (Andy Nguyen) в своём аккаунте в социальной сети X. Нгуен также подтвердил, что эксплойт «полностью основан на программном обеспечении», поэтому для его работы не требуются какие-либо аппаратные модификации PlayStation Portal. На данный момент в широком доступе есть только снимок консоли с запущенной на ней Grand Theft Auto 3, но к концу недели Нгуен планирует выпустить несколько видеороликов с демонстрацией работоспособности эксплойта.

Источник изображения: Andy Nguyen / X Энди Нгуен занимается поиском уязвимостей в облачных сервисах Google, а над проектом по взлому PlayStation Portal он работал вместе с инженером по безопасности из Google Калле Свенссоном (Calle Svensson). Нгуен, более известный под ником TheFlow, в прошлом нашёл несколько уязвимостей в PlayStation 4 и PlayStation 5 и создал эксплойты на их основе. В мае этого года он также должен рассказать о новом эксплойте для PlayStation 4. Хотя для продуктов Sony эксплойты создаются не впервые, неясно, станет ли когда-либо эксплойт для PlayStation Portal общедоступным. «В ближайшем будущем выпуск не планируется, и предстоит ещё много работы», — прокомментировал Нгуен данный вопрос. AMD решила проблему Zenbleed у процессоров Zen 2, но нашла ещё четыре уязвимости у чипов на архитектурах с Zen по Zen 4

15.02.2024 [06:45],

Николай Хижняк

AMD сообщила о четырёх уязвимостях процессоров на архитектурах Zen со статусом «высокий риск» по классификации CVE. Затронутыми оказались многие, но не все процессоры AMD, начиная с чипов на архитектуре Zen и заканчивая моделями на архитектуре Zen 4. Для многих процессоров уже доступны свежие прошивки BIOS, которые исправляют эти проблемы в безопасности.

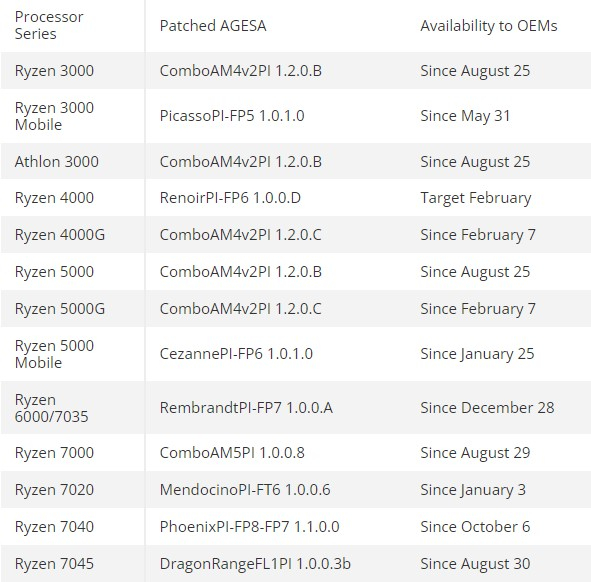

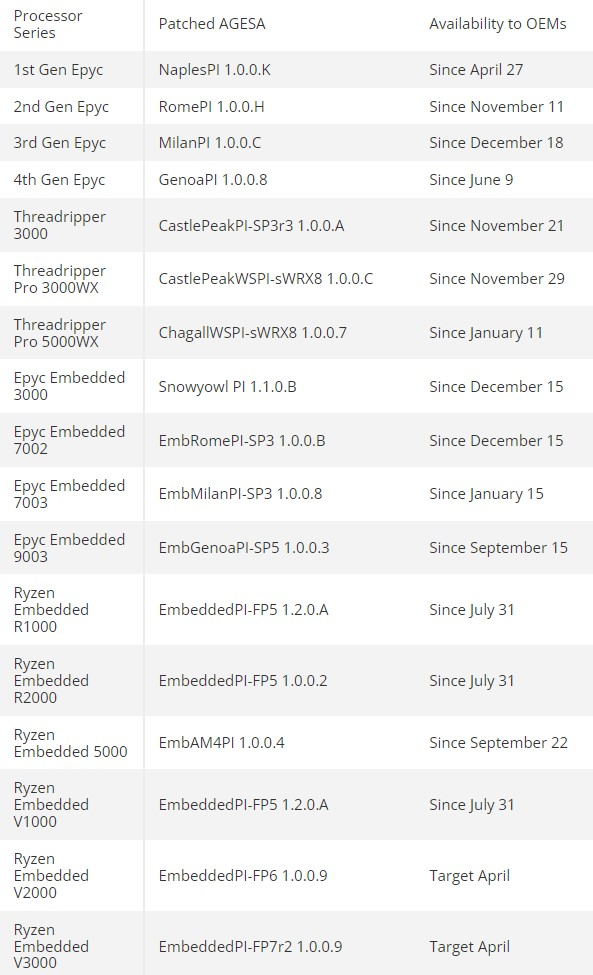

Источник изображения: AMD AMD поясняет, что уязвимости CVE-2023-20576, CVE-2023-20577, CVE-2023-20579 и CVE-2023-20587 ставят под угрозу безопасности интерфейс SPI, с помощью которого процессоры связываются с микросхемами BIOS на материнских платах. Злоумышленники могут использовать эти уязвимости для выполнения атак типа «отказ в обслуживании», а также для удалённого выполнения кода. Правда, для того чтобы воспользоваться этими уязвимостями, хакеру потребуется локальный доступ к ПК на базе затронутых процессоров. Не каждый чип AMD на архитектурах Zen–Zen 4 подвержен четырём указанным уязвимостям безопасности. AMD исправляет бреши в безопасности своих процессоров с помощью новых версий библиотек AGESA, являющихся базовым кодом для прошивок BIOS материнских плат. Для большинства своих чипов компания уже выпустила свежие версии AGESA. В частности, для моделей на архитектуре Zen 2 последняя версия библиотек AGESA также устраняет уязвимость Zenbleed, обнаруженную в прошлом году. Для защиты от четырёх последних указанных уязвимостей у тех же чипов Zen 2 требуется BIOS на базе библиотек AGESA 1.2.0.B, а для устранения уязвимости Zenbleed — прошивки на библиотеках AGESA 1.2.0.C. К сожалению, не все производители материнских плат выпустили новые прошивки с исправленной AGESA. Ниже в таблицах указаны версии прошивок для различных моделей процессоров AMD, в которых уже исправлены упоминаемые уязвимости.

Источник изображения: Tom's Hardware Последние версии AGESA, выпущенные несколько месяцев назад, устраняют уязвимости у процессоров EPYC. Чипы Threadripper получили нужные обновления в январе. Однако в списке затронутых процессоров нет моделей Threadripper 7000, что может говорить о том, что AMD заранее могла исправить возможные проблемы с их безопасностью. Пока не получили нужные прошивки встраиваемые процессоры Ryzen Embedded V2000 и Ryzen Embedded V3000. Новые BIOS для них ожидаются в апреле этого года.

Источник изображения: Tom's Hardware Как уже говорилось выше, новые версии библиотек AGESA распространяются через новые версии BIOS, за выпуск которых отвечают разработчики материнских плат. Это означает, что с момента выпуска AMD новых библиотек может пройти некоторое время, пока производители не разработают свежие версии прошивок на их основе для своих материнских плат. Оценить масштаб уже выпущенных обновлений BIOS для серверного, встраиваемого и мобильного сегментов процессоров весьма сложно, но для потребительских плат для чипов Ryzen и Threadripper такую оценку провести можно. Портал Tom’s Hardware проанализировал выпуск прошивок BIOS у четырёх ведущих поставщиков материнских плат — ASUS, ASRock, Gigabyte и MSI. Судя по всему, платы Socket AM5 на чипсетах AMD 600-й серии получили необходимые обновления безопасности. Иными словами, те же процессоры Ryzen 7000 и Ryzen 8000G не подвержены указанным уязвимостям. AMD также не упоминает процессоры Threadripper 7000. Таким образом, платы с чипсетами TRX50 и WRX90 тоже имеют нужную защиту. К сожалению, для владельцев плат Socket AM4 предыдущего поколения обновления прошивок производители выпускают не так быстро, как для новейших чипов платформы AM5. По данным Tom’s Hardware, ни один из указанных четырёх производителей плат пока не выпустил BIOS на новейшей библиотеке AGESA 1.2.0.C. Это значит, что те же процессоры серий Ryzen 4000G и 5000G подвержены указанным уязвимостям независимо от моделей плат и их производителя. Самой широко распространённой версией библиотеки AGESA для плат на чипсетах AMD 500-й серии является 1.2.0.B. Прошивки BIOS на её основе доступны у всех четырёх производителей. Платы ASUS и MSI с чипсетами AMD 300-й серии по-прежнему используют AGESA 1.2.0.A, как и платы MSI на чипсетах AMD 400-й серии. В свою очередь большинство плат на чипсете TRX40 для процессоров Threadripper 3000 безопасны. Исключением являются платы MSI, в BIOS которых по-прежнему используется старая версия AGESA 1.0.0.4. Для процессоров Threadripper Pro 3000WX и 5000WX для платформы WRX80 производители пока не выпустили обновления BIOS на свежих версиях AGESA. В Bluetooth нашли очередную уязвимость, которая угрожает Mac, iPhone и миллиардам Android-устройств

08.12.2023 [13:17],

Павел Котов

В технологии Bluetooth существует уязвимость, которая позволяет обходить механизмы аутентификации и эмулировать нажатия клавиш на устройствах Apple, а также на гаджетах под управлением Android и Linux. Уязвимость обнаружил инженер компании SkySafe, которая специализируется на решениях безопасности, связанных с дронами.

Источник изображения: Robinraj Premchand / pixabay.com Уязвимость, которой присвоен номер CVE-2023-45866, не требует для эксплуатации какого-либо специального оборудования — атака осуществляется с компьютера под управлением Linux при помощи обычного Bluetooth-адаптера. Обнаруживший ошибку инженер Марк Ньюлин (Marc Newlin) сообщил о ней в Apple, Google, Canonical и Bluetooth SIG. Он готов предать широкой огласке все касающиеся уязвимости подробности и предложить образец кода её эксплуатации на одной из предстоящих конференций, но хочет подождать, пока разработчики её исправят. Атака позволяет находящемуся поблизости от компьютера жертвы злоумышленнику эмулировать нажатия клавиш и выполнять вредоносные действия на устройствах, если на них не нужно вводить пароль или производить вход по биометрии. «Уязвимость срабатывает путём обмана Bluetooth-хоста при соединении с бутафорской клавиатурой без подтверждения пользователем. В спецификации Bluetooth описан базовый механизм соединения без аутентификации, а специфичные для уязвимости ошибки открывают его для злоумышленника», — прокомментировал своё открытие Ньюлин. В 2016 году он разработал метод атаки MouseJack, позволяющий также фальсифицировать нажатия клавиш при работе с клавиатурами и мышами 17 производителей. Корни новой уязвимости уходят ещё глубже: исследователь подтвердил осуществимость атаки на устройствах под управлением Android версий от 4.2.2 до 10 — для них исправления нет и не будет. Для устройств под Android версий от 11 до 14 компания Google уже разработала патч, который уже доступен её OEM-партнёрам и выйдет для устройств Pixel в декабрьском обновлении. В лагере Linux уязвимость была исправлена в 2020 году, но из всех дистрибутивов её внедрили только в ChromeOS. В других, включая Ubuntu, Debian, Fedora, Gentoo, Arch и Alpine, патч по умолчанию отключён. Уязвимыми остаются, в частности, версии с долгосрочной поддержкой Ubuntu 18.04, 20.04, 22.04 и текущая 23.10. Уязвимость актуальна для устройств под Apple macOS и iOS, когда к машине подключена клавиатура Magic Keyboard, и режим Apple LockDown от неё не защищает. Apple подтвердила Ньюлину, что получила его сообщение, но сроков устранения уязвимости не уточнила. В протоколе Bluetooth нашли фундаментальные уязвимости, позволяющие перехватывать данные

29.11.2023 [12:55],

Павел Котов

Исследователи высшей инженерной школы EURECOM разработали шесть методов атак на соединения Bluetooth, позволяющие перехватывать и дешифровывать данные, компрометируя прошлые и будущие соединения. Атаки получили общее название BLUFFS.  Атаки BLUFFS оказались возможными из-за обнаружения двух ранее неизвестных уязвимостей стандарта Bluetooth, связанных с получением ключей сеанса, которые используются для расшифровки данных при обмене. Эти уязвимости не связаны с конфигурацией оборудования или программного обеспечения, а восходят к архитектуре стандарта Bluetooth на фундаментальном уровне — им присвоен номер CVE-2023-24023, и они затрагивают спецификацию Bluetooth версий с 4.2 (вышла в декабре 2014 года) по 5.4 (февраль 2023 года), хотя работоспособность эксплойта подтверждена на немного другом диапазоне версий. Учитывая широкое распространение протокола и широкий спектр действия атак по его версиям, BLUFFS может работать на миллиардах устройств, включая смартфоны и ноутбуки. Серия эксплойтов BLUFFS нацеливается на нарушение защиты сеансов связи по протоколу Bluetooth, ставя под угрозу конфиденциальность прошлых и будущих подключений устройств. Результат достигается за счёт эксплуатации четырёх уязвимостей в процессе получения ключа сеанса — он в принудительном порядке устанавливается слабым и предсказуемым. Это позволяет злоумышленнику подбирать его методом «грубой силы», расшифровывая предыдущие сеансы связи и манипулируя будущими. Сценарий атаки предполагает, что злоумышленник находится в зоне действия Bluetooth обоих устройств и выдаёт себя за одну из сторон при согласовании ключа сеанса, предлагая минимально возможное значение энтропии ключа с постоянным диверсификатором. Атаки серии BLUFFS включают в себя сценарии выдачи злоумышленником себя за другой субъект и MitM-атаку (man-in-the-middle) — они срабатывают независимо от того, поддерживают ли жертвы защищённое соединение. Набор инструментов, демонстрирующий работоспособность эксплойтов, исследователи EURECOM опубликовали на GitHub. В сопроводительной статье (PDF) представлены результаты испытаний BLUFFS на различных устройствах, включая смартфоны, ноутбуки и наушники с Bluetooth версий от 4.1 до 5.2 — все они подвержены как минимум трём из шести эксплойтов. Исследователи предложили методы защиты беспроводного протокола, которые можно внедрить с сохранением принципа обратной совместимости для уже выпущенных уязвимых устройств. Ответственная за стандарт связи организация Bluetooth SIG изучила работу и опубликовала заявление, в котором призвала ответственных за его реализацию производителей повысить защиту, используя настройки повышенной надёжности шифрования и применять режим «только защищённых соединений» при сопряжении. Хакеры похитили данные у правительств пяти стран из-за дыры в почтовом сервере Zimbra

16.11.2023 [20:33],

Сергей Сурабекянц

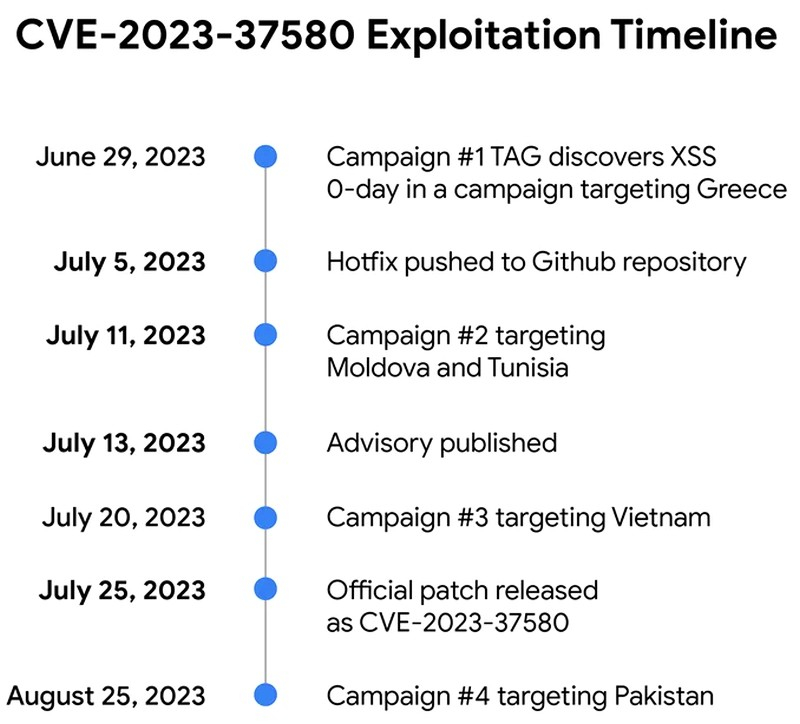

Группа анализа угроз Google сообщила, что обнаружила в сервере электронной почты Zimbra уязвимость, которая использовалась для кражи данных у правительств Греции, Молдовы, Туниса, Вьетнама и Пакистана. Эксплойт, известный как CVE-2023-37580, был нацелен на почтовый сервер Zimbra Collaboration с целью кражи данных электронной почты, учётных данных пользователей и токенов аутентификации у организаций.

Источник изображений: Google Первый раз эксплойт был использован в конце июня в Греции. Злоумышленники, обнаружившие уязвимость, отправили электронные письма с эксплойтом в одну из правительственных организаций. Пользователи, перешедшие по ссылке во время входа в свою учётную запись Zimbra, стали жертвами хакерской атаки, их данные электронной почты были скомпрометированы, а киберпреступники получили контроль над их аккаунтами. Zimbra опубликовала исправление для уязвимости на Github уже 5 июля, но массовое распространение эксплойта началось позже, так как многие пользователи не обновили вовремя программное обеспечение. «Сложившаяся ситуация демонстрирует, как злоумышленники отслеживают репозитории с открытым исходным кодом, чтобы оперативно использовать уязвимости, когда исправления находятся в репозитории, но ещё не выпущены для пользователей», — уверены участники группы анализа угроз Google. В середине июля группа киберпреступников Winter Vivern с помощью этого эксплойта атаковала правительственные организации в Молдове и Тунисе. Позже неизвестный злоумышленник использовал уязвимость для получения учётных данных членов правительства Вьетнама. Последний случай использования эксплойта, описанный группой анализа угроз Google, — кража токенов аутентификации с почтового сервера правительства Пакистана. Эти токены используются для доступа к заблокированной или защищённой информации.  Пользователи Zimbra ранее уже становились объектами массовой фишинговой кампании в начале этого года. В 2022 году, злоумышленники использовали другой эксплойт Zimbra для кражи электронной почты европейских правительств и СМИ. Заметим, что почтовым сервером Zimbra по состоянию на 2022 год пользовались около 200 000 клиентов, включая более 1000 правительственных организаций. «Популярность Zimbra Collaboration среди организаций с низкими ИТ-бюджетами гарантирует, что она останется привлекательной целью для злоумышленников», — уверены исследователи компании ESET, разработчика антивирусного программного обеспечения и решений в области компьютерной безопасности. |