|

Опрос

|

реклама

Быстрый переход

Apple подняла максимальную награду за обнаружение уязвимостей до $2 млн, а в особых случаях — и до $5 млн

10.10.2025 [19:50],

Сергей Сурабекянц

В ноябре Apple обновит Security Bounty — программу вознаграждений за обнаружение уязвимостей в ПО, которая предложит исследователям безопасности одни из самых высоких наград в отрасли. Максимальная выплата за обнаружение цепочек эксплойтов, которые могут достигать тех же целей, что и сложные атаки с использованием шпионского софта выросла с $1 млн до $2 млн, а за обнаружение наиболее критических уязвимостей можно получить до $5 млн.  Столь крупные суммы Apple готова выплачивать за обнаружение цепочек эксплойтов, которые не требуют взаимодействия с пользователем. Под наиболее критическими уязвимостями Apple понимает ошибки в бета-версиях программного обеспечения и обход режима блокировки в обновлённой архитектуре безопасности браузера Safari. Кроме того, компания увеличила с $250 тыс. до $1 млн награду за обнаружение цепочек эксплойтов, использующих действия пользователя. Такая же премия полагается за обнаружение атак, требующих физического доступа к устройствам, а за сообщение об успешных атаках, требующих доступа к заблокированным устройствам, компания готова платить до $500 тыс. Исследователи, способные продемонстрировать цепочку выполнения кода веб-контента с выходом из песочницы, могут получить до $300 тыс. Вице-президент Apple по разработке и архитектуре безопасности Иван Крстич (Ivan Krstić) сообщил, что с момента запуска и расширения программы за последние несколько лет компания выплатила около $35 млн более чем 800 исследователям безопасности. Крупные вознаграждения довольно редки, хотя известно, что Apple неоднократно выплачивала белым хакерам по $500 тыс. Apple заявила, что единственные зарегистрированные атаки системного уровня на iOS были связаны с программами-шпионами, которые исторически связаны с государственными структурами и обычно используются для атак на конкретных лиц. Компания надеется, что новые функции, такие как режим блокировки и обеспечение целостности памяти, существенно повысят уровень безопасности её платформ. Однако методы киберпреступников совершенствуются, и Apple рассчитывает, что обновление программы вознаграждений позволит «стимулировать передовые исследования наиболее критических направлений атак, несмотря на возросшую сложность». Тысячи камер Hikvision остаются уязвимы ко взлому почти год — доступ к ним активно продают в даркнете

30.07.2025 [18:31],

Сергей Сурабекянц

Осенью прошлого года в камерах видеонаблюдения Hikvision была обнаружена опасная уязвимость CVE-2021-36260, которой Национальный институт стандартов и технологий США (NIST) присвоил критический рейтинг — 9,8 из 10. Несмотря на высокий уровень угрозы, более 80 000 затронутых устройств до сих пор остаются уязвимыми. Исследователи зафиксировали многочисленные случаи эксплуатации эксплойта и попытки продажи украденных учётных данных.

Источник изображения: Rob Sarmiento / unsplash.com Hikvision (Hangzhou Hikvision Digital Technology) — китайский государственный производитель оборудования для видеонаблюдения. География клиентов компании охватывает более ста стран, включая США, несмотря на то что Федеральная комиссия по связи США (FCC) ещё в 2019 году назвала Hikvision «неприемлемым риском для национальной безопасности США». По словам старшего директора по анализу угроз компании Cybrary Дэвида Мейнора (David Maynor), камеры Hikvision «содержат легко эксплуатируемые системные уязвимости или, что ещё хуже, используют учётные данные по умолчанию». По его словам, не существует надёжного способа провести экспертизу на наличие взлома или подтвердить, что злоумышленнику был закрыт доступ. «Более того, мы не заметили никаких изменений в позиции Hikvision, которые могли бы свидетельствовать об усилении безопасности в рамках цикла разработки», — добавил Мейнор. Пользуясь неведением и ленью пользователей, киберпреступники находят уязвимые устройства с помощью специальных поисковых систем, таких как Shodan или Censys. Проблема усугубляется тем, что камеры Hikvision по умолчанию поставляются с несколькими вариантами предустановленных паролей, которые пользователи не изменяют при установке. Масштабы причинённого ущерба пока неясны. Авторы отчёта могут лишь предполагать, что «китайские группы, такие как MISSION2025/APT41, APT10 и её филиалы, потенциально могут использовать уязвимости в этих устройствах для достижения своих целей (включая конкретные геополитические соображения)». Во многом эта проблема свойственна всей отрасли, а не только Hikvision. «Устройства Интернета вещей, такие как камеры, не всегда так же просто и понятно защитить, как приложения на телефоне, — пояснил специалист по защите конфиденциальности Comparitech Пол Бишофф (Paul Bischoff). — Обновления не устанавливаются автоматически; пользователям необходимо загружать их вручную […] В то время как ваш телефон сообщит о наличии обновления и, вероятно, установит его автоматически при следующей перезагрузке, устройства Интернета вещей таких удобств не предлагают». Критическая дыра в Google: номер телефона любого пользователя можно было узнать за 20 минут

09.06.2025 [19:48],

Анжелла Марина

Независимый исследователь в области кибербезопасности обнаружил критическую уязвимость в системе Google, которая позволяла узнать номер телефона, привязанный к аккаунту для восстановления, без ведома владельца. С помощью скрипта исследователь смог получить номер телефона менее чем за 20 минут.

Источник изображения: Firmbee.com / Unsplash Уязвимость, как поясняет издание TechCrunch, заключалась в использовании так называемой цепочки атак, включающей несколько этапов. С её помощью исследователь под ником Brutecat мог определить полное имя владельца аккаунта и обойти защиту от автоматизированных запросов, установленную Google для предотвращения злоупотреблений. После этого он перебирал возможные комбинации телефонных номеров в течение нескольких минут и определял правильный вариант. Журналисты TechCrunch решили проверить, как всё это работает. Они создали новый аккаунт Google с ранее неиспользованным телефонным номером и передали Brutecat только адрес электронной почты. Через короткое время исследователь сообщил им точный номер, привязанный к учётной записи. Следующим этапом потенциальной атаки мог бы стать метод подмены SIM-карты (SIM-своп), при котором злоумышленник перехватывает контроль над номером телефона. После этого можно сбросить пароли практически во всех сервисах, где он указан. Проблема была решена в апреле после того, как исследователь сообщил о ней в Google. Представитель компании Кимберли Самра (Kimberly Samra) поблагодарила Brutecat за найденную уязвимость и отметила важность сотрудничества с экспертами по безопасности. В рамках программы поощрения за обнаруженные ошибки исследователь получил $5000. Примечательно, что с учётом потенциального риска TechCrunch держал эту историю в тайне до тех пор, пока уязвимость не была устранена. По данным Google, на момент публикации статьи не было подтверждённых случаев использования данного эксплойта в реальных атаках. Apple закрыла множество уязвимостей в старых ОС, через которые взламывались iPhone, iPad и Mac

02.04.2025 [15:09],

Павел Котов

Разработчики компании Apple выпустили целую партию обновлений операционных систем, в том числе для платформы предыдущих поколений. Закрыты уязвимости, активно эксплуатируемые злоумышленниками, но первыми ошибки были исправлены в актуальных ОС.  Самая опасная уязвимость имеет номер CVE-2025-24200 и представляет собой ошибку в USB Restricted Mode — эта представленная в 2018 году функция безопасности блокирует порты Lightning или USB Type-C, если само устройство было заблокировано более часа назад. Уязвимость позволяла злоумышленникам с физическим доступом к заблокированному устройству отключать USB Restricted Mode, чтобы впоследствии раскрывать данные пользователя. В феврале Apple закрыла уязвимость в iOS 18.3.1, iPadOS 18.3.1 и iPadOS 17.7.5, предупредив, что она эксплуатировалась в «чрезвычайно сложной атаке против конкретных целевых лиц». Теперь исправления вышли для iOS 16.7.11 и 15.8.4, а также iPadOS 16.7.11 и 15.8.4. Ещё одна эксплуатируемая уязвимость CVE-2025-24201 позволяла вредоносному веб-контенту совершать операции за пределами песочницы браузерного движка Safari WebKit — теперь её закрыли в iOS 16.7.11 и 15.8.4 и соответствующих версиях iPadOS. С очередным обновлением вышедшей в 2019 году macOS Ventura устранена связанная с повышением привилегий уязвимость CoreMedia — её закрыли с обновлением macOS Ventura 13.7.5. Более 90 уязвимостей закрыты с выходом macOS Sonoma 14.7.5; более 120 ошибок в компонентах AirDrop, App Store, Dock и в ядре исправлены в macOS Sequoia 15.4. Для актуальных iOS и iPadOS 18.4 устранены 60 уязвимостей, ни одна из которых не эксплуатировалась хакерами; 35 исправлений включили в обновление visionOS 2.4. В браузере Safari 18.4 закрыты 14 уязвимостей, ни одна из которых не эксплуатировалась, причём семь были связаны с WebKit. Вышли несколько патчей для среды разработки Xcode 16.3; более 40 уязвимостей закрыли в Apple tvOS 18.4. Российская компания Operation Zero предложила до $4 млн за эксплойты для Telegram

21.03.2025 [18:39],

Владимир Мироненко

Российская компания Operation Zero, специализирующаяся на покупке и продаже информации об уязвимостях нулевого дня, клиентами которой являются отечественные частные и государственные организации, объявила о готовности предложить за эксплойты для мессенджера Telegram до $4 млн.

Источник изображения: Joan Gamell/unsplash.com По данным TechCrunch, Operation Zero предлагает до $500 тыс. за one-click-эксплойт для удалённого выполнения кода (RCE), до $1,5 млн за эксплойт zero-click RCE, и до $4 млн за «полную цепочку» эксплойтов, предположительно, имея в виду серию уязвимостей, которые позволят хакерам перейти от доступа к цели в Telegram ко всей её операционной системе или устройству. По словам источника TechCrunch, знакомого с рынком эксплойтов, цены Operation Zero для Telegram «немного занижены». Ещё один источник сообщил, что Operation Zero может продавать эксплойты несколько раз разным клиентам, а также платить более низкие цены в зависимости от некоторых критериев. В свою очередь, источник TechCrunch, работающий на рынке уязвимостей нулевого дня, пояснил, что их стоимость зависит от такого фактора, как эксклюзивность, и от того, будет ли Operation Zero затем заново разрабатывать эксплойты внутри компании или перепродавать их как брокер. Цены на уязвимости нулевого дня в целом выросли за последние несколько лет, поскольку взламывать приложения и платформы становится всё сложнее, отметил TechCrunch. В 2023 году уязвимость нулевого дня для WhatsApp стоила до $8 млн, и в ней также учитывалась популярность мессенджера. Игровые консоли Xbox 360 научились взламывать с помощью USB-ключа

17.03.2025 [19:55],

Сергей Сурабекянц

Пытливые хакерские умы обнаружили новый способ запуска любых приложений и игр на консоли Xbox 360. На GitHub опубликован программный эксплойт BadUpdate, позволяющий использовать USB-ключ для взлома защиты гипервизора Microsoft и запуска неподписанного кода и игр. По словам исследователей, этот метод требует «времени и терпения».

Источник изображения: Pixabay YouTube-канал Modern Vintage Gamer протестировал использование эксплойта BadUpdate. Исследователи утверждают, что для взлома пользователю даже не нужно открывать консоль Xbox 360. В отличие от эксплойтов RGH или JTAG для Xbox 360, метод BadUpdate требует только USB-ключ, код эксплойта и пробную версию Rock Band Blitz, которая поможет включить обход защиты. Код эксплойта размещён в репозитории GitHub и даже снабжён кратким руководством.  По утверждению Modern Vintage Gamer, при достаточном количестве времени и терпения пользователь сможет запустить магазин домашних приложений Xbox 360, который включает в себя игры, приложения, эмуляторы, утилиты и даже пользовательские панели управления. Конечно, существуют некоторые ограничения. Для использования BadUpdate владельцу придётся вручную пропатчить каждый исполняемый файл, который он хочет запустить на Xbox 360. Поскольку эксплойт использует собственный гипервизор Microsoft на Xbox 360, его придётся запускать каждый раз при загрузке консоли. Согласно отзыву Modern Vintage Gamer, эксплойт «не всегда надёжен и требует некоторого времени для реализации». Microsoft выпустила самый большой «вторничный» пакет исправлений для своего ПО за последние годы

15.01.2025 [20:40],

Сергей Сурабекянц

Во вторник, 14 января, компания Microsoft по традиции выпустила крупный пакет обновлений безопасности. Этот релиз стал самым масштабным за последние несколько лет — в Windows, Office, Edge и других приложениях и службах было устранено 159 уязвимостей, что почти вдвое превышает обычное количество исправлений. По данным Microsoft, три из этих уязвимостей уже эксплуатируются «в дикой природе», а ещё пять были публично известны ранее.

Источник изображения: Microsoft Microsoft традиционно предоставляет ограниченную информацию об уязвимостях для самостоятельного анализа в руководстве по обновлению безопасности. Известно, что основная часть исправлений, 132 уязвимости, касается различных версий ОС Windows, поддерживаемых Microsoft (Windows 10, Windows 11 и Windows Server). По данным компании, три из устранённых уязвимостей безопасности Windows активно эксплуатируются. Уязвимости Hyper-V с идентификаторами CVE-2025-21333, CVE-2025-21334 и CVE-2025-21335 позволяют зарегистрированным злоумышленникам выполнять код с повышенными привилегиями из гостевой системы. Информация о масштабах использования этих эксплойтов не раскрывается. Microsoft классифицирует восемь уязвимостей Windows как критические. Например, уязвимость CVE-2025-21298 в Windows OLE (CVSS 9.8) может быть использована через специально созданное электронное письмо, если оно открыто в Outlook. Включённый предварительный просмотр вложения может привести к внедрению и выполнению вредоносного кода. Уязвимости CVE-2025-21297 и CVE-2025-21309 (CVSS 8.1) в службах удалённых рабочих столов сервера могут быть использованы злоумышленниками для удалённой атаки без необходимости входа пользователя в систему. Также было устранено 28 схожих уязвимостей удалённого выполнения кода (RCE, CVSS 8.8) в службе телефонии Windows. Эти уязвимости классифицируются как высокорисковые, но данных об их использовании злоумышленниками нет. Microsoft исправила 20 уязвимостей в продуктах Office. Среди них — уязвимости RCE в Word, Excel, Outlook, OneNote, Visio и SharePoint Server. Три уязвимости RCE в Access классифицируются как уязвимости нулевого дня. Пакет обновлений также включает исправление безопасности для браузера Microsoft Edge — версия 131.0.2903.146 от 10 января на основе Chromium 131.0.6778.265. Однако подробная документация по этому обновлению пока отсутствует. Вероятно, исправления аналогичны тем, которые были внесены Google в последней версии Chrome, где устранён ряд высокорисковых уязвимостей. Microsoft в очередной раз призвала пользователей устаревших версий Windows 7 и 8.1 перейти на Windows 10 или Windows 11, чтобы продолжать получать обновления безопасности. Следующий регулярный вторник исправлений намечен на 11 февраля 2025 года. Инструмент GrayKey научился «частично» взламывать iPhone 16 — но не справляется с бета-версиями iOS 18

20.11.2024 [19:37],

Анжелла Марина

В Сеть утекли документы, раскрывающие возможности хакерского инструмента GrayKey, используемого правоохранительными органами США, способного получить доступ к iPhone вплоть до iPhone 16. Однако доступ к устройствам возможен только в том случае, если на них не установлена какая-либо из бета-версий iOS 18.

Источник изображения: Nicolas Thomas/Unsplash Инструмент GrayKey, созданный компанией Magnet Forensics (ранее известной как Grayshift), является конкурентом Cellebrite на рынке инструментов для правоохранительных органов. Обе компании разрабатывают оборудование и программное обеспечение для доступа к заблокированным iPhone, используя уязвимости нулевого дня и различные эксплойты. Согласно информации, GrayKey может получить полный доступ к iPhone 11 и частичный доступ к моделям от iPhone 12 до 16 включительно, что явно указывает на значительный аппаратный барьер безопасности начиная с iPhone 12. При этом точное понимание, что подпадает под «частичный» доступ, остаётся неизвестным, так как документы не содержат подробностей. Возможно, речь идёт лишь о доступе к незашифрованным файлам и метаданным для зашифрованных файлов. Также стоит отметить, что недавнее обновление Apple автоматически переводит iPhone в режим Before First Unlock (BFU) после трёх дней бездействия, что значительно усложняет несанкционированный доступ к данным. Инструменты Cellebrite и GrayKey требуют физического доступа к устройству и, по заявлениям обеих компаний, продаются исключительно правоохранительным органам, что минимизирует риски для обычных пользователей. Тем не менее, по мнению специалистов, лучший способ защиты от любых эксплойтов заключается в своевременном обновлении устройств до последней версии iOS, будь то релизная или бета-версия. Однако известно, что в некоторых случаях новые обновления могут содержать уязвимости, как это произошло с iPad mini 5, в котором версия операционной системы iPadOS 18.0.1 неожиданно позволила получить полный доступ к устройству, в то время как предыдущая версия обеспечивала надёжную защиту. Google рекомендовала срочно обновить Chrome — найдена уже девятая уязвимость нулевого дня в этом году

22.08.2024 [19:50],

Сергей Сурабекянц

Уже девятый раз в этом году Google обнаруживает и исправляет критическую уязвимость безопасности в веб-обозревателе Chrome. Сегодняшнее обновление устраняет проблему CVE-2024-7971, уязвимость «путаницы типов» (type confusion), которая использует ошибку в движке JavaScript от Google. Установку исправления лучше не откладывать в долгий ящик, так как стало известно, что данный эксплойт эксплуатируется злоумышленниками.

Источник изображения: unsplash.com Проблема была обнаружена совместно «Центром поиска угроз» (Threat Intelligence Center) и «Центром реагирования на безопасность» (Security Response Center) Microsoft в прошлом месяце, но технические подробности эксплойта ни та, ни другая компания не опубликовали. В отчёте подчёркивается, что уязвимость уже эксплуатируется «в дикой природе». Номинально Microsoft является конкурентом Google, однако, когда речь заходит о безопасности браузеров, интересы компаний во многом совпадают. Microsoft Edge и Google Chrome, так же, как и десяток других обозревателей, основаны на проекте Chromium с открытым исходным кодом от Google. Поэтому любые уязвимости, обнаруженные в одном браузере, почти со 100-процентной вероятностью будут присутствовать и во всех его «собратьях». Сегодняшнее обновление Chrome также включает семь других высокоприоритетных исправлений и тринадцать исправлений со средним или низким приоритетом. Актуальная версия браузера для Windows и Linux — 128.0.6613.84, для Mac — 128.0.6613.85. Google настоятельно рекомендует пользователям немедленно обновить Chrome. Для этого нужно открыть пункт меню «Параметры» —> «Справка» —> «О Google Chrome», дождаться загрузки обновления, а затем перезапустить браузер. Исследователь продемонстрировал обход защиты Microsoft Copilot

10.08.2024 [17:46],

Павел Котов

На конференции Black Hat USA исследователь в области кибербезопасности Майкл Баргури (Michael Bargury) продемонстрировал уязвимости помощника с искусственным интеллектом Microsoft Copilot — потенциальные злоумышленники могут использовать его для кибератак. Его проект указывает, что организациям стоит пересмотреть политики безопасности при использовании ИИ-технологий, включая Copilot.

Источник изображения: Ivana Tomášková / pixabay.com Баргури выделил несколько методов, с помощью которых злоумышленники могут использовать Microsoft Copilot при осуществлении кибератак. Плагины Copilot, в частности, позволяют устанавливать бэкдоры, эксплуатируемые при работе других пользователей с ИИ, а также служат подспорьем при осуществлении атак, при которых задействуются методы социальной инженерии. Используя метод инъекций в запросах, хакер изменяет ответы ИИ в соответствии со своими целями — это позволяет производить скрытный поиск и извлечение данных в обход стандартных мер защиты файлов и информации. ИИ также оказывается эффективным оружием в атаках с применением методов социальной инженерии — Copilot можно использовать при создании убедительных фишинговых писем и подготовке других методов взаимодействия с потенциальными жертвами, у которых киберпреступник пытается получить конфиденциальную информацию. Чтобы наглядно продемонстрировать эти уязвимости, Баргури создал инструмент LOLCopilot — он предназначается для этичных хакеров и работает в любом клиенте с поддержкой Microsoft 365 Copilot, используя конфигурации по умолчанию. Специалисты по кибербезопасности могут с его помощью исследовать сценарии эксплуатации уязвимостей Copilot для кражи данных и организации фишинговых атак. Разработчик указывает, что существующие настройки безопасности Microsoft Copilot по умолчанию недостаточно эффективны для предотвращения этих атак. Наличие инструмента для получения доступа и обработки больших объёмов данных свидетельствует о риске, с которым сопряжена работа систем ИИ. Исследователь рекомендует внедрять дополнительные меры защиты, в том числе многофакторную авторизацию и строгий контроль доступа к данным. Кроме того, необходимо информировать сотрудников о связанных с ИИ рисках и иметь комплексные протоколы реагирования на инциденты. Telegram устранил уязвимость нулевого дня, позволявшую отправлять заражённые APK-файлы под видом видеороликов

23.07.2024 [04:32],

Анжелла Марина

Специалисты по кибербезопасности обнаружили уязвимость нулевого дня в мессенджере Telegram, которая позволяла злоумышленникам отправлять вредоносные APK-файлы, маскируя их под видеофайлы. Уязвимость затрагивала пользователей Android и была успешно использована для распространения вредоносного программного обеспечения.

Источник изображения: Dima Solomin/Unsplash По сообщению ресурса BleepingComputer, 6 июня на хакерском форуме XSS злоумышленник под ником Ancryno выставил на продажу эксплойт нулевого дня (метод, основанный на атаке с не выявленными ранее уязвимостями ПО) для мессенджера Telegram. Уязвимость, получившая название «EvilVideo», была обнаружена специалистами ESET и затрагивала версии приложения до 10.14.4 для пользователей Android. Злоумышленники создавали специальные APK-файлы, которые при отправке через Telegram отображались как встроенные видео. При попытке воспроизведения такого видео Telegram предлагал использовать внешний плеер, что могло побудить жертву нажать кнопку «Открыть», тем самым запустив вредоносный код. ESET протестировала эксплойт и подтвердила его работоспособность. 26 июня и 4 июля специалисты компании сообщили о проблеме руководству Telegram. В ответ на это 11 июля Telegram выпустил версию своего приложения 10.14.5, в которой уязвимость была устранена. Хотя для успешной атаки требовалось несколько действий со стороны жертвы, хакеры имели как минимум пять недель для эксплуатации уязвимости до выпуска патча. Интересно, что несмотря на заявление хакеров об «одном клике», фактический процесс требует нескольких шагов, что снижает риск успешной атаки. ESET также проверила эксплойт на Telegram Desktop, но он не сработал там, поскольку вредоносный файл обрабатывался как MP4-видео, а не как APK-файл. Исправление в версии 10.14.5 теперь корректно отображает APK-файлы в предварительном просмотре, что исключает возможность обмана получателей. ESET рекомендует пользователям, которые недавно получали видеозаписи с запросом на открытие с помощью внешнего приложения, выполнить сканирование файловой системы с использованием мобильного антивирусного ПО для поиска и удаления вредоносных файлов. Напомним, файлы Telegram обычно хранятся в «/storage/emulated/0/Telegram/Telegram Video/» (внутреннее хранилище) или в «/storage/<SD Card ID>/Telegram/Telegram Video/» (внешнее хранилище). Отправить электронное письмо от имени Microsoft может кто угодно — в Outlook нашли опасную уязвимость

19.06.2024 [18:56],

Сергей Сурабекянц

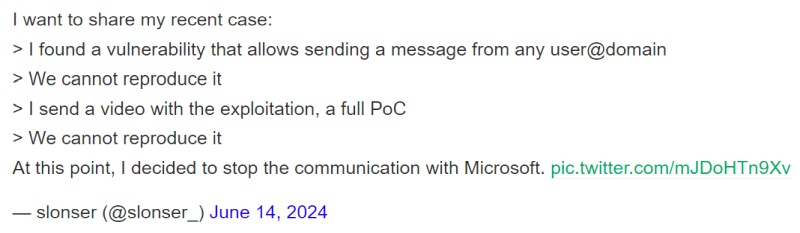

Всеволод Кокорин, известный в интернете как Slonser, обнаружил ошибку, которая позволяет подменять адрес отправителя в электронных письмах на адреса корпоративной электронной почты Microsoft, что потенциально может значительно облегчить злоумышленникам попытки фишинга. Чтобы продемонстрировать уязвимость, Кокорин создал электронное письмо от имени команды безопасности учётных записей Microsoft. На настоящий момент ошибка ещё не исправлена.  Эксплойт, по словам Кокорина, работает только при отправке письма на аккаунты Outlook. Тем не менее, согласно последним данным Microsoft, эта группа насчитывает как минимум 400 миллионов пользователей по всему миру. Ранее Кокорин написал в социальной сети X, что обнаружил ошибку подмены адреса отправителя электронной почты и сообщил о ней в Microsoft, но компания отклонила его отчёт, заявив, что не может воспроизвести его действия. Это побудило Кокорина опубликовать информацию об ошибке, опустив технические подробности.

Источник изображения: Всеволод Кокорин Кокорин в последний раз связывался с Microsoft 15 июня. Позднее он сообщил: «В Microsoft, возможно, заметили мой твит, потому что несколько часов назад они вновь открыли [sic] один из моих отчётов, который я отправил несколько месяцев назад». «Многие люди меня неправильно поняли и думают, что я хочу денег или чего-то в этом роде, — добавил исследователь. — На самом деле я просто хочу, чтобы компании не игнорировали исследователей и были более дружелюбными, когда вы пытаетесь им помочь». На данный момент неизвестно, нашёл ли эту ошибку кто-то, кроме Кокорина. Имеется ненулевая вероятность того, что она могла быть использована киберпреступниками, однако факты использования данного эксплойта злоумышленниками на данный момент не выявлены. Microsoft от комментариев воздержалась. В последние годы Microsoft столкнулась с несколькими проблемами безопасности, что повлекло за собой расследования как со стороны федеральных регулирующих органов, так и законодателей Конгресса. В 2023 году часть электронных писем федерального правительства США была похищена с серверов Microsoft. В январе Microsoft сообщила о взломе группой хакеров учётных записей корпоративной электронной почты Microsoft. Недавно появилась информация, что критическая уязвимость, проигнорированная Microsoft, на протяжении долгого времени использовалась против технологической компании SolarWinds. На прошлой неделе на слушаниях в Палате представителей компания пообещала направить максимум усилий на обеспечение кибербезопасности. Исследователи использовали GPT-4 для автономного взлома сайтов — вероятность успеха 53 %

09.06.2024 [16:14],

Владимир Фетисов

Ранее в этом году исследователи установили, что нейросеть GPT-4 от компании OpenAI способна создавать эксплойты для уязвимостей, изучая информацию о них в интернете. Теперь же им удалось взломать более половины тестовых веб-сайтов с помощью автономных групп ботов на базе GPT-4, которые самостоятельно координировали свою работу и создавали новых ботов при необходимости.

Источник изображения: newatlas.com Отмечается, что боты в своей работе создавали эксплойты для уязвимостей нулевого дня, о которых не было известно ранее. В своей предыдущей работе исследователи задействовали GPT-4 для эксплуатации уже известных уязвимостей (CVE), исправления для которых ещё не были выпущены. В итоге они установили, что нейросеть смогла создать эксплойты для 87 % критических уязвимостей CVE, представляющих высокую опасность. Те же самые исследователи из Иллинойского университета в Урбане-Шампейне опубликовали результаты новой работы, в которой боты на основе нейросети пытались взломать тестовые сайты путём эксплуатации уязвимостей нулевого дня. Вместо того, чтобы задействовать одного бота и нагружать его большим количеством сложных задач, исследователи использовали группу автономных, самораспространяющихся агентов на основе большой языковой модели (LLM). В своей работе агенты задействовали метод иерархического планирования, предполагающий выделение разных агентов под конкретные задачи. Одним из главных элементов стал «агента планирования», который контролировал весь процесс работы и запускал несколько «субагентов» для выполнения конкретных задач. Подобно взаимодействию между начальником и подчинёнными, «агент планирования» координирует свои действия с «управляющим агентом», который делегирует выполнение задач на «экспертных субагентов», тем самым равномерно распределяя нагрузку. Исследователи сравнили эффективность такого подхода при взаимодействии группы ботов с 15 реальными уязвимостями. Оказалось, что метод иерархического планирования на 550 % более эффективен по сравнению с тем, как с аналогичными уязвимостями работает один бот на базе нейросети. Группа ботов сумела задействовать 8 из 15 уязвимостей, тогда как одиночный бот создал эксплойт только для трёх уязвимостей. В PHP нашли опасную уязвимость, через которую легко заражать вирусами ПК на Windows

08.06.2024 [16:28],

Анжелла Марина

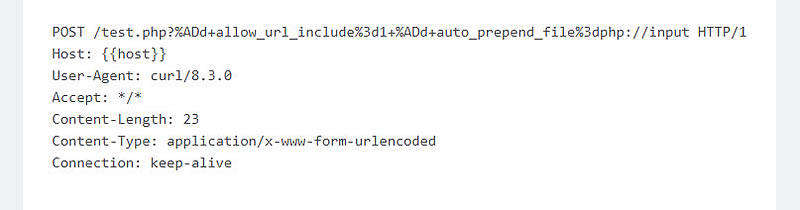

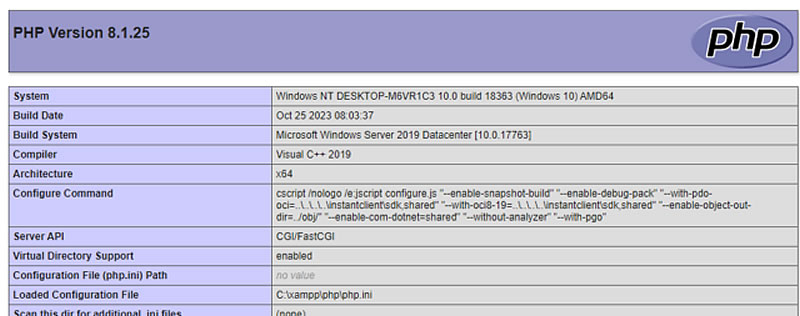

XAMPP и другие веб-серверы на PHP оказались под прицелом хакеров. На днях специалисты по кибербезопасности сообщили о серьёзной уязвимости в популярном языке программирования PHP, которая позволяет злоумышленникам удаленно выполнять вредоносный код на устройствах с Windows. Уязвимость получила идентификатор CVE-2024-4577. .jpg)

Источник изображения: Caspar Camille Rubin/Unsplash По словам экспертов, эксплуатировать эту уязвимость очень просто благодаря встроенной в Windows функции Best Fit, которая неверно преобразует некоторые Unicode-символы в PHP. Злоумышленники могут использовать метод внедрения аргументов, чтобы заставить PHP-интерпретатор выполнять произвольные команды, сообщает Ars Technica. Уязвимость затрагивает версии PHP, работающие в режиме CGI, когда веб-сервер передает HTTP-запросы интерпретатору PHP для обработки. Однако даже если режим CGI не используется, атаковать можно установки PHP с доступными извне исполняемыми файлами интерпретатора. Такая конфигурация включена по умолчанию в популярном пакете XAMPP для Windows. Исследователи продемонстрировали факт того, как злоумышленник может преобразовать безобидный HTTP-запрос в команду для запуска PHP-интерпретатора с дополнительными аргументами, которые разрешают удалённое выполнение PHP-кода из тела запроса. Внедрение аргумента «-d allow_url_include=1 -d auto_prepend_file=php://input» примет следующие входные данные:

Источник изображения: Arstechnica.com А в подтверждение того, что цель RCE была достигнута должна появиться страница phpinfo.php. Таким образом обходится защита от похожей уязвимости 2012 года (CVE-2012-1823).

Источник изображения: Arstechnica.com После публикации деталей уязвимости организация Shadowserver начала сканирование интернета и обнаружила тысячи уязвимых серверов. Учитывая простоту атаки, потенциальную опасность и широкое распространение PHP, эксперты рекомендуют администраторам срочно установить патч, чтобы избежать возможных атак. Уязвимость была найдена Оранжем Цаем (Orange Tsai) из компании Devcore в рамках аудита безопасности PHP. По его словам, несмотря на тривиальность, эта ошибка представляет большой интерес для исследования. Разработчики PHP выпустили исправление в тот же день после сообщения, в четверг, 6 июня. У GPT-4 обнаружили способность эксплуатировать уязвимости по их описаниям

19.04.2024 [13:36],

Павел Котов

Современные технологии искусственного интеллекта могут помочь хакерам автоматизировать эксплуатацию общедоступных уязвимостей за считанные минуты. Это значит, что в ближайшем будущем оперативное обновление ПО станет как минимум насущной необходимостью.

Источник изображения: Tung Nguyen / pixabay.com Системы ИИ на базе нейросети OpenAI GPT-4 способны создавать эксплойты для большинства уязвимостей на основе простого изучения информации о них в интернете, гласят результаты нового исследования (PDF) учёных Иллинойского университета в Урбане-Шампейне (США). До настоящего момента злоумышленники применяли большие языковые модели для написания фишинговых писем и вредоносных программ с базовыми возможностями. Теперь же, располагая доступом к GPT-4 и открытым фреймворкам для упаковки программных решений, они могут автоматизировать написание эксплойтов к уязвимостям, как только информация об этих уязвимостях попадает в открытый доступ. Для проверки гипотезы учёные подготовили набор инструментов из следующих компонентов: базовой нейросети, средства создания запросов к ней, фреймворка (в данном случае это был инструмент ReAct фреймворка LangChain), а также терминала и интерпретатора кода. Укомплектованный таким образом агент был протестирован на 15 известных уязвимостях ПО с открытым исходным кодом. Среди них были ошибки, застрагивающие веб-сайты, контейнеры и пакеты Python. Восемь из них имели «высокий» или «критический» рейтинг CVE. Одиннадцать были раскрыты уже после момента обучения GPT-4, то есть ИИ познакомился с ними впервые. Системе было поручено поочерёдно разработать эксплойты для каждой уязвимости, изучив их описания. Результаты эксперимента оказались неутешительными.

Источник изображения: D koi / unsplash.com Всего были оценены десять ИИ-моделей, включая OpenAI GPT-3.5, Meta✴ Llama 2, и девять из них не смогли взломать ни один из уязвимых продуктов. А вот нейросеть GPT-4 предложила 13 эффективных эксплойтов или 87 % от общего числа известных уязвимостей. Две неудачи, которые потерпела GPT-4, имеют простые объяснения. Уязвимость CVE-2024-25640 (рейтинг 4,6 из 10) относится к платформе реагирования на инциденты Iris, и модель просто не смогла разобраться с навигацией в приложении. Неудача с эксплуатацией уязвимости CVE-2023-51653 («критический» рейтинг 9,8 из 10) в инструменте мониторинга Hertzbeat возникла из-за того, что описание этой уязвимости было приведено на китайском языке. В свете результатов своего исследования учёные сделали вывод, что вопросы кибербезопасности сегодня становятся актуальными как никогда: администраторам в компаниях скоро нельзя будет ожидать выхода исправляющих уязвимости патчей, а использовать для защиты систем те же технологии ИИ, что и вероятный противник. Впрочем, в этом ИИ пока недостаточно хорош, выяснили эксперты компании Endor Labs — они провели эксперимент, поручив нескольким моделям ИИ изучить ряд проектов с открытым исходным кодом на предмет того, являются ли соответствующие продукты вредоносными или безопасными. GPT-4 снова оказалась лучше прочих: она преимущественно верно объяснила принципы работы кода, но, как и её «коллеги», дала несколько ложноположительных и ложноотрицательных срабатываний в оценке его безопасности. В частности, она назвала добросовестно оптимизированный код намеренно обфусцированным, то есть запутанным. |

|

✴ Входит в перечень общественных объединений и религиозных организаций, в отношении которых судом принято вступившее в законную силу решение о ликвидации или запрете деятельности по основаниям, предусмотренным Федеральным законом от 25.07.2002 № 114-ФЗ «О противодействии экстремистской деятельности»; |